WordPress サイトのハッキングを防ぐ方法

公開: 2024-05-28WordPress Web サイトは全 Web サイトの 43% 以上を占めており、この人気によりこのプラットフォームはオンライン攻撃の標的となっています。 つまり、WordPress には無限の利点があるように見えますが、ハッカーが悪用できる既知の脆弱性も存在します。

そのため、WordPress サイトがハッキングされないように適切な Web セキュリティ対策を講じることをお勧めします。 このようにして、すべての機密データを保護し、ビジネスの評判を維持し、顧客の信頼とロイヤルティを維持できます。

この記事では、WordPress の一般的なハッキングと脆弱性を詳しく見ていきます。 次に、WordPress のハッキングの試みを防ぐ方法を説明します。

WordPress ハッキングはどのくらい一般的ですか?

WordPress のコア ソフトウェアは非常に安全であり、開発者によって定期的に監査されています。 とはいえ、コンテンツ管理システム (CMS) の人気により、機密情報の窃盗、マルウェアの配布、その他の悪意のある行為を実行するために広範囲に網を張りたいハッカーの標的となっています。

WordPress はオープンソース ソフトウェアとして、すべてのセキュリティ脆弱性を公にしているため、WordPress も標的となる可能性があります。 実際、WPScan のデータベースには現在 49,000 件の WordPress の脆弱性がリストされています。

これにより、悪意のある者がソフトウェアを侵害しやすくなる可能性があります。 さらに、初心者に優しいプラットフォームである WordPress ユーザーの多くは、Web サイトを適切に維持および保護する方法を知りません。 たとえば、WordPress を保護する最善の方法の 1 つは、ソフトウェアを最新の状態に保つことです。 しかし、バージョン 6 のソフトウェアをインストールしているのは WordPress ユーザーの 80% だけです。

そして、その 80% のうち、WordPress の最新リリースを使用しているのは 75% だけです。 そのため、これらの Web サイトでは WordPress のハッキングを防ぐのが難しくなる可能性があります。

WordPress サイトのハッキングを引き起こす一般的な脆弱性

問題についてもう少し詳しく理解できたので、WordPress ハッキングにつながる可能性のある主な脆弱性を見てみましょう。

1. 古い WordPress コアとプラグイン

WordPress コア ソフトウェアは、新機能、バグ修正、その他のセキュリティ強化によって定期的に更新されます。 実際、今年はこれまでにすでに 10 件の WordPress リリースが行われています。

最新リリースには、コアの 2 つのバグ修正、ブロック エディターの 12 件の修正、および追加のセキュリティ修正 1 つが含まれています。 ほとんどのプラグイン開発者は、セキュリティ修正を加えた独自のソフトウェアの新しいバージョンもリリースしています。

したがって、あるソフトウェアがしばらく存在すると、ハッカーはその弱点を悪用する方法を見つけ出す可能性が高くなります。 その後、それをバックドアとして使用して Web サイトに不正にアクセスし、悪意のある活動を実行することができます。

2. 弱いパスワード

WordPress ハッキングのもう 1 つの一般的な原因は、パスワードの選択が脆弱であることですが、これは解決するのが最も簡単な原因の 1 つです。 悪いニュースは、多くのユーザーが新しいパスワードを設定する際にセキュリティよりも利便性を優先していることです。

実際、「123456」は昨年最も一般的なパスワードで、450 万回以上使用されました。 2 番目に使用されたパスワードは「admin」で、400 万回使用されました。

Web サイトの所有者が強力なパスワードの重要性を理解していても、すべてのユーザーが予防策を講じてパスワードを設定するわけではありません。 そのため、ユーザーを教育し、パスワード ポリシー マネージャーなどのツールを使用して WordPress 全体に強力なパスワードを適用することをお勧めします。

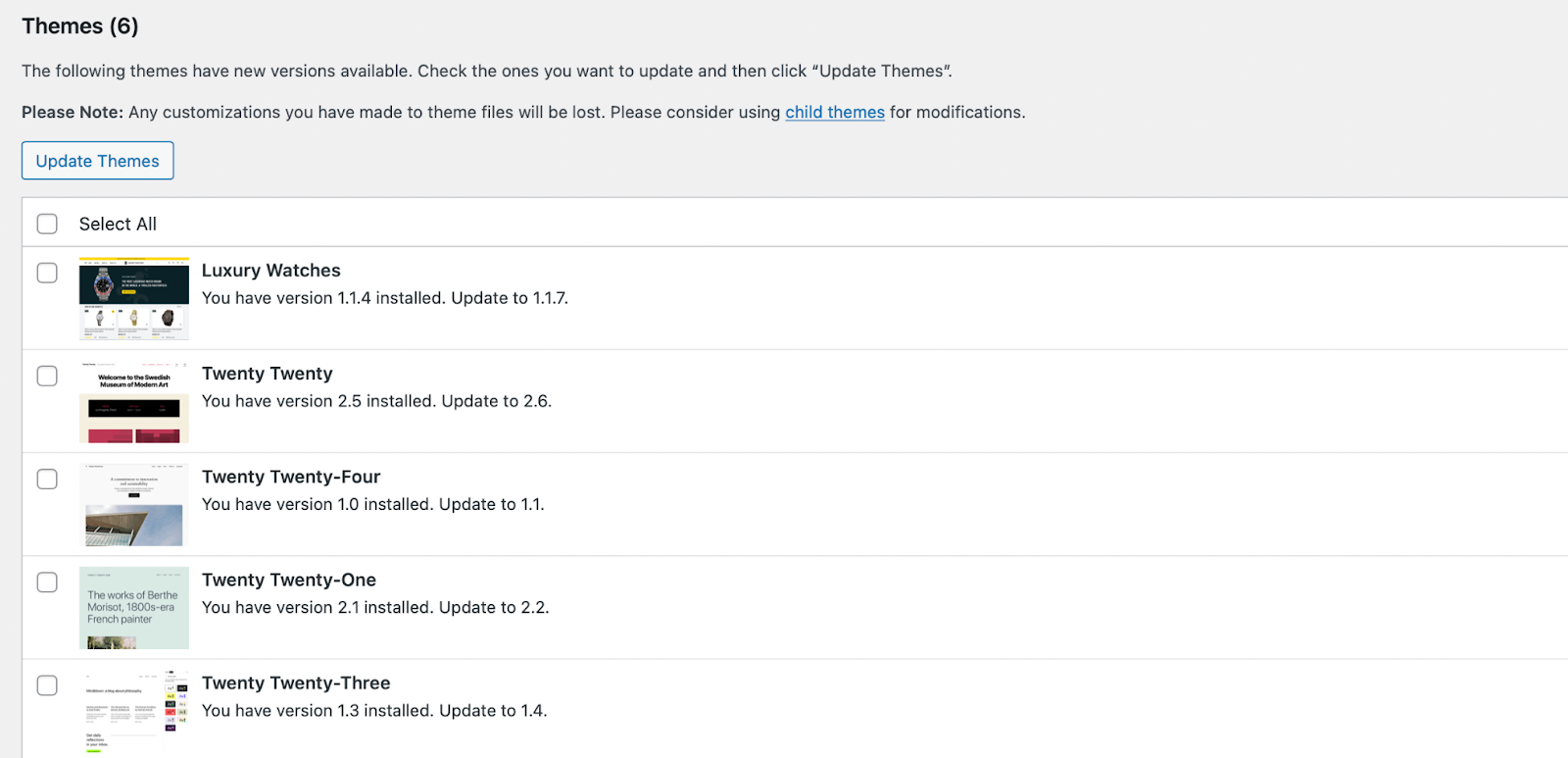

3. 安全ではない、時代遅れのテーマ

WordPress コアやプラグインの場合と同様、安全でないテーマや古いテーマも WordPress ハッキングの主な候補です。 プラグインと同様に、古いテーマにはセキュリティ パッチやバグ修正が欠けていることがよくあります。

さらに、他のプラグインやコア ソフトウェアと互換性がなくなる可能性があり、死の白い画面などの WordPress エラーが発生する可能性があります。 さらに、WordPress はオープンソースであるため、開発者は誰でもテーマをオンラインで販売できます。

そのため、テーマが安全に使用できることを確認するために、信頼できるソースと開発者に固執することが重要です。 もう 1 つの前向きな兆候は、専用テーマのページで確認できる頻繁な更新です。 評価をチェックしたり、レビューを読んだりすることも役立ちます。 アクティブなインストールが多数あるということは、テーマが安全に使用できることを示している可能性もあります。

4. セキュリティプラグインの欠如

セキュリティ プラグインは、脅威を検出し、WordPress 攻撃からサイトを保護するプロアクティブな方法を提供します。 さらに良いことに、ほとんどのセキュリティ プラグインは自動的に機能します。 つまり、セキュリティ ツールを一度設定すると、手動での管理はほとんどまたはまったく必要なく、バックグラウンドで動作します。

セキュリティプラグインがないと、WordPress ハッキングの試みの一般的な兆候を見逃しやすくなります。 たとえば、Jetpack Security のようなソリューションには、ブルート フォース保護と、サイト上の不審なトラフィックをフィルタリングする Web アプリケーション ファイアウォール (WAF) が付属しています。

さらに、Jetpack はリアルタイムのマルウェア スキャンに加え、コメントやスパムからの保護も提供します。 バックアップ プロセスを自動化し、Web サイトのコピーを安全なリモートの場所に保存することもできます。 さらに、何か問題が発生した場合でも、Web サイトを簡単に復元できます。

ハッカーがこれらの脆弱性を悪用する方法

WordPress ハッキングにつながる主な脆弱性がわかったところで、ハッカーがこれらの脆弱性を悪用する最も一般的な方法を見てみましょう。 WordPress ハッキングの主な方法は、コア ファイル、プラグイン、テーマ、ログイン ページのいずれかをターゲットにすることです。

多くのハッカーは、Web サイトを自動的にスキャンして、後で悪用される可能性のある弱点を特定するボットを利用しています。 さらに、ハッカーはさまざまなユーザー エージェントを使用して、ブラウザーやオペレーティング システムに関するさまざまな情報を Web サイトに送信することで Web サイトを欺く可能性があります。

WordPress ログイン ページは、ハッカーの一般的な侵入ポイントでもあります。 デフォルトの WordPress ログイン ページ URL を変更しない場合、ドメイン名の末尾に「/admin」などの特定のサフィックスを追加すると、誰でもその URL を見つけることができます。

その後、攻撃者は、サイトにアクセスするまで何百ものユーザー名とパスワードの組み合わせを試みるブルート フォース攻撃を利用する可能性があります。 そして、前述したように、多くのユーザーはすぐに解読されてしまう脆弱なパスワードを使用しています。

ハッキングされたサイトによる経済的および評判的影響

人々が WordPress のハッキングの試みを防ぐ方法を知りたがる主な理由の 1 つは、ハッキングされたサイトによる経済的影響を回避するためです。 当然のことながら、権限のない人物がサイトにアクセスすると、個人データを閲覧、改ざん、盗用する可能性があります。

顧客の個人情報または支払いの詳細をファイルに保存している場合は、重い罰則を伴うデータ保護法に違反する可能性があります。 実際、重大な GDPR 違反は最大 2,000 万ユーロに達する可能性があります。 そして昨年、米国におけるデータ侵害の平均コストは 950 万ドル近くに達しました。

それだけでなく、この種の侵害は単なるプライバシーの侵害であり、長年の顧客の信頼と忠誠心の喪失につながる可能性があります。 その結果、会社の評判に永久的な損害を与える可能性があります。 特にブランドが確立されていない場合、これを回復するのは難しい場合があります。

また、Web サイトを修正または復旧するためのコストについても考慮する必要があります。これは WordPress ハッキングの種類によって異なります。 ランサムウェア攻撃に対処するには、サイトへのアクセスを取り戻すために多額の費用を支払う必要がある場合があります。 一方、重要なサイト ファイルをクリーンアップしたり置き換えたりするには、費用がかかる場合があります。

最後に、ハッキングされた Web サイトが疑わしいまたは危険であると判断された場合、Google のブロックリストに登録されることがあります。 このような場合、サイトをブロックリストから削除することが困難になる可能性があります。 また、Web サイトはこのリストから削除されるまで検索結果に表示されないため、トラフィックと収益に打撃を与える可能性があります。

WordPress サイトのハッキングを防ぐための対策

ハッキングの主な原因と結果がわかったところで、WordPress のハッキングの試みを防ぐ方法を見てみましょう。

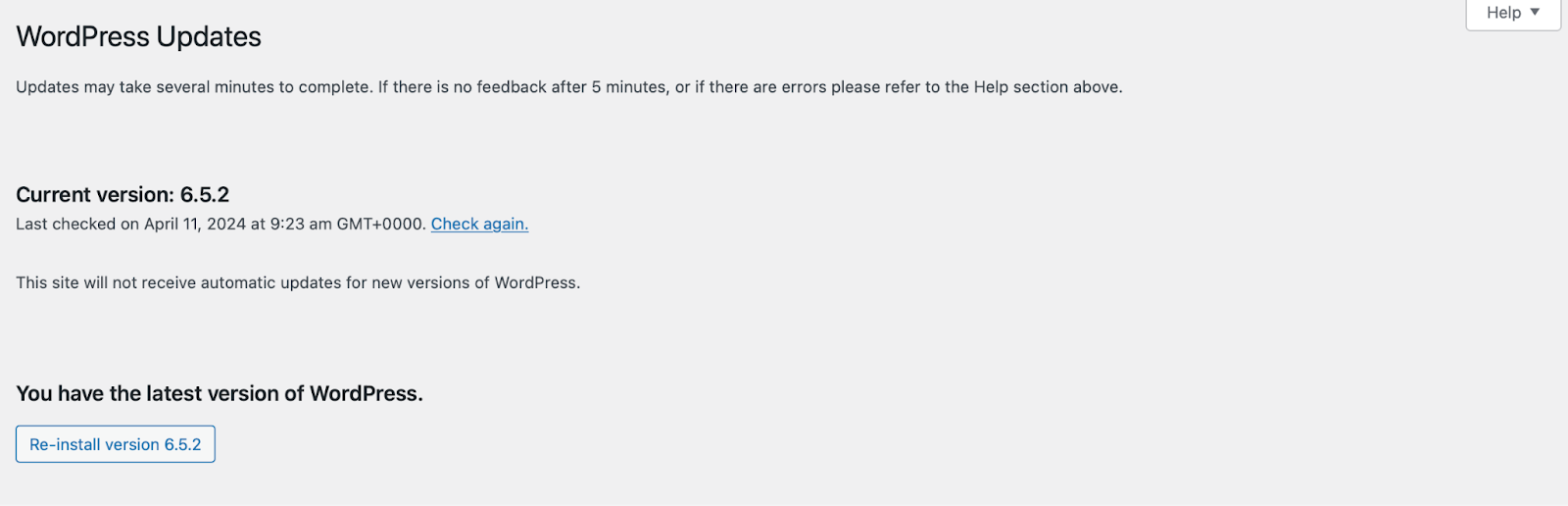

1. WordPress を最新の状態に保つ

ハッカーがサイトに不正アクセスする主な方法の 1 つは、古いバージョンのソフトウェアの既知の脆弱性を悪用することです。 これは、WordPress コア ソフトウェア、プラグイン、テーマにも当てはまります。

さらに、ほとんどのアップデートにはバグ修正やその他のセキュリティ強化が含まれており、ハッカーによる攻撃が困難になります。 また、プラグインやテーマに関しては、非アクティブ化されたソフトウェアもターゲットになる可能性があるため、使用しなくなったソフトウェアは削除することをお勧めします。

WordPress のハッキングを防ぐには、新しいバージョンが利用可能になったらすぐに Web サイトを更新することが重要です。 通常、アップデートの準備ができると通知が表示されます。 ただし、WordPress 管理画面内で[ダッシュボード] → [アップデート]に移動することもできます。

ここで、インストールする WordPress の新しいバージョンがあるかどうかを確認したり、 [もう一度確認]リンクをクリックして確認したりすることができます。 利用可能な新しいバージョンがある場合は、更新を実行する前にサイトをバックアップし、最初にステージング環境で更新を実行することをお勧めします。

さらに下に、更新が利用可能なすべてのテーマとプラグインがリストされます。

プラグインとテーマを更新するには、それぞれの横にあるチェックボックスをオンにして、 「プラグインの更新」または「テーマの更新」をクリックします。

安心のために、定期的に使用するプラグインの自動更新を有効にすることが最善です。 こうすることで、ソフトウェアが古くなって安全でなくなることを心配する必要がなくなります。 これを行うには、 「インストールされたプラグイン」ページに移動するだけです。

![[自動更新] 列で、インストールされている各プラグインの横に [自動更新を有効にする] リンクが表示されます。](/uploads/article/54128/L1cxPdfRzjRRinzg.png)

[自動更新]列で、インストールされている各プラグインの横に[自動更新を有効にする]リンクが表示されます。 リンクをクリックするだけです。 その後、気が変わった場合は、この機能を無効にしてください。

2. 安全なホスティングプロバイダーを選択する

WordPress のハッキングの試みを防ぐ方法を知りたい場合は、安全なホスティングプロバイダーを選択することが重要です。 利用可能な Web ホストは数多くありますが、一部のソリューションでは既知の脅威からサーバーを保護するために追加の手段が講じられています。

高品質のホスティング サービスには、不審なトラフィックを監視する方法 (ファイアウォールなど) も含まれている必要があります。 さらに、ほとんどの優れた Web ホストは、分散型サービス拒否 (DDoS) 攻撃を防止し、Web サイトを迅速に回復するための定期的なバックアップを提供するツールを備えています。

Bluehost は、さまざまな手頃なプランを提供する人気のあるホスティングプロバイダーの 1 つです。

Bluehost は、包括的なセキュリティ機能も提供します。 実際、データ暗号化、自動バックアップ、マルウェア スキャン、24 時間 365 日のサポートを提供します。 さらに良いことに、選択されたパッケージには DDoS 軽減策、Web アプリケーション ファイアウォール (WAF) などが付属しています。

使用する Web サイト ホスティングの種類を考慮することも重要です。 共有ホスティングは最も手頃なオプションですが、サイト間の汚染のリスクが高くなります。 このタイプのプランでは、同じセキュリティ対策を講じていない可能性のある他の Web サイトとサーバーを共有することになるためです。

これを念頭に置くと、専用または仮想プライベート サーバー (VPS) ホスティングを選択する方が良い場合があります。

または、マネージド ホスティング ソリューションは、多くのメンテナンス タスクが自動的に行われるため、通常、Web サイトに安全な環境を提供します。 多くの場合、これにはバックアップ、更新、その他のセキュリティ構成が含まれます。

3. オールインワンのセキュリティ プラグインをインストールする

前述したように、WordPress のハッキングを防ぐ最も便利な方法の 1 つは、オールインワンのセキュリティ プラグインをインストールすることです。 このようにして、多くのセキュリティ プロセスを自動化できるため、構成を継続的に確認したり手動で更新したりする必要がなくなります。

繰り返しますが、利用可能なセキュリティ プラグインは多数ありますが、Jetpack Security は WordPress Web サイトにとって優れたオプションです。

洗練されたダッシュボードと直感的なインターフェイスを備えており、完全な初心者にも適しています。 すべての受信 Web トラフィックをフィルタリングするためのプレミアム WAF にアクセスできるようになります。 また、疑わしいとわかっている特定の IP アドレスをブロックすることもできます。

30 日間のアクティビティ ログのおかげで、Web サイトで実行されたすべてのアクションを監視できます。 これにより、セキュリティ上の問題やエラーの原因を特定しやすくなります。 さらに、Jetpack はリアルタイムのマルウェア スキャンを提供し、多くのワンクリック修正を提供します。

さらに、すべてのバックアップは Jetpack クラウドに保存されます。 したがって、サーバーが侵害されても、バックアップは安全に保たれます。 また、現在の顧客注文の詳細を維持したまま、サイトを正確な時点に復元できます。

4. 強力なパスワードポリシーを適用する

WordPress のハッキングの試みを防ぐ方法を知りたい場合、もう 1 つの戦略は、WordPress のログイン手順を強化することです。 この大部分には、強力なパスワード ポリシーの使用と強制が含まれます。

強力なパスワードには、大文字、小文字、数字、特殊文字が混在しています。 ただし、パスワードがこれらすべてのパラメータを満たしていても、7 文字未満であれば即座に解読される可能性があります。 したがって、長いパスワードを選択することをお勧めします。

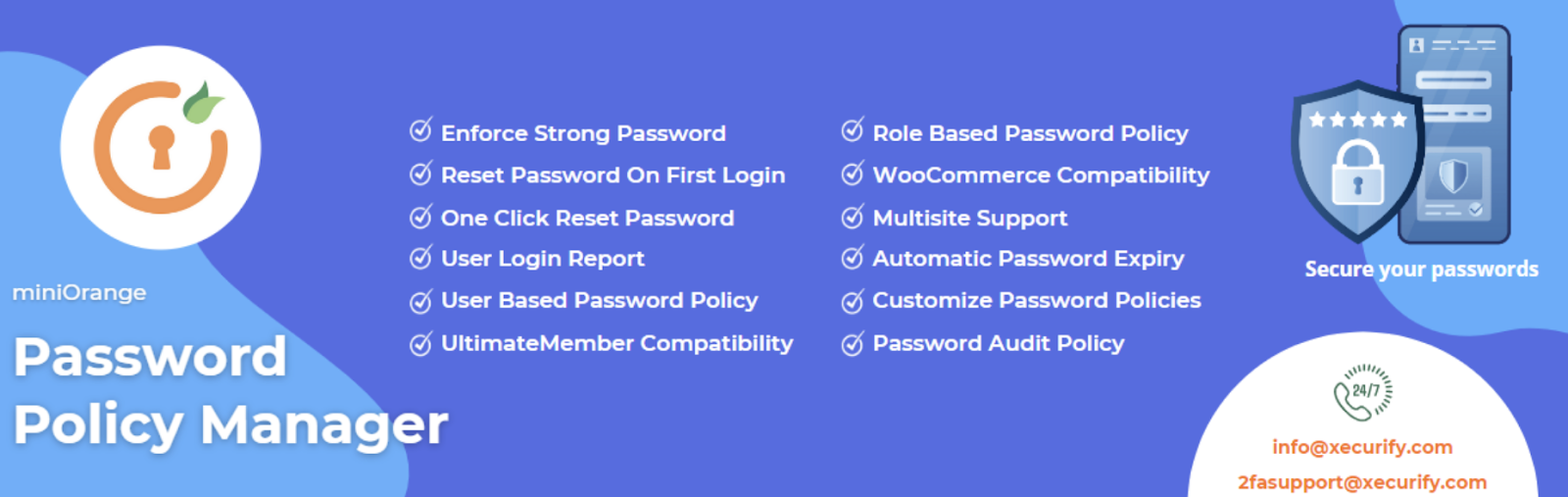

ただし、自分のパスワードに関してこれらのベスト プラクティスに従っていたとしても、サイトの他のユーザーが弱いパスワードを使用している場合、これは基本的に無駄です。 したがって、Password Policy Manager などのプラグインを使用して、WordPress 全体に強力なパスワードを強制することをお勧めします。

このようにして、パスワードの強度を決定し、パスワードを強制的にリセットし、パスワードが自動的に期限切れになる期間を定義できます。 さらに、プレミアム バージョンでは、非アクティブなユーザーをロックアウトし、ランダムなパスワードを生成してブルート フォース攻撃を防ぐことができます。

5. 2要素認証(2FA)を実装する

強力なパスワードは WordPress のログイン手順を強化する上で重要な役割を果たしますが、2 要素認証を使用してセキュリティ層を追加することができます。 この設定では、ユーザーはサイトにアクセスするために 2 番目のキー (パスワードも同様) を入力する必要があります。

通常、この 2 番目のキーは、ユーザー アカウントに関連付けられた電子メール アドレスまたはモバイル デバイスに送信される一意のコードです。 幸いなことに、WordPress.com アカウントを介してサイトにログインすることを強制することで、2FA の要求を含む安全なログインが可能になります。 これは、Jetpack の安全な認証機能を使用して実行できます。

こうすることで、たとえハッカーがパスワードとユーザー名の取得に成功したとしても、2 番目のキー (通常はリアルタイムで生成される) を入力することはできなくなります。

6. ファイルとディレクトリのアクセス許可を保護する

WordPress Web サイトは、どのユーザーがアクセスして編集できるかを決定するコントロールを備えたさまざまなファイルとディレクトリで構成されています。 これらの権限がないと、サイトにアクセスできる人は誰でもファイルを表示したり変更したりできます。

これは、特にユーザー アカウントが悪意のある攻撃者によって乗っ取られ、損害を引き起こす可能性がある場合に、セキュリティ上の問題となる可能性があります。 cPanel を使用している場合、またはファイル転送プロトコル (FTP) 経由でサイトにアクセスしている場合は、WordPress のファイルとディレクトリを見たことがあるでしょう。

一般に、WordPress の正しいファイル権限値は、ファイルの場合は 644、フォルダーの場合は 755 です。 ただし、 wp-config.phpファイルや.htaccessファイルの場合によくあるように、ファイルをさらにセキュリティで保護したい場合もあります。

これらのファイルの許容度を低くしたい場合は、値を 640 または 600 に変更できます。実際、ファイルをさらにロックするには、値 444 を選択することもできますが、これにより、ファイルにアクセスする必要があるプラグインが制限される可能性があります。 (多くのキャッシュ プラグインと同様)。

7. SSL証明書をインストールする

セキュア ソケット レイヤ (SSL) プロトコルは、クレジット カード データなどの機密情報の転送を扱う Web サイトに追加のセキュリティ層を提供します。 SSL 証明書を使用すると、データが暗号化されます。 つまり、たとえハッカーによって傍受されたとしても、読み取ることはできないということです。

さらに、SSL セキュリティは Web サイトの所有権を検証し、ハッカーが Web サイトの偽バージョンを作成することを防ぎます。 したがって、信頼性を確立し、顧客の信頼を高めることにも役立ちます。

良いニュースとしては、多くの Web ホスティング プロバイダーがホスティング サービスの一部として無料の SSL 証明書を提供していることです。 または、Let's Encrypt などの有効な認証局から SSL 証明書を購入することもできます。

私たちはあなたのサイトを守ります。 あなたはビジネスを経営しています。

Jetpack セキュリティは、リアルタイム バックアップ、Web アプリケーション ファイアウォール、マルウェア スキャン、スパム保護など、使いやすく包括的な WordPress サイト セキュリティを提供します。

サイトを保護する8. Web アプリケーション ファイアウォール (WAF) をインストールする

WordPress ハッキングを防ぐもう 1 つの一般的な方法は、Web アプリケーション ファイアウォールをインストールすることです。 これにより、すべての受信トラフィックをフィルタリングし、疑わしい IP アドレスをブロックできます。

これは障壁のように機能する予防策なので、ハッカーがあなたの Web サイトにアクセスすることさえありません。 また、Jetpack セキュリティを使用する場合は、この追加されたセキュリティ層にアクセスし、そのための特定のルールを構成できます。

Jetpack のファイアウォールを有効にするには、まず Jetpack Scan を含むプランが必要です。 次に、 「Jetpack」→「設定」に進みます。 次に、 「ファイアウォール」セクションまで下にスクロールし、トグル ボタンを使用してファイアウォールを有効にし、特定の IP をブロックし、特定の IP を許可します。

![IP をブロックまたは許可するには、関連するボックスに完全な IP アドレスを入力する必要があります。次に、[ブロック リストの保存] または [許可リストの保存] をクリックします。](/uploads/article/54128/fZBiB4CwYeHu4V2n.png)

IP をブロックまたは許可するには、関連するボックスに完全な IP アドレスを入力する必要があります。 次に、 [ブロック リストの保存]または[許可リストの保存] をクリックします。

9. サイトの脆弱性を定期的にスキャンします。

WordPress のハッキングの試みを防ぐ方法を知りたい場合は、定期的な脆弱性スキャンを設定することもお勧めします。 これにより、24 時間体制の保護にアクセスし、潜在的な脅威を迅速に検出できます。

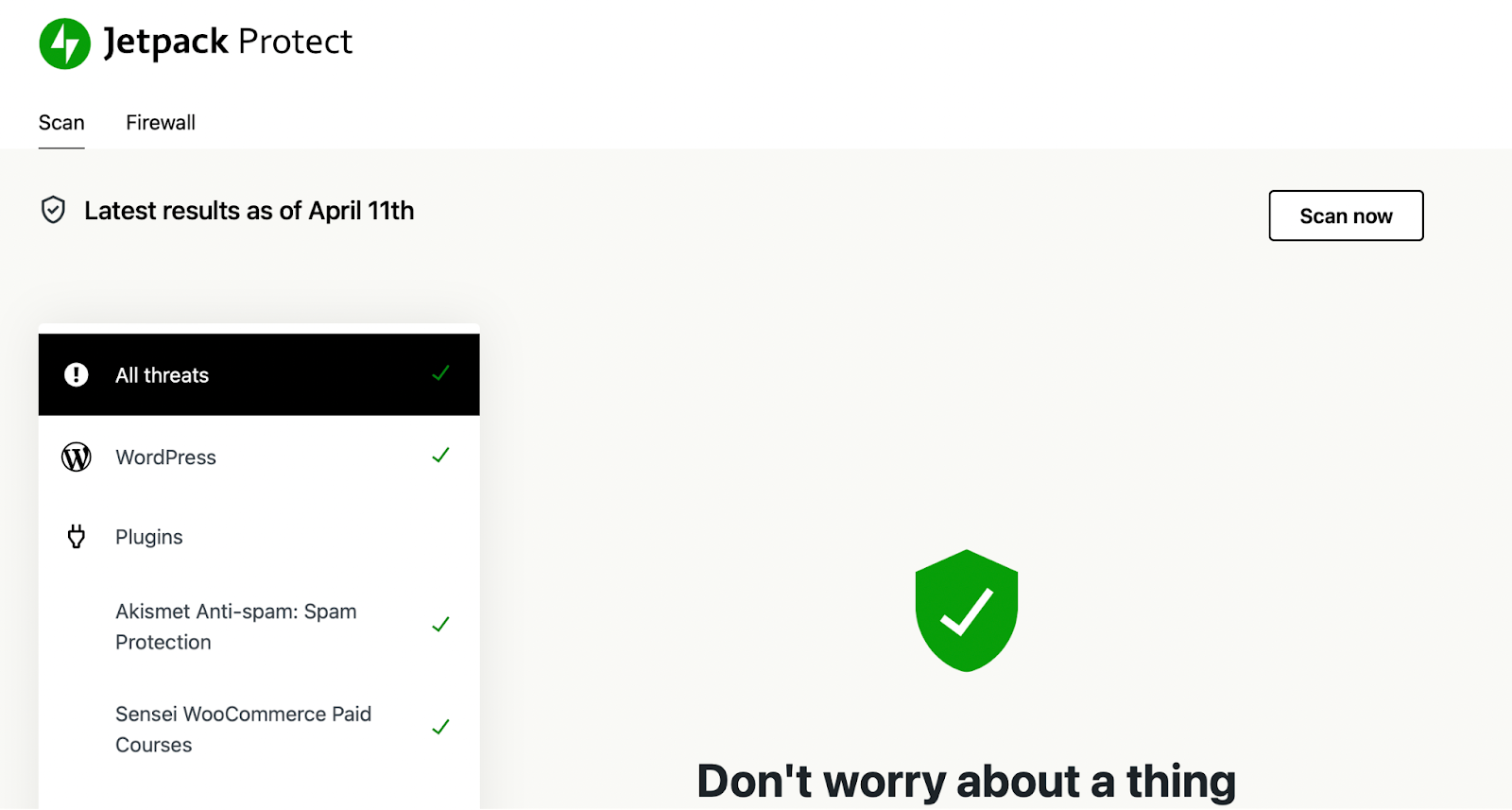

Jetpack Security は、WAF と最新の脅威を検出するリアルタイムのマルウェア スキャンにより、24 時間 365 日の保護を提供します。 ただし、予算が限られている場合は、(リアルタイム バックアップやスパム保護などの Jetpack セキュリティの追加の利点なしで) これらの機能のみにアクセスできる Jetpack スキャンから開始することをお勧めします。

Jetpack の WAF およびマルウェア サービスは引き続き使用できます。 また、サイトに問題がある場合は、すぐに電子メールで通知されます。 最も優れた機能の 1 つは、すべてのスキャンが Jetpack 独自のサーバーで行われるため、サイトがダウンした場合でもサイトにアクセスできることです。

このプラグインは、プラグイン、テーマ、および選択されたファイルとディレクトリの脆弱性を特定します。 デフォルトでは、毎日スキャンを取得しますが、手動でスキャンを開始することもできます。 また、スキャン結果をダッシュボードから直接表示することができます (また、ほとんどの問題に対してワンクリックで修正を行うことができます)。

10. 非アクティブなユーザーアカウントを削除する

非アクティブなユーザー アカウントは Web サイトを詰まり、セキュリティ上の懸念を引き起こす可能性があります。 通常、ユーザーが過去 90 日間アカウントにログインしていない場合、これはユーザーが非アクティブであることを示す明らかな兆候です。

セキュリティの問題を防ぐために、これらのアカウントを削除することが重要です。 たとえば、古いアカウントには長期間変更されていないパスワードが含まれているため、ダークウェブに漏洩する可能性が高くなります。

次に、WordPress ダッシュボードにログインし、 「ユーザー」→「すべてのユーザー」に移動します。 必要に応じて、ユーザー プロファイルの下にパスワード リセット リンクを送信できます。 または、 [削除]をクリックして、次のページでアクションを確認します。

未使用のアカウントを定義する方法の具体的な境界を決定するのはあなた次第です。 アカウントを作成したことはあるものの、寄付や製品の購入を一度も行っていないユーザーもいるかもしれません。 あるいは、アカウントを一貫して利用したことがないユーザーもいるかもしれません。

多数のユーザーを扱っていて、ユーザーがどのくらいアクティブであるかわからない場合は、いつでも WP Last Login などの無料プラグインをインストールしてこれを追跡できます。 このツールを使用すると、WordPress ダッシュボードでユーザーの最終ログイン日を直接表示できます。

11. ユーザーアクティビティを追跡および監視する

WordPress のハッキングの試みを防ぐもう 1 つの優れた方法は、ユーザーのアクティビティを追跡および監視することです。 こうすることで、Web サイトで実行されたすべてのアクションの完全な記録を保持できます。

たとえば、使用しているツールによっては、ユーザーがアップデートを実行したとき、プラグインをインストールしたとき、画像をアップロードしたとき、コメントを残したときなどを確認できる場合があります。 これにより、サイト管理がより透明になり、修復とデバッグが迅速化されます。

良いニュースは、Jetpack Security を使用している場合は、ユーザーのアクションを保存するアクティビティ ログにアクセスできることです。 さらに、アクションを実行したユーザーやアクションが発生した正確な時刻など、イベントに関する詳細情報も取得できます。

さらに良いことに、Jetpack の無料版を使用しても、サイトで実行された過去 20 件のイベントを表示できます。 これにより、ユーザーによるログイン試行も通知されるため、ブルート フォース攻撃を防ぐことができます。

12. デフォルトの「admin」ユーザーアカウントの名前を変更します

すでに説明したように、デフォルトのログイン ページ URL (後で説明します) を変更しないと、ハッカーがサイトに簡単にアクセスできる可能性があります。 しかし、多くの人が WordPress アカウントのユーザー名として「admin」を使い続けています。

これは、管理者アカウントには制限がないため、ハッカーはパスワードを正確に推測するだけで済み、Web サイトを完全に制御できることを意味します。 したがって、WordPress のハッキングを防ぐために、デフォルトの「admin」アカウント名を変更することが最善です。

これを行うには、WordPress ダッシュボード内で「ユーザー」→「新しいユーザーの追加」に移動します。 「admin」以外の一意のユーザー名を含む、すべての必須フィールドに入力します。 次に、 [役割]ドロップダウン メニューを使用して、 [管理者]を選択します。

![次に、ページの下部にある「新しいユーザーの追加」をクリックします。 [すべてのユーザー] 画面に、作成した新しい管理者アカウントが表示されるはずです。](/uploads/article/54128/xVAJYufKloD22eR0.png)

次に、ページの下部にある「新しいユーザーの追加」をクリックします。 [すべてのユーザー]画面に、作成した新しい管理者アカウントが表示されるはずです。

この時点で、現在のアカウント (古い管理者アカウント) からログアウトし、新しい管理者アカウントの資格情報を使用して WordPress に再度ログインする必要があります。 次に、 「ユーザー → すべてのユーザー」画面に戻り、古い管理者アカウントの下にある「削除」リンクをクリックします。

ただし、すべての投稿とページを新しい管理者アカウントに割り当てることが重要です。 そうしないと、古い管理者アカウントを使用して作成されたコンテンツはすべて削除されます。

したがって、 [すべての投稿の属性] チェックボックスをオンにし、ドロップダウン ボックスを使用して新しい管理者ユーザーを選択する必要があります。

![したがって、[すべての投稿の属性] チェックボックスをオンにし、ドロップダウン ボックスを使用して新しい管理者ユーザーを選択する必要があります。](/uploads/article/54128/km5tMfLuJHisMzgf.jpeg)

次に、 「削除の確認」をクリックします。

13. wp-admin/ と wp-login.php を非表示にする

WordPress のハッキングの試みを防ぐために、wp-admin および wp-login.php ページを非表示にすることもできます。 デフォルトでは、WordPress はドメイン名と wp-login.php サフィックスを組み合わせた標準のログイン URL を使用します。

この基本構造は、サブドメインとサブディレクトリを使用する場合でも同じです。 したがって、ハッカーはこれを検索バーに入力し、WordPress ログインページに直接アクセスすることができます。

さらに、ドメインと wp-admin サフィックスを組み合わせると、ハッカーが管理者ログイン ページに誘導される可能性があります。 したがって、攻撃者がサイトにアクセスするのを難しくしたい場合は、ログイン ページの URL を変更するのが最善です。

これを行う最も簡単な方法は、WPS Hide Login のようなプラグインを使用することです。これにより、wp-admin ディレクトリと / wp-login.phpページにアクセスできなくなります。

このツールを使用すると、信頼するユーザーのみと共有するカスタム ログイン URL に置き換えることができます。 サブドメインやサブフォルダーでも機能します。 ただし、プラグインを使用したくない場合は、ログイン ページの URL を手動で非表示にすることもできます。

14. /wp-config.phpファイルを保護する

WordPress のハッキングの試みを防ぐもう 1 つの一般的な方法は、 wp-config.phpファイルを保護することです。 これは、データベース接続の詳細や WordPress セキュリティ キーなど、WordPress のインストールに関する情報が含まれているため、最も重要な WordPress ファイルの 1 つです。

悪いニュースは、WordPress にはファイルのデフォルトの場所があり、ハッカーが見つけやすくなっているということです。 したがって、このフォルダーをサイトのルート ディレクトリ (通常は / public_htmlというラベルが付いている) の外に移動できます。 そしてそれはまだ機能します。

さらに、真の所有者だけがファイルを編集できるようにファイルのアクセス許可を制限することもできます。 これを行うには、 .htaccessファイルをダウンロードする必要があります。このファイルもルート フォルダーにあります。

次に、プレーン テキスト エディターでファイルを開き、次のコードを追加します。

<files wp-config.php> order allow,deny deny from all </files>これで、更新された.htaccessファイルをルート フォルダーにアップロードして戻し、 wp-config.phpファイルへのアクセスを拒否できるようになります。

15. サイトを定期的にバックアップする

ウェブサイトがハッキングされるとパニックになってしまいがちです。 ただし、Web サイトの最新コピーがあれば、問題をすぐに解決できます。

データベースのバックアップを手動で作成することもできますが、最も簡単な方法は、Jetpack Security などのセキュリティ プラグインをインストールすることです。 これにより、専用の WordPress バックアップ ソリューションである Jetpack VaultPress Backup にアクセスできるようになります。

プラグインは、購入が完了するとすぐにサイトの最初のバックアップを作成します。 すべての顧客データと注文データ、画像、ページ コンテンツなどをバックアップするため、e コマース ストアにとって理想的な選択肢です。

最も優れた点は、組み込みの Web ホスティング オプションとは異なり、バックアップが Jetpack のリモート クラウド ストレージに保存されることです。 つまり、ログインできない場合でも、サイトのクリーン バージョンを復元できるということです。さらに、サイトを復元する正確な時点を選択できます。

Jetpack Security が WordPress のセキュリティを安心して処理する方法

WordPress のハッキングの試みを防ぐ方法がわかったので、次は Jetpack Security が Web サイトを保護して完全な安心感を得る方法を説明します。

24時間年中無休のマルウェアと脆弱性スキャン

Jetpack Security が WordPress ハッキングの防止に役立つ主な方法の 1 つは、リアルタイムのマルウェアと脆弱性のスキャンです。 マルウェアとは、データの盗用や削除、コア機能のハイジャック、およびコンピューターの活動の監視に使用できる悪意のあるソフトウェアを指します。

ただし、Jetpack Scan はマルウェアの検出だけに限定されません。 また、WordPress のコア ファイルに対する不審な変更、古いプラグインや安全でないプラグイン、ハッカーにサーバーへの完全なアクセスを与える Web ベースのシェルを特定することもできます。

Jetpack Security をインストールすると、最初のスキャンがすぐに開始されます。 次に、 Jetpack → Protect → Scanに移動して結果を表示します (ただし、最初に WordPress.com アカウントを認証する必要がある場合があります)。

ここで、新しいスキャンを手動で開始し、スキャン結果を表示することもできます。 さらに、アクティブな脅威が存在するかどうかも確認できます。 また、複数の脅威が特定された場合は、重大度によって優先順位が付けられます。

脅威が検出された場合は、即時電子メール通知も受信し、WordPress ダッシュボード内で脅威を確認できます。 さらに、Jetpack は多くの場合、問題を解決するためのワンクリック ソリューションを提供します。

リアルタイムバックアップとワンクリックリストア

バックアップを使用すると、WordPress のハッキングから迅速に回復できます。 バックアップがないと、問題に対処するパッチを特定する間、Web サイトがしばらくダウンしたままになる可能性があります。 これは、Web サイトのトラフィックと収益に影響を与える可能性があります。

Jetpack Security を使用すると、影響を受ける Web サイトをクリーンな最新バージョンに置き換えるだけで済みます。 Jetpack のリアルタイム バックアップはクラウドに保存されるため、サーバー全体が影響を受けた場合でも、複製された Web サイトにアクセスできます。

さらに、Jetpack は WooCommerce の注文、製品、データベースもバックアップします。これにより、データ保護法の遵守を維持することができます。 復元プロセスはワンクリックで実行できます。

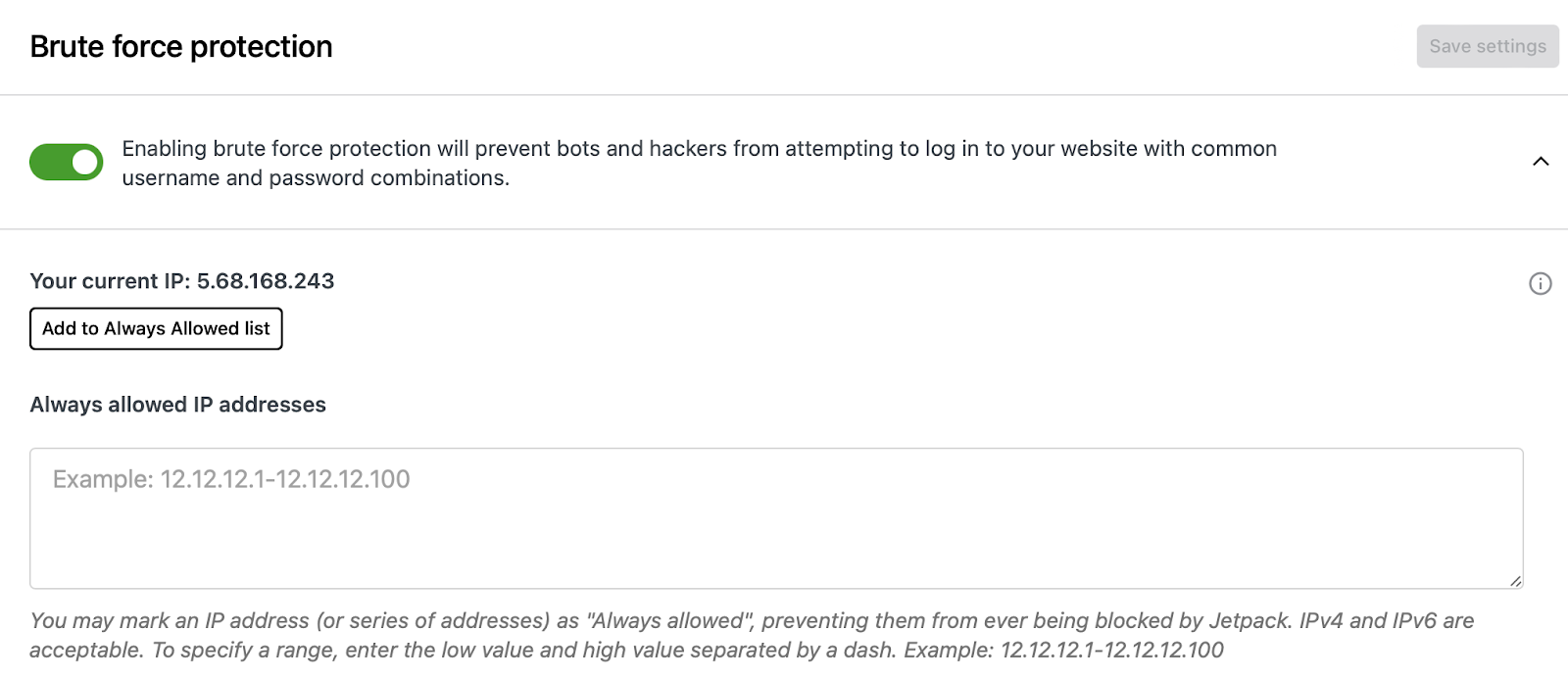

ブルートフォース攻撃からの保護

ブルート フォース攻撃は、2022 年に米国の企業が遭遇するサイバー攻撃の主な原因の 1 つとしてリストされています。また、2023 年の時点で、世界中のランサムウェア攻撃の主な原因の 5 番目にランクされています。

ブルート フォース攻撃は、サーバー リクエストが繰り返されるためサイトの速度を低下させますが、本当の目的は、ハッカーが悪意のあるコードやスクリプトを挿入できる重要なサイト ファイルにアクセスすることです。 しかし、Jetpack Security を使用すると、ダッシュボードを通じてこの種の攻撃をブロックできます。

Jetpack → 設定に移動し、機能を有効または無効にするためのトグルが表示される関連セクションまで下にスクロールするだけです。

実際、Jetpack は、Web サイトの存続期間中に平均 5,193 件のブルート フォース攻撃をブロックします。 悪意のある IP がサイトに到達する前に自動的にブロックします。 また、既知の IP を許可して誤検知を減らすことができます。

30 日間のユーザー アクティビティ ログ

WordPress のハッキングの試みを防ぐ方法を知りたい場合は、アクティビティ ログが優れた解決策です。 こうすることで、プラグインやテーマの更新、設定の変更、ユーザーのログインなど、サイトで実行されたすべてのアクションを追跡できます。

Jetpack セキュリティを使用すると、ユーザー アクションを最大 30 日間保存できるため、サイト管理タスクが簡素化され、デバッグと修復の効率が向上します。 さらに、タイムスタンプ、ユーザー、説明など、各イベントに関する詳細情報を取得できます。

ワンクリックで簡単に修正

Jetpack Security が WordPress ハッキングを防ぐもう 1 つの方法は、ワンクリックで簡単に修正できることです。 これにより、Jetpack は、問題の特定には優れているものの、問題を解決する方法を提供しない他のセキュリティ プラグインとは区別されます。

これは、Web サイトが長時間のダウンタイムに見舞われ、訪問者がコンテンツにアクセスできなくなり、収益が得られなくなる可能性があることを意味します。 良いニュースは、Jetpack Security を使用すると、リアルタイムの脆弱性スキャンにアクセスできることです。

前述したように、 「Jetpack」→「保護」→「スキャン」に移動してスキャンを実行できます。 ここでは、スキャンの結果を表示することもできます。 さらに、検出された脅威に関する詳細情報を確認したり、 [すべて修復]ボタンをクリックして問題を一括解決したりすることもできます。

コメントとフォームのスパム対策

Akismet は最も人気のあるスパム対策プラグインの 1 つであり、いくつかの優れた機能を提供します。 1 時間あたり平均 750 万件のスパム送信をブロックします。 また、JetPackセキュリティ(およびその他のSelect JetPackプラン)を使用すると、プラグインにアクセスしてコメントスパムをブロックしてスパムを形成します。

当然のことながら、スパムは対処するのが非常にイライラする可能性があり、顧客の観点からウェブサイトをより信頼性が低く信頼性を高めることができます。 ただし、デバイスを損傷し、機密データを盗むために使用できる危険なマルウェアも含めることができます。

基本的に、コメントセクションとフォームフィールドにより、誰でもあなたのウェブサイトとやり取りできます。 そのため、これらの領域はスパム攻撃の主要なターゲットになる傾向があります。

幸いなことに、ダッシュボードからJetPack→Akismet Anti-Spamに行くことで、この問題に対処できます。

ここでは、スパムの試みが何回ブロックされているかを確認し、スパムを逃したことと誤検知を考慮した精度の評価を表示できます。

さらに、スパムの最悪で最も広範なインスタンスを見る必要がないように、自動スパムフィルタリングをセットアップすることができます。 または、すべてのスパムがレビューできる専用のスパムフォルダーに向けられるように設定を構成する場合があります。

500万個以上のサイトが彼らのウェブサイトのセキュリティのためにJetpackを信頼しています

WordPressは主にWebサイトの安全なプラットフォームであると考えられていますが、それは非常に人気があるため、ハッカーにとって魅力的なターゲットでもあります。 それを念頭に置いて、WordPressハッキングを防ぐための措置を講じることが重要です。 このようにして、顧客データをよりよく保護し、評判を維持できます。

強力なパスワード、2要素認証、およびWebアプリケーションファイアウォールはすべて素晴らしい防御です。 ただし、安全なWebホストを選択し、ソフトウェアを最新の状態に保ち、脆弱性のために定期的にサイトをスキャンする必要があります。

JetPackセキュリティを使用すると、さまざまなオンライン攻撃を防ぐオールインワンセキュリティプラグインにアクセスできます。 バックアップを自動化し、ユーザーアクティビティを監視し、コメントをブロックしてスパムをフォームし、ワンクリックフィックスにアクセスできます。 今日から始めましょう!