生体認証でWordPressログインを保護するための究極のガイド–無料!

公開: 2022-06-20Defenderは、セキュリティを強化するためにWordPressに2要素認証(2FA)をすでに実装していました…今では、バイオメトリクスも追加しました!

ログインにユーザー名とパスワードを厳密に依存することは、もはや最高レベルのセキュリティを提供しないことがますます明らかになっています。

これに対処するためのWPMUDEVのソリューションは、ログイン認証方法として公開鍵暗号化のプロトコルを提供することで脆弱性を回避するWebAuthn標準を使用することです。

最新のDefenderリリース(無料バージョンとProバージョンの両方)は、生体認証の世界へのオデッセイの始まりを示しています。 デバイスの指紋リーダーまたは顔認識ソフトウェアを使用して、ユーザーログインの信頼性を検証する機能を提供します。

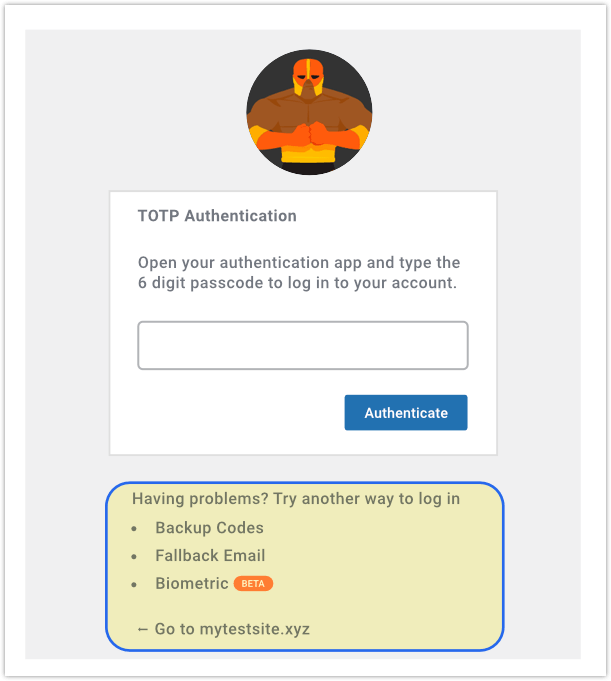

この新しい生体認証の使用は、Defenderにすでに存在する既存の2FA方式と同様であり、既存のTOTP(Time-based One-Time Password)、バックアップコード、およびフォールバック電子メール認証方式と一緒に使用できます。

この記事では、Defenderの2FA WordPressプラグイン機能の一部として、生体認証機能を実装する方法を見ていきます。

読み続けるか、次のリンクを使用して先に進んでください。

- 包括的なディフェンダー

- 生体認証に関する完全なウォークスルー

- 生体認証を有効にする

- デバイスの登録

- デバイスの認証

- デバイスの名前を変更または削除する

- GDPRコンプライアンス

- 複数のメソッドを有効にする

- 完全なパッケージ

クールな新しい2FA生体認証機能を使用して、ログイン保護の形でDefenderが提供するすべての機能を調べてみましょう。

包括的なディフェンダー

Defenderは、WordPressプラグインのセキュリティ、SQLインジェクションの停止、クロスサイトスクリプティングXSS、ブルートフォースログイン攻撃、およびその他の脆弱性を、サイトに保護のレイヤーを即座に追加するワンクリック強化技術のリストとともに提供します。

また、最新の生体認証セキュリティ対策を活用して、安全性を向上させます。

簡単な概要として、これがDefenderでどのように機能するかを示します。ユーザーはユーザー名とパスワードを入力してログインします。そのデバイスに生体認証が構成されている場合、ユーザーは指紋スキャナーまたは顔認識を使用して身元を確認できます。ソフトウェア。

WebAuthnプロトコルを使用しているため、Defenderはどの時点でも生体認証データを受信せず、ユーザーのデバイスからの確認または拒否のみを受信します。

ここで、私たちの技術者の1人であるMarcel Oudejansが共有している(そして私が言い換えた)簡単な興味のあるポイントを紹介したいと思います…

犬に「フィド」という名前を付けるという慣習は、エイブラハムリンカーンによって広められましたが、犬のペットの名前としての使用は古代ローマ人にまでさかのぼります。

「 Fido 」は「忠実」を意味します。 FIDOは、「 F ast IDentityOnline 」の略です。 新しい生体認証機能は、FIDOのWebAuthnプロトコルを使用します。

したがって、素敵な回り道で、FIDOプロトコルを使用してこの機能を実装することにより、Defenderに「忠実さ」を注入していると言えます。

FIDOの技術情報については、この記事をご覧ください。

では、この素晴らしい新しい生体認証機能について詳しく見ていきましょう。

生体認証に関する完全なウォークスルー

まず、Defenderプラグインがインストールされてアクティブ化されていることを確認し、最新バージョンに更新します(この記事の執筆時点では、3.0.1です)。 Defenderバージョン3.0以降は、最近リリースされたWordPress6.0と完全に互換性があります。

前もって注意すべき2つの重要なこと:

- 認証は個々のユーザーアカウントにリンクされているため、承認されたデバイスの構成はユーザーごとに必要です。

- PHP 7.2以降は、パフォーマンスとセキュリティを向上させると同時に、新しい生体認証機能をサポートするため、必要です。

生体認証を有効にする

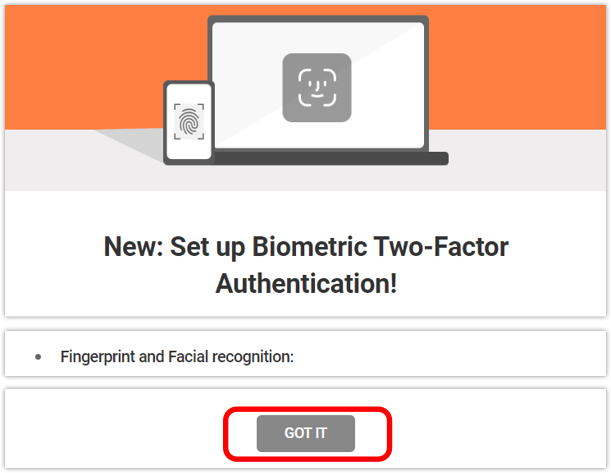

WordPressダッシュボード>ディフェンダーに移動します。 更新したばかりの場合は、ポップアップモーダルが表示されます。 簡単に読んでから、[ GotIt ]ボタンをクリックします。

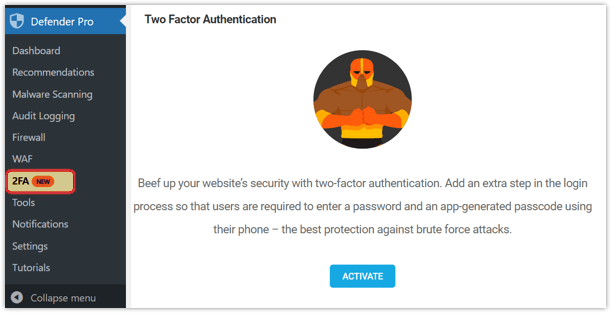

これで、Defenderのメインページが表示されます。 左側のサイドバーから、 2FAメニューヘッダーをクリックします。

別のポップアップが表示されます。 [アクティブ化]ボタンをクリックします。

これで、2要素認証のすべてのセクション情報と、ここで利用できるすべてのオプションが表示されます。

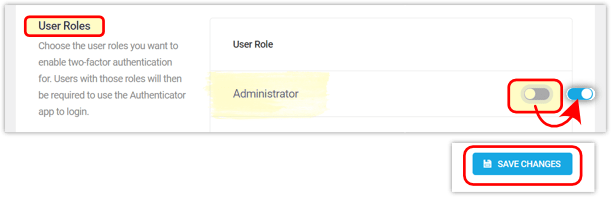

同じDefender2FAページの[ユーザーロール]>[管理者]で、[オン]ボタンを切り替えます。 必ず一番下までスクロールして、[変更を保存]をクリックしてください。

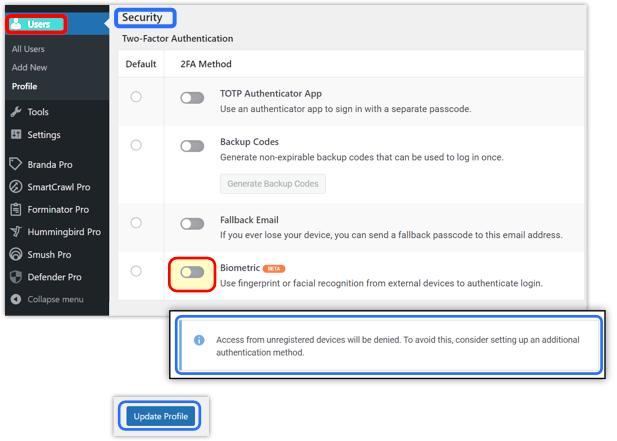

ダッシュボードのサイドメニューから[ユーザー]セクションに移動し、管理者ユーザープロファイルをクリックします。

[セキュリティ]セクションまで下にスクロールし、[生体認証]の横にあるボタンをオンに切り替えます。

生体認証機能をオンにすると、 TOTP、バックアップコード、フォールバックメールなどのオプションから追加の認証方法を選択するための提案が表示されます。

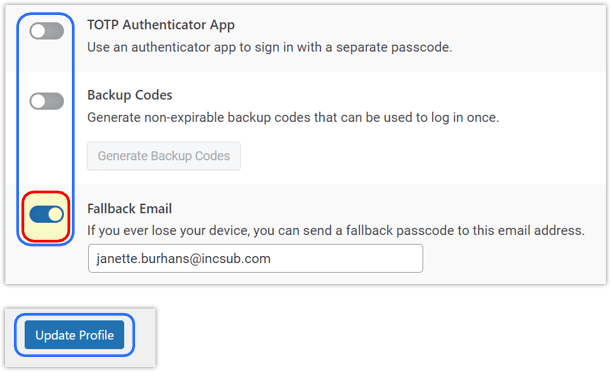

以下の例では、フォールバックメールを選択したことがわかりますが、お好みの方法を選択できます。 下部にある[プロファイルの更新]ボタンをクリックすることを忘れないでください。

生体認証は、従来のWordPressログイン(つまり、ユーザー名とパスワード)に代わるものではなく、上記の他の認証オプションのように、追加の安全なレイヤーを追加します。

多くのブラウザとオペレーティングシステムは、認証プロセスの管理に使用されるWebAuthnプロトコルと互換性がありますが、現在互換性がないものもあります。 WebAuthnのブラウザとOSの互換性リストを確認するには、ここをクリックしてください。

デバイスの登録

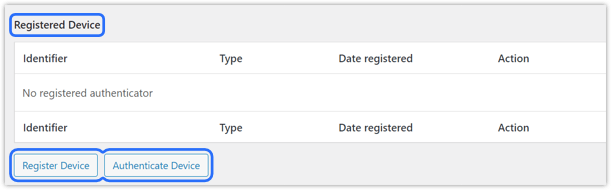

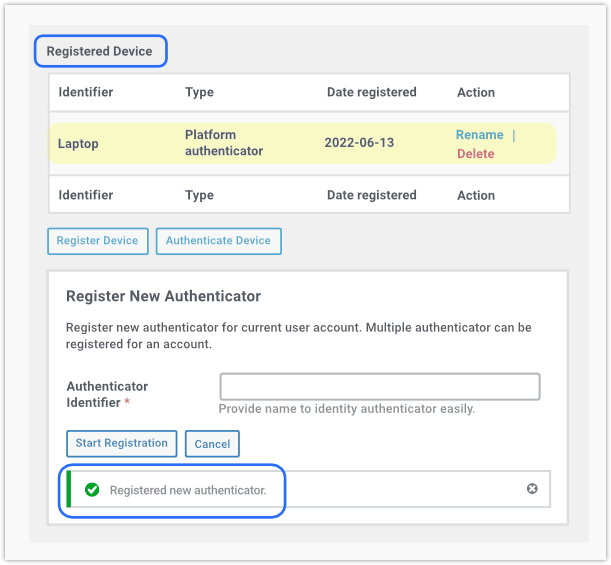

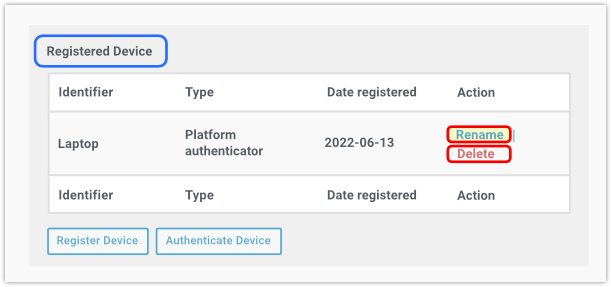

生体認証を有効にすると、[登録済みデバイス]テーブルが表示され、[デバイスの登録]または[デバイスの認証]のオプションが表示されます。

[デバイスの登録]ボタンをクリックすると、ブラウザからプロンプトが表示され、デバイスで使用可能な生体認証の形式に応じて、使用する生体認証の形式を構成できます。

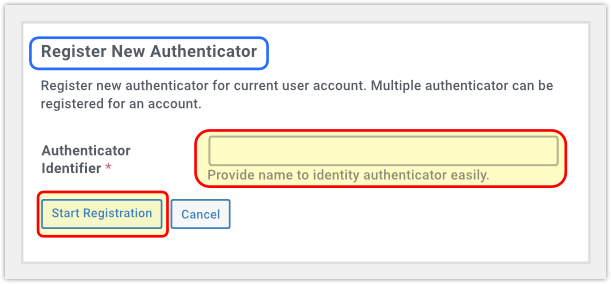

[ Authenticator Identifier ]フィールドに任意の名前を入力し、 [StartRegistration ]ボタンをクリックします。

使用しているデバイスによって、登録プロセスが異なることに注意してください。

例1:

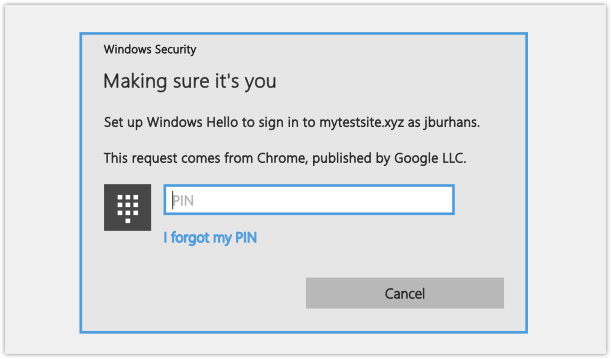

Windowsデスクトップまたはラップトップを登録すると、Windows Hello PIN、またはデバイスで有効になっているその他の認証方法を入力するように求められます。

例2:

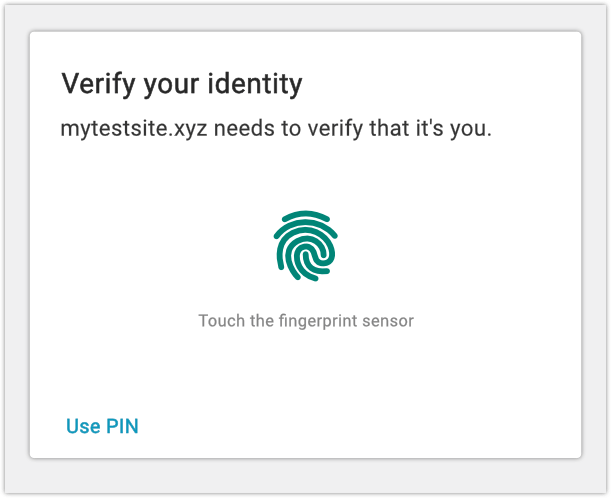

モバイルデバイスを登録すると、指紋センサー、またはデバイスで有効になっている他の認証方法に触れるように求められます。

[ユーザープロフィール]ページに戻り、 [セキュリティ]> [登録済みデバイス]の下までスクロールすると、デバイスが実際に登録されたことを確認するメッセージとともに、ここにデバイスが一覧表示されます。

次のステップは、登録したばかりのデバイスを認証することです。

デバイスの認証

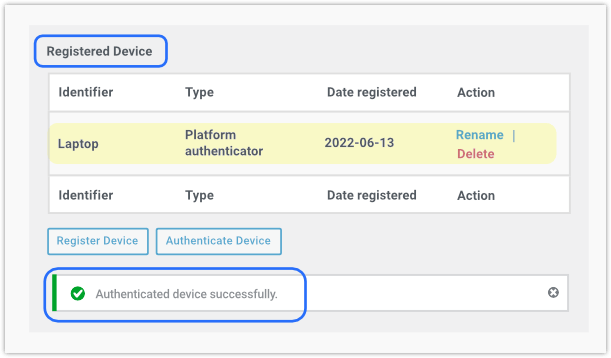

デバイスが登録されたら、[デバイスの認証]ボタンをクリックします。

デバイスの登録に使用したのと同じ認証方法で、アクションの確認を求めるプロンプトが表示されます。

完了すると、成功メッセージが表示されます。 これで、登録済みの生体認証オプションを、サイトにログインするための高速で安全な方法として使用できるようになります。

デバイスの名前を変更または削除する

必要に応じて、認証されたデバイスの名前を変更したり、削除したりできます。

WordPressダッシュボード>ユーザーに移動し、ユーザー名をクリックします。

名前を変更するには:

[プロファイル]>[セキュリティ]>[登録済みデバイス]から、[アクション]列の[名前の変更]テキストをクリックします。 新しい名前を入力し、[保存]をクリックします。

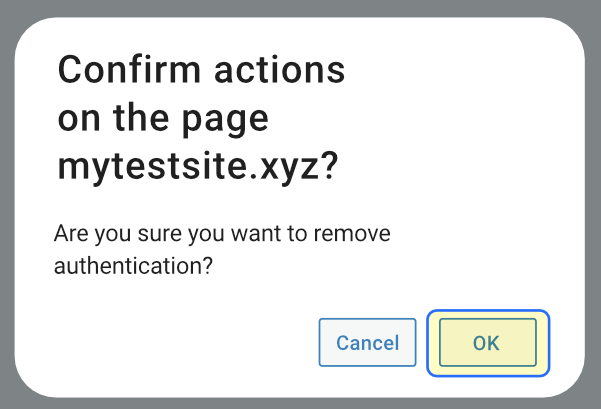

削除するには:

上記と同じプロセスですが、[アクション]列の[削除]テキストをクリックし、次のポップアップから[ OK ]をクリックします。

削除アクションでは設定が保存されないため、そのデバイスから生体認証機能を再度使用する場合は、完全なセットアッププロセスを実行する必要があります。

同様に、デバイスの生体認証機能を無効にすると、ログインは機能しなくなり、機能の機能を復元するには、デバイスでこのプロセスを繰り返す必要があります。

GDPRコンプライアンス

FIDO Allianceの標準は、最初から「プライバシーバイデザイン」アプローチで作成されており、GDPRへの準拠に非常に適しています。

FIDOは、サードパーティの関与やアカウントとサービス間の追跡なしで認証を提供するため、FIDO2互換デバイスを使用した生体認証はGDPRに完全に準拠しています。

FIDOを使用すると、個人を特定できる情報がデバイスから送信されることはありません。

詳細については、FIDO Webサイトの次の記事を参照してください:FIDO認証とGDPR。

複数の2FAメソッドを有効にする

プロファイルで複数の追加の認証方法を有効にすると、それぞれがデフォルトとして設定した方法の下に代替オプションとして表示されます。 以下の例では、TOTP認証が私の好ましい方法です。

リスト内の使用可能なオプションをクリックすると、選択した代替認証方法が表示されます。

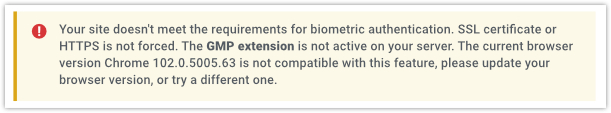

最後の注意…生体認証では、サーバーで次のPHP拡張機能が有効になっている必要があります: mbstring、GMP、およびSodium 。 これらの拡張機能は、WPMUDEVによってホストされているすべてのサイトでデフォルトで有効になっています。

他の場所でホスティングしていて、それらのいずれかがサーバーで有効になっていない場合は、次のようなアラートが表示されます。 この機能を使用できるように、ホスティングプロバイダーに連絡して、拡張機能を有効にしてもらいます。

Defenderの生体認証機能に関するWPMUDEVの完全なドキュメントについては、ここをクリックしてください。

完全なパッケージ

保護対策がWordPressで行われているため、Defenderを打ち負かすことは困難です。

Defenderには、マルウェアスキャン、ウイルス対策スキャン、IPブロッキング、ファイアウォール、アクティビティログ、セキュリティログ、および新しく追加された生体認証を含む2要素認証(2FA)などの強力なセキュリティプロトコルがあります。

最新バージョンのDefenderには、DefenderのWP-CLI「スキャン」コマンドに追加の便利な拡張機能も付属しています。 このWP-CLIコマンドとオプションを使用することにより、問題が見つかった場合、Defenderは結果を含むテーブルを作成します。

以前は、サイトのバックエンド(WP Admin> Defender Pro> Malware scaning)からのみマルウェアスキャンの結果を表示できましたが、コンソールで完了したスキャン結果を直接表示できるようになりました。

Defenderが間もなく登場します… WebAuthnの使用を拡張し、現在、開発者はハードウェア認証デバイスを使用する機能に取り組んでいます。 WebAuthnプロトコルを使用して、可能な限り最善の方法で「パスワードなし」のログインを実装する計画も進行中です。

当社の製品ロードマップで、当社のツールおよびサービスの今後の機能についていつでも読むことができます。

2FAが問題である場合、ディフェンダーが答えです。 WordPressサイトでのセキュリティの処理は、Defenderをアクティブ化するのと同じくらい簡単ですが、完全です。