WordPress のセキュリティの現状: コミュニティとコラボレーションが私たち全員の勝利を後押しします

公開: 2023-03-09オープンソース ソフトウェアは、信頼と協力が秘密主義や闇の中での単独作業に打ち勝てば、より良くなり、より安全になります。 2022 年の WordPress セキュリティの現状に関する Patchstack のレポートは、これが単なる理想ではなく、実現可能な現実であることを示しています。 セキュリティ問題に関する透明性とコラボレーションは、オープンソース コミュニティの強みを発揮します。 これらは、WordPress のサイト、製品、およびサービスをより良く、より安全に構築および維持するための不可欠な価値と実践です。 Patchstack がパートナーとして、iThemes Security および Security Pro のお客様に最新の脆弱性情報を提供し、構築、所有、または管理するすべての WordPress サイトをより適切に保護できることを誇りに思います。

大手オープンソース セキュリティ調査会社であり、CVE Numbering Authority (CNA) である Patchstack は、 2022 年の WordPress セキュリティの現状に関する年次報告書をリリースしました。 このレポートには、セキュリティ トレンドの通常の分析が含まれていますが、それをはるかに超えています。 これは、Patchstack が独自のバグ報奨金プログラムである Patchstack Alliance に与えている影響を示しています。 この協力的で自発的なオープン ネットワークは、WordPress 開発者がセキュリティ バグを毎日発見し、パッチを当てるのに役立っています。 これらのパッチは、WordPress コミュニティが依存するセキュリティ アラートと更新に変わります。 Patchstack のおかげで、新しい脆弱性がサイトに影響を与えると、iThemes Security および Security Pro ユーザーは 48 時間前に通知を受け取ります。 私たち全員が日常的に WordPress サイトに適用しているセキュリティ アップデートの多くは、少なくとも部分的には Patchstack の先駆的な取り組みの成果です。

脆弱性を開示すると、WordPress スペースがより安全になります

Patchstack のデータベースは、2022 年に報告された脆弱性が 328% 増加したことを示しました。彼らは、セキュリティ研究者が WordPress エコシステム全体のコードを「さらに詳しく調べた」結果として、この急増を説明しています。 より多くの脆弱性を検出することは、WordPress がより安全になっていることを示している、と Patchstack は信じています。 State of WordPress Security in 2022 の他の調査結果は、この結論を裏付けています。 たとえば、最も広く使用されている WordPress プラグイン (Elementor、Yoast、オールインワン SEO、MonsterInsights、Wordfence など) で発見された (そしてすぐにパッチが適用された) 脆弱性は、最も活発なエクスプロイトの標的ではありませんでした。

パッチが適用されていない脆弱性と壊れたサプライ チェーンの課題

Patchstack の分析によると、WordPress エコシステムにおけるアクティブなエクスプロイトの最大のターゲットは、時には何年もパッチが適用されていない既知の脆弱性を持つプラグインです。 Patchstack のネットワークによって監視されているすべてのサイトのスポット チェックでは、平均 42% で既知の安全でないコンポーネントが実行されていました。 パッチが適用されていないプラグインは、2022 年に報告された最も重大なセキュリティ バグの 26% を占めています。 Patchstack Alliance はその目標に向かって開発者と協力し、新たに発見された脆弱性にパッチを当てる手助けをしていますが、これは放棄されたソフトウェアでは不可能です。

Patchstack の年次報告書で指摘されている最も重要な傾向の 1 つは、CSRF 脆弱性の上昇と、単一の依存関係による多くのサイトへの脆弱性の伝播を関連付けています。 クロスサイト スクリプティング (XSS) の脆弱性は依然として一般的ですが、クロスサイト リクエスト フォージェリ (CSRF) のバグは 2022 年に増加する傾向にありました。Patchstack は、これは YITH と Freemius フレームワークの両方で表面化した CSRF のバグが一因であると報告しており、維持の重要性を強調しています。共通のコードベースのすべてのダウンストリーム ユーザーを含むサプライ チェーン。

2023 年には、iThemes の毎週の脆弱性レポートで Patchstack のデータを追跡しているため、CSRF レポートと比較して 3 倍の XSS 脆弱性が確認されています。 これは、2022 年が外れ値だったことを示す良い兆候です。 2022 年のセキュリティ レポートで指摘したように、昨年のほとんどの脆弱性が、その重大度が低から中のリスク カテゴリに分類されたことも朗報です。 Patchstack のデータによると、2022 年にはこれらの深刻度の低い脆弱性が全体の 87% を占めていました。

エンド ユーザーは、アクセス可能で実用的な脆弱性データに値する

重大度の評価は 1 つのことですが、実際に脆弱性がサイトに影響を与えるかどうか、またどのように影響するかを理解することは別の話です。 多くの CNA とその脆弱性データベースは、各脆弱性をどのように文書化するかという点で非常に技術的です。 WordPress ユーザーは、脆弱性が出現したときに自分がどれだけさらされる可能性があるかを、簡単に理解できる言葉で知る必要があります。 Patchstack 脆弱性データベースは、その情報をすべてのサイト所有者に提供して、脅威を理解し、適切なアクションを実行できるようにすることを目的としています。 そして、その情報が当社の iThemes Security 製品の原動力となっています。

以下は、Patchstack データベース内の CVE-2023-0968 (MITRE) の典型的な Patchstack 脆弱性の説明です。

Marco Wotschka が、WordPress Watu Quiz プラグインのこのクロスサイト スクリプティング (XSS) 脆弱性を発見し、報告しました。 これにより、悪意のあるアクターがリダイレクト、広告、その他の HTML ペイロードなどの悪意のあるスクリプトを Web サイトに挿入し、ゲストがサイトにアクセスしたときに実行される可能性があります。

このプラグインの安全でないバージョンがサイトにインストールされている WordPress および iThemes Security または Security Pro のユーザーは、アラートを受け取ります。 また、脆弱性がもたらす可能性のある潜在的なリスクについて詳しく読むオプションもあります。 重要なことに、Patchstack は CVE-2023-0968 を他の CNA とは対照的に深刻度の高い脆弱性と評価しました。 他の人は、攻撃者が標的のサイトでユーザー アカウントや権限なしでこの脆弱性を悪用できることに気づいていませんでした。これは重要な詳細です。

CNA は、脅威を評価および説明する方法が大きく異なる可能性があります

上記の例でわかるように、Patchstack は、脆弱性が悪用される前に脆弱性を見つけてパッチを適用する鍵となるセキュリティ研究者にクレジットを与えています。 彼らはそれに値する! これらのアラートを受け取るエンド ユーザーまたはサイト所有者も、彼らが直面するリスクについて明確にする必要があります。 Patchstack の概要は、脅威がどこにあるのかを明確にしています。 データベース内の技術的な詳細をクリックすると、サイトにログインせずにこの脆弱性が悪用される可能性があることが確認されました。 これは、iThemes Security または Security Pro ユーザーである場合に期待できるコミュニケーションの明快さとポジティブなユーザー エクスペリエンスです。

StellarWP のゼネラル マネージャーである Devin Walker 氏は、今年初めに Patchstack と提携し、iThemes セキュリティ ユーザーに脆弱性データベースを採用して以来、Patchstack のネットワークの一部であることを誇りに思っていると述べました。 彼の見解では、 「Patchstack の包括的なセキュリティ レポートは、WordPress エコシステムにおけるセキュリティの脆弱性を積極的に特定して対処するという同社の取り組みを強調しています。 彼らは自分たちの仕事について透明性を保つことで、業界でセキュリティに取り組む方法の基準を設定しています。」

芽のバグを摘む — WordPress の方法

Patchstack は、他の人が明らかにしたバグを報告するだけではありません。バグを見つけて修正するのに役立ちます。 オープンソース セキュリティに携わるすべての人に開かれている Patchstack Alliance ほど、WordPress のセキュリティ問題をより詳細に調査している組織はありません。

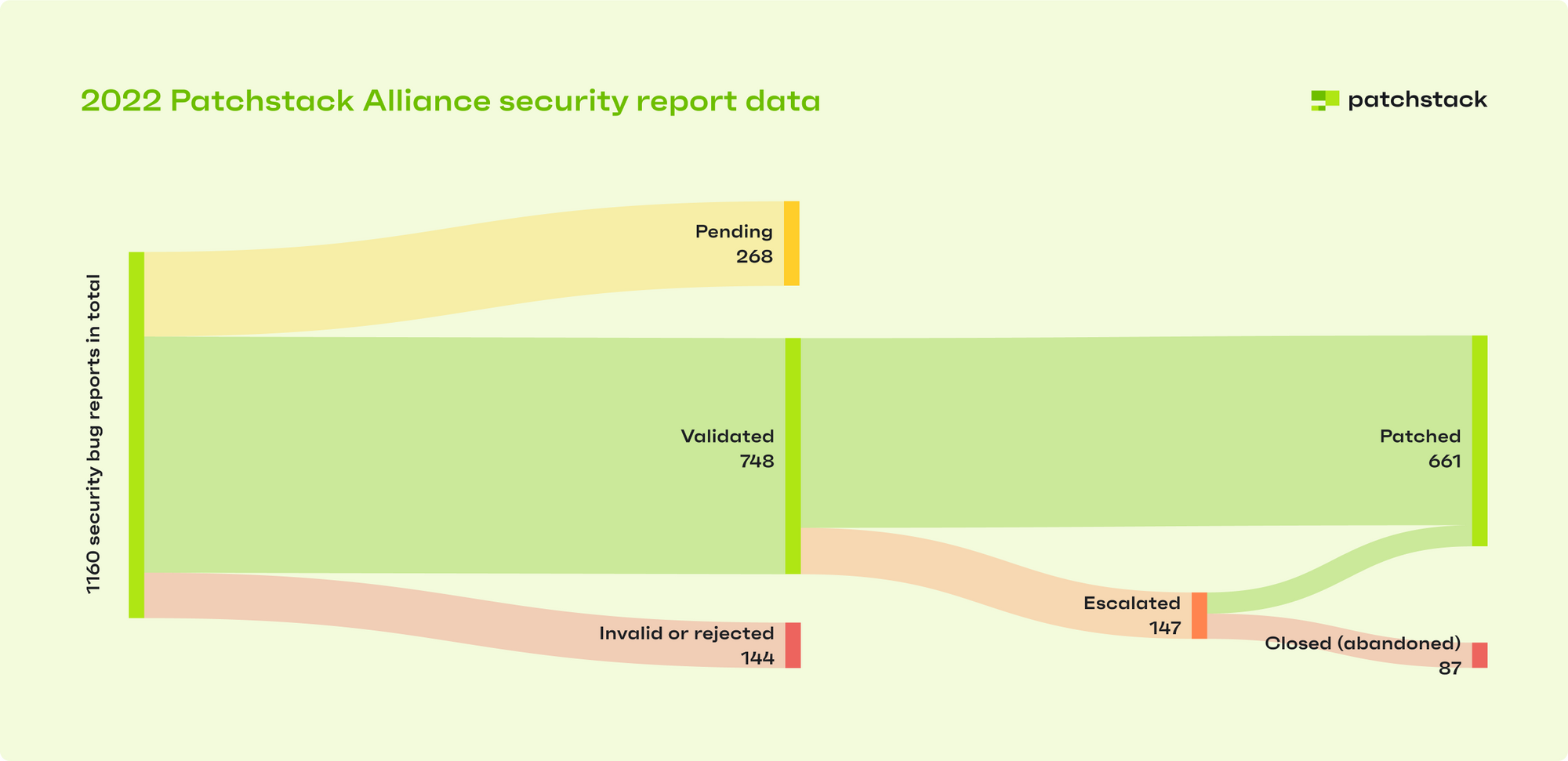

2022 年、Patchstack はネットワーク内の倫理的ハッカーに 16,050 ドルの報奨金を支払いました。 これらの研究者は、WordPress エコシステムで 748 の固有のセキュリティ バグを発見し、検証しました。 バグの芽を摘むのにたったの 21.46 ドルです! ゼロデイ エクスプロイトと同じバグに対処するのにかかる費用よりも、はるかに安価です。

748 件の検証済みバグ レポートのうち、Patchstack は、脆弱なコードの責任者と協力して 661 件のパッチを確認することができました。 これらのケースのうち、WordPress プラグイン チームにエスカレートする必要があったのは 147 または 20% だけでした。

Patchstack は、17 のホスティングおよびサービス プロバイダー (iThemes を含む) と提携して、顧客が安全でないソフトウェアを使用している場合に積極的に警告し、保護しています。 One.com のように、自社の顧客のサイトにパッチを適用することに成功した企業もあります。これは、他のホストが採用するのに役立つ可能性があります。

WordPress のセキュリティはコミュニティの取り組みです

Patchstack の CEO である Oliver Sild 氏は、彼の会社が他に類を見ないものになっているのは、透明性とコミュニティに重点を置いていることだと述べています。 「私たちは脆弱性について、恐怖をあおる目的で使用することなくありのままに話します。また、オープンソースの問題の発見に貢献するセキュリティ研究者が、これらのプロジェクトを構築する開発者と同じように評価されるようにします」と彼は言いました。

セキュリティ分野におけるもう 1 つの重要な違いは、Patchstack がコラボレーションに重点を置いていることです。 オリバー氏は、セキュリティ分野の他の人を含め、プラスの影響を与えるのに役立つ人なら誰とでも協力すると述べています. 競争は協力と共存できます。オープンソースの脆弱性に関しては、セキュリティなどの共通の利益のために団結することが重要です。 この協力により、iThemes Security および Security Pro ユーザーに安心がもたらされます。 当社のお客様は、新しい脆弱性が公開される 48 時間前に、明確で実用的でタイムリーなアラートを受け取ることができると確信できます。 これは、Patchstack のパートナーと、彼らのイニシアチブをサポートし、WordPress エコシステムを保護するために協力しているすべての人たちのおかげです。

iThemes セキュリティで潜在的な攻撃者に対して 48 時間有利なスタートを切る

iThemes Securityとその Site Scan 機能をまだ使用していない場合は、公開される 2 日前に新たな脆弱性に注意を払い、WordPress サイトを今すぐ保護してください。 プロアクティブな脆弱性監視とサイトのセキュリティ プロファイルを強化する 30 の方法 (パスワードレス ログインの利便性を含む) を備えたiThemes Security Proは、WordPress サイトがサイバー攻撃によって侵害されないようにするための最良の方法です。

Dan Knauss は、StellarWP のテクニカル コンテンツ ジェネラリストです。 彼は 1990 年代後半からオープン ソースで、2004 年からは WordPress で、ライター、教師、フリーランサーとして働いています。