最も一般的な 5 つの WordPress 攻撃とその防止方法

公開: 2023-04-19ハッカーが WordPress Web サイトを攻撃するのではないかと心配していますか? 心配する必要はありませんが、WordPress Web サイトは常にハッカーの標的になっています。 これは主に、WordPress がインターネット上のすべての Web サイトの 3 分の 1 を占めているため、その人気によるものです。

WordPress 自体は安全な Web サイト構築プラットフォームですが、それだけでは機能しません。 WordPress サイトを実行するには、プラグインとテーマが必要です。 プラグインとテーマは、ハッカーが Web サイトをハッキングするために悪用する脆弱性を開発することがよくあります。

彼らはあなたのウェブサイトにアクセスすると、機密情報の盗み、顧客の詐欺、違法コンテンツの表示など、あらゆる種類の悪意のある活動を実行します. その間、あなたのサイトは検索結果で警告が表示されたり、Google によってブラックリストに登録されたり、ウェブホストによって停止されることさえあります. これはすべて、訪問者と収益の損失につながります。

WordPress 開発者はプラットフォームを可能な限り安全に保ちますが、WordPress サイトの所有者も独自に対策を講じる必要があります。 この記事では、WordPress サイトに対する最も一般的な攻撃と、それらに対して実行できる予防策について説明します.

TL;DR:ハッカーによる WordPress Web サイトへの攻撃が心配な場合は、すぐに Web サイト保護対策を講じることができます。 WordPress セキュリティ プラグイン MalCare をインストールできます。 毎日サイトをスキャンして監視し、ハッカーが侵入しようとするのをブロックします.

[lwptoc skipHeadingLevel=”h1,h3,h4,h5,h6″ skipHeadingText=”最終的な考え”]

WordPress がハッカーの標的にされる理由

WordPress は、プログラミングの知識がなくても誰でも Web サイトを構築できる Web サイト構築プラットフォームです。 さらに、WordPressは無料です。

その結果、このプラットフォームは現在、13 億を超えるアクティブなサイトを支えています。

これらすべての欠点は、WordPress Web サイトが他のプラットフォームで構築された Web サイトよりもターゲットにされていることです。

現在、ハッカーがサイトに侵入する方法は複数あります。 最も一般的な5つに絞り込みました。 何が起こるのか、WordPress サイトをそれから保護する方法について説明します。

WordPress ウェブサイトに対する 5 つの最も一般的な攻撃

1. 脆弱なプラグインとテーマ

WordPress サイトは、コア インストール、テーマ、プラグインの 3 つの要素を使用して作成されます。 3 つの要素すべてが、サイトをハッキングに対して脆弱にする可能性があります。

長年にわたり、WordPress コアに重大な脆弱性はありませんでした。 これは、経験豊富で資格のある開発者のチームによって維持されます。 彼らはプラットフォームが完全に安全であることを保証するために一生懸命働いているので、あなたはそこで心配する必要はありません.

ただし、WordPress のプラグインとテーマはサードパーティの開発者によって作成されており、WordPress の脆弱性を頻繁に開発する傾向があります。

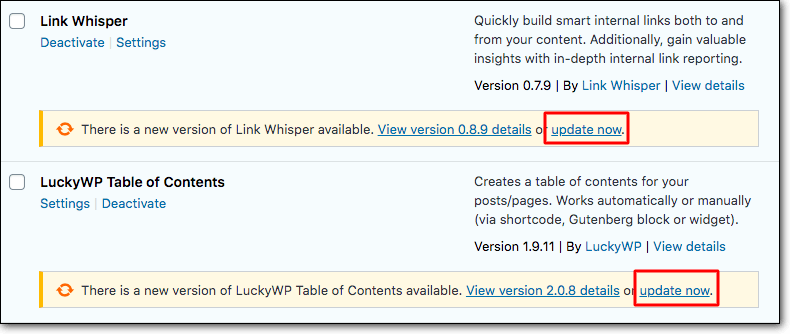

開発者は脆弱性を発見すると、すぐにそれを修正し、更新されたバージョンをリリースします。

サイトの所有者であるあなたは、最新バージョンに更新する必要があり、サイトは安全になります。 このようなセキュリティ更新プログラムをすぐにインストールすることが重要です。 これは、開発者がアップデートをリリースするときに、アップデートの理由もリリースするためです。 したがって、脆弱性が公開されます。

これは、ハッカーが脆弱性の存在を認識したことを意味します。 また、すべてのサイト所有者がサイトをすぐに更新するわけではないことも知っています。 そのため、プラグインやテーマに脆弱性があることが判明すると、ボットやスキャナーをプログラムしてインターネットをクロールし、それらを使用しているサイトを見つけます。 脆弱性が何であるかを正確に知ることで、悪用、侵入、wp フィード マルウェアなどのマルウェアの挿入が容易になります。

脆弱なプラグインとテーマからサイトを保護する方法

- WordPress リポジトリまたは ThemeForest や Code Canyon などのマーケットプレイスにある信頼できるテーマとプラグインのみを使用してください。

- プラグイン リストを定期的に確認し、使用するものだけを保持してください。 不要または非アクティブなものを削除します。

- テーマを定期的にスキャンし、理想的には、アクティブに使用しているテーマのみを保持する必要があります。

- 海賊版のテーマやプラグインは絶対に使用しないでください。 これらには通常、Web サイトに感染するマルウェアが含まれています。

- サイトのすべてのプラグインとテーマを認識していることを確認してください。 ハッカーは、Web サイトのバックドアがインストールされた独自のプラグインやテーマをインストールすることがあります。 これにより、サイトへのシークレット アクセスが許可されます。

2.ブルートフォース攻撃

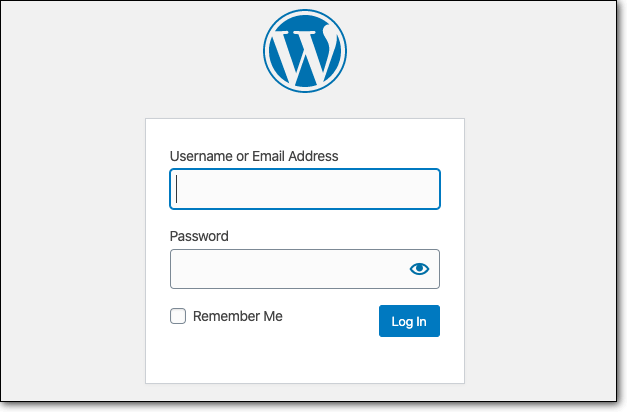

WordPress サイトにログインするには、ログイン資格情報、つまりユーザー名とパスワードを入力する必要があります。

多くの場合、WordPress サイトの所有者は、覚えやすいユーザー名とパスワードを使用しています。 多くの WordPress ユーザーは、デフォルトのユーザー名「admin」を保持しています。 一般的なパスワードには、「password123」または「1234567」が含まれます。

ハッカーはこれをよく知っており、WordPress サイトのログイン ページを攻撃します。

よく使用されるユーザー名とパスワードのデータベースを作成します。 次に、ボットをプログラムして WordPress サイトをターゲットにし、データベースに存在するさまざまな組み合わせを試みます。

ログイン資格情報が脆弱な場合、ボットがそれを推測してサイトに侵入する可能性が高くなります。 これは「総当たり攻撃」として知られており、成功率は 10% と推定されています。

ブルート フォーシングからサイトを保護する方法

ブルート フォース攻撃からサイトを保護するために実行できる手順がいくつかあります。

- デフォルトでは、WordPress のユーザー名は admin です。 管理者からよりユニークなものに変更できます。

- 強力な WordPress パスワードを使用してください。 Birdsofafeather123$ などの数字や記号と組み合わせてパスフレーズを使用することをお勧めします。

- 他の Web サイトで使用していない固有の資格情報を使用してください。

- サイトへのログイン試行回数を制限します。 これは、WordPress ユーザーが正しい資格情報を入力する機会が 3 回または 5 回など、限られたものしかないことを意味します。 この後、「パスワードを忘れた」オプションを使用する必要があります。 サイトに MalCare セキュリティ プラグインをインストールすると、このログイン保護が自動的に実装されます。

- WordPress ユーザーが資格情報と、スマートフォンで生成された、または登録済みのメール アドレスに送信されたワンタイム パスワードを入力する必要がある 2 要素認証を使用します。

3. インジェクション攻撃

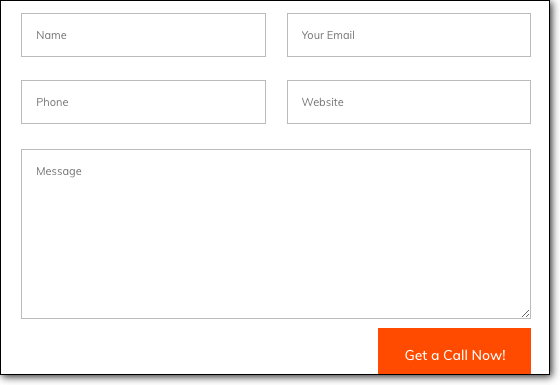

ほとんどすべての Web サイトには、連絡先フォーム、サイト検索バー、コメント セクションなど、訪問者がデータを入力できる入力フィールドがあります。 一部の Web サイトでは、訪問者が文書や画像ファイルをアップロードすることもできます。

通常、このデータは受け入れられ、データベースに送信されて処理および保存されます。 これらのフィールドは、データベースに送られる前にデータを検証してサニタイズするための適切な構成が必要です。 これにより、有効なデータのみが受け入れられるようになります。 これらの対策が欠けていると、ハッカーはそれを悪用して悪意のあるコードを入力します。

お問い合わせフォームがある WordPress サイトの例を見てみましょう。 理想的には、このフォームは名前、電子メール アドレス、および電話番号を受け入れる必要があります。

- 名前フィールドにはアルファベットのみを入力してください。

- 電子メール アドレス フィールドは、[email protected] などの有効な電子メール アドレス形式を受け入れる必要があります。

- 電話番号フィールドには数字のみを含める必要があります。

これらの構成が整っていない場合、ハッカーは次のような悪意のあるスクリプトを挿入できます。

String userLoginQuery = "SELECT user_id, username, password_hash FROM users WHERE username = '" + request.getParameter("user") + "'";これは、データベースに特定の機能を実行するように命令するコードです。 このようにして、ハッカーはサイトで悪意のあるスクリプトを実行して、サイトを完全に制御することができます.

WordPress サイトに対する最も一般的なインジェクション攻撃には、SQL インジェクション攻撃とクロスサイト スクリプティングが含まれます。

インジェクション攻撃から Web サイトを保護する方法

- インジェクション攻撃の多くは、サイトへの訪問者の入力を可能にするテーマやプラグインに起因しています。 信頼できるテーマとプラグインのみを使用することをお勧めします。 次に、プラグインとテーマを常に最新の状態に保ちます。

- フィールド エントリとデータ送信を制御します。 これは技術的なものであり、開発者の支援が必要です。

- WordPress ファイアウォールを使用します。 サイトに MalCare をインストールすると、堅牢なファイアウォールが自動的に設定され、ハッカーからサイトが保護されます。

4. フィッシングとデータ盗難

訪問者はさまざまな方法で Web サイトと対話します。 ブログの投稿を読むだけの人もいれば、あなたの連絡先を通じてあなたに連絡する人もいます。 e コマース サイトを運営している場合、多くの訪問者が Web サイトから商品を購入します。 これは、彼らがあなたのウェブサイトにログインし、クレジットカード情報を入力する必要があることを意味します.

誰かがあなたのサイトにクレジット カード情報を入力すると、その情報が転送され、サイト サーバーに保存されます。 この情報は、転送中に傍受される可能性があります。 さらに、クレジットカードのデータが盗まれる可能性があります。

また、あなたの Web サイトに侵入し、あなたになりすますこともあります。 電子メールを送信したり、訪問者を他の Web サイトにリダイレクトしたりして、だまして個人データや支払い情報を明らかにさせます。

フィッシングやデータ盗難からサイトを保護する方法

- SSL 証明書を使用します。 これにより、サイトとの間で転送されるデータが暗号化されます。 ハッカーに傍受されても、解読できないため利用できません。 SSL と HTTPS の使用に関するガイドを参照してください。 また、サイトの WordPress サイトが安全ではないという警告も削除されます。

- WordPress セキュリティ プラグインを使用して、Web サイトで疑わしいアクティビティが発生した場合にアラートを受け取ります。 プラグインはハッキングの試みもブロックします。

5. クッキー盗用

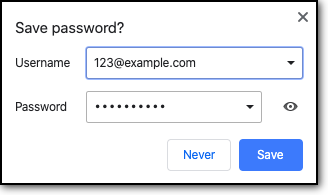

サイトにログインするときに、ブラウザが「私を記憶する」または「パスワードを保存する」ように要求することに気付きましたか? これは、Web サイトにアクセスするたびにログイン資格情報を入力する必要がないようにするためです。 ブラウザがログインの詳細を保存することを許可することを選択できます。

ブラウザーは、Cookie によってそのようなデータを保存できます。 Cookie は、訪問者と Web サイトとのやり取りを記録する小さなデータです。 たとえば、オンライン ストアを運営している場合、サイトは顧客が検索した製品や購入したものなどのカスタマー ジャーニーを追跡できます。 このデータは分析に使用され、広告主は訪問者の好みに合わせて広告を調整します。 現在、Cookie には銀行の詳細情報や個人情報も保存できます。

ハッカーが Web サイトの Cookie を盗むことができれば、企業や訪問者の機密データにアクセスできます。 このデータを悪用して、クレジット カード情報を使用して顧客をだますなどの悪意のある行為を実行できます。

詳細については、Cookie 盗用とセッション ハイジャックの簡単なガイドをご覧ください。

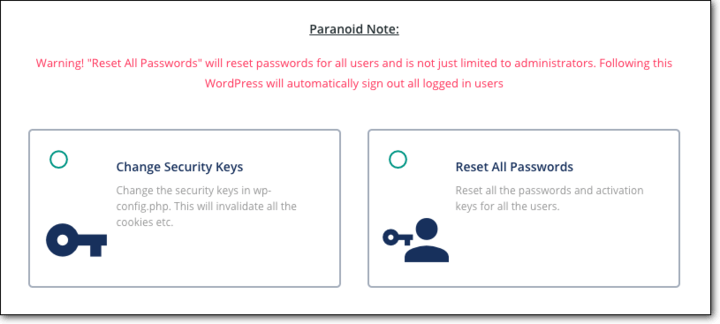

Cookie 盗用とセッション ハイジャックからサイトを保護する方法

- WordPress のキーとソルトを定期的に変更してください。 キーとソルトは、ブラウザの Cookie に保存されている情報を安全に暗号化します。 この措置は本質的に技術的なものです。 キーとソルトを変更するには、MalCare の WordPress 強化機能を使用することをお勧めします。 MalCare ダッシュボードから、 [セキュリティ] > [WordPress の強化] > [WordPress のセキュリティ キーとソルトの変更] にアクセスします。

- ここでも、Web サイトのデータを保護するために SSL 証明書をインストールすることをお勧めします。

これで、最も一般的な WordPress 攻撃を終わらせることができます。 最後に、このような攻撃に対してサイトを強化する WordPress の強化策をいくつか紹介します。

攻撃に対して WordPress サイトを強化する方法?

特定の攻撃から Web サイトを保護するために特定の対策を講じることができますが、保護を強化するためにサイトに実装できる全体的なセキュリティ対策がいくつかあります。 これらは、WordPress の強化対策と呼ばれます。 ここでは簡単に説明しましたが、より詳細な説明については、WordPress の強化に関する詳細なガイドをご覧ください。

1.ファイルエディタを無効にする

WordPress には、テーマとプラグインのファイルをダッシュボードから直接編集できる機能があります。 多くの Web サイト所有者はこの機能を必要としません。主に開発者が使用します。 しかし、ハッカーが wp-admin ダッシュボードに侵入すると、悪意のあるコードをテーマやプラグイン ファイルに挿入する可能性があります。 したがって、この機能が必要ない場合は、無効にすることができます。

2.プラグインまたはテーマのインストールを無効にする

ハッカーがサイトにアクセスできるようになると、ハッカーは独自のプラグインまたはテーマをインストールします。 これらのプラグインとテーマは通常悪意があり、バックドアが含まれています。 これにより、ハッカーはサイトへの秘密のエントリを得ることができます.

さらに、前述したように、脆弱なテーマとプラグインはハッキングされたサイトの最大の原因です. Web サイトに複数のユーザーがいる場合、安全でないプラグインまたはテーマをインストールする可能性があります。 これにより、サイトがハッカーに開かれる可能性があります。 これを回避したい場合は、サイトへのプラグインとテーマのインストールを無効にすることができます。

サイトにプラグインやテーマを定期的にインストールしない場合は、インストール オプションを無効にすることができます。

3. ログイン試行の制限

前述したように、WordPress ユーザーがサイトにアクセスするために正しいログイン資格情報を入力しなければならない回数を制限できます。 これにより、ブルート フォース攻撃のリスクが排除されます。

4. セキュリティ キーとソルトの変更

キーとソルトは、ブラウザに保存されている情報を暗号化します。 そのため、ハッカーが Cookie を盗んだとしても、解読することはできません。 ただし、ハッカーがこれらのキーとソルトにアクセスすると、それを使用して Cookie を復号化できます。 キーとソルトを定期的に変更すると、Cookie の盗難を防ぐことができます。

5. 不明なフォルダーでの PHP 実行のブロック

WordPress サイトには、コードを実行する特定のファイルとフォルダーのみがあります。 他のフォルダーには、画像やビデオを保存する Uploads フォルダーなどの情報のみが保存されます。

ただし、ハッカーが Web サイトへのアクセスを取得すると、php コードをランダムなフォルダーに挿入したり、独自のフォルダーを作成したりすることさえあります。

不明なフォルダーでの PHP の実行を無効にすることで、このようなアクティビティをブロックできます。

これらの対策を実施するには、技術的な専門知識が必要です。 手動で行うことはお勧めしません。 数回クリックするだけでこれを実行できる MalCare のようなプラグインを使用する方が、はるかに安全で簡単です。

これにより、WordPress Web サイトが安全で、ハッカーから保護されていると確信しています。

最終的な考え

ハッカーは、WordPress サイトに侵入する方法を数多く持っており、頻繁に新しい方法を考え出します!

Web サイトを保護し、ハッキング攻撃から安全であることを確認するために、セキュリティ対策を講じる必要があります。

MalCare セキュリティ プラグインを使用して WordPress サイトを保護することをお勧めします。 ハッカーや悪意のあるボットがサイトにアクセスするのをブロックします. サイトが監視され、保護されているので安心できます。

MalCare セキュリティ プラグインでハッキングを防ぎましょう!