2025 年に向けた WordPress セキュリティのベストプラクティストップ 16 とヒント

公開: 2024-11-15毎年 4,700,000 の WordPress サイトがハッキングの犠牲になっているという話を聞いたことがありますか?

WordPress は比較的安全なコンテンツ管理システム (CMS) として知られていますが、その人気ゆえにハッカーの標的にもされています。あなたのサイトが攻撃のターゲットになると、評判が傷つき、販売実績に影響を与える可能性があります。 WordPress ウェブサイトを保護することは、クライアント間の信頼と忠誠心を維持するために不可欠です。

このガイドでは、次のことを学習します。

- Web サイトが直面することが多い 7 つの最も頻繁な WordPress セキュリティ リスク。

- ウェブサイトを保護するための 16 の WordPress セキュリティのベスト プラクティス。

- ハッキングされたらどうするか。

WordPress のセキュリティ問題トップ 7

まず最初に、WordPress を対象としたさまざまなセキュリティ問題とは何ですか? Jetpack によると、脆弱なユーザー認証情報と古いプラグインがハッカーの主な侵入ポイントとなりますが、それだけではありません。現在 WordPress サイトが直面している 7 つの主要なセキュリティ脅威を統計と実際の例とともに以下にリストしました。

1. プラグインの脆弱性

WordPress Web サイトで非アクティブなプラグインまたは古いプラグインを実行している場合は、開発者が提供する最新のセキュリティ アップデートが含まれていない可能性があることに注意してください。テーマやプラグインの開発者は脆弱性に対処するためのアップデートを頻繁にリリースしますが、そのバージョンを使用しないとサイトが攻撃にさらされる可能性があります。

統計:

- Patchstack による最近の分析によると、WordPress のセキュリティ問題の 97% はプラグインによって引き起こされています。

- さらに、MelaPress は、WordPress ユーザーの 30% だけが Web サイトで自動更新を有効にしていることを発見しました。

例: 2023 年に、WP Fastest Cache や Elementor の Essential Add-ons などのプラグインで重大な問題が発見されました。開発者はユーザーに対し、できるだけ早く最新バージョンにアップデートするよう呼び掛けた。

2. ブルートフォース攻撃 (弱いパスワード)

ブルート フォース攻撃では、ハッカーがサイトにアクセスできるまで、パスワードを推測するログイン試行が繰り返されます。彼らは、正しいものが見つかるまで、ユーザー名とパスワードの何千もの異なる組み合わせを組み合わせるボットを使用しています。

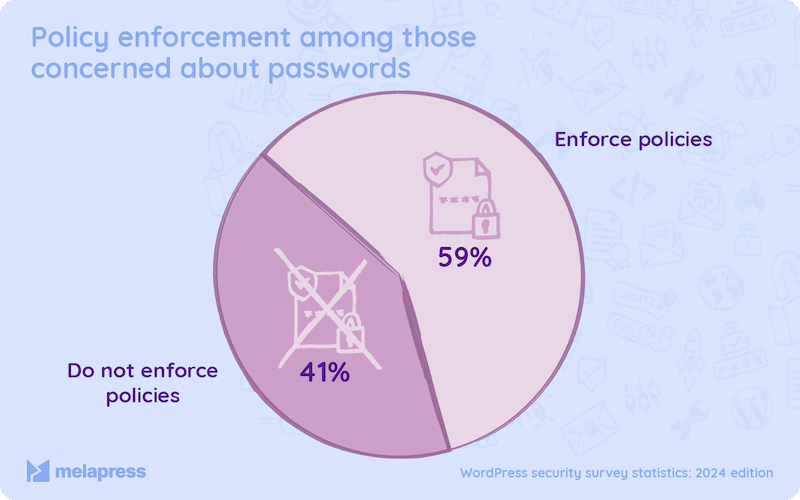

統計: Melapress の調査によると、WordPress ユーザー応答者の 41% が 2 要素認証 (2FA) または十分に強力なパスワードを使用していません。

例:これらのボットは「ADMIN123」のようなパスワードを数秒で見つけて、Web サイト全体への不正アクセスを許可する可能性があります。

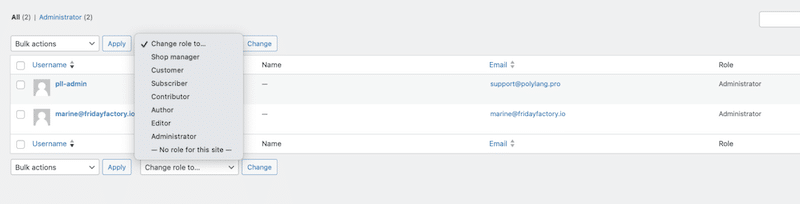

3. 壊れたアクセス制御と、誤って管理された未定義のユーザー ロール

アクセス制御の違反は、権限のないユーザーが持つべきではない個人情報にアクセスできるようになる、重大なセキュリティ リスクです。これにより、セキュリティ侵害の可能性が高まり、個人情報が間違った人に公開される可能性があります。

統計: Patchstack によると、2023 年に WordPress のセキュリティ問題の 12.9% はアクセス制御の違反が原因でした。

例:ゲスト ライターに編集者レベルのアクセスを制限なしで割り当てると、望ましくない変更やデータ漏洩が発生する可能性があります。

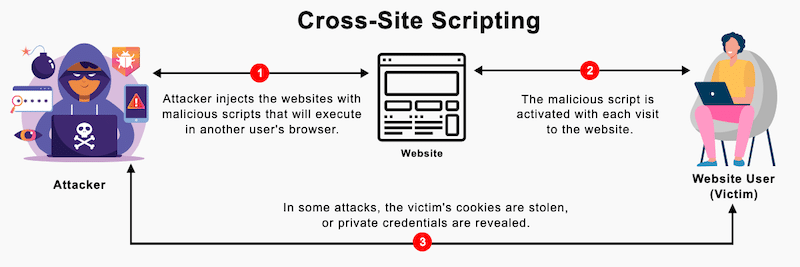

4. クロスサイト スクリプティング (XSS) 攻撃

クロスサイト スクリプティング (XSS) は、攻撃者が悪意のある JavaScript をコードに挿入することを可能にするセキュリティ問題です。この有害なコードは被害者によって無意識のうちに実行され、ログインとパスワードが攻撃者に公開されます。資格情報を取得すると、ユーザーになりすますことができます。

統計: Patchstack によると、2023 年には、WordPress エコシステムのすべての新しい脆弱性の 53.3% が XSS 攻撃でした。

例:攻撃者がサイトのコメント セクションに悪意のあるスクリプトを挿入します。サイトがこのコメントをデータベースに保存すると、疑いを持たないユーザーがページを閲覧したときにハッカーが有害なコードを実行する可能性があります。これにより、ログイン情報が盗まれる可能性があります。

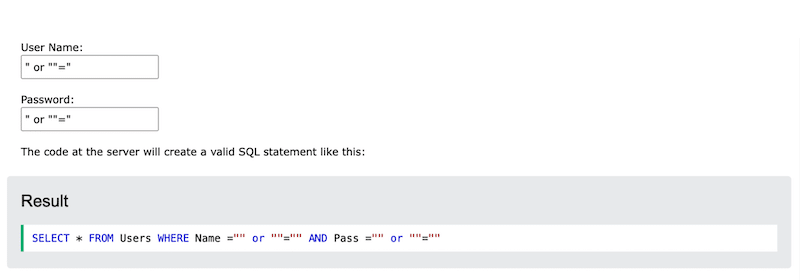

5. SQL インジェクション攻撃

SQL インジェクションを使用すると、攻撃者がデータベース クエリに悪意のあるコードを追加し、機密情報が漏洩する可能性があります。これにより、攻撃者が機密データを取得できる可能性があります。

統計: WPHackedhelp によると、ハッカーの約 20% が SQL 攻撃を実行しています。最も一般的な被害者は、WooCommerce 上に構築された電子商取引サイトです。

例:ハッカーは、ユーザー名またはパスワードのテキスト ボックスに「 OR 「」=」を挿入するだけで、データベース内のユーザー名とパスワードにアクセスできる可能性があります。

6. クロスサイト リクエスト フォージェリ (CSRF) の脆弱性とフィッシング

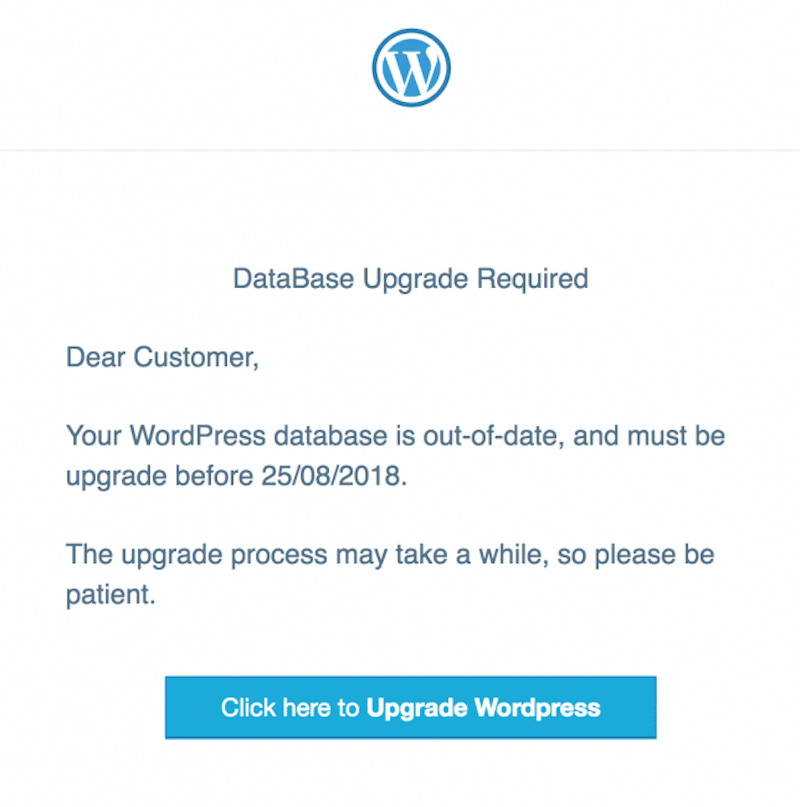

フィッシングは、正規のサイトのページを模倣してユーザーを騙します。彼らは、ハッカーが実際にデータを収集していることを知らずに、機密情報を提供します。

統計: 2023 年には、セキュリティ問題のほぼ 17% が CSRF に起因していました。

例:典型的なフィッシング攻撃は、一部のハッカーが WordPress サイト用の偽のログイン ページを作成することです。ユーザーは安全だと考えて資格情報を入力しますが、実際にはそれらのハッカーによって「捕捉」されます。

7. サービス拒否攻撃 (DoS および DDoS) と不適切なホスティング

DoS 攻撃や DDoS 攻撃からサイトを保護するには、信頼性が高く安全性を最優先したホスティングを選択することが不可欠です。これらのセキュリティ問題によりサーバーがオーバーフローし、正当なユーザーがサイトに一時的にアクセスできなくなります。

例:競合他社が重要な販売期間中に、e コマース WordPress サイトに対して DDoS 攻撃を開始します。サイトが利用できなくなり、収益の一部が失われます。この例は少し極端ですが、理解していただけたでしょうか。

WordPress のセキュリティをマスターする方法

最も一般的な WordPress セキュリティの脅威について詳しく理解できたので、16 のベスト プラクティスに従うことをお勧めします。これらは、ログイン セキュリティ、更新、ファイル許可制御などの重要な領域をカバーします。これらすべてを確認して、Web サイトを保護しながら作業を容易にするツールとプラグインを見つけてください。

1. すべてのプラグイン、テーマ、WordPress コアを更新する

即効性:プラグイン、テーマ、WordPress コアを更新することで、多くのセキュリティ問題を回避できます。アップデートには、ハッカーが悪用する可能性のある脆弱性に対するパッチが含まれることが多いため、古いテーマやプラグインを削除し、最新バージョンを選択してください。

ベストプラクティス:

すべてを手動で更新します。

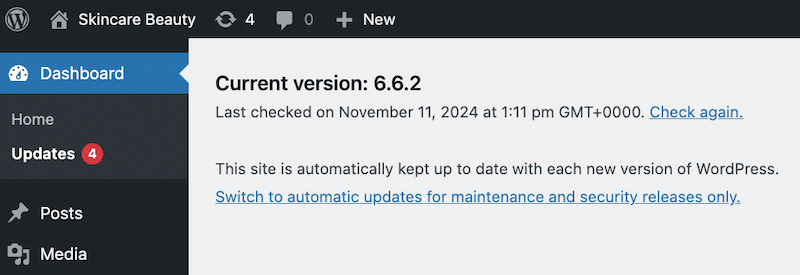

- WordPress コアを更新するには、 [ダッシュボード] > [更新]に移動します。最新バージョンがインストールされていることがわかります。

- プラグインとテーマについては、「プラグイン」>「インストールされているプラグイン」または「外観」>「テーマ」に移動し、各項目の「更新」をクリックします。

または、サイトを常に最新の状態に保つために自動更新を有効にすることを検討してください。

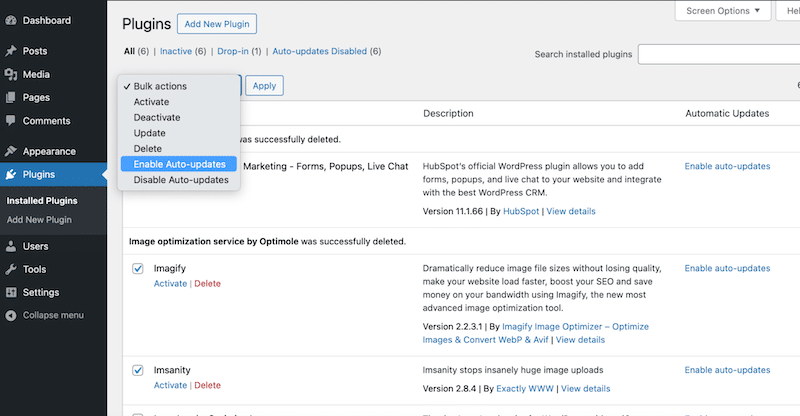

- [プラグイン] > [インストールされているプラグイン] > [すべて選択] > [自動更新を有効にする] に移動します。

️ ツールとプラグイン:

- WPUmbrella: WordPress サイトの安全性を監視する信頼できる WordPress メンテナンス サービスです。

- MainWP: 複数の WordPress サイトを同時に管理するための便利な自己ホスト型ダッシュボードです。すべてを自動的に更新して時間を節約するのが理想的です。

- ManageWP: すべてのサイトを 1 か所で表示、管理、更新できる強力なツールです。

2.ヌル化された未使用のプラグインをすべて削除します。

即効性: Null プラグインはセキュリティ パッチがないため安全ではなく、WordPress サイトに脆弱なエントリ ポイントを作成します。同様に、使用していないプラグインにハッカーがバックドアを作成しないように、未使用のプラグインを削除します。

ベストプラクティス:

- [プラグイン] > [インストールされているプラグイン]に移動します。不要になったプラグインや使用しなくなったプラグインは、無効にして削除できます。

- プラグインを定期的に監査し、不要なプラグインを削除します。

️ ツールとプラグイン:

- ヘルスチェックとトラブルシューティング: プラグインの競合や問題を特定するのに役立ちます。

- Wordfence セキュリティ: 悪意のあるプラグインの特定に役立ちます。

3. デフォルトの「管理者」ユーザー名を変更します

即効性:ブルート フォース攻撃の可能性を減らすために、ユーザー名をボットネットから見つけにくくします。

ベストプラクティス:

- WordPress 管理ダッシュボードで[ユーザー] > [すべてのユーザー]に移動します。

- 「admin」ユーザーを編集し、ユーザー名を一意の名前に変更します。

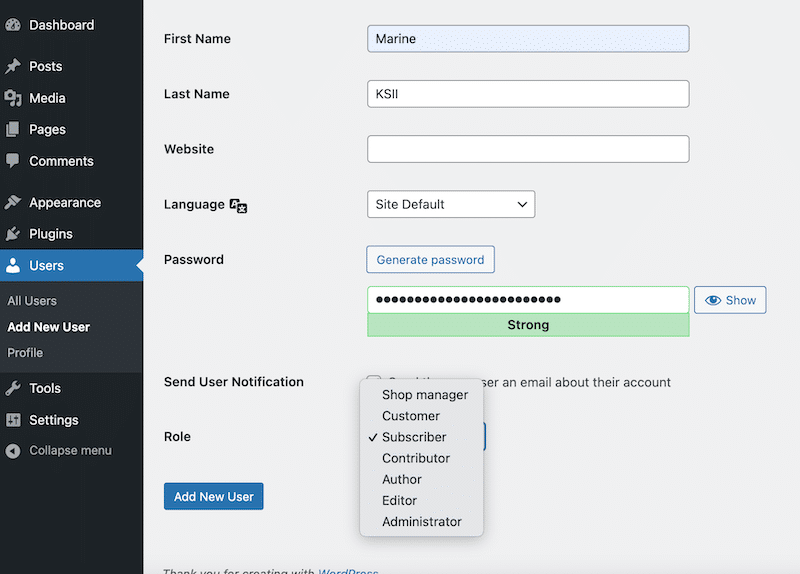

- 管理者ロールを持つ新しいユーザーを作成し、一意のユーザー名を割り当て、元の「admin」ユーザーを削除します。

4. ユーザーの役割を適切に定義する

即効性:役割を慎重に割り当てて、アクセスを制限し、セキュリティを強化します。

例:ゲスト ライターは投稿を書くためのアクセス権のみを持つ必要があり、WooCommerce ショップオーナーの役割とは異なるコンテンツが表示される必要があります。

ベストプラクティス:

- ユーザーの役割を編集または割り当てするには、 「ユーザー」>「すべてのユーザー」に移動します。

- 各ユーザーが必要な権限のみを持っていることを確認してください。

️ ツールとプラグイン:

- ユーザー ロール エディター: WordPress のデフォルトの 5 つのロールを超えるユーザー ロールをカスタマイズします。

- メンバー: カスタム ロールを作成および管理するためのプラグイン。

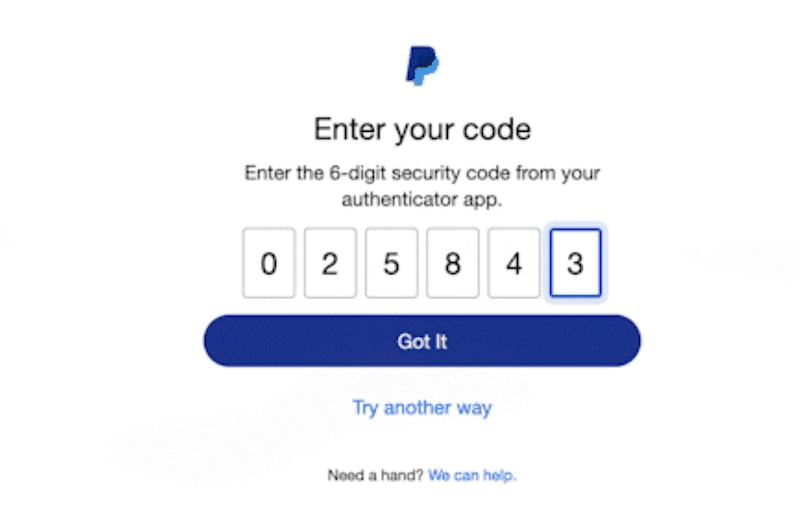

5. 2 要素認証 (2FA) で強力なパスワードを使用する

即効性:自動生成されたパスワードを使用し、定期的に変更します。 2 要素認証 (2FA) では、ログイン時のセキュリティを強化するために 2 番目の身分証明書とパスワードが必要です。これは、SMS、WhatsApp、単純な電子メール、または QR コードを介して送信されるワンタイム パスワード (OTP) である可能性があります。 。

ベスト プラクティス:新しいパスワードを作成するときは、「admin123」や「password」などの推測しやすいパスワードは避けてください。代わりに、次のベスト プラクティスに従ってください。

- 強力なパスワードとは、大文字、小文字、特殊文字、数字を使用することを意味します。

- プラットフォーム (cPanel、FTP、WordPress Admin など) 間でパスワードを定期的に変更します。

- 2FA を実装して、ユーザーの 1 人がサイト管理者に接続しようとしたときにセキュリティ層を追加します。

️ツールとプラグイン:

- WP2FA: 2FA のセットアップ プロセスを簡素化します。

- Google Authenticator: 安全なログインのための OTP を生成するシンプルなアプリ。

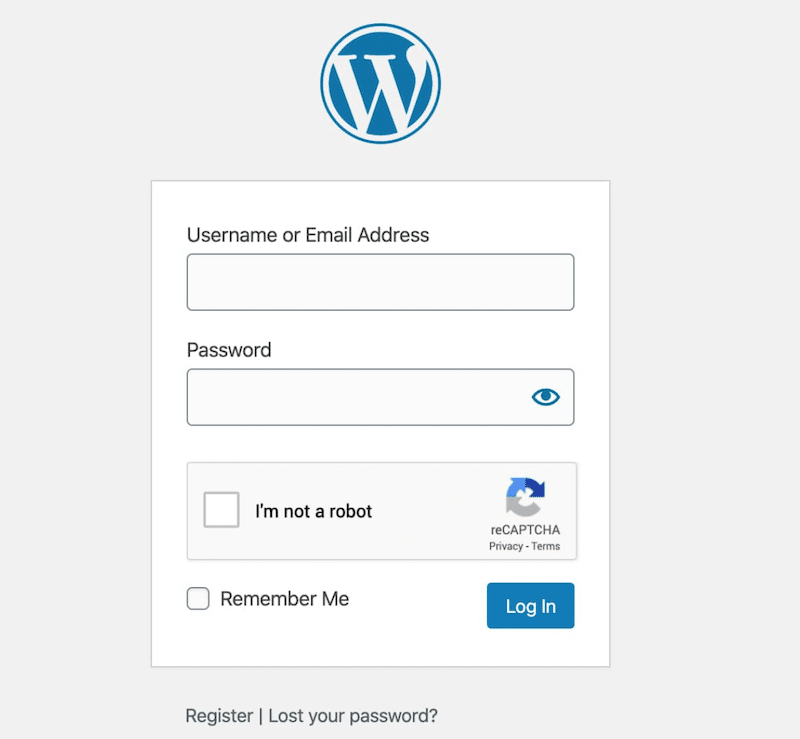

6. フォームに reCAPTCHA を実装する (ログイン ページを含む)

即効性: reCAPTCHA は、WordPress に対するボットや攻撃からサイトを保護する最良の方法の 1 つです。フォームを送信するときにユーザーが本物であることを確認します。この追加のセキュリティ層により、ブルートフォース ログイン試行や望ましくないスパムが防止されます。

ベストプラクティス:

- reCAPTCHA オプションをログイン ページ、登録フォーム、その他のユーザー コンテンツで生成されたフォームに追加します。これは自動送信を停止するのに役立ちます。

- reCAPTCHA のバージョンが常に最新であることを確認してください。

️ ツールとプラグイン:

- 高度な Google reCAPTCHA: WordPress ログイン ページなど、あらゆるフォームに reCAPTCHA を追加するのに最適なプラグインの 1 つです。

7. ログイン試行を制限し、wp-admin ログイン URL を非表示にする

即効性:ログイン試行を制限するとブルート フォース攻撃のリスクが軽減され、wp-admin ログイン URL が隠蔽されるとハッカーがサイトをターゲットにすることが難しくなります。

ベストプラクティス:

- 失敗したログイン試行には常に制限を設定します。たとえば、失敗する試行は 3 回のみ許可することをお勧めします。その後、別の試用のために 15 分後に戻るようにユーザーに指示できます)。

- デフォルトの「yourwordpresssite.com/wp-admin」URL を、「yoursite.com/welcome-to-your-account」など、よりユニークで推測しにくいものに変更します。

️ ツールとプラグイン:

- リロードされたログイン試行の制限: サイトでのログイン失敗の回数を簡単に制限できます。

- WPS Hide Login: ログイン フォーム ページの URL を任意の URL に変更できます。

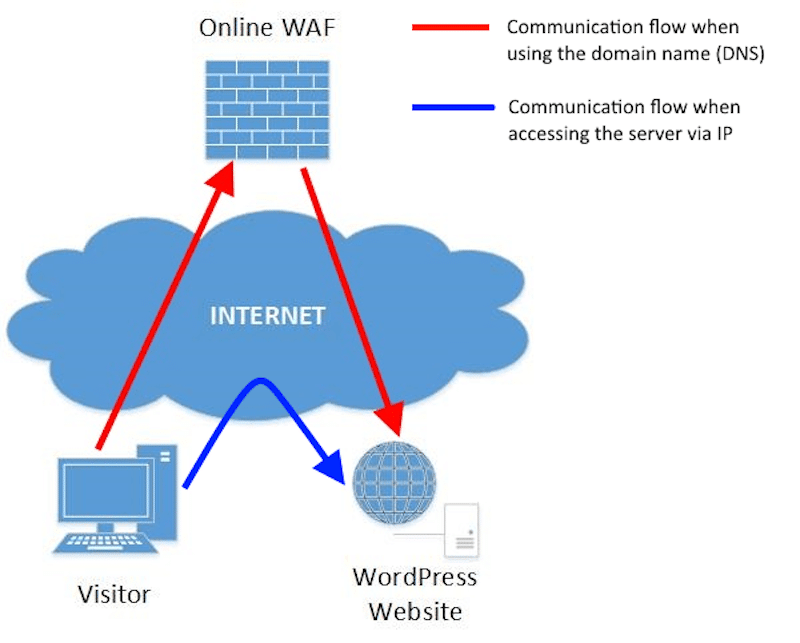

8. ファイアウォール (WAF) を使用する

即効性:ファイアウォールは、悪意のある IP アドレスからの接続をブロックするのに役立ちます。これにより、ハッカーが資格情報を盗んでサイトにログインするのを防ぎます。

ベストプラクティス:

- Web アプリケーション ファイアウォール (WAF) を有効にして、疑わしいトラフィックがサーバーに到達する前にブロックします。

- 既知の悪意のある IP およびボットネットからのトラフィックをフィルターで除外するようにファイアウォール設定を構成します。

- XML-RPC は一般的な攻撃対象であるため、必要がない場合は無効にします。

️ ツールとプラグイン:

- Wordfence Security または Sucuri Security は、悪意のあるトラフィックを特定してブロックし、ブルート フォース攻撃、DDoS、マルウェアなどの脅威から WordPress サイトを保護します。

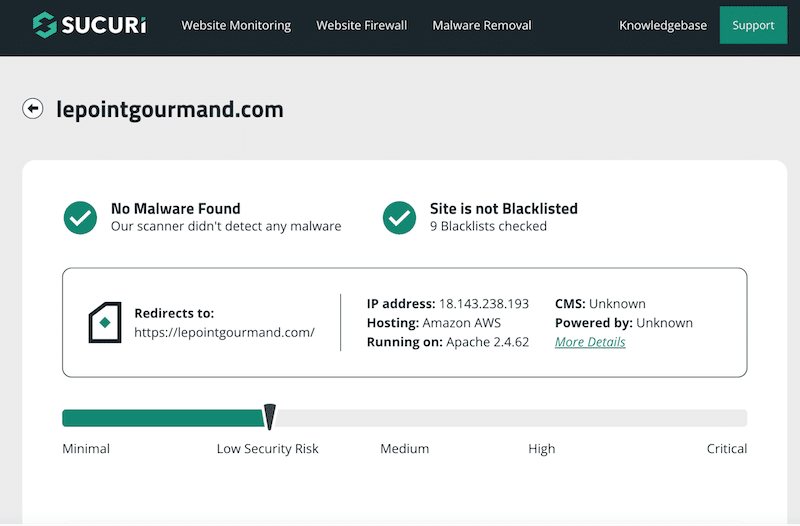

9. サイトを定期的にスキャンしてマルウェアがないか確認する

即効性:定期的なマルウェア スキャンは、サイトに損害を与えたり機密データを侵害したりする可能性のある有害なコードを検出して削除するのに役立ちます。

ベストプラクティス:

- マルウェア スキャンを毎週および毎月実行して、ウイルスを検出してクリーンアップします。

- 検出された緊急の脅威について電子メール通知を受信するようにアラートを設定します。

- 必ずマルウェアのないテーマ、プラグイン、WordPress コア ファイルを選択してください。また、購入する前にいくつかの体験談を確認してください。

- データベースを常にクリーンで最新の状態に保ちます。

️ ツールとプラグイン:

- SiteCheck (Sucuri 提供) と Wordfence Security を使用してサイトをスキャンし、潜在的なハッキングを特定します。

- WP Rocket: ワンクリックでデータベースを最適化できる、WordPress 用の最も簡単なパフォーマンス プラグインです。また、読み込み時間を改善し、PageSpeed パフォーマンス スコアを向上させ、Core Web Vitals を最適化するための最も強力なツールでもあります。

10. 定期的なバックアップの実行

即効性:定期的にバックアップを実行することで、何か問題が発生した場合にサイトのクリーンなバージョンをすぐに復元できます。

ベストプラクティス:

- 手動作業を行わずに自動バックアップを実行する戦略を実装します。こうすることで、毎週のバックアップが常に実行されます。

- クラウドに障害が発生した場合などに確実に任意のバージョンを取得できるように、バックアップを複数の場所に保存することをお勧めします。

- バックアップを時々テストして、適切に復元できることを確認してください。

ツールとプラグイン: cPanel 経由でホスティング プロバイダーのバックアップ ツールを使用するか、UpdraftPlus などのプラグインを使用して、シームレスなバックアップ管理を実現します。

11. ファイル編集を無効にする

即効性: WordPress 管理領域を介したテーマやプラグイン ファイルへの不正アクセスを防止し、セキュリティ リスクを軽減します。

ベスト プラクティス:コード編集に慣れている場合は、w p-config.php ファイルに次の行を追加してファイル編集を無効にすることをお勧めします。

// Disallow file edit define( 'DISALLOW_FILE_EDIT', true );この追加のセキュリティ手順を実行することで、攻撃者が WordPress 管理者にアクセスしたとしても、重要なファイルを変更することはできなくなります。

️ツールとプラグイン:コードを手動で編集したくない場合は、無料版の Sucuri プラグインを使用してファイル編集を自動的にオフにすることができます。

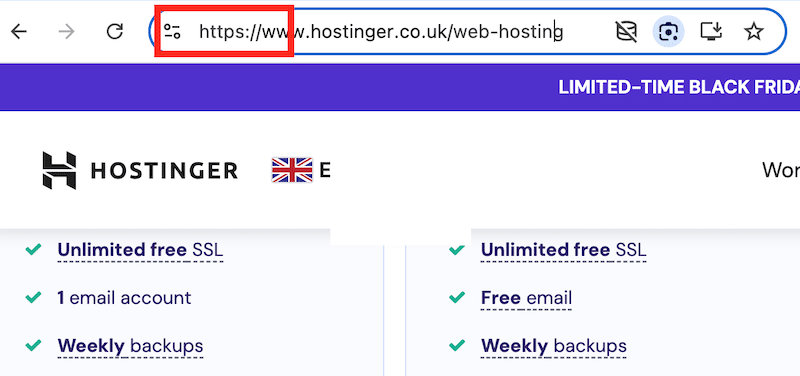

12. SSL証明書(HTTPS)のインストール

即効性: SSL 証明書のおかげで、Web サイトを HTTP から HTTPS に簡単に切り替えることができます。 HTTPS はユーザーとサーバー間のデータを暗号化し、Web サイトのセキュリティを確保します。

ベストプラクティス:

- ホスティングプロバイダーから SSL 証明書を取得します。彼らのほとんどはそれを計画に含めています。

- Web サイトのセキュリティ証明書の有効期限は約 1 年であるため、必ず更新してください。

️ツールとプラグイン:ほとんどのホスティング プロバイダーは SSL 証明書を提供しています。または、Let's Encrypt ツールを無料で使用できます。

| ヒント: 小さな南京錠アイコンをブラウザに追加することで、HTTPS はユーザーの信頼指標として機能し、データが安全であるという安心感をユーザーに与えます。さらに、潜在的な購入者がセキュリティ上の懸念からショッピング カートを放棄することを防ぎます。 |

13. ディレクトリのインデックス作成と参照を無効にする

即効性:ディレクトリ構造へのアクセスをブロックすることで、ハッカーによる脆弱性や機密ファイルの発見を防ぎます。

ベストプラクティス:

サイトの .htaccess ファイルの末尾に次の行を追加して、ディレクトリの参照を無効にします。

Options -Indexes- こうすることで、ハッカーはあなたに対して使用する可能性のあるディレクトリ内のファイルのリストを見ることができなくなります。を確認してください。 htaccess ファイルが表示されない場合は、ホスティング ファイル マネージャーまたは FTP クライアントに表示されます。

️ツールとプラグイン: FTP またはホスティング プロバイダーのファイル マネージャーを使用して .htaccess ファイルを更新できます。

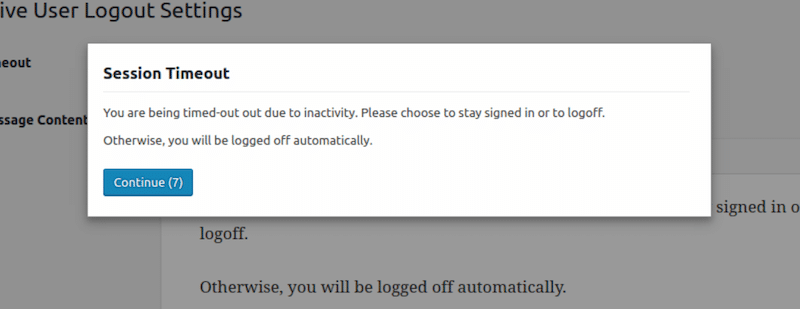

14. WordPress で非アクティブなユーザーを自動的にログアウトする

即効性:不正アクセスのリスクを軽減するには、非アクティブな (アイドル状態の) ユーザーを自動的にログアウトする必要があります。攻撃者は、非アクティブなセッションを使用してアカウントとパスワードをハッキングすることがよくあります (特にユーザーがデバイスを放置した場合)。

ベストプラクティス:

- セッション データが不必要に公開されないように、アイドル状態のユーザーを自動的にログアウトする設定を追加します。

️ツールとプラグイン:

アイドル ユーザー ログアウトと非アクティブ ログアウト: 開いているセッションからの不正アクセスを防ぐために、一定期間非アクティブな状態が続いた後にユーザーを自動的にログアウトします。

15. 評判の良いWordPressセキュリティプラグインをインストールする

即効性:オールインワンのセキュリティ プラグインは、重要な機能を 1 か所で提供することで、Web サイトの保護を一元化するのに役立ちます。これにより、時間と労力を節約できます。

ベストプラクティス:

次の機能を備えたプラグインを探してください。

- ファイアウォール、マルウェア スキャン、DDoS 保護、IP ブロックによるマルウェアと脅威の保護により、悪意のあるアクティビティを防止します。

- アクセス制御と認証は、2 要素認証 (2FA) でユーザー アクセスを保護し、ログイン試行を制限し、ユーザー ロールを管理します。

- サイトの整合性とバックアップにより、侵害後にサイトを確実に復元できます。

- 監視とアラートは脅威を追跡し、不審なアクティビティを通知します。

- メンテナンスと更新では、自動更新と SSL 管理を通じてサイトを安全に保ちます。

- サイトの機密領域を保護するためのスパム フィルターおよびその他のツール。

️ツールとプラグイン:

- Wordfence Security: リアルタイム保護、マルウェア スキャン、ファイアウォール機能を備えた、非常に信頼できる WordPress セキュリティ プラグインです。

- Sucuri Security: マルウェア検出、Web サイト監視、DDoS 保護機能で知られています。

16. セキュリティ第一のホスティングプロバイダーを使用する

即効性:安全なホスティング プロバイダーは、サイトがサーバー レベルで確実に保護され、攻撃やダウンタイムのリスクを最小限に抑えるため、セキュリティ戦略全体の基礎となります。

ベストプラクティス:

- オンライン レビューを読んで、セキュリティ問題への対処と顧客サポートの提供に関するプロバイダーの評判を評価してください。ファイアウォール、DDoS 保護、毎日のバックアップなどの機能を探してください。

- サイトのパフォーマンスを最適化するには、99% の稼働率が保証され、高速なサーバーを備えたホストを選択してください。

- セキュリティ設定を簡単に管理できる、使いやすいダッシュボードを選択してください。

️プラグインとツール:どちらもトップレベルのセキュリティ プロトコルと信頼性の高いパフォーマンスで知られる SiteGround または Kinsta の使用を検討してください。

| ヒント: WordPress が管理する最高のホスティングプロバイダーについて詳しくは、専用ガイドをご覧ください。 |

これで、WordPress におけるセキュリティのベストプラクティスとさまざまな攻撃源について理解できました。ただし、堅牢なセキュリティ戦略を実装したとしても、サイトが侵害される可能性は依然としてあります。次のセクションでは、そのようなことが起こった場合にサイトの制御を取り戻すために必要な手順の概要を説明します。

WordPress サイトがハッキングされた場合の対処法

WordPress サイトがハッキングされた場合は、以下のガイドラインに従って、すぐに制御を取り戻し、セキュリティを向上させてください。

1. サイトをオフラインにする

それ以上のアクセスを防ぐには、サイトを一時的にオフラインにするかメンテナンス モードにする必要があります。これにより、他の WordPress ファイルへのマルウェアの拡散が制限され、訪問者のデータが保護されます。

2. すべてのパスワードを変更する

サイトにリンクされているすべてのアカウント (WordPress 管理者、ホスティング アカウント、FTP、データベース、電子メール) のパスワードを更新します。さらなる侵害を防ぐために、強力で固有のパスワードを使用してください。

3. ホスティングプロバイダーに連絡する

ホスティングプロバイダーに連絡してください。多くはハッキングされたサイトの支援を提供しており、サーバーレベルの問題をスキャンできます。プロセスを迅速化するために、次の質問に答えられるように準備してください。

- WordPress 管理者にアクセスできますか?

- サイトに疑わしいリンクや新しいコンテンツはありますか?

- Google はあなたのサイトにセキュリティ上の問題を報告していますか?

- サイトは別の URL にリダイレクトされていますか?

4. マルウェアのスキャン

まだ WordPress 管理者にアクセスできる場合は、Wordfence や Sucuri などのセキュリティ プラグインをインストールします。これらのプラグインは悪意のあるファイルを検出し、マルウェア スキャンを実行して攻撃元を特定します。

5. クリーンなバックアップを復元する

最近のバックアップがある場合は、サイトをクリーンなバージョンに復元します。有害なファイルが再び持ち込まれるのを避けるために、バックアップが攻撃前の日付のものであることを確認してください。

6. WordPress セキュリティ会社に連絡する

専門家のサポートが必要な場合は、WordPress セキュリティ サービスの利用を検討してください。たとえば、WPBeginner Pro は、ハッキングされたサイトの修復を 249 ドルの 1 回限りの料金で提供しており、迅速な解決策を提供します。

まとめ

結論として、WordPress サイトを保護するためのベスト プラクティスと、最も一般的な攻撃源がわかりました。セキュリティ標準は、ログイン ページの保護、強力なパスワードの作成、プラグインをクリーンで常に更新した状態に保つなど、重要なアクションを中心に展開しています。安全なサイトを提供することは、企業の評判にとって極めて重要です。クライアントが、セキュリティ対策の不足が原因でクレジット カードが危険にさらされたことを警告するデータ侵害通知を受け取った場合の結果を想像してみてください。そんなことは起こってほしくないですよね!

セキュリティを超えて、パフォーマンスと読み込み速度も信頼を構築する上で重要な役割を果たします。適切なツールを使用してサイトを保護したら、WP Rocket などのプラグインを使用してサイトの速度を向上させることを検討してください。

WP Rocket は最高のパフォーマンスのプラグインの 1 つであり、アクティブ化時にパフォーマンスのベスト プラクティスの 80% が適用されます。 14日間の返金保証も付いているので、リスクを負うことはありません。

安全で超高速な WordPress サイトを作る時期が来たようです。