16 WordPressのセキュリティ問題(脆弱性)とそれらを修正するためのヒント

公開: 2022-04-22WordPressを使用すると、誰でも簡単にWebサイトをすばやく作成できますが、セキュリティの問題がいくつあるかについては、オンラインで多くの騒ぎがあります。

WordPressにはセキュリティの問題がありますか? はい

彼らは乗り越えられないのですか? いいえ

それはあなたがWordPressであなたのウェブサイトを構築するのを止めるべきですか? 確かにそうではありません

控えめな見積もりでは、Webサイトの数は約20億であり、WordPressはそれらのほぼ45%に電力を供給しています。 WordPressは非常に多作であるため、非常に多くのハッキングが発生する可能性があります。 直接的な結果として、WordPressは非常に安全なシステムに進化しました。 実際、WordPressが長年にわたって解決したセキュリティ問題の多くは、他のCMSにもまだ存在しています。

この記事では、注意すべきWordPressのセキュリティ問題、さらに重要なことに、それらからWebサイトを保護する方法について説明します。

TL; DR: MalCareを使用してWordPressのセキュリティ上の懸念からWebサイトを保護します。 MalCareは、マルウェアスキャナー、オートクリーナー、ファイアウォールを1か所にまとめたオールインワンのセキュリティプラグインです。 それとは別に、Webサイトを安全に更新し、ハッカーがセキュリティの脆弱性を悪用するのを防ぐことができます。 WordPressのセキュリティ問題の専門的な解決策を探しているなら、MalCareでそれを見つけました。

WordPressにはセキュリティの問題がありますか?

はい、WordPressにはセキュリティの問題がありますが、これらはもはや対処するのが難しくありません。 脅威に対抗するために、開発経験がなくても、WordPressコードをいじくり回すのに慣れている必要もありません。 この記事に記載されている簡単な修正に従うと、強力で安全なWordPressWebサイトができます。

あなたのウェブサイトに影響を与える可能性のある16の一般的なWordPressセキュリティ問題

WordPressには多くのセキュリティ問題がありますが、良い点はそれらすべてを簡単に解決できることです。 ウェブサイトを成長させたり収益を増やしたりするのではなく、ウェブサイトのセキュリティ管理に時間を費やしたいと思う人は誰もいません。

WordPressのセキュリティの脆弱性と侵害されたパスワードは別として、マルウェアと攻撃もセキュリティの問題です。 マルウェアとWordPressの攻撃は同じ意味で使用されることもありますが、それらは異なります。 マルウェアは、ハッカーがWebサイトに挿入する悪意のあるコードです。 一方、攻撃はマルウェアを注入するために使用するメカニズムです。 以下のリストでは、4種類すべてのWordPressセキュリティ問題について説明しました。

知っておく必要のある一般的なワードプレスのセキュリティ問題のリストは次のとおりです。

- 古いプラグインとテーマ

- 弱いパスワード

- WordPressWebサイトのマルウェア

- SEOスパムマルウェア

- フィッシング詐欺

- 悪意のあるリダイレクト

- 再利用されたパスワード

- ヌルのソフトウェア

- WordPressサイトのバックドア

- wp-vcd.phpマルウェア

- ブルートフォース攻撃

- SQLインジェクション

- クロスサイトスクリプティング攻撃

- ウェブサイトはHTTPSではなくHTTP上にあります

- WordPressから送信されるスパムメール

- 休止中のユーザーアカウント

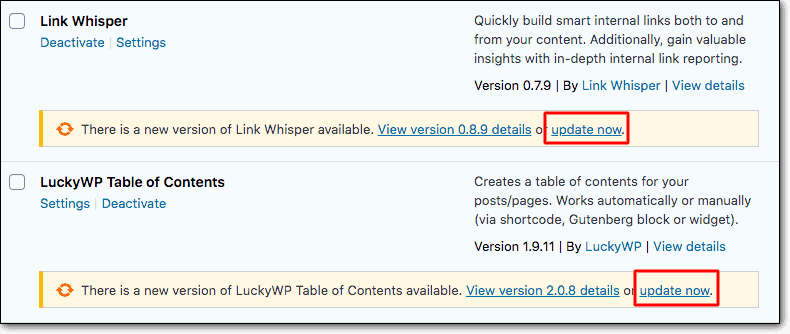

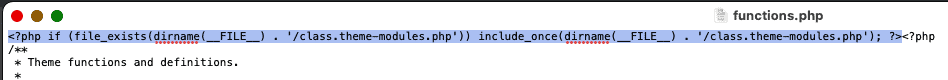

1.古いプラグインとテーマ

WordPressのプラグインとテーマはすべてコードで構築されており、前に説明したように、開発者はコードを間違えることがあります。 間違いは、脆弱性と呼ばれるセキュリティの失効を引き起こす可能性があります。

セキュリティ研究者は、インターネットをより安全な場所にするために、人気のあるソフトウェアのWordPressセキュリティの脆弱性を探しています。 脆弱性を発見すると、開発者に公開して修正します。 次に、責任ある開発者は、脆弱性を解決するアップデートの形でセキュリティパッチをリリースします。 十分な時間が経過すると、セキュリティ研究者は調査結果を発表します。

理想的には、この時点で、プラグインとテーマが更新されているはずです。 ただし、そうではないことがよくあります。 そして、ハッカーはWebサイトを攻撃し、脆弱性を悪用するこの傾向を知っており、それに依存しています。

注意深く行わない限り、更新によってサイトが破損することがあります。 BlogVaultを使用して更新を管理し、更新前にサイトがバックアップされるようにします。また、ライブサイトに移動する前に、ステージングですべてが完全に機能することを確認できます。

修正:Webサイトで更新を迅速に管理します。

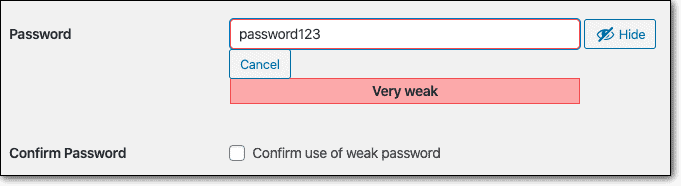

2.弱いパスワード

ハッカーはボットと呼ばれるプログラムを使用してログインページを攻撃し、ユーザー名とパスワードのさまざまな組み合わせを試してWebサイトに侵入します。 多くの場合、ボットは辞書の単語と一般的に使用されるパスワードを使用して、1分間に何百もの組み合わせを試すことができます。 それらが成功すると、ハッカーはあなたのWebサイトにオープンドアでアクセスできるようになります。

反対に、強力なパスワードは覚えにくいため、管理者はペットの名前、誕生日、さらには「パスワード」という単語の順列など、覚えやすいパスワードを選択します。

ただし、これにより、サイトのセキュリティが攻撃に対して脆弱になります。 この情報は、ソーシャルメディアやその他のサイトを介してオンラインで合法的に入手でき、データ侵害やダークウェブを介して違法に入手できます。 最善の方法は、アカウント、つまりWebサイトを安全に保つための強力で一意のパスワードを用意することです。

注:ユーザーアカウントとホスティングアカウントを含むサイトアカウント全体に強力なパスワードを設定する必要があります。 管理者はSFTPとデータベースのクレデンシャルを頻繁に変更しませんが、変更した場合は、これらにも強力なパスワードを設定してください。

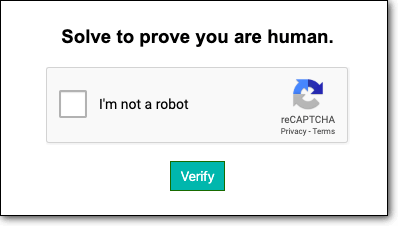

さらに、WordPressでのログイン試行を制限できます。 ユーザーのログインミスが多すぎると、一時的にロックアウトされるか、ボットではないことを証明するためにCAPTCHAに入力する必要があります。 この対策により、ボットが排除され、人為的ミスが許容されます。

修正:強力なパスワードを適用し、ボットをブロックするためのログイン試行を制限します。

3.WordPressWebサイトのマルウェア

マルウェアは、Webサイトでの不正な活動を許可するコードを説明するために使用される包括的な用語です。 以降のポイントでは、バックドアやフィッシング詐欺などの特定のケースについても見ていきます。

WordPressのセキュリティ問題への対処について話すときの目標は、マルウェアを防ぐことです。 ただし、前に述べたように、100%防弾のシステムはありません。 あなたはすべてを正しく行うことができ、賢いハッカーは防御を突破するための新しい方法を見つけるでしょう。 まれですが、起こります。 では、マルウェアがすでにWebサイトにある場合、どのように対処しますか?

まず、マルウェアが実際にWebサイトに存在することを確認する必要があります。 マルウェアは、ファイル、フォルダ、およびデータベースに隠れることがあります。 マルウェアファイルがWordPressコアファイル、画像ファイルになりすまし、プラグインとして表示されることもあります。 あなたのウェブサイトが感染しているかどうかを確認する唯一の方法は、毎日それをディープスキャンすることです。 そのためには、MalCareをインストールする必要があります。

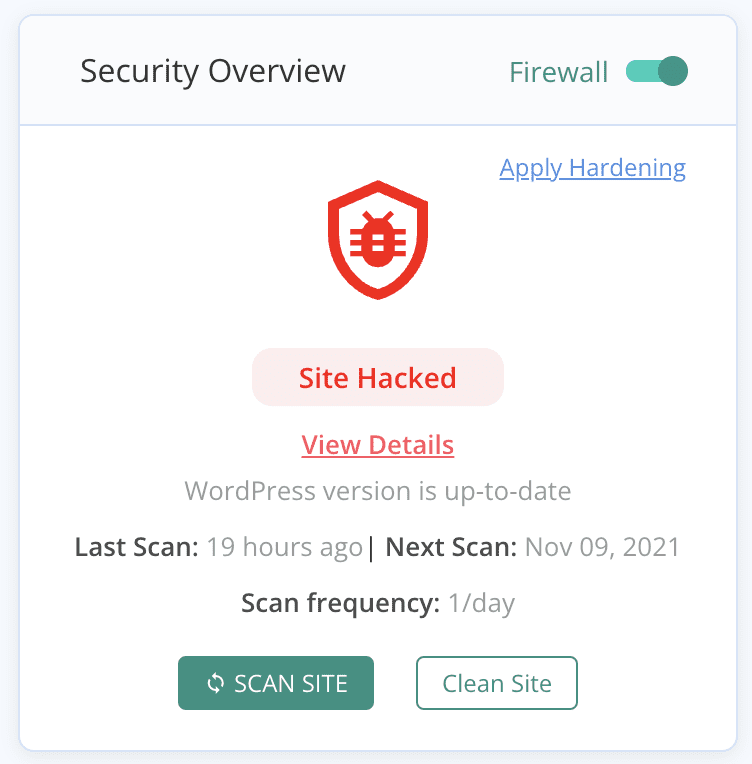

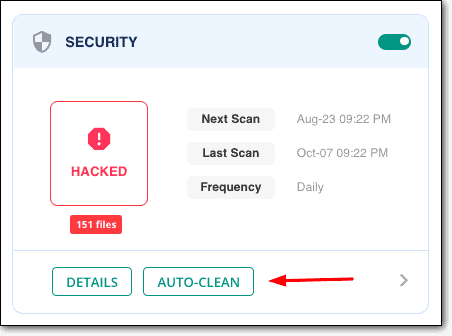

MalCareは、高度なアルゴリズムを使用してWebサイト上のマルウェアを検出します。 他のスキャナーは、ファイル比較や署名照合などの部分的に効果的な手法を使用してマルウェアにフラグを立てます。 MalCareは、100以上のシグナルを使用してコードの動作をチェックし、意図が悪意のある場合はマルウェアとしてフラグを立てます。 これには2つの大きな利点があります。1つは誤検知がなく、カスタムコードにマルウェアのフラグが付けられることです。 2つ目は、マルウェアの最新の亜種でさえ正しく検出されることです。

MalCareは、マルウェアをスキャンするときに95%以上の精度があり、完全に無料です。 スキャン結果があなたのウェブサイトがハッキングされていることを示している場合にのみ、それをきれいにするためにアップグレードする必要があります。 MalCareを使用すると、自動クリーン機能によってWordPress Webサイトからマルウェアが外科的に削除され、Webサイトが再び元の状態に保たれます。

修正:MalCareを使用してWebサイトをスキャンしてクリーンアップします。

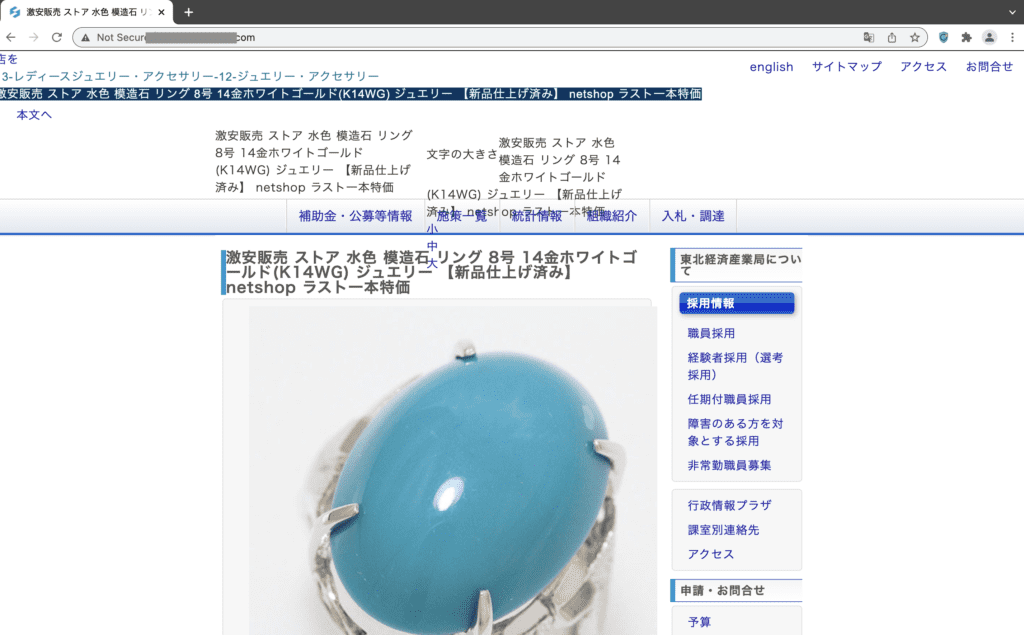

4.SEOスパムマルウェア

SEOスパムは、ハッカーがWebサイトのトラフィックをWebサイトから怪しげでスパムの多いWebサイトに誘導するために使用する特に悪質なマルウェアです。 これを行うには、Googleで検索結果をハイジャックするか、既存のページにコードを挿入するか、トラフィックを自分のWebサイトにリダイレクトします。 時々彼らはこれらすべてのことをします。 いずれにせよ、それは常に悪いニュースです。

日本語のキーワードハッキングや製薬会社のハッキングなど、SEOスパムマルウェアの一般的な亜種がいくつかあります。 これらの亜種はどちらも、その症状が検索結果で特に日本語の文字または医薬品のキーワードであるため、それ自体で悪評を得ています。

すべてのタイプのSEOスパムマルウェアは、簡単に削除することが不可能な数十万の新しいスパムページを作成する可能性があるため、手動で削除するのは非常に困難です。 さらに、マルウェアを.htaccessファイルなどの重要なWordPressコアファイルやフォルダーに挿入します。これらのファイルは、適切にクリーンアップされていないとサイトを破壊する可能性があります。

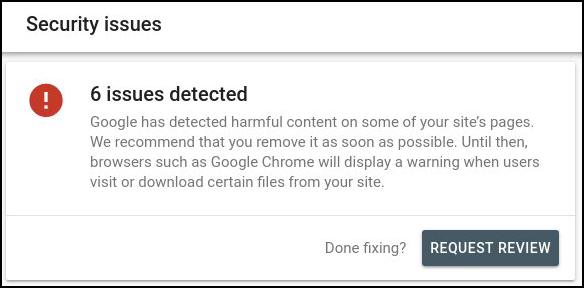

常に、これらのマルウェアの種類を持つサイトは、Google Search Consoleでフラグが付けられ、Googleブラックリストに掲載され、Webホストにホスティングアカウントを一時停止させます。 したがって、このハッキングに対処するための鍵は、専門家に任せることです。この場合は、MalCareと呼ばれるWordPressセキュリティプラグインです。

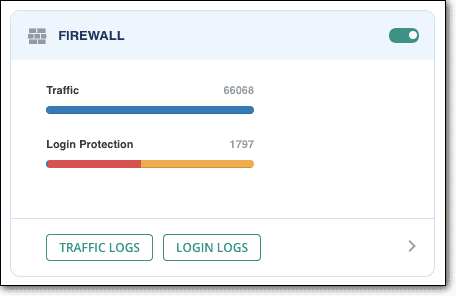

MalCareはマルウェアを取り除くだけでなく、サイトが高度なファイアウォールで保護されていることを確認します。

修正:MalCareでSEOスパムマルウェアを削除します。

5.フィッシング詐欺

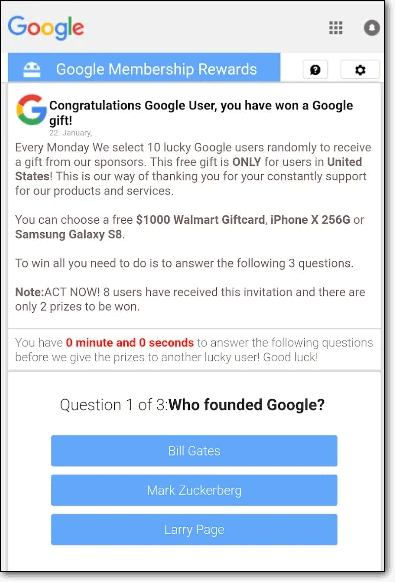

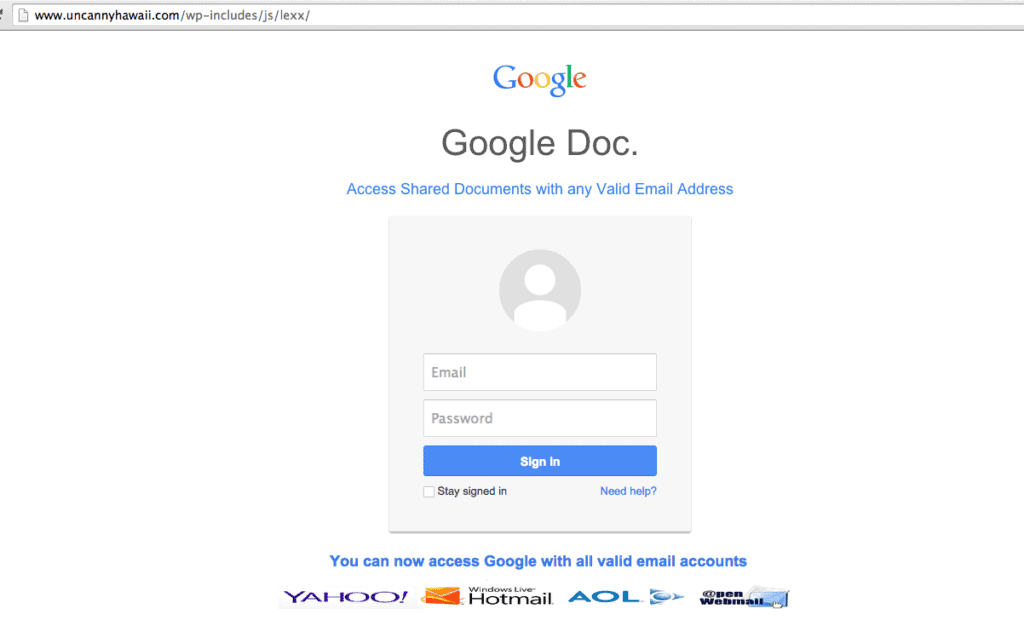

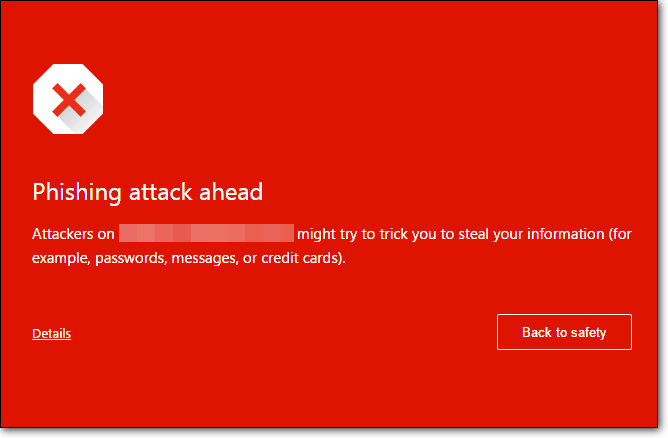

フィッシングマルウェアは、信頼できるブランドになりすましてユーザーをだまし、機密情報をあきらめる2部構成の詐欺です。

最初の部分は、疑いを持たないユーザーに公式に見える電子メールを送信することです。通常、パスワードなどをすぐに更新しないと、何かひどいことが起こるという悲惨な警告が表示されます。 たとえば、フィッシングメールがWebホストの顧客をだましている場合、サイトが削除される危険があると言われることがあります。

詐欺の後半はウェブサイトで行われます。 フィッシングメールには通常、ユーザーを一見公式のWebサイトに誘導し、資格情報を入力させるリンクが含まれています。 ウェブサイトは明らかに偽物であり、これは何人の人々が彼らのアカウントを危険にさらすかです。

WordPressのWebサイトでは、詐欺のどの部分が発生しているかに応じて、フィッシングには2つの種類があります。 最初のケースでは、WordPress管理者は、Webサイトにデータベースの更新がどのように必要かについてのフィッシングメールを受け取り、だまされてログインの詳細を入力します。

一方、ハッカーはあなたのWebサイトを偽のページに使用する可能性があります。 多くの場合、Webサイトの管理者は、そこにいる理由がないにもかかわらず、Webサイトで銀行のロゴやeコマースのWebサイトのロゴに出くわしました。 これらは人々をだますために使用されます。

Googleは、フィッシング詐欺、特にこれらのページをホストするWebサイトを迅速に取り締まります。 あなたのウェブサイトはブラックリストに載せられ、フィッシングウェブサイトが検出された通知でスラップされます。これは訪問者の信頼とブランディングにとってひどいものです。 あなたは無実ですが、あなたのWebサイトは詐欺のホストになっています。 このマルウェアをできるだけ早く駆除し、ダメージコントロールに向けた措置を講じることが不可欠です。

修正:MalCareを使用してWebサイトからフィッシングマルウェアを削除し、電子メール内のリンクをクリックしないようにユーザーにアドバイスします。

6.悪意のあるリダイレクト

最悪のWordPressハックの1つは、悪意のあるリダイレクトハックです。 あなたのウェブサイトにアクセスすることは信じられないほど苛立たしいことですが、疑わしい製品やサービスを販売している別のスパムまたは詐欺のウェブサイトに連れて行かれるだけです。 多くの場合、WordPress管理者は、ハッキングされたリダイレクトマルウェアが原因で、自分のWebサイトにログインすることさえできません。

このマルウェアには多くの亜種があり、Webサイトのファイルとデータベースに完全に感染します。 500を超える投稿があるサイトのすべての投稿で、ハッキングされたリダイレクトマルウェアのインスタンスが見られます。 それは悪夢であり、管理者は当然のことながらイライラしていました。

悪意のあるリダイレクトマルウェアを取り除く唯一の方法は、セキュリティプラグインを使用することです。 実際、Webサイトにログインできないため、プラグインをインストールするための支援が必要になる可能性があります。 そこで、MalCareのサポートチームがお手伝いします。 インストールプロセスをガイドし、必要に応じてサイトをクリーンアップします。

修正:MalCareでハッキングされたリダイレクトマルウェアを取り除きます。

7.再利用されたパスワード

再利用されたパスワードは、前のセクションで説明したように強力なパスワードである可能性がありますが、必ずしも一意であるとは限りません。

たとえば、ソーシャルメディアアカウントとWebサイトアカウントには、パスワードに同じ文字列、文字、数字が使用されています。 あなたはそれをタイプすることに慣れていて、それが推測できないと思うので、それは良いパスワードです。

まあ、あなたは半分正しいです。 これは適切なパスワードですが、1つのアカウントにのみ使用できます。 経験則では、アカウント間でパスワードを再利用しないでください。 そしてその理由は、データ侵害の潜在的な脅威です。

GoDaddyは、2021年9月に侵害を発見しましたが、2021年11月にのみ発見されました。それまでに、120万人のユーザーのデータベースとSFTP資格情報が侵害されていました。 それらのユーザーのいずれかが銀行口座などの他の場所でそれらのパスワードを使用した場合、その情報は今やハッカーの手に渡っています。 他のアカウントに侵入するのがはるかに簡単になります。

データを保護するためにさまざまなサービスやWebサイトを信頼していますが、完全に防弾のシステムはありません。 物事は時折壊れる可能性があります。 目標は、ダメージを可能な限り抑えることです。 すべてのアカウントに一意で強力なパスワードを作成すると、それを行うのに役立ちます。

修正:一意のパスワードを設定し、パスワードマネージャーを使用してそれらを記憶します。

8.ヌルのソフトウェア

ヌルのプラグインとテーマは、オンラインで無料で利用できるクラックされたライセンスを持つプレミアムバージョンです。 開発者から盗むという道徳的な側面とは別に、ヌルのソフトウェアはWordPressのセキュリティ上の大きなリスクです。

ほとんどのヌルのテーマとプラグインにはマルウェアがたくさんあります。 ハッカーは、プレミアム製品をかなり購入したいと人々に頼り、彼らがそれをインストールするのを待ちます。 Webサイトには大量のマルウェアが手渡しされ、サイトはハッキングされています。 これが、そもそも誰もがプレミアムソフトウェアをクラックすることをわざわざする唯一の理由です。 RobinHoodはWordPressエコシステムに関与していません。

ヌルのテーマとプラグインにマルウェアが含まれていなくても(これは非常にまれですが)、更新することはできません。 それらは公式バージョンではないため、明らかに開発者からのサポートを受けていません。 そのため、脆弱性が発見され、開発者がセキュリティパッチをリリースした場合、マルウェアがインストールされていることに加えて、ヌルのソフトウェアも脆弱性で古くなっています。

修正:ペストのようなnullのプラグインやテーマを避けてください。

9.WordPressサイトのバックドア

バックドアは、その名前が示すように、Webサイトのコードにアクセスするための代替的かつ違法な方法です。 マルウェアに加えて、ハッカーはWebサイトにバックドアコードを挿入するため、マルウェアが発見されて削除された場合、バックドアを使用してアクセスを回復できます。

バックドアは、Webサイトからマルウェアを手動で駆除することをお勧めしない主な理由の1つです。 マルウェアスクリプトを見つけて削除することはできるかもしれませんが、バックドアは非常に巧妙に隠され、ほとんど見えなくなる可能性があります。

Webサイトからバックドアを削除する唯一の方法は、MalCareなどのWordPressセキュリティプラグインを使用することです。 MalCareは、自動クリーン機能を使用して、バックドアとマルウェアをすばやく簡単に駆除します。

修正:セキュリティプラグインを使用してバックドアを削除します。

10.wp-vcd.phpマルウェア

wp-vcd.phpマルウェアは、WordPress Webサイトにスパムポップアップを引き起こし、ユーザーを他のWebサイトに誘導します。 これは、SEOスパムハッキングや悪意のあるリダイレクトと同じ目的を持っていますが、動作が異なります。 wp-tmp.phpやwp-feed.phpのようないくつかのバリアントがあります。

wp-vcd.phpマルウェアは、サイトが読み込まれるたびに実行されるコードでWebサイトに感染します。 これは、WordPressサイトに感染する最も苛立たしいハッキングのひとつです。削除するとすぐに戻ってくるように見えるからです。 場合によっては、即座に。 キックできない再発ウイルスに例えることができるマルウェアがあった場合は、wp-vcd.phpがその1つです。

wp-vcd.phpマルウェアは、主にnullのプラグインとテーマを介してWebサイトに感染します。 Wordfenceは、「自分のサイトにインストールしたマルウェア」と呼んでいます。 これは少し厳しいと思いますが、ソフトウェアが無効になる危険性を強調しています。

修正:MalCareを使用して、Webサイトからwp-vcd.phpマルウェアを即座に駆除します。

11.ブルートフォース攻撃

ハッカーは、アクセスを取得するために、ボットを使用してユーザー名とパスワードの組み合わせでログインページを攻撃します。 この方法はブルートフォース攻撃と呼ばれ、パスワードが弱いか、データ侵害で見つかったものと同じである場合に成功する可能性があります。

ブルートフォース攻撃は、セキュリティにとってひどいだけでなく、サイトのサーバーリソースを消費します。 ログインページが読み込まれるたびに、いくつかのリソースが必要になります。 通常、ディスクの使用量はごくわずかであるため、パフォーマンスに大きな影響はありません。 しかし、ブルートフォースボットは、1分間に数百回(数千回ではないにしても)の割合でログインページを攻撃します。 あなたのサイトが共有ホスティング上にある場合、顕著な結果があります。

ブルートフォース攻撃に対抗する方法は、Webサイトをボット保護し、誤ったログイン試行を制限することです。 MalCareには、セキュリティプラグインに組み込まれたボット保護が付属しています。

ログインページでCAPTCHAを有効にすることもできます。 デフォルトのURLを変更してログインページを非表示にするアドバイスが表示される場合がありますが、これは行わないでください。 そのURLが失われた場合、取得するのは非常に困難であり、ハッカーと一緒にWebサイトからロックアウトされます。

修正:ログイン試行を制限し、Webサイトのボット保護を取得します。

12.SQLインジェクション

すべてのWordPressWebサイトには、Webサイトに関する重要な情報を格納するデータベースがあります。 ユーザー、ハッシュ化されたパスワード、投稿、ページ、コメントなどはテーブルに保存され、Webサイトファイルによって定期的に編集および取得されます。 データベースに直接アクセスできることはめったになく、セキュリティのためにWebサイトファイルによって制御されます。

SQLインジェクションは、ハッカーがデータベースと直接対話できるため、特に危険な攻撃です。 彼らはあなたのウェブサイト上のフォームを使用してSQLクエリを挿入します。これにより、データベースを操作したり、データベースから読み取ったりすることができます。 SQLは、データの追加、削除、変更、取得など、データベースに変更を加えるために使用されるプログラミング言語です。 これが、SQLインジェクション攻撃が非常に危険である理由です。

解決策は、プラグインとテーマを最新の状態に保つことです。これは、サニタイズされていない入力などのWordPressのセキュリティの脆弱性が、SQLインジェクション攻撃の成功につながるためです。 さらに、優れたファイアウォールは、悪意のあるユーザーをWebサイトから遠ざけます。

修正:すべてを最新の状態に保ち、ファイアウォールをインストールします。

13.クロスサイトスクリプティング攻撃

Webサイトに対するクロスサイトスクリプティング(XSS)攻撃は、ハッカーがWebサイトにコードを挿入するという点でSQLインジェクションに似ています。 違いは、コードがWebサイトのデータベースではなく、Webサイトの次の訪問者をターゲットにしていることです。

XSS攻撃では、マルウェアがWebサイトに追加されます。 訪問者がやって来て、彼らのブラウザはマルウェアがあなたのWebサイトの一部であると考え、訪問者が攻撃されます。 一般に、クロスサイトスクリプティング攻撃は、疑いを持たない訪問者からデータを盗むために使用されます。

サイト訪問者を保護する方法は、XSSの脆弱性がWebサイトに存在しないことを確認することです。 これを行う最も簡単な方法は、Webサイトが完全に更新されていることを確認することです。 WordPressファイアウォールプラグインもインストールすることで、セキュリティを次のレベルに引き上げることができます。

修正:WordPressファイアウォールをインストールし、Webサイト上のすべてを最新の状態に保ちます。

14.WebサイトはHTTPSではなくHTTP上にあります

多くのWebサイトでURLバーの近くに緑色のロックが設定されていることに気付いたかもしれません。 これは、訪問者がWebサイトがSSLを使用していることを示すための信頼バッジです。 SSLは、Webサイトとの間でやり取りされるトラフィックを暗号化するセキュリティプロトコルです。

これの良い例えは、電話について考えることです。 回線上の2人の間を通過するデータは、プライベートな会話として2人の間でやり取りすることを目的としています。 ただし、第三者がその行を利用できた場合、そのデータは理解されるため、非公開ではなくなります。 しかし、2人の元の人が、自分だけが解読できるコードを使用した場合、3人目の人がどれだけ耳を傾けても、情報の本当の意味は彼らから隠されます。

これは、SSLがWebサイトでどのように機能するかを示しています。 Webサイトとの間で送受信されるデータを暗号化するため、機密情報が第三者によって読み取られたり、不正に使用されたりすることはありません。

インターネット全体は、この10年間でデータのセキュリティとプライバシーに移行しており、SSLはその目的を達成するための基本的な方法の1つとして浮上しています。 Googleでさえ、SSL対応のWebサイトを強く支持しており、検索結果でSSL以外のWebサイトにペナルティを課すところまで行っています。

修正:WebサイトにSSL証明書をインストールします。

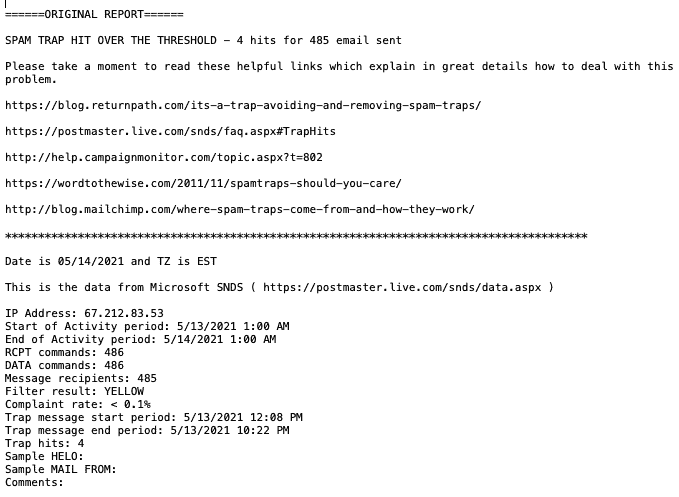

15.WordPressから送信されるスパムメール

電子メールはデジタルマーケティングの基礎であり、Webサイトの訪問者と関わり、対話する方法です。 人々はまた、受信したい電子メールについてますます賢明になっているので、根底にある信頼が存在します。

信頼のデリケートな性質を考えると、ハッカーがWebサイトにマルウェアを挿入し、訪問者にスパムを電子メールで送信する可能性があると考えるのはひどいことです。 それでも、それはまさに一部のマルウェアが行うことです。 WordPressのコア関数wp_mail()を乗っ取って、スパムメールを送信します。

マルウェアは通常、GoogleのブラックリストとWebホストの停止を引き起こしますが、スパムメールの場合、WebホストもEメールサービスをブラックリストに登録し、他の多くのエラーが表示されます。 実際、スパマーがWebサイトにも電子メールアドレスを追加すると、電子メールが完全にブラックリストに登録される危険があります。

修正:ウェブサイトからスパムメールマルウェアを駆除し、代わりにメールマーケティングツールを使用してください。

16.休止中のユーザーアカウント

ウェブサイトのユーザーは絶えず変化します。 たとえば、複数の著者と編集者がいるブログを運営している場合、古い作家が去る一方で、新しい作家が頻繁にWebサイトに追加される可能性があります。

ここで重要なのは、すぐに削除されない古いユーザーアカウントが、時間の経過とともにWordPressのセキュリティ問題になることです。 アカウントは存在しますが、パスワードは定期的に更新されないため、攻撃に対して脆弱です。 休止中のユーザーアカウントは、パスワードが侵害されるという同じ危険にさらされているため、アクティブに使用されていないアカウントを削除することは、ハウスキーピングが必要です。

さらに、あなたのウェブサイトで誰が何をしているのかを知ることは重要です。 異常または予期しないユーザーアクションは、ハッキングされたアカウントの初期の兆候です。

修正:非アクティブなユーザーアカウントを削除し、アクティビティログを使用します。

WordPressのセキュリティ上の懸念を防ぐためのベストプラクティス

WordPressのセキュリティ問題は絶えず進化しており、Webサイトの運営にかかる他のすべての作業に加えて、それらを把握することは困難です。 したがって、ここでは、余分な労力をかけることなく、マルウェアやハッカーからWebサイトを保護するのに役立ついくつかの優れたセキュリティプラクティスを紹介します。

- セキュリティプラグインをインストールする: WordPressがハッカーに対して持つ最善の防御策は、MalCareのような優れたセキュリティプラグインです。 WordPressセキュリティプラグインにはマルウェアスキャナーとクリーナーが必要です。 理想的には、ファイアウォール、ブルートフォース保護、ボット保護、およびアクティビティログも付属している必要があります。 MalCareにはこれらすべてがあり、セキュリティの専門家がすぐに助けを求めます。 これはハンズオフソリューションであり、アクションが必要な場合にのみ警告を発し、サーバーリソースを大量に消費することはありません。 今すぐMalCareをインストールして、安堵のため息をつく。

- ファイアウォールを使用する: Webアプリケーションファイアウォールは、あらゆる種類の悪意のあるユーザーからWebサイトを保護します。 ハッカーは、他のWordPressセキュリティ問題に加えて、Webサイトの脆弱性を悪用したいと考えています。 ファイアウォールは、正当な訪問者のみを許可することにより、それを防ぎます。 それはあなたのウェブサイトになくてはならないものであり、あなたのセキュリティプラグインにバンドルされていればさらに良いです。

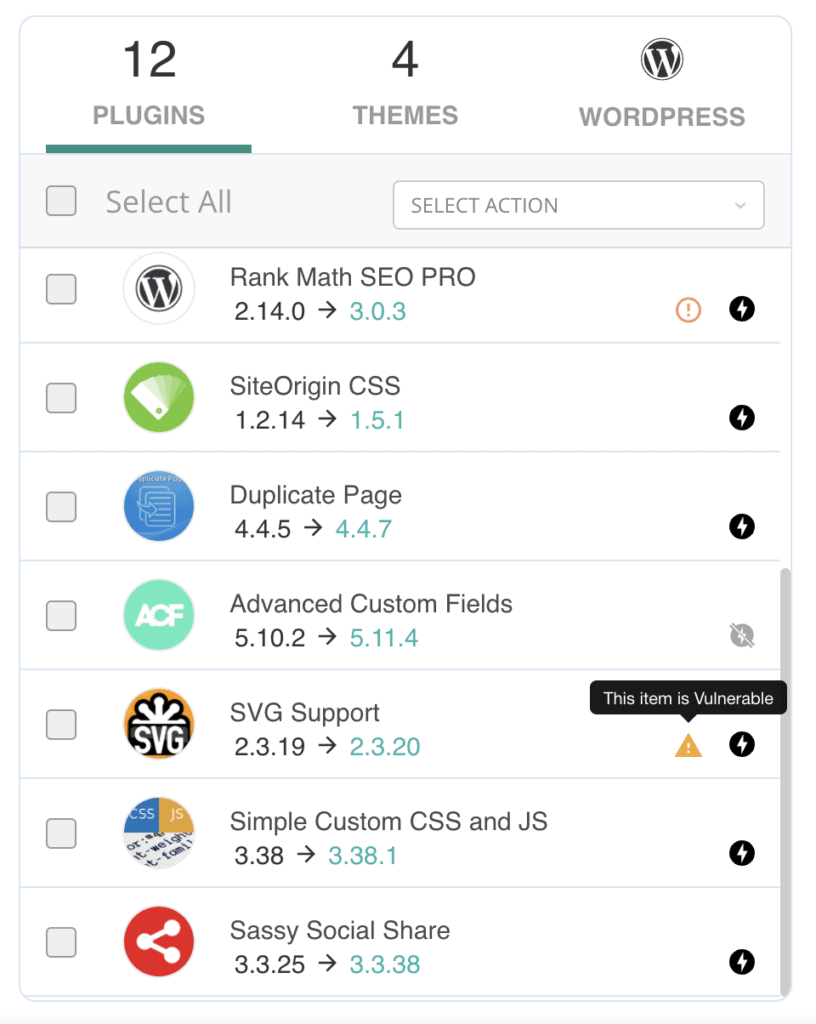

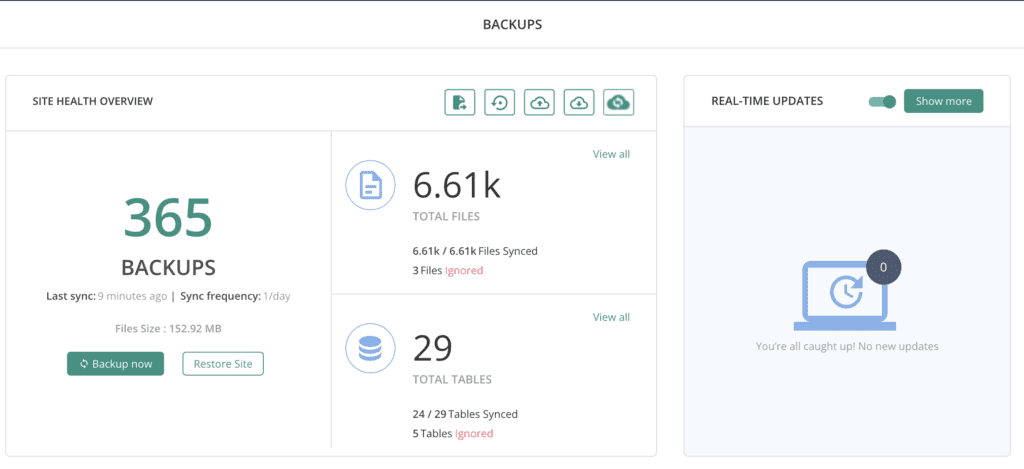

- すべてを最新の状態に保つ:WordPressコア、プラグイン、テーマが常に更新されていることを確認します。 更新には脆弱性のセキュリティパッチが含まれていることが多いため、できるだけ早く更新することが重要です。 ただし、更新の適用は必ずしも簡単ではないことを私たちは知っています。 リスクを最小限に抑えるために、BlogVaultを使用してWebサイトを安全に更新してください。 サイトは更新の直前にバックアップされ、ライブWebサイトを更新する前に、最初にステージングで更新がどのように実行されるかを確認できます。

- 二要素認証を使用する:パスワードは、特に強力でない場合や再利用されている場合に、解読される可能性があります。 二要素認証は、解読がはるかに難しいパスワードに加えて、リアルタイムのログイントークンを生成します。 WP 2FAまたはこのリストにある別のプラグインなどのプラグインを使用して、2要素認証を有効にできます。

- 強力なパスワードポリシーを適用する:強力で一意のパスワードの重要性を十分に強調することはできません。 パスワードマネージャーの使用をお勧めします。 ブルートフォース攻撃などのセキュリティ問題からWebサイトを保護するために、セキュリティプラグインはログイン試行も制限する必要があります。

- 定期的なバックアップ:バックアップがハッキングの最後の手段である場合があり、Webサイトには常にWebサイトサーバーから離れた場所に保存されているバックアップが必要です。 WordPressサイトをバックアップする方法の詳細をご覧ください。

- SSLを使用する: WebサイトにSSL証明書をインストールして、Webサイトとの通信を暗号化します。 SSLは事実上の標準になり、Googleはより安全なブラウジング体験のためにSSLの使用を積極的に推進しています。

- 数か月ごとにセキュリティ監査を実施します。アクティビティログを使用して、Webサイトでのユーザーとそのアクションを確認します。 異常なアクティビティは、マルウェアの早期警告信号である可能性があります。 また、管理者アカウントとユーザーアカウントに最小特権ポリシーを実装することをお勧めします。 最後に、Webサイト上の未使用のプラグインまたはテーマを削除します。 非アクティブ化されたテーマとプラグインは更新が見落とされ、WordPessのセキュリティの脆弱性がチェックされないままになり、Webサイトがハッキングされます。

- 信頼できるプラグインとテーマを選択する:これはセキュリティ対策として少し主観的ですが、Webサイトで最高のプラグインとテーマを使用する価値があります。 たとえば、開発者が製品を定期的に更新しているかどうかを確認します。 他のユーザーのオンラインレビューとサポートエクスペリエンスに加えて、これは重要な指標です。 さらに、プレミアムソフトウェアは一般的に全体的に良い賭けです。 しかし、最も重要なのは、ヌルのソフトウェアを決して使用しないことです。 まさにその理由でクラックされたため、コードにマルウェアが含まれていることがよくあります。 それは価値のあるリスクではありません。

また、WordPress Webサイトを強化し、WordPressのセキュリティがどのように機能するかを学ぶこともできます。

WordPressサイトでのハッキングの主な原因

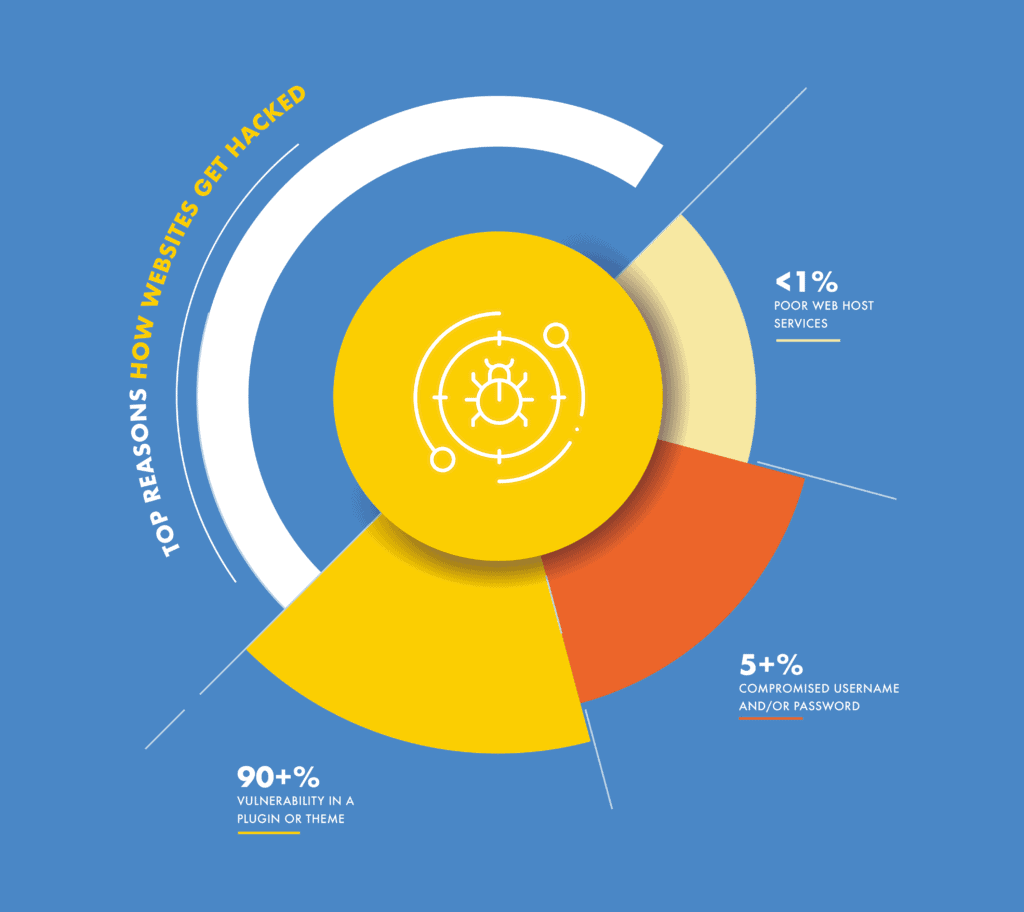

WordPressサイトのセキュリティには、脆弱性とパスワードという2つの弱いリンクがあります。 マルウェアの90%以上は脆弱性を介して注入され、5%以上はパスワードの侵害または脆弱性が原因であり、1%未満はWebホストサービスの質の悪さなどの他の原因によるものです。

脆弱性

WordPress自体は安全ですが、Webサイトは単なるコアWordPress以上のもので構築されています。 プラグインとテーマを使用して、Webサイトの機能を拡張し、機能を追加し、優れたデザインを採用し、Webサイトの訪問者とやり取りします。 これはすべて、プラグインとテーマで実現されます。

WordPressのようなプラグインとテーマは、コードで構築されています。 開発者がコードを書くとき、彼らは抜け穴をもたらす間違いを犯す可能性があります。 コードの抜け穴は、ハッカーが開発者の意図しないアクションを実行するために悪用される可能性があります。

たとえば、ウェブサイトでユーザーがプロフィール写真などの画像をアップロードできる場合、アップロードは画像ファイルのみにする必要があります。 ただし、開発者がこれらの制約を課していない場合、ハッカーは代わりにマルウェアでいっぱいのPHPファイルをアップロードできます。 Webサイトにアップロードされると、ハッカーはファイルを実行でき、マルウェアはサイトの残りの部分に拡散します。 これらの抜け穴は脆弱性です。 もちろん、他のタイプもありますが、これらはWordPressサイトを苦しめる主要なタイプです。

侵害されたパスワード

ハッカーがあなたのアカウントの資格情報を持っている場合、ハッカーはあなたのWebサイトをハッキングする必要はありません。 そのため、強力なパスワードが非常に重要です。

パスワードがWordPressセキュリティチェーンの中で最も弱いリンクになる主な方法は2つあります。 1つは、覚えやすいパスワードを使用することです。その結果、ハッカーとそのボットは簡単に推測できます。 2つ目の方法は、ユーザーがWebサイトやサービス全体でパスワードを再利用する場合です。

データ漏えいは非常に一般的です。 たとえば、ユーザーは2つの異なるアカウント(eコマースWebサイトとTwitterアカウント)に対して同じパスワードを持っています。 eコマースWebサイトにデータ侵害があり、ユーザーデータが盗まれた場合、そのTwitterアカウントが侵害されます。 ハッカーはアカウントにログインして、あらゆる種類の大混乱を引き起こす可能性があります。

脆弱性とパスワードの侵害はどちらも、適切なツールと適切なアドバイスを使用して簡単に対処できるWordPressのセキュリティリスクです。 幸いなことに、これらの両方がここにあります。

結論

WordPressのセキュリティ問題は、経験の浅い管理者にとっては気が遠くなる可能性がありますが、それはそれらに対する解決策がないという意味ではありません。 専門家のアドバイスを聞くことで、セキュリティの問題を簡単に解決できます。 MalCareは、WordPressのセキュリティは実践的なものであり、安心して他のことを自由に行えるようにするべきだと固く信じています。

この記事が恐れを和らげるのに役立つことを願っています。 まだ対処していないことがありましたら、お知らせください。 ご連絡をお待ちしております。

よくある質問

WordPressにはセキュリティの問題がありますか?

WordPressは安全なシステムですが、他のシステムと同様に、完璧ではありません。 プラグインとテーマは、Webサイトに機能と複雑さを追加しますが、セキュリティリスクももたらします。 ただし、これらを正常に軽減する方法があるため、WordPressWebサイトはハッカーから保護されています。

WordPressは簡単にハッキングされますか?

WordPressは簡単にハッキングされることはありませんが、プラグインやテーマの中には安全性が低いものもあります。 MalCareのような統合ファイアウォールを備えたセキュリティプラグインをインストールすると、WordPressWebサイトの安全性が大幅に向上します。

WordPressは商取引に安全ですか?

ウェブサイトにファイアウォールがインストールされたセキュリティプラグインがある場合、WordPressは商取引に対して安全です。 セキュリティプラグインは毎日スキャンを実行して、マルウェアについてユーザーに警告します。 MalCareは、Webサイトをスキャンするだけでなく、ワンクリックの自動クリーニングオプションも提供する優れたセキュリティプラグインです。 MalCareには、データを取得するボットからWebサイトを保護するだけでなく、コマースWebサイトからの悪意のあるトラフィックを防ぐファイアウォールも付属しています。

WordPressの必須のセキュリティ要件は何ですか?

必須のWordPressセキュリティ要件は次のとおりです。

- マルウェアスキャナー

- マルウェアクリーナー

- WordPressファイアウォール

- ブルートフォースプロテクション

- ボット保護

- 活動記録

- 二要素認証

These features go a long way toward protecting websites from WordPress security issues.

Are outdated WordPress plugins a security risk for a site?

Yes, outdated WordPress plugins are a security risk for a website. Plugin updates usually contain security patches that address errors in the plugin code. These errors are known as vulnerabilities and can be exploited by hackers to gain unauthorised access to a website. Therefore it is critically important to update WordPress plugins as soon as possible. Same goes for WordPress themes.