30 以上の最も一般的な WordPress セキュリティ問題と脆弱性

公開: 2023-08-18WordPress は、Web サイトの運営に使用できる最も安全なコンテンツ管理システム (CMS) の 1 つです。 それでも、すべてのソフトウェアには脆弱性とセキュリティ上の問題が伴い、そのほとんどはユーザーの行動に依存します。 これらの問題が何であるか、またはそれらを防ぐ方法がわからない場合は、最も安全なソフトウェアでも Web サイトを攻撃から保護できない可能性があります。

幸いなことに、強力なセキュリティ プラグインにアクセスできるため、WordPress サイトの保護は他のシステムよりも簡単です。 これを安全な資格情報と組み合わせれば、最も高度な攻撃を除いてサイトに侵入される可能性はなくなります。

この記事では、WordPress を安全に保つ上での予防の重要性について説明します。 次に、WordPress サイト所有者が遭遇する可能性のある最も一般的な種類の問題と、Web サイトが最も頻繁に餌食になる種類の攻撃について説明します。

初めての WordPress インストールから、活気に満ちた成功したサイトの管理まで、私たちがお手伝いします。

潜在的なセキュリティ脆弱性をすべて閉じることの重要性

Web サイトを「安全」に保つという概念は、少し曖昧な場合があります。 サイトの保護について話すとき、通常は、権限のない WordPress ユーザーがサイトに変更を加えるのを防ぐこと、悪意のあるファイルがアップロードされるのを防ぐこと、またはデータ侵害の可能性を減らすことを指します。

大量の機密ユーザー情報を扱っていない場合でも、潜在的なセキュリティ侵害から Web サイトを保護できなかった場合、さまざまな形で影響が及ぶ可能性があります。 たとえば、小規模ながら確立されたオンライン ビジネスを運営している場合、セキュリティの問題が顧客の認識に悪影響を与える可能性があります。

予防することがいかに重要かを理解するために セキュリティの問題、その理由を詳しく説明しましょう それらは非常に有害である可能性があります。

- 不正アクセス。 WordPress サイトの多くの更新には、前のバージョンのリリース以降に発見されたセキュリティの脆弱性に対するパッチが含まれています。 Web サイトが更新されていない場合、これらの脆弱性を認識しているハッカーによってアクセスされ、悪用される危険があります。

- 機密情報の紛失。 Web サイトが侵害されると、悪意のある攻撃者がサイトと、ユーザー情報やその他の機密資料を含む機密データを制御する可能性があります。 オンライン ストアやユーザーの個人データを扱うその他の種類のサイトを運営している場合、これは法的にも評判の面でも深刻な影響を与える可能性があります。

- ウェブサイトのパフォーマンスが低い。 誰かが Web サイトにアクセスすると、Web サイトの動作が変更され、パフォーマンスに悪影響を及ぼす可能性があります。 場合によっては、直接サービス拒否 (DDoS) 攻撃のように、攻撃者が Web サイトに侵入する必要さえなく Web サイトを「ダウン」させることもあります。

- コンプライアンス違反。 特定の業界では、ユーザー データの保護を怠ると、規制遵守に違反する可能性があります。 たとえば、医療および金融分野では、企業は最高レベルのデータ セキュリティを確保するために最新のソフトウェアを使用する必要があります。 また、クレジット カード支払いを受け付けるサイトは、Payment Card Industry Data Security Standard (PCI DSS) に準拠する必要があります。

WordPress Web サイトを運営する場合、セキュリティは最も重要です。 Web サイトを最初から強化することで、最も一般的な種類の問題を回避し、ユーザー データを安全に保つことができます。

WordPress サイトのセキュリティ脆弱性を発見する方法

残念ながら、感染したコンピュータを知らないうちに使用する可能性があります。 多くの場合、デバイスはマルウェアだらけになり、ユーザーも同様に賢明ではありません。

ウェブサイトでも同じことが起こります。 WordPress サイトが攻撃に対して脆弱であるか、すでにマルウェアに感染している可能性があります。 攻撃者がそれを明らかにしない限り、または適切なツールにアクセスできない限り、これを見つけるのは困難です。

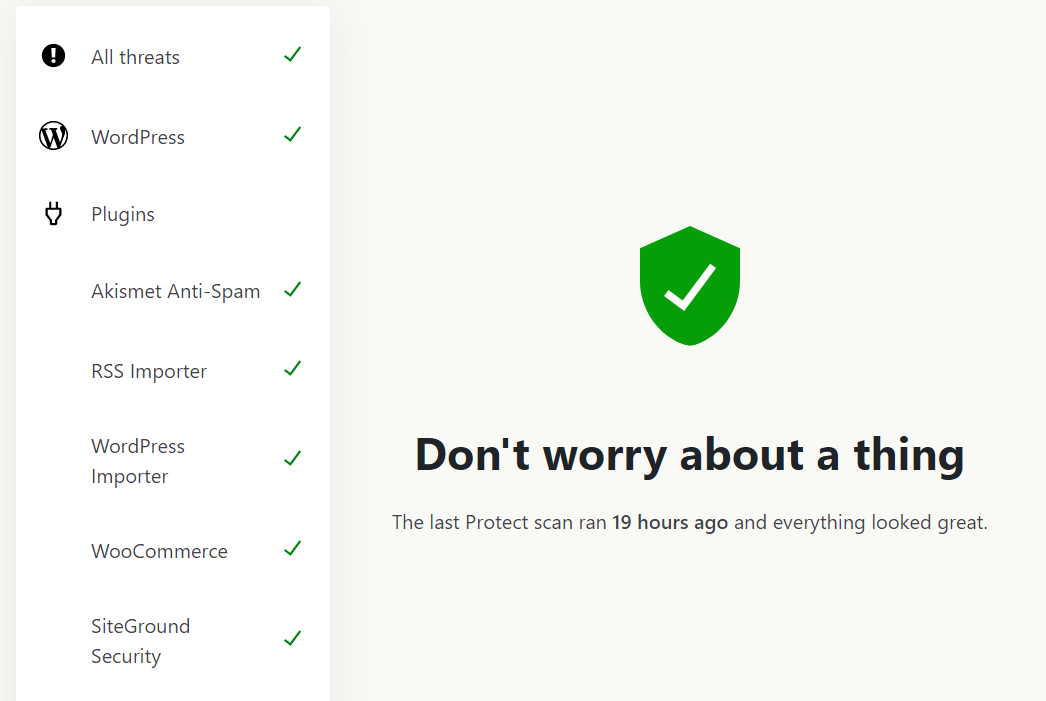

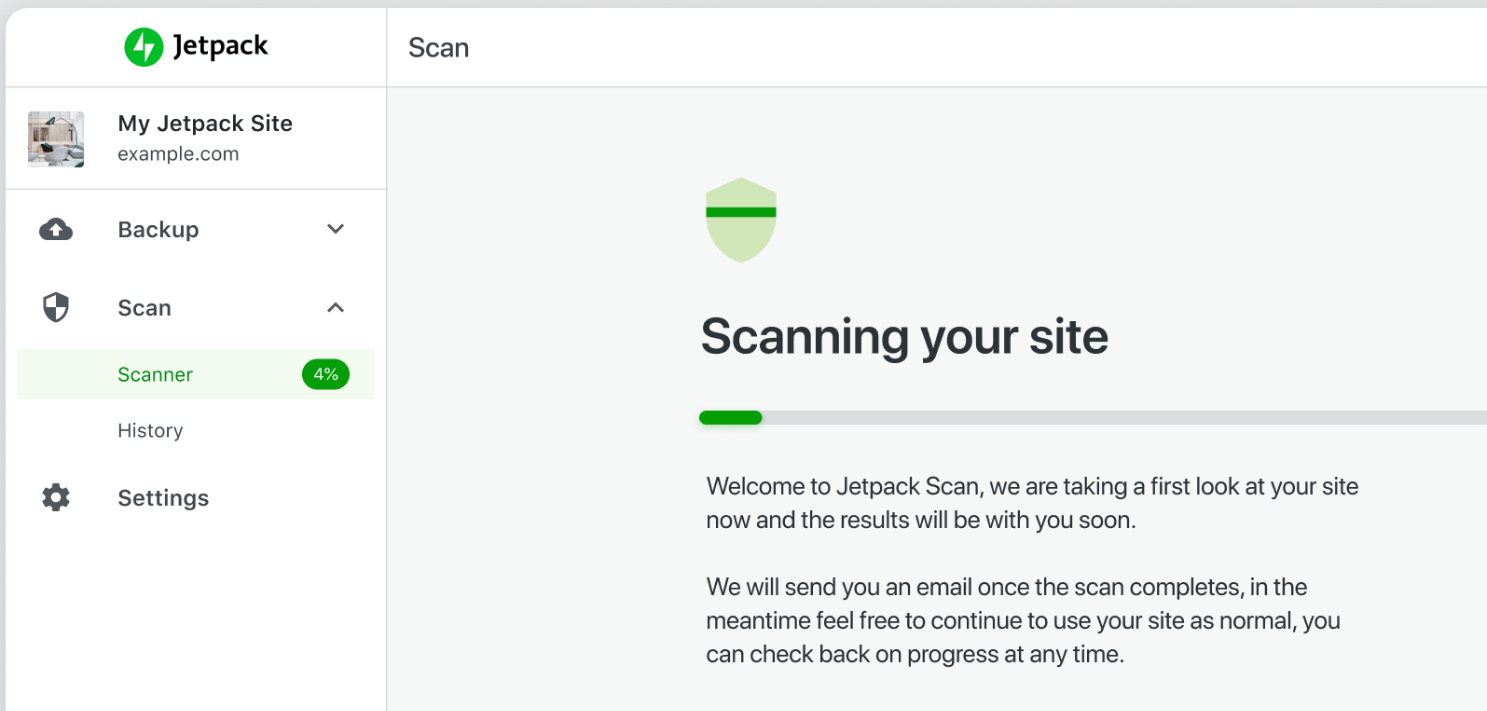

コンピューター用のウイルス対策ソフトウェアと同様に、WordPress 用のセキュリティ スキャナーもあります。 Jetpack Security などのツールは、Web サイトをスキャンして WordPress のセキュリティの脆弱性を検出し、修正する必要がある問題や異常があるかどうかを通知します。

Jetpack Security のスキャン ツールは、企業が使用する WPScan 脆弱性データベースに依存しています。 つまり、データベースは非常に包括的であり、サイトが直面する可能性のある最も一般的な脆弱性を特定する機能を備えています。

さらに、Jetpack Security は、WordPress.com を運営する Automattic によって開発された使いやすいセキュリティ プラグインです。 Jetpack Scan に加えて、VaultPress Backup と Akismet が含まれています。 したがって、このツールを選択すると、サイトを脆弱性やスパムから保護できるようになり、高度なバックアップ機能も利用できるようになります。

最も一般的な WordPress のセキュリティ問題と脆弱性 20 件

このセクションでは、WordPress サイトで見られる最も一般的なセキュリティ問題に焦点を当てます。 これらの問題はどれも、攻撃者が悪用できる脆弱性につながる可能性があります。

これは理解する必要がある情報が多いため、圧倒されないでください。 各セキュリティ問題について知っておくべきことを説明し、それらの詳細とその修正方法を学ぶための追加リソースをいくつか提供します。

1. WordPress セキュリティプラグインの欠如

セキュリティ プラグインは、最も人気のある WordPress ツールの 1 つです。 使用するプラグインによっては、Web サイトのマルウェアのスキャン、ファイアウォールの設定、バックアップの作成、スパムの防止などを行うことができる場合があります。

セキュリティ プラグインが行うことはすべて手動で行うことができます。 ただし、これには通常、バックエンドでサイトの多くの側面をカスタマイズすることが含まれます。 たとえば、コア ファイルを編集して疑わしい IP をブロックします。 ご想像のとおり、サイトを手動で保護するには非常に時間がかかります。

セキュリティ プラグインの利点は、時間と手間を大幅に節約できることです。 さらに、より一般的な WordPress の脆弱性の多くに対するオールインワンのソリューションとして機能します。

WordPress プラグインはさまざまな機能を提供するため、Jetpack Security など、できるだけ多くの脆弱性をカバーするツールを選択することをお勧めします。

前述したように、Jetpack セキュリティは、バックアップの自動化、サイトのセキュリティ ログの保存、ファイアウォールの設定、サイトのマルウェアのスキャンなどに役立ちます。 さらに、Akismet と統合されているため、サイト上のコメントやフォームでのスパムを防ぐことができます。

2. 定期的なサイトスキャンの欠如

定期的なスキャンは、Web サイトの健康診断のようなものです。 これらは、マルウェア感染、セキュリティの抜け穴、異常なアクティビティなどの脅威を特定するのに役立ちます。

簡単に言うと、WordPress Web サイトで定期的なスキャンを実行していない場合、Web サイトはセキュリティの脅威に対して脆弱なままになります。 これは、サイトの侵害、機密データの損失、検索エンジンのランキングの損傷、訪問者からの信頼の喪失につながる可能性があります。

サイト スキャン ツールは通常、機能に影響を与えることなくバックグラウンドで実行されます。 したがって、セキュリティ プラグインまたはスキャン ツールをお持ちの場合は、通常、それが頻繁に自動的に実行され、Web サイトに問題が見つかった場合にのみ警告が表示されます。

サイト スキャナーは、Web サイトのウイルス対策ツールのようなものだと考えてください。 最新のオペレーティング システム (OS) にはすべて、マルウェア スキャナーと削除ツールが組み込まれており、気づかなくてもバックグラウンドで実行されています。 これらのツールはコンピュータを安全に保つのに役立ちますが、これらのツールがなければ、エクスペリエンスはさらに悪化するでしょう。

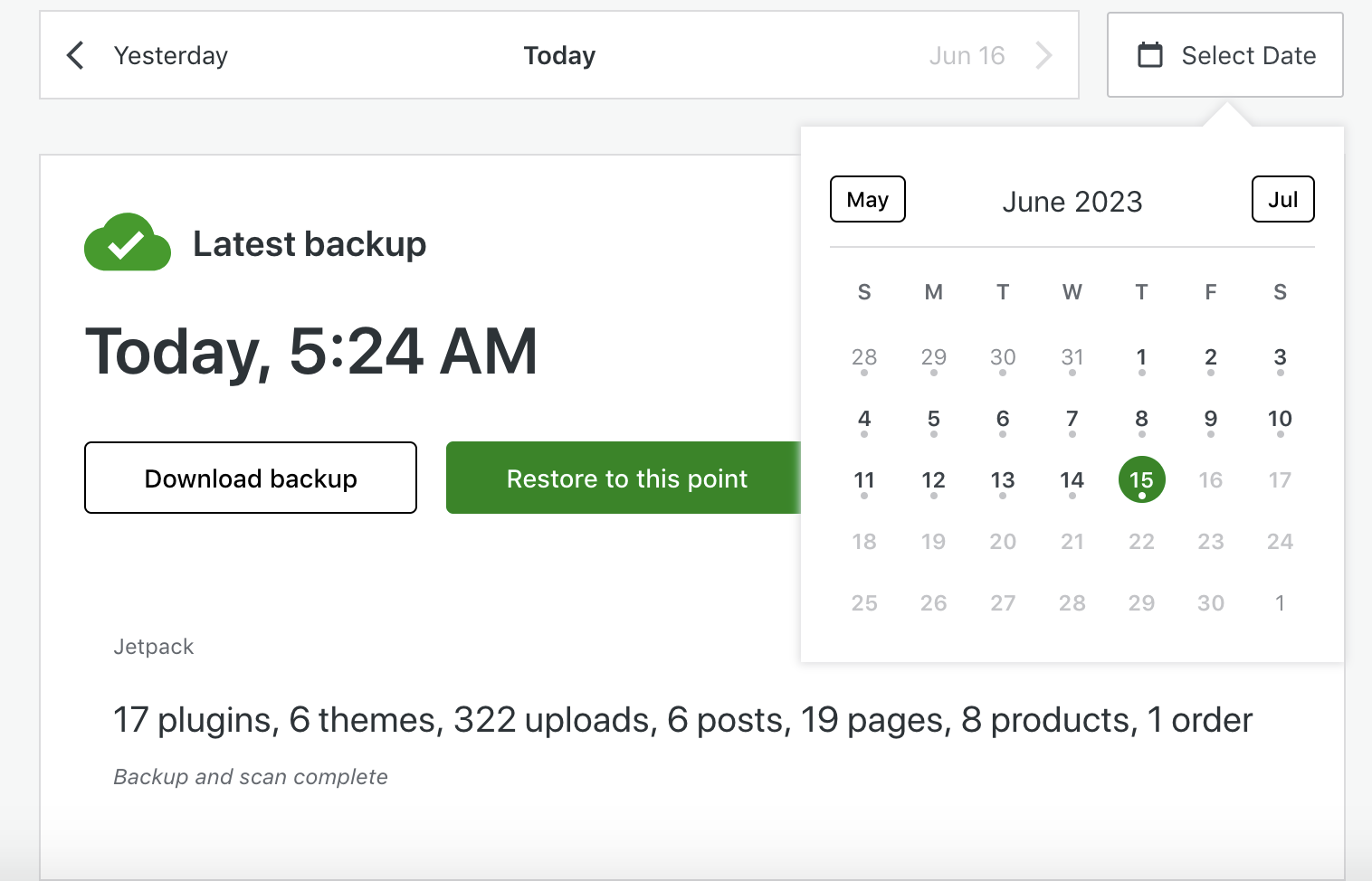

3. 定期的なサイトのバックアップの欠如

バックアップはセーフティ ネットとして機能し、技術的な事故やセキュリティ侵害が発生した場合にサイトのデータを保存します。 定期的にバックアップを行わないと、Web サイトのコンテンツやユーザー データがすべて失われる可能性があります。

おそらく、定期的なサイト バックアップの最大の利点は、問題が発生した場合に備えて復元ポイントが提供されることです。 セキュリティ侵害のトラブルシューティングに何時間も何日も費やす代わりに、重要なデータを失うことなくサイトを以前の状態に戻すことができます。

理想的には、バックアップは自動的に実行されるべきであり、バックアップの間にあまりにも多くの時間を空けるべきではありません。 Jetpack Security などのプラグインには、Web サイトの情報をクラウドに保存できるバックアップ ツールが含まれています。 VaultPress Backup (Jetpack Security の一部) を使用すると、Web サイトに変更を加えるたびにリアルタイムのバックアップにアクセスできるようになります。

4. 古い WordPress バージョンまたはプラグイン

WordPress コアとプラグインを常に最新の状態に保つことは、サイトのセキュリティと機能にとって非常に重要です。 古いバージョンのソフトウェアには、ハッカーが悪用できる既知の脆弱性が存在する傾向があるためです。

さらに、Web サイトのパフォーマンスに影響を与える互換性の問題を引き起こす可能性があります。 これにより、データが侵害され、サイトの機能が失われ、ユーザー エクスペリエンスが低下する可能性があります。

WordPress Web サイトに保留中の更新が多数ある場合は、すべてのコンポーネントの更新に取り掛かる時期です。 また、 「ダッシュボード」→「アップデート」から直接WordPressコアの自動アップデートを有効にすることもできます。 画面。

5. PHP バージョンが古い

ハイパーテキスト プリプロセッサ (PHP) は、WordPress のバックボーンです。 これは、CMS が構築される主要なプログラミング言語の 1 つです。 古いバージョンの PHP を使用すると、WordPress のセキュリティ問題や互換性の問題が発生する可能性があります。

PHP の新しいバージョンでは、パフォーマンスも大幅に向上しています。 通常、Web ホストは、新しいバージョンの PHP がリリースされると、それを使用するようにサーバーを更新します。 使用している PHP のバージョンを再確認したい場合は、WordPress から直接確認できます。

6. 安全ではないホスティング環境

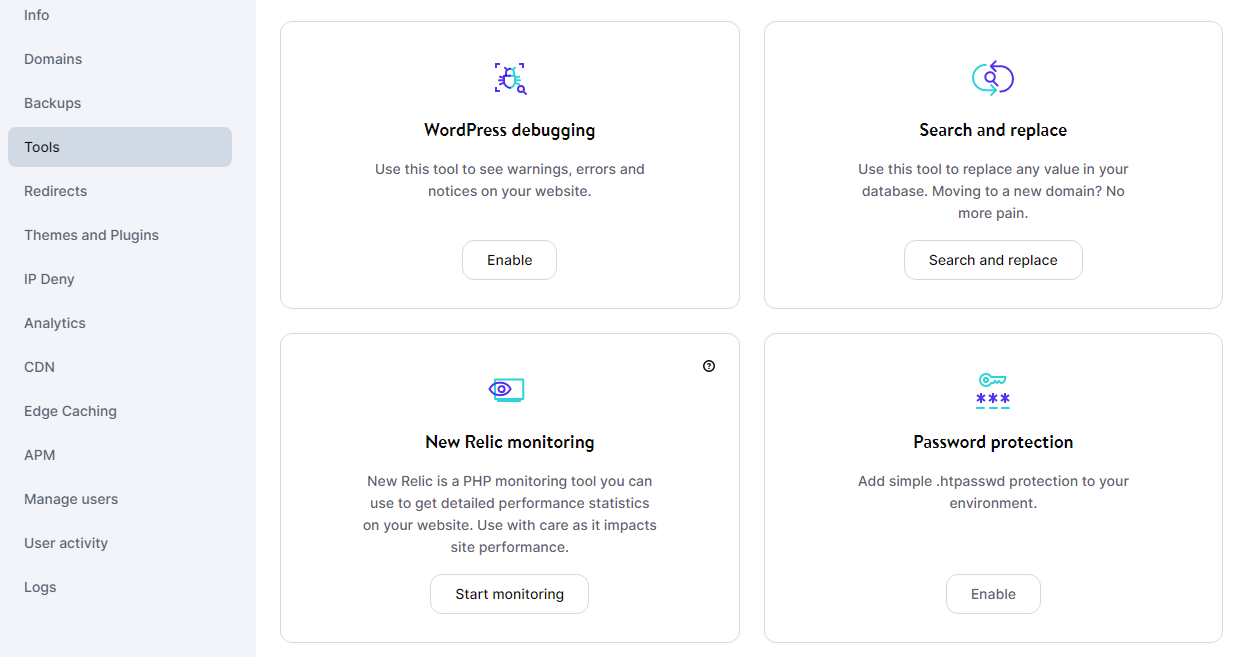

ホスティング プロバイダーの仕事は、可能な限り最高のリソースを提供して Web サイトの構築を支援することです。 つまり、適切なハードウェアを備えた安定したサーバー、使いやすいホスティング管理ダッシュボード、および強固なセキュリティ対策が必要です。

Web ホストが基本的なセキュリティ設定を提供しない場合、Web サイトの運営方法に影響します。 基本的に、サイトで作業するよりも、基本的な WordPress セキュリティの脆弱性をカバーする作業に多くの時間を費やす必要があります。

安全な WordPress ホスティング プロバイダーは、自動バックアップ、Web アプリケーション ファイアウォール (WAF)、既知の悪意のある IP の自動ブロック、DDoS 軽減などの機能を提供します。 適切な WordPress セキュリティ対策を提供していない Web ホストを使用している場合は、高品質の WordPress ホスティング プロバイダーに切り替えることをお勧めします。

7. 弱いパスワードとログイン認証情報

脆弱なパスワードとログイン資格情報の使用は、おそらく WordPress Web サイトで最も一般的なセキュリティ問題です。 実際、これはログインが必要なサイトやソフトウェアにとって大きな問題です。

これには WordPress 管理者ログイン ページだけが含まれるわけではないことに注意することが重要です。 Web ホスティングやファイル転送プロトコル (FTP) の認証情報が脆弱であることも脆弱性を引き起こす可能性があります。

簡単に言えば、ほとんどのユーザーは、使用するアプリケーションごとに複雑で固有のパスワードを設定する煩わしさを好みません。

弱いパスワードや再利用されたパスワードは覚えやすいかもしれませんが、サイトを危険にさらす可能性があります。 これは、攻撃者が Web サイトにブルートフォースで侵入したり、漏洩した資格情報を使用して他のプラットフォーム上のアカウントにアクセスしたりすることが非常に簡単になるためです。

サイトを安全に保ちたい場合は、重要なツールにアクセスできる人は誰でも、強力なパスワードとユーザー名を作成するだけで、安全な認証情報の使用方法を学ぶ必要があります。 さらに、2 要素認証 (2FA) のサポートを追加すると、サイトの安全性をさらに高めることができます。

8. 2FA の欠如

2 要素認証 (2FA) は、ログイン プロセス中に 2 番目の検証手順を要求することで、セキュリティ層を追加します。 これにより、攻撃者も同様の攻撃を行うため、不正ログインが大幅に困難になります。 サイトに設定する 2FA のタイプに応じて、電子メール アカウントまたは電話にアクセスする必要があります。

ウェブサイトのオプションとして 2FA を提供しない理由はありません。 システムの実装は非常に簡単で、2FA をセットアップできる Jetpack などの WordPress プラグインが多数あります。

9. 安全でないログインデータの保存

ログイン データを平文で (またはポストイットを使用して) 安全に保存しないことは、銀行口座の詳細を公開したままにするのと同じです。 ストレージの管理が不適切なため、攻撃者がその場所にアクセスした場合にこれらの詳細を簡単に入手できます。 これにより、不正アクセス、データ侵害が発生し、Web サイトの制御が失われる可能性があります。

経験則として、物理的であれデジタル的であれ、他の人がアクセスできる可能性のある場所にはログイン情報を保存しないでください。 ログイン認証情報を保存する必要がある場合は、そのデータを暗号化できる 1Password などのパスワード保存ツールを使用してください。

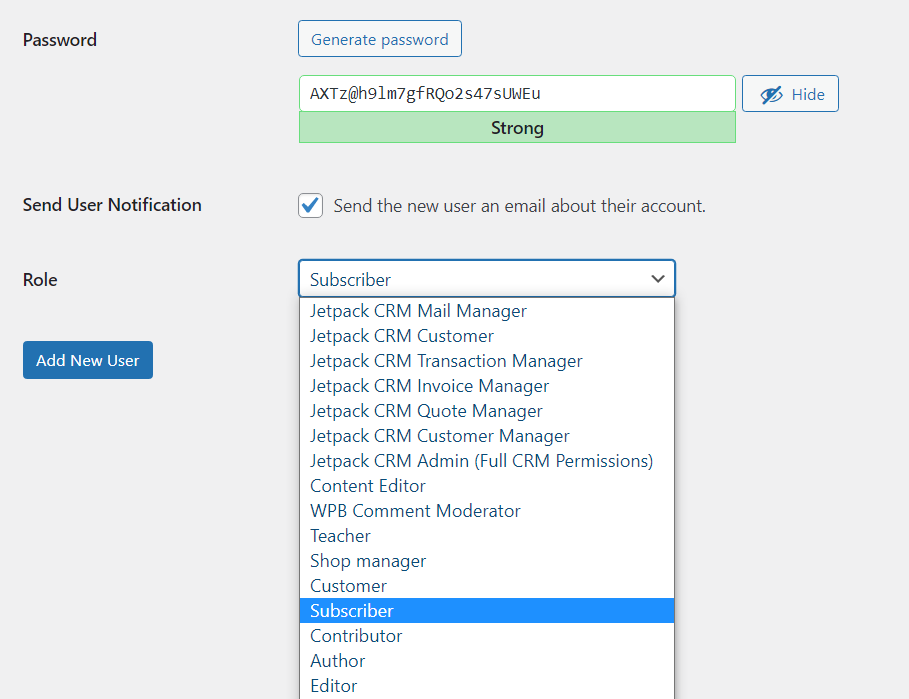

10. 不適切に管理された未定義のユーザー役割

ユーザー ロールの管理が不十分だと、ユーザーが必要以上の権限を持つことになり、セキュリティ リスクが発生する可能性があります。 これにより、サイトへの不正または偶発的な変更、データ漏洩、またはリソースの悪用が発生する可能性があります。

理想的には、管理者は WordPress バックエンドへの完全なアクセス権を持つ唯一の人物である必要があります。 他のすべてのユーザー ロールについては、アカウントに、その職務を実行するために必要な最低限のアクセス許可を付与する必要があります。

良いニュースは、WordPress では管理者がユーザーの役割の割り当てを完全に制御できることです。 さらに、各役割には、その職務に一致する定義済みの権限セットが付属しています。 また、追加のロールを作成したり、その権限を変更したりする場合は、WordPress プラグインを使用して行うことができます。

11. ユーザーのログインとアクティビティの監視が不十分

適切な監視がなければ、サイト上の不審な動作や悪意のあるアクティビティを見逃す可能性があります。 この可視性の欠如は、不正な変更、データ侵害、システムの誤用につながる可能性があり、これらすべてがサイトの機能に悪影響を与える可能性があります。

WordPress コアは、そのままではセキュリティ ログ機能を提供しません。 ただし、アクティビティ ログ機能を備えた Jetpack などのプラグインを使用すると、Web サイトで何が起こっているか (および誰がアクセスしているか) を追跡できます。

一部の WordPress Web ホストでは、サーバー レベルでアクティビティ ログにアクセスできるため、誰かが設定を変更したかどうかを監視できます。

このタイプのツールを使用する場合は、ログイン試行の失敗など、特定のタイプのアクティビティに対する通知を構成することをお勧めします。 そうすれば、何十ページものログを読まなくても、何か不審なことが起こっている場合に警告を得ることができます。

12. 脆弱性を含むテーマとプラグイン

セキュリティの脆弱性のある WordPress テーマとプラグインは、ハッカーの標的になることがよくあります。 これらの脆弱性の悪用に成功すると、不正アクセスやデータ侵害などにつながる可能性があります。

幸いなことに、これは通常、古いプラグインやテーマを使用している場合にのみ発生します。 同様に、評判の悪い Web サイトからプレミアム プラグインやテーマの「無料」バージョンをダウンロードした場合にも、この問題が発生する可能性が高くなります。

これらの無料バージョンには、攻撃者がサイトにアクセスできるようにするコードが含まれている可能性があります。 したがって、定期的に脆弱性をスキャンしていない限り、これを避けるのが最善です。

それでも、無料で高品質のプラグインやテーマがたくさんあります。 したがって、インストールする必要がある場合は、WordPress.org などのサイトでユーザーのコメントを読んでからダウンロードすることをお勧めします。 多くのユーザーが問題や WordPress のセキュリティ問題についての話を共有しており、情報に基づいた意思決定を行うのに役立ちます。

13. WordPress データベースの構成が間違っている

データベースの構成が間違っていると、サイトのデータが公開されたままになり、SQL インジェクション攻撃やデータ侵害の影響を受けやすくなります。 最も一般的なタイプの構成ミスの 1 つは、WordPress のデータベースにデフォルトのプレフィックス ( wp)を使用することです。

これにより、攻撃者がデータベースを特定してアクセスを試みることが容易になります。 同様に、データベース レベルで弱い認証情報を使用すると、脆弱なままになる可能性があります。

WordPress はサイトのすべてのコンテンツを独自のデータベースに保存することに注意してください。 つまり、誰かがデータベースにアクセスすると、Web サイト上のすべてが表示され、重要な設定が変更される可能性があります。

14. コンテンツ配信ネットワーク (CDN) の構成が間違っている

視聴者が世界中に散らばっている場合、コンテンツ配信ネットワーク (CDN) を実装すると、サーバーから遠く離れた訪問者に対するパフォーマンスを向上させることができます。 ただし、CDN の構成が適切でないと、セキュリティ上のギャップが生じる可能性があります。

攻撃者はこれらの脆弱性を悪用して、DDoS 攻撃を開始したり、コンテンツを操作したり、機密データに不正にアクセスしたりする可能性があります。 構成ミスとは、CDN がキャッシュするコンテンツに関する人的エラー、SSL/TLS 構成の問題、サイトの元の IP アドレスの公開などを意味します。

プロバイダーによっては、CDN の構成が難しい場合があります。 簡単なオプションをお探しの場合は、Jetpack の CDN はセットアップと使用が非常に簡単です。 設定は必要ないので、ユーザーエラーを心配する必要はありません。

15. 安全でないファイルとディレクトリのアクセス許可

ファイルとディレクトリのアクセス許可によって、WordPress Web サイト上のファイルの読み取り、書き込み、実行ができる人が決まります。 これらの権限は、サイトのセキュリティと整合性を維持するために重要です。

安全でないか構成が間違っている場合、攻撃者がマルウェアをアップロードしたり、ファイルへの不正アクセスを取得したりするなど、サイトがさまざまな脅威に対して脆弱になる可能性があります。

安全でないファイルは、データ侵害の可能性にもつながります。 アクセス許可が正しく設定されていない場合、攻撃者はファイルの内容を読み取ったり変更したりすることができ、重要なデータを盗んだり消去したりする可能性があります。

16. 無制限の公開ファイルのアップロード

多くの WordPress Web サイトでは、ユーザーがフォームを通じてファイルをアップロードできます。 これは、他の人がファイルを送信してレビューしたり、コメントに画像を添付したりできるようにしたい場合に便利です。

ユーザーがサイトにファイルをアップロードおよび送信できるフォームはすべて、厳重にセキュリティで保護される必要があります。 つまり、ユーザーがアップロードできるファイルの種類を完全に制御できるため、フォームを使用してサーバーにマルウェアを感染させることができなくなります。

リアルタイムのマルウェア スキャンを提供する WordPress セキュリティ プラグインを使用している場合は、フォームのセキュリティを突破する悪意のあるファイルを検出する必要があります。 セキュリティ スキャンを行わないと、攻撃者にサイトへのアクセスを与える可能性のある悪意のあるファイルがホストされる可能性があります。

17. 安全でないサードパーティのサービスと統合

すでにご存知かもしれませんが、WordPress ではサードパーティのサービスと統合を使用するのが一般的です。 これは、新しい機能を追加するのに役立ちます。 ただし、Web サイトを安全でないサービスに接続すると、Web サイトにさらなる脆弱性が発生する可能性があります。

たとえば、サードパーティのサービスが統合用に安全でない API を提供している場合、それが攻撃のゲートウェイとして機能する可能性があります。 ハッカーは脆弱な API セキュリティを悪用して、悪意のあるコードの挿入、データの窃取、サイトの機能の中断などのアクションを実行する可能性があります。

セキュリティ基準が低いサードパーティ サービスによっても資格情報が侵害される可能性があり、2FA または追加の保護を使用していない場合、攻撃者が Web サイトにアクセスできるようになる可能性があります。 一言で言えば、信頼できるものであると確信できない限り、Web サイトをサードパーティのサービスに接続してはなりません。

18. 認証されていない AJAX アクション

AJAX (Asynchronous JavaScript and XML) は、サーバーとのデータの送受信を非同期的に行うことにより、動的で応答性の高い Web アプリケーションを作成するために使用される技術です。 つまり、送信と取得のプロセスはページの読み込みを妨げません。

WordPress に関する限り、バックグラウンドでデータの送信と取得を処理するために AJAX を使用するのが一般的です。 たとえば、多くのプラグインは AJAX を使用して、コンテンツの「無限」読み込みを強化します。 また、e コマース サイトでインスタント検索機能を有効にするためにもよく使用されます。

サイトを安全に保つために、すべての AJAX アクションはセキュリティと認証のガイドラインに従う必要があります。 適切なユーザー検証がなければ、攻撃者は Web サイトを「だまして」、データベースから機密情報を取得するアクションを実行させることができます。

19. Webサーバーの構成が間違っている

Web サーバーが適切に構成されていないと、セキュリティの観点から脆弱になる可能性があります。 「サーバー構成」とは、サーバーを攻撃者から保護するための基本的なセキュリティとアクセス ルールを実装することを意味します。

例を挙げると、安全なサーバーでは、訪問者は適切な権限を持っていないため、コードの実行を許可されません。 同様に、適切なセキュリティ構成により、既知の悪意のある IP が Web アプリケーション ファイアウォール (WAF) などのツールを使用してサーバーと対話することが防止されます。

サーバーに直接アクセスできない限り、このセキュリティは Web ホストに依存します。 一部の Web ホストは WordPress のセキュリティ問題を他のホストよりも真剣に受け止めているため、Web サイトに適切なプロバイダーを選択することが重要です。

20. ゼロデイエクスプロイトと未知の脆弱性

攻撃者が Web サイトに損害を与えるために利用しようとする、新しい WordPress エクスプロイトや脆弱性が常に存在します。

ゼロデイ エクスプロイトと未知の脆弱性とは、攻撃者によって悪用されるまで開発者には知られていないソフトウェアのセキュリティ ホールを指します。 良いニュースは、攻撃者が新しい脆弱性をターゲットにし始めると、通常、開発者はそれらに非常に迅速にパッチを適用することです。

理論的には、ゼロデイエクスプロイトが何であるかわからないため、それを防ぐことは不可能です。 それでも、Jetpack Security のような堅牢な WordPress セキュリティ プラグインを使用することで、それらがもたらすリスクを大幅に軽減できます。 Jetpack Scan (WPScan を利用) は定期的に更新される包括的なデータベースを使用するため、WordPress の最新のセキュリティ問題が発生したときにすぐに検出できます。

WordPress サイトが直面する主なセキュリティ脅威の種類

これまで、WordPress の特定のセキュリティ脆弱性と、それが Web サイトに与える影響に焦点を当ててきました。 ただし、Web サイト上の「攻撃」または「侵害」が実際にどのようなものになるかを理解することが重要です。

映画とは異なり、攻撃者は通常、ネオン文字が表示された画面に向かって入力して Web サイトをハッキングすることはありません。 実際には、「ハッキング」の方がはるかに興味深いものであり、攻撃にはさまざまな形があります。 そこで、最も一般的な WordPress のセキュリティ問題をいくつか見てみましょう。

1. マルウェアやウイルスの感染

おそらく、マルウェアとウイルスという用語に精通しているでしょう。 Web サイトのコンテキストでは、マルウェア (悪意のあるソフトウェアの略) とウイルスは、サイトやその訪問者に損害を与える可能性のある悪意のあるコードの一種です。

通常、マルウェアは Web サイトに挿入され、さまざまな問題を引き起こす可能性があります。 たとえば、サイトを改ざんしたり、データを盗んだり、訪問者にマルウェアを拡散したりするために使用される可能性があります。

Web サイト マルウェアの種類には、バックドア (不正アクセスを許可する)、ドライブバイ ダウンロード (ユーザーのデバイスに有害なソフトウェアを自動的にダウンロードする)、改ざん (Web サイトの外観を変更する) などがあります。

2. SQL インジェクション攻撃

SQL インジェクションは、アプリケーションがデータベースに対して行うクエリを何者かが妨害できるようにする攻撃の一種です。 この場合、 WordPress がデータベースに送信するクエリです。 このタイプの攻撃の目的は、情報またはサイト自体への不正アクセスを取得することです。

その仕組みは次のとおりです。WordPress はユーザー入力を受け取ると、それを構造化照会言語 (SQL) で構造化し、データベースから対応する情報を取得します。 クエリが最初に「サニタイズ」されていない場合、攻撃者がクエリを変更する可能性があります。 これらのステートメントはクエリの本来の意図を操作し、不正なデータ漏洩、データ変更、さらにはデータ削除につながる可能性があります。

3. クロスサイト スクリプティング (XSS) 攻撃

クロスサイト スクリプティング (XSS 攻撃) は、攻撃者が他のユーザーが閲覧している Web ページに悪意のあるスクリプトを挿入することに成功したときに発生します。 これらのスクリプトは通常、JavaScript で記述され、ユーザーのブラウザで実行されます。

XSS 攻撃が成功すると、攻撃者は機密データ (セッション Cookie など) を盗み、ユーザーになりすますことができます。 ユーザーがサイトにどの程度のアクセス権を持っているかによっては、大きな混乱を引き起こす可能性があります。

4. クロスサイト リクエスト フォージェリ (CSRF) 攻撃

XSRF とも呼ばれるクロスサイト リクエスト フォージェリ (CSRF) は、被害者をだまして悪意のあるリクエストを送信させる攻撃の一種です。 これは、サイトがユーザーのブラウザに持つ信頼を悪用し、基本的に被害者の ID と特権を使用してサイトに「侵入」します。

ユーザーが Web アプリケーションにログインし、電子メール アドレスの変更などの特定のアクションを実行できるとします。 CSRF 攻撃では、攻撃者がリンクを含む電子メールをユーザーに送信したり、別の Web サイトにリンクを埋め込んだりする可能性があります。

ユーザーがリンクをクリックすると、ユーザーの認証済みセッションを利用してアクションを実行する Web アプリケーションへのリクエストがトリガーされます。この場合、ユーザーの電子メール アドレスが攻撃者が管理するものに変更されます。

5. ブルートフォース攻撃

ブルート フォース攻撃では、適切な認証情報が見つかるまで複数の認証情報の組み合わせを試行します。 攻撃者は通常、これを行うためにボットまたはソフトウェアを使用します。 つまり、Web サイトがユーザーをログイン画面から締め出さなければ、ユーザーは何千もの組み合わせを試すことができる可能性があります。

これらの試みはランダムである可能性がありますが、多くの場合、攻撃者は一般的に使用されるパスワードの辞書を使用するか、他のサイトからの侵害された資格情報のリストを使用するなど、より高度な方法を使用します。

6. DDoS攻撃

分散型サービス拒否 (DDoS) 攻撃では、複数のコンピューターが同時に Web サイトに接続し、Web サイトに過負荷をかけようとします。 これが可能なのは、各サーバーがリクエストをドロップし始めたり、一時的にダウンしたりする前に、処理できるトラフィックの量が限られているためです。

通常、攻撃者は侵害されたコンピューターのネットワークを使用して DDoS 攻撃を実行します。 サイトの保護の程度によっては、この種の攻撃によりダウンタイムが長引く可能性があります。

7. 悪意のあるリダイレクト

「リダイレクト」とは、URL にアクセスすると、ブラウザによって別のアドレスに送信されることです。 これは、アクセスしようとしているサーバーに、すべてまたは一部のトラフィックをその場所にリダイレクトする指示があるために発生します。

リダイレクトを使用する理由はたくさんあります。 たとえば、ドメイン名を変更する場合や、ユーザーが存在しないページにアクセスすることを避けたい場合などです。 ただし、攻撃者がサーバーにアクセスできる場合、悪意のあるリダイレクトを設定して、代わりにユーザーを危険な Web サイトに送信する可能性があります。

8. ファイルインクルード攻撃

ファイル インクルード攻撃は、攻撃者が Web サイトをだまして、自分が制御するリモート サーバーからのファイルをインクルードさせることに成功したときに発生します。 このタイプの攻撃は通常、検証が不十分またはサニタイズされていないユーザー入力を悪用します。

入力を適切にサニタイズすると、ファイル インクルード攻撃だけでなく、SQL インジェクションやその他の種類の脆弱性も防ぐことができます。 これを防ぐもう 1 つの方法は、WAF を使用し、サイトを常に最新の状態に保ち、セキュリティ上の穴を避けることです。

9. ディレクトリトラバーサル攻撃

ディレクトリまたはパス トラバーサル攻撃には、サーバーがファイル システム内の任意の場所にあるファイルを実行または公開するような方法で、攻撃者が URL を操作することが含まれます。

このタイプの攻撃の目的は、表示または変更する権限を持たないファイルにアクセスすることです。 このタイプの攻撃を防ぐ最善の方法は、安全なファイルとディレクトリのアクセス許可を構成することです。

10. リモートコード実行攻撃

リモート コード実行攻撃は、誰かが有害なコードをリモートで実行できる場合に発生します。 Web サイトの場合、これは攻撃者がホスティング サーバー上で悪意のあるスクリプトを実行できることを意味します。

サーバーが脆弱な場合、このタイプの攻撃が発生する可能性があります。 攻撃者が取得するアクセスの種類によっては、サーバー上で任意のコマンドを実行できる可能性があります。

11. セッションハイジャックと固定化攻撃

「セッション ハイジャック」は、サイトが複数回アクセスしてもログイン状態を維持できるようにするメカニズムを悪用する攻撃の一種です。 通常、Web サイトは Cookie を使用して各セッションに関する情報を保存します。 攻撃者がこれらの Cookie を「盗む」ことができれば、セッションをハイジャックできる可能性があります。

実際には、これは、攻撃者がログイン プロセスを経ることなく、Web サイトによってあなたのアカウントを使用できるようになることを意味します。 アカウントが持つ権限によっては、セッションがハイジャックされて多大な損害を与える可能性があります。

12.SEOスパム

検索エンジン最適化 (SEO) の観点から見ると、スパムとは、キーワードを再利用したり、同じリンクを複数回共有したり、結果ページでのサイトのランキングを決定するアルゴリズムを悪用しようとしたりすることを指します。

多くの場合、攻撃者は Web サイトへのアクセスを取得し、それを利用して自身のランキングを向上させようとします。 彼らはあなたのサイトを使用して自分のサイトに過度にリンクすることでこれを行うことができます。

スパムの攻撃性によっては、検索エンジンのランキングに影響を与え、ペナルティを受ける可能性があります。 また、あなたがスパムを送信しているのではないかとユーザーが考える可能性があるため、ユーザーの信頼を損なう可能性もあります。

13. フィッシング攻撃

おそらくフィッシング攻撃についてはよくご存じでしょう。 これらには、組織または Web サイトの誰かになりすまして、特定のユーザーからログイン資格情報やその他の重要な情報を取得しようとすることが含まれます。

WordPress Web サイトの場合、これはユーザーに認証情報のリセットを求め、入力を保存するページに誘導する偽のメールのように見える可能性があります。 テクノロジーに詳しくないユーザーの多くはフィッシング攻撃に引っかかるため、サイトからの公式コミュニケーションについて訪問者を教育することが重要です。

よくある質問

WordPress の脆弱性や、遭遇する可能性のある攻撃の種類について質問がある場合は、このセクションで解決できることを願っています。

WordPress は安全ですか?

簡単に言うと「はい」です。 設計上、WordPress は安全な CMS です。 さらに、そのコア ソフトウェアはメンテナンスとセキュリティの目的で定期的に更新されます。

ただし、他のソフトウェアと同様に、そのセキュリティは使用方法によって異なります。

WordPress とそのコンポーネントを定期的に更新せず、弱いログイン認証情報を使用すると、サイトが多くのリスクにさらされることになります。

WordPress サイトがハッキングされた兆候は何ですか?

場合によっては、WordPress Web サイトが侵害されているかどうかを特定するのが難しい場合があります。 それでも、あなたに情報を提供する可能性のある攻撃の兆候はたくさんあります。 たとえば、主要なページの変更やリンクの違いに気づくかもしれません。

サイトがハッキングされた場合、一部の検索エンジンは、訪問者がサイトにアクセスしようとしたときに、明確に警告します。 これらのセキュリティ通知のいずれかに遭遇した場合は、Web サイトでマルウェアをスキャンし、それを削除する方法を検討する必要があることを示す確実な兆候です。

WordPress サイトからマルウェアを削除するにはどうすればよいですか?

WordPress からマルウェアを削除する最も簡単な方法は、バックアップにアクセスすることです。 Jetpack Scan などのマルウェア スキャナーを使用すると、サーバー ファイルへの変更や有害なコードを検出できます。

このツールは単独で購入することも、Jetpack セキュリティ バンドルの一部として入手することもできます。

このスキャナーは、マルウェアを削除するか、サーバーが感染していないときのバックアップを復元することで、Web サイトをクリーンアップできる可能性があります。

WordPress に対するブルート フォース攻撃を防ぐにはどうすればよいでしょうか?

ファイアウォールを使用して既知の悪意のある IP からの接続をブロックすることで、Web サイトへのブルート フォース攻撃を防ぐことができます。 Jetpack などのプラグインを使用するとこれが可能になり、ログイン ページを繰り返しの侵害の試みから保護できます。

Jetpack セキュリティとは何ですか?

Jetpack Security は、VaultPress Backup、Jetpack Scan、Akismet を 1 つのパッケージにまとめたサービスです。 つまり、バックアップの自動化、定期的なマルウェア スキャンの設定、スパムからの Web サイトの保護をすべて 1 つのプランで行うことができます。

WPScan 脆弱性データベースとは何ですか?

WPScan は、CMS およびセキュリティ専門家の専門家によって管理されている WordPress の脆弱性のデータベースです。 データベースは定期的に更新され、開発者であれば WP-CLI 経由でアクセスできます。 Jetpack Protect は、WPScan データベースを使用して、Web サイト上の潜在的な WordPress セキュリティ脆弱性またはマルウェアを特定します。

Jetpack セキュリティ: WordPress サイトの脆弱性に対するシールド

運営している WordPress サイトの種類に関係なく、セキュリティの脅威や脆弱性からサイトを積極的に保護することが最善です。 そうしないと、Web サイトのパフォーマンスが低下し、機密のユーザーデータが悪者の手に渡る可能性があります。 その結果、あなたのビジネスや評判が損なわれる可能性があります。

これを防ぐ最も簡単な方法は、Jetpack Security などの WordPress セキュリティ プラグインを使用してセキュリティを強化することです。 この強力なツールを使用すると、リアルタイム バックアップの生成、脆弱性とマルウェアの自動スキャンの実行、スパムのフィルタリングなど、より安全な WordPress サイトのための最も重要なタスクに誰でもすぐに取り組むことができます。