Contraseñas comprometidas: por qué ocurren y cómo evitarlas

Publicado: 2024-01-24La seguridad de la información personal y organizacional depende de la solidez y la integridad de las contraseñas. Las contraseñas, que suelen ser la primera línea de defensa en ciberseguridad, pueden ser vulnerables a diversas amenazas, lo que provoca acceso no autorizado, filtraciones de datos y una cascada de otros problemas de seguridad. Comprender por qué las contraseñas están comprometidas y aprender cómo prevenir este tipo de problemas es esencial para salvaguardar las identidades y los activos digitales.

Esta mirada integral a las contraseñas comprometidas analizará las técnicas utilizadas para violarlas y los riesgos que plantea una violación. Más importante aún, ofrecerá estrategias prácticas para protegerse contra estas vulnerabilidades, incluido el uso de soluciones de seguridad especializadas como Jetpack Security para sitios de WordPress.

Mientras analizamos los matices de la seguridad de las contraseñas, recuerde que las herramientas y el conocimiento adecuados son sus mejores aliados en esta batalla continua contra las amenazas cibernéticas.

¿Qué es una contraseña comprometida?

Una contraseña comprometida es aquella que ha sido revelada, intencionalmente o no, a personas no autorizadas. Esta exposición pone en riesgo la cuenta o los datos que protege frente a personas con malas intenciones. Las contraseñas comprometidas son una preocupación importante en materia de ciberseguridad porque pueden provocar una variedad de violaciones de seguridad, desde el robo de datos personales hasta ataques corporativos a gran escala.

El concepto es sencillo, pero las implicaciones pueden ser bastante graves. Cuando una contraseña cae en las manos equivocadas, puede provocar daños graves que pueden pasar desapercibidos hasta que sea demasiado tarde. Esto hace que comprender la anatomía de las contraseñas comprometidas sea crucial tanto para individuos como para organizaciones.

No se trata sólo del robo de una contraseña, sino de las posibles consecuencias del robo de la contraseña.

Causas comunes de contraseñas comprometidas

Hay docenas, si no cientos, de posibles causas detrás de las contraseñas filtradas. A veces son el resultado de un simple error. Otras veces son el resultado de un intrincado plan. A continuación veremos algunas de las causas más comunes.

Contraseñas débiles y reutilización de contraseñas

Una de las causas más comunes de contraseñas comprometidas es el uso de contraseñas débiles o fáciles de adivinar. Las contraseñas simples, como “123456” o “contraseña”, son fáciles de descifrar para los atacantes.

Además, reutilizar contraseñas en varias cuentas aumenta significativamente el riesgo. Si se viola una cuenta, todas las cuentas que usan la misma contraseña están potencialmente comprometidas.

Tácticas de phishing e ingeniería social

El phishing, una forma de ingeniería social, consiste en engañar a las personas para que revelen sus contraseñas. Este engaño suele ocurrir a través de correos electrónicos o mensajes que imitan fuentes legítimas, persuadiendo a los usuarios a ingresar sus credenciales en sitios web falsos. La sofisticación de estas tácticas puede hacer que sean difíciles de detectar, lo que lleva a la divulgación involuntaria de contraseñas.

Violaciones de datos y vulnerabilidades de terceros

Las filtraciones de datos en grandes organizaciones pueden exponer millones de contraseñas. Estas infracciones a menudo ocurren debido a vulnerabilidades en los sistemas de seguridad de la empresa o intentos exitosos de piratería. Cuando los servicios de terceros se ven comprometidos, todos los usuarios que dependen de estas plataformas se vuelven vulnerables.

Intrusiones de malware y keyloggers

El malware, en particular los registradores de pulsaciones de teclas, supone una amenaza importante. Estos programas maliciosos se instalan de forma encubierta en el dispositivo de un usuario y registran las pulsaciones de teclas, incluidas las entradas de contraseña. Esta información luego se transmite al atacante.

Cómo se comprometen las contraseñas

Comprender los mecanismos y técnicas detrás de las violaciones de contraseñas es esencial para una protección eficaz. La sofisticación y variedad de estas infracciones resaltan la necesidad de medidas de seguridad sólidas y prácticas de usuario informadas. Al conocer los riesgos, tanto las personas como las organizaciones pueden anticiparlos y mitigarlos mejor.

Descifrando contraseñas

El descifrado de contraseñas es un método utilizado por los ciberdelincuentes para obtener acceso no autorizado a cuentas esencialmente "adivinando" contraseñas.

Ataques de fuerza bruta

Los ataques de fuerza bruta implican comprobar sistemáticamente todas las combinaciones de contraseñas posibles hasta encontrar la correcta. Este método es sencillo, pero puede resultar eficaz contra contraseñas débiles. El tiempo que lleva descifrar una contraseña mediante fuerza bruta depende de su complejidad y longitud.

Ataques de diccionario

Los ataques de diccionario utilizan una lista de palabras y frases comunes para adivinar contraseñas. A diferencia de los ataques de fuerza bruta que prueban todas las combinaciones, los ataques de diccionario se basan en la probabilidad de que alguien esté usando palabras comunes o variaciones simples de ellas como contraseña.

mesas arcoiris

Las tablas Rainbow son tablas precalculadas que se utilizan para revertir funciones hash criptográficas, principalmente para descifrar hashes de contraseñas. Al utilizar tablas de arcoíris, los atacantes pueden encontrar rápidamente una contraseña si se conoce su valor hash, evitando la necesidad de probar todas las combinaciones de contraseñas posibles.

Estas técnicas resaltan la importancia de contraseñas sólidas y complejas y medidas de seguridad avanzadas para protegerse contra tales ataques.

Ingeniería social

La ingeniería social es una táctica utilizada por los ciberdelincuentes para manipular a las personas para que divulguen información confidencial, como contraseñas. Este método se basa más en la psicología humana que en técnicas técnicas de piratería.

Suplantación de identidad

El phishing implica el envío de comunicaciones fraudulentas que parecen provenir de una fuente confiable, generalmente a través del correo electrónico. Estos correos electrónicos a menudo instan al destinatario a ingresar su información en un sitio web falso que se parece sorprendentemente al legítimo.

Phishing de lanza

Spear phishing es una forma de phishing más específica. Los atacantes personalizan su enfoque para adaptarse a su víctima específica, a menudo utilizando información personal para hacer que el ataque sea más convincente. Esto podría implicar hacerse pasar por un colega u organización de confianza y enviar mensajes personalizados a la víctima.

Interpretación

La suplantación de identidad en el ámbito digital implica hacerse pasar por otra persona para ganarse la confianza y acceder a información confidencial. Esto podría lograrse a través de perfiles falsos en redes sociales, cuentas de correo electrónico secuestradas u otros medios. Una vez que se confía en el atacante, puede obtener contraseñas y otros datos confidenciales.

La concienciación y la educación son cruciales para defenderse de los ataques de ingeniería social. Al comprender estas tácticas, las personas y las organizaciones pueden identificar y evitar de manera más efectiva prácticas engañosas.

Violaciones y filtraciones de datos

Las violaciones y filtraciones de datos representan una amenaza importante para la seguridad de las contraseñas. De hecho, estos suelen ser el objetivo principal de muchas violaciones de datos. Una infracción se produce cada vez que se accede a datos sensibles, protegidos o confidenciales o se divulgan de forma no autorizada. A menudo, esto implica información personal como contraseñas, detalles financieros y registros médicos.

Las violaciones de datos pueden ocurrir a través de varios medios. A continuación describiremos algunos de los más generalizados.

Ataques ciberneticos

Los piratas informáticos pueden aprovechar las vulnerabilidades de un sistema para obtener acceso no autorizado a los datos.

Amenazas internas

A veces, las infracciones son causadas por personas dentro de una organización que hacen mal uso de su acceso a información confidencial.

exposición accidental

En algunos casos, las fugas de datos pueden ocurrir por exposición accidental, como cuando un empleado envía por error datos confidenciales a la persona equivocada o los deja desprotegidos.

Medidas de seguridad inadecuadas

Las infracciones suelen ocurrir debido a medidas de seguridad insuficientes, donde los sistemas carecen de las defensas necesarias para protegerse contra intentos de piratería.

Las consecuencias de las violaciones de datos son de gran alcance. No sólo conllevan el riesgo inmediato de que las contraseñas y cuentas se vean comprometidas, sino que también dañan la confianza, dañan la reputación y afectan las finanzas.

Protegerse contra las filtraciones de datos implica implementar prácticas sólidas de ciberseguridad, monitorear periódicamente los sistemas y educar a los empleados sobre la importancia de la seguridad de los datos.

Para las personas, mantenerse informado sobre las últimas violaciones de seguridad y cambiar las contraseñas con regularidad son pasos clave para proteger la información.

Los riesgos multifacéticos de las contraseñas comprometidas

Las contraseñas comprometidas plantean riesgos que van mucho más allá del acceso no autorizado a una sola cuenta. Estos riesgos suelen afectar a personas y organizaciones de muchas maneras. A continuación, revisaremos los impactos directos y secundarios de las contraseñas comprometidas, destacando la naturaleza extensa de estos riesgos.

Consecuencias directas

Acceso no autorizado

La consecuencia más inmediata de una contraseña comprometida es el acceso no autorizado. Con este acceso, los piratas informáticos pueden hacer un uso indebido de cuentas personales, sistemas corporativos o bases de datos confidenciales para actividades maliciosas.

Robo de datos y violaciones de la privacidad

Las contraseñas comprometidas a menudo conducen al robo de datos generales, incluida información personal, datos comerciales confidenciales y propiedad intelectual patentada. Esto puede tener graves implicaciones para la privacidad de las personas y desventajas competitivas para las empresas.

Perdidas financieras

La pérdida financiera es un riesgo importante asociado con las contraseñas comprometidas. Estos pueden variar desde compras y transacciones no autorizadas hasta fraudes financieros más extensos, que afectan tanto a individuos como a organizaciones.

Robo de identidad y fraude

Las contraseñas comprometidas pueden provocar un robo de identidad, en el que un atacante utiliza información personal robada para hacerse pasar por su víctima. Con esta nueva identidad en la mano, los delincuentes pueden cometer actividades fraudulentas como abrir nuevas cuentas u obtener préstamos en nombre de la víctima.

Protegemos su sitio. Tú diriges tu negocio.

Jetpack Security proporciona seguridad completa y fácil de usar para sitios de WordPress, que incluye copias de seguridad en tiempo real, un firewall de aplicaciones web, escaneo de malware y protección contra spam.

Asegure su sitioImpacto en la reputación personal y organizacional

Las consecuencias de una vulneración de contraseñas pueden dañar gravemente la reputación de personas y organizaciones. La falta de seguridad percibida puede erosionar la confianza con los clientes, los socios y el público, lo que puede provocar daños a la reputación a largo plazo.

Estas consecuencias directas demuestran la importancia crítica de mantener una seguridad sólida de las contraseñas y la necesidad de medidas efectivas para evitar que las contraseñas se vean comprometidas.

Impactos secundarios

El efecto dominó en los sistemas conectados

Hoy en día, los sistemas digitales están tan interconectados que el acceso a una cuenta puede proporcionar una puerta de entrada a muchas otras cuentas y sistemas. Esto es especialmente cierto cuando la reutilización de contraseñas es tan común. El efecto dominó resultante puede magnificar el impacto de una única contraseña comprometida.

Acciones legales y responsabilidades

Las organizaciones que sufren violaciones de contraseñas a menudo enfrentan consecuencias legales. Se les puede considerar responsables por no proteger los datos de los clientes, lo que da lugar a demandas, multas y acciones regulatorias. Estos desafíos legales pueden ser costosos y perjudiciales para la credibilidad de la organización.

Cumplimiento de las leyes de protección de datos.

Las filtraciones de datos resultantes de contraseñas comprometidas pueden provocar el incumplimiento de leyes de protección de datos como GDPR y CCPA. Esto puede generar fuertes multas y requerir amplias medidas para recuperar el cumplimiento, lo que aumenta la carga financiera y operativa.

Comprender estos impactos secundarios subraya la importancia de prácticas sólidas de seguridad de contraseñas, no solo para prevenir daños directos sino también para mitigar riesgos más amplios que pueden tener efectos duraderos en individuos y organizaciones.

Cómo evitar que sus contraseñas se vean comprometidas

Crea contraseñas seguras

Crear contraseñas seguras y únicas es el primer paso para proteger sus cuentas. Una contraseña segura debe ser una combinación compleja de letras, números y caracteres especiales. Evite el uso de información que sea fácil de adivinar, como cumpleaños o palabras comunes.

Longitud y complejidad de la contraseña

La longitud y la complejidad de una contraseña son fundamentales para definir su seguridad. Las contraseñas más largas son inherentemente más seguras debido al mayor número de combinaciones posibles que un bot debe probar en un ataque de fuerza bruta. Se recomienda un mínimo de 12 a 15 caracteres.

La complejidad es igualmente importante. Una contraseña compleja es una combinación de letras mayúsculas y minúsculas, números y símbolos. Esta complejidad hace que sea exponencialmente más difícil para las herramientas de descifrado de contraseñas descifrar la contraseña, ya que cada tipo de carácter adicional aumenta el número de combinaciones posibles.

Utilice caracteres especiales, números y casos mixtos

Es esencial incorporar una combinación de tipos de caracteres en sus contraseñas. Los caracteres especiales (como !, @, #) y los números añaden niveles de dificultad. Una estrategia eficaz es reemplazar letras con números o símbolos de apariencia similar (por ejemplo, reemplazar “o” por “0” o “E” por “3”).

Este enfoque, conocido como lenguaje "leet", puede mejorar la seguridad de la contraseña y al mismo tiempo mantenerla memorable. Desafortunadamente, los piratas informáticos son cada vez más hábiles para descifrar este tipo de trucos, por lo que no debes confiar únicamente en ellos.

Evite palabras y patrones comunes

Las contraseñas que contienen palabras, frases o patrones secuenciales comunes (como “qwerty” o “12345”) son especialmente vulnerables a los ataques de diccionario. Los ataques suelen utilizar listas precompiladas de contraseñas y variaciones comunes, por lo que, para mejorar la seguridad, evite utilizar estos elementos predecibles. En su lugar, opte por combinaciones aleatorias de caracteres o utilice una frase de contraseña: una secuencia de palabras que crea una contraseña más larga (por ejemplo, “Azul#Café7!Arco Iris”).

Evite reutilizar contraseñas

Reutilizar contraseñas en varias cuentas es un error común. Si una cuenta se ve comprometida, todas las demás cuentas con la misma contraseña están en riesgo. Para mantener la seguridad en todas las plataformas, utilice una contraseña única para cada cuenta. Esta práctica garantiza que una infracción en un sitio no provoque un efecto dominó que comprometa otros sitios.

Utilice administradores de contraseñas

Los administradores de contraseñas son herramientas invaluables para mantener contraseñas seguras y únicas para cada cuenta. Generan, recuperan y almacenan contraseñas complejas, para que no tengas que recordarlas todas.

Los administradores de contraseñas también suelen ofrecer almacenamiento cifrado, lo que garantiza que sus contraseñas estén seguras. Muchos pueden completar automáticamente sus credenciales en sitios web, lo que reduce el riesgo de caer en sitios de phishing, ya que solo se completan automáticamente en el sitio web legítimo.

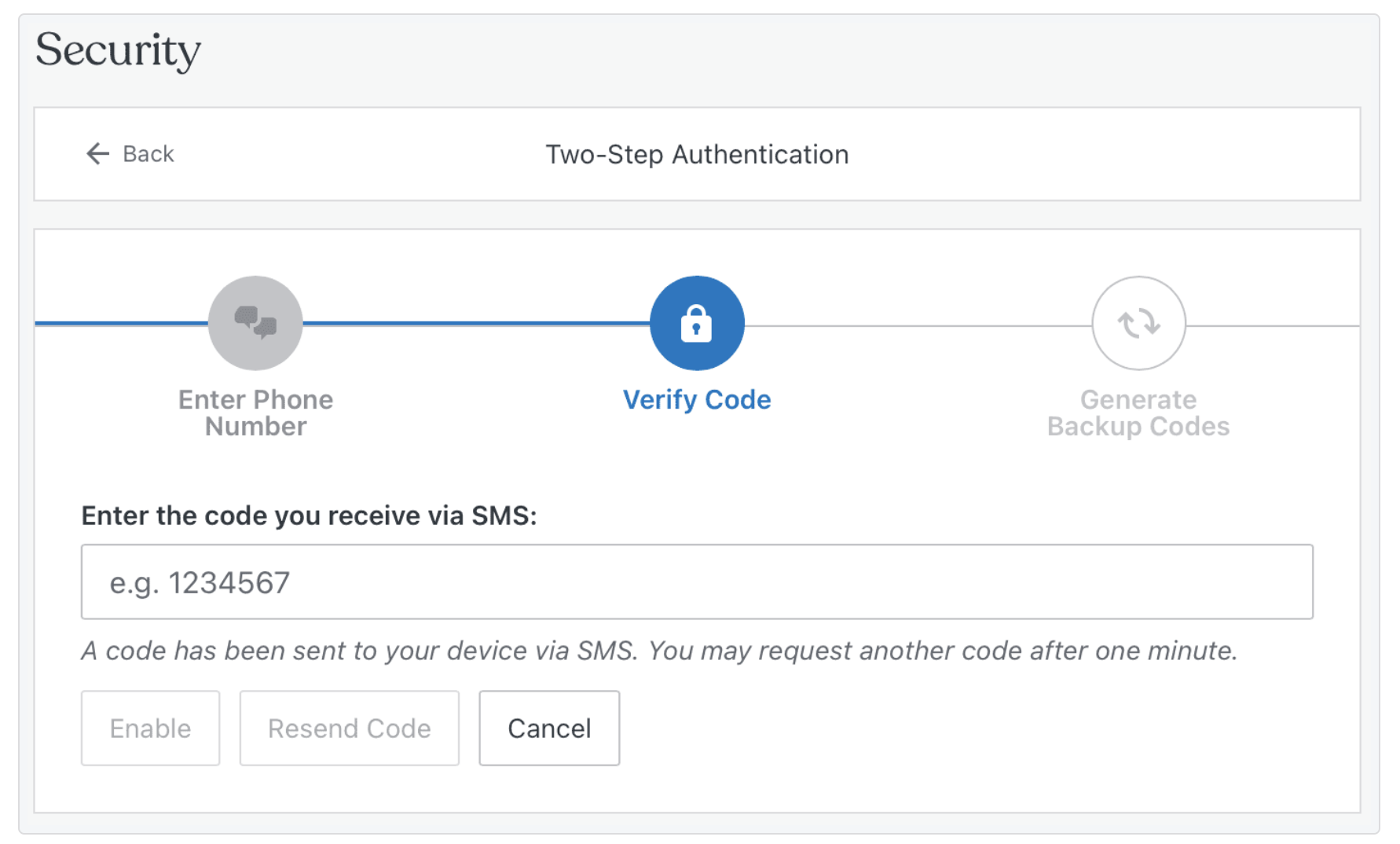

Implementar autenticación multifactor (MFA)

La autenticación multifactor (MFA) agrega una capa crítica de seguridad más allá de una contraseña. Requiere una o más verificaciones adicionales, lo que reduce significativamente la probabilidad de acceso no autorizado. Este sistema requiere tanto algo que usted sabe (una contraseña) como algo que tiene (un teléfono inteligente o un token de seguridad). Incluso si una contraseña está comprometida, MFA a menudo puede impedir que un atacante obtenga acceso.

Actualice las contraseñas periódicamente

Actualizar periódicamente las contraseñas es una práctica clave en seguridad digital. Lo mejor es cambiar las contraseñas cada tres a seis meses, especialmente para cuentas confidenciales. Esto limita la ventana de exposición si una contraseña se ve comprometida. Al actualizar las contraseñas, asegúrese de que la nueva sea significativamente diferente de la anterior para maximizar el beneficio de seguridad.

Supervisar la actividad de la cuenta en busca de violaciones de datos

Monitorear la actividad de la cuenta es crucial para la detección temprana de accesos no autorizados. Muchos servicios ahora ofrecen alertas sobre nuevos inicios de sesión o actividades inusuales. Además, el uso de servicios como "¿Me han engañado?" puede informarle si los detalles de su cuenta han sido parte de una violación de datos. Mantenerse alerta y receptivo a estas alertas le permite tomar medidas inmediatas, como cambiar su contraseña, para proteger su cuenta.

Hacer cumplir las políticas de contraseñas en las organizaciones

Las organizaciones deben aplicar políticas sólidas para proteger los datos confidenciales. Esto incluye pautas de complejidad, reglas contra el uso compartido de contraseñas y requisitos para cambios regulares de contraseña. Además, las organizaciones deberían considerar implementar administradores de contraseñas de nivel empresarial para ayudar a los empleados a mantener contraseñas seguras sin el riesgo de olvidarlas.

Educar a los empleados y usuarios sobre la higiene de las contraseñas

La educación es un componente crucial de la ciberseguridad. Las sesiones periódicas de capacitación, los recordatorios y los materiales educativos pueden ayudar a los miembros del equipo a comprender la importancia de las contraseñas seguras y cómo crearlas.

Esta educación debe incluir los riesgos asociados con contraseñas débiles, los métodos que utilizan los piratas informáticos para comprometer las contraseñas y las mejores prácticas para la creación y gestión de contraseñas.

Utilice una solución de seguridad de sitios web si ejecuta un sitio web

Para los administradores de sitios web de WordPress, implementar una solución sólida de seguridad para sitios web es vital. Jetpack Security para WordPress ofrece una protección integral. Incluye funciones como protección contra ataques de fuerza bruta, inicio de sesión seguro (2FA) y monitoreo del tiempo de inactividad.

Al integrar Jetpack Security en la gestión de su sitio web, los administradores de WordPress pueden mejorar significativamente las defensas de su sitio contra ataques relacionados con contraseñas, garantizando la seguridad e integridad de los datos de los visitantes y la funcionalidad del sitio web.

Jetpack Security no solo proporciona una capa adicional de protección, sino que también ofrece tranquilidad al saber que el sitio web está protegido contra los tipos de amenazas cibernéticas más frecuentes y dañinas.

Obtenga más información sobre la seguridad de Jetpack.

Preguntas frecuentes

¿Cuáles son los errores más comunes que comete la gente y que provocan contraseñas comprometidas?

El camino hacia contraseñas comprometidas a menudo comienza con errores comunes que se pasan por alto. Los más frecuentes de ellos incluyen:

- Usar contraseñas simples y predecibles . Optar por contraseñas que sean fáciles de recordar a menudo significa que son fáciles de adivinar. Esto incluye el uso de información personal como nombres, cumpleaños o secuencias simples (por ejemplo, “123456”).

- Reutilizar contraseñas en varias cuentas . Muchas personas utilizan la misma contraseña para varias cuentas. Si se viola una cuenta, todas las demás son igualmente vulnerables.

- Ignorar las actualizaciones de software . No actualizar el software puede dejar vulnerabilidades de seguridad sin parchear, lo que facilita que los piratas informáticos aprovechen las debilidades.

- Hacer clic en enlaces de phishing . Los intentos de phishing, que a menudo parecen engañosamente legítimos, pueden engañar a los usuarios para que revelen voluntariamente sus contraseñas.

- No utilizar autenticación multifactor (MFA) . Saltarse esta capa adicional de seguridad hace que las cuentas sean más susceptibles a infracciones.

¿Cómo puedo identificar si mi contraseña ha sido comprometida?

Detectar una contraseña comprometida a menudo implica notar actividad inusual como:

- Notificaciones de cuenta inesperadas . Recibir correos electrónicos o mensajes de texto sobre intentos de inicio de sesión o cambios en los detalles de la cuenta que usted no inició.

- Actividad extraña en la cuenta . Observar acciones desconocidas en su cuenta, como mensajes enviados que no escribió o transacciones no reconocidas.

- Alertas de seguridad . Muchos servicios en línea notifican a los usuarios sobre actividades sospechosas, como inicios de sesión desde ubicaciones inusuales.

- Noticias sobre violación de datos . Ser proactivo a la hora de monitorear las noticias en busca de filtraciones de datos que involucren los servicios que utiliza puede alertar sobre posibles compromisos de contraseñas.

¿Cuáles son los primeros pasos a seguir cuando sospecho que mi contraseña está comprometida?

Si sospecha que su contraseña se ha visto comprometida, es fundamental actuar de inmediato. Puedes comenzar con estos pasos:

- Cambia tu contraseña . Haga esto para la cuenta afectada y cualquier otra cuenta en la que haya utilizado la misma contraseña.

- Verificar anomalías . Revise la actividad reciente de la cuenta para detectar acciones no autorizadas.

- Habilite o actualice MFA . Si aún no lo has hecho, configura la autenticación multifactor. Si ya está configurado, asegúrese de que esté funcionando correctamente y actualice los códigos de recuperación si es necesario.

- Notificar a las partes pertinentes . Comuníquese con el proveedor de servicios de la cuenta comprometida y, si es necesario, alerte a sus instituciones financieras o autoridades legales.

- Ejecute un análisis de seguridad . Utilice una herramienta de seguridad confiable para verificar sus dispositivos en busca de malware.

¿Cómo utilizan los ciberdelincuentes las contraseñas filtradas para realizar más ataques?

Los ciberdelincuentes explotan las contraseñas filtradas de varias maneras:

- Relleno de credenciales . Usar herramientas automatizadas para probar contraseñas filtradas en varios sitios web, explotando la reutilización de contraseñas.

- Ataques dirigidos . Utilizar información personal obtenida de una cuenta para personalizar ataques de phishing o intentos de estafa en otras plataformas.

- El robo de identidad . Usar información personal asociada con contraseñas comprometidas para hacerse pasar por la víctima para actividades fraudulentas.

Para los administradores y propietarios de sitios web, ¿cuáles son las mejores formas de evitar que se comprometan las contraseñas?

Para los administradores y propietarios de sitios web, mitigar el riesgo de que se comprometa la contraseña implica varios pasos:

- Implemente políticas de contraseñas seguras . Haga cumplir la creación de contraseñas complejas y actualizaciones periódicas para todos los usuarios.

- Utilice complementos de seguridad . El uso de herramientas como Jetpack Security puede mejorar enormemente las defensas de su sitio. Jetpack Security ofrece funciones como protección contra ataques de fuerza bruta, lo que dificulta que los atacantes obtengan acceso no autorizado.

- Actualizar y parchear los sistemas periódicamente . Mantener actualizado el software de su sitio web es crucial para protegerlo contra vulnerabilidades conocidas.

- Educa a tu equipo . Asegúrese de que todos los involucrados en la administración del sitio web conozcan las mejores prácticas para la seguridad de contraseñas y comprendan cómo identificar intentos de phishing.

¿Cómo puedo proteger mi sitio web contra técnicas de descifrado de contraseñas, como ataques de fuerza bruta?

Proteger su sitio web contra técnicas de descifrado de contraseñas implica una combinación de buenas prácticas y soluciones de seguridad sólidas:

- Limite los intentos de inicio de sesión . Implemente funciones que bloqueen a los usuarios después de una cierta cantidad de intentos de contraseña incorrectos.

- Utilice contraseñas seguras y MFA . Fomente o imponga el uso de contraseñas complejas y autenticación multifactor para todas las cuentas.

- Supervisar actividades sospechosas . Esté atento a los patrones de inicio de sesión y esté atento a actividades inusuales.

- Implementar herramientas de seguridad como Jetpack Security . Para los propietarios de sitios de WordPress, Jetpack Security proporciona una solución de seguridad integral. Protege contra ataques de fuerza bruta, monitorea actividades sospechosas y garantiza inicios de sesión seguros. Este enfoque integrado es crucial para proteger su sitio de las técnicas de ataque de contraseñas más comunes y dañinas.

Jetpack Security: proteja su sitio web de WordPress de ataques de contraseña

Jetpack Security se erige como un guardián sólido para los sitios web de WordPress, abordando la necesidad crítica de una seguridad de contraseña sólida y protección contra diversos ataques. Su conjunto completo de funciones de seguridad está diseñado para combatir las sofisticadas amenazas que enfrentan los propietarios y administradores de sitios web en la actualidad.

Características clave de Jetpack Security:

Protección contra ataques de fuerza bruta . Jetpack Security frustra activamente los ataques de fuerza bruta al monitorear y bloquear intentos de inicio de sesión sospechosos. Esta característica es crucial para evitar que los atacantes adivinen las contraseñas.

Escaneo regular de malware . Jetpack Security analiza en busca de malware y vulnerabilidades, garantizando que las amenazas potenciales se identifiquen y aborden con prontitud. Los propietarios de sitios pueden incluso solucionar la mayoría de los problemas con un solo clic.

Monitoreo del tiempo de inactividad . La herramienta vigila el tiempo de actividad de su sitio web y le alerta inmediatamente si su sitio deja de funcionar, un indicador potencial de una violación de seguridad.

Copias de seguridad en tiempo real. Jetpack almacena de forma segura los datos de su sitio en la nube y los actualiza cada vez que realiza un cambio. Cada comentario, edición, compra o envío de formulario está bloqueado en caso de que alguna vez necesite recuperarlo.

Un registro de actividad . Esta función registra todas las acciones importantes en el sitio, lo que permite a los administradores del sitio monitorear cualquier cambio o inicio de sesión no autorizado. Esto también ayuda a solucionar problemas y determinar el punto exacto al que se debe restaurar el sitio.

Jetpack Security no sólo sirve como herramienta defensiva, sino también como medida proactiva para mantener la integridad y confiabilidad de los sitios web de WordPress. Al integrar Jetpack en su estrategia de seguridad, los propietarios y administradores de sitios de WordPress pueden mejorar significativamente su defensa contra el panorama en constante evolución de los ataques a contraseñas, garantizando que sus activos digitales permanezcan seguros y confiables.

Obtenga más información sobre la seguridad de Jetpack.