¿Cómo eliminar la advertencia 'Sitio engañoso por delante'? - MalCare

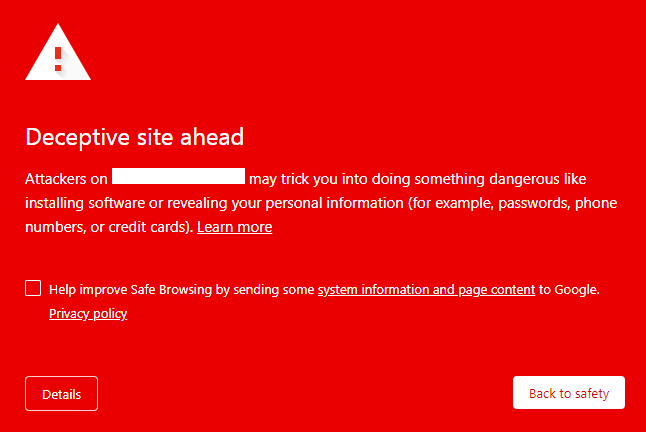

Publicado: 2023-04-19La gran pantalla roja aparece en su navegador Google Chrome. La advertencia cerca de la barra de direcciones de su sitio dice "Peligroso". Estos son los signos de que su sitio web está en la lista negra de Google porque su sitio ha sido pirateado y es engañoso.

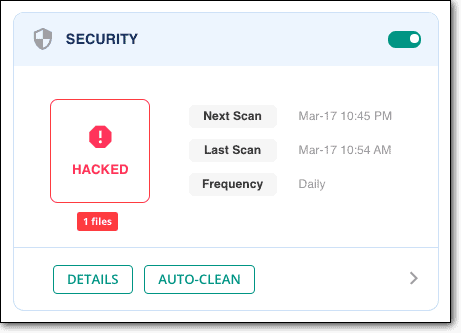

Lo primero que debe hacer es escanear su sitio web para estar 100% seguro del hackeo.

La advertencia de sitio web engañoso es la advertencia de Google a los visitantes sobre su sitio web de WordPress, ya que el malware ha hecho que su sitio web sea peligroso para que lo visiten. Es una situación grave en la que estar, ya que el malware puede causar pérdidas considerables para su sitio web.

Vamos a ser sinceros con usted: que aparezca la advertencia de sitio engañoso por delante para su sitio web de WordPress es malo. Pero, se puede arreglar. Le mostraremos cómo arreglar el sitio engañoso de Google Chrome más adelante en este artículo.

TL; DR Para eliminar la advertencia de sitio engañoso por delante, primero debe deshacerse del malware de su sitio web. Use MalCare para limpiar instantáneamente su sitio web y luego envíe una solicitud de revisión desde Google Search Console. En 1 a 3 días, Google actualizará el estado y eliminará la advertencia de su sitio web.

¿Qué es la advertencia de sitio engañoso por delante?

La advertencia de sitio engañoso por delante es simplemente que Google les dice a sus visitantes que el sitio web que están a punto de visitar no es seguro. Por lo general, significa que el sitio web tiene malware o contenido engañoso y se está utilizando para ataques de phishing. Esto podría llevar a que los visitantes estén expuestos a páginas de spam, contenido inapropiado o inseguro, o incluso ser una fachada para recopilar información de tarjetas de crédito de ellos.

Es una advertencia de navegación segura de Google que aparece cuando los visitantes hacen clic en un sitio web de WordPress pirateado desde los resultados de búsqueda de Google Chrome. Puede aparecer como una gran pantalla roja (y a veces se la conoce como la pantalla roja de la muerte) antes de que alguien haga clic en el sitio web, o como una advertencia de "Peligroso" en la barra de direcciones.

La advertencia de sitio engañoso por delante no se limita a Google o Chrome, porque todos los demás navegadores también usan la misma lista negra para proteger a sus usuarios. Esto significa que independientemente de si su usuario está en Internet Explorer, Safari, Firefox u Opera, verá alguna variante de esta advertencia.

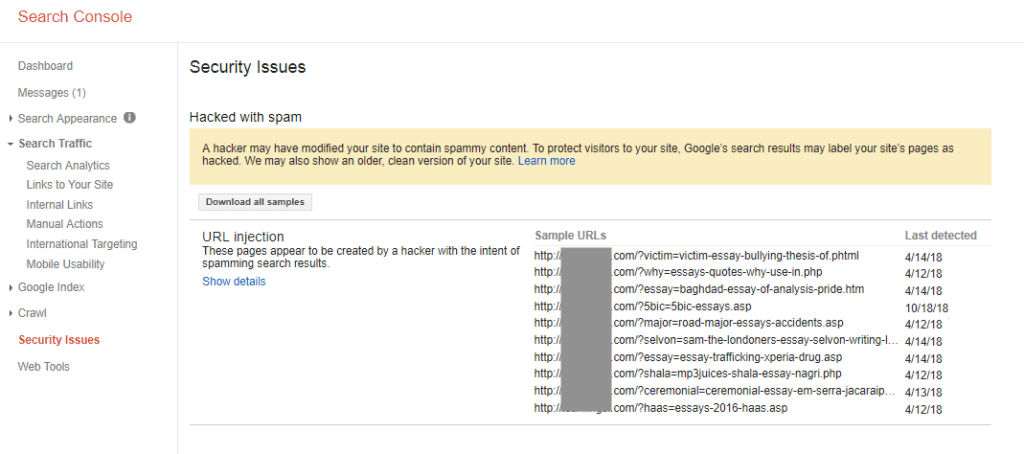

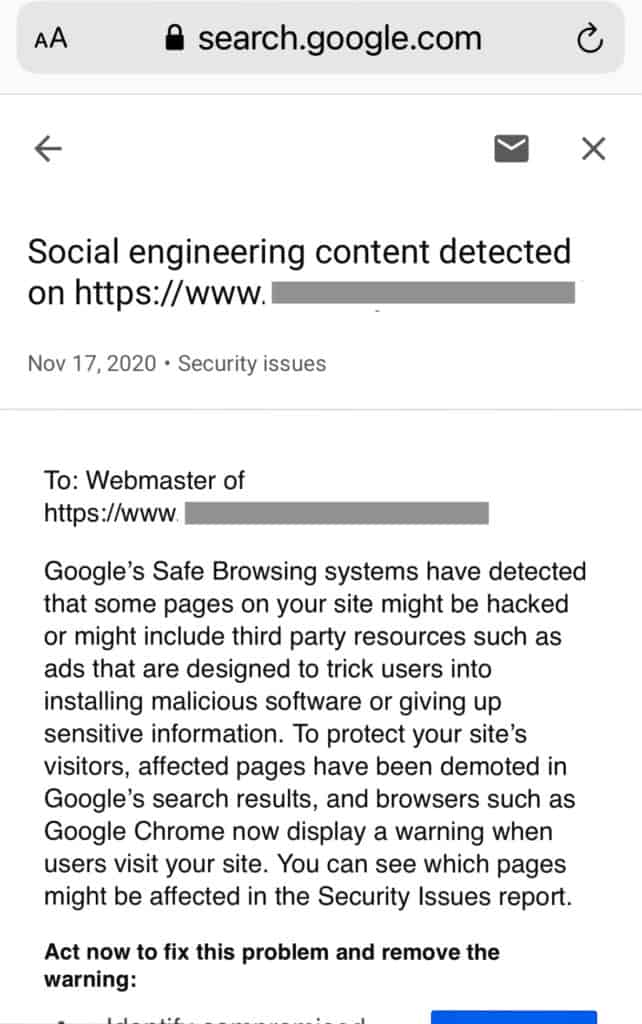

Si usa Google Search Console para su sitio web, también verá advertencias marcadas en la pestaña Problemas de seguridad. Search Console también le enviará correos electrónicos al efecto, para que pueda abordar estos problemas con prioridad.

Para verificar si su sitio web está en la lista negra, consulte el Informe de transparencia.

¿Por qué aparece la advertencia de sitio web engañoso en su sitio web?

La advertencia de sitio engañoso por delante es una señal segura de que su sitio web de WordPress ha sido pirateado. De hecho, en la mayoría de los casos, si Google ha marcado un sitio web, ha sido pirateado durante al menos algunos días.

Además, la advertencia engañosa de Chrome Site Ahead es solo una de las advertencias de Google. Su sitio web podría contener vulnerabilidades en los complementos o no cumplir con las buenas prácticas de seguridad de WordPress, como usar HTTP en lugar de HTTPS. En estos casos, Google puede marcar su sitio como "No seguro" o "Este sitio puede dañar su computadora".

Todo esto es malo para su sitio web y su clasificación SEO. Sin embargo, sería mucho peor si el hack no fuera detectado. Hablaremos más sobre el impacto de los hacks más adelante en el artículo. Por ahora, queremos centrarnos en el problema del malware que nos ocupa.

¿Cómo eliminar la infección de malware de su sitio web?

Para deshacerse de la advertencia de sitio engañoso por delante, primero debe eliminar la infección de malware que está causando la advertencia. A continuación, detallamos los pasos para eliminar el malware, pero primero veamos una descripción general rápida. Este es un proceso de 3 pasos:

- Escanea tu sitio web en busca de malware

- Limpia el malware de tu sitio web

- Elimine el mensaje engañoso del sitio por delante enviando una solicitud de revisión a Google

Cosas importantes para recordar

Antes de comenzar, hay algunas cosas que debe tener en cuenta.

- Actúe con rapidez: además del malware que causa estragos en su sitio web, Google también realiza un seguimiento del tiempo que tardan las personas en resolver los problemas de seguridad de su sitio web. Ahora no es el momento de demorar.

- La eliminación de malware es difícil: para la mayoría de las personas, en cualquier caso. Puede ignorar nuestra precaución si es un experto en WordPress. Pero hemos visto demasiados sitios web rotos debido a intentos fallidos de eliminación de malware para contar, y es horrible tener que darle las malas noticias al administrador del sitio web.

- También debe solucionar los problemas subyacentes: los piratas informáticos pudieron infectar su sitio debido a una vulnerabilidad o una puerta trasera. Aunque hay otras formas en que podrían haber obtenido acceso a su sitio, más del 90 % de los ataques ocurren debido a vulnerabilidades. Si elimina el malware, pero no la vulnerabilidad, la infección volverá a ocurrir.

- Hay malos consejos por ahí: mucha gente acude a nosotros con sitios web rotos, debido a las correcciones sobre las que han leído en línea. El mal consejo no es deliberadamente malicioso, pero puede hacer más daño que bien.

Sin más preámbulos, comencemos a salvar su sitio web de los piratas informáticos.

1. Escanee su sitio web en busca de malware

Lo primero que debe hacer es escanear su sitio web en busca de malware. Sí, sabe que su sitio web ya está pirateado, pero un análisis profundo verificará todos los archivos, carpetas y bases de datos en busca de malware, contenido engañoso y vulnerabilidades. Como dijimos antes, limpiar el malware no es suficiente; necesitas deshacerte del problema subyacente que lo permitió en primer lugar.

Hay algunas formas de escanear su sitio web, y hablaremos un poco sobre cada método.

- Escanee en profundidad su sitio web [RECOMENDADO]: para verificar cada archivo, carpeta y entrada en la base de datos de su sitio web de WordPress, debe instalar un complemento de seguridad de WordPress y ejecutar un escaneo. Los análisis profundos descubrirán cada línea de malware y cada variable cambiada que sea sospechosa. Instale MalCare y obtenga resultados de escaneo en menos de 5 minutos.

- Use un escáner en línea: si desea escanear su sitio web sin instalar un complemento de seguridad, puede usar un escáner en línea como Sucuri Sitecheck. Este tipo de escáner escaneará todo el código visible públicamente de su sitio web. Este es un buen primer paso en el diagnóstico, porque un escáner frontal marcará el malware en publicaciones y páginas.

Sin embargo, se queda corto al escanear los archivos principales de WordPress, como el archivo wp-config, por ejemplo. El malware no siempre se adhiere convenientemente a áreas de código visibles públicamente, por lo que, en el mejor de los casos, es una medida a medias. - Escaneo manual: además de las razones obvias de errores humanos, hay muchas, muchas razones por las que no recomendamos que nadie escanee manualmente (o limpie) su sitio web. Con sitios web grandes, esta es una tarea desalentadora y propensa a que una gran cantidad de malware escape desapercibido.

La mejor manera de encontrar malware en su sitio web es escanearlo con un complemento de seguridad, como MalCare. Tendrá una evaluación concluyente de la infección y podrá seguir adelante con la limpieza del malware.

Otros diagnósticos para comprobar si hay malware

Si usa un complemento de seguridad que no es MalCare para escanear su sitio web, puede experimentar falsos positivos. Se sabe que otros complementos como WordFence e iThemes marcan código personalizado inocuo como malware debido a sus mecanismos de escaneo.

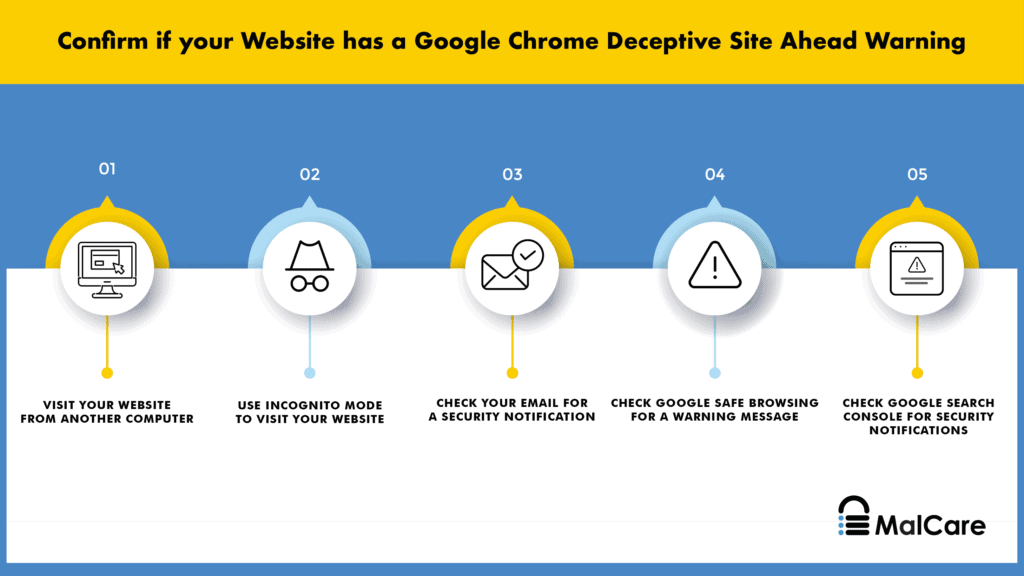

Aunque el mensaje de error del sitio engañoso por delante es suficiente indicación de malware, puede usar los siguientes métodos para probar usted mismo las infecciones de malware.

- Visite su sitio web desde un navegador de incógnito o una computadora diferente, ya que los piratas informáticos pueden ocultar el malware del administrador

- Comprueba el número de páginas indexadas en Google. Si se han insertado páginas de spam en su sitio web, verá una discrepancia numérica en los resultados de búsqueda. Por ejemplo, si su sitio web tiene alrededor de 10 páginas, debe esperar ver algunas más o menos. Un número descomunal, digamos 100 o incluso 1000, es un buen indicador de páginas de spam.

- Busque registros de actividad de usuarios inusuales , que pueden indicar que un pirata informático obtuvo acceso no autorizado a su sitio web con una cuenta de usuario. Puede ser un usuario comprometido o un usuario fantasma que muestre actividad inusual para esa cuenta. Los permisos de usuario modificados, una serie de cambios en publicaciones y páginas, o la creación de nuevas páginas en conjunto son buenos indicadores aquí.

- Busque tendencias extrañas en los datos analíticos , como picos en el tráfico. Si está ejecutando un evento de marketing o anuncios, estos picos pueden estar justificados; de lo contrario, pueden ser síntomas de malware.

Además, su sitio web se verá afectado en las cifras de tráfico debido a la advertencia de sitio engañoso por delante. Menos personas que visiten su sitio web darán como resultado números más bajos, y también verá una caída correspondiente en las métricas de participación. - Busque las advertencias de Google Search Console. Google intenta advertir a sus usuarios con el fin de promover una experiencia de navegación segura. Incluso si no tiene una cuenta de la consola de búsqueda, aún puede verificar si Google arroja una advertencia de "No seguro" para su sitio web.

- Comprobaciones de vulnerabilidad de complementos y temas instalados , si no los ha mantenido actualizados. Si tiene versiones anteriores de complementos y temas, probablemente existan puntos de entrada para el malware. Si su tablero tiene un indicador de 'Actualizar ahora' junto a un complemento o tema instalado, busque en Google las vulnerabilidades descubiertas recientemente en esos en particular.

- Eliminar complementos y temas anulados. Es tentador obtener un complemento o tema premium por nada, pero siempre hay una agenda oculta. No existe tal cosa como un almuerzo gratis. Los complementos y temas premium tienen licencias descifradas, lo que significa que los desarrolladores originales no podrán admitirlo con actualizaciones. Y ese es el lado benigno del software anulado. Este software a menudo tiene puertas traseras y malware incorporados, por lo que los piratas informáticos pueden acceder a su sitio web cuando está instalado.

2. Limpia el malware de tu sitio web

Muy bien, ahora estamos en modo batalla. Aquí es donde las cosas pueden complicarse, dependiendo de la ruta que tome para eliminar el malware de su sitio web. Hay 3 formas de deshacerse del malware de un sitio web de WordPress que está provocando un sitio engañoso, y vamos a hablar de cada una de ellas, en orden de mayor a menor eficacia :

- Use un complemento de seguridad para eliminar malware

- Contrata a un experto en seguridad para limpiar tu sitio web

- Limpia tu sitio web manualmente

Lo más importante es limpiar su sitio web rápido. Cada vez que deja el malware en su sitio web, las pérdidas son peores. En algunos casos, están empeorando exponencialmente.

Opción 1: use un complemento de seguridad para eliminar el malware de su sitio web

Le recomendamos que utilice MalCare para eliminar el malware de su sitio web. Es el mejor complemento de seguridad de su clase para su sitio web de WordPress porque eliminará quirúrgicamente los ataques de los archivos de su sitio web y su base de datos. Al final de una limpieza de MalCare, tendrá su sitio web y sus datos completamente intactos.

Para usar MalCare, todo lo que necesita hacer es:

- Instale MalCare en su sitio web

- Escanea tu sitio web desde el tablero

- Limpieza automática cuando se le solicite para deshacerse del malware

Y eso es. La limpieza tarda unos minutos en completarse y su sitio web vuelve a estar como nuevo. Si usó MalCare para escanear su sitio web, entonces todo lo que necesita hacer es actualizar para limpiar al instante.

Una vez que se instala MalCare, escaneará su sitio web diariamente en busca de amenazas y lo protegerá de bots y piratas informáticos. Con MalCare, también obtiene un poderoso firewall de aplicaciones web que lo ayudará a filtrar el tráfico malicioso del país o dispositivo, y un tablero desde el cual puede administrar su sitio web fácilmente.

¿Cómo usar MalCare si no tiene acceso a su sitio web ?

Cuando su sitio web es pirateado, a menudo puede sentir que todas las puertas se cierran de golpe en su cara. Google marcó su sitio web con el sitio engañoso por delante, y ahora es posible que no tenga acceso a su sitio web en absoluto. Este estado de cosas puede ocurrir si el pirata informático infectó su sitio web con un truco de redirección o si un proveedor de alojamiento web suspendió su cuenta. De cualquier manera, no puede acceder a wp-admin para instalar un complemento de seguridad.

Todo no esta perdido. Póngase en contacto con nosotros o envíenos un correo electrónico a support [at] malcare [dot] com, y lo guiaremos a través de los próximos pasos. También lo guiaremos a través del proceso de reactivación de su sitio web.

Opción 2: contratar a un experto en seguridad de WordPress

Si elige no instalar un complemento de seguridad, vaya a la ruta del experto en seguridad de WordPress para limpiar el malware y el contenido engañoso de su sitio web. Si bien no podemos hablar de la eficacia de otros expertos en seguridad, esperamos que estén conectados al dominio de seguridad del sitio web de WordPress y, por lo tanto, puedan brindar una solución viable.

Nuestra experiencia ha sido que los expertos en seguridad realmente eficaces son prohibitivamente caros; con razón, ya que lo que hacen es increíblemente técnico y difícil. Deberíamos saberlo, porque tenemos un equipo de ellos en MalCare. La única diferencia es que los servicios de nuestros expertos están disponibles de forma gratuita con nuestro complemento de seguridad.

Opción 3: Limpiar el sitio web manualmente

Hemos limpiado miles de sitios web para clientes, e incluso entonces no recomendamos la limpieza manual. Es un proceso tenso con una enorme cantidad de riesgo, con pocas posibilidades de éxito, a menos que sea un experto en seguridad de WordPress de buena fe. (En cuyo caso, no necesitarías leer este artículo).

Si va a abordar el malware por su cuenta, lo ayudaremos lo mejor que podamos. No podemos garantizar que tendrá éxito, porque cada truco puede ser muy diferente y no existe un enfoque único para todos.

Para comenzar este proceso, necesita saber lo siguiente:

- Estructura de archivos de WordPress y su funcionamiento: qué archivos son importantes, cómo funcionan entre sí, cómo se instalan los temas y complementos, cómo funcionan.

- Programación: ¿Qué hacen los scripts? ¿Cómo interactúan entre sí? ¿Qué están haciendo en realidad? ¿El código adicional que ves es código personalizado o malware?

- Herramientas de back-end: Familiaridad de trabajo con cPanel, SFTP, Administrador de archivos, phpMyAdmin y todas las demás herramientas en su cuenta de alojamiento web.

Si, en absoluto, no está familiarizado con alguno de los anteriores, le sugerimos que se detenga aquí y limpie con MalCare. Hemos mencionado antes que el tiempo es esencial, y este no es el momento de dominar estas herramientas para lidiar con un pirateo.

a. Obtenga acceso a su sitio web

Si su proveedor de alojamiento web ha suspendido su cuenta, este es el primer paso. De lo contrario, salte al siguiente.

Comuníquese con el soporte de alojamiento web para que incluyan su IP en la lista blanca para la limpieza. Habrían bloqueado su sitio web después de ejecutar escaneos, así que solicite esos resultados también. Los resultados proporcionarán un punto de partida para limpiar el malware.

b. Haz una copia de seguridad de tu sitio web

Este es un paso crítico en la limpieza: haga una copia de seguridad de su sitio web. Las limpiezas manuales pueden fallar muy rápidamente, y una copia de seguridad es lo único que salvará el día. Incluso un sitio web con malware es mejor que ningún sitio.

Si su servidor web detecta malware en su sitio web, también podría eliminarlo sin previo aviso. Por supuesto, esto depende del proveedor de alojamiento web en cuestión, pero es mejor ser precavido.

Para realizar una copia de seguridad, utilice BlogVault. Hay una prueba gratuita de 7 días para comenzar y, una vez configurada, se realizarán copias de seguridad automáticas periódicas de su sitio web. Incluso si su servidor web elimina su sitio web, aún tendrá copias de seguridad de su sitio web, porque las copias de seguridad de BlogVault se almacenan en servidores externos. Además, un complemento de copia de seguridad siempre es una apuesta mucho mejor que confiar en copias de seguridad y restauraciones manuales.

C. Descargue el núcleo, los complementos y los temas de WordPress nuevamente desde el repositorio

No sabemos dónde podría estar escondido el malware, por lo que afortunadamente hay algunas cosas que puede reemplazar por completo sin ningún problema. Tome nota de las versiones que se instalaron en su sitio web y descárguelas. Las versiones más antiguas o más nuevas pueden tener un código diferente y pueden causar problemas de compatibilidad en su sitio web más adelante.

Una vez descargado y descomprimido, compare los archivos y carpetas de las nuevas instalaciones con los de su sitio web. Este es un proceso tedioso para hacerlo manualmente, por lo que puede usar un verificador de diferencias en línea para resaltar las diferencias. Seguirá siendo tedioso, pero algo más rápido.

Una palabra de precaución aquí: el código personalizado de su sitio web no es malware. A veces es necesario que los diseñadores web modifiquen el código oficial para crear la experiencia adecuada para el sitio web. Las diferencias pueden deberse a este motivo.

Aparte, esta técnica de coincidencia de archivos es lo que la mayoría de los complementos de seguridad, excepto MalCare, usan para descubrir malware. Puede resultar ineficaz, especialmente en el caso del código personalizado.

En cualquier caso, tome nota de todas las diferencias y deje los archivos a un lado. En este punto, no borre nada.

d. Buscar complementos falsos

Como ahora tiene una lista de complementos y temas fácilmente a mano, puede verificar si alguno de ellos es un complemento falso. No encontrará complementos falsos en el repositorio de WordPress para descargar, y la carpeta de complementos normalmente contendrá muy pocos archivos, a veces solo un archivo. Los complementos falsos tampoco siguen las convenciones de nomenclatura típicas de los complementos de WordPress.

Si está utilizando un software anulado, puede estar seguro de que esta es probablemente la razón por la que su sitio web fue pirateado en primer lugar. Los complementos y temas anulados son atractivos por sus bajos precios, pero tienen un alto costo. Los piratas informáticos infunden el código con malware o puertas traseras como mínimo, y esperan a que las personas los instalen, desplegando así una alfombra de bienvenida para sus actividades nefastas.

mi. Reinstalar el núcleo de WordPress

Ahora que tiene las instalaciones nuevas, es hora de comenzar a reemplazar archivos y carpetas. La razón por la que sugerimos hacerlo de esta manera es porque las instalaciones nuevas se encargarán del malware cargado en el directorio de archivos de su sitio web.

Sin embargo, este método no está exento de riesgos también. Una instalación o restauración también puede fallar, así que haga una copia de seguridad de su sitio web en caso de que aún no lo haya hecho.

Inicie sesión en el cPanel de su cuenta de alojamiento web y use la herramienta Administrador de archivos para acceder a los archivos de su sitio web. Reemplace las siguientes carpetas por completo:

/wp-admin

/wp-incluye

Afortunadamente, estas 2 carpetas contienen solo archivos básicos de WordPress y rara vez cambian incluso entre versiones. Su contenido y configuraciones se almacenan en otro lugar, por lo que no se verán afectados. De hecho, estas carpetas no deberían diferir de sus contrapartes de instalación limpia.

A continuación, busque código extraño en estos archivos críticos:

índice.php

wp-config.php

wp-configuraciones.php

wp-load.php

.htaccess

Somos conscientes de que el "código impar" no es una directiva fácil de seguir, pero el malware puede adoptar muchas formas. Sugerimos buscar scripts que no estén presentes en las instalaciones limpias y analizarlos cuidadosamente. El hecho de que no estén allí en las instalaciones limpias no los convierte en malware, pero es un buen lugar para comenzar.

Tenga mucho cuidado si elige hurgar en estos archivos. Un pequeño cambio puede derribar su sitio web por completo. Recuperar después de eso es una tarea difícil.

A continuación, /wp-uploads no debería tener ningún archivo PHP (archivos como wp-tmp.php) en absoluto. Elimina cualquiera que encuentres en esa carpeta.

Desafortunadamente, no podemos dar un consejo más específico en este momento. Como dijimos antes, el malware puede parecerse absolutamente a cualquier cosa. Hemos visto archivos de imágenes y archivos de iconos pirateados, todos los cuales parecen completamente inocuos a primera vista.

Si cree que un archivo completo es malware, ponga el archivo en cuarentena en lugar de eliminarlo. Eso significa que cambia la extensión del archivo a algo que no es ejecutable: como php a pho, por ejemplo.

Si sospecha que algún código es malicioso, intente eliminarlo para ver qué sucede. En caso de que su sitio web se rompa, puede reemplazar el archivo con el mismo de su copia de seguridad.

F. Limpiar carpetas de plugins y temas

El siguiente paso para la limpieza es la carpeta /wp-content con todos los archivos de complementos y temas. Repita el mismo proceso que acaba de hacer con los archivos principales de WordPress, comparando el código cuidadosamente para encontrar cambios y adiciones.

Una vez más, queremos advertirle que no elimine nada diferente de forma sumaria. Si ha cambiado ajustes y configuraciones, debe esperar ver algunos cambios en el código. Sin embargo, si se siente cómodo eliminando la personalización por completo, entonces la forma más rápida de limpiar el malware que se esconde en estos archivos es reemplazar los complementos y los archivos de temas por completo.

Según nuestra experiencia, los administradores no están dispuestos a perder ninguna personalización y esa es una postura justa debido al trabajo que implica.

Al limpiar el malware, es útil saber cómo funciona el código en el sitio web. Los scripts de malware pueden ser completamente inofensivos, hasta que otro archivo los ejecute. El segundo archivo también se verá completamente inofensivo. Este mecanismo de bloqueo y llave de algunos programas maliciosos también dificulta su detección.

Si su sitio web tiene muchos complementos y temas, activos o no, este paso puede llevarle varios días a un equipo de buscadores. En aras del tiempo, busque malware en los siguientes archivos del tema activo:

encabezado.php

pie de página.php

funciones.php

En una sección anterior, mencionamos la búsqueda de vulnerabilidades en los complementos instalados. Comience con esos complementos y trabaje en la lista. No dejes de buscar, incluso si crees que has encontrado el malware en la mitad de tu lista. El malware puede existir en todos los archivos simultáneamente, por lo que debe verificar todo.

gramo. Limpiar malware de la base de datos

Obtenga una descarga de la base de datos de su sitio web, ya sea desde phpMyAdmin o desde la copia de seguridad que realizó. Compruebe cada una de las tablas en busca de scripts inesperados. Comience con las publicaciones y las páginas, ya que estas son las más comúnmente dirigidas y trabaje desde allí.

En el caso del hack de redirección, el malware infecta cada publicación y página. Entonces, si encuentra el script de malware en uno, puede usar consultas SQL para encontrar el mismo script en las otras publicaciones y páginas y limpiarlo. Sin embargo, nuestra advertencia anterior aún se aplica: no deje de mirar a la mitad.

Debe tener especial cuidado si el suyo es un sitio web de comercio electrónico. Su base de datos contendrá información crítica sobre el usuario y el pedido, así que asegúrese al 100% de que solo está eliminando malware.

H. Eliminar todas las puertas traseras

Una vez que haya eliminado la infección, es hora de cerrar el punto de entrada. Esas pueden ser vulnerabilidades en complementos y temas, que debe abordar más adelante actualizándolos. Sin embargo, antes de eso, debe verificar si hay puertas traseras.

Las puertas traseras son los túneles secretos en su sitio web, y si permanecen, su sitio web seguramente se infectará nuevamente. Desafortunadamente, al igual que el malware, una puerta trasera puede estar en cualquier lugar.

Intenta buscar funciones como estas:

evaluar

base64_decodificación

gzinflate

preg_replace

str_rot13

Este código no significa que sean puertas traseras, porque existen usos legítimos para este código. Pero podría serlo, por lo que vale la pena echarle un vistazo. Sin embargo, antes de eliminarlos, analícelos a fondo para determinar qué hacen.

i. Vuelva a cargar sus archivos limpios

Una vez que tenga un sitio web limpio, debe restaurarlo. Primero, debe eliminar los archivos y la base de datos existentes y, en su lugar, cargar las contrapartes limpias. Inicie sesión en cPanel y use el Administrador de archivos y phpMyAdmin para hacer esto. Alternativamente, puede usar SFTP para administrar el proceso de restauración.

j. Borrar el caché

Vacíe el caché de WordPress, para que los navegadores de sus visitantes carguen la versión limpia de su sitio web, no la versión anterior pirateada.

k. Use un escáner de seguridad para confirmar que el malware definitivamente se ha ido

Esto es básicamente una verificación para ver que todo salió según lo planeado y que, de hecho, limpió el malware con éxito. Use el mismo escáner de la sección de escaneo para confirmar.

¿Por qué debería evitar limpiar manualmente un sitio de WordPress pirateado?

Un hack es como una infección, y nos habrá visto referirnos al malware en esos términos a lo largo del artículo. Si tuvieras una infección, querrías acudir a un especialista para que te la extraiga. No intentaría encontrar cada instancia de la infección en su sistema y eliminarla una por una.

Esto puede parecer dramático, pero un sitio web es fundamental para quienes lo ejecutan. Pueden ser la piedra angular de su negocio y no deben tomarse a la ligera. Incluso los blogs personales representan el tiempo invertido.

Las limpiezas manuales a menudo salen mal y se pierden sitios web completos. Recuperarlos después de eso es difícil, a menos que tenga una copia de seguridad para empezar. Es por eso que enfatizamos tanto las copias de seguridad al principio.

Incluso los expertos en seguridad de WordPress usan herramientas para encontrar malware, porque es mejor hacerlo. Un complemento de seguridad es una herramienta que puede usar sin el experto para liberar su sitio web de las garras del malware.

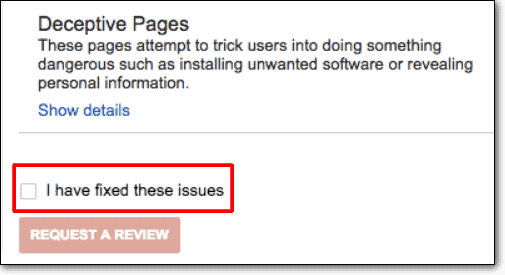

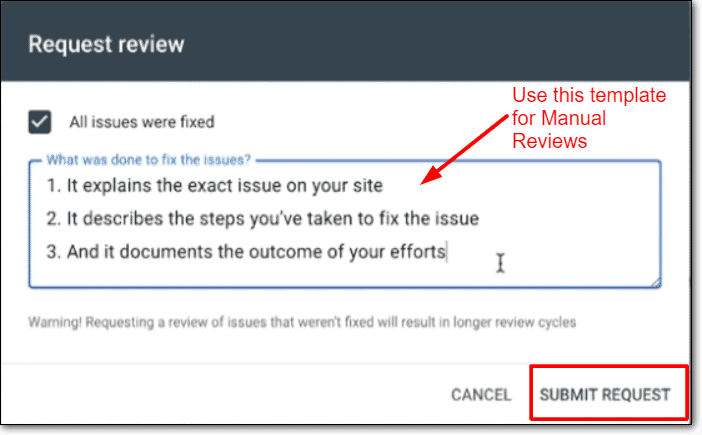

Elimine el sitio engañoso por delante enviando una solicitud de revisión a Google

En este punto, la advertencia de sitio engañoso por delante seguirá ahí, aunque se haya eliminado el malware. Esto se debe a que Google aún no ha escaneado su sitio web recién limpiado. Eventualmente lo harán, pero no hay forma de saber cuánto tiempo tomará, por lo que debe tomar medidas para superar el sitio engañoso.

ADVERTENCIA: antes de enviar una solicitud de revisión a Google, debe estar 100 % seguro de que su sitio web no tiene rastros de malware en ninguna parte. Si su sitio web aún está infectado, Google rechazará su solicitud para corregir el mensaje de advertencia de sitio engañoso de su sitio de WordPress. Si Google lo rechaza demasiadas veces, Google lo marcará como un "infractor reincidente" y no podrá solicitar una revisión durante 30 días.

Solicitar una revisión es un proceso simple, y cada una de las solicitudes es revisada manualmente por su equipo.

- Iniciar sesión en la consola de búsqueda de Google

- Busque la pestaña Problemas de seguridad y desplácese hacia abajo hasta la parte inferior

- Haga clic en el botón 'Solicitar una revisión'

- Complete el formulario con toda la información relevante de los pasos tomados para resolver los problemas de seguridad

- Enviar peticion

La solicitud de revisión tarda unos días en resolverse y, lamentablemente, durante ese tiempo, la advertencia de Sitio engañoso de Chrome por delante permanecerá activa. Esto no se puede evitar ni acelerar. También es una mala práctica enviar demasiadas solicitudes de revisión a Google, y esa estrategia fracasará si lo bloquean como infractor reincidente.

La clave aquí es ser paciente y esperar los resultados de la solicitud.

¿Qué sucede si su sitio está limpio y la solicitud de revisión aún falla?

A menudo hemos tenido personas que nos envían correos electrónicos con este problema, diciendo que su sitio web limpio está siendo marcado por contenido engañoso. Esto suele ser causado por dos situaciones:

- Si el administrador usó otro complemento para limpiar su sitio web, o intentó hacerlo manualmente, quedó algo de malware. Entonces, la limpieza fue un fracaso y Google lo detectó como tal.

- Si la limpieza fue un éxito, es posible que haya pequeños remanentes, como enlaces defectuosos, que están causando las alertas.

Google Safe Browsing rara vez muestra falsos positivos, pero si lo hace es porque sus herramientas están escaneando versiones en caché del sitio web. Borre el caché del sitio web y escanee una vez más para asegurarse de que el malware haya desaparecido definitivamente. Luego puede solicitar otra revisión.

¿Cómo evitar que vuelva a aparecer el mensaje de error del sitio engañoso por delante?

Proteja su sitio web del malware, y su sitio web nunca debería tener otro caso del mensaje engañoso del sitio por delante. Puede sonar simple, pero proteger su sitio web en medio de un panorama de amenazas en constante evolución, sin ayuda, no es una broma.

Estos son los pasos que puede seguir para evitar la reinfección y proteger su sitio web, los datos y los visitantes de daños:

- Instale un complemento de seguridad como MalCare , una solución todo en uno que escanea, limpia y protege su sitio web

- Implemente políticas de contraseña seguras , como solicitar cambios regulares

- Revise las cuentas de usuario regularmente y otorgue solo los privilegios mínimos requeridos

- Elija buenos complementos y temas de desarrolladores de renombre; definitivamente no hay software anulado

- Instale SSL para cifrar la comunicación hacia atrás y desde su sitio web

- Actualice todo regularmente, especialmente las actualizaciones que corrigen las vulnerabilidades de seguridad.

- Invertir en copias de seguridad para el seguro

- Implemente medidas de refuerzo de WordPress que funcionan con unos pocos clics.

La seguridad del sitio web es un proceso continuo, porque el malware sigue cambiando. Un buen complemento de seguridad es una parte no negociable de una buena estrategia de seguridad y le resultará muy útil a largo plazo.

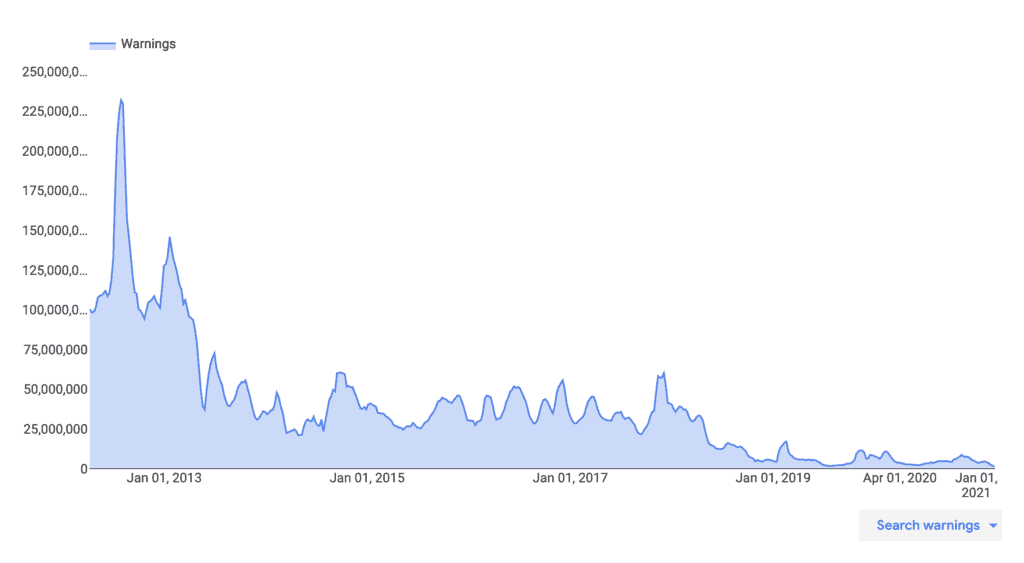

¿Por qué Google marca los sitios peligrosos?

Google Safe Browsing es una función que Google proporciona a sus usuarios de búsqueda, para que puedan tener una experiencia de navegación segura (como sugiere el nombre). Por lo tanto, Google quiere mantener a sus usuarios alejados de contenido engañoso, contenido de spam, código malicioso y sitios peligrosos.

Un ejemplo de experiencia de navegación peligrosa es cuando los piratas informáticos pueden insertar contenido engañoso en un sitio web para engañar a los visitantes para que compartan información confidencial, como contraseñas o detalles de tarjetas de crédito. Esto se conoce como phishing y es un tipo de ataque de ingeniería social.

Google Safe Browsing también protege a los usuarios de visitar sitios con descargas dañinas. Un pirata informático también puede usar su sitio web para infectar muchos dispositivos de usuarios, si descargan ese contenido.

Los piratas informáticos y el malware son una amenaza peligrosa, y muchas personas y empresas han sufrido pérdidas debido a sus actividades nefastas. Google, y muchas otras empresas responsables, quieren proteger a los usuarios de Internet, y la Navegación segura es una forma de hacerlo.

¿Qué hace que el sitio engañoso de Google Chrome adelante aparezca en un sitio web?

Los sitios web infectados con malware se utilizan para propagar virus, keyloggers y troyanos a otros dispositivos. También se pueden usar para facilitar otros hackeos y ataques maliciosos. En última instancia, se utilizan para robar datos críticos, como credenciales de inicio de sesión e información financiera.

Estas son algunas de las infecciones típicas que hemos visto que desencadenan la advertencia engañosa del sitio:

- El phishing es un ataque de ingeniería social, lo que significa que el hacker ha creado una página web aparentemente oficial para engañar a un usuario para que entregue voluntariamente su información, como sus números de tarjeta de crédito, número de teléfono y correo electrónico. Esta es la principal razón por la que un sitio web se marca como engañoso, aunque Google Safe Browsing tiene una advertencia dedicada a marcar sitios web de phishing.

- El contenido de ingeniería social incorporado puede promover enlaces maliciosos y negocios ilícitos. También pueden redirigir a los usuarios de su web a un sitio web malicioso. Muy a menudo, este contenido incrustado está oculto para los administradores, por lo que solo los visitantes los ven.

- Los ataques XSS de WordPress pueden explotar vulnerabilidades en su sitio web, complementos y temas para insertar JavaScript malicioso en su código de interfaz o de servidor.

- Los ataques de inyección SQL se pueden utilizar para infiltrarse, modificar y destruir la base de datos de un sitio web. También se puede utilizar para enviar una copia de toda la base de datos al hacker.

- La instalación incorrecta de su certificado SSL a veces puede hacer que se muestre la advertencia, porque su sitio web ahora muestra contenido de 2 sitios web separados: el HTTPS y el HTTP. Esto se conoce más comúnmente como la advertencia de contenido mixto, ya que Google trata los sitios web HTTP y HTTPS como entidades separadas.

Además de las infecciones de malware, Google también marcará su sitio web si tiene "servicios de terceros insuficientemente etiquetados". Lo que esto significa es que si está operando un sitio web en nombre de alguna otra entidad pero no lo ha indicado claramente en su sitio web, su contenido puede considerarse engañoso.

¿Cuál es el impacto de la advertencia de sitio engañoso por delante en su sitio web?

In short, the impact of deceptive website warning is bad. Even if you don't see the effects immediately, hacks worsen over time. Hackers are out to use your website for their financial gain, and thus can fill your website with deceptive content, links to spammy websites or even use your website to infect devices and other websites.

Typically, the impact of a hack will manifest in the following ways. This list is not exhaustive, but indicative of the kind of damage that a malware can wreak:

- SEO rankings will plummet

- Loss of brand trust and reputation

- Loss of revenue for businesses

- Loss of work and effort put into building the website

- Clean up costs

- Legal issues because of compromised user data

Malware is bad for every stakeholder in your business, right from your business and visitors, to your web host and Google. The only person who benefits is the hacker; someone who has put in zero effort to get your website to where it is, and yet is able to unfairly profit off the backs of your effort.

Conclusión

If you have reached this point of the article, thank you for reading! We have put together this resource in order to help you navigate this scary time, and hope you found the information helpful.

If you have a single takeaway from this article, please let it be that a security plugin with an integrated firewall has to be on all your WordPress websites. Trust us, it will save you a great deal of grief and frustration.

Have thoughts you would like to share? Drop us an email! We'd love to hear from you!

preguntas frecuentes

Why is my website showing 'Dangerous' in the address bar?

Your WordPress website has been hacked, and therefore Google Safe Browsing has flagged your website as dangerous. In order to get rid of deceptive site ahead warning, you need to remove the malware, and request a review from Google. This article has the steps to help you do just that.

How to fix the Google chrome deceptive site ahead?

There are 3 steps to fix the Google chrome deceptive site ahead:

- Scan your website for malware

- Remove the malware using a security plugin

- Request a review from Google

How does Google know that your website has been hacked?

Google crawls your website regularly to index your website and its pages. As a part of that exercise, it scans your pages for malware. If malware or suspicious activity is found on your website, it gets listed on the blacklist.

Google uses scanners and other tools to check for malware on your website. For instance, if your website contains links to spam websites or the site is deceptive, Google will recognize this is deceptive content and flag it accordingly.

What to do when your website has been flagged with the google deceptive site ahead?

Remove the malware as fast as possible. We know it is hard to hear that your website has been hacked, and often admins panic. But we assure you that your site is recoverable.