Envenenamiento de DNS, también conocido como suplantación de identidad de DNS: significado, prevención y solución

Publicado: 2022-11-11Los piratas informáticos siempre idean nuevas formas o inventan nuevos métodos para piratear o atacar un sitio web. También es posible que haya escuchado a menudo el término envenenamiento de DNS o suplantación de identidad de DNS, que se considera una estrategia de ciberataque bastante popular. Después de todo, es una de las estrategias de ciberataque más fáciles e inteligentes que no se puede detectar fácilmente.

Básicamente, el envenenamiento de DNS o también conocido como DNS cache spoofing o DNS spoofing, como quiera llamarlo, es uno de los ataques cibernéticos más engañosos en los que los piratas informáticos redirigen hábilmente el tráfico web de un sitio web a otro sitio web malicioso o una web falsa. servidor. O los piratas informáticos pueden simplemente restringir a los visitantes para que carguen el sitio web falsificado.

Estos sitios web maliciosos o falsos se hacen pasar por el sitio web real y facilitan que los piratas informáticos roben información confidencial de los visitantes, como información de tarjetas de crédito, datos bancarios, contraseñas o información personal.

Mientras visita un sitio web falso o falsificado, es posible que un visitante no note nada sospechoso. El sitio web puede verse normal como el original e incluso funcionar normalmente, parece que todo parece seguro.

O, en otro caso, a los visitantes les puede resultar difícil volver a cargar el sitio web falsificado sin saber que el sitio ha sido pirateado. Siguen intentando recargar el sitio web una o más veces y, por frustración, culpan a la empresa de alojamiento web.

La mejor manera de abordar el envenenamiento de DNS es la prevención. Este artículo intentará explorar todos los términos relacionados con el envenenamiento de DNS, que debe conocer y también compartir algunos de los mejores métodos para evitar que suceda.

Entonces, siga leyendo este artículo hasta el final y aprenda todo sobre el envenenamiento de DNS de una manera muy completa. ¡Comencemos!

¿Qué es el envenenamiento de DNS, también conocido como DNS Spoofing?

Como ya hemos discutido en la sección de introducción, el envenenamiento de DNS es otro tipo de ataque cibernético, en el que un pirata informático básicamente se hace pasar por un sitio web exactamente como el sitio web original y les facilita robar la información confidencial de los visitantes.

Esta suplantación de identidad de un sitio web generalmente se realiza para realizar phishing en línea o interrumpir el flujo normal del tráfico web.

Los piratas informáticos pueden llevar a cabo esta técnica de piratería al descubrir las lagunas dentro de los Sistemas de nombres de dominio (DNS). Cuando descubren con éxito todas las lagunas o vulnerabilidades, redireccionan el tráfico web del sitio web original al falso.

Si no sabes nada sobre el término DNS o no sabes cómo funciona? Consulte nuestro artículo dedicado a "¿Qué es el DNS?" ¿Cómo funciona un nombre de dominio? Y aprenda todos los diversos términos asociados con él y su funcionalidad de una manera muy completa.

Para entender mejor esto, consideremos un ejemplo. Suponga que alguien le ha pedido la dirección de su casa, pero usted no quiere que venga a su casa, sino que le proporciona una dirección falsa. Para hacer que las cosas parezcan reales, pasó a esa dirección falsa y cambió los números de la calle y la casa. De modo que, sin duda, pueden terminar en la casa o el destino equivocado.

¿Cómo funciona el envenenamiento de DNS y qué lo causa?

Todo el mecanismo de envenenamiento de DNS gira en torno a los conceptos básicos de cómo funciona Internet y cómo puede enrutar a los usuarios a sus sitios web de destino.

Al igual que las direcciones de su hogar o cualquier ubicación en la tierra tienen coordenadas únicas, cada dispositivo y servidor tiene sus propias direcciones IP únicas y distintas, que es la misma analogía que nuestras direcciones físicas. Estas direcciones IP o de protocolo de Internet son básicamente una serie de números que se conectan a todos los dispositivos de la red y utilizan el protocolo de Internet para la comunicación.

Cada sitio web que visita tiene un nombre de dominio distintivo que ayuda a los usuarios de Internet a recordarlos e identificarlos fácilmente en la interfaz. Pero en el backend, las cosas funcionan de manera diferente, cuando un usuario ingresa la URL o la dirección del sitio web en la barra de direcciones del navegador, el servidor de nombres de dominio o DNS asigna inmediatamente el nombre de dominio a sus direcciones IP adecuadas y enruta el tráfico.

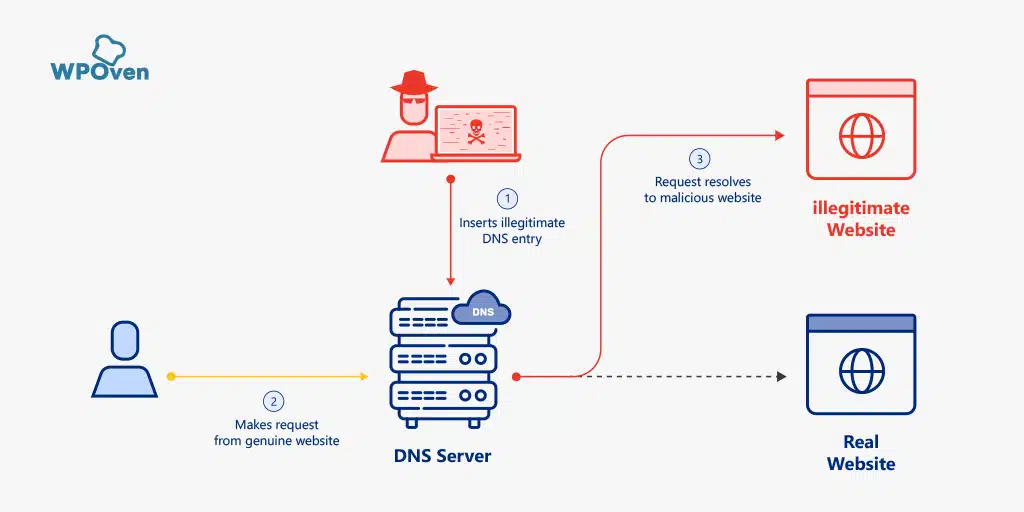

Ahora, en este punto, los piratas informáticos aprovecharon todas las vulnerabilidades y lagunas para redirigir todo el tráfico web a un sitio web falso. En realidad, los piratas informáticos se infiltran en un servidor DNS y realizan algunos cambios en su directorio que dirigen a los usuarios a una dirección IP ilegítima diferente. Este proceso se conoce técnicamente como envenenamiento de DNS.

Después de que los piratas informáticos lograron infiltrarse con éxito en el servidor DNS y pudieron dirigir el tráfico web al sitio web ilegítimo, esta parte de redireccionamiento se conoce como falsificación de DNS. ¿Se confundió entre el envenenamiento de DNS y la falsificación de DNS? No te preocupes, todas tus dudas se aclararán en el siguiente apartado.

Ahora no es el final, el envenenamiento de caché de DNS lleva todo este proceso un paso más allá. Después de completar el envenenamiento de DNS, los navegadores del usuario almacenan la dirección IP del sitio web falso en su memoria caché.

Como resultado, cada vez que un usuario intente visitar el sitio web original, se redirigirá automáticamente al falso, aunque el problema se haya solucionado. Pero, ¿cómo es posible? ¿No hay protocolos de seguridad? Averigüémoslo.

Es posible que también haya oído hablar del ataque DDoS, que es bastante similar al envenenamiento de DNS, consulte esta publicación en "Una guía completa sobre el ataque DDoS" y obtenga más información al respecto.

¿Por qué ocurre el envenenamiento de caché de DNS?

Una de las principales razones que permiten que se produzca este envenenamiento de caché de DNS es la debilidad del sistema de enrutamiento del tráfico web. Los servidores DNS utilizan UDP o Protocolo de datagramas de usuario en el que no es necesario verificar la información requerida entre el remitente y los destinatarios durante la comunicación.

Mientras que en TCP o Protocolo de comunicación de transmisión, encontrará que tanto el remitente como los destinatarios deben realizar un apretón de manos para iniciar la comunicación y también realizar la verificación de identidad del dispositivo.

Por lo tanto, este UDP presenta una oportunidad para que los piratas informáticos envíen un mensaje a través de él y simulen que es una respuesta de un servidor legítimo utilizando una identidad falsa. Dado que no hay ninguna función de verificación adicional disponible, si el sistema de resolución de DNS recibe una respuesta falsa, aceptará y almacenará en caché los datos sin ninguna duda.

A pesar del hecho de que el proceso de almacenamiento en caché de DNS tiene demasiados defectos, lagunas o vulnerabilidades presentes. Hacer ataques de envenenamiento de DNS no es tan fácil como parece. Para que esto suceda, un pirata informático debe enviar rápidamente una respuesta falsa en unos pocos milisegundos, justo antes de que se active la respuesta del servidor de nombres legítimo.

Envenenamiento de DNS frente a suplantación de identidad de DNS

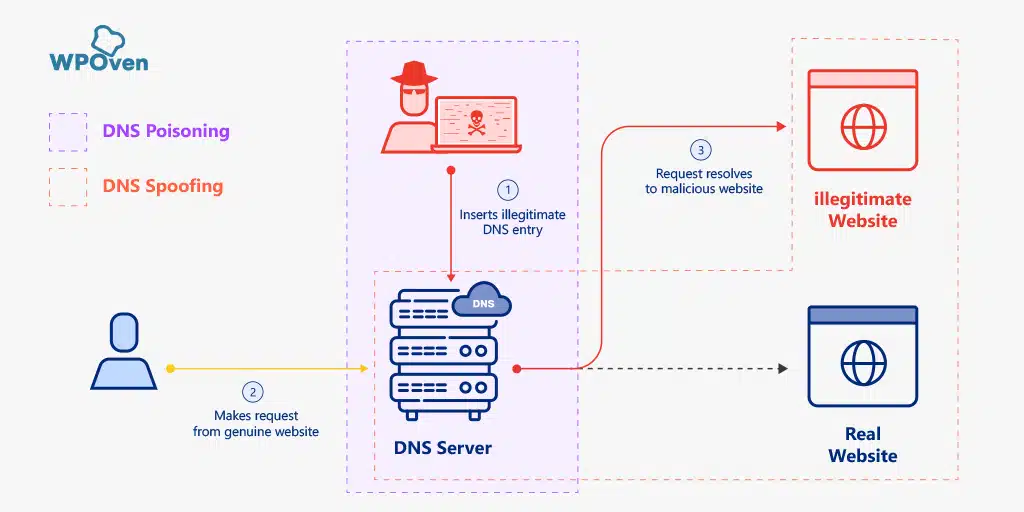

Es posible que hayas visto; Tanto los términos envenenamiento de DNS como suplantación de identidad de DNS se consideran iguales y, a menudo, se usan indistintamente. Pero hay una ligera diferencia entre estos dos:

- Envenenamiento de DNS : es un proceso o método mediante el cual los piratas informáticos o atacantes se infiltran en el DNS y realizan ciertos cambios en la información para redirigir el tráfico web a un sitio web ilegítimo.

- Suplantación de DNS : mientras que la suplantación de DNS es el resultado final del envenenamiento de DNS, donde el tráfico se redirige al sitio web malicioso debido al envenenamiento de la caché de DNS.

En otras palabras, podemos decir que el envenenamiento de DNS es el proceso y la suplantación de DNS es el resultado final.

¿Cuáles son las mayores amenazas debido al envenenamiento por DNS?

El envenenamiento de DNS es uno de los ataques más notorios que potencialmente puede dañar a cualquier persona u organización. Es tan grave que una vez que eres víctima de él, se vuelve muy difícil detectar y solucionar el problema.

Es porque, después del envenenamiento de DNS, lo peor que le sucede a cualquier dispositivo es el envenenamiento de caché de DNS, que es muy difícil de solucionar porque el usuario será redirigido automáticamente al sitio web malicioso de forma predeterminada una y otra vez.

Además de eso, también es muy difícil sospechar o detectar el envenenamiento de DNS, especialmente en el caso de que los piratas informáticos redirijan el tráfico de su sitio web a un sitio web falso que se ve exactamente igual.

Como resultado, los espectadores sin duda ingresan su información crítica de manera normal y se ponen a sí mismos oa sus organizaciones en alto riesgo.

Robo de información crítica

El envenenamiento de DNS permite a los piratas informáticos redirigir el tráfico de su sitio web a uno falso que se hace pasar exactamente por usted y roba información confidencial de los visitantes, como detalles de la tarjeta de crédito, credenciales de inicio de sesión y contraseña, detalles bancarios o claves de seguridad, etc.

Infección de dispositivos con virus y malware

Una vez que los piratas informáticos puedan redirigir el tráfico de su sitio web a su sitio web malicioso e ilegítimo de suplantación de identidad, también podrán infectar los dispositivos de los visitantes instalando software malicioso o alojando virus en ellos. Esto puede conducir a muchas otras irregularidades, como infectar otros dispositivos con los que contactan y también permitirles robar su información confidencial.

Bloqueo de actualizaciones de seguridad

Los piratas informáticos también pueden usar el envenenamiento de DNS para redirigir el tráfico de los proveedores de seguridad y bloquearlos para obtener actualizaciones y parches de seguridad regulares. Este tipo de ataque tiene un efecto a largo plazo y puede ser grave, lo que debilita la seguridad general del sitio web y será más propenso a otros tipos de ataques, como virus y malware.

Restricciones gubernamentales

Aparte de algunas amenazas graves, el envenenamiento de DNS también puede beneficiar al gobierno en términos de restringir o prohibir el acceso a cierta información crítica en el dominio público. Con la ayuda de esta técnica, el gobierno puede controlar a sus ciudadanos prohibiéndoles visitar ciertos sitios web que no deberían ver, como sitios web oscuros, información militar, etc.

¿Cómo prevenir el envenenamiento por DNS?

Siempre se dice con verdad que " más vale prevenir que curar " y también puede costarle mucho más solucionar un problema que prevenirlo. Después de todo, una vez que su dispositivo queda atrapado en el envenenamiento de DNS y su sitio web deja de funcionar, los visitantes no culparán a los piratas informáticos por esto, pero lo culparán directamente a usted o a su empresa.

Aunque la prevención es necesaria para que ocurra el envenenamiento de DNS, no es tan fácil, veamos qué puede hacer usted por su parte.

Utilice un alojamiento web seguro y de buena reputación

Siempre se recomienda elegir un alojamiento web seguro y de buena reputación desde el principio y uno nunca debe comprometerse con eso. Dado que existen muchos proveedores de servicios de alojamiento web, debe elegir el único que tenga una buena reputación y las mejores características de seguridad en la industria.

WPOven es uno de los proveedores de servicios de alojamiento web de renombre y reputación en los EE. UU., que cree en brindar una excelente experiencia de alojamiento web. Todos los sitios web alojados en WPOven cuentan con seguridad de nivel empresarial y otras características que nadie puede ofrecer a precios asequibles. Algunas de las características de seguridad de primer nivel de WPOven que nunca debe perderse son:

- Gratis Let's encrypt-based SSL para todos sus sitios

- Servidores reforzados

- Cortafuegos de aplicaciones web

- Protección contra bots incorporada

- Escaneo regular antimalware

- Soporte experto de WordPress 24x7

- Integración mundial de Cloudflare

- Puesta en escena ilimitada

- Copia de seguridad externa diaria y restauración con 1 clic

- Soporte anti-hackeo

- Actualizaciones automáticas y seguras , etc.

Para obtener más información, también puede consultar nuestra página dedicada a "Alojamiento de WordPress altamente seguro".

Habilitar extensiones de seguridad de DNS (DNSSEC)

Habilitar DNSSEC puede ser uno de los pasos más importantes que lo ayudarán a prevenir el envenenamiento o la suplantación de DNS. El DNSSEC agrega una capa de autenticación que falta en los protocolos de Internet típicos para verificar los datos de DNS.

Use el software DNS de protección incorporado

Algunos de los programas de DNS vienen con funciones de protección integradas, debe hablar con los desarrolladores y confirmar lo mismo antes de instalarlo.

Mantenga su sistema actualizado

Siempre se recomienda que mantenga su sistema actualizado con las últimas versiones o definiciones disponibles. Del mismo modo, su DNS también debe actualizarse regularmente, lo que a menudo agrega nuevos protocolos de seguridad y corrige errores y elimina vulnerabilidades anteriores. Además de eso, las últimas actualizaciones también le permiten estar preparado para futuros cambios.

Restringir solicitudes de DNS

Restringir o limitar las solicitudes de DNS a los puertos abiertos lo ayudará a evitar una inundación con solicitudes que posiblemente puedan infectar sus datos.

Habilite siempre el cifrado de datos

Habilitar el cifrado de datos en las solicitudes de DNS, así como en las respuestas, también puede ser beneficioso para evitar el envenenamiento de DNS. Esto agrega una capa adicional de protección a través de la cual se vuelve difícil para los piratas informáticos interceptar los datos y continuar con las fechorías.

Por ejemplo, si un pirata informático puede infiltrarse en su DNS y lograr interceptar esos datos, aún no podrá hacer nada. Esto se debe a que, dado que los datos están encriptados, no se podrán leer y los piratas informáticos no podrán usar esa información en particular para hacerse pasar por el sitio web original.

¿Cómo detectar el envenenamiento por DNS?

Ahora, si desea verificar si su sitio web ha sido víctima de envenenamiento de DNS o no, debe verificar lo siguiente:

- Una caída inesperada en el tráfico de su sitio web puede ser una señal de envenenamiento de DNS porque todo el tráfico de su sitio web será redirigido a un sitio web ilegítimo.

- Intente acceder a su sitio web desde otro dispositivo o use una VPN y vea si su sitio web se redirige a un sitio web desconocido o no. En caso afirmativo, significa que su caché de DNS ha sido envenenada.

- Si observa actividad de DNS sospechosa en un dominio, ya sea de una sola fuente a dominios únicos o múltiples dominios.

Diferentes enfoques para corregir el envenenamiento de DNS

Por ahora, ha estado al tanto de cómo ocurre el envenenamiento de DNS, cuáles son sus posibles amenazas, sus medidas preventivas y cómo puede detectarlo. Pero si tiene la mala suerte y su sitio web se convierte en víctima de envenenamiento de DNS, entonces, ¿cómo puede solucionarlo? Veamos algunos de los métodos que pueden ayudarlo a lidiar con eso.

Ejecutar programa antimalware

Si puede detectar el envenenamiento de DNS, lo primero que debe hacer es asegurarse de que no se haya producido una infección de malware. Para asegurarse de eso, ejecute un programa antimalware y vea si puede detectarlo y resolver el problema. Sin embargo, algunos de los programas antimalware aún no pueden detectar y solucionar el problema de envenenamiento de DNS, por lo tanto, no puede confiar completamente en eso.

También debe tener en cuenta que cada infección de malware funciona de manera diferente y, por lo tanto, requiere un enfoque diferente para solucionarla.

Reparar manualmente el envenenamiento de DNS

Si el antimalware no funciona para usted, el segundo método que puede probar es hacerlo manualmente. Para eso, lo primero que debes hacer es apagar completamente tu dispositivo de Internet (Wi-Fi) o desenchufar el cable de red de cualquier PC. Por lo tanto, la PC no podrá descargar ningún otro código malicioso mientras intenta solucionar el problema.

Cuando haya desconectado con éxito su dispositivo de cualquier fuente de red, es hora de comenzar. Todo el mecanismo de envenenamiento de DNS se basa en redirigir el proceso de resolución de nombres de Windows.

En realidad, el propio sistema operativo Windows utiliza múltiples mecanismos de resolución de nombres, en los que la mayoría de ellos son solo residuos de los días iniciales.

Así es como funciona la resolución de nombres de Windows. Cuando Windows trata de resolver un nombre, lo primero que hace es comprobar si el nombre no es el propio, luego procede a comprobar el archivo Hosts. La verificación del archivo host es obligatoria porque es uno de los objetivos más populares para que los piratas informáticos ataquen.

En caso de que Windows no pueda resolver el nombre de host a través del archivo de host, no tendrá otra opción que usar DNS. Aunque el DNS tampoco funciona, el sistema operativo Windows utilizará NetBIOS como última opción.

Dado que el mecanismo de resolución de nombres completos es administrado y controlado por el registro de Windows. Se recomienda encarecidamente que primero realice una copia de seguridad de su dispositivo y luego proceda a editar el registro. Es porque, por casualidad, si algo salió mal, podría dañar todo su sistema operativo.

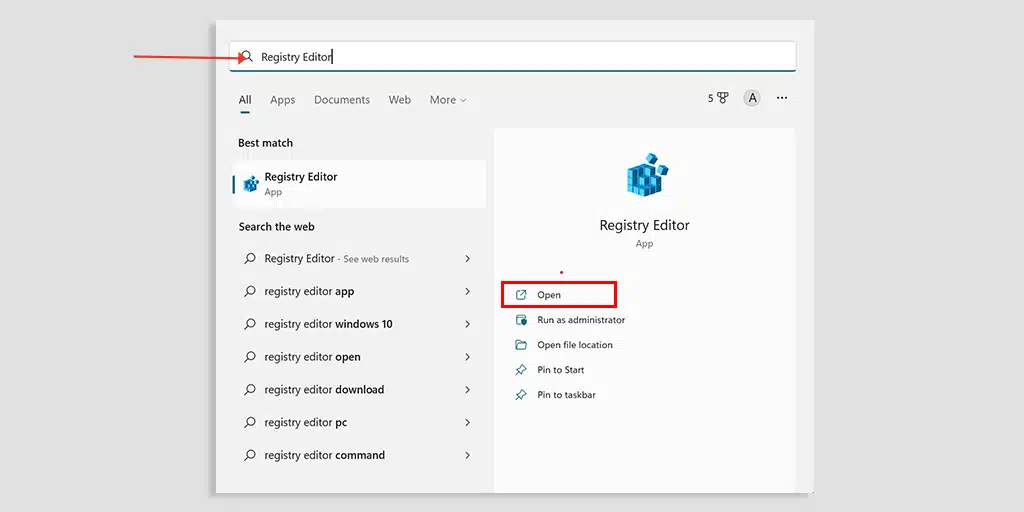

Ahora abra el Editor del Registro, lo encontrará en su sistema operativo Windows simplemente buscando en la barra de menú como se muestra en la imagen a continuación.

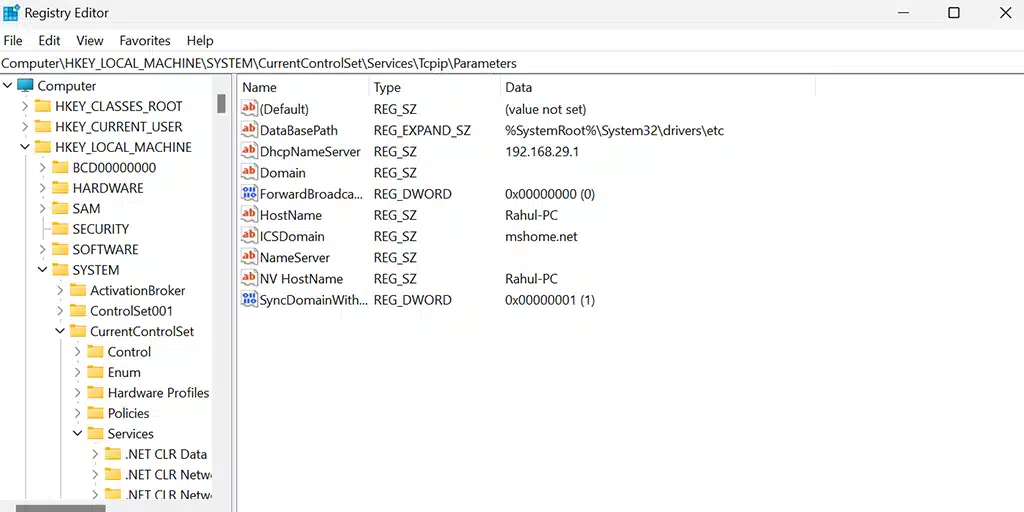

Ahora, en el Editor del Registro, vaya a HKEY_LOCAL_MACHINE > SYSTEM > CurrentControlSet > Services > Tcpip > Parameters . Como hemos dicho anteriormente, Windows inicia el proceso de resolución de nombres comprobando si el nombre de host es propio o no. Entonces, en la clave HostName, encontrará que el nombre de host del sistema se almacena como se muestra a continuación.

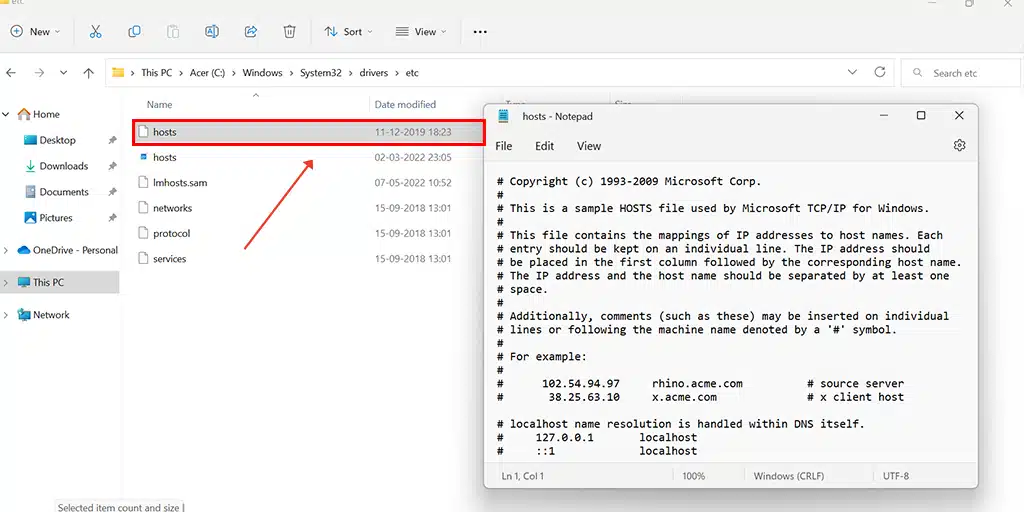

Ahora, después de verificar el HostName, en el siguiente paso, el sistema operativo verifica el archivo Host. Los usuarios de Windows 10 y 11 pueden encontrar la ubicación de su archivo de host en C:\Windows\System32\Drivers\etc. De forma predeterminada, todos los comentarios mencionados en el archivo de host deben comenzar con un signo de almohadilla (#) , a menos que haya realizado ciertos cambios en él.

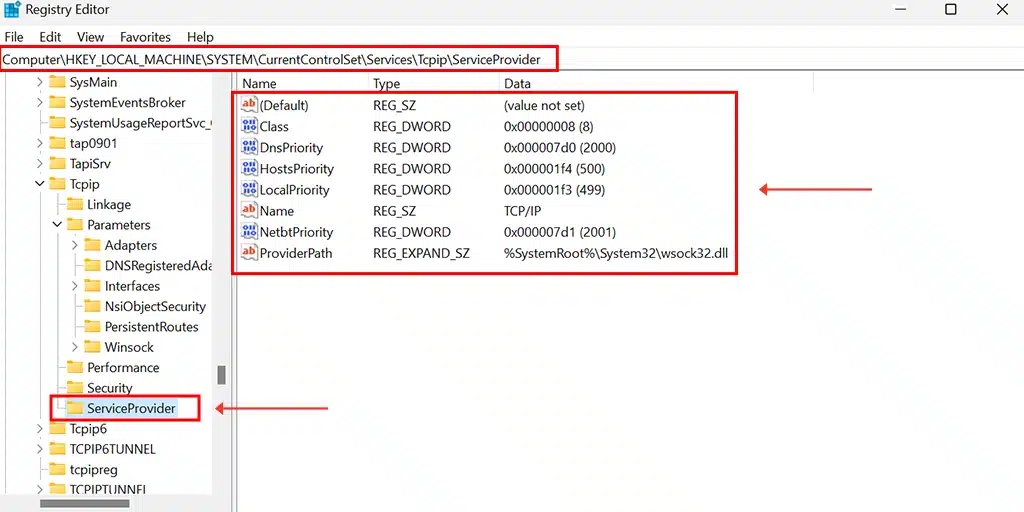

Como hemos discutido anteriormente, el mecanismo de resolución de nombres completos y su orden lo administra el propio registro, puede verificar y verificar el orden yendo a la ubicación HEKY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\ServiceProvider en el Editor de registro.

Ahora, puede ver que hay diferentes entradas disponibles, como Dns Priority, HostsPriority, LocalPriority y NEtbtPriority. A cada uno de ellos se le ha asignado un número único que representa su jerarquía de prioridad. Cuanto mayor sea el valor numérico, menor será la prioridad y viceversa. Por lo tanto, LocalPriority con un valor numérico asignado de (499) muestra una prioridad más alta que HostPriority con un valor numérico asignado (500) .

Si no te gusta profundizar mucho más, hay dos cosas principales que puedes hacer por tu parte. Lo primero que debe examinar y verificar la configuración de su dirección IP es asegurarse de que su dispositivo no haya estado utilizando un servidor DNS ilegítimo.

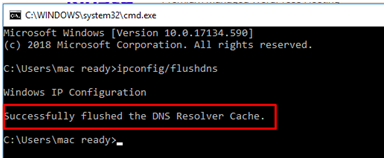

Lo segundo que puede hacer es vaciar completamente su caché de DNS para liberarse de posibles entradas sospechosas. Para hacer esto, todo lo que necesita es abrir un símbolo del sistema en su PC con Windows y seguir los sencillos pasos que se detallan a continuación:

Estos son los pasos para borrar las ventanas para vaciar el DNS:

- Vaya al modo de símbolo del sistema:

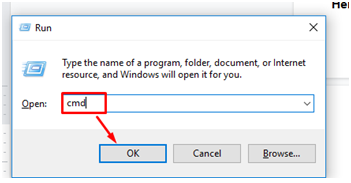

- A. Presione los botones Windows + R en su teclado

- Esto abrirá un pequeño cuadro para Ejecutar comandos.

- Ingrese CMD en el cuadro y presione enter

- Se abrirá la pantalla del símbolo del sistema

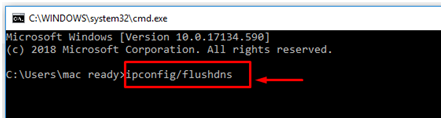

- Ingrese ipconfig/flushdns y presione enter como se muestra a continuación

- Mostrará el mensaje de éxito como confirmación de DNS Flush

No existe una regla distintiva para reparar una infección de envenenamiento de DNS. Todas y cada una de las infecciones son diferentes de otras y requieren diferentes enfoques para abordarlas. Pero para cualquier infección, primero debe intentar solucionarla con un programa antimalware antes de pasar al método manual.

Ejemplos de envenenamiento de DNS

Se han informado muchos casos de envenenamiento de DNS en los que se mencionan a continuación algunos de los casos de alto perfil:

Según los informes de la reconocida publicación de noticias tecnológicas de EE. UU. The Register , en 2018, la red Amazon AWS fue secuestrada por un grupo de ladrones, que robaron una parte de la criptomoneda de MYEtherWallet.

El grupo de ladrones logró infiltrarse en la red de AWS y realizó un envenenamiento de DNS, por lo que pudieron redirigir todo el tráfico de los dominios alojados en la red a un sitio web falso.

Una de las principales víctimas de este ataque fue el famoso sitio web de criptomonedas Myetherwallet.com . Los ladrones pudieron redirigir todo el tráfico de myetherwallet.com a un sitio web malicioso que se hizo pasar por el sitio web real y robaron toda la información confidencial, como las credenciales de inicio de sesión de los visitantes.

Como resultado, los ladrones usaron esta información para iniciar sesión en sus cuentas reales de myetherwallet y drenar todos los fondos.

Se ha estimado que los bandidos lograron transferir alrededor de $17 millones en Ethereum a sus propias billeteras a lo largo del tiempo.

Resumen

Los ataques DNS ya no son nuevos y han prevalecido durante bastante tiempo. La mejor manera de abordar este tipo de ataques en el futuro es seguir medidas preventivas estrictas y fuertes en lugar de buscar una solución.

Se debe a que este tipo de ataques son muy difíciles de detectar y cada infección puede ser diferente de las demás, por lo que la solución no es fija. Lo mejor que puede hacer por su parte es alojar su sitio web en un sitio web de alojamiento web confiable, confiable y de buena reputación y disfrutar de la tranquilidad.

Si desea agregarle algunos puntos o tiene alguna duda, háganoslo saber en la sección de comentarios a continuación.

Elegir el servidor web adecuado puede ser su gran ayuda para salvarlo de todos los ataques de piratas informáticos, amenazas de seguridad, problemas de manejo de sitios web y muchos más. Puede experimentar los servicios de alojamiento web con total tranquilidad al alojar su sitio web en los servidores dedicados altamente seguros, confiables y rápidos de WPOven . Se le proporcionará,

- Gratis Let's encrypt-based SSL para todos sus sitios

- Servidores reforzados

- Cortafuegos de aplicaciones web

- Protección contra bots incorporada

- Escaneo regular antimalware

- Soporte experto de WordPress 24x7

- Integración mundial de Cloudflare

- Copia de seguridad externa diaria y restauración con 1 clic

- Soporte anti-hackeo

- Actualizaciones automáticas y seguras , etc.

Puede tener todas estas características y mucho más en un solo plan a partir de $ 16.61 por mes con migraciones gratuitas ilimitadas, pruebas ilimitadas y una garantía sin riesgos de 14 días . ¡Regístrese ahora!

Preguntas frecuentes

¿Cómo sé si mi DNS está envenenado?

Hay algunas formas a través de las cuales puede detectar o verificar si su DNS está envenenado o no.

1. Compruebe si hay alguna caída inesperada en el tráfico de su sitio web

2. Supervise su DNS en busca de actividad sospechosa

3. Intente acceder a su sitio web desde otro dispositivo o use una VPN y vea si su sitio web se redirige a un sitio web desconocido o no.

¿Cuáles son los ataques DNS más comunes?

Los ataques DNS más comunes son:

1. Ataques DDoS

2. Suplantación de DNS

3. Inundación de DNS

4. NXDOAtaque principal

5. Tunelización de DNS, etc.

¿Por qué los piratas informáticos utilizan el envenenamiento de DNS?

Los piratas informáticos utilizan el envenenamiento de DNS para realizar la suplantación de DNS, por lo que todo el tráfico web se redirigirá a otro sitio web fraudulento que se hace pasar por otro. Este tipo de ataque abre la puerta a que los piratas informáticos roben información confidencial de los visitantes o interrumpan el tráfico web.