¿Sus correos electrónicos cumplen con los nuevos requisitos de envío de correo electrónico de Google y Yahoo?

Publicado: 2024-05-28En febrero de 2024, Gmail y Yahoo Mail comenzaron a aplicar nuevas reglas para proteger a los destinatarios de correo electrónico y ayudar a mantener sus bandejas de entrada más seguras y con menos spam.

Estas reglas requieren que todos los remitentes de correo electrónico cumplan con pautas específicas para garantizar la capacidad de entrega del correo electrónico.

Esta guía completa explica cuáles son estos nuevos requisitos y cómo afectan a su negocio.

Cubriremos:

- Los nuevos requisitos de envío de correo electrónico de Google y Yahoo

- Comprender SPF, DKIM y DMARC

- FPS

- DKIM

- DMARC

- Ejemplos de verificación de correo electrónico

- Los correos electrónicos no llegan a los destinatarios

- Correo electrónico compatible

- Usar herramientas de verificación

- Verifique SPF, DKIM y DMARC

- Consultar RPP

- Mejores prácticas para remitentes de correo electrónico

- Puntos adicionales e información útil

- Consejos para enviar correos electrónicos masivos

- Conceptos erróneos sobre el SPF

- Conceptos erróneos sobre DKIM

Los nuevos requisitos de envío de correo electrónico de Google y Yahoo

En octubre de 2023, Neil Kumaran, director de producto del grupo Security & Trust de Gmail, anunció en el blog de Google que a partir de febrero de 2024 los remitentes de correo electrónico tendrían que autenticar sus correos electrónicos, permitir la cancelación fácil de la suscripción (remitentes masivos) y permanecer por debajo del umbral de spam reportado para que su correos electrónicos que se entregarán a direcciones de Gmail.

Como estos requisitos ahora están vigentes, si los ignora, su correo será rechazado automáticamente o enviado a la carpeta de correo no deseado del destinatario.

Según Neil, aunque las herramientas de detección de Gmail evitan que el 99,9% del spam, el phishing y el malware lleguen a las bandejas de entrada y bloquean casi 15 mil millones de correos electrónicos no deseados cada día, el servicio se enfrenta ahora a amenazas cada vez más complejas que desde su lanzamiento en abril de 2004. .

Como afirma Neil en el blog de Google...

"Por más básico que parezca, a veces todavía es imposible verificar de quién proviene un correo electrónico dada la red de sistemas anticuados e inconsistentes en Internet".

Los nuevos requisitos de envío de correo electrónico están diseñados para ayudar a los usuarios a mantener su bandeja de entrada más segura y libre de spam.

Sin embargo, esta iniciativa para combatir el correo electrónico fraudulento o spam imponiendo requisitos más estrictos a los remitentes de correo electrónico no proviene únicamente de Google. Socios de la industria como Yahoo también se han unido para trabajar junto a Google y el resto de la comunidad de correo electrónico para hacer que estos nuevos requisitos sean un estándar de la industria y una práctica básica de higiene del correo electrónico.

Las mejores prácticas para remitentes de correo electrónico de Yahoo contienen recomendaciones similares a las de Google e incluyen un enlace a una guía completa sobre las mejores prácticas comunes para remitentes del Grupo de trabajo antiabuso de mensajería, malware y dispositivos móviles (M3AAWG), una organización comprometida a ayudar a las industrias a luchar y prevenir el abuso en línea. .

Este documento está dirigido a cualquier persona involucrada en la entrega y el cumplimiento de las comunicaciones electrónicas, incluido el personal de marketing y gestión. Vale la pena descargarlo y cubre las prácticas recomendadas más recientes y efectivas para enviar mensajes electrónicos comerciales.

Entonces, ¿cuáles son estos nuevos requisitos y cómo afectan a su negocio?

Esencialmente, los principales requisitos se pueden resumir de la siguiente manera:

- Su tasa de quejas de spam debe ser inferior al 0,3%.

- Ahora se requiere autenticación mediante SPF, DKIM y DMARC (remitentes de correo electrónico masivo).

- Debe tener una opción para cancelar la suscripción con un solo clic y eliminar de su lista a las personas que solicitan cancelar la suscripción dentro de 1 a 2 días (remitentes de correo electrónico masivo).

Los requisitos adicionales para todos los remitentes de correo electrónico incluyen:

- Garantizar que los dominios o IP de envío tengan registros DNS directos e inversos válidos, también conocidos como registros PTR.

- Utilice una conexión TLS para transmitir correo electrónico.

- Formatear mensajes según el estándar de formato de mensajes de Internet, RFC 5322

Existen requisitos adicionales para remitentes de correo electrónico masivo.

Puede leer la publicación de Neil Kumaran aquí y consultar las pautas para remitentes de correo electrónico de Google y las mejores prácticas para remitentes de correo electrónico de Yahoo para aprender cómo enviar correos electrónicos con éxito a cuentas personales de Gmail y YahooMail.

Comprender SPF, DKIM y DMARC

La implementación de los protocolos SPF, DKIM y DMARC mejora la capacidad de entrega del correo electrónico, protege la reputación del remitente y garantiza que los correos electrónicos lleguen a las bandejas de entrada de los destinatarios de forma segura.

Si no está familiarizado con SPF, DKIM y DMARC, aquí tiene una descripción general:

FPS

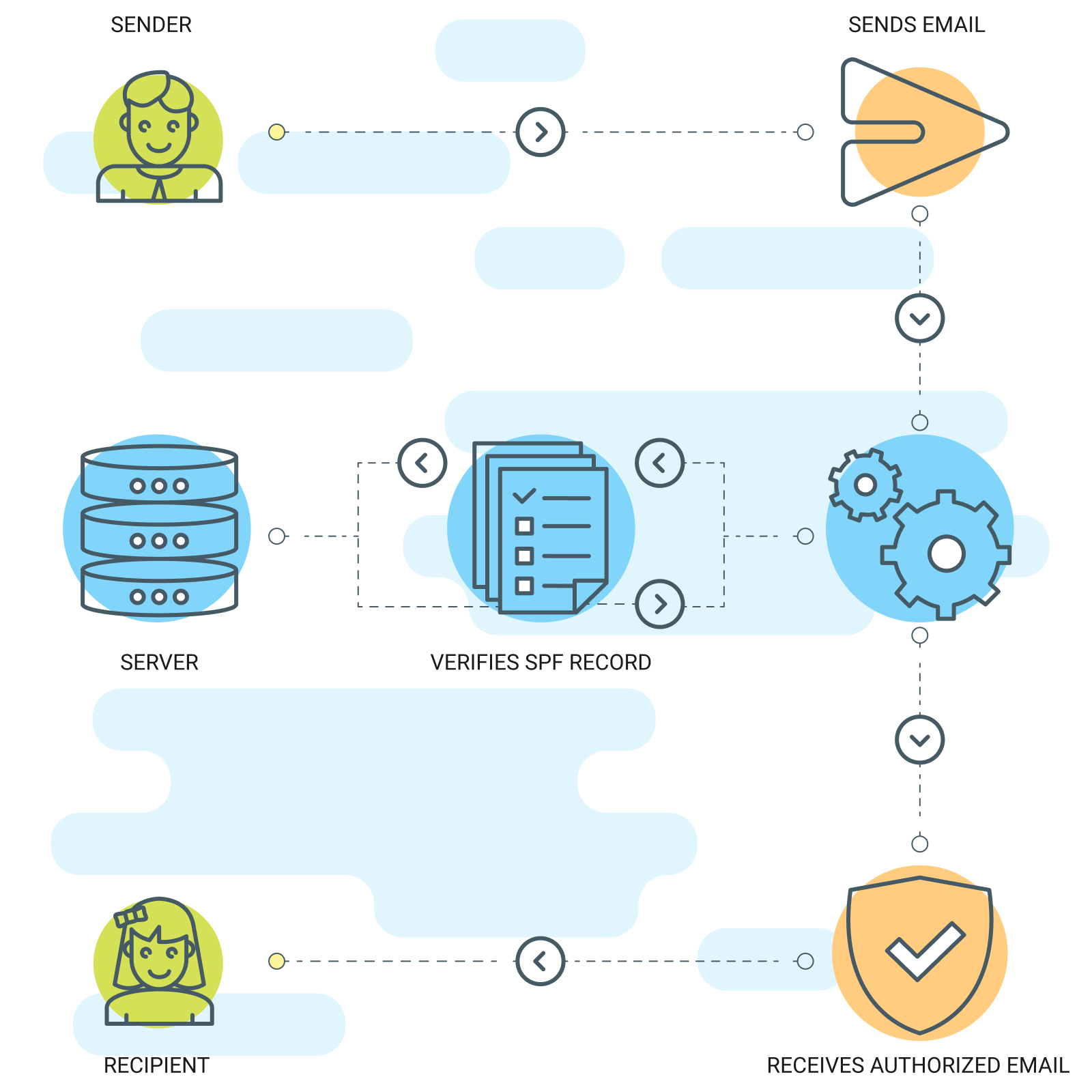

SPF (Sender Policy Framework) es un protocolo que verifica la autenticidad del remitente comprobando si un correo electrónico se originó en un servidor autorizado.

Garantiza la legitimidad de los remitentes de correo electrónico al validar la identidad del remitente mediante la referencia cruzada de la dirección IP del servidor de correo emisor con una lista predeterminada de direcciones IP de envío autorizadas contenidas en el registro DNS.

Los registros DNS esencialmente actúan como un directorio que asigna nombres de dominio a sus respectivas direcciones IP y pueden incluir instrucciones sobre cómo manejar las solicitudes dirigidas a ese dominio.

Al verificar la autenticidad de la identidad del remitente con las direcciones IP de envío autorizadas que figuran en el registro DNS de un dominio, SPF ayuda a prevenir la suplantación de correo electrónico y mejora la capacidad de entrega al reducir la probabilidad de que los correos electrónicos se incluyan en listas negras o se marquen como spam.

Estos son los pasos necesarios para crear un registro SPF para la autenticación de correo electrónico:

1. Recopile información : recopile las direcciones IP de todos los servidores autorizados para enviar correos electrónicos en nombre de su dominio. Esto incluye sus propios servidores de correo, proveedores de servicios de correo electrónico de terceros y cualquier otro servidor utilizado para enviar correos electrónicos.

2. Identifique los dominios de envío : haga una lista de todos los dominios utilizados para enviar correos electrónicos, incluso si no están activos actualmente. Esto evita intentos de suplantación de dominio.

3. Cree la sintaxis del registro SPF :

- Comience con la etiqueta de versión:

v=spf1 - Agregue direcciones IP autorizadas: por ejemplo,

ip4:192.0.2.0 - Incluir remitentes de terceros:

include:thirdparty.com - Especifique la política SPF:

-all(fallo grave) o~all(fallo leve).

- Comience con la etiqueta de versión:

Después de seguir los pasos anteriores, su registro SPF debería verse como el ejemplo que se muestra a continuación:

v=spf1 ip4:192.0.2.0 include:thirdparty.com -all

Nota: Los registros SPF deben tener menos de 255 caracteres y limitarse a no más de diez declaraciones de inclusión .

4. Publicar registro SPF en DNS : acceda a la consola de administración de DNS proporcionada por su registrador de dominio o proveedor de alojamiento, agregue un nuevo registro TXT con el nombre de host de su dominio y la sintaxis del registro SPF, y guarde los cambios.

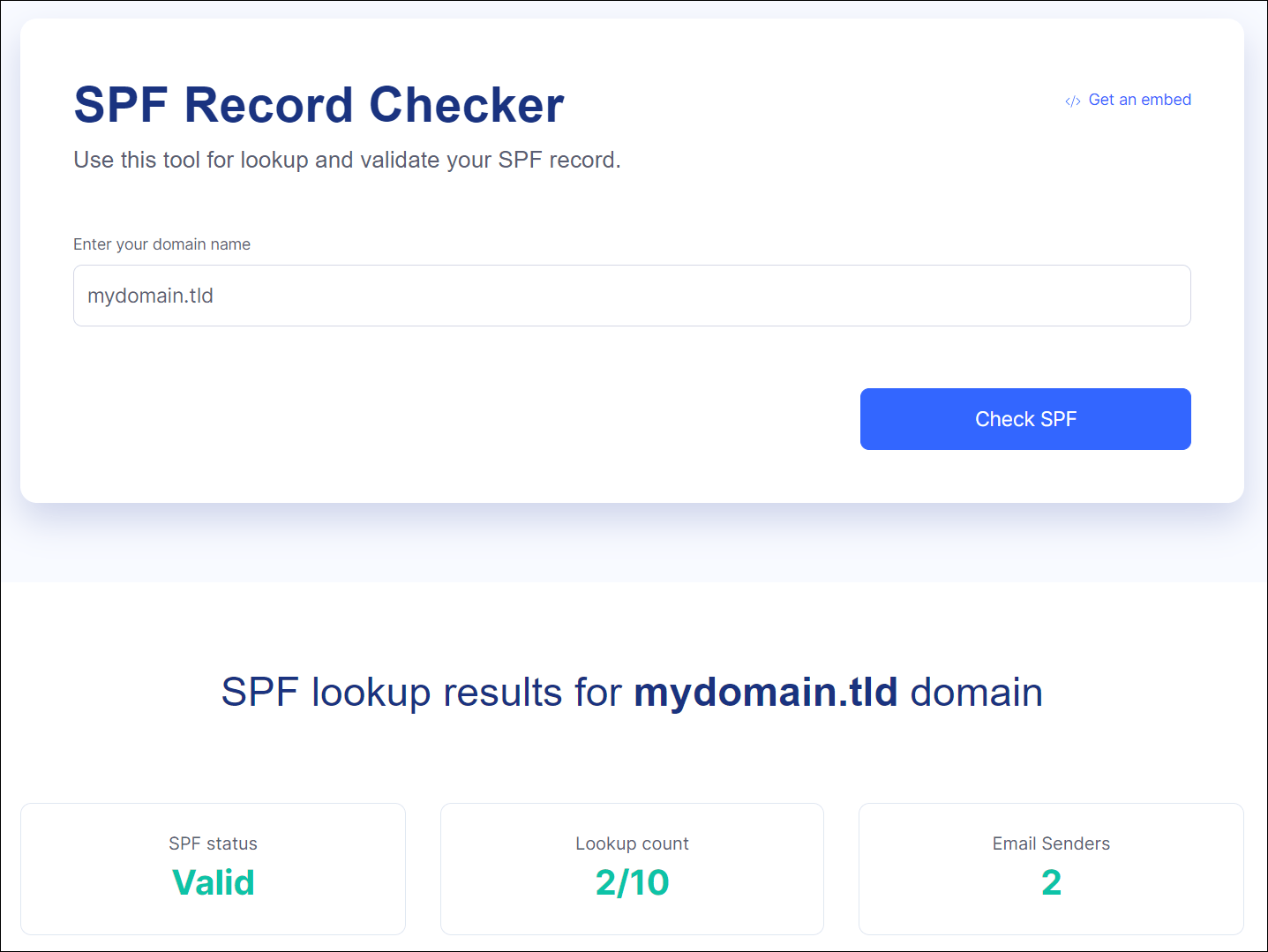

5. Pruebe el registro SPF : utilice herramientas de verificación SPF (por ejemplo, el Comprobador de registros SPF de EasyDMARC) para verificar si el registro SPF está presente o no y asegurarse de que todas las direcciones IP de envío legítimas estén enumeradas y formateadas correctamente.

DKIM

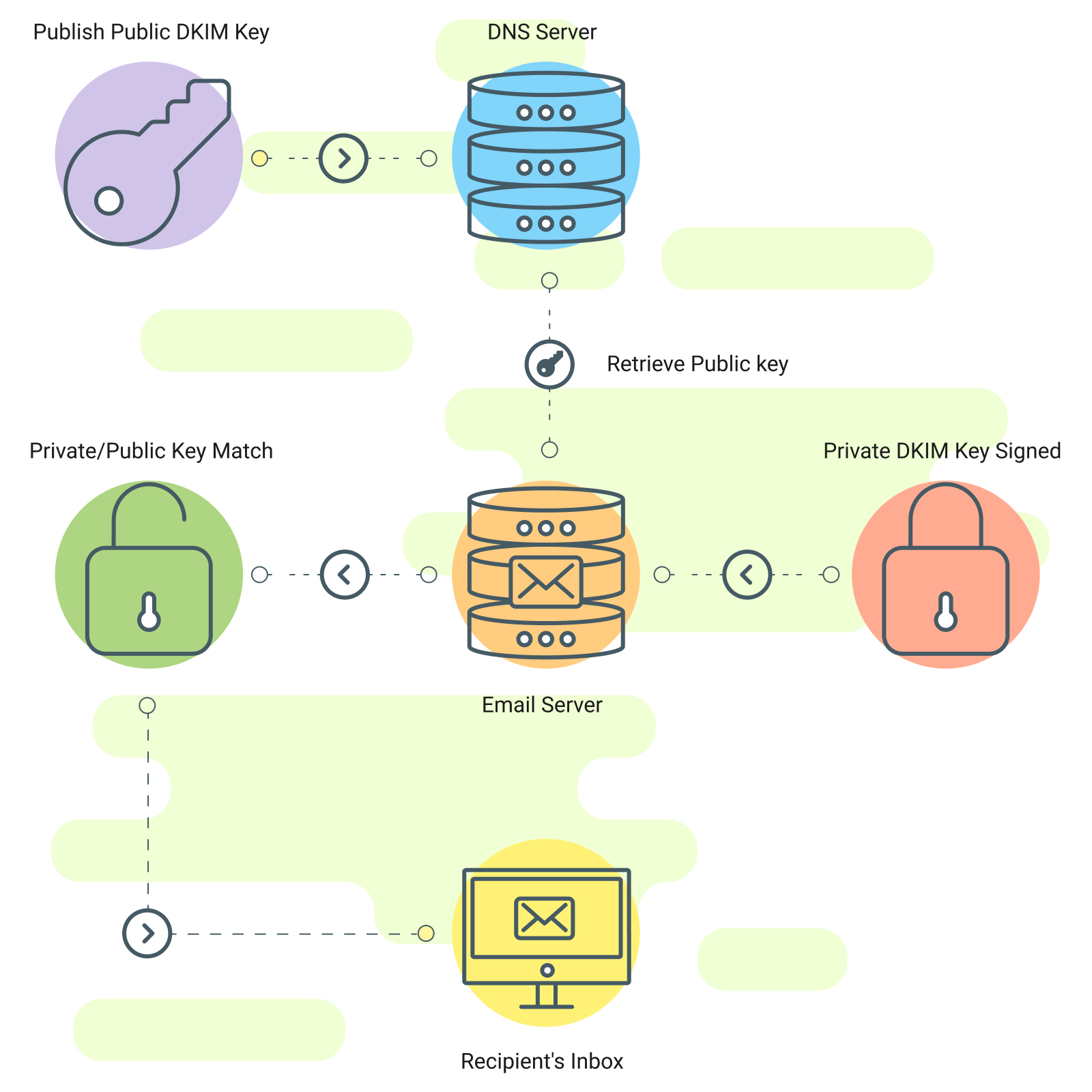

DKIM (DomainKeys Identified Mail) es un método de autenticación de correo electrónico que agrega una firma digital a los correos electrónicos salientes.

Esta firma es validada por el servidor de correo del destinatario, asegurando la integridad y autenticidad del correo electrónico. DKIM previene la manipulación del correo electrónico y fortalece la capacidad de entrega del correo electrónico al reducir la posibilidad de que los correos electrónicos se marquen como spam o phishing.

DKIM es como una firma digital para correos electrónicos, una forma para que el remitente (usted) demuestre que realmente envió el correo electrónico y que nadie lo ha modificado.

Un encabezado de firma DKIM normalmente incluye varios elementos representados por pares etiqueta=valor .

A continuación se muestra un ejemplo que ilustra los componentes esenciales necesarios para la autenticación de correo electrónico a través de DKIM:

DKIM-Signature: v=1; a=rsa-sha256; c=relaxed/relaxed; d=example.com; s=dkim1; h=From:To:Subject:Date; bh=XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX; b=YYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYY

Explicación de cada elemento:

-

v=1: Versión de la especificación DKIM que se utiliza. -

a=rsa-sha256: el algoritmo criptográfico utilizado para generar la firma. -

c=relaxed/relaxed: métodos de canonicalización utilizados para el encabezado y el cuerpo del correo electrónico. -

d=example.com: el dominio propietario del par de claves DKIM. -

s=dkim1: el selector DKIM, que indica la clave específica utilizada para firmar. -

h=From:To:Subject:Date: Lista de campos de encabezado incluidos en la firma. -

bh=XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX: El hash del cuerpo del correo electrónico. -

b=YYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYY: la firma digital real generada utilizando la clave privada asociada con el selector.

Estos son los pasos necesarios para crear un registro DKIM:

1. Genere claves DKIM : utilice una herramienta generadora de claves DKIM proporcionada por su proveedor de servicios de correo electrónico o un servicio de terceros (consulte la lista a continuación). Esto genera un par de claves públicas y privadas.

2. Publicar clave pública en DNS :

- Inicie sesión en su consola de administración de DNS proporcionada por su registrador de dominio o proveedor de alojamiento.

- Navegue hasta la configuración de DNS para su dominio.

- Agregue un nuevo registro TXT con el selector DKIM como nombre de subdominio y la clave pública como valor de registro. El selector generalmente lo proporciona su proveedor de servicios de correo electrónico y es específico de su configuración DKIM.

Ejemplo de registro DKIM:

selector._domainkey.example.com. IN TXT "v=DKIM1; k=rsa; p=MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQC2h9gFo3... (long string)"

3. Verifique el registro DKIM: después de agregar el registro DKIM, verifique su corrección utilizando herramientas de búsqueda de DNS y asegúrese de que el registro TXT contenga el selector DKIM y la clave pública correctos.

4. Pruebe DKIM: envíe correos electrónicos de prueba desde su dominio y verifique que pasen las comprobaciones de autenticación DKIM utilizando herramientas de prueba de autenticación de correo electrónico.

Aquí hay algunas herramientas que puede utilizar para generar claves DKIM:

- DKIMCORE.org

- Generador de registros DKIM de EasyDMARC

- Asistente del generador DKIM de SocketLabs

DMARC

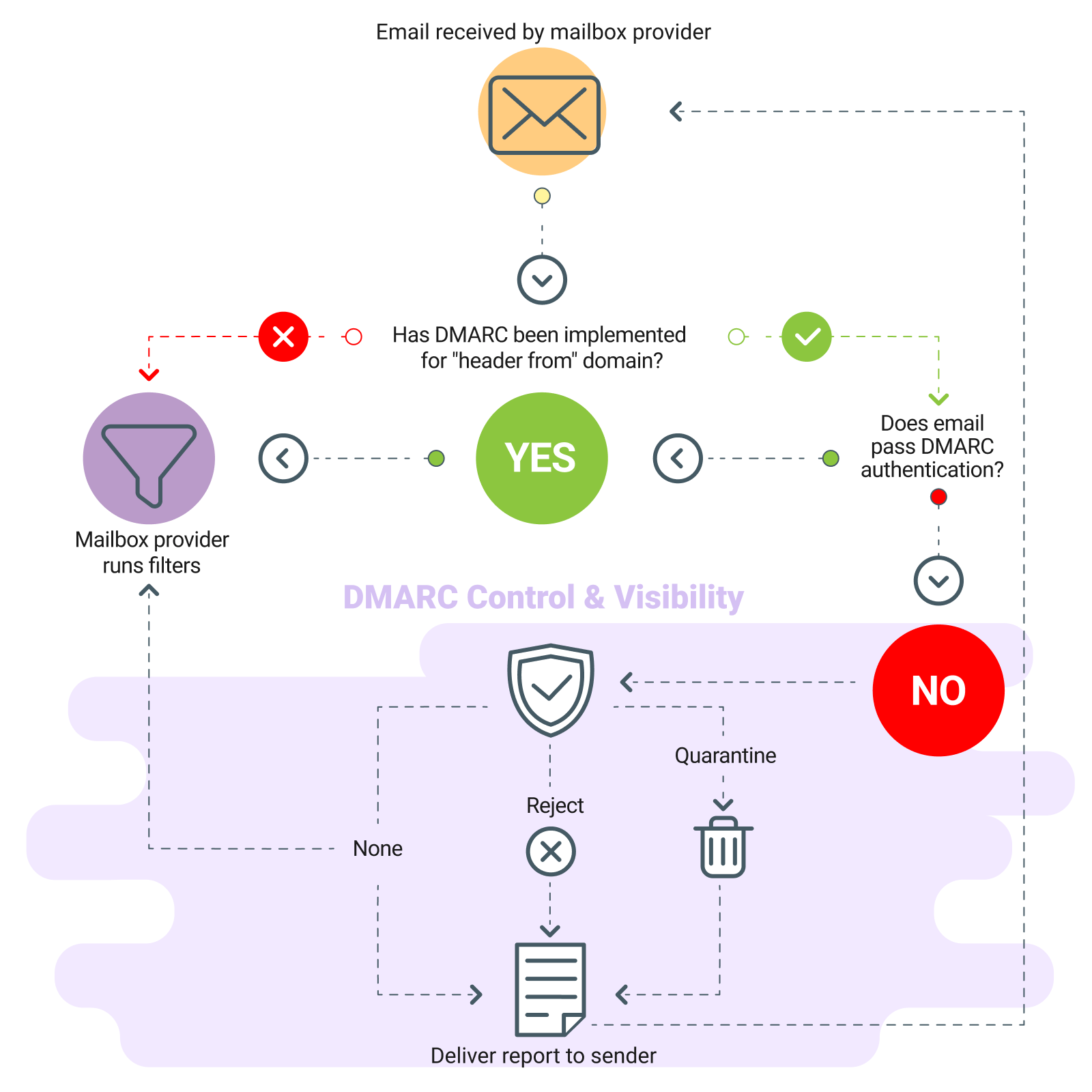

DMARC (autenticación, informes y conformidad de mensajes basados en dominios) es un protocolo que ayuda a proteger los dominios de correo electrónico para que no se utilicen para phishing, suplantación de identidad y otras actividades maliciosas, y se basa en SPF y DKIM para proporcionar capacidades adicionales de autenticación e informes de correo electrónico.

DMARC ayuda a garantizar que los correos electrónicos que envía sean realmente suyos. Si alguien intenta falsificar su dirección de correo electrónico, DMARC ayuda a bloquear esos mensajes falsos para que no lleguen a otras personas, manteniendo su reputación de correo electrónico sana y salva.

DMARC:

- Mejora la capacidad de entrega del correo electrónico al permitir a los remitentes monitorear y aplicar políticas de autenticación de correo electrónico.

- Permite a los propietarios de dominios especificar una política de manejo de correos electrónicos que no pasan las comprobaciones de SPF y DKIM, mejorando la transparencia y la seguridad, y reduciendo los intentos de suplantación de identidad y phishing.

- Permite a los propietarios de dominios recibir alertas cuando partes no autorizadas hacen un uso indebido del dominio para falsificar correos electrónicos, protegiendo la reputación de su marca.

Para pasar los criterios de DMARC, SPF y DKIM deben estar configurados correctamente para el dominio De del correo electrónico. Luego, el dominio De debe coincidir con el dominio autenticado por SPF o DKIM.

Cómo implementar DMARC

1. Defina la política DMARC : decida la política DMARC que desea aplicar. DMARC ofrece 3 opciones de póliza:

- Ninguno : solo modo de monitoreo, no se toman acciones si un correo electrónico falla en DMARC.

- Cuarentena : los correos electrónicos sospechosos se envían a la carpeta de spam/basura.

- Rechazar : Los correos electrónicos sospechosos se rechazan de plano.

2. Generar registro DMARC : cree un registro DMARC TXT con la política elegida. Utilice la siguiente sintaxis:

_dmarc.example.com. IN TXT "v=DMARC1; p=none; rua=mailto:[email protected]; ruf=mailto:[email protected]"

- Reemplace

example.comcon su dominio. -

v=DMARC1: Indica la versión de DMARC. -

p=none/quarantine/reject: Define la política. -

rua: especifica la dirección de correo electrónico para recibir informes agregados. -

ruf: especifica la dirección de correo electrónico para recibir informes forenses.

- Reemplace

3. Publicar registro DMARC en DNS: inicie sesión en el panel de control de su proveedor de DNS.

- Navegue a la sección de administración de DNS de su dominio.

- Agregue un nuevo registro TXT con el

host _dmarcy el valor del registro DMARC que generó.

4. Verifique el registro DMARC : utilice herramientas de búsqueda de DNS para garantizar que el registro DMARC se publique y propague correctamente.

5. Monitorear informes : verifique periódicamente los informes agregados y forenses enviados a las direcciones de correo electrónico especificadas en el registro DMARC. Estos informes brindan información sobre las fallas de autenticación de correo electrónico y ayudan a ajustar su política DMARC.

Notas:

- Tenga mucho cuidado al crear un registro DMARC, ya que cualquier configuración incorrecta afectará negativamente la entrega de su correo electrónico. Recomendamos seguir estas pautas de Google al comenzar con DMARC.

- Asegúrese de que SPF y DKIM autentiquen los correos electrónicos durante al menos 48 horas ANTES de habilitar DMARC.

A continuación se muestran algunas herramientas gratuitas que puede utilizar para crear, verificar y validar registros DMARC:

- Herramientas DMARC de dmarcian.

- Verificador y búsqueda de registros DMARC de EasyDMARC

- DMARC Digests: si configura una dirección de informes DMARC, no se recomienda utilizar su dirección personal o comercial, ya que su bandeja de entrada se inundará de correos electrónicos ininteligibles. En su lugar, considere registrarse en una herramienta de informes DMARC para asegurarse de haber autenticado correctamente todas las herramientas que utiliza para enviar correos electrónicos.

Ejemplos de verificación de correo electrónico

Ahora que hemos definido lo que significan SPF, DKIM y DMARC, veamos algunos ejemplos reales de estos protocolos en acción, para que pueda comprender mejor por qué sus correos electrónicos pueden o no llegar a los destinatarios previstos.

Los correos electrónicos no llegan a los destinatarios

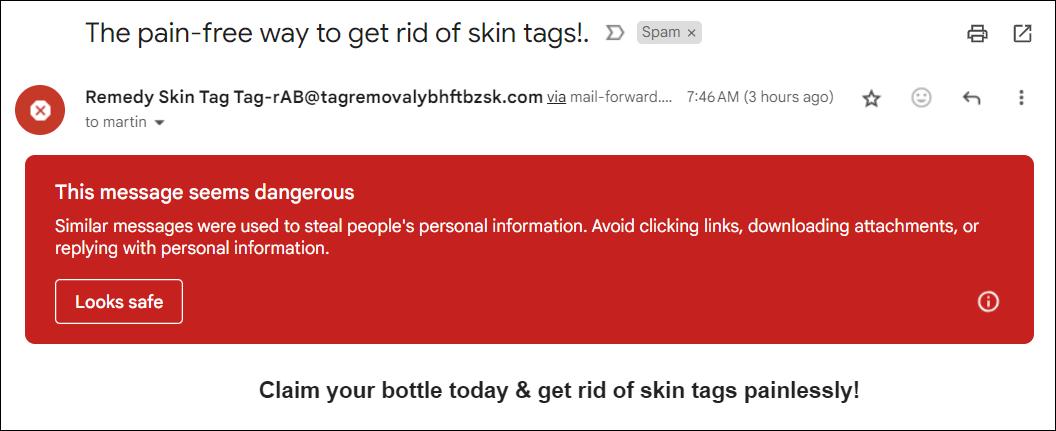

En primer lugar, veamos un correo electrónico no deseado obvio enviado a una dirección de Gmail. Esto nos ayudará a comprender cómo Gmail y otros proveedores de correo electrónico filtran automáticamente el correo no deseado.

Aquí hay un correo electrónico enviado a mi dirección personal de Gmail que ni siquiera llegó a mi bandeja de entrada. Gmail lo filtró y lo envió directamente a mi carpeta de SPAM.

Ignoremos el hecho de que se trata de un correo electrónico no deseado obvio y miremos el encabezado del correo electrónico para ver por qué las herramientas automatizadas de Gmail lo detectaron y marcaron como spam.

LIBRO ELECTRÓNICO GRATIS

Su hoja de ruta paso a paso hacia un negocio de desarrollo web rentable. Desde conseguir más clientes hasta escalar como loco.

LIBRO ELECTRÓNICO GRATIS

Planifique, cree y lance su próximo sitio WP sin problemas. Nuestra lista de verificación hace que el proceso sea fácil y repetible.

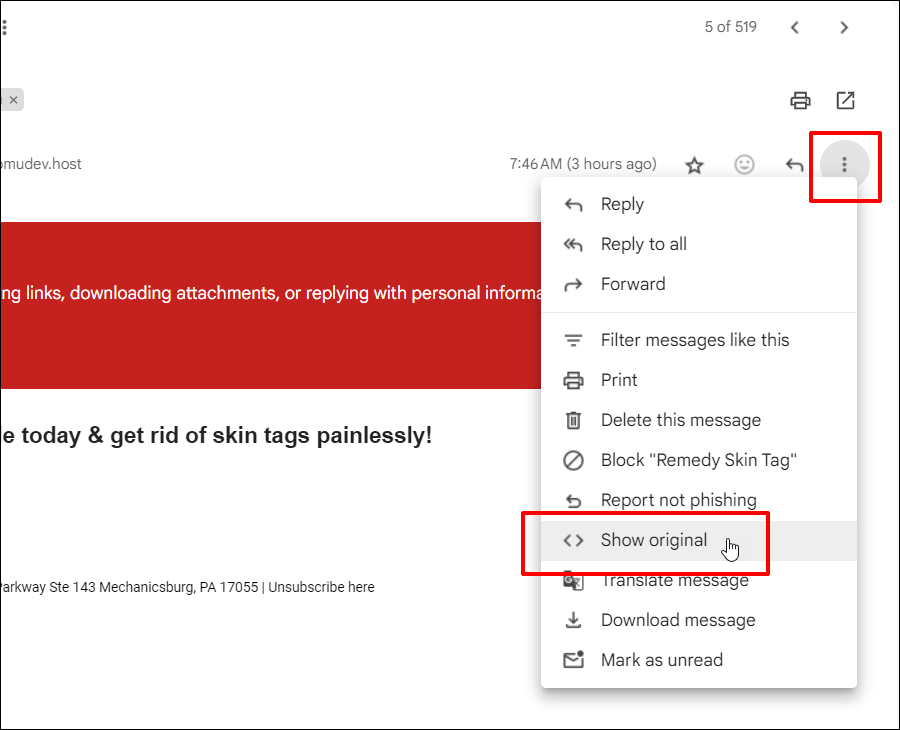

Para hacer esto, vea el correo electrónico en su cuenta de Gmail (¡no haga clic en ningún enlace del correo electrónico, por supuesto!), haga clic en el ícono de puntos suspensivos verticales y seleccione Mostrar original en las opciones del menú...

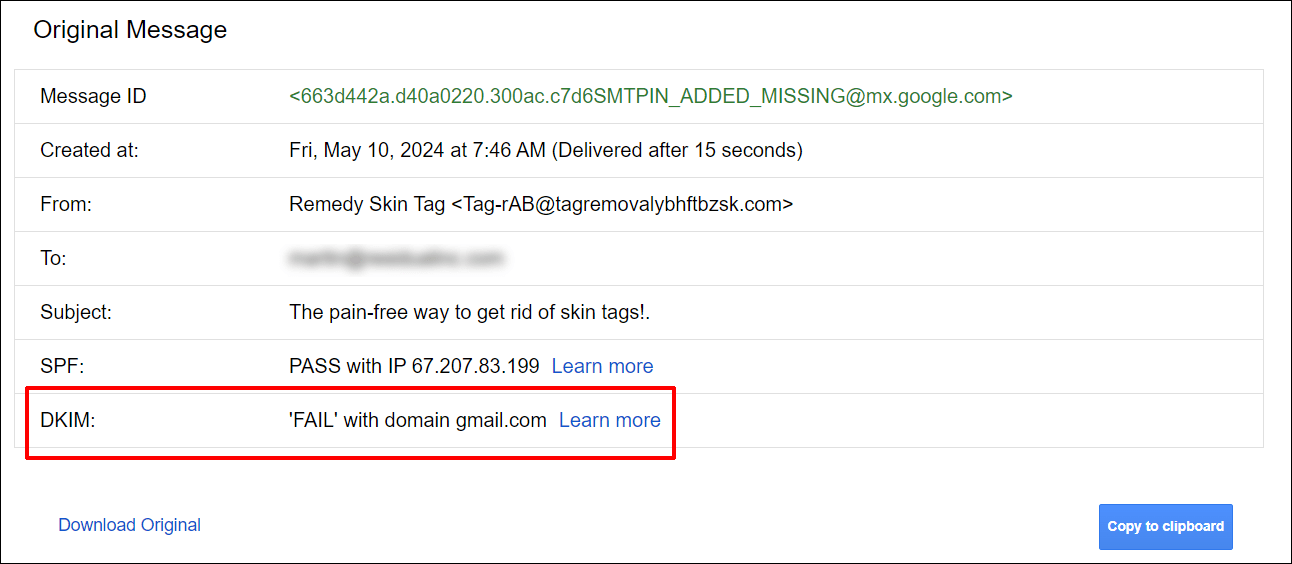

Como puede ver, este correo electrónico no cumplió con los requisitos de la política DKIM de Gmail.

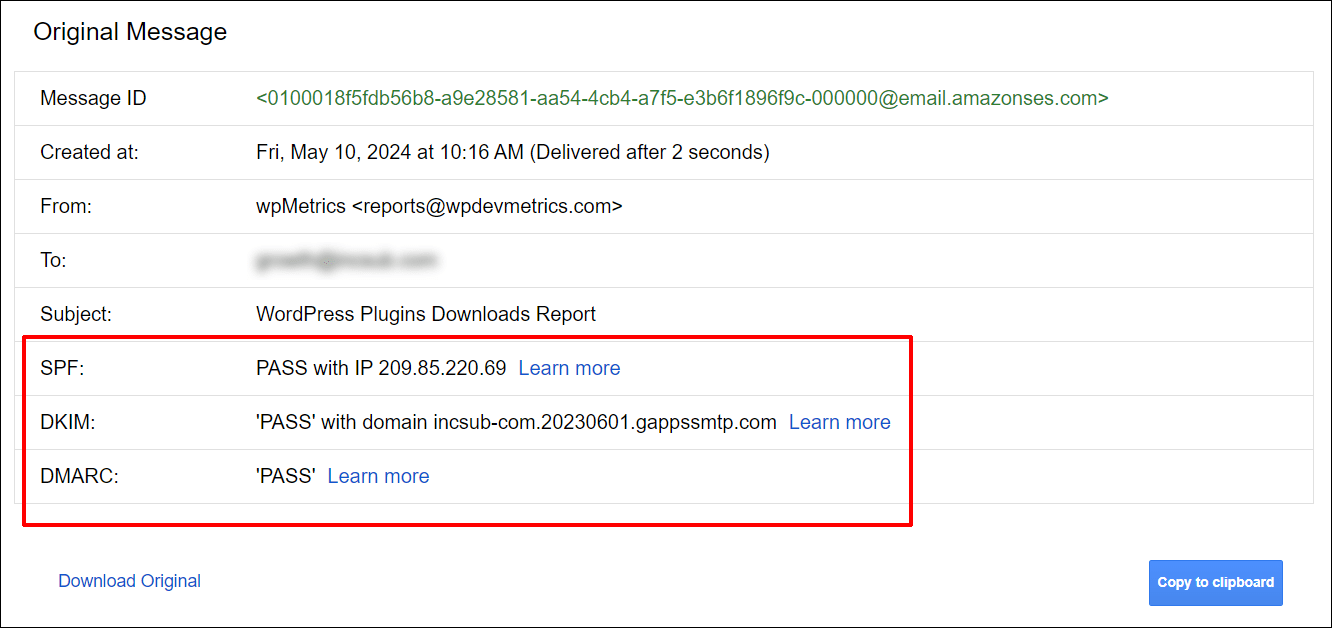

Correos electrónicos compatibles

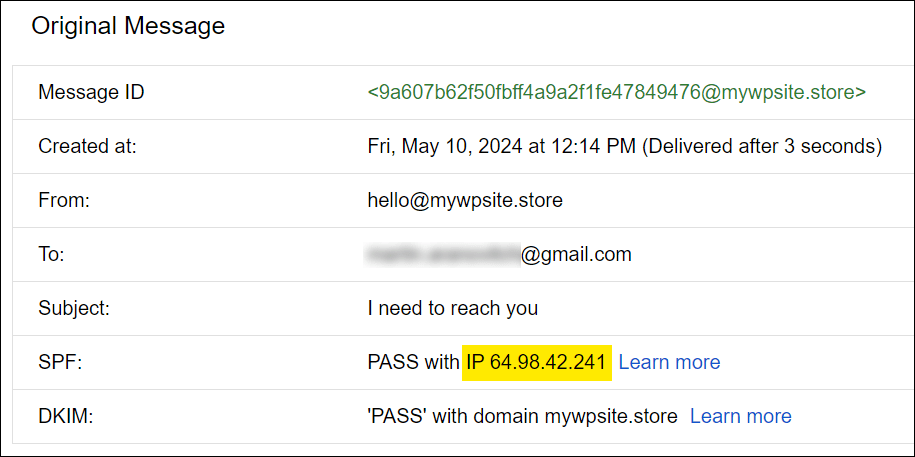

A modo de comparación, aquí está el encabezado de un correo electrónico enviado a la dirección de Gmail de mi empresa por un remitente conforme. Como puede ver, esta empresa ha cumplido con todos los requisitos de Gmail para la entrega segura de correo electrónico.

Usar herramientas de verificación

Como se mencionó anteriormente, existen varias herramientas excelentes que puede utilizar para verificar y/o solucionar problemas si su dominio de correo electrónico (o el dominio de correo electrónico de un cliente o servicio de terceros) cumple con los protocolos requeridos según las pautas del remitente de correo electrónico.

Verifique SPF, DKIM y DMARC

Para los ejemplos de esta sección, utilizaremos las herramientas gratuitas de dmarcian.com.

Dirígete a la sección de herramientas gratuitas de dmarcian y haz clic en su herramienta Domain Checker...

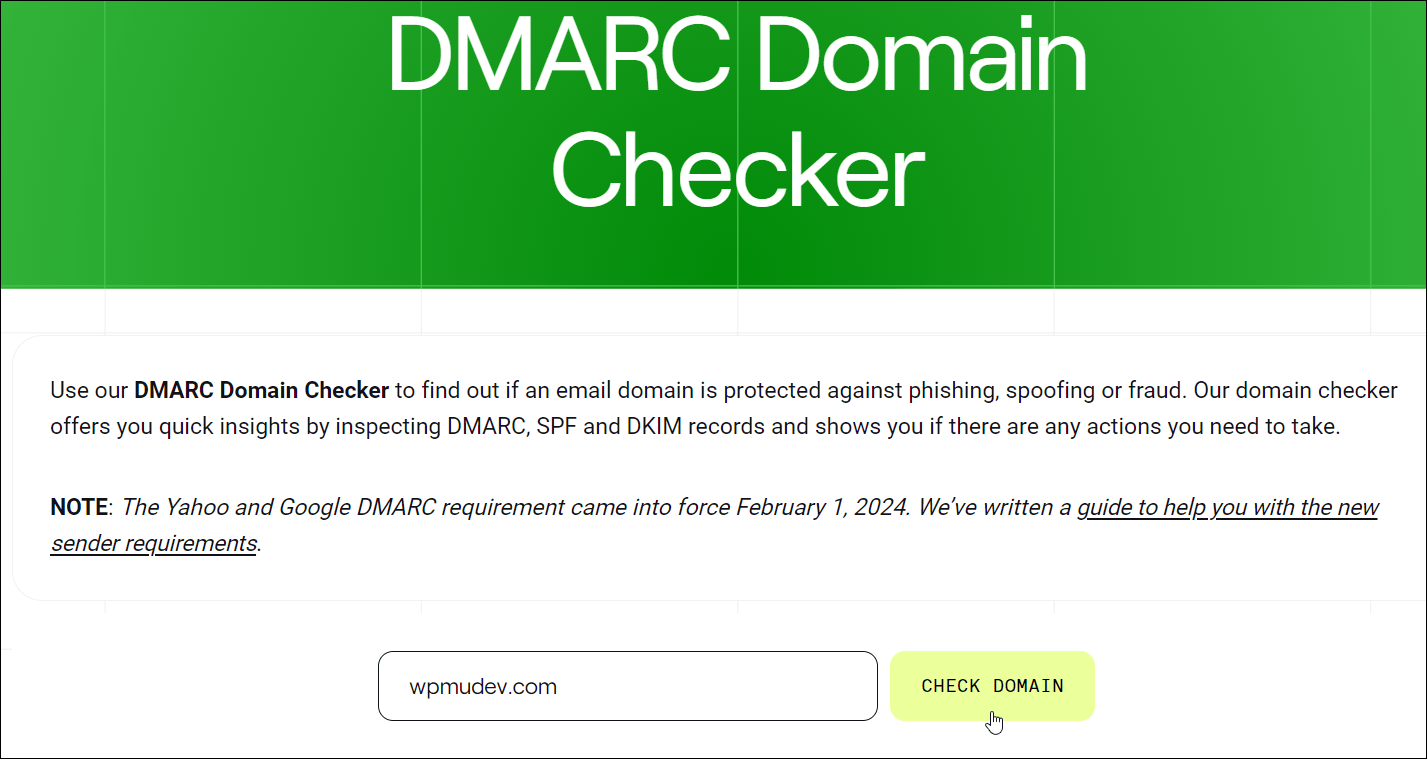

Ingrese el nombre del dominio de correo electrónico en el campo (solo el dominio, sin dirección @ ) y haga clic en Verificar dominio ...

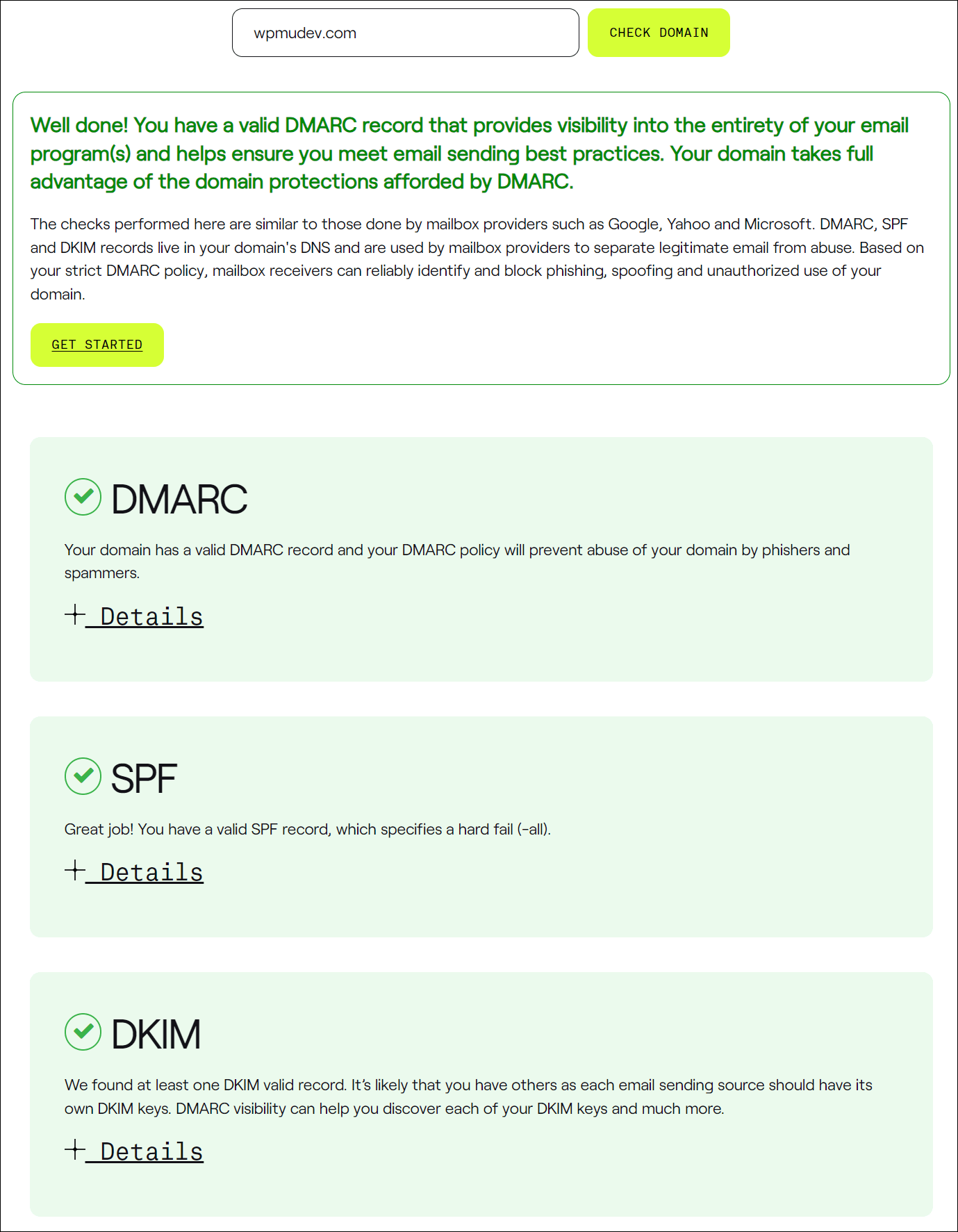

La herramienta realiza comprobaciones similares a las realizadas por proveedores de buzones de correo como Google, Yahoo y Microsoft y muestra resultados que muestran si los registros del dominio de correo electrónico cumplen o no con los requisitos SPF, DKIM y DMARC.

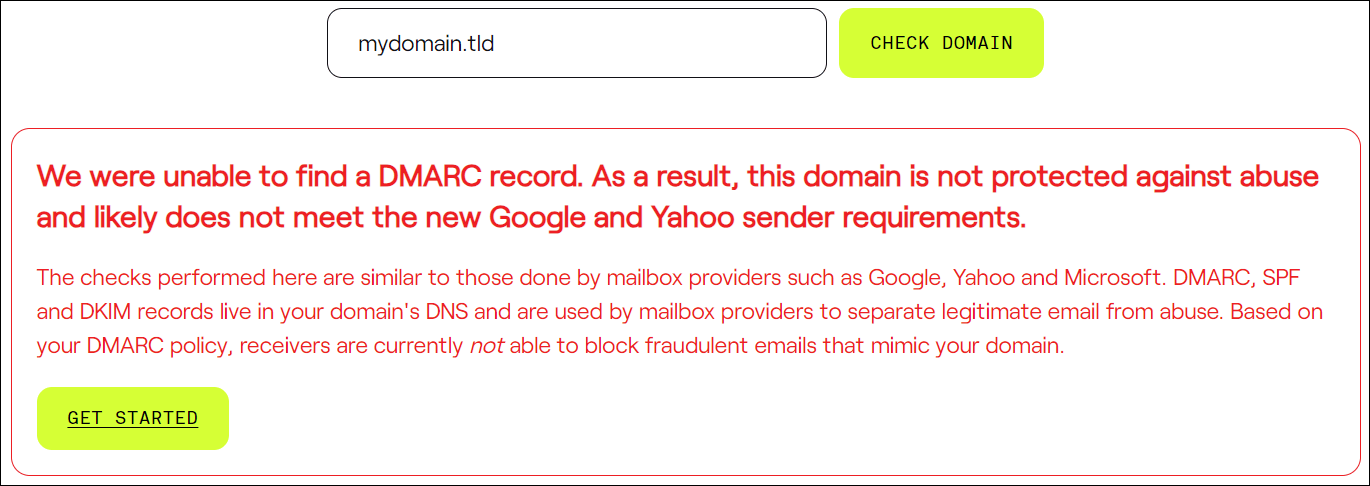

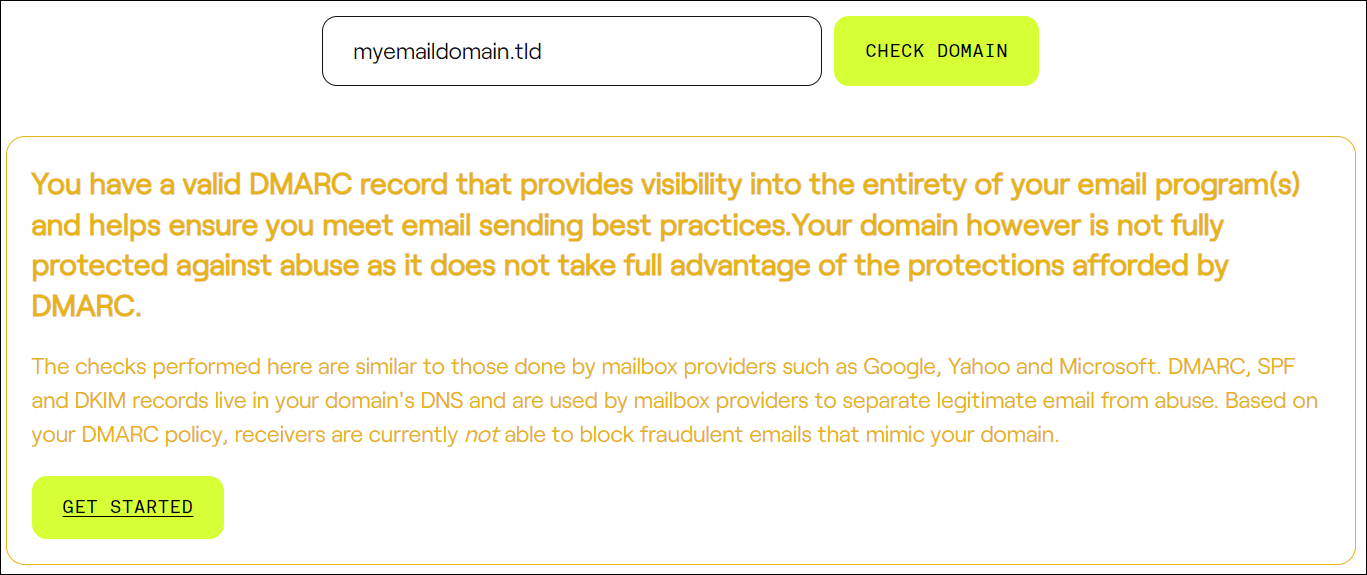

Si un dominio de correo electrónico no cumple con las comprobaciones, verá un resultado similar al que se muestra a continuación.

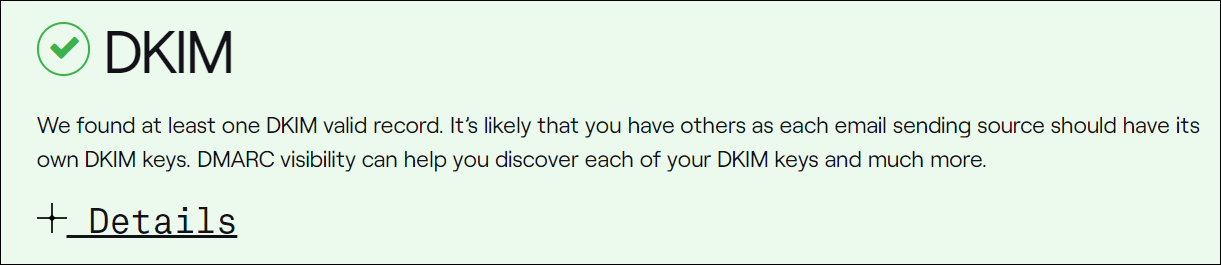

Ocasionalmente, es posible que reciba un mensaje similar al que se muestra a continuación. El siguiente mensaje infiere que sus correos electrónicos cumplen con la verificación y aún así se entregarán, pero es posible que desee utilizar los servicios de la empresa para garantizar el cumplimiento total.

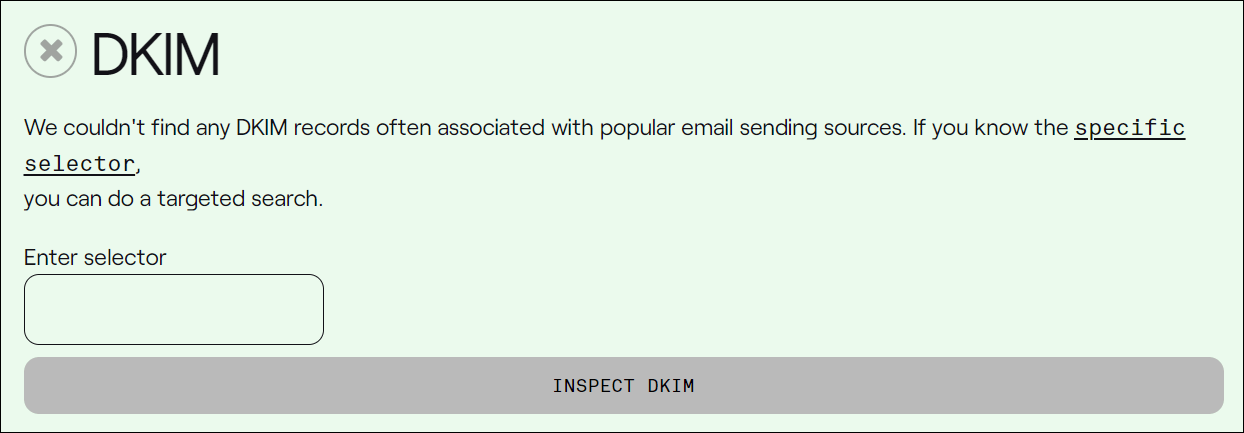

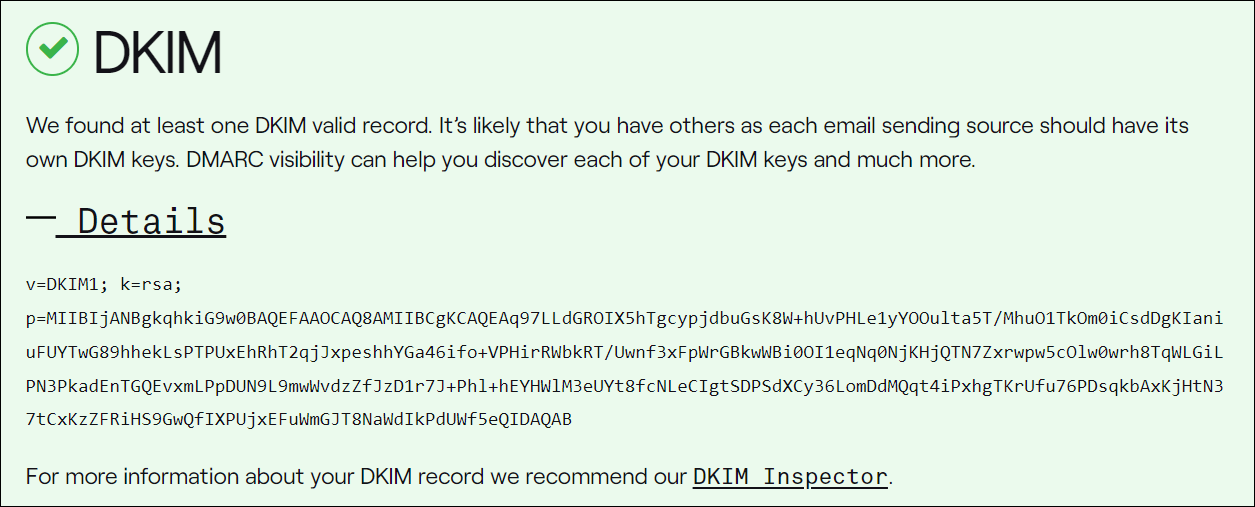

Aquí hay un consejo útil más que debe tener en cuenta si ejecuta una prueba en sus dominios de correo electrónico y obtiene un resultado de verificación DKIM como se muestra en la captura de pantalla a continuación...

En la verificación anterior, la herramienta no pudo encontrar registros DKIM para el dominio de correo electrónico porque falta un selector. Normalmente se incluye un selector en el registro DKIM cuando se envía un correo electrónico compatible.

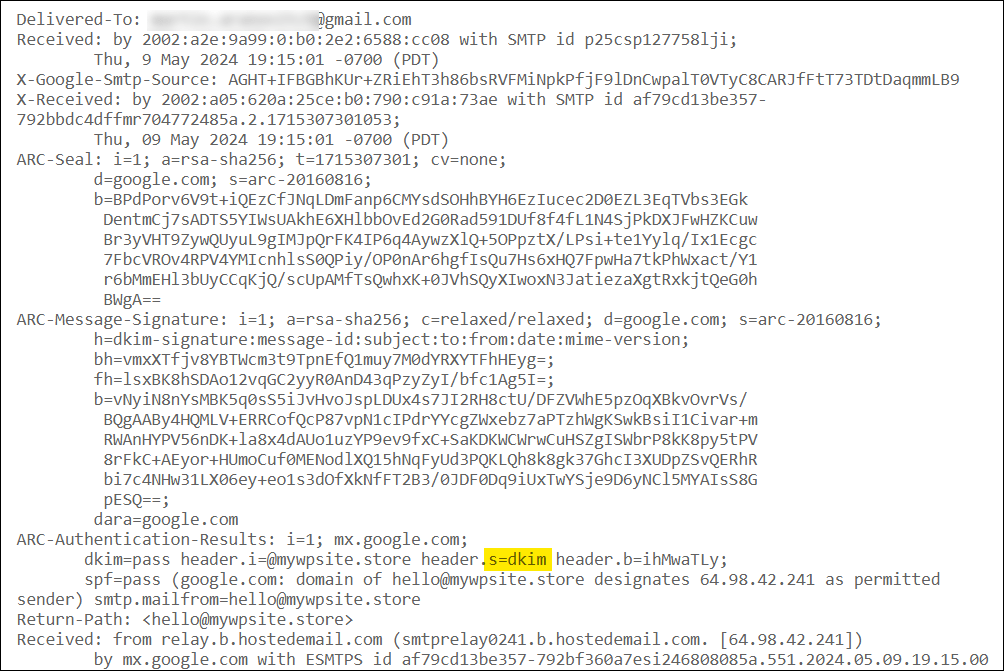

Para encontrar un selector para completar esta verificación, haga lo siguiente:

- Inicie su cuenta de correo electrónico y busque un correo electrónico enviado por el dominio que está verificando. En este ejemplo, usaremos Gmail.

- Haga clic en el icono de puntos suspensivos verticales y seleccione Mostrar original en las opciones del menú.

- Desplácese hacia abajo, pasando por la sección de encabezados de Internet, hasta llegar al revoltijo de códigos.

- Busque la parte

s=del encabezado de firma DKIM. Este es tu selector

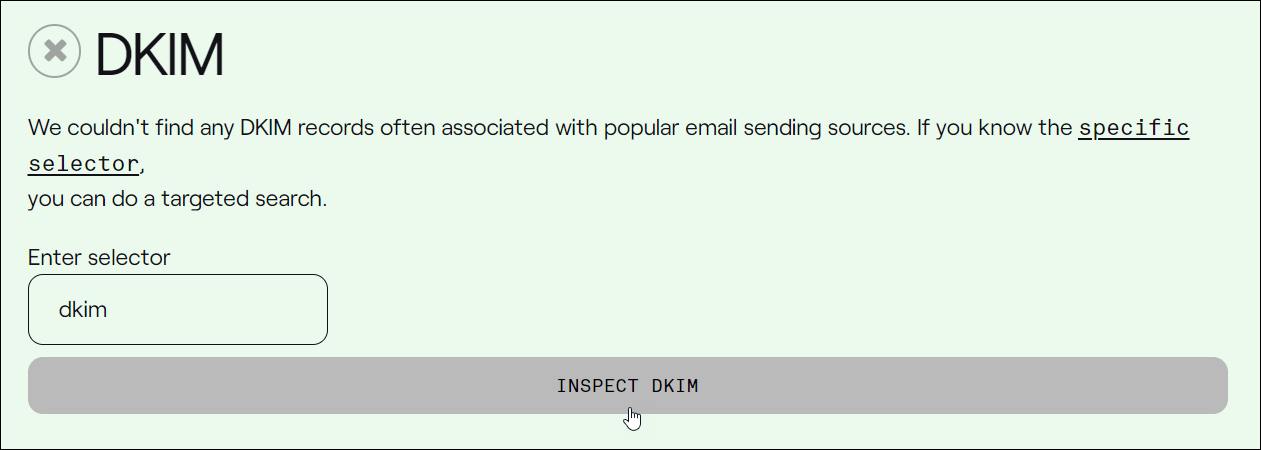

Copie la parte del selector y péguela en la herramienta de verificación DKIM, luego haga clic en el botón Inspeccionar DKIM.

Eso debería solucionarlo y hacer que su correo electrónico pase la verificación DKIM.

Haga clic en el enlace Detalles para ver más detalles sobre los resultados.

Consultar RPP

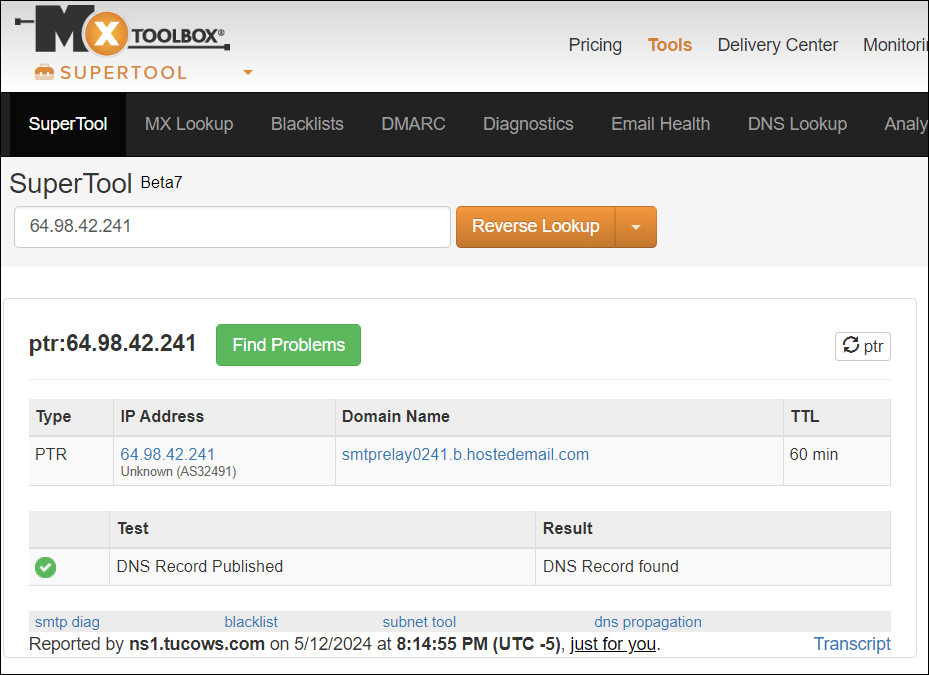

Un registro de puntero DNS, abreviado como PTR, sirve para vincular una dirección IP con su correspondiente nombre de dominio. A diferencia del registro 'A', que asigna nombres de dominio a direcciones IP, el registro PTR realiza la función inversa al asociar direcciones IP con nombres de dominio.

Para verificar que los dominios o IP de envío tengan registros DNS directos e inversos válidos según sea necesario, primero ubique y copie la dirección IP del dominio de correo electrónico de envío en el encabezado del correo electrónico...

Luego péguelo en una herramienta de búsqueda de DNS inversa, como MXToolbox.com, para verificar si el PTR es válido...

Si bien las comprobaciones anteriores le brindarán la información correcta, también recomendamos probar su correo electrónico para detectar spam. Esto ayudará a garantizar una capacidad de entrega óptima de sus correos electrónicos.

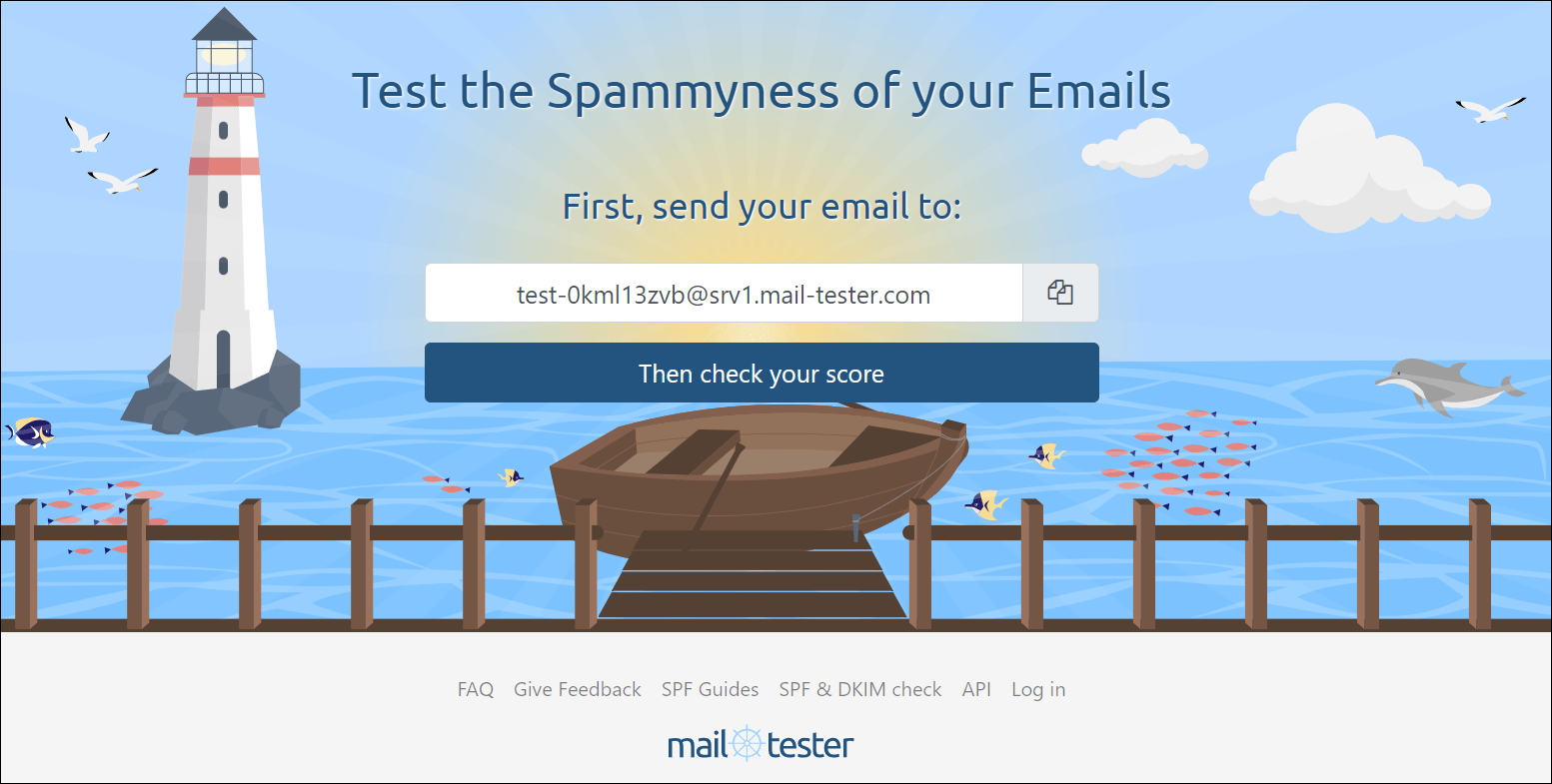

Recomendamos utilizar un servicio como Mail Tester (también tienen una herramienta de comprobación de SPF y DKIM).

Con suerte, esta guía le ha brindado una comprensión básica de lo que significan SPF, DKIM y DMARC y cómo utilizar herramientas para verificar la validez de los dominios de correo electrónico y solucionar posibles problemas.

Si utiliza (o planea utilizar) los servicios de correo web o alojamiento de correo electrónico de WPMU DEV, consulte nuestra guía sobre cómo optimizar la capacidad de entrega del correo electrónico utilizando los servicios de correo electrónico de WPMU DEV.

Mejores prácticas de envío de correo electrónico

Si planea realizar algún tipo de envío masivo de correos electrónicos, aquí encontrará una descripción general de las prácticas clave de envío de correo electrónico que debe seguir para cumplir con las nuevas pautas:

- Suscripciones : envíe correos electrónicos solo a aquellos que hayan optado por participar. Si es un remitente de correo electrónico masivo calificado, puede utilizar una herramienta gratuita como Postmaster Tools de Google para evitar marcas de spam y acceder periódicamente a datos y diagnósticos sobre errores de entrega de Gmail, informes de spam y comentarios. bucle, y más para garantizar que las tasas de quejas se mantengan por debajo del 0,3%.

- Gestión de suscripciones : habilite la cancelación de la suscripción con un clic para darse de baja de manera eficiente. Permita que los destinatarios revisen y cancelen la suscripción a listas de correo específicas.

- Formato de mensajes : Formatee los correos electrónicos según los estándares RFC 5322 y HTML. Evite ocultar contenido y asegúrese de que la información del remitente sea clara.

- Pautas de envío : autenticar correos electrónicos con SPF y DKIM. Mantenga IP de envío consistentes y categorice mensajes. Utilice una conexión TLS para transmitir correo electrónico.

- Evite prácticas de envío : no mezcle tipos de contenido, no se haga pasar por otros ni compre listas de correo electrónico.

- Aumente el volumen de envío lentamente : aumente gradualmente el volumen y supervise las métricas de entrega.

- Consideraciones especiales : garantizar el cumplimiento de las pautas, especialmente para proveedores externos.

- Ejercicios de phishing y marketing de afiliados : supervise periódicamente a los afiliados y evite enviar correos electrónicos de prueba de phishing.

Para obtener pautas más detalladas para el remitente de correo electrónico, consulte: Ayuda de Google: Pautas para el remitente de correo electrónico

Puntos adicionales e información útil

Cubrir todo lo que hay que saber sobre la capacidad de entrega del correo electrónico está más allá del alcance de este artículo. Sin embargo, pensamos en incluir información útil adicional aquí para ahorrarle horas de investigación.

Envío masivo de correos electrónicos

Aquí hay algunas cosas que debe tener en cuenta si planea enviar correos electrónicos masivos:

- Los correos electrónicos falsificados cuentan para el límite de remitentes masivos de 5000 . Según Yahoo, “los correos electrónicos falsificados contarán para el correo que analizamos para su aplicación. Si tiene un problema de suplantación de identidad, debería implementar una política de aplicación de DMARC (p=cuarentena o p=rechazar) independientemente”.

- Los subdominios también están sujetos a los requisitos . Los correos electrónicos no conformes enviados desde el subdominio de un dominio a nivel organizacional que esté sujeto a la verificación DMARC se verán afectados.

Conceptos erróneos sobre SPF (marco de políticas del remitente)

Es importante comprender el papel del SPF en la autenticación del correo electrónico, pero el protocolo también tiene limitaciones. Aquí hay algunos conceptos erróneos populares sobre el SPF:

- SPF protegerá completamente mi dominio contra la suplantación de identidad : SPF no protege por completo la dirección del remitente visible para el usuario. Verifica la autorización del dominio pero no protege la dirección del remitente. Utilice DMARC para proteger los nombres de dominio visibles contra la suplantación de identidad.

- Implementar SPF es suficiente para prevenir todos los intentos de suplantación de identidad y phishing : si bien el SPF es una medida crucial, no es una solución completa contra la suplantación de identidad y el phishing. Se necesitan otros métodos de autenticación de correo electrónico (por ejemplo, DMARC) para una protección integral.

- Incluir el registro SPF de una empresa en los correos electrónicos garantiza una autenticación adecuada : a veces, las empresas indican por error a los clientes que incluyan su registro SPF. Sin embargo, es posible que esto no autentique eficazmente los correos electrónicos y puede provocar configuraciones erróneas.

Conceptos erróneos sobre DKIM (correo identificado con claves de dominio)

Al igual que con SPF, también es importante comprender el papel que desempeña DKIM a la hora de enviar y entregar sus correos electrónicos, pero existen algunos conceptos erróneos que debe tener en cuenta:

- Malentendido sobre cifrado : contrariamente a la creencia popular, DKIM no cifra los correos electrónicos. En cambio, se centra en verificar la integridad del mensaje a través de hashes bajo las etiquetas "bh" y "b", brindando protección contra ataques de modificación y reproducción, aunque solo protege parcialmente contra el robo de identidad y la falsificación. Una verificación DKIM exitosa indica la autorización del remitente y garantiza la integridad del contenido del mensaje durante el tránsito.

- Falacia de falsificación : existe la idea errónea de que las firmas DKIM pueden falsificarse ya que sus detalles están disponibles públicamente en los registros DNS. Sin embargo, DKIM se basa en una infraestructura de clave pública (PKI) con un par de claves: pública y privada. Si bien se puede acceder a la clave pública en los registros DNS, la clave privada reside de forma segura en el servidor del proveedor de servicios de correo electrónico, lo que garantiza la autenticidad del mensaje. Por lo tanto, las firmas DKIM no se pueden falsificar ya que la clave privada se mantiene confidencial y se utiliza únicamente para firmar mensajes.

- Ilusión de solución de spam : si bien DKIM ayuda a verificar la autorización del remitente y la integridad del mensaje, no proporciona una solución definitiva al spam. Si bien reduce la probabilidad de que los spammers utilicen direcciones de correo electrónico falsificadas o robadas, no les impide comprar dominios y configurar registros DKIM para continuar con sus actividades. En consecuencia, esto puede legitimar en cierta medida el spam sin darse cuenta. Sin embargo, el uso auténtico del dominio puede mitigar los ataques de phishing, mejorando la seguridad del correo electrónico contra intentos maliciosos, como correos electrónicos fraudulentos supuestamente de empresas legítimas.

Para obtener las últimas actualizaciones sobre las pautas de Google para el envío de correos electrónicos a cuentas personales de Gmail y los requisitos de envío masivo de correos electrónicos, consulte las preguntas frecuentes sobre las pautas para remitentes de correo electrónico de Google.

¿Ya has recibido el mensaje?

A medida que continúa escalando la batalla cada vez más compleja y continua contra el spam de correo electrónico y el phishing de actores maliciosos sofisticados, los principales proveedores como Google, Yahoo, Microsoft y otros han comenzado a imponer estrictos requisitos de envío de correo electrónico para todos los usuarios para garantizar la entrega segura de los correos electrónicos a los destinatarios. destinatarios.

Esperamos que este artículo le haya brindado toda la información que necesita para comprender y cumplir con todas las pautas y requisitos para enviar correos electrónicos que llegarán a las bandejas de entrada de sus destinatarios.

Consulte nuestra guía sobre cómo optimizar la capacidad de entrega del correo electrónico utilizando los servicios de correo electrónico de WPMU DEV para saber cómo su empresa puede cumplir fácilmente con estas nuevas reglas de envío de correo electrónico.