Vulnerabilidad de carga de archivos: cómo evitar que los piratas informáticos la exploten

Publicado: 2023-04-19¿Sospecha que su sitio web tiene una vulnerabilidad de carga de archivos? ¿Le preocupa que los piratas informáticos lo exploten para piratear su sitio?

Desearíamos poder decirle que no hay nada de qué preocuparse, pero la verdad es que una vulnerabilidad de carga de archivos es un problema grave.

Si un pirata informático encuentra esta vulnerabilidad en su sitio, puede secuestrar su sitio y tomar el control total. Pueden causar graves daños a su sitio al desfigurar sus páginas, eliminar archivos, robar datos e incluso enviar correos electrónicos no deseados a sus clientes. Puede consultar las principales vulnerabilidades de WordPress aquí.

Además, las cosas pueden convertirse en problemas de seguridad mucho mayores. Cuando Google detecte el hackeo, incluirá su sitio web en la lista negra de inmediato para evitar que los usuarios de Google accedan a él. Además, su proveedor de servidores web suspenderá su cuenta.

Pero no se preocupe, puede evitar que todo esto suceda tomando las medidas adecuadas para corregir y evitar las vulnerabilidades de carga de archivos en su sitio.

En este artículo, explicaremos qué es una vulnerabilidad de carga de archivos y le mostraremos las formas más efectivas de proteger su sitio contra ella. También puede aprender cómo los piratas informáticos piratean WordPress.

[lwptoc skipHeadingLevel=”h1,h3,h4,h5,h6″ skipHeadingText=”Reflexiones finales”]

¿Qué es una vulnerabilidad de carga de archivos?

Muchos sitios web de WordPress ofrecen a los visitantes la opción de cargar archivos para diversos fines. Por ejemplo, un portal de empleo permitiría a un usuario cargar un currículum y certificados. Un sitio web bancario le permitiría cargar documentación de respaldo, como identidad, dirección y prueba de ingresos. Cuando se carga un archivo en su sitio, WordPress verifica el archivo y lo almacena en una carpeta específica llamada directorio de Cargas.

En general, los documentos o algún archivo que cargan los cargadores de archivos están en un formato que no puede ejecutar ningún comando sin mostrar ningún mensaje de error.

Para las imágenes, los formatos aceptados incluyen png y jpeg. Para documentos, los formatos incluyen PDF y Docx. Y para videos, incluye extensión de archivos mp3 y mp4. Los formatos o tipos de archivos le permiten ver solo estos archivos.

Como dijimos, estos formatos no son ejecutables, lo que significa que incluso si hay un código malicioso en ellos, el código no puede ejecutar ningún comando en su sitio.

Por lo general, los campos de carga de un sitio web solo aceptan archivos no ejecutables. Pero si funciona mal, puede comenzar a aceptar cargas de archivos sin restricciones.

Los piratas informáticos pueden aprovechar esto y cargar códigos ejecutables en formatos de archivo como archivo PHP, JavaScript y exe. Estos archivos pueden ejecutar comandos causando estragos en su sitio web. Puede consultar cómo prevenir los ataques de inyección SQL.

Esto es lo que se conoce como vulnerabilidad de carga de archivos.

En las secciones a continuación, aprenderá cómo proteger su sitio web contra dicha vulnerabilidad.

Afortunadamente, existen medidas que puede tomar para proteger su sitio web contra dicha vulnerabilidad. Sin embargo, es importante comprender cómo funciona esta vulnerabilidad. Entonces, antes de discutir las medidas de protección, analizaremos más a fondo la vulnerabilidad básica de carga de archivos en la siguiente sección.

¿Cuáles son los diferentes tipos de vulnerabilidad de carga de archivos?

Anteriormente explicamos cómo funciona la vulnerabilidad de carga de archivos. Decíamos que en una web de WordPress hay campos para subir archivos. Solo puede cargar ciertos tipos de archivos no ejecutables. Pero si el campo de carga no funciona correctamente (debido a una vulnerabilidad), los piratas informáticos pueden cargar archivos ejecutables maliciosos.

Ahora hay dos formas en que el campo de carga vulnerable acepta un archivo.

1. Puede aceptar un archivo directamente en el sitio web. En ese caso, los piratas informáticos pueden cargar archivos maliciosos directamente. Esto se denomina vulnerabilidad de carga de archivos locales .

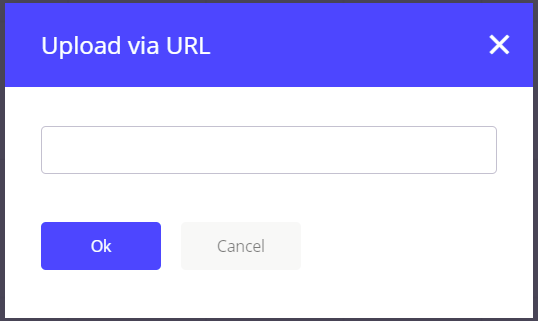

2. Algunos campos de carga no permiten cargas directas. Le piden que cargue sus archivos en un sitio web diferente, por ejemplo, en servicios en la nube como GDrive, Dropbox.

A continuación, debe compartir la ubicación en forma de URL. El sitio web obtendrá el archivo de la ubicación. Es una forma indirecta de cargar archivos que permite a un atacante cargar archivos maliciosos en un sitio web. Esto se denomina vulnerabilidad de carga remota .

La vulnerabilidad de carga local y la vulnerabilidad de carga remota son los dos tipos diferentes de vulnerabilidades de carga de archivos.

Un ejemplo de vulnerabilidad de carga remota que viene a la mente de inmediato es la vulnerabilidad de TimThumb. Era un complemento de cambio de tamaño de imagen popular y la vulnerabilidad afectó a una gran cantidad de sitios web de WordPress. Permitió a los usuarios importar imágenes de sitios web de alojamiento de imágenes (como imgur.com y flickr.com). Sin embargo, debido a la falta de medidas de seguridad, los piratas informáticos también pudieron cargar archivos maliciosos en lugar de imágenes. Esos archivos pueden tener un nombre de archivo diferente o varios tamaños de archivo. Pero el contenido del archivo puede ser muy peligroso.

¿Cómo explotan los piratas informáticos una vulnerabilidad de carga de archivos?

El proceso de piratear un sitio web es complejo y técnico. Lo simplificamos todo lo que pudimos y establecimos los pasos de una manera fácil de entender para cualquiera.

→ Los piratas informáticos siempre están atentos a las vulnerabilidades mediante las cuales pueden obtener acceso a los sitios web.

→ En un sitio web de WordPress, es común encontrar vulnerabilidades en complementos y temas . Cuando los desarrolladores de complementos y temas se enteran de tales vulnerabilidades, lanzan rápidamente una actualización.

→ Las actualizaciones contienen detalles de la solución, que es cómo los piratas informáticos se enteran de que un complemento específico o un tema tiene una vulnerabilidad que puede explotarse.

Obtenga más información sobre las técnicas comunes de piratería de sitios web.

¿Qué pasa cuando no actualizas tu sitio?

→ Los piratas informáticos rara vez se dirigen a un solo sitio web. Recorren Internet para encontrar miles de sitios web que utilizan el complemento vulnerable. Muchos propietarios de sitios web tienden a diferir las actualizaciones porque desconocen la importancia de las actualizaciones de WordPress. Siguen ejecutándose en versiones antiguas del complemento que son vulnerables.

→ Supongamos que está utilizando un complemento para habilitar una sección de comentarios en su blog. Los desarrolladores de este complemento descubrieron recientemente una vulnerabilidad de carga de archivos. Para solucionarlo, lanzaron un parche a través de una actualización. Por alguna razón, no pudo actualizar el complemento. La vulnerabilidad permanece en el complemento. Los piratas informáticos descubren que su sitio está utilizando la versión anterior del complemento de comentarios. Cargan archivos maliciosos en su sitio web al explotar la vulnerabilidad de carga de archivos (prueba de penetración). El archivo contiene scripts con los que pueden comenzar a ejecutar actividades maliciosas.

→ Una vez que los archivos infectados están dentro de su sitio web, los piratas informáticos ejecutan comandos que les permiten robar datos confidenciales, como las credenciales de inicio de sesión de la base de datos de su sitio web. Pueden escalar aún más el hackeo utilizando los datos para iniciar sesión en su sitio web y obtener el control completo de su sitio.

¿Cómo proteger su sitio web de la vulnerabilidad de carga de archivos?

Como mencionamos anteriormente, una vulnerabilidad de carga de archivos puede tener impactos técnicos devastadores en su sitio web. Sin embargo, si implementa los siguientes pasos, puede corregir la vulnerabilidad y proteger su sitio contra piratas informáticos.

Aquí hay 6 medidas importantes de seguridad del sitio web que le recomendamos que tome de inmediato:

1. Instale un complemento de seguridad de WordPress

Es una buena idea tener un complemento de seguridad de WordPress instalado en su sitio. Como mencionamos antes, es probable que aparezcan vulnerabilidades y, por alguna razón, si no puede actualizar el complemento, los piratas informáticos se aprovecharán de esto y piratearán su sitio.

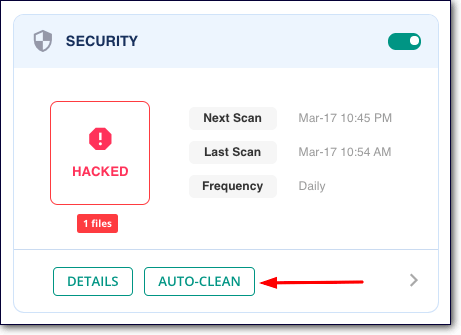

Recomendamos usar nuestro complemento de seguridad: MalCare. Viene con un escáner y limpiador, entre otras cosas. El escáner utiliza técnicas de detección avanzadas para encontrar malware oculto. Y el limpiador está automatizado, lo que le permite limpiar su sitio web con solo unos pocos clics.

El escáner de vulnerabilidades del complemento escaneará su sitio web todos los días y lo alertará sobre el ataque de inmediato. También lo ayudará a limpiar su sitio web en menos de un minuto antes de que los piratas informáticos puedan dañarlo.

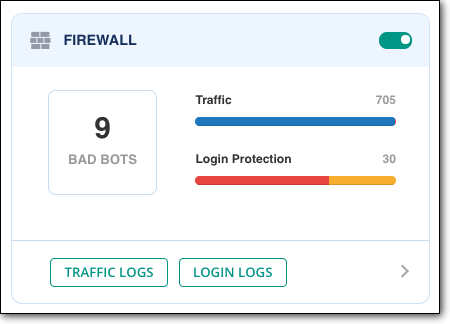

Además, los complementos de seguridad protegen su sitio web a través de un firewall de WordPress.

Un firewall de WordPress funciona como su propio superhéroe de seguridad web que bloquea el tráfico malicioso para que no acceda a su sitio web. Comprueba todo el tráfico entrante de su sitio web. Permite que el buen tráfico acceda a su sitio y el mal tráfico se bloquea rápidamente.

Esto significa que incluso si su sitio web contiene vulnerabilidades, los piratas informáticos no pueden explotarlo porque el firewall les impide acceder al sitio web.

2. Mantenga su sitio web actualizado

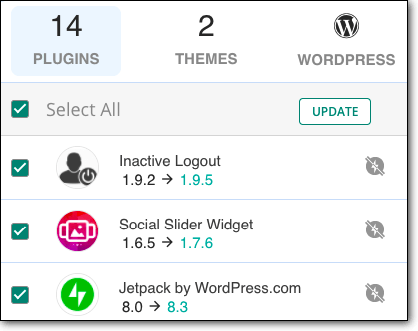

Discutimos anteriormente que cuando los desarrolladores descubren una vulnerabilidad de carga de archivos en su complemento o tema, la solucionan y lanzan una versión actualizada. La nueva versión contendrá un parche de seguridad de la aplicación web. Una vez que actualice a esta versión, la vulnerabilidad de carga de archivos se solucionará en su sitio.

Dicho esto, las actualizaciones a veces pueden ser una molestia. Están disponibles con frecuencia y, a veces, pueden hacer que su sitio se rompa o funcione mal. Recomendamos reservar tiempo cada semana para actualizar su sitio web de manera segura mediante el uso de un sitio de prueba.

Puede usar nuestro complemento, MalCare, para configurar un sitio provisional y probar las actualizaciones antes de instalarlas en su sitio en vivo. Si ejecuta varios sitios web, el complemento le permite administrarlos y actualizarlos todos desde un tablero centralizado. Esto hace que las actualizaciones sean más fáciles, rápidas y sin complicaciones.

3. Compre complementos y temas de mercados de renombre

Las vulnerabilidades se desarrollan con frecuencia en temas y complementos de baja calidad. Es por eso que sugerimos usar solo temas y complementos de buena calidad. Una buena manera de determinar la calidad del software es comprarlo en mercados de renombre como Themeforest, CodeCanyon, Evanto, Mojo Marketplace, etc.

Los mercados de renombre tienen políticas estrictas y protocolos de seguridad que deben seguir los desarrolladores. Por lo tanto, los productos disponibles en estas plataformas se crean con cuidado y se mantienen bien.

4. Retire la función de carga de archivos (si es posible)

Si cree que la función de carga de archivos en su sitio web no es importante, podría considerar deshabilitar la función.

Para algunos sitios web, como los sitios de reclutamiento, esta podría no ser una opción. Sin embargo, si la función de carga de archivos no es necesaria en su sitio web, le sugerimos que la retire.

Si está utilizando un complemento para ejecutar la función de carga de archivos, le sugerimos que desactive y elimine el complemento. Esto eliminará por completo la posibilidad de una vulnerabilidad de carga de archivos.

5. Cambiar la ubicación de almacenamiento de los archivos cargados (riesgoso)

Todo lo cargado en su sitio web de WordPress se almacena en la carpeta Cargas. La carpeta se encuentra dentro del directorio public_html que almacena todos los archivos críticos de su sitio web de WordPress.

Cuando los piratas informáticos cargan un archivo malicioso en la carpeta Cargar, les permite obtener acceso al directorio public_html, es decir, a todo su sitio web.

Si mueve la carpeta Cargar fuera de este directorio, será mucho más difícil obtener el control de su sitio web.

ADVERTENCIA: mover la carpeta de carga requiere experiencia, por lo que si no está familiarizado con el funcionamiento interno de WordPress, le sugerimos que omita este paso. Incluso si tiene conocimiento de WordPress, le recomendamos encarecidamente que realice copias de seguridad completas del sitio web antes de realizar cualquier cambio. El más mínimo paso en falso puede hacer que su sitio web se rompa.

Estas son las 6 medidas de prevención de vulnerabilidades de carga de archivos. Al tomar estas medidas, su sitio estará protegido contra las vulnerabilidades de carga de archivos. Eso nos lleva al final de la prevención de vulnerabilidades de carga de archivos en su sitio de WordPress.

En conclusión

Proteger su sitio de WordPress contra las vulnerabilidades de carga de archivos es un paso para garantizar que su sitio web esté seguro y protegido contra ataques de hackers.

Sin embargo, los piratas informáticos tienen muchas otras formas de intentar entrar en su sitio. Para evitar cualquier tipo de intento de pirateo en su sitio web, le recomendamos lo siguiente:

1. Siempre tenga un complemento de seguridad como MalCare instalado en su sitio. El complemento viene con un escáner de seguridad que escaneará y monitoreará su sitio diariamente. Su firewall también evitará que los piratas informáticos accedan a su sitio.

2. Actualizar su sitio de WordPress con regularidad. Asegurarse de que está utilizando la última versión del núcleo de WordPress y todos los complementos y temas instalados en su sitio web.

3. Y finalmente, fortalece tu sitio de WordPress. Las medidas de fortalecimiento del sitio asegurarán que su sitio sea difícil de penetrar para los piratas informáticos.

Tome estas medidas para que pueda estar tranquilo sabiendo que su sitio es seguro.

¡ Pruebe el complemento de seguridad de MalCare ahora mismo!