Cómo detener un ataque DDoS

Publicado: 2023-03-24El tiempo de actividad es una preocupación principal para los desarrolladores front-end y back-end, pero también es crucial para todo tipo de administradores del lado del servidor. Desafortunadamente, una de las formas más efectivas para que los malos arruinen su sitio es eliminarlo mediante un ataque de denegación de servicio distribuido (DDoS) y reducir su tiempo de actividad. Como tal, la mayoría de los que trabajan con sitios web querrán saber cómo detener un ataque DDoS, o al menos mitigarlo.

Esta publicación analizará cómo detener un ataque DDoS. Pero antes de llegar a los pasos exactos, preparemos la escena. Para hacerlo, primero veremos qué es un ataque DDoS y aprenderemos a identificar uno.

Qué es un ataque DDoS

En términos generales, un ataque de denegación de servicio (DoS) regular (no distribuido) busca abrumar los recursos del servidor para desconectar un sitio. Un mal actor utilizará solicitudes superfluas para interrumpir los servicios de un host en una red con el resultado de que las solicitudes legítimas no pueden llegar al sitio.

Puedes pensar en esto como una protesta afuera de una tienda. Si las personas bloquean la entrada al edificio, los clientes no pueden entrar y, en efecto, la tienda no puede comerciar de manera óptima (o incluso en absoluto).

Un ataque DDoS (Distributed Denial of Service) utiliza muchas computadoras remotas en una red para lograr este objetivo. En realidad, es similar al "efecto Slashdot", en el que el tráfico legítimo y sin precedentes (a menudo debido a un enlace de un sitio web con mucho tráfico) puede causar que el sitio se ralentice o se cuelgue. Sin embargo, mientras que esto tiene una razón de ser legítima, un ataque DDoS siempre es planeado y malicioso.

Por ejemplo, muchas de las máquinas que utilizará un ataque DDoS han sufrido un exploit o una inyección de malware. Un atacante controlará estos "bots" utilizando instrucciones remotas para apuntar a una dirección IP en particular, y cada uno puede parecer legítimo.

Uno de los factores clave en un ataque DoS exitoso es que el objetivo tenga velocidades de Internet más lentas que el atacante. La tecnología informática moderna dificulta esto, razón por la cual los ataques DDoS funcionan mucho mejor para el mal actor.

En general, la naturaleza distribuida de un ataque DDoS dificulta la identificación de un ataque en circunstancias típicas.

Cómo identificar un ataque DDoS

Si desea aprender cómo detener un ataque DDoS, primero deberá comprender cómo se ve uno. Esto puede ser difícil ya que puede haber una razón legítima para sus altos números de tráfico.

En un nivel alto, si un sitio se ralentiza o falla, esta es una señal para implementar su plan de desastre (más de lo cual más adelante). A partir de ahí, querrá buscar una serie de señales reveladoras:

- Mucho tráfico que presenta firmas comunes. Esto podría significar que el tráfico emana de la misma dirección IP o rango de direcciones. En otros casos, es posible que detecte tráfico proveniente de una ubicación similar, un sitio web de referencia o un tipo de dispositivo.

- También puede haber un aumento de tráfico en un solo punto final del sitio, generalmente una página en particular. Muchos errores 404 también pueden ser una señal clara.

- Patrones de tráfico que no se alinean con lo que espera que reciba su sitio. Por ejemplo, esto podría ser un pico fuera de su rango de tiempo habitual o un evento no natural, como picos de actividad en horas.

- Todos y cada uno de estos podrían ser legítimos en lugar de maliciosos. Como tal, querrá apoyarse en su software de análisis para descubrir qué es relevante y relacionado.

También debe tener en cuenta que no todos los ataques DDoS son iguales, y los diferentes tipos pueden hacer que este problema sea mucho más complejo. Por lo tanto, es importante conocer estos tipos si desea saber cómo detener un ataque DDoS.

Los diferentes tipos de ataques DDoS con los que te encontrarás

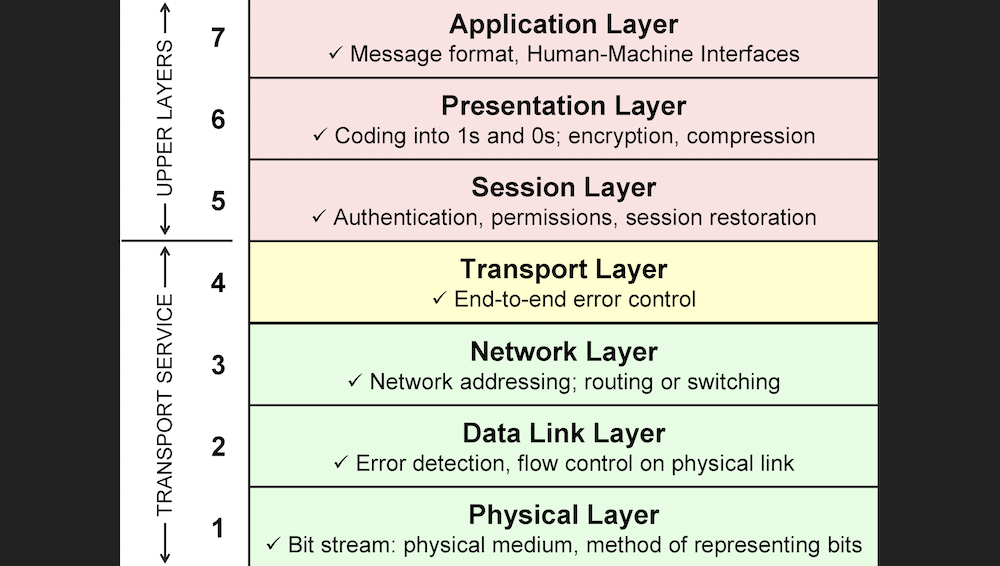

"Conectividad de red" puede parecer una frase simple para describir la forma en que las computadoras se conectan a través de la web, pero eso es una falacia. El modelo de interconexión de sistemas abiertos (OSI) muestra las complejidades en capas reales de las conexiones de red y los sistemas de comunicaciones:

Los ataques DDoS se dividen en diferentes categorías según la capa a la que se dirijan. Aun así, puedes agruparlos en diferentes grupos. Si bien puede hacer esto por capa, también es aceptable clasificarlos según los objetivos del ataque DDoS.

Por ejemplo, los ataques volumétricos buscan abrumar la red y las capas de transporte (tres y cuatro). Los ataques aquí pueden alterar la forma en que los datos se mueven a través de la web y la efectividad de los protocolos de transmisión.

Un tipo, un ataque de amplificación del sistema de nombres de dominio (DNS), utiliza "botnets" para falsificar la dirección IP de destino y realizar solicitudes a un servidor DNS abierto. Esto hace que el servidor responda a la IP de destino y sature los recursos.

Ataques a la capa de protocolo

Los ataques a la capa de protocolo o infraestructura también se dirigen a las capas tres y cuatro, y representan una forma típica de realizar un ataque DDoS. Aquí es donde los recursos del servidor y el equipo de red no pueden manejar los datos que ingresan.

Un ejemplo aquí es un ataque de reflexión del Protocolo de datagramas de usuario (UDP). Esto aprovecha la naturaleza sin estado de UDP. Puede crear un paquete de solicitud UDP válido usando casi cualquier lenguaje de programación. Para llevar a cabo un ataque exitoso, solo necesita enumerar la dirección IP del objetivo como la dirección de origen UDP.

El servidor al que se dirigen estos datos amplificará los datos para crear un paquete de respuesta más grande y luego lo reflejará de vuelta a la dirección IP de destino. Como tal, un mal actor no necesita hacer una conexión al servidor en ningún momento, lo cual es barato de producir.

Cuando se conecta a un servidor web, llevará a cabo un "apretón de manos de tres vías" entre el cliente y el servidor que involucra paquetes de sincronización ( SYN ) y reconocimiento ( ACK ). Mientras que el servidor envía un paquete combinado SYN-ACK , el cliente envía paquetes singulares SYN y ACK .

Con un ataque de inundación SYN , el cliente, en este caso el usuario malintencionado, envía varios paquetes SYN , pero no envía el paquete ACK final. Esto deja muchas conexiones del Protocolo de control de transmisión (TCP) entreabiertas, lo que significa que el servidor se queda sin capacidad para aceptar otras nuevas. Es otra forma más de mantener las conexiones disponibles alejadas de los usuarios legítimos.

Ataques a la capa de aplicación

No solo verá ataques DDoS en la tercera y cuarta capa. La capa de aplicación, la número siete, está en el nivel superior. Esto significa que maneja las interacciones humano-computadora y permite que las aplicaciones accedan a los servicios de red.

Como tal, hay muchos ataques DDoS que manipulan esta capa, a menudo mediante solicitudes HTTP. Para el cliente, una solicitud HTTP es barata, pero para el servidor es costoso responder desde un punto de vista técnico. Los ataques pueden parecer tráfico legítimo, principalmente porque utilizan los mismos métodos para acceder a un sitio.

Por ejemplo, una inundación de HTTP es muy similar a presionar el botón de actualización en su navegador en un ciclo continuo. Una vez que este tipo de interacción DoS se convierte en un DDoS , se vuelve más complejo.

El estilo de la inundación HTTP también puede ser complejo, ya que utilizará muchas direcciones IP diferentes y firmas aleatorias para apuntar a una amplia gama de URL web para expandir el alcance del ataque. Incluso una implementación simple que apunte a una sola URL causará mucho daño.

Para un hacker, el ataque Slowloris ocupa menos ancho de banda pero puede causar más caos. Aquí, cada solicitud tarda una cantidad infinita de tiempo en procesarse para el servidor y monopoliza todas las conexiones disponibles. Debido a que este ataque es efectivo contra servidores con pocas conexiones simultáneas relativamente disponibles, verá que esto afecta a los sitios web más pequeños con frecuencia.

Cómo prepararse para un ataque DDoS

La preparación es cómo detener un ataque DDoS, porque cuanto más rápido pueda volver a la normalidad, mejor. De hecho, es probable que no pueda eliminar la amenaza en su totalidad, pero puede reducir al mínimo los posibles problemas.

Sin embargo, antes de eso, querrá "calcular" cuánto está dispuesto a gastar, ya que el flujo de efectivo puede determinar su plan para detener un ataque DDoS. Debe comenzar a partir de cuánto le costará un ataque a su empresa y luego retroceder para determinar el presupuesto disponible para usted. No es un cálculo que quieras hacer a mitad de un ataque.

A partir de ahí, querrá anotar tres áreas clave en las que debe concentrarse en su preparación.

- Cree un plan de recuperación y desastres, ya que esto le dirá a todos en su equipo qué hacer en detalle explícito.

- A partir de ahí, puede gastar parte de su asignación presupuestaria en un servicio de protección DDoS dedicado. Esto pondrá a los expertos en el lugar para monitorear los sitios, "eliminar" parte del tráfico malicioso que recibe y más.

- Aprenda a detectar cuándo comenzará un ataque DDoS. El análisis de su sitio será crucial aquí, ya que puede monitorear los signos reveladores de un ataque DDoS y reaccionar antes de que ocurra algo catastrófico.

A nivel técnico, hay mucho más que puede hacer para ayudar a detener un ataque DDoS antes de que comience. Cubriremos esto a continuación.

Cómo mitigar un ataque DDoS

Dado que uno de los mayores problemas para detener un ataque DDoS es la lucha por distinguir el tráfico bueno del malo, no puede confiar en una sola solución para mitigarlo. Esto es especialmente cierto si observa un ataque DDoS de "múltiples vectores", es decir, aquellos que atacan múltiples capas OSI.

Como tal, también querrá aumentar su provisión para ayudar a sus defensas. Hay algunas formas simples de hacer esto:

- Enrutamiento de agujeros negros . Aquí es donde filtra el tráfico a una ruta nula y lo elimina de la red. Sin un filtrado específico, eliminará todo el tráfico, lo que no será lo ideal.

- Limitación de velocidad . Si bien esto no será suficiente por sí solo para detener un ataque DDoS, puede limitar la cantidad de acciones completadas por cada usuario.

- Difusión en red . Si toma el tráfico que llega a su sitio y lo dispersa a través de una red distribuida, en teoría distribuirá el impacto de un ataque DDoS.

Como tal, escalar su ancho de banda, conexiones de red y otros recursos son algunas de las mejores formas de combatir un ataque DDoS. Algunas de las soluciones de las que hablaremos más adelante vienen como un servicio en la nube, que distribuye el tráfico como defensa.

También puede usar soluciones en el sitio, como CAPTCHA, para proteger terminales importantes en su sitio. Aquí es donde sus páginas de inicio de sesión requieren un alto nivel de seguridad, porque puede colocar elementos de su sitio con muchos recursos detrás de las pantallas de inicio de sesión u otros aspectos de protección.

Además, puede implementar algunas consideraciones técnicas manuales. Por ejemplo, puede establecer umbrales SYN o UDP más bajos, y agotar el tiempo de espera de las conexiones semiabiertas en el servidor.

Una estrategia de cuatro pasos para detener un ataque DDoS

En el resto de este artículo, le mostraremos cómo detener un ataque DDoS en cuatro pasos. La buena noticia es que el consejo que daremos no es prescriptivo ni estricto. Como tal, puede adaptar las ideas a sus propias necesidades.

Esto es lo que cubriremos:

- Cómo un plan de respuesta y una estrategia de crisis pueden salvar su tocino.

- Qué enfoque debe utilizar para defender un servidor web.

- Las ventajas y desventajas de la protección DDoS local.

- Qué puede hacer por usted la mitigación de DDoS basada en la nube.

Comencemos con un tema que ya mencionamos: la elaboración de estrategias.

1. Formular una estrategia y un plan de respuesta

Es una idea fantástica solidificar todo lo que va a hacer en un plan oficial de respuesta y desastres. Este debe ser uno de los documentos más detallados que tenga en su empresa e incluir todos los pasos que tomará para detener el ataque y recuperar sus recursos.

Aquí hay algunos elementos de nota para incluir:

- Los pasos que cada miembro del equipo debe seguir, en orden, cuando responde a un ataque DDoS.

- Debe haber instrucciones para aquellos fuera del equipo que tienen que comunicar problemas a los clientes, proveedores, vendedores y cualquier otra parte interesada.

- Querrá incluir detalles de contacto importantes para su proveedor de servicios de Internet (ISP), servicio de protección DDoS y otros en la línea del frente.

Una vez que esto esté en su lugar, toda la empresa comprenderá lo que debe hacer para proteger el servidor de su sitio.

2. Descubra cómo defender su servidor web

Hay dos problemas principales con los ataques DDoS:

- Es difícil saber cuándo ocurre un ataque.

- Si tiene que reaccionar ante un ataque en curso, ya es demasiado tarde.

Para resolver estos dos problemas, querrá emplear un servicio de protección DDoS. Cloudflare es uno de los mejores e incluye una arquitectura de servidor dedicada a escala global para interceptar, difundir y filtrar el tráfico web en consecuencia.

Con esto en mente, no querrá implementar umbrales de tráfico estáticos o llenar su lista de bloqueo de IP, ya que esto no será suficiente y es una medida reactiva la mayoría de las veces. Debido a que la escalabilidad es una de las mejores formas de detener un ataque DDoS, el método "casero" tiene restricciones de ancho de banda que los servicios dedicados hacen mejor.

3. Implementar protección local

La protección DDoS local utiliza dispositivos de hardware en la red para filtrar el tráfico de los servidores protegidos. Esta puede ser una forma viable y sofisticada de mitigar y detener un ataque DDoS.

Radware y F5 producen unidades de mitigación DDoS de hardware, y algunas también producen un WAF (cortafuegos de aplicaciones web) de hardware.

Sin embargo, la protección local no puede hacer mucho y no podrá detener un ataque a gran escala, especialmente un DDoS. Como tal, querrá complementar con una configuración DDoS basada en la nube para obtener la mejor respuesta sobre cómo detener un ataque DDoS.

4. Considere una solución DDoS basada en la nube

En realidad, más sitios confían en la protección en la nube, ya que es escalable, siempre activa y más económica que el hardware. Los costos de mantenimiento también son bajos.

Encontrará algunos servicios DDoS que solo funcionan en el nivel de ISP, pero aquellos que funcionan dentro de la nube tienen un mayor alcance de protección. A menudo, estos servicios tienen redes masivas de computadoras para distribuir el tráfico.

Por ejemplo, AWS Shield de Amazon aprovecha su red para llevar a cabo la detección y mitigación automáticas de un ataque DDoS. Además, puede personalizar cómo la herramienta protege su servidor junto con el WAF propio.

Magic Transit de Cloudflare puede funcionar bien como complemento de su solución local existente. También obtendrá un complemento completo de herramientas para ayudarlo a administrar una red virtual, como balanceadores de carga, filtrado de paquetes avanzado y más.

Conclusión 🔥

Un ataque DDoS hará que su sitio sea superado frente a un intento malicioso de bloquearlo. Si bien puede parecer derrotista, no existe una forma real de detener ningún ataque por completo, y mucho menos los ataques DDoS. Como tal, la respuesta sobre cómo detener un ataque DDoS es compleja.

Mitigar el ataque es una buena estrategia y hay muchas implementaciones que puede realizar a nivel de servidor. Es importante averiguar cuál va a ser su estrategia y cómo quiere defender su servidor web. La protección local es una idea fantástica y un WAF es casi esencial. Las soluciones en la nube, como AWS Shield, también funcionan, así como los estándares de la nube en el sitio, como los CAPTCHA.

¿Tiene alguna pregunta sobre cómo detener un ataque DDoS? ¡Pregunte en la sección de comentarios a continuación!