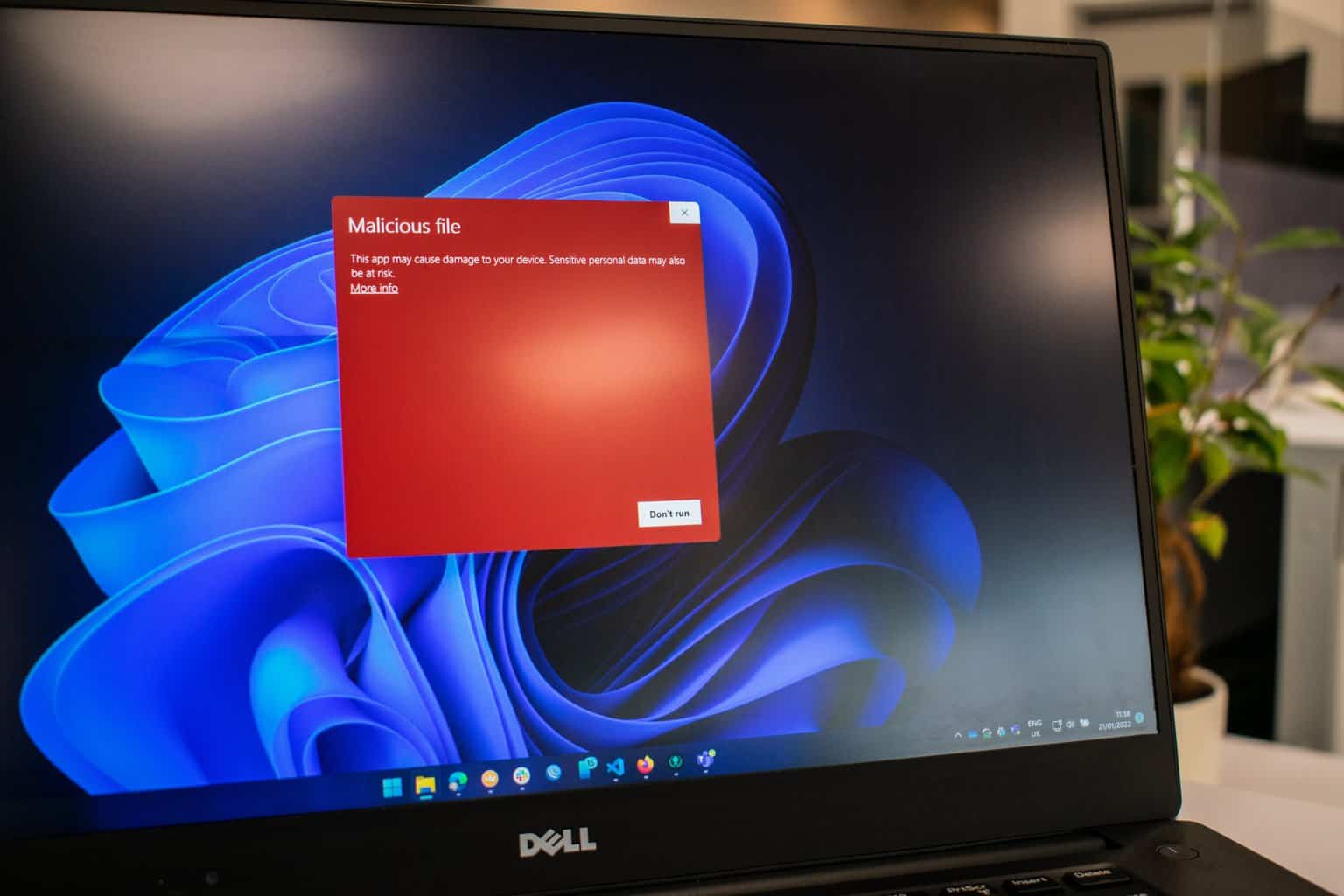

Cómo obtiene malware: 5 maneras en que el malware se cuela en su dispositivo

Publicado: 2023-04-01El malware es una amenaza creciente para nuestros sistemas informáticos e información personal. Puede ser difícil saber cuándo ha contratado un software malicioso, ya que a menudo puede pasar desapercibido hasta que es demasiado tarde. Pero saber cómo se infiltra el malware en su dispositivo es el primer paso para protegerse de las ciberamenazas. Como tal, este artículo describirá cinco de las formas más comunes en que el malware puede terminar en su dispositivo, para que esté al tanto y esté preparado para cualquier riesgo potencial.

Tabla de contenido

¿Qué es el malware?

Una de las amenazas más importantes para la seguridad de su dispositivo es el malware. El malware se refiere al software diseñado para dañar, interrumpir u obtener acceso no autorizado a un sistema informático. Puede presentarse en varias formas, como virus, gusanos, troyanos, ransomware, spyware y adware.

Hay varias formas en que el malware puede infiltrarse en su dispositivo. Una forma es descargando archivos adjuntos de correos electrónicos sospechosos o haciendo clic en enlaces que lo llevan a sitios web maliciosos. A veces, el malware se incluye con descargas de software legítimas, como juegos o reproductores multimedia gratuitos. Otra forma es mediante el uso de software obsoleto que puede tener vulnerabilidades que los piratas informáticos pueden explotar.

El malware también se propaga a través de dispositivos externos infectados, como unidades USB y tarjetas de memoria que se han utilizado en computadoras infectadas antes de conectarse a la suya. Por último, las redes Wi-Fi públicas no seguras son puertas de entrada para los piratas informáticos que utilizan equipos y técnicas especializados, como ataques de intermediarios, para infectar su dispositivo con malware.

Para protegerse de las infecciones de malware, se recomienda que mantenga su sistema operativo y todas las demás aplicaciones actualizadas con regularidad; use contraseñas seguras y autenticación de dos factores; evite abrir archivos adjuntos de correo electrónico de fuentes desconocidas; tenga cuidado al hacer clic en enlaces o descargar aplicaciones gratuitas en línea; no conecte ningún dispositivo externo de fuentes desconocidas sin escanearlos primero con un programa antivirus confiable; y, por último, evite usar redes Wi-Fi públicas a menos que sea necesario.

Vía 1: Explotación de vulnerabilidades de software

Vía 1: Explotación de vulnerabilidades de software

software de explotación

es una de las formas más comunes en que el malware se infiltra en su dispositivo. Los desarrolladores de malware siempre buscan lagunas nuevas y existentes en el software, los sistemas operativos o las aplicaciones que pueden explotar para obtener acceso a su dispositivo. Estas vulnerabilidades a menudo solo se descubren después de que ya se ha producido un ataque malicioso. Por ejemplo, un atacante podría usar una vulnerabilidad en una versión desactualizada de Adobe Flash Player para infectar su dispositivo con malware.

En muchos casos, las vulnerabilidades del software se pueden reparar antes de que los atacantes tengan la oportunidad de explotarlas. Sin embargo, los usuarios que descuidan las actualizaciones ponen en riesgo sus dispositivos porque es posible que estos parches no se instalen automáticamente. Es importante mantener todo el software actualizado e instalar los parches de seguridad lo antes posible.

Incluso si ha instalado todas las actualizaciones disponibles para su computadora o dispositivo móvil, aún podrían surgir nuevas vulnerabilidades en el futuro. Como tal, es crucial mantenerse alerta y cauteloso al descargar archivos de fuentes no confiables o al hacer clic en enlaces sospechosos en línea.

Vía 2: phishing/ingeniería social

Vía 2: phishing/ingeniería social

La ingeniería social de phishing es una de las formas más comunes en que el malware puede ingresar a su dispositivo. Esta técnica utiliza correos electrónicos, llamadas telefónicas o mensajes con una identidad falsa para engañarlo para que revele información confidencial, como contraseñas, detalles de tarjetas de crédito u otros datos personales que los ciberdelincuentes usan para su beneficio. El objetivo de los ataques de phishing es hacerte pensar que el mensaje es lo suficientemente legítimo y urgente para que actúes de inmediato.

Cuando hace clic en un enlace o descarga un archivo adjunto de un mensaje de phishing, puede instalar malware en su dispositivo sin saberlo. Los ciberdelincuentes también pueden usar estas técnicas para apoderarse de sus cuentas y robar su información personal. Para evitar ser víctima de estafas de phishing, siempre tenga cuidado al recibir mensajes no solicitados y nunca revele información confidencial sin verificar la identidad del remitente.

Es importante no solo ser consciente sino también estar preparado cuando se trata de lidiar con tácticas de ingeniería social de phishing. Realizar copias de seguridad periódicas de todos los datos esenciales y usar un software de seguridad confiable puede ayudarlo a protegerse de posibles amenazas en línea. Recordar los pasos que no se deben tomar ayudará a garantizar que el malware no llegue a su dispositivo a través de este método de ataque.

Forma 3: descargas ocultas

Forma 3: descargas ocultas

Las descargas ocultas son otra forma común en que el malware puede llegar a su dispositivo. Este tipo de ataque involucra a un usuario que visita un sitio web que ha sido comprometido o contiene código malicioso. A menudo, estos sitios web contienen contenido legítimo pero tienen un código oculto que está diseñado para explotar las vulnerabilidades en el navegador o el sistema operativo del usuario.

Una vez que el usuario visita el sitio, el código malicioso se descarga en su dispositivo sin su conocimiento o consentimiento. En algunos casos, se les puede pedir a los usuarios que descarguen un archivo que parece inofensivo pero que en realidad contiene malware. Las descargas no autorizadas también pueden ocurrir a través de archivos adjuntos de correo electrónico o enlaces en correos electrónicos de phishing.

Para evitar descargas ocultas, es importante que los usuarios mantengan su software y sus sistemas operativos actualizados con los últimos parches y actualizaciones de seguridad. Además, el uso de software antivirus y la precaución al hacer clic en enlaces o descargar archivos pueden reducir el riesgo de ser víctima de este tipo de ataques.

Vía 4: medios extraíbles infectados

Vía 4: medios extraíbles infectados

Otra forma en que el malware puede infectar su dispositivo es a través de medios extraíbles infectados. Esto incluye unidades USB, discos duros externos, CD y DVD. Cuando conecta un medio extraíble infectado a su computadora, el malware que contiene puede propagarse a su dispositivo sin su conocimiento.

Una forma común en que el malware se propaga a través de medios extraíbles es a través de archivos autorun.inf. Estos archivos están diseñados para ejecutar automáticamente un programa o script cuando la unidad se inserta en una computadora. Los ciberdelincuentes pueden crear archivos autorun.inf maliciosos que lanzan malware en su sistema tan pronto como conecta los medios infectados.

Para prevenir este tipo de infección, es importante escanear siempre los medios extraíbles en busca de virus antes de usarlos. También debe deshabilitar la reproducción automática en su computadora y evitar insertar dispositivos desconocidos o que no sean de confianza en su computadora. Si es posible, use unidades USB encriptadas para la transmisión de información confidencial para evitar filtraciones de datos en caso de pérdida o robo de esos dispositivos.

Vía 5: Conexiones de red inseguras

Vía 5: Conexiones de red inseguras

En la era digital actual, siempre estamos conectados a Internet. Ya sea a través de nuestros hogares o puntos de acceso Wi-Fi públicos, a menudo aprovechamos estas redes sin considerar su seguridad. Sin embargo, conectarse a una red no segura puede poner su dispositivo en riesgo de infección por malware.

Cuando te conectas a una red Wi-Fi pública, te expones a posibles ataques de piratas informáticos que pueden haber configurado un punto de acceso falso para robar tu información personal. Esto se conoce como ataque 'man-in-the-middle' y puede comprometer fácilmente sus datos confidenciales.

Para protegerse de tales ataques, es crucial que solo se conecte a redes seguras con contraseñas seguras y configuraciones de cifrado. Alternativamente, considere usar una red privada virtual (VPN) que encriptará todo el tráfico de Internet entre su dispositivo y el servidor VPN, asegurándose de que nadie pueda interceptar o ver su actividad en línea.

Conclusión: manténgase informado y protegido

En conclusión, es importante mantenerse alerta y protegido contra el malware. El malware puede causar graves daños tanto a su vida personal como profesional. Una de las formas más efectivas de protegerse es instalar un software antivirus confiable en todos sus dispositivos. Este software detectará, evitará y eliminará cualquier programa malicioso que intente infiltrarse en su sistema.

Otra forma de mantenerse protegido es tener en cuenta los sitios web que visita y los enlaces en los que hace clic. El malware a menudo se esconde en sitios web, correos electrónicos o descargas aparentemente inofensivos. Por lo tanto, es importante verificar siempre las fuentes antes de hacer clic en algo sospechoso.

Finalmente, mantenerse informado sobre las amenazas actuales y los desarrollos en ciberseguridad puede ayudarlo a mantenerse alerta contra posibles ataques. Leer regularmente blogs de seguridad cibernética o asistir a seminarios web puede ser una excelente manera de mantenerse informado sobre nuevas amenazas y la mejor manera de protegerse de ellas. Siguiendo estos consejos, puede minimizar el riesgo de ser víctima de ataques de malware y mantener su información confidencial a salvo de daños.