Cómo proteger su sitio contra ataques de ejecución remota de código (5 formas)

Publicado: 2022-05-19Si ejecuta un sitio de WordPress, es posible que esté al tanto de los muchos riesgos de seguridad que podrían amenazar su negocio. Por ejemplo, los ataques de ejecución remota de código (RCE) pueden explotar las vulnerabilidades de su sitio web para robar datos, destruir su contenido o apoderarse de su sitio por completo.

Afortunadamente, puede proteger fácilmente su sitio web al comprender los entresijos de este tipo de ataque. Con el conocimiento adecuado, puede tomar las medidas necesarias para proteger su sitio web contra los ataques de RCE.

En esta publicación, analizaremos los ataques RCE y cómo pueden dañar su sitio web. Luego, analizaremos cinco formas en que puede proteger su sitio, incluido el uso de un firewall de aplicaciones web (WAF). ¡Vamos a sumergirnos!

Una descripción general de los ataques de ejecución remota

RCE es un ciberataque en el que un pirata informático ejecuta de forma remota comandos de código en el dispositivo de alguien. Estos ataques pueden ocurrir si el host, sin saberlo, descarga malware malicioso. Luego, el pirata informático puede instalar malware para robar datos y denegar el acceso a los archivos del usuario hasta que el propietario pague un rescate o extraiga criptomonedas.

Además, una vez que un atacante ha expuesto una vulnerabilidad, puede ejercer un control completo sobre su información y dispositivo. Los datos de sus clientes pueden verse comprometidos, puede perder los archivos de su sitio web y su reputación puede destruirse para siempre.

Además, los ataques RCE están aumentando, pasando del 7 al 27 por ciento de las vulnerabilidades críticas más comunes entre 2019 y 2020. Es probable que este aumento se deba a que la pandemia de COVID-19 ha llevado a muchas empresas a un entorno de prioridad virtual.

Cómo proteger su sitio web contra ataques de ejecución remota de código (5 formas)

Acabamos de cubrir los peligros de los ataques RCE. ¡Ahora, analicemos cinco formas de proteger su sitio web de ellos!

1. Instalar un cortafuegos de aplicaciones web

Un Web Application Firewall (WAF) es una excelente herramienta de prevención que puede proteger su sitio contra diversos riesgos de seguridad, incluidos los ataques RCE. Supervisa y filtra el tráfico HTTP para evitar que las partes sospechosas violen sus defensas. Esencialmente, actúa como un búfer entre su servidor web y el tráfico entrante.

Por ejemplo, una herramienta como Sucuri WAF puede proteger su sitio contra ataques RCE, acelerar sus tiempos de carga e incluso aumentar la disponibilidad de su sitio web:

Además de proteger su sitio contra ataques RCE, Sucuri puede eliminar el código malicioso existente en su sitio y prevenir ataques DDoS. Dependiendo de su servidor web, su servicio de alojamiento también puede venir con protección WAF.

2. Asegúrese de que su software esté actualizado

Mantener todo el software de su sitio web actualizado es fundamental para la prevención de RCE. Por lo tanto, es crucial monitorear constantemente su sitio en busca de nuevas actualizaciones de temas, complementos y el software principal de WordPress.

Los desarrolladores detrás de WordPress, los complementos y los temas implementan regularmente actualizaciones que mejoran la seguridad y la funcionalidad. Por lo tanto, actualizar su sitio con la mayor frecuencia posible minimiza de manera efectiva los riesgos de seguridad que los piratas informáticos de RCE podrían explotar.

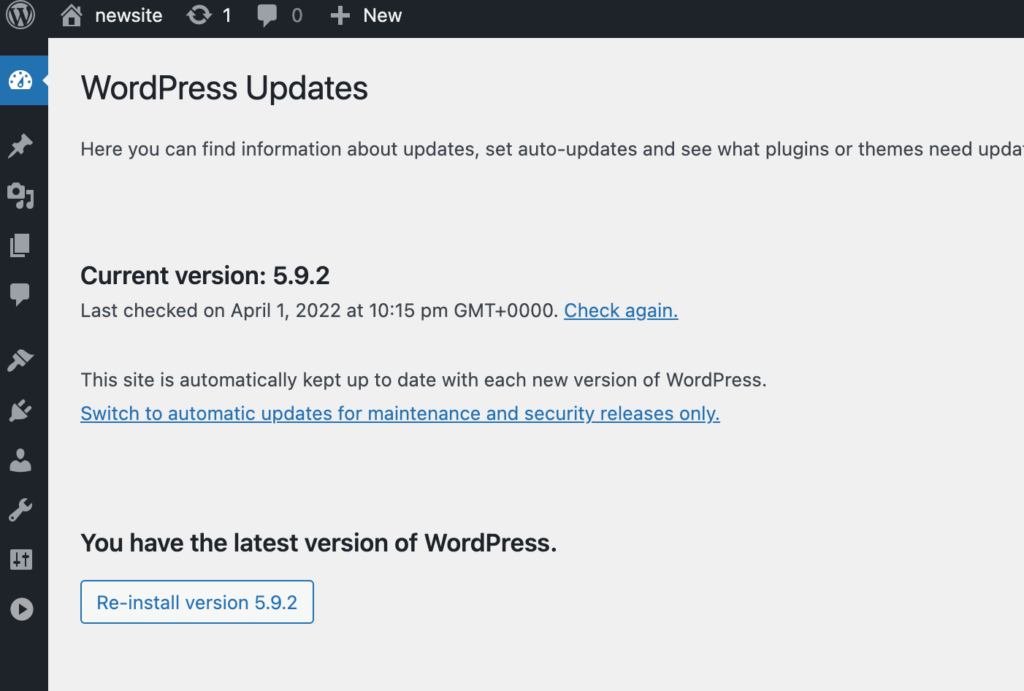

Dirígete a Tablero > Actualizaciones en tu tablero de WordPress para actualizar manualmente tu software. Aquí, puede ver las actualizaciones disponibles y habilitarlas haciendo clic en ellas:

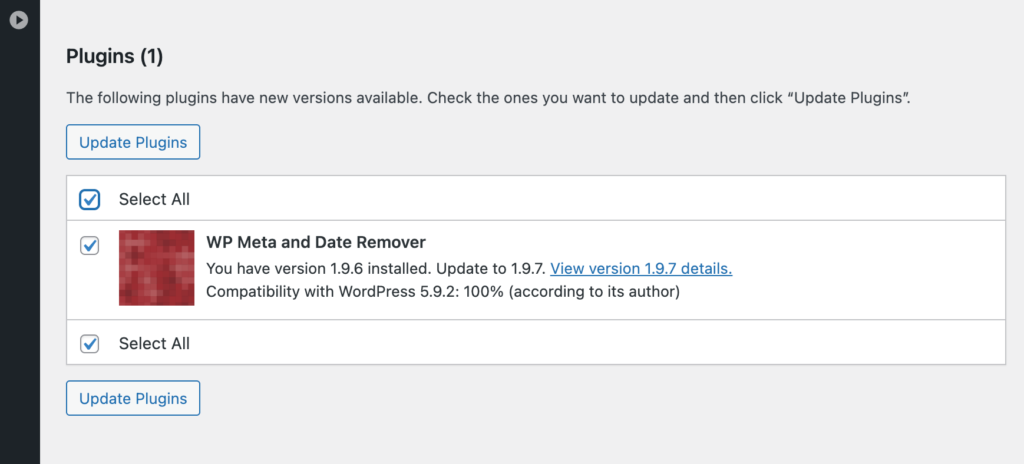

Si tiene complementos desactualizados, haga clic en Seleccionar todo y Actualizar complementos para obtener las últimas versiones:

Alternativamente, puede asociarse con un proveedor de alojamiento de WordPress administrado. Esta empresa se encarga de múltiples tareas detrás de escena, como actualizaciones automáticas, seguridad del sitio web y aumentos de rendimiento. Elegir un host administrado puede proteger automáticamente su sitio contra ataques RCE y otras amenazas de seguridad.

Por ejemplo, WP Engine es un servidor web confiable con un WAF sofisticado, actualizaciones automáticas, copias de seguridad diarias y acceso a una red de entrega de contenido (CDN) y certificación SSL:

Los planes de alojamiento de WP Engine comienzan en $ 23 por mes. Este paquete admite un sitio web y 25.000 visitantes mensuales.

3. Utilice la protección contra desbordamiento de búfer

Un búfer contiene datos en una zona de almacenamiento de memoria mientras se transfieren entre diferentes ubicaciones. El desbordamiento ocurre cuando la cantidad de datos es mayor que la capacidad del búfer. Cuando esto sucede, el programa de escritura de datos comienza a sobrescribir otras ubicaciones de memoria.

Si hay un desbordamiento de búfer, puede permitir que los explotadores sobrescriban la memoria de su software. Pueden agregar código malicioso y cometer un ataque RCE. Por lo tanto, proteger su sitio contra el desbordamiento del búfer es fundamental para prevenir las amenazas RCE.

Afortunadamente, la protección contra desbordamiento de búfer generalmente está integrada en la mayoría de las bibliotecas de códigos de temas en WordPress. Es posible que los lenguajes como C/C++ no tengan protección contra desbordamiento de búfer, pero Javascript, PERL y C# sí.

Por lo tanto, también recomendamos seguir las mejores prácticas de codificación para protegerse contra el desbordamiento del búfer al desarrollar su sitio.

4. Limite los permisos de acceso de los usuarios

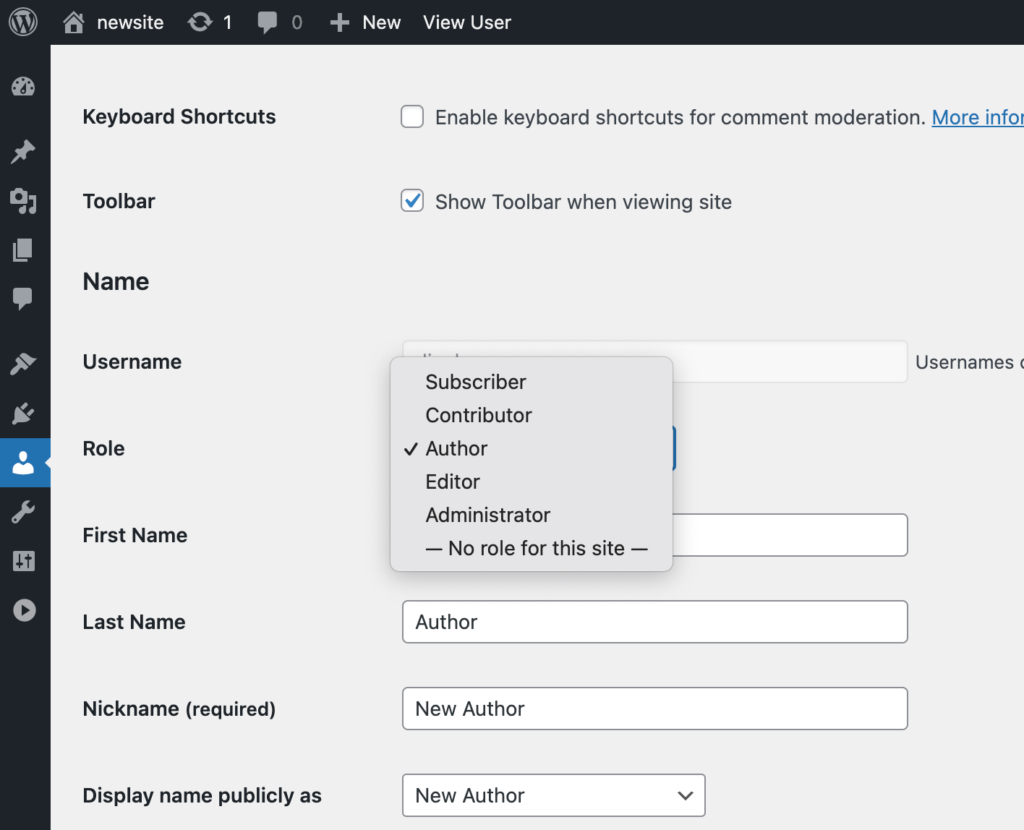

En WordPress, puede asignar múltiples permisos diferentes a sus usuarios. Por ejemplo, hay administradores, editores, autores, colaboradores y suscriptores. Cada tipo de usuario tiene diferentes permisos y solo el administrador puede editar directamente el código.

Al garantizar que cada usuario solo tenga el nivel de acceso que necesita para hacer su trabajo, su sitio no se verá completamente comprometido si un pirata informático se infiltra en uno de los roles de usuario.

Por ejemplo, si tiene escritores independientes en su blog, considere asignarlos como editores, autores o colaboradores, según sus roles.

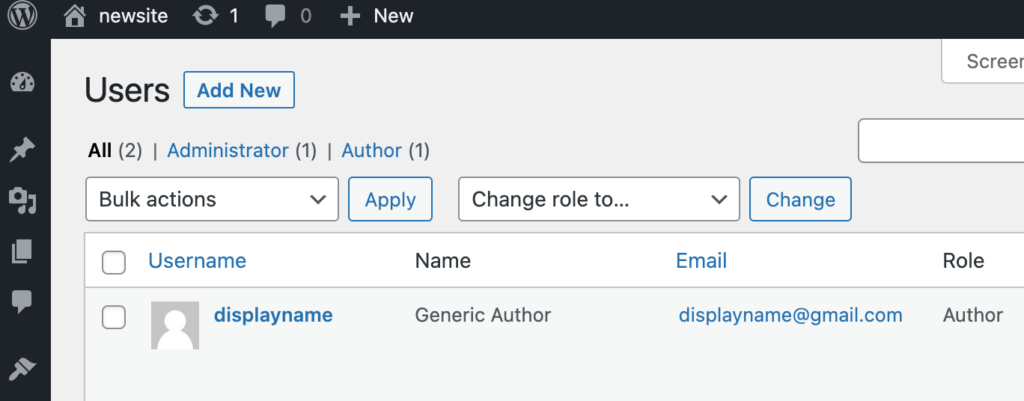

Vaya a Usuarios > Todos los usuarios en su panel de WordPress para editar las funciones de los usuarios. Luego, haga clic en Editar debajo del usuario que desea modificar:

Luego, desplácese hacia abajo hasta Rol y seleccione un rol apropiado para el usuario en el menú desplegable:

Como regla general, no le dé a nadie el rol de administrador a menos que desee que tenga acceso total a su sitio y su código.

5. Utilice un software de detección de intrusos

El software de detección de intrusos (IDS) escanea el tráfico entrante y saliente de su sitio web y le notifica si detecta actividad sospechosa. Con estas notificaciones, sabrá cuándo y si necesita tomar medidas proactivas contra los ataques RCE.

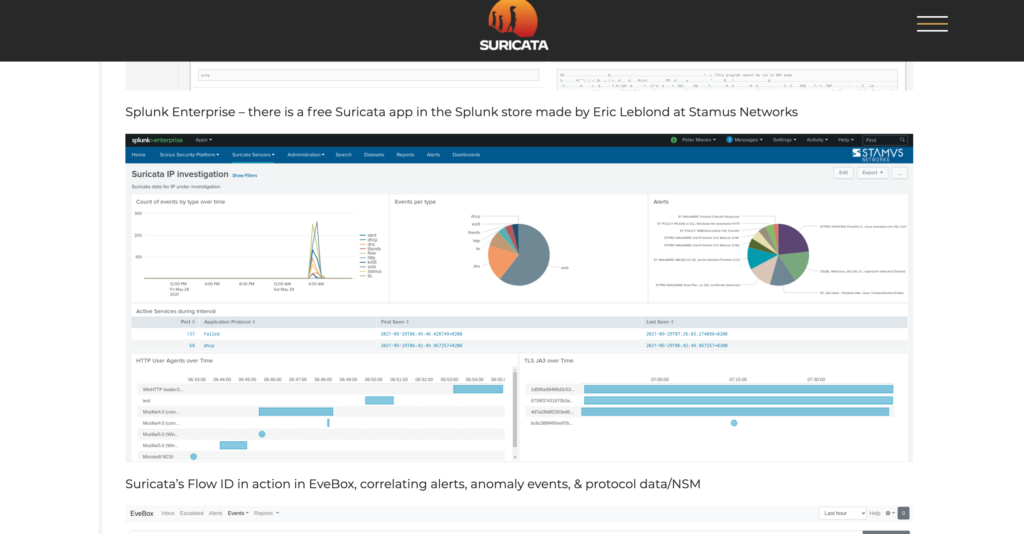

Suricata es un ejemplo de una herramienta IDS gratuita y de código abierto que puede alertarlo cuando su red recibe solicitudes sospechosas:

Además de la detección de intrusos, Suricata brinda servicios como:

- Registro y análisis de TLS/SSL

- Registro HTTP

- Registro de DNS

Suricata también proporciona a los usuarios un panel de control completo de análisis, eventos por tipo, alertas y agentes de usuario HTTP a lo largo del tiempo.

Conclusión

Mantener su seguridad actualizada es una tarea esencial como propietario de un sitio de WordPress. Si los piratas informáticos pueden acceder a su sitio y robar datos de los clientes, es probable que se enfrente a severas sanciones legales y financieras. Sin embargo, puede frustrar los ataques cibernéticos comunes, como la ejecución remota de código (RCE), tomando precauciones simples.

En esta publicación, discutimos cinco métodos para proteger su sitio web contra ataques RCE:

- Instale un cortafuegos de aplicaciones web (WAF).

- Asegúrese de que el software de su sitio web esté actualizado para reducir los riesgos de seguridad.

- Asegúrese de que su sitio web esté protegido contra el desbordamiento del búfer.

- Limite los permisos de acceso de sus usuarios.

- Utilice el software de detección de intrusos (IDS).

¿Tiene más preguntas sobre los ataques de ejecución remota de código y cómo protegerse contra ellos? ¡Háganos saber en la sección de comentarios!