Razones por las que los piratas informáticos piratean sitios de WordPress - MalCare

Publicado: 2023-04-13Por qué los piratas informáticos piratean: los sitios web de WordPress son un objetivo popular para los piratas informáticos. Todos los días se crean 714 nuevos sitios de WordPress , lo que convierte a WordPress en el servicio de administración de contenido de más rápido crecimiento en el mundo. Este tipo de popularidad tiene un precio. Viene con un objetivo colocado en la parte posterior. Explica por qué los piratas informáticos eligen apuntar a WordPress más que a cualquier otro CMS, pero la pregunta sigue siendo, ¿qué ganan los piratas informáticos al piratear sitios web?

Los sitios web pueden ser pirateados por una razón o al azar porque los piratas informáticos han aprendido a utilizar cada sitio web. Para comprender la naturaleza exacta del pago, primero debemos comprender las intenciones de los piratas informáticos, que se pueden clasificar en tres grupos:

- hacktivistas

- Hackers de sombrero blanco

- piratas informáticos de sombrero negro

hacktivistas

Los activistas que piratean sitios web con el objetivo de generar conciencia sobre un problema se denominan hacktivistas. La mayoría de las veces, los hacktivistas desfiguran las páginas del sitio web e inyectan información confidencial que quieren que los visitantes vean. Tomemos como ejemplo la filtración de los Papeles de Panamá, donde los hacktivistas irrumpieron en los sitios web de la CIA y el FBI, extrajeron información oficial y luego la publicaron en línea. En otra ocasión, los hacktivistas desfiguraron el sitio web de ISIS con drogas para mejorar el rendimiento. Si el hacktivismo es un crimen es un tema de debate. Mientras que los partidarios claman que es una forma de libertad de expresión, los opositores argumentan que es la invasión de propiedad lo que causa daño a la visibilidad de la marca.

Hackers de sombrero blanco

Estos hackers no tienen intenciones maliciosas porque buscan vulnerabilidades que puedan ser reportadas de manera responsable. Los hackers de sombrero blanco son desarrolladores o forman parte de un equipo de seguridad responsable de eliminar las vulnerabilidades, lo que contribuye a que la comunidad de WordPress sea una experiencia segura.

Hackers de sombrero negro

Los piratas informáticos de sombrero negro son los que explotan las vulnerabilidades para su beneficio personal. Por lo general, son temidos y rechazados porque a menudo irrumpen en sitios web para robar, modificar o utilizar los recursos de ese sitio. En general, la mayoría de los piratas informáticos de sombrero negro no se dirigen a sitios web específicos, ya que no buscan promover una agenda como los hacktivistas ni buscan vulnerabilidades específicas para el bien común. En su mayoría usan Kali Linux y no son ajenos al uso de técnicas de fuerza bruta para encontrar nombres de usuario y contraseñas para piratear sitios web de WordPress.

¿Por qué los piratas informáticos piratean sitios de WordPress?

Su intención se puede dividir en 3 categorías, a saber:

- por reputación

- Explotación de Recursos

- Acceso a la información

1. Por reputación:

Los hackers de sombrero negro que buscan una reputación en la comunidad de hackers se pueden dividir en dos tipos: hackers experimentados y script kiddies .

Los script kiddies son aficionados que usan herramientas fácilmente disponibles para entrar en sitios web. Su objetivo principal es ganar reconocimiento entre sus compañeros y, por lo general, no tienen intenciones maliciosas. Además del conocimiento técnico, la comunidad de hackers también cuenta el alboroto que un hacker es capaz de crear por su cuenta. Dado que los script kiddies son aficionados, realizar trucos para ellos es una experiencia de aprendizaje. Es un camino hacia una mayor experiencia y una mayor reputación y aceptación en la comunidad de hackers. Un script kiddy se convierte en un pirata informático experimentado cuando ya no depende de las herramientas para realizar ataques y puede eludir las medidas de seguridad habituales utilizando el código malicioso que crea.

Los piratas informáticos experimentados están interesados en escalar la escalera de la reputación que les permitirá tener poder sobre la comunidad y también se les pagará bien por sus servicios . Hace algunos años había un foro llamado Darkode que era algo así como un mercado negro en línea. Los piratas informáticos de sombrero negro tenían perfiles en el sitio web y había un sistema de clasificación en su lugar. La clasificación dependería de criterios como la cantidad de sitios web pirateados, las dificultades enfrentadas al realizar el pirateo, el tamaño de los sitios y, finalmente, qué tan satisfechos estaban los clientes con el servicio (suponiendo que el pirateo se realizó después de una solicitud realizada por un cliente). ). Cuanto mayor sea la clasificación, mayor será el reconocimiento y los clientes pagarán más por sus servicios.

Si se trata de un gran sitio web con una buena reputación, o si los piratas informáticos tuvieron que superar una gran barrera de seguridad, serían venerados por una comunidad. Los piratas informáticos experimentados también son competentes en la utilización de recursos. No toda la información que adquieren les es útil, por lo que la venden a compradores que están dispuestos a pagar una gran cantidad por los datos extraídos.

2. Explotación de los recursos del sitio web

¿Qué constituye un recurso del sitio web? En general, involucra la base de datos del sitio web, el servidor del sitio, sus usuarios y visitantes. Esto es lo que buscan muchos hackers de sombrero negro. Varios piratas informáticos ingresan a WordPress con la intención de utilizar los recursos del sitio web para ejecutar acciones como:

- Atacar a otros sitios web

- WordPress Envío de correos electrónicos no deseados

- Almacenamiento de archivos ilegales

- Criptomoneda minera

- Hackeo de WordPress Pharma, etc.

Atacar otros sitios web

Usar un sitio para atacar otros sitios web es arriesgado porque son fáciles de rastrear. También depender de un sitio significa que, si está en la lista negra, la operación de pirateo está condenada al fracaso. Esta es la razón por la cual los piratas informáticos siempre están buscando nuevos sitios web que puedan usar para atacar sitios web específicos. Más sitios web significan una mayor escala de ejecución.

Envío de correos electrónicos no deseados

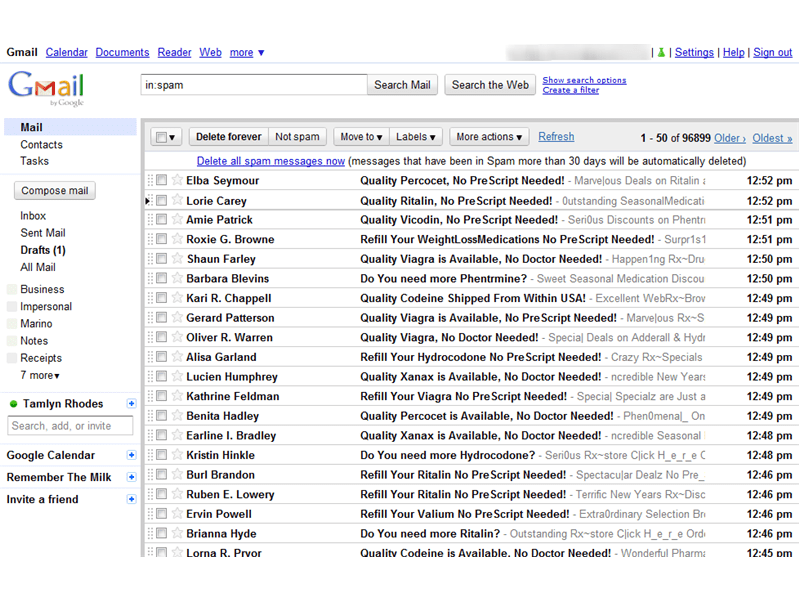

Cualquiera que haya tenido una cuenta de correo electrónico debe haber encontrado correos electrónicos no deseados. Los correos electrónicos no deseados son inevitables. Los piratas informáticos a menudo usan sitios comprometidos para enviar cientos de miles de correos electrónicos no deseados con fines como adquirir credenciales bancarias o vender drogas ilegales, etc. La mayoría de las veces, los propietarios de sitios web no saben que su sitio web ha sido pirateado y se está utilizando para enviar correos electrónicos no deseados. A los piratas informáticos les gusta mantenerlo así porque en el momento en que el propietario del sitio se entera, limpiará el sitio, eliminará las puertas traseras y el pirata informático ya no podrá acceder al sitio ni utilizar sus recursos.

Almacenamiento de archivos ilegales

A veces, los piratas informáticos almacenan millones de archivos como shareware, videos mp3, películas pirateadas que tienden a ocupar mucho espacio en el disco de su sitio web. Cuando estos archivos se ejecutan en su servidor, tienden a atascar su sitio. Cuando los servidores web se enteran, suspenden el sitio pirateado y Google lo incluye en la lista negra. Esto significa que pierde tráfico orgánico y su reputación se ve afectada.

Criptomoneda Minera

En la actualidad, la criptomoneda más popular es Bitcoin. Se genera a través de un proceso llamado 'minería'. En los últimos años, Bitcoin se ha vuelto tan furioso que la comunidad de piratas informáticos se ha interesado particularmente en él, especialmente las personas que quieren enriquecerse rápidamente. Para ello, irrumpen en sitios web e instalan mineros de criptomonedas que generan criptomonedas cada vez que un visitante solicita una página del sitio pirateado. Esto tiene efectos adversos en el sitio web, como que si Google se entera, el sitio pirateado se incluirá en la lista negra.

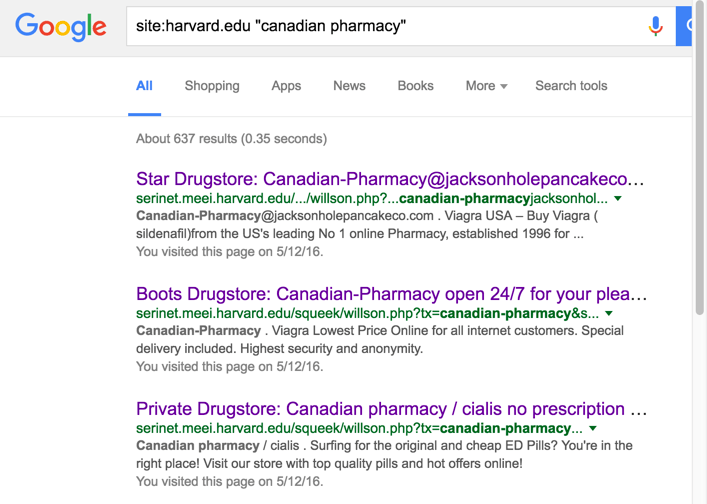

Trucos farmacéuticos

En Internet, existen restricciones sobre algunas drogas farmacéuticas, lo que lleva a algunas compañías farmacéuticas a piratear sitios web, manipular los resultados de búsqueda con palabras clave de spam y llenar sus páginas con anuncios de drogas ilegales. Lo hacen para aprovecharse de los visitantes de su sitio web que sentirían repulsión y nunca volverían a visitar su sitio. O harán clic en el anuncio y serán redirigidos al sitio web del hacker.

3. Acceso a la información

Los datos, especialmente para los sitios web de comercio electrónico, son valiosos. Estos datos no están disponibles públicamente y por lo tanto son únicos. Los piratas informáticos de sombrero negro a veces piratean sitios para recuperar datos o información como direcciones de contacto, registros médicos, preferencias personales, imágenes, información financiera, etc. Los piratas informáticos utilizan esta información:

- Dañar la reputación mediante la publicación de datos confidenciales.

- Para vender esta información confidencial en línea.

- Para chantajear al sitio web desde donde se han recuperado los datos y mucho más.

Publicación de información sin consentimiento

¡No tiene que ser solo información financiera! Incluso datos como la dirección de correo electrónico se pueden utilizar para lanzar un ataque de spam masivo. Otros intentos maliciosos podrían estar en la línea de dañar la reputación de un individuo mediante la publicación de imágenes confidenciales. Si el sitio pirateado realiza negocios en línea, la publicación de la información del cliente no solo dañará la reputación del establecimiento, sino que también arruinará la confianza de sus clientes.

Venta de información en línea

Algunos venden datos de celebridades (tome el caso de las fotos de iCloud de Pippa Middleton) por beneficios monetarios, otros se dirigen a sitios web médicos para obtener datos como números de seguro social, atención médica e información médica. Estos casos de robo de identidad demuestran que los piratas informáticos no solo tienen como objetivo la información financiera. Hay una buena razón también. Para vender datos financieros, los piratas informáticos tienen que competir contra el tiempo porque se puede cambiar información como la contraseña. Además, las personas cuyos datos son robados toman medidas de precaución inmediatas, como cambiar de banco, bloquear tarjetas, etc. Los piratas informáticos pueden obtener un buen precio por los datos financieros robados solo si aún son válidos. La validez del robo de identidad es mucho más larga y, por lo tanto, los rendimientos son mucho más altos.

Uno no puede dejar de pensar ¿qué hacen los compradores con la información? Usando la información, los compradores:

- Crear identificaciones falsas que usan para ejecutar intenciones maliciosas

- Solicitar medicamentos recetados

- Tomar préstamos de los bancos

- Obtener tarjetas de crédito usando la identidad de otra persona

Dado que existe una buena demanda de estos datos, los sitios web con cualquier tipo de información del usuario corren un gran riesgo. Con ganancias como las que mencionamos anteriormente, no sorprende que los piratas informáticos de sombrero negro estén en demanda. Y debido a que los beneficios son tan altos, los piratas informáticos hacen todo lo posible para obtener información confidencial. A menudo, después de extraer información, los piratas informáticos dejan puertas traseras que les permiten acceder al sitio web más tarde. Por lo tanto, el propietario del sitio web debe planificar lo peor de antemano. Siga las mejores prácticas de seguridad y luego espere lo mejor.