Seguridad de aplicaciones web: estrategias y mejores prácticas

Publicado: 2024-06-24- Comprensión de las amenazas a las aplicaciones web

- Mejores prácticas para proteger aplicaciones web

- Conclusión

La seguridad de las aplicaciones de sitios web es más importante a medida que Internet desempeña un papel central en las operaciones comerciales modernas. Las amenazas cibernéticas siguen evolucionando, lo que hace necesario que las organizaciones prioricen las medidas de seguridad.

Las aplicaciones web son puertas de entrada a datos confidenciales, lo que las convierte en un objetivo para personas malintencionadas. El sector de la ciberseguridad sigue cambiando y surgen nuevos vectores de ataque y vulnerabilidades. Es muy importante adoptar un enfoque proactivo e integral de la seguridad.

También puedes leer más: Guía de seguridad de WordPress para principiantes 2024

Comprensión de las amenazas a las aplicaciones web

Conocer la naturaleza del panorama de amenazas es importante para proteger las aplicaciones web. Las amenazas incluyen varios tipos de vulnerabilidades que pueden comprometer la integridad y seguridad de estas aplicaciones.

Reconocer estas amenazas permite a las organizaciones implementar medidas de seguridad adecuadas y mitigar los riesgos. A continuación se detallan las amenazas más comunes a las que se enfrentan las aplicaciones web:

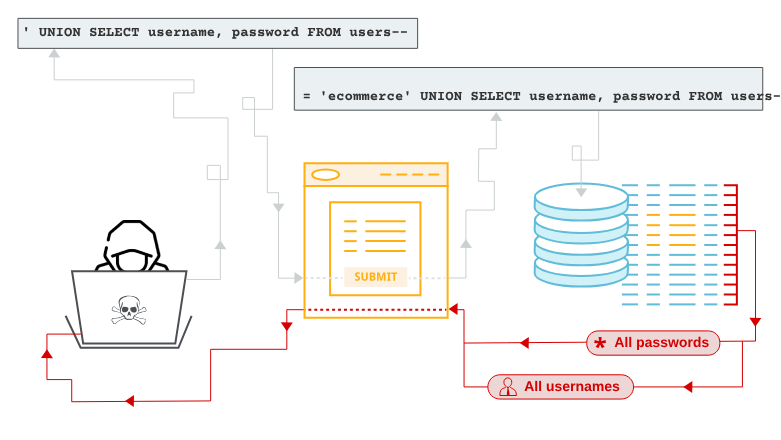

Ataques de inyección

Son las amenazas más frecuentes y peligrosas. Ocurren cuando se envían enlaces o datos que no son de confianza como parte de una consulta o comando. SQL es el ataque de inyección más común que ocurre cuando se utilizan consultas SQL maliciosas para manipular una base de datos. Los atacantes también pueden utilizar secuencias de comandos entre sitios o inyección de comandos para explotar aplicaciones vulnerables.

Vulnerabilidades de autenticación y gestión de sesiones

La autenticación débil y la gestión deficiente de las sesiones también exponen las aplicaciones web a amenazas. Las tres vulnerabilidades clave que existen aquí son:

- Contraseñas débiles: los piratas informáticos pueden rastrear fácilmente contraseñas simples o reutilizadas. Esto les da acceso ilimitado no autorizado.

- Secuestro de sesión: las personas malintencionadas también pueden hacerse pasar por usuarios legítimos robando o falsificando cookies de sesión.

- Generación de tokens insegura: los atacantes pueden comprometer tokens de sesión fácilmente predecibles, dándoles acceso a información confidencial.

Configuración incorrecta de seguridad

Esto ocurre principalmente cuando las configuraciones de seguridad no están configuradas correctamente o se dejan en los valores predeterminados. El uso de credenciales predeterminadas, como nombres de usuario y contraseñas, en aplicaciones web las convierte en objetivos más fáciles. De manera similar, habilitar funciones innecesarias puede comprometer la seguridad de las aplicaciones web. Los piratas informáticos pueden explotar funciones como modelos de depuración cuando sea necesario.

Exposición de datos confidenciales

Esto ocurre cuando las aplicaciones web exponen por error información confidencial como datos personales, de autenticación o de tarjeta de crédito. Aunque es poco común, esto puede ocurrir debido a una transmisión de datos insegura o a un almacenamiento inadecuado. Los piratas informáticos pueden interceptar la transmisión de datos si se envían a través de redes sin configuración HTTPS. De manera similar, almacenar estos detalles en texto sin formato o utilizar métodos de cifrado débiles puede provocar infracciones.

Riesgos de componentes de terceros

La mayoría de las aplicaciones web dependen de componentes de terceros, especialmente bibliotecas y marcos. Las organizaciones prefieren acelerar el desarrollo, mejorar la funcionalidad y reducir costos. Si bien son beneficiosos, introducen importantes riesgos de seguridad si no se manejan adecuadamente. Algunos componentes de terceros contienen vulnerabilidades que personas malintencionadas pueden aprovechar. Estos problemas suelen deberse a errores de codificación o dependencias obsoletas.

Aparte de eso, la mayoría de los componentes de terceros son mantenidos por comunidades de código abierto o desarrolladores externos. Es posible que no se actualicen periódicamente, lo que deja las aplicaciones web expuestas a vulnerabilidades básicas.

Mejores prácticas para proteger aplicaciones web

1. Adopción de mecanismos de autenticación sólidos

Introducir mecanismos de autenticación sólidos es clave para garantizar la seguridad de las aplicaciones web. La autenticación ayuda a verificar la identidad del usuario antes de acceder a funcionalidades o datos confidenciales en la aplicación. Los mecanismos débiles pueden provocar acceso no autorizado y violaciones de datos.

Las empresas pueden mejorar sus mecanismos de autenticación de muchas maneras. El primero es a través de políticas de contraseñas y hash. La implementación de políticas de contraseñas seguras ayuda a frustrar los ataques de fuerza bruta y los intentos de adivinar la contraseña. Las contraseñas deben ser complicadas, con letras mayúsculas y minúsculas combinadas, caracteres especiales y números. También se les debe aplicar hash antes de almacenarlos.

El segundo mecanismo de autenticación es la gestión de sesiones. Hacer esto evita el secuestro y el acceso no autorizado a cuentas de usuarios verificadas. Básicamente, esto implica tener tiempos de espera de sesión, donde las sesiones activas caducan automáticamente después de un período de inactividad.

La adopción de la autenticación multifactor es la tercera medida de autenticación y la más eficaz. Esta capa de seguridad adicional requiere que los usuarios cumplan con múltiples opciones de verificación antes de acceder a sus cuentas. Puede ser una combinación de contraseñas y datos biométricos. Estas opciones reducen los riesgos de acceso no autorizado.

2. Mantenga actualizados el software y las bibliotecas

Las organizaciones también deben mantener actualizados su software y bibliotecas para mantener la seguridad y la integridad de las aplicaciones de sus sitios web. Los avances tecnológicos significan que los proveedores de software y las comunidades de código abierto lanzan nuevas actualizaciones y parches para códigos maliciosos con vulnerabilidades conocidas. No actualizar los componentes de su software a tiempo deja sus aplicaciones web vulnerables a la explotación.

Las organizaciones deberían comenzar por automatizar los mecanismos de actualización de software. La implementación de actualizaciones automatizadas agiliza los procesos de aplicación de parches y actualizaciones de seguridad. Las organizaciones deberían utilizar herramientas como administradores de paquetes para automatizar la detección, descarga e instalación de las actualizaciones disponibles. Esto reduce la carga de los equipos de TI.

Las organizaciones deben tener un proceso sólido de gestión de parches que garantice actualizaciones oportunas de sus pilas de aplicaciones. Esto incluye marcos de aplicaciones, servidores web y bibliotecas de terceros. También deben monitorear periódicamente los avisos de los proveedores y las bases de datos de vulnerabilidades para mantenerse informados sobre los últimos parches y actualizaciones que se adapten a su pila tecnológica.

También es importante realizar análisis y evaluaciones periódicas de vulnerabilidades. Ayuda a las empresas a identificar componentes obsoletos o vulnerables en su pila de aplicaciones. Afortunadamente, las herramientas de escaneo automatizado, como las herramientas de análisis de código estático, pueden ayudar a detectar vulnerabilidades presentes en las bibliotecas de software.

Del mismo modo, deben probarse en un entorno controlado antes de integrar actualizaciones a las aplicaciones. Esto permite a las organizaciones evaluar el impacto de estas actualizaciones en el rendimiento y la funcionalidad de sus aplicaciones web antes de implementarlas por completo. Las pruebas ayudan a mitigar el riesgo de consecuencias no deseadas provocadas por las actualizaciones.

Por último, las actualizaciones de software ocasionalmente pueden presentar problemas inesperados, incluso tras realizar pruebas cuidadosas. Las organizaciones deben establecer procedimientos de reversión y planes de contingencia. Esto les ayuda a volver a su estado estable inicial en caso de actualizaciones fallidas o comportamiento inesperado. Tener procedimientos de reversión minimiza el tiempo de inactividad en caso de emergencias inesperadas.

3. Realizar pruebas periódicas de evaluación y penetración

Las evaluaciones periódicas son un enfoque proactivo para identificar y abordar vulnerabilidades en las aplicaciones web. Estas evaluaciones ayudan a evaluar el estado de seguridad de las aplicaciones web. Las pruebas de penetración implican la creación de un ataque simulado en el mundo real a la aplicación.

Los piratas informáticos éticos utilizan diversas técnicas para identificar posibles puntos de entrada que puedan utilizar los atacantes. La simulación de los diferentes escenarios de ataque ayuda a las organizaciones a obtener información sobre su postura general de seguridad y priorizar la corrección de las vulnerabilidades identificadas. La importancia de realizar tales evaluaciones incluye:

- Identificación de vulnerabilidades: estas evaluaciones generalmente comienzan identificando vulnerabilidades potenciales en la aplicación. Se puede utilizar una combinación de herramientas de escaneo automatizado y revisiones manuales de código. Los escáneres automatizados detectan vulnerabilidades comunes, como fallas de inyección, mientras que profesionales experimentados realizan revisiones manuales de código.

- Priorización de riesgos: no todas las amenazas tienen el mismo nivel de riesgo. Las evaluaciones de seguridad ayudan a priorizar los riesgos. Las organizaciones pueden identificar y centrarse en mitigar las vulnerabilidades que representan la mayor amenaza para la integridad del sistema.

- Informes y remediación: las organizaciones deben compilar un informe detallado después de la evaluación de seguridad. El informe debe resaltar las vulnerabilidades identificadas, si las hubiera, los niveles de gravedad y los procedimientos de remediación efectivos.

Recuerde que la seguridad de las aplicaciones web debe ser un proceso continuo. Las organizaciones deben evaluar y probar periódicamente sus sistemas. Esto garantiza que se adapten a amenazas y vulnerabilidades en continua evolución. Es prudente establecer una cultura de mejora continua, que incluya la evaluación de la seguridad. Ayuda a las organizaciones a mantener y mejorar su postura de seguridad. Pueden minimizar los riesgos de violaciones de seguridad o prepararse mejor para amenazas emergentes.

4. Implementar encabezados de seguridad y política de seguridad de contenido.

Los encabezados de seguridad y las políticas de seguridad de contenido son medidas de seguridad confiables para las aplicaciones web. Estas opciones proporcionan una defensa adicional contra vulnerabilidades comunes. Para empezar, los encabezados de seguridad son esencialmente encabezados de respuesta HTTP utilizados por las aplicaciones web para indicar a los navegadores cómo comportarse en situaciones específicas.

Al hacer esto, hacen cumplir las reglas sobre transmisión de datos y manejo de contenido, lo que ayuda a mitigar diversas formas de ataques. Por ejemplo, HTTP garantiza que los navegadores solo interactúen con sitios web a través de HTTPS. Esto evita el secuestro de cookies y los ataques de degradación.

De manera similar, una política de seguridad de contenido es una estrategia de seguridad sólida que previene una amplia gama de ataques. Especifica fuentes de contenido que los navegadores pueden cargar y ejecutar. Esto mitiga ataques como secuencias de comandos entre sitios e inyección de datos.

5. Desinfectar y validar los datos de entrada

La desinfección y validación de los datos de entrada también ayuda a proteger las aplicaciones web contra ataques de inyección y otras formas de amenazas. La validación de las entradas garantiza que los datos ingresados en el sistema se ajusten a los formatos esperados. Por otro lado, la desinfección elimina insumos peligrosos para neutralizar las amenazas. Mantener este enfoque dual ayuda a mantener la integridad de los datos. Algunos de los beneficios y mejores prácticas de desinfectar y validar los datos de entrada incluyen:

- Previene ataques de inyección: inyecte ataques como SQL para explotar vulnerabilidades enviando enlaces o datos maliciosos a través de campos de entrada. Una validación adecuada evita que los atacantes inyecten códigos dañinos. Garantiza que los datos de entrada no contengan caracteres sospechosos.

- Mantiene la integridad de los datos: la validación también garantiza que los datos de entrada cumplan con los formatos y rangos esperados. Esto es vital para mantener la integridad de los datos y evita comportamientos anormales en las aplicaciones.

- Mejore la seguridad y la experiencia del usuario: la validación y la desinfección mejoran la seguridad, ya que garantiza que las aplicaciones web solo procesen datos con el formato correcto.

Las organizaciones deben observar varias mejores prácticas para la validación y desinfección de entradas. Por ejemplo, las organizaciones deberían definir claramente las limitaciones para cada campo. Estos son los caracteres, formato y tipo permitidos. Hacer cumplir estas restricciones en el lado del cliente y del servidor garantiza que solo se ingresen datos válidos.

Conclusión

Proteger las aplicaciones web requiere un enfoque proactivo y una comprensión profunda del cambiante panorama de amenazas. La implementación de medidas sólidas de ciberseguridad, como la validación de entradas y mecanismos de autenticación confiables, puede mitigar significativamente estos riesgos. Además, mantenerse informado y actualizado sobre las amenazas emergentes es importante para mantener la integridad de las aplicaciones web en el actual ecosistema digital interconectado.

Como uno de los cofundadores de Codeless, aporto experiencia en el desarrollo de WordPress y aplicaciones web, así como un historial en la gestión eficaz de hosting y servidores. Mi pasión por adquirir conocimientos y mi entusiasmo por construir y probar tecnologías novedosas me impulsan a innovar y mejorar constantemente.

Pericia:

Desarrollo web,

Diseño web,

administración del sistema linux,

SEO

Experiencia:

15 años de experiencia en desarrollo web desarrollando y diseñando algunos de los temas de WordPress más populares como Specular, Tower y Folie.

Educación:

Soy Licenciado en Ingeniería Física y MSC en Ciencia de Materiales y Opto Electrónica.

Twitter, Linkedin