¿Qué son los registros SPF, DKIM y DMARC? ¿Y por qué los necesita?

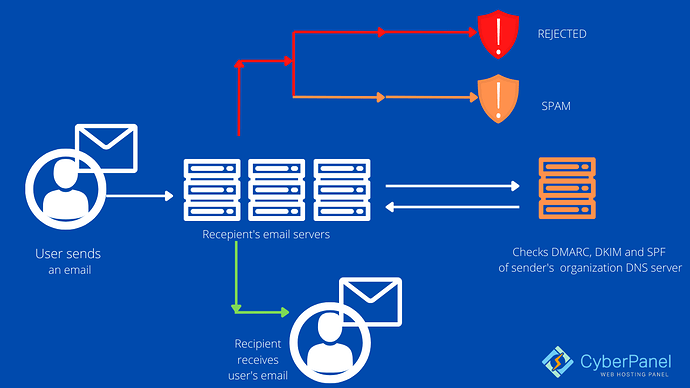

Publicado: 2022-04-06SPF, DKIM, DMARC son más que simples configuraciones técnicas de correo electrónico. Tienen un impacto perjudicial en la entrega de correo electrónico. Trabajan juntos para garantizar una mejor entrega de correo electrónico.

En pocas palabras, los proveedores de servicios de Internet (ISP) utilizan los tres enfoques para verificar la autenticidad del correo electrónico. ¿Es el remitente realmente quien dice ser?

Debe demostrar que es un remitente válido para pasar los filtros de ISP. ¿Cómo puede demostrar que no está enviando en nombre de otra persona y que su identidad no ha sido robada? Haciendo uso de SPF DKIM DMARC.

Los registros de texto que prueban y salvaguardan expresamente la autenticidad de un remitente se conocen como registros SPF DKIM DMARC.

Puede configurar todos estos registros en CyberPanel usando: ¡Consiga una puntuación de correo electrónico de 10/10 con CyberPanel!

Tabla de contenido

FPS

El marco de política del remitente, o SPF para abreviar, es un protocolo de validación de correo electrónico para detectar y bloquear la falsificación de correo electrónico. Permite a los intermediarios de correo verificar que el correo entrante de un determinado dominio se origina en una dirección IP que ha sido permitida por la administración del dominio. Un registro SPF es un registro TXT en el DNS (Sistema de nombres de dominio) que indica qué direcciones IP y/o servidores pueden enviar correo "desde" ese dominio. Es similar a tener una dirección de remitente confiable e identificable en una postal: es mucho más probable que la mayoría de las personas abran una carta si la dirección de remitente es confiable y reconocible.

Los ISP examinan el dominio Return-Path del mensaje después de que se haya transmitido. Luego, la dirección IP que envió el correo electrónico se compara con la dirección IP indicada en el registro SPF del dominio Return-Path para verificar si coinciden. Si es así, los ISP verifican la verificación SPF y envían el mensaje.

Ejemplo de un registro SPF:

v=spf1 ip4:168.119.13.219 incluye:mailgun.org incluye:zoho.com incluye:mxlogin.com ~todos

¿Por qué es importante?

SPF es un "estándar propuesto" que ayuda en la protección de los usuarios de correo electrónico de los spammers. Las direcciones y dominios "de" falsificados se utilizan con frecuencia en correos electrónicos no deseados y phishing. Como resultado, la mayoría de las personas considera que publicar y verificar los registros SPF es una de las estrategias antispam más efectivas y sencillas. Si tiene una buena imagen de envío, un spammer puede intentar enviar correo electrónico desde su dominio para beneficiarse de la buena reputación de remitente de su ISP. Sin embargo, la autenticación SPF correctamente configurada informa al ISP del destinatario que, aunque el dominio sea suyo, el servidor de transmisión no puede enviar correo en su nombre.

Incluso si un subdominio no tiene su propio registro SPF, un registro SPF en el dominio principal lo autenticará automáticamente.

ventajas

Cuando los spammers obtienen el control de su dominio, intentarán enviar correos electrónicos no deseados. Esto dañará su credibilidad así como su capacidad de entrega. Si aún no ha autenticado su dominio, debe convertirlo en una prioridad. SPF asegura que su capacidad de entrega sea alta de las siguientes maneras:

• Notifica a los receptores de ofertas de terceros.

Si los spammers emplean un repetidor, un registro SPF garantiza que se notifique al usuario final.

• Acceso rápido a las bandejas de entrada

Gracias a la implementación de SPF, los destinatarios de los correos electrónicos ganarán confianza en su marca y sus futuros correos electrónicos tendrán un acceso seguro a sus bandejas de entrada.

• Obligatorio para algunos destinatarios

Algunos destinatarios de correo electrónico solo quieren un registro SPF y designarán los correos electrónicos como spam si no tienen uno. De lo contrario, es posible que su correo electrónico rebote.

• Mejora la puntuación del remitente

La puntuación de remitente de cada servidor de correo saliente se calcula utilizando métricas de correo electrónico tradicionales, como cancelaciones de suscripción y archivos de spam. SPF mejora su puntaje de remitente, lo que mejora la entrega de correo electrónico.

Desventajas

El sistema SPF tiene un par de limitaciones. Los siguientes son los detalles:

• No funciona en correos electrónicos que han sido reenviados

Debido a que los correos electrónicos reenviados no contienen la identificación del remitente original y parecen ser mensajes de spam, con frecuencia fallan la prueba del marco de políticas del remitente.

• No se actualiza periódicamente

Es posible que muchos administradores de dominio no puedan mantener sus registros SPF actualizados de manera regular.

• A pesar de que el servidor ha cambiado, debe actualizar.

Cuando se utiliza un proveedor de correo electrónico de terceros, el dominio debe actualizar el registro SPF cada vez que cambian los servidores del proveedor de servicios, lo que aumenta la carga de trabajo.

¿Como funciona?

Los servidores de recepción verifican el SPF buscando el valor de Return-Path del dominio en los encabezados del correo electrónico. El servidor del destinatario utiliza esta ruta de retorno para buscar un registro TXT en el servidor DNS del remitente. Si SPF está habilitado, mostrará una lista de todos los servidores aprobados desde los cuales se puede enviar correo. La verificación de SPF fallará si la dirección IP no está en la lista.

Los registros SPF se dividen en dos secciones: calificadores y mecanismos.

- Es posible definir quién puede entregar correo en nombre de un dominio utilizando mecanismos. Se puede usar uno de los cuatro calificadores si se cumplen esas condiciones.

- Cuando un mecanismo coincide, los calificadores son las acciones que se toman. El + predeterminado se usa si no se especifica ningún calificador. Los cuatro tipos de calificadores que se pueden usar para configurar las políticas de correo electrónico de SPF se enumeran a continuación.

DKIM

DKIM (DomainKeys Identified Mail) permite que una organización (o controlador de mensajes) asuma la responsabilidad de un mensaje mientras está en tránsito. DKIM agrega un nuevo identificador de nombre de dominio a un mensaje y utiliza técnicas criptográficas para verificar su autorización. Cualquier otro identificador en el mensaje, como el campo De: del autor, no tiene efecto en la identificación. DKIM, una firma de registro TXT, también ayuda a establecer la confianza entre el remitente y el receptor.

¿Por qué es importante?

Si bien DKIM no es esencial, hace que sus correos electrónicos parezcan más auténticos para sus destinatarios y hace que sea menos probable que terminen en las carpetas de correo basura o spam. La suplantación de correo electrónico de dominios confiables es una táctica común para campañas peligrosas de spam, y DKIM hace que sea más difícil suplantar correo electrónico de dominios habilitados para DKIM.

DKIM es compatible con la arquitectura de correo electrónico actual y funciona junto con SPF y DMARC para proporcionar capas adicionales de seguridad para los remitentes de correo electrónico. Incluso si sus servidores de correo no admiten firmas DKIM, aún pueden recibir mensajes firmados. Es un mecanismo de seguridad que es opcional y DKIM no es un estándar muy utilizado.

ventajas

La firma y la verificación son dos acciones independientes proporcionadas por DKIM. Cualquiera de ellos puede ser manejado por un módulo de agente de transferencia de correo (MTA). Las claves DKIM privadas y públicas se crean en pares.

DKIM utiliza "criptografía asimétrica", que también se conoce como "criptografía de clave pública". DKIM emplea una "clave privada" para establecer una firma después de recibir un mensaje y antes de que se transmita a su destinatario. El mensaje tiene esta firma adjunta. Cuando el mensaje se envía a su destinatario, el servidor de destino solicita la clave pública del remitente para validar la firma. El servidor de destino puede suponer que el remitente es quien dice ser si la clave pública le permite descifrar la firma dada con el mismo valor que calcula como la firma.

Desventajas

- Tipo de registro SPF: el registro SPF solo se puede publicar en formato TXT. El registro de tipo "SPF" ya no se admite y debe evitarse.

- Varios registros: agregar varios registros SPF a un dominio. Los registros adicionales deben eliminarse o fusionarse con el actual.

- El uso de la técnica de inclusión para hacer referencia a un registro inexistente se denomina inclusión de un registro inexistente. Los artículos incluidos que no sean válidos deben eliminarse.

- En caso de duda, utilice -all. Mientras que usarlo sin incluir completamente todas las fuentes posibles aumenta el riesgo de que se rechacen los correos electrónicos reales.

- Demasiados registros: la inclusión de demasiados registros, especialmente en las zonas _spf.google.com y spf.protection.outlook.com, puede dar como resultado un número excesivo de búsquedas. Estos registros necesitan ser optimizados.

¿Como funciona?

DKIM genera un par de claves pública y privada mediante cifrado asimétrico. En el DNS del dominio remitente, la clave pública se publica como un registro TXT específico. La clave privada se utiliza para que la firma de cada correo electrónico sea única.

Un algoritmo de privacidad asignó una firma aleatoria como parte de los encabezados del correo electrónico utilizando su clave privada y el contenido del correo electrónico.

Cuando un servidor de correo saliente envía un mensaje, genera y adjunta un encabezado de firma DKIM único al mensaje. En este encabezado se incluyen dos hashes criptográficos, uno de encabezados definidos y uno de al menos una parte del contenido del mensaje. El encabezado DKIM también incluye detalles sobre cómo se creó la firma.

Cuando un servidor SMTP recibe un correo electrónico con esa firma en el encabezado, consulta el DNS para el registro TXT de clave pública para el dominio de envío. El servidor receptor podrá verificar si el correo electrónico se envió desde ese dominio y no fue manipulado en tránsito utilizando la clave pública.

El proveedor de servicios de correo electrónico del destinatario puede clasificar el correo electrónico como correo no deseado o prohibir la dirección IP del remitente por completo si la verificación falla o la firma no existe. Esto hace que sea más difícil para los estafadores hacerse pasar por su dirección de dominio en los correos electrónicos.

DMARC

¿Por qué es importante?

Cualquier correo electrónico que no coincida se considerará fraudulento y será ignorado. El phishing es la actividad engañosa de enviar correos electrónicos maliciosos haciéndose pasar por otra persona para obtener la tarjeta de crédito de un usuario u otra información personal. Como resultado, al usar DMARC, se está protegiendo a sí mismo.

Una instalación exitosa de DMARC aumentaría gradualmente desde varios niveles de cuarentena hasta el rechazo total. Una buena práctica también requiere que el remitente controle los informes DMARC de forma regular. Estos informes lo alertarán sobre cualquier esfuerzo de phishing realizado contra su dominio, así como si su propio correo electrónico está siendo rechazado debido a fallas de DKIM o SPF.

ventajas

Si utiliza correo electrónico, DMARC es una buena idea para implementar.

Cuando se implementan controles de seguridad efectivos contra el correo electrónico fraudulento, la entrega se simplifica, la confiabilidad de la marca mejora y los propietarios de dominio obtienen visibilidad sobre cómo se utilizan sus dominios en Internet.

- Seguridad: para proteger a los consumidores del spam, el fraude y el phishing, no permita el uso ilegal de su dominio de correo electrónico.

- Visibilidad: obtenga visibilidad sobre quién y qué envía correos electrónicos desde su dominio a través de Internet.

- Entrega: use la misma tecnología de vanguardia que usan las mega corporaciones para distribuir correos electrónicos.

- Identidad: haga que su correo electrónico sea fácilmente identificable en el vasto y creciente ecosistema de receptores compatibles con DMARC.

Desventajas

DMARC es capaz en la mayoría de los casos. El phishing se ha vuelto significativamente más difícil como resultado de los avances tecnológicos. Sin embargo, aunque este enfoque resuelve un problema, crea otro: falsos positivos. En dos tipos de situaciones, los mensajes legítimos pueden bloquearse o etiquetarse como spam:

- Mensajes que han sido reenviados Ya sea que los mensajes se transfieran desde varios buzones o se desvíen a través de nodos de correo intermediarios, algunos sistemas de correo fallan en las firmas SPF y DKIM en los mensajes reenviados (retransmisiones).

- El ajuste es incorrecto. Al configurar DKIM y SPF, no es inusual que los administradores del servidor de correo cometan errores.

¿Como funciona?

Debido a que DMARC depende de los resultados de SPF y/o DKIM, al menos uno de estos debe existir para el dominio de correo electrónico. Debe publicar una entrada DMARC en el DNS para usar DMARC.

Después de validar el estado de SPF y DKIM, un registro DMARC es un elemento de texto dentro del registro DNS que le dice al mundo la política de su dominio de correo electrónico. Si SPF, DKIM o ambos pasan, DMARC autentica. Esto se conoce como alineación de identificadores o alineación DMARC. Es posible que SPF y DKIM pasen, pero DMARC falle, según la alineación del identificador.

Un registro DMARC también indica a los servidores de correo electrónico que envíen informes XML a la dirección de correo electrónico de informes del registro DMARC. Estos informes le muestran cómo viaja su correo electrónico por el ecosistema y le permiten ver quién más está usando su dominio de correo electrónico.

Dar sentido a los informes escritos en XML puede ser difícil, especialmente cuando hay muchos. La plataforma DMARCIAN puede recibir estos datos y visualizar cómo se utilizan sus dominios de correo electrónico, lo que le permite tomar medidas y cambiar su política DMARC a p=rechazar.

Diferencia entre SPF y DKIM

DKIM es una colección de claves que le dice a las direcciones IP que usted es el remitente original y que su correo electrónico no ha sido manipulado. SPF es una lista blanca que incluye a todas las personas a las que se les ha dado permiso para enviar mensajes en su nombre. Si está ansioso por ver cómo funciona todo, mire los encabezados de los correos electrónicos para ver si un correo electrónico está firmado correctamente con DKIM o pasa SPF.

¿Por qué necesita SPF DKIM DMARC?

Habilitar la verificación de correo electrónico no solo es una buena idea para recibir sus correos electrónicos; también es una herramienta crucial para proteger la reputación de su negocio al reducir las probabilidades de que un remitente no autorizado pueda usar su dominio sin su permiso o conocimiento.

¿Uso de SPF DKIM DMARC juntos?

Debido a la evolución de los protocolos de correo electrónico de Internet, necesitaremos tres.

Los encabezados de los mensajes (como las direcciones Para:, De: y CCO:) se aislaron a propósito del contenido real del mensaje. Esto fue un beneficio, pero ha resultado en nuevos mundos de sufrimiento para los administradores de TI de hoy en día.

Si implementa correctamente los tres protocolos en su infraestructura de correo electrónico, puede asegurarse de que los mensajes no se puedan falsificar fácilmente y que nunca lleguen a las bandejas de entrada de sus usuarios.

Conclusión

En el mundo actual, hacer la validación de correo electrónico en sus correos electrónicos es fundamental para la entrega de correo electrónico. Debido a los múltiples intentos de suplantación y violación de correo electrónico, las regulaciones solo serán más estrictas en el futuro. Solo asegúrese de que si está enviando correos electrónicos a través de un determinado dominio ISP, verifique sus políticas de validación para ver cómo puede aprovechar al máximo sus envíos de correo electrónico.