Seguridad de VPS: mejores prácticas y consejos

Publicado: 2024-08-02Un servidor privado virtual (VPS) proporciona un entorno informático virtualizado que ofrece la potencia y el control de un servidor dedicado a una fracción del costo. El alojamiento VPS es una opción popular para empresas y desarrolladores que necesitan más flexibilidad y recursos que los que puede proporcionar el alojamiento compartido. Sin embargo, este aumento de potencia conlleva la responsabilidad crítica de proteger el servidor contra posibles amenazas.

Proteger un VPS es crucial porque a menudo es el objetivo de ciberdelincuentes que buscan explotar vulnerabilidades para robar datos, distribuir malware o secuestrar servidores. Las amenazas de seguridad comunes incluyen ataques de fuerza bruta, infecciones de malware, acceso no autorizado y ataques de denegación de servicio (DoS). Estas amenazas pueden provocar filtraciones de datos, interrupciones del servicio y pérdidas financieras importantes.

Comprender e implementar medidas de seguridad sólidas es esencial para proteger su VPS. Esta guía brindará consejos prácticos sobre cómo minimizar la superficie de ataque, configurar mecanismos de autenticación sólidos, administrar firewalls y más. Si sigue estas mejores prácticas, podrá mejorar significativamente la seguridad de su VPS y proteger sus datos y aplicaciones de actividades maliciosas.

Mejores prácticas para proteger su VPS

Proteger su VPS implica implementar una serie de mejores prácticas diseñadas para proteger su servidor de posibles amenazas. A continuación se detallan algunos pasos esenciales para garantizar que su VPS permanezca seguro:

Actualizaciones periódicas y gestión de parches

- Importancia de las actualizaciones : Mantener su software actualizado es una de las formas más simples pero efectivas de proteger su VPS. Las actualizaciones suelen incluir parches para vulnerabilidades de seguridad que los atacantes podrían aprovechar.

- Actualizaciones automáticas versus manuales : considere habilitar actualizaciones automáticas para parches de seguridad críticos. Es posible que se prefiera un enfoque manual para otras actualizaciones para garantizar la compatibilidad y la estabilidad.

Fuertes mecanismos de autenticación

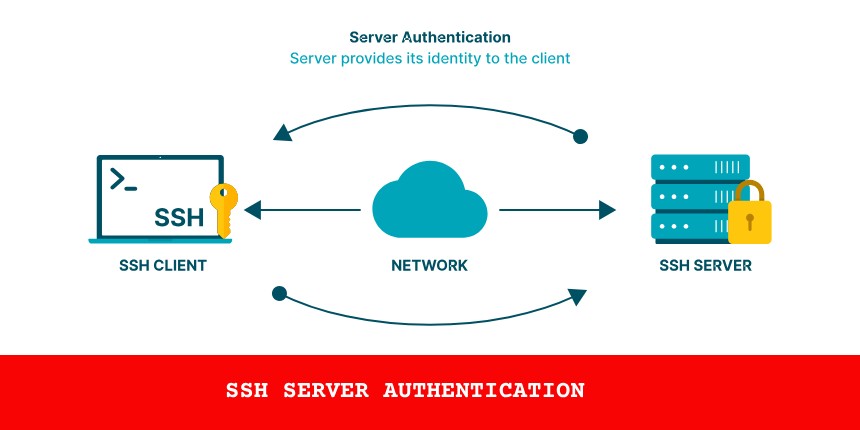

- Claves SSH : utilice claves SSH en lugar de contraseñas para acceder a su VPS. Las claves SSH proporcionan un mayor nivel de seguridad porque no son susceptibles a ataques de fuerza bruta.

- Autenticación de dos factores (2FA) : implemente 2FA para agregar una capa adicional de seguridad. Incluso si su contraseña está comprometida, 2FA puede evitar el acceso no autorizado.

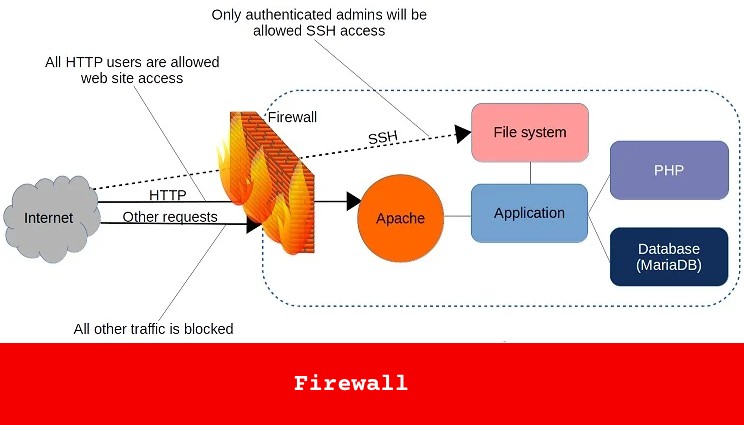

Configuración del cortafuegos

- Configuración de un firewall : un firewall es su primera línea de defensa contra el acceso no autorizado. Configure su firewall para permitir sólo el tráfico necesario hacia y desde su VPS. (Puedes usar iptables o ufw de Linux – Firewall sin complicaciones)

- Reglas comunes de firewall : implemente reglas para bloquear todo el tráfico entrante de forma predeterminada y solo permita puertos y direcciones IP específicos necesarios para sus aplicaciones.

Sistemas de detección de intrusiones (IDS)

- Tipos de IDS : los IDS basados en red monitorean el tráfico de la red en busca de actividades sospechosas, mientras que los IDS basados en host se centran en monitorear el sistema en sí.

- Implementación y monitoreo : implemente un IDS para monitorear su VPS en busca de signos de intrusión continuamente. Revise periódicamente las alertas y los registros de IDS para responder rápidamente a posibles amenazas.

Estrategias de protección y respaldo de datos

Proteger sus datos y garantizar que pueda recuperarse de cualquier incidente son aspectos críticos de la seguridad de VPS. A continuación se presentan algunas estrategias para ayudar a proteger sus datos:

Cifrado

- Importancia del cifrado : cifrar los datos tanto en reposo como en tránsito es esencial para proteger la información confidencial del acceso no autorizado. El cifrado garantiza que incluso si los datos se interceptan o se accede a ellos sin permiso, seguirán siendo ilegibles.

- Herramientas y métodos :

- Datos en reposo : utilice herramientas de cifrado de disco completo como LUKS (Configuración de clave unificada de Linux) para cifrar todo el dispositivo de almacenamiento. Para las bases de datos, considere utilizar funciones de cifrado integradas proporcionadas por el sistema de administración de bases de datos.

- Datos en tránsito : implemente certificados SSL/TLS para cifrar los datos transmitidos a través de las redes. Herramientas como Let's Encrypt proporcionan certificados SSL/TLS gratuitos para proteger el tráfico web.

Copias de seguridad periódicas

- Programación de copias de seguridad : establezca una programación de copias de seguridad periódica para garantizar que se realicen copias de seguridad de todos los datos críticos con frecuencia. Dependiendo de la naturaleza de sus datos, puede elegir copias de seguridad diarias, semanales o incluso en tiempo real.

- Estrategias de respaldo :

- Copias de seguridad completas : realice periódicamente copias de seguridad completas de todo su sistema, que capturan todos los datos y configuraciones.

- Copias de seguridad incrementales : utilice copias de seguridad incrementales para guardar solo los cambios realizados desde la última copia de seguridad. Este enfoque reduce los requisitos de almacenamiento y acelera el proceso de copia de seguridad.

- Copias de seguridad diferenciales : similares a las copias de seguridad incrementales, las copias de seguridad diferenciales guardan los cambios realizados desde la última copia de seguridad completa, lo que proporciona un equilibrio entre velocidad y complejidad de recuperación de datos.

- Almacenamiento de copias de seguridad de forma segura : almacene las copias de seguridad en una ubicación segura fuera del sitio para protegerlas contra la pérdida de datos debido a daños físicos, robo u otros incidentes locales. Considere el uso de servicios de respaldo basados en la nube para lograr redundancia y facilidad de acceso.

Monitoreo y registro

El monitoreo y el registro efectivos son cruciales para identificar y responder a los incidentes de seguridad con prontitud.

Herramientas de monitoreo del sistema

- Ejemplos de herramientas de monitoreo : use herramientas como Nagios, Zabbix o Prometheus para monitorear el rendimiento y la seguridad de su VPS. Estas herramientas pueden realizar un seguimiento de varias métricas, como el uso de la CPU, la utilización de la memoria y el tráfico de la red.

- Configuración de alertas : configure alertas para notificarle sobre cualquier actividad inusual o sospechosa. Esto podría incluir intentos de inicio de sesión desde direcciones IP desconocidas, picos repentinos en el uso de recursos o cambios no autorizados en los archivos del sistema.

Gestión de registros

- Importancia de mantener registros : los registros proporcionan un registro de la actividad del sistema que puede ser invaluable para diagnosticar problemas e investigar incidentes de seguridad. Asegúrese de que el registro esté habilitado para todos los servicios y aplicaciones críticos.

- Herramientas para la gestión de registros : utilice herramientas como ELK Stack (Elasticsearch, Logstash, Kibana) para recopilar, analizar y visualizar registros. Revise periódicamente los registros para identificar anomalías o signos de compromiso.

- Políticas de retención de registros : implemente políticas de retención de registros para conservarlos durante un período adecuado, equilibrando la necesidad de datos históricos con las limitaciones de almacenamiento. Asegúrese de que los registros se almacenen de forma segura y estén protegidos contra el acceso no autorizado.

Si sigue estas estrategias de copia de seguridad y protección de datos, puede mejorar la resiliencia de su VPS, garantizando que sus datos permanezcan seguros y recuperables en caso de una violación de seguridad u otros incidentes.

Gestión de usuarios y control de acceso

La gestión adecuada de usuarios y el control de acceso son componentes vitales de la seguridad de un VPS. Garantizar que solo los usuarios autorizados tengan acceso y que sus permisos se administren correctamente puede reducir significativamente el riesgo de acceso no autorizado y violaciones de datos.

Principio de privilegio mínimo

- Permisos mínimos : asigne a los usuarios el nivel mínimo de acceso requerido para realizar sus tareas. Esto reduce el daño potencial de las cuentas comprometidas.

- Revisiones periódicas de permisos : revise periódicamente los permisos de los usuarios para asegurarse de que sigan siendo apropiados. Elimine o actualice permisos para los usuarios que ya no los necesiten.

Políticas de acceso seguro

- Políticas de contraseñas seguras : aplique políticas de contraseñas seguras que requieran contraseñas complejas y únicas. Fomentar o exigir el uso de administradores de contraseñas para ayudar a los usuarios a administrar sus contraseñas de forma segura.

- Políticas de bloqueo de cuentas : implemente políticas de bloqueo de cuentas para evitar ataques de fuerza bruta. Después de una cierta cantidad de intentos fallidos de inicio de sesión, bloquee la cuenta y notifique al usuario o al administrador.

- Tiempos de espera de sesión : configure tiempos de espera de sesión para cerrar la sesión de los usuarios después de un período de inactividad. Esto ayuda a evitar el acceso no autorizado desde sesiones desatendidas.

Autenticación multifactor (MFA)

- Implementar MFA : agregue una capa adicional de seguridad al exigir a los usuarios que proporcionen dos o más factores de verificación para acceder a sus cuentas. Esto puede incluir algo que saben (contraseña), algo que tienen (token de seguridad) o algo que son (verificación biométrica).

- Herramientas MFA : utilice herramientas y servicios MFA como Google Authenticator, Authy o tokens de hardware como YubiKey.

Listas de control de acceso (ACL)

- Control de acceso granular : utilice ACL para definir qué usuarios o procesos del sistema pueden acceder a recursos específicos. Esto permite un control preciso sobre los permisos de los usuarios.

- Permisos de archivos y directorios : configure cuidadosamente los permisos de archivos y directorios para garantizar que solo los usuarios autorizados puedan acceder a los datos confidenciales. Utilice herramientas como

chmod,chownysetfaclpara administrar estos permisos.

Gestión de cuentas de usuario

- Cree cuentas de usuario independientes : evite utilizar la cuenta raíz para las operaciones diarias. Cree cuentas de usuario separadas con privilegios adecuados para diferentes tareas.

- Deshabilitar cuentas no utilizadas : audite periódicamente las cuentas de usuario y deshabilite o elimine las cuentas que ya no sean necesarias. Esto reduce la cantidad de posibles puntos de entrada para los atacantes.

- Uso de Sudo : configure sudo para permitir a los usuarios realizar tareas administrativas sin necesidad de acceso completo a la raíz. Esto se puede gestionar a través del archivo

/etc/sudoers.

Acceso remoto seguro

- VPN para acceso remoto : requiere que los usuarios se conecten a través de una red privada virtual (VPN) cuando acceden al VPS de forma remota. Esto cifra la conexión y agrega una capa adicional de seguridad.

- Configuración SSH :

- Deshabilitar el inicio de sesión raíz : evite el inicio de sesión raíz directo configurando

PermitRootLogin noen el archivo de configuración SSH (/etc/ssh/sshd_config). - Cambiar el puerto SSH predeterminado : cambie el puerto SSH predeterminado (22) a un puerto no estándar para reducir el riesgo de ataques automatizados.

- Autenticación de clave SSH : requiere autenticación de clave SSH en lugar de contraseñas para acceder al VPS. Asegúrese de que las claves estén protegidas con frases de contraseña seguras.

- Deshabilitar el inicio de sesión raíz : evite el inicio de sesión raíz directo configurando

Al implementar sólidas medidas de control de acceso y administración de usuarios, puede mejorar significativamente la seguridad de su VPS, garantizando que solo los usuarios autorizados tengan acceso y que sus actividades sean monitoreadas y controladas adecuadamente.

Conclusión

Proteger su VPS es un proceso continuo que requiere atención a los detalles y un enfoque proactivo. Al implementar las mejores prácticas descritas en esta guía, puede proteger su servidor de una amplia gama de amenazas de seguridad y garantizar que sus datos y aplicaciones permanezcan seguros.

Como uno de los cofundadores de Codeless, aporto experiencia en el desarrollo de WordPress y aplicaciones web, así como un historial en la gestión eficaz de hosting y servidores. Mi pasión por adquirir conocimientos y mi entusiasmo por construir y probar tecnologías novedosas me impulsan a innovar y mejorar constantemente.

Pericia:

Desarrollo web,

Diseño web,

administración del sistema linux,

SEO

Experiencia:

15 años de experiencia en desarrollo web desarrollando y diseñando algunos de los temas de WordPress más populares como Specular, Tower y Folie.

Educación:

Soy Licenciado en Ingeniería Física y MSC en Ciencia de Materiales y Opto Electrónica.

Twitter, Linkedin