¿Qué es una inyección de comando?

Publicado: 2023-05-17La omnipresente arquitectura cliente-servidor de la web proporciona a los piratas informáticos una amplia superficie de ataque, lo que hace que tanto el sitio web como el servidor sean vulnerables a la explotación maliciosa. Los riesgos de seguridad aumentan significativamente si un sitio web está configurado para comunicarse con el entorno del host mediante el suministro de comandos al sistema operativo directamente.

Para potenciar ciertas funciones, es posible que los sitios web necesiten interactuar con el entorno de shell del servidor, invocando comandos de shell o scripts externos. Si no se implementa de forma segura, esto puede permitir que un atacante manipule las variables de comunicación y cause estragos en el servidor al enviar una solicitud bien diseñada al sistema operativo. Este tipo de ataque de inyección se conoce comúnmente como inyección de comando.

Las inyecciones de comandos son uno de los tipos de ataques cibernéticos más devastadores que los piratas informáticos tienen en sus kits de herramientas. La capacidad de interactuar con el sistema operativo del host ofrece un gran potencial de explotación que se extiende mucho más allá del alcance del sitio web de destino. Las inyecciones de comandos pueden ser tan poderosas que un pirata informático puede incluso borrar todo el servidor, dejando que la víctima reconstruya toda la infraestructura desde cero.

En esta guía completa sobre inyecciones de comandos, aprenderá cómo los atacantes pueden eludir las defensas que separan los entornos del sitio web y del servidor y cómo minimizar el riesgo de ser víctima de este tipo de ciberataque.

Antes de que podamos profundizar en el insidioso mundo de las inyecciones de comandos, revisemos cómo funcionan los shells del sistema operativo y veamos la forma en que las aplicaciones web pueden interactuar con ellos. Esto lo ayudará a comprender qué vehículo se utiliza para enviar solicitudes maliciosas al entorno del servidor.

¿Qué es un shell del sistema operativo?

Un shell del sistema operativo es un tipo especial de programa que proporciona a los usuarios una interfaz para interactuar con el sistema operativo. Actuando como intermediario entre el usuario final y el sistema operativo del servidor, un shell interpreta los comandos proporcionados a través de la interfaz de línea de comandos y garantiza su ejecución en el contexto del entorno del usuario.

Los shells permiten que los usuarios y las aplicaciones envíen instrucciones al sistema operativo mediante una serie de comandos predefinidos. Esto incluye comandos de shell internos que forman parte del propio shell, comandos externos instalados en el servidor como archivos ejecutables y alias específicos configurados por el administrador del sistema.

Los shells del sistema operativo se usan comúnmente para realizar una amplia variedad de tareas, como administrar archivos y directorios, instalar y configurar servicios de software y configurar sitios web y aplicaciones web. A menudo, los sitios web también necesitan llamar a comandos de shell para manipular archivos y realizar otras tareas.

¿Cómo interactúan los sitios web con el sistema operativo del servidor?

Los sitios web y las aplicaciones web, o más específicamente, la funcionalidad que brindan, se ejecutan en su propio entorno contenido. Este entorno está completamente separado de las áreas críticas del sistema operativo del servidor. Y aunque ciertas técnicas maliciosas, como el cruce de directorios, permiten a los atacantes acceder a áreas restringidas del servidor de la víctima a través del navegador, existen varias capas de defensa que prohíben tal comportamiento.

Todo el código generalmente está confinado dentro de la raíz del documento del sitio web, un directorio especial en el servidor dedicado a los archivos del sitio web. Esto, combinado con el mecanismo de protección de los permisos de archivos, garantiza que las operaciones del sitio web estén limitadas al directorio raíz del sitio web y no puedan afectar otras áreas del sistema.

Las funciones del sitio web también se limitan a la funcionalidad proporcionada por el lenguaje de programación en uso en oposición a las capacidades proporcionadas por los comandos del sistema operativo del servidor. Para interactuar con el entorno del servidor, un sitio web necesita usar funciones específicas que actuarán como un puente entre su entorno contenido y el sistema operativo. Las funciones system() y exec() se usan comúnmente para ese propósito.

Usando ficciones como system() o exec() , un sitio web puede comunicarse con el shell del servidor ejecutando comandos de shell o scripts externos. Sin embargo, si no se aseguran adecuadamente, estas funciones pueden presentar serios riesgos de seguridad, haciendo que el sitio web y el sistema subyacente sean vulnerables a las inyecciones de comandos.

¿Qué es una inyección de comando?

Una inyección de comando permite a los atacantes ejecutar código arbitrario en el sistema operativo del servidor al inyectar comandos de shell a través de una solicitud HTTP al sitio web vulnerable. El ataque es posible si un sitio web se basa en comandos de shell para habilitar ciertas funciones y pasa datos proporcionados por el usuario al sistema operativo como parte de las instrucciones sin validación ni saneamiento de entrada.

Los ataques de inyección de comandos ocurren cuando un actor malicioso puede inyectar comandos adicionales en el shell, disfrazando el código malicioso como parte de una solicitud legítima. Esto permite al atacante acceder y modificar información confidencial, instalar malware o realizar otras acciones dañinas contra el servidor.

¿Cómo funcionan las inyecciones de comandos?

Para realizar una inyección de comando, un atacante usa caracteres especiales, como “ ; ”, “ | ”, y “ && ”, para agregar comandos maliciosos a los parámetros de la solicitud. Una vez que la cadena se pasa al servidor, el shell del sistema interpreta esos caracteres especiales, obligándolo a convertir las instrucciones proporcionadas en una serie de solicitudes separadas. De esta manera, la solicitud maliciosa del pirata informático se ejecuta como una instrucción aislada, aparentemente sin relación con la tarea principal que el sitio web vulnerable pasó para su ejecución.

Además de eso, los piratas informáticos pueden reemplazar un comando de shell legítimo utilizado por un script con un código malicioso que se ha guardado en el servidor en un archivo que tiene el mismo nombre que el comando original. Por lo general, un entorno de shell define la variable $PATH , que se usa para especificar una lista de fuentes de comandos externos para que el shell busque en ella. Al modificar esta variable, los atacantes pueden forzar la ejecución de programas maliciosos en el servidor.

Un ejemplo de inyección de comando

Para realizar un ataque de inyección de comandos, los piratas informáticos se enfocan en fallas de seguridad en la implementación de funciones utilizadas para pasar instrucciones al shell del servidor. Esta funcionalidad puede ser necesaria para crear y eliminar archivos, entre otras cosas.

Por ejemplo, imaginemos que un sitio web permite a los usuarios cargar imágenes y convertirlas a otro formato. El programa guarda la imagen cargada, la convierte y luego elimina la imagen original.

Surgen problemas si el programa se basa en la entrada del usuario sin desinfectar para determinar el nombre de la imagen que se eliminará después. Un pirata informático puede agregar fácilmente otro comando de shell a la cadena de texto que contiene el nombre del archivo, que será ejecutado por el sistema operativo, lo que resultará en un ataque de inyección de comando exitoso.

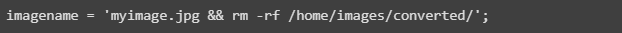

En el ejemplo a continuación, donde imagename es el nombre de la imagen que se eliminará, un pirata informático puede agregar comandos adicionales usando " && ", que separará la cadena en dos partes. La primera parte representa un nombre de archivo real, que no despertará sospechas, por lo que el shell también ejecutará la segunda parte de las instrucciones.

La instrucción " rm -rf /home/images/converted " tiene el potencial de eliminar todas las imágenes convertidas que el programa guardó previamente si el usuario del sistema del que el shell aceptó la solicitud tiene suficientes permisos para esta operación. Esta es la razón por la que los permisos de archivos son uno de los mecanismos de seguridad del lado del servidor más importantes que, si se configuran correctamente, pueden proporcionar una capa de defensa contra las inyecciones de comandos y otros tipos de ataques cibernéticos.

Por supuesto, este es un ejemplo demasiado simplificado, y es poco probable que exista un programa tan vulnerable en cualquier sitio web. Sin embargo, la lógica detrás de esto se aplica a los ataques de inyección de comandos modernos. Todo lo que se necesita es encontrar una implementación débil de una función que se base en pasar comandos al shell del sistema.

Inyección de comandos e inyección de código: ¿cuál es la diferencia?

Las inyecciones de comandos a menudo se confunden con las inyecciones de código, que es otro tipo peligroso de ataque a nivel de aplicación. Si bien ambos pertenecen al mismo grupo de ataque, existen algunas diferencias significativas entre los dos.

La inyección de código es un término general que se refiere a cualquier tipo de ataque a nivel de aplicación en el que un pirata informático puede inyectar código malicioso en un sitio web o una aplicación web, generalmente mediante la explotación de una validación de entrada insuficiente u otros tipos de vulnerabilidades. La inyección de código es un grupo completo de ataques de inyección que incluye secuencias de comandos entre sitios (XSS), ataques de inclusión de archivos e inyecciones de SQL, entre otros.

La inyección de comandos es una forma elevada de inyección de código. En lugar de realizar acciones dañinas contra el intérprete de código y explotar la funcionalidad del sitio web de la víctima, un atacante apunta al sistema operativo del servidor, realizando acciones no deseadas contra el shell del sistema. Los ataques de inyección de comandos permiten a los piratas informáticos escapar del entorno contenido del sitio web de la víctima, lo que aumenta significativamente el alcance del daño que pueden causar.

El potencial destructivo que conllevan las inyecciones de comandos es lo que las convierte en el tipo de ataque de inyección más peligroso. Esta es la razón por la que es crucial saber cómo detectar y mitigar las vulnerabilidades de inyección de comandos en su sitio web antes de que los piratas informáticos tengan la oportunidad de utilizarlas en su beneficio y causar estragos en los activos comerciales críticos.

¿Cómo detectar vulnerabilidades de inyección de comandos?

El núcleo de WordPress mantiene un sólido marco de seguridad que protege eficazmente los sitios web contra las inyecciones de comandos y otros tipos de ataques de inyección. Sin embargo, las amplias opciones de personalización que ofrece la plataforma de creación de sitios web dejan espacio para que existan estas vulnerabilidades en los sitios web de WordPress. Incluso los complementos y temas de WordPress de buena reputación pueden contener fallas de seguridad que pueden exponer los sitios web a una amplia gama de ataques maliciosos.

iThemes ofrece informes semanales de vulnerabilidades de WordPress que le permiten identificar y reparar rápidamente fallas de seguridad recientemente reveladas en complementos y temas de WordPress, incluidas vulnerabilidades de inyección de código y comandos. Simplemente consulte el informe de vulnerabilidad más reciente para determinar si se han descubierto recientemente debilidades de seguridad en los complementos y temas que usa en su sitio web de WordPress, y verifique si se ha lanzado un parche de seguridad.

iThemes Security Pro agiliza y automatiza la gestión de vulnerabilidades, eliminando la necesidad de un esfuerzo manual. Con sus capacidades integrales de escaneo de vulnerabilidades, iThemes Security Pro identifica y lo alerta de manera proactiva sobre cualquier falla de seguridad descubierta en su sitio web de WordPress e instala automáticamente actualizaciones de seguridad cada vez que hay un parche disponible.

¿Cómo defender su sitio de WordPress contra la inyección de comandos?

Los complementos y temas vulnerables constituyen uno de los principales vectores de ataque que utilizan los piratas informáticos para obtener acceso no autorizado a los sitios web de WordPress para robar información confidencial, instalar malware y lanzar ataques de red. Si bien seguir prácticas de codificación seguras es responsabilidad de los desarrolladores de complementos y temas, los propietarios de sitios web de WordPress deben implementar medidas de seguridad para reducir el riesgo de convertirse en víctimas de ataques de inyección de código y comandos. Es necesario un enfoque multifacético de la seguridad de WordPress para administrar de manera efectiva todos los riesgos de seguridad.

Realice actualizaciones periódicas de software

Asegurarse de que su sitio web de WordPress se actualice regularmente es vital para evitar posibles ataques cibernéticos. Las actualizaciones de software oportunas garantizan que se instalen nuevos parches de seguridad en su sitio web tan pronto como se publiquen. El parcheo rápido de vulnerabilidades no deja espacio para que los atacantes identifiquen y exploten las debilidades de seguridad en su sitio web de WordPress.

Con iThemes Security Pro, las nuevas versiones del software, incluido el núcleo de WordPress, los complementos y los temas, se instalan automáticamente una vez que están disponibles para la comunidad de WordPress. La función de gestión de versiones y el análisis avanzado de vulnerabilidades realizan un seguimiento de todas las actualizaciones para usted, lo que garantiza que su sitio web permanezca actualizado con las últimas correcciones de seguridad para eliminar el riesgo de ataques de inyección de comandos exitosos.

Si administra varios sitios de WordPress, iThemes Sync Pro ofrece una solución integral para actualizaciones con un solo clic, monitoreo avanzado del tiempo de actividad y copias de seguridad remotas de sitios web en todos los sitios web, todo desde un solo panel.

Configurar permisos de archivos seguros

Los permisos de archivos seguros son un componente esencial para mantener su sitio web de WordPress protegido contra una amplia variedad de ataques de inyección. Los ataques de inyección de comandos y de inyección de código involucran a un pirata informático que explota una vulnerabilidad en el código de un sitio web para ejecutar código malicioso y, a menudo, son posibles debido a permisos de archivos inseguros.

Si no se aplica el principio de privilegio mínimo, los atacantes pueden obtener acceso a datos a los que no deberían poder acceder, como un script que se ejecuta con privilegios elevados. Los permisos de archivos seguros actúan como una capa adicional de defensa contra los ataques de inyección de comandos, anulando los esfuerzos de los atacantes para explotar las vulnerabilidades descubiertas.

Sin embargo, no siempre está claro cómo configurar los permisos de archivos de forma segura, ya que depende en gran medida del entorno de alojamiento en el que se ejecuta el sitio web. Es por eso que iThemes Security Pro ofrece comprobaciones avanzadas de permisos de archivos para ayudar a garantizar que se tengan los permisos correctos.

Instalar un cortafuegos de aplicaciones web

Los firewalls sirven como la primera línea de defensa contra una amplia gama de ataques de inyección, incluidas las inyecciones de código y de comando. Un firewall de aplicaciones web (WAF) actúa como un protector para su sitio web, escaneando todas las solicitudes HTTP entrantes y filtrando aquellas que coinciden con patrones maliciosos conocidos, evitando así que lleguen al servidor web y lo dañen.

Las sólidas soluciones de protección de fuerza bruta y administración de bots que ofrece iThemes Security Pro pueden evitar que los bots maliciosos y el tráfico web dañino lleguen a su sitio web de WordPress. Reforzado por la adición de la autenticación de múltiples factores impulsada por clave de acceso con inicios de sesión biométricos, este paquete de seguridad integral proporciona un enfoque multifacético para la seguridad del sitio web de WordPress.

Proteja su sitio web contra inyecciones de comandos con iThemes Security Pro

La inyección de comandos es uno de los tipos de ataques cibernéticos más poderosos y destructivos. Las inyecciones de comando, que se encuentran en la parte superior de cada escala de calificación de riesgo de vulnerabilidad de inyección, continúan apuntando a sitios web y aplicaciones web, incluso con la amplia variedad de mitigaciones implementadas por los servidores web modernos.

Al explotar las debilidades de seguridad en un sitio web a través de la inyección de comandos, los atacantes obtienen la capacidad de ejecutar comandos arbitrarios contra el sistema operativo del host. Este nivel de acceso se extiende mucho más allá de comprometer el sitio web objetivo, abriendo una amplia gama de posibilidades para la explotación y el control de todo el sistema.

Defender un sitio web contra inyecciones de comando y otros ataques cibernéticos es una tarea desafiante. En el panorama de amenazas actual, confiar en una sola capa de defensa ya no es suficiente para garantizar la seguridad de su presencia en línea. Es por eso que iThemes Security Pro y BackupBuddy se dedican a hacer que la seguridad robusta del sitio web sea fácilmente accesible para todos los propietarios de sitios web de WordPress, brindándole las herramientas necesarias para proteger su negocio en línea.

El mejor complemento de seguridad de WordPress para asegurar y proteger WordPress

Actualmente, WordPress funciona en más del 40% de todos los sitios web, por lo que se ha convertido en un objetivo fácil para los piratas informáticos con intenciones maliciosas. El complemento iThemes Security Pro elimina las conjeturas de la seguridad de WordPress para que sea más fácil asegurar y proteger su sitio web de WordPress. Es como tener un experto en seguridad a tiempo completo en el personal que supervisa y protege constantemente su sitio de WordPress por usted.

Kiki tiene una licenciatura en administración de sistemas de información y más de dos años de experiencia en Linux y WordPress. Actualmente trabaja como especialista en seguridad para Liquid Web y Nexcess. Antes de eso, Kiki formó parte del equipo de soporte de Liquid Web Managed Hosting donde ayudó a cientos de propietarios de sitios web de WordPress y aprendió qué problemas técnicos encuentran a menudo. Su pasión por la escritura le permite compartir su conocimiento y experiencia para ayudar a las personas. Además de la tecnología, a Kiki le gusta aprender sobre el espacio y escuchar podcasts sobre crímenes reales.