¿Qué es una mesa arcoíris y cómo prevenir estos ataques?

Publicado: 2024-02-20Cuanto más dependan las empresas y los individuos de las plataformas digitales, mayores serán las implicaciones de un ciberataque. Uno de los métodos más conocidos para obtener acceso a un sistema protegido con contraseña es el ataque a la tabla arcoíris.

Afortunadamente, para la mayoría, los ataques a la tabla arcoíris son solo una parte de la historia de la ciberseguridad.

WordPress, por ejemplo, presentó una forma de frustrar los ataques a las tablas arcoíris ya en 2008, cuando el núcleo de WordPress implementó hashes salados.

Los desarrolladores que contribuyen a WordPress siempre intentan estar un paso por delante de las amenazas, por lo que cuando se descubren nuevos peligros o vulnerabilidades, generalmente se solucionan con bastante rapidez.

Dicho esto, WordPress no es inmune a todos los problemas de ciberseguridad y un complemento de seguridad confiable de WordPress como Jetpack es imprescindible para reforzar sus defensas contra otras amenazas aún frecuentes.

Si está utilizando un sistema que podría ser vulnerable a los ataques de la tabla Rainbow, o si simplemente le gusta aprender sobre partes importantes de la historia de la ciberseguridad, siga leyendo para comprender más sobre ellas y las defensas que funcionan mejor.

¿Qué es una mesa arcoíris?

Una tabla arcoíris es una tabla precalculada que se utiliza para revertir funciones hash criptográficas, principalmente para descifrar hashes de contraseñas. Las funciones hash son algoritmos que convierten un conjunto de datos (como una contraseña) en una cadena de caracteres de tamaño fijo, que suele ser una secuencia de números y letras. Sin embargo, la función hash es un proceso unidireccional: es fácil convertir una contraseña en un hash, pero muy difícil convertir un hash nuevamente en una contraseña.

Aquí es donde entran las tablas arcoíris. Son tablas grandes y precalculadas de valores hash para cada combinación posible de caracteres. Un atacante puede utilizar una tabla de arcoíris para revertir el proceso de hash, haciendo coincidir el hash con una cadena de la tabla y descubriendo la contraseña original. Este método puede ser muy eficaz contra sistemas que utilizan hashes sin sal, donde la función hash no agrega datos aleatorios a las contraseñas antes de aplicarlas.

Comprender la naturaleza de las mesas arcoíris es esencial para implementar medidas de seguridad efectivas. Representan una vulnerabilidad significativa, especialmente para sistemas que dependen de funciones hash simples sin medidas de seguridad adicionales como la sal.

¿Cómo funcionan las mesas arcoíris?

La funcionalidad de las tablas Rainbow depende de una combinación sofisticada de criptografía y gestión de datos. Para comprender cómo operan, es importante comprender dos conceptos clave: funciones hash y precálculo.

Las funciones hash toman una entrada (como una contraseña) y producen una cadena de caracteres de tamaño fijo, que parece aleatoria. Estas funciones están diseñadas para ser calles de un solo sentido: generar un hash a partir de una entrada es sencillo, pero se supone que descubrir la entrada original a partir del hash es un desafío.

Las tablas Rainbow evitan esto mediante el uso de un método inteligente llamado precálculo. Antes de un ataque, los piratas informáticos generan una tabla de arcoíris, que es una gran base de datos que contiene una gran cantidad de contraseñas potenciales y sus correspondientes valores hash.

Este proceso implica seleccionar una variedad de contraseñas potenciales, aplicar la función hash a cada una y almacenar los resultados. Al hacer este trabajo con anticipación, los piratas informáticos pueden comparar rápidamente un hash robado con su tabla, encontrar una entrada coincidente y revelar la contraseña original.

Lo que diferencia a las tablas Rainbow de las simples tablas de búsqueda es el uso de una función de reducción. Esta función convierte un hash en otra contraseña, que luego se puede volver a aplicar hash, formando una cadena de contraseñas y hashes.

Las tablas Rainbow almacenan sólo el primer y último elemento de estas cadenas. Cuando los piratas informáticos encuentran una contraseña con hash, utilizan la función de reducción para ver si aparece en algún lugar de sus cadenas, reduciendo gradualmente las posibilidades hasta encontrar una coincidencia.

Este método reduce significativamente el espacio de almacenamiento necesario para la tabla, lo que hace que los ataques a la tabla Rainbow sean un método factible, aunque consume muchos recursos, para descifrar contraseñas. Sin embargo, son menos efectivos contra sistemas con fuertes medidas de seguridad, como funciones hash complejas y el uso de salt (datos aleatorios agregados a una contraseña antes del hash).

Motivaciones clave detrás de los ataques a la mesa arcoíris

Conocer las motivaciones detrás de los ataques a las tablas Rainbow ayuda a explicar por qué ciertos sistemas son atacados y cómo protegerlos mejor. Hay varias motivaciones clave:

Acceso no autorizado

El objetivo principal de la mayoría de los ataques a la tabla Rainbow es obtener acceso no autorizado a sistemas y redes. Al descifrar contraseñas, los atacantes pueden infiltrarse en los sistemas, a menudo con la intención de acceder a información confidencial o ejecutar actividades maliciosas sin ser detectados.

Robo de datos e identidad

El acceso a un sistema puede conducir al robo de datos e identidad. Los piratas informáticos pueden robar información personal, detalles financieros o propiedad intelectual. Luego pueden utilizar estos datos para diversas actividades ilegales, incluido el fraude y la venta de información en la web oscura.

Adquisición de cuentas y sistemas

Los ataques a la mesa Rainbow también pueden ser un paso para apoderarse de cuentas o sistemas completos. Una vez dentro, los atacantes pueden cambiar las contraseñas y bloquear a los usuarios legítimos, básicamente tomando el control del sistema para sus fines.

Reciclaje de credenciales

Los atacantes suelen utilizar las contraseñas obtenidas de un sistema para intentar acceder a otros sistemas. Esta técnica, conocida como reciclaje de credenciales, aprovecha el hábito común de utilizar la misma contraseña en múltiples plataformas.

Objetivos comunes de los ataques a la mesa arcoíris

Los ataques a la mesa Rainbow no son indiscriminados: se dirigen a tipos específicos de sistemas que son los más vulnerables en función de determinadas características. Comprender estos objetivos comunes puede ayudarle a priorizar los esfuerzos de seguridad.

Sistemas con contraseñas débiles

Los sistemas donde los usuarios tienen contraseñas débiles, comunes o predeterminadas son los objetivos principales. Las contraseñas simples se pueden descifrar fácilmente usando tablas de arcoíris, ya que es probable que estén incluidas en los valores hash precalculados.

Sistemas con hashes sin sal

El hash de contraseñas es una práctica de seguridad estándar. Sin embargo, cuando estos hashes no tienen sal (no se les agregan datos aleatorios antes del hash), se vuelven más vulnerables. Las tablas Rainbow pueden aplicar ingeniería inversa a estos hashes sin sal.

Como recordatorio, esta es la razón por la que los sitios web de WordPress ya no son vulnerables a los ataques de la tabla arcoíris. La adición de hash salados al núcleo de WordPress en 2008 eliminó efectivamente la utilidad de esta amenaza cibernética específica.

Sistemas sin autenticación de dos factores (2FA)

2FA agrega una capa adicional de seguridad más allá de una simple contraseña. Los sistemas que carecen de esta característica son más susceptibles a los ataques, ya que la única barrera es la contraseña, que potencialmente podría descifrarse a través de tablas de arcoíris.

Riesgos y consecuencias de los ataques a la mesa arcoíris

Los riesgos y consecuencias de los ataques a la mesa arcoíris son amplios y afectan tanto a individuos como a organizaciones.

Violaciones y robo de datos

La consecuencia más directa de un ataque exitoso a la tabla Rainbow es el acceso no autorizado a datos confidenciales. Esto puede provocar importantes filtraciones de datos, en las que se roba información personal, financiera o de propiedad exclusiva.

Interrupción del servicio y pérdida financiera.

Más allá del robo de datos, estos ataques pueden interrumpir los servicios y provocar tiempos de inactividad del sitio web. Esta interrupción a menudo resulta en pérdidas financieras, tanto en términos de ingresos inmediatos como de confianza del cliente a largo plazo.

Daño reputacional

Una violación de la seguridad, en particular una que provoque la pérdida de datos de los clientes, puede dañar gravemente la reputación de una organización. Restaurar la confianza pública puede ser un proceso largo y desafiante.

Distribución de malware y ransomware

Los sistemas comprometidos pueden usarse como plataforma para distribuir malware o ransomware, lo que intensifica aún más el impacto del ataque. Esto puede generar incidentes de seguridad adicionales dentro de la organización afectada o incluso entre sus contactos.

Consecuencias legales y demandas

Las empresas que sufren violaciones de datos pueden enfrentar consecuencias legales, especialmente si no protegieron adecuadamente los datos de los clientes. Las demandas y multas pueden ser financieramente onerosas y perjudiciales para la imagen pública de una empresa.

Estos riesgos resaltan la necesidad de estrategias de seguridad integrales que puedan contrarrestar eficazmente la amenaza de los ataques a la tabla arcoíris y proteger los valiosos activos digitales.

Protegemos su sitio. Tú diriges tu negocio.

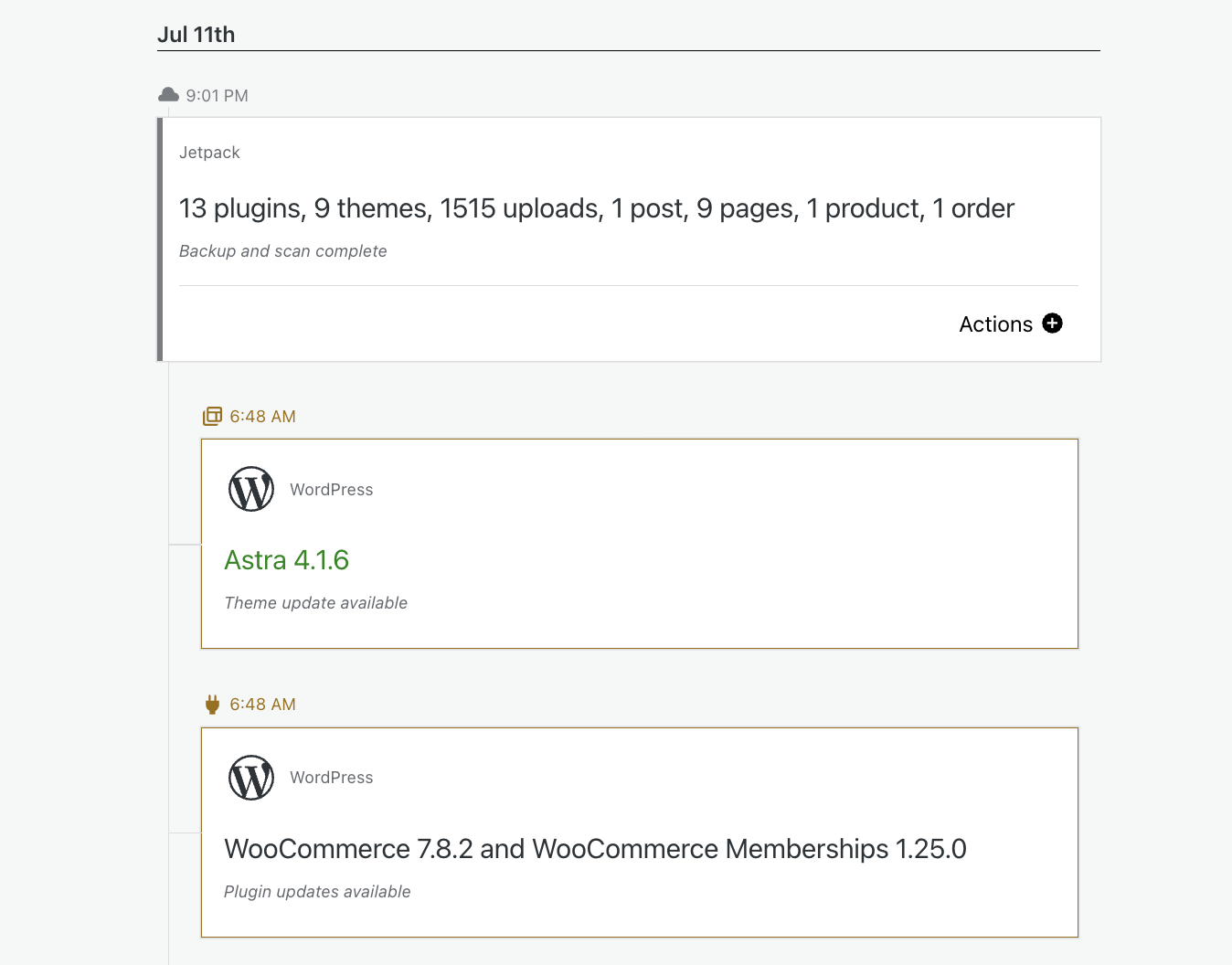

Jetpack Security proporciona seguridad completa y fácil de usar para sitios de WordPress, que incluye copias de seguridad en tiempo real, un firewall de aplicaciones web, escaneo de malware y protección contra spam.

Asegure su sitioCómo prevenir y mitigar los ataques a la mesa arcoíris

Prevenir y mitigar los ataques a la tabla Rainbow requiere un enfoque multifacético, que combine una sólida gestión de contraseñas, configuraciones del sistema y monitoreo continuo. Cada elemento desempeña un papel fundamental en la formación de una defensa impenetrable contra estos ataques sofisticados.

1. Políticas de contraseñas seguras

Implementar políticas de contraseñas seguras es la primera línea de defensa. Esto implica establecer pautas que garanticen que todas las contraseñas utilizadas en el sistema sean complejas y difíciles de descifrar.

Una contraseña segura suele incluir una combinación de letras mayúsculas y minúsculas, números y caracteres especiales. Debe tener una extensión considerable, idealmente más de 12 caracteres.

Además, fomentar o imponer cambios periódicos de contraseña puede mejorar aún más la seguridad. Sin embargo, es esencial equilibrar la seguridad con la facilidad para garantizar que los usuarios no recurran a prácticas inseguras como escribir contraseñas.

2. Salado de contraseñas

La adición de contraseñas añade una capa de seguridad. Este proceso implica agregar una cadena única de caracteres, conocida como "sal", a cada contraseña antes de aplicar el hash.

La adición de sal garantiza que incluso si dos usuarios tienen contraseñas idénticas, sus valores hash serán diferentes. En WordPress, la salazón se implementa de forma predeterminada. Las claves salt se pueden encontrar y personalizar en el archivo wp-config.php . Al cambiar estas claves, los administradores de WordPress pueden mejorar la seguridad de su sitio, ya que hace que las tablas arcoíris precalculadas sean ineficaces.

3. Limitación de tarifas y bloqueo de cuenta

La implementación de mecanismos de limitación de velocidad y bloqueo de cuentas es una forma eficaz de frustrar los intentos automatizados de adivinar contraseñas. La limitación de velocidad restringe la cantidad de intentos de inicio de sesión que se pueden realizar en un período determinado, mientras que las políticas de bloqueo de cuentas bloquean una cuenta después de una cierta cantidad de intentos fallidos de inicio de sesión. Estas medidas no sólo previenen ataques de fuerza bruta y de mesa arcoíris, sino que también alertan a los administradores sobre posibles amenazas a la seguridad.

4. Autenticación de dos factores (2FA)

La autenticación de dos factores mejora significativamente la seguridad de la cuenta. Al requerir una segunda forma de verificación, como un mensaje de texto o una aplicación de autenticación, 2FA garantiza que conocer la contraseña por sí solo no sea suficiente para obtener acceso. Esto es especialmente efectivo contra los ataques de mesa arcoíris, ya que el segundo factor proporciona un obstáculo adicional para los atacantes.

5. Instale una solución de seguridad todo en uno

Si bien los ataques a la tabla Rainbow ya no son una amenaza para los sitios de WordPress, los administradores aún deben instalar una solución de seguridad integral de WordPress como Jetpack Security para protegerse contra otros peligros.

Jetpack Security ofrece funciones integrales, que incluyen copias de seguridad en tiempo real, un firewall de aplicaciones web, escaneo de malware y protección contra spam. Su enfoque integrado protege los sitios de WordPress contra una variedad de amenazas.

6. Monitoreo y registro de actividades

El monitoreo continuo de las actividades del sistema y el mantenimiento de registros detallados son vitales para la detección temprana de actividades sospechosas que podrían indicar una violación de la seguridad. Las herramientas de monitoreo pueden alertar a los administradores sobre patrones inusuales, como inicios de sesión en horas extrañas o desde ubicaciones inesperadas, lo que podría indicar un intento de utilizar credenciales robadas. Los registros proporcionan un registro de las actividades que pueden resultar invaluables para investigar y comprender la naturaleza de cualquier incidente de seguridad que ocurra.

Al integrar estas estrategias en su plan de seguridad, los propietarios de sitios de WordPress pueden reducir significativamente su vulnerabilidad a los ataques de Rainbow Table y otros tipos de amenazas cibernéticas, protegiendo los datos de su organización y de sus usuarios.

Preguntas frecuentes

Al explorar las complejidades que rodean los ataques a la mesa arcoíris, es fundamental tener una comprensión clara de los conceptos relacionados. Profundicemos en algunas preguntas frecuentes que arrojan luz sobre estos temas.

¿Cuál es la diferencia entre las mesas arcoíris y los ataques de fuerza bruta?

Las tablas Rainbow y los ataques de fuerza bruta se diferencian en su enfoque para descifrar contraseñas. Los ataques de fuerza bruta prueban metódicamente todas las combinaciones posibles de caracteres hasta encontrar la contraseña correcta. Este proceso puede llevar mucho tiempo y ser exigente desde el punto de vista computacional, especialmente para contraseñas más largas.

Las tablas Rainbow, por otro lado, se basan en tablas precalculadas que relacionan las contraseñas hash con sus versiones de texto sin formato. Si bien son más rápidas para ciertos tipos de contraseñas, requieren un almacenamiento sustancial y son menos efectivas contra contraseñas seguras y saladas.

¿Cuál es la diferencia entre las tablas arcoíris y el relleno de credenciales?

El relleno de credenciales es un tipo de ataque cibernético en el que las credenciales de cuentas robadas (normalmente nombres de usuario, direcciones de correo electrónico y contraseñas) se utilizan para obtener acceso no autorizado a cuentas de usuarios a través de solicitudes de inicio de sesión automatizadas a gran escala.

Esto difiere de los ataques de tabla arcoíris, que se centran en descifrar contraseñas hash utilizando tablas precalculadas. El relleno de credenciales se basa en la reutilización de credenciales en múltiples plataformas, mientras que las tablas arcoíris se centran en el aspecto de cifrado del almacenamiento de contraseñas.

¿Pueden las tablas Rainbow descifrar cualquier tipo de contraseña?

La eficacia de las tablas arcoíris disminuye significativamente frente a contraseñas bien seguras. Las contraseñas complejas que son largas, utilizan una variedad de caracteres y contienen sal, presentan un desafío formidable para los ataques de tabla arcoíris. Estas medidas aumentan el esfuerzo computacional requerido hasta tal punto que las tablas arcoíris se vuelven poco prácticas.

¿Qué tipos de funciones hash son más vulnerables a los ataques a la tabla Rainbow?

Las funciones hash que producen resultados predecibles o sin sal son más susceptibles a los ataques de la tabla arcoíris. Las funciones hash más antiguas o más simples como MD5 o SHA-1, que generan hashes sin sal, son particularmente vulnerables. Los algoritmos hash más modernos que incluyen salazón y una mayor complejidad computacional brindan defensas más sólidas contra estos ataques.

¿Qué tan efectiva es la salazón para prevenir los ataques de arcoíris en la mesa?

La salazón es un método muy eficaz para contrarrestar los ataques de la mesa arcoíris. Al agregar una cadena de caracteres única y aleatoria a cada contraseña antes del hash, la salazón garantiza que incluso contraseñas idénticas produzcan hashes únicos. Esto hace que las tablas Rainbow precalculadas sean inútiles, ya que no pueden explicar la sal única aplicada a cada contraseña.

¿Cuál es la diferencia entre salar y condimentar en el hash de contraseñas?

Tanto el salado como el picante añaden una capa adicional de seguridad al hash de contraseñas, pero lo hacen de diferentes maneras. La salazón implica agregar un valor único a cada contraseña antes de aplicar el hash, y la sal generalmente se almacena en la base de datos junto con el hash. Sin embargo, el peppering implica agregar un valor secreto a la contraseña antes del hash. A diferencia de la sal, la pimienta no se almacena con el hash y suele ser un valor fijo que se utiliza en todos los hashes de contraseñas.

¿Cómo sé si mi sistema es vulnerable a los ataques a la tabla Rainbow?

Para evaluar la vulnerabilidad, verifique el uso de funciones hash sin sal, contraseñas débiles o predecibles y la falta de capas de seguridad adicionales como 2FA. Las auditorías de seguridad periódicas y las pruebas de penetración también pueden ayudar a identificar vulnerabilidades potenciales.

Debido a que los hash salados se implementan de forma predeterminada, si usa WordPress, ya no debería tener que preocuparse por los ataques a la tabla Rainbow como una amenaza.

¿Cuáles son las señales de que ha ocurrido un ataque a la mesa arcoíris?

Los indicadores de un ataque a la tabla Rainbow incluyen acceso no autorizado a cuentas de usuario, cambios inexplicables en los detalles de la cuenta o alertas de los sistemas de seguridad sobre consultas inusuales a la base de datos. El seguimiento continuo de actividades anormales es esencial para la detección temprana.

¿Qué papel juegan los firewalls y los sistemas de detección de intrusiones en la prevención de estos ataques?

Si bien los firewalls y los sistemas de detección de intrusiones son componentes críticos de una estrategia de seguridad integral, su papel a la hora de prevenir directamente los ataques a la tabla arcoíris es limitado. Estos sistemas son más eficaces para monitorear y administrar el tráfico de la red, detectar intentos de acceso no autorizados y brindar alertas sobre posibles violaciones de seguridad.

¿Cómo pueden protegerse mejor las pequeñas empresas con recursos limitados?

Las pequeñas empresas pueden implementar políticas de contraseñas seguras, utilizar funciones hash saladas, habilitar la autenticación de dos factores y actualizar y parchear periódicamente sus sistemas. Además, las soluciones de seguridad asequibles diseñadas para pequeñas empresas pueden ofrecer una protección sustancial. También es fundamental capacitar a los empleados en prácticas básicas de ciberseguridad.

¿Existe algún complemento diseñado específicamente para proteger contra ataques basados en contraseñas para WordPress?

Sí, existen varios complementos diseñados para mejorar la seguridad de WordPress contra ataques basados en contraseñas. Por ejemplo, Jetpack Security ofrece protección integral a través de funciones como prevención de ataques de fuerza bruta, autenticación de dos factores y análisis de seguridad periódicos.

Si bien los ataques a la tabla Rainbow ya no son una preocupación para los sitios de WordPress, es posible que otros ataques basados en contraseñas aún lo sean. Jetpack Security está diseñado específicamente para proporcionar un mecanismo de defensa sólido contra este tipo de ataques. Lo logra a través de varias características clave:

1. Protección contra ataques de fuerza bruta. El complemento protege eficazmente contra ataques de fuerza bruta, que pueden ser precursores o alternativas a los ataques de tabla arcoíris, al limitar los intentos de inicio de sesión y monitorear la actividad sospechosa.

2. Autenticación de dos factores. Utilice la función de autenticación segura de Jetpack para habilitar el inicio de sesión en WordPress.com y exigir autenticación de dos factores para los usuarios.

3. Análisis de seguridad periódicos. Jetpack Security escanea periódicamente en busca de vulnerabilidades y alerta inmediatamente a los administradores del sitio sobre amenazas potenciales, lo que permite tomar medidas rápidas para mitigar los riesgos.

Al integrar Jetpack Security en los sitios de WordPress, los usuarios pueden reforzar significativamente sus defensas contra ataques basados en contraseñas, haciendo que su presencia en línea sea más segura y resistente contra las amenazas cibernéticas.

Obtenga más información sobre la seguridad de Jetpack.