¿Qué es el envenenamiento por DNS?

Publicado: 2022-11-12¿Quieres saber qué es el envenenamiento de DNS? El método de envenenamiento de DNS, también conocido como envenenamiento de caché de DNS y suplantación de identidad de DNS, es un ciberataque altamente sofisticado que redirige el tráfico web entre servidores falsos y sitios web de phishing.

Los piratas informáticos pueden usar sitios falsos para engañar a los visitantes para que compartan información confidencial, ya que generalmente parecen similares al destino previsto del usuario.

Este artículo explicará el envenenamiento de DNS, cómo funciona, por qué es tan peligroso y cómo prevenir la suplantación de DNS y el envenenamiento de DNS frente a la suplantación de DNS.

¿Qué es el envenenamiento por DNS?

La práctica de inyectar información falsa en un caché de DNS se denomina envenenamiento de caché de DNS porque se devuelve una respuesta incorrecta a las consultas de DNS, lo que hace que los usuarios sean dirigidos al sitio web equivocado.

También existe un término conocido como DNS Spoofing que se refiere al envenenamiento de DNS. Las direcciones IP son los "números de habitación" de Internet que permiten que el tráfico web se dirija a la ubicación correcta.

Un caché de resolución de DNS a menudo se conoce como el "directorio del campus", y cuando son incorrectos, el tráfico se redirige a los lugares equivocados hasta que se corrige la información almacenada en caché.

En ausencia de una forma para que los resolutores de DNS verifiquen los datos en sus cachés, la información de DNS incorrecta permanece en el caché hasta que expire el tiempo de vida (TTL) o hasta que el resolutor la elimine manualmente.

El envenenamiento de DNS es posible debido a varias vulnerabilidades, pero la principal preocupación es que el DNS se diseñó para una Internet comparativamente pequeña basada en la confianza, similar a BGP.

En un intento por resolver algunos de estos problemas, se ha propuesto DNSSEC, un protocolo DNS más seguro, pero aún no ha obtenido una aceptación generalizada.

¿Cómo funciona el envenenamiento de DNS?

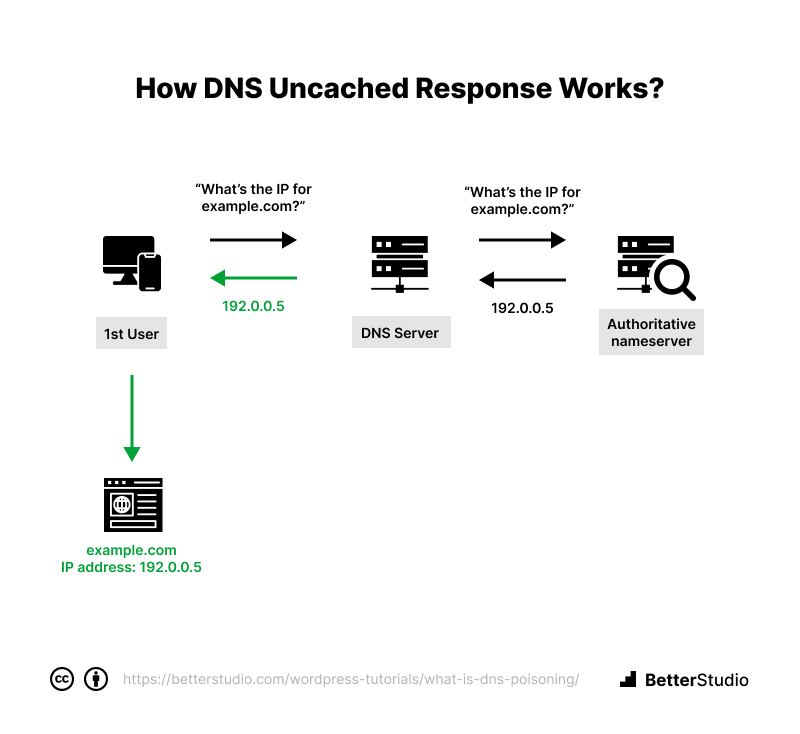

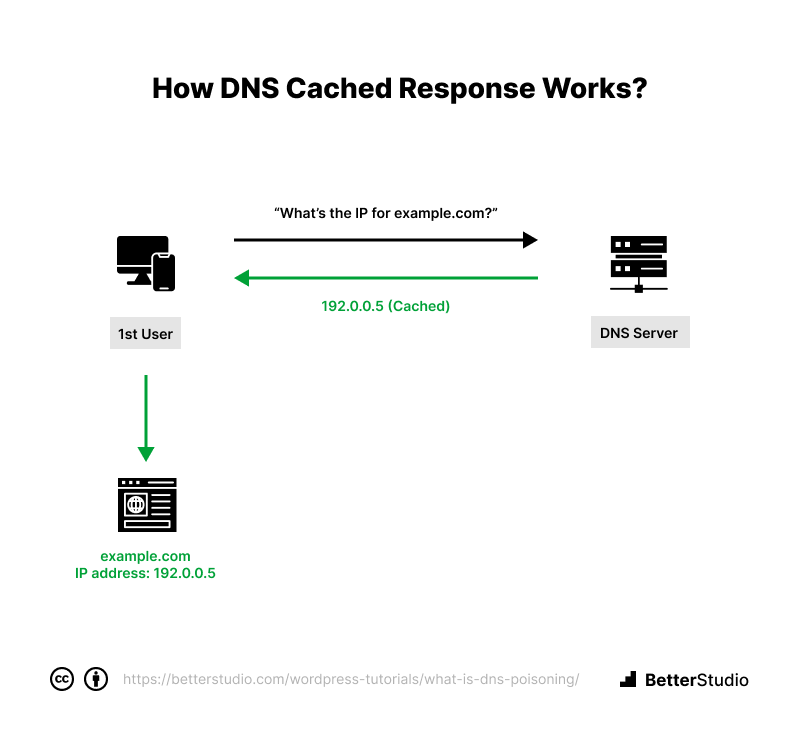

El sistema de resolución de DNS almacenará las respuestas a las consultas de direcciones IP durante un período específico.

Esto permite que el resolutor responda a consultas futuras más rápidamente y sin comunicarse con los muchos servidores involucrados en el proceso tradicional de resolución de DNS.

Un sistema de resolución de DNS mantiene las respuestas en su caché durante el tiempo de vida designado (TTL) asociado con la dirección IP.

Respuesta DNS no almacenada en caché:

Respuesta en caché de DNS:

¿Por qué es tan peligroso el envenenamiento por DNS?

Existen varios riesgos asociados con el envenenamiento de DNS tanto para individuos como para organizaciones.

Como resultado del envenenamiento de DNS, una vez que un dispositivo ha sido víctima, especialmente el envenenamiento de caché de DNS, puede ser un desafío para el dispositivo resolver el problema, ya que de forma predeterminada irá al sitio web ilegítimo.

El problema del envenenamiento de DNS se ve agravado por la dificultad que tienen los usuarios para detectarlo, especialmente si los piratas informáticos establecen sitios web falsos para dirigir a los visitantes que se ven casi idénticos a los reales.

Cuando el sitio web es falso, es poco probable que los usuarios se den cuenta de que están ingresando información confidencial sin darse cuenta de que se están exponiendo a ellos mismos y/o a sus organizaciones a amenazas de seguridad graves.

Generalmente, este tipo de ataques presentan los siguientes riesgos:

Virus y malware

Los usuarios dirigidos a sitios web fraudulentos pueden infectarse con virus y malware tan pronto como tengan acceso a esos sitios web.

Se pueden usar muchos tipos de malware para acceder al dispositivo y sus datos, desde virus que infectan sus dispositivos hasta malware que brinda a los piratas informáticos acceso continuo a sus dispositivos y datos.

Robo

Al usar el envenenamiento de DNS, los piratas informáticos pueden robar información, incluida la información de inicio de sesión para sitios seguros, información de identificación personal, como números de seguro social e información confidencial, como detalles de pago.

bloqueadores de seguridad

Los actores maliciosos pueden usar el envenenamiento de DNS como un medio para causar daños graves a largo plazo a los dispositivos al bloquearlos para que no reciban parches críticos y actualizaciones que fortalecen su seguridad.

Este enfoque puede hacer que los dispositivos sean cada vez más vulnerables con el tiempo, permitiéndoles ser atacados por troyanos y virus y muchos otros tipos de ataques.

Censura

En el pasado, los gobiernos han interferido con el tráfico web de su país a través del envenenamiento de DNS para censurar cierta información en Internet.

Estos gobiernos han bloqueado efectivamente el acceso de los ciudadanos a sitios web que contienen información a la que no desean estar expuestos a través de este método de intervención.

Ejemplos de ataques de falsificación de DNS

Hay varios ejemplos de ataques de suplantación de DNS. Los atacantes cibernéticos han utilizado tácticas cada vez más sofisticadas para falsificar direcciones DNS a lo largo de la historia.

No hay garantía de que cada ataque de suplantación de DNS tenga el mismo aspecto; sin embargo, un escenario típico de suplantación de DNS podría ser el siguiente:

- Un atacante puede interceptar la comunicación entre una computadora cliente y la computadora servidor del sitio web objetivo.

- El atacante puede usar una herramienta como arpspoof para engañar tanto al cliente como al servidor para que sigan direcciones IP maliciosas que conducen al servidor del atacante engañando a ambas partes.

- Como parte del ataque, el atacante crea un sitio web falso en el que la dirección IP maliciosa dirige a los usuarios para adquirir información confidencial sobre ellos.

Cómo prevenir la falsificación de DNS

Tanto la suplantación de DNS como el envenenamiento de caché pueden ser difíciles de detectar porque pueden afectar tanto a los dispositivos de los consumidores como a los servidores DNS al mismo tiempo.

A pesar de esto, las personas y las empresas pueden tomar medidas para reducir el riesgo de convertirse en víctimas de un ciberataque.

Estas son algunas formas de prevención de ataques de suplantación de DNS:

Nunca haga clic en enlaces desconocidos

Los sitios web maliciosos muestran anuncios falsos o notificaciones que le solicitan que haga clic en un enlace.

Si hace clic en enlaces desconocidos, podría exponer su dispositivo a virus y malware. Es mejor evitar hacer clic en enlaces o anuncios desconocidos en un sitio web que usa habitualmente.

Configurar DNSSEC

DNSSEC significa Extensiones de seguridad del sistema de nombres de dominio, que se utilizan para verificar la integridad de los datos de DNS y el origen de los registros de DNS.

No existía tal verificación en el diseño original de DNS, por lo que es posible el envenenamiento de DNS.

De manera similar a TLS/SSL, DNSSEC emplea criptografía de clave pública para verificar y autenticar datos.

Las extensiones de DNSSEC se publicaron en 2005, pero DNSSEC aún no se ha integrado, lo que permite que el DNS siga siendo vulnerable a los ataques.

DNSSEC asigna una firma digital a los datos DNS y analiza los certificados de un dominio raíz para verificar que cada respuesta sea auténtica. Por lo tanto, es una excelente manera de corregir el envenenamiento de DNS.

De esta forma, cada respuesta DNS proviene de un sitio web legítimo.

Desafortunadamente, dado que DNSSEC no se usa mucho, los datos de DNS permanecen sin cifrar para la mayoría de los dominios.

Buscar y eliminar malware

Debido a que los atacantes suelen utilizar la suplantación de DNS para distribuir virus, gusanos y otros tipos de malware, debe asegurarse de que sus dispositivos se analicen regularmente en busca de virus, gusanos y otras amenazas de malware.

La instalación de software antivirus le permitirá identificar amenazas y eliminarlas. Además, es posible que pueda instalar herramientas para detectar la suplantación de DNS si posee un sitio web o un servidor DNS. Estos sistemas escanean todos los datos salientes para asegurarse de que sean legítimos.

Usa una VPN

El uso de una red privada virtual (VPN) proporciona una capa adicional de protección contra el seguimiento en línea por parte de los atacantes.

A diferencia de conectar sus dispositivos al servidor local de su proveedor de Internet, una VPN lo conecta a servidores DNS privados en todo el mundo que utilizan cifrado de extremo a extremo.

El beneficio de esto es que los atacantes no pueden interceptar su tráfico y usted está conectado a servidores DNS que están mejor protegidos contra la suplantación de DNS.

Verifique que su conexión sea segura

A menudo es difícil distinguir entre sitios web maliciosos y legítimos a primera vista, pero hay algunas formas de determinar si está conectado o no a un sitio auténtico.

Con Google Chrome, verá un pequeño símbolo de candado gris a la izquierda de la URL en la barra de direcciones.

Indica que Google ha confiado en el certificado de seguridad del host del dominio y que el sitio web no es un duplicado de otro sitio web.

Su navegador puede alertarlo si intenta acceder a un sitio no seguro. Es posible que su conexión no sea segura si un mensaje le advierte de esto.

En este caso, es posible que el sitio al que intenta acceder sea falso o no tenga un certificado SSL válido.

Uno de los tipos de ciberataques más complejos de detectar es la falsificación de DNS, pero puede tomar medidas para protegerse a sí mismo y a sus datos con varias estrategias.

Considere instalar un programa antivirus confiable o una red privada virtual (VPN) para protegerse contra futuros ataques cibernéticos.

Suplantación de DNS frente a envenenamiento de DNS

Los efectos del envenenamiento y la suplantación de DNS son similares pero difieren en varios aspectos. Se engaña a los usuarios para que revelen información confidencial en ambos casos, lo que resulta en la instalación de software malicioso en la computadora objetivo.

Los usuarios que se comunican con servidores a través de redes inalámbricas públicas corren el riesgo de robo de identidad y envenenamiento de datos debido a la suplantación y envenenamiento de DNS.

El envenenamiento de DNS cambia las entradas en los resolutores o servidores DNS que almacenan direcciones IP. En consecuencia, los usuarios de cualquier lugar de Internet serán redirigidos al sitio del atacante malintencionado si utilizan las entradas del servidor DNS envenenado.

Es posible que el envenenamiento afecte a los usuarios globales según el servidor envenenado. Un ataque de suplantación de DNS es un término más amplio que se refiere a la manipulación de registros DNS.

Cambiar los registros DNS y obligar a los usuarios a visitar un sitio controlado por un atacante se considera suplantación de identidad, incluido el envenenamiento.

Un ataque de suplantación de identidad puede conducir a ataques directos en una red local en los que un atacante puede envenenar los registros DNS de máquinas vulnerables, lo que les permite robar datos comerciales o personales.

Preguntas frecuentes

En esta sección, vamos a darte algunas respuestas a las preguntas más frecuentes:

El sistema de nombres de dominio (DNS) es un sistema para convertir nombres de dominio (para usuarios) en direcciones IP (para máquinas).

A cada dispositivo conectado a Internet se le asigna una dirección IP única. Esta dirección permite que otras máquinas localicen el dispositivo.

Con DNS, los usuarios ya no necesitan memorizar direcciones IP largas y complejas, sino que pueden usar nombres de dominio simples.

El envenenamiento de caché de DNS se puede detectar utilizando soluciones de análisis de datos que monitorean la actividad de DNS.

Hay varios indicadores de envenenamiento de DNS:

1. Un aumento en las solicitudes de DNS de una fuente que consulta su servidor DNS por varios nombres de dominio sin devolver una respuesta.

2. Un aumento significativo en la actividad de DNS de una sola fuente a un dominio.

1. No haga clic en enlaces que no le sean familiares.

2. Limpie su caché de DNS para eliminar cualquier dato que haya sido infectado.

3. Con una red privada virtual (VPN), puede cifrar todo su tráfico web a través de servidores cifrados de extremo a extremo.

4. Debe revisar la barra de direcciones URL en busca de errores ortográficos para asegurarse de que está siendo dirigido al sitio correcto.

Conclusión

Este artículo analiza el envenenamiento de DNS, cómo funciona, por qué es tan peligroso, cómo prevenir la suplantación de DNS y el envenenamiento de DNS frente a la suplantación de DNS.

Esperamos que este artículo le proporcione información útil. Si tiene alguna pregunta o comentario, no dude en publicarlos en la sección de comentarios.

Los últimos artículos que hemos escrito están disponibles en Facebook y Twitter, así que te animamos a que nos sigas allí.