¿Qué es la inyección SQL en ciberseguridad? Cómo prevenir ataques SQLi

Publicado: 2024-06-20Una inyección SQL (SQLi) ocurre cuando los piratas informáticos insertan código dañino en una base de datos para acceder a información confidencial como datos personales o datos de tarjetas de crédito. Desafortunadamente, esta es una de las amenazas más comunes en la web. Entonces, si es propietario de un sitio web, querrá familiarizarse con la prevención de inyección SQL.

Una vez que conozca los diferentes tipos de ataques SQLi y sus objetivos comunes, estará mejor equipado para proteger su sitio contra ellos. Puede decidir implementar la validación de entradas, implementar un firewall de aplicaciones web o ejecutar un escáner de vulnerabilidades.

En esta publicación, discutiremos todo lo que necesita saber sobre la inyección SQL en ciberseguridad. Comenzaremos respondiendo "¿Qué es la inyección SQL?" y otras preguntas sobre los tipos de ataques y objetivos más comunes. Luego, veremos algunos de los riesgos e impactos potenciales de los ataques SQLi. Finalmente, le mostraremos cómo prevenir la inyección de SQL.

¿Qué es una inyección SQL?

Para comprender los conceptos básicos de este ciberataque común, primero deberá tener algunos conocimientos de lenguaje de consulta estructurado (SQL). Este es un lenguaje de programación utilizado en aplicaciones web y bases de datos. Le permite acceder, administrar y manipular datos estructurados o relacionales. Las tablas de datos SQL constan de columnas y filas simples.

Puede utilizar consultas SQL o “comandos” para cambiar, agregar o eliminar información. Alternativamente, puede simplemente extraer conjuntos de datos para su análisis.

Supongamos que tiene una base de datos SQL de salarios de instructores y desea tener una idea amplia de cómo se comparan estos ingresos. En ese caso, puede utilizar esta consulta SQL:

SELECT Id, Name, Salary, (SELECT Count(*) from instructor ii where ii.salary > i.salary) as num from instructor i;Esto le pide a su base de datos que devuelva el nombre de cada instructor, su salario y un valor numérico que indique cuántas personas ganan más que el profesor específico enumerado.

Una inyección SQL ocurre cuando un pirata informático inserta código malicioso en su aplicación o base de datos para interferir con ella. En muchos casos, el objetivo es acceder a información oculta o saltarse los mecanismos de autenticación.

Los piratas informáticos podrán entonces cambiar o eliminar la información de sus tablas de datos. Los ataques de inyección SQL más graves pueden dañar la infraestructura o el servidor subyacente de su sitio web. Si un atacante sobrecarga su base de datos con consultas SQL excesivas, se trata de una variación de un ataque de denegación de servicio distribuido (DDoS).

Los diferentes tipos de ataques de inyección SQL

Hay tres tipos diferentes de ataques de inyección SQL. Veámoslos de cerca.

SQLi en banda

Los ataques SQLi en banda (también conocidos como SQLi “clásico”) suelen ser los más fáciles de detectar y explotar. En este escenario, el hacker sólo utiliza un canal de comunicación para obtener una respuesta directa.

En otras palabras, utilizan el mismo medio para lanzar el ataque y recuperar los resultados. Un ejemplo común de esto sería un ataque ejecutado en una página web.

Las dos variaciones principales de SQLi en banda son:

- Ataques de inyección SQL basados en errores . Esto ocurre cuando los piratas informáticos insertan consultas maliciosas en una base de datos para generar intencionalmente un mensaje de error. Cuando esto sucede, el mensaje de error resultante revela información confidencial que puede permitirles llevar a cabo más ataques y enumerar la base de datos.

- Ataques de inyección SQL basados en sindicatos . En este caso, el atacante utiliza el operador UNION para extraer datos de más de una tabla. Los resultados mostrarán al menos un conjunto de datos legítimo y al mismo tiempo revelarán una tabla de datos que debería estar oculta.

Como mencionamos, estos son algunos de los tipos de ataques SQLi más comunes.

SQLi ciego

Otra forma más sofisticada y encubierta de inyección SQL es el ataque SQLi ciego. También se le llama "SQLi inferencial".

En este tipo de ciberataque, el hacker inserta código malicioso en la aplicación web, pero no puede ver los resultados directamente (como ocurre con el SQLi clásico). Eso significa que están trabajando “a ciegas”, de ahí el nombre.

Para exponer los datos deseados, los piratas informáticos pueden enviar consultas SQL que revelen información confidencial basada en retrasos de tiempo o comportamiento booleano.

Con SQLi ciego basado en tiempo, la consulta maliciosa obliga a la base de datos a esperar un período de tiempo específico antes de poder responder. Luego, los piratas informáticos pueden inferir si la respuesta es VERDADERA o FALSA en función del retraso de tiempo.

Mientras tanto, con los ataques SQLi booleanos o basados en contenido, la consulta obliga a la base de datos a devolver resultados diferentes. Esos resultados permiten al hacker inferir si el contenido es verdadero o falso.

Los ataques SQLi ciegos normalmente requieren muchas iteraciones para recuperar suficiente información para enumerar la base de datos. Por esta razón, suelen ser más lentos y difíciles de ejecutar.

Pero la ventaja (para los piratas informáticos) es que, debido a su sutileza, los ataques SQLi ciegos pueden pasar desapercibidos durante períodos de tiempo más largos. Como resultado, los ciberdelincuentes pueden extraer datos más valiosos (y causar más estragos) que con un ataque SQLi clásico.

También vale la pena señalar que los ataques SQLi impulsados por bots pueden ser especialmente peligrosos, ya que permiten a los piratas informáticos trabajar mucho más rápido.

SQLi fuera de banda

El último tipo de ataque de inyección SQL es el SQLi fuera de banda. A diferencia de una inyección SQL entrante, esta variación requiere múltiples canales de comunicación para llevar a cabo el ataque.

Normalmente, SQLi fuera de banda solo funciona para servidores que pueden activar respuestas HTTPS o DNS (como es el caso de la mayoría de las bases de datos SQL). Un ejemplo común de SQLi fuera de banda es cuando los piratas informáticos insertan un código que hace que el servidor intercepte las credenciales de inicio de sesión de los usuarios y las envíe a un punto final remoto.

Objetivos comunes de inyección SQL

Ahora que hemos repasado las principales formas de inyección SQL, repasemos los objetivos más comunes para este tipo de ataques.

1. Sistemas de gestión de contenidos (CMS)

Un sistema de gestión de contenidos (CMS) permite a los usuarios crear, modificar y gestionar contenidos web. Algunos ejemplos incluyen Wix, Joomla y WordPress.

Estas soluciones son más sofisticadas y personalizables que los creadores de sitios web como Squarespace. Puede utilizar un CMS como WordPress para crear casi cualquier tipo de sitio web, desde un simple portafolio hasta una próspera tienda en línea.

Dicho esto, muchos CMS utilizan el sistema de base de datos MySQL para gestionar el contenido. Por diseño, esto los convierte en un objetivo para ataques de inyección SQL.

Es más, algunos CMS como WordPress son de código abierto. Esto significa que el software se puede descargar gratis y cualquiera puede modificarlo. En el caso de WordPress, el CMS también recibe mantenimiento periódico y actualizaciones de seguridad, que incluyen importantes parches de vulnerabilidad.

Dado que el contenido de estas actualizaciones se hace público en línea, los piratas informáticos pueden estudiarlos para aprender cómo explotarlos. Luego, pueden apuntar a sitios web que se ejecutan en versiones más antiguas y menos seguras de WordPress.

Además de eso, los sitios web creados con CMS suelen incluir funciones de participación como formularios de contacto, barras de búsqueda y secciones de comentarios, que pueden ser puntos vulnerables a los ataques de inyección SQL.

2. Complementos e integraciones de terceros

Muchos CMS y otras herramientas de creación de sitios web dependen de complementos de terceros para ampliar su funcionalidad. Por ejemplo, WordPress tiene un vasto directorio de complementos de casi 60.000 herramientas.

Puede utilizar estos complementos para agregar de todo, desde soluciones de seguridad como Akismet hasta herramientas de optimización del rendimiento como Jetpack Boost.

Las integraciones funcionan de manera similar a los complementos y extensiones. Por ejemplo, muchas soluciones de marketing populares, como Mailchimp, ofrecen integraciones (que a menudo se facilitan mediante complementos o extensiones).

Básicamente, los complementos y las integraciones permiten a los usuarios crear un sitio web altamente personalizado. Pero los desarrolladores del software principal de WordPress no controlan todos los complementos gratuitos y premium del mercado. Por lo tanto, la integridad y seguridad de cada herramienta no está regulada. Depende de los propietarios de sitios web asegurarse de instalar complementos de alta calidad. Una forma de hacerlo es seleccionando complementos de la biblioteca de WordPress.org.

También depende de los propietarios de sitios web asegurarse de que todos los complementos estén actualizados. Si no es así, los piratas informáticos pueden utilizar bases de datos de vulnerabilidades para explotar software obsoleto (más sobre esto más adelante).

3. Aplicaciones con uso intensivo de datos

Como hemos comentado, SQL es un lenguaje de programación utilizado en sistemas de administración de bases de datos, y las inyecciones de SQL apuntan a estas bases de datos para extraer, modificar, agregar o eliminar datos con intenciones nefastas.

Naturalmente, las aplicaciones con uso intensivo de datos se convierten en los objetivos más viables para este tipo de ciberataque. Los piratas informáticos tienen más que ganar cuando hay que extraer grandes cantidades de datos.

Por lo tanto, es probable que las tiendas en línea y los sitios web grandes corran un mayor riesgo de sufrir ataques SQLi.

4. Código heredado y sistemas obsoletos

Como mencionamos, el software y los sistemas obsoletos pueden aumentar las posibilidades de que un sitio web sea pirateado mediante inyecciones de SQL. Esto es especialmente cierto cuando un sitio se basa en software de código abierto como WordPress, Drupal o Joomla.

Esto se debe a que los ciberatacantes pueden utilizar bases de datos o registros públicos de parches de seguridad para encontrar y explotar estas vulnerabilidades. El código heredado también puede ser un gran problema con los sitios web más antiguos.

5. API de datos y servicios web

Como comentamos, muchos sitios web creados en CMS utilizan una variedad de integraciones de complementos para optimizar el proceso de administración del sitio web. La mayoría de estas integraciones funcionan gracias a interfaces de programación de aplicaciones (API) de datos que utilizan SQL.

Por ejemplo, la API REST de WordPress permite que el CMS se comunique con todas las aplicaciones necesarias.

De manera similar, Drupal y Joomla tienen sus propias API patentadas. Estas API pueden permitir el uso de extensiones gratuitas o premium, así como otros servicios web como software de análisis o seguridad.

Dado que las API procesan solicitudes constantemente, existen muchas oportunidades para explotar las vulnerabilidades de SQLi.

Motivaciones detrás de los ataques de inyección SQL

Hasta ahora, hemos explicado en detalle qué implica la inyección SQL, pero es posible que aún te preguntes cuáles son las motivaciones detrás de estos ataques.

Estas son algunas de las intenciones más comunes:

- Robo y manipulación de datos . Muchos ataques SQLi tienen como objetivo robar datos o manipular la base de datos para realizar solicitudes en su detrimento. Los datos robados pueden utilizarse para cometer otros delitos cibernéticos, como fraude en el comercio electrónico o robo de identidad.

- Distribución de malware y ransomware . Algunos ataques de inyección SQL intentan comprometer la base de datos, la infraestructura o el servidor de un sitio web mediante malware. Es posible que quieran eliminar un sitio web o obtener acceso al servidor raíz (y, por tanto, al contenido de la base de datos).

- Impacto en la integridad y reputación del sitio web . Una motivación más encubierta para los ataques SQLi es dañar la reputación de una empresa. Por ejemplo, los piratas informáticos a quienes no les gusta su empresa pueden robar y exponer los datos de los clientes para enviar un mensaje.

Por supuesto, es importante comprender las motivaciones detrás de estos ciberataques, pero también es crucial ser consciente del impacto de las inyecciones maliciosas de SQL. Profundizaremos en esto en la siguiente sección.

El impacto de los ataques de inyección SQL

Comenzaremos con las consecuencias menos graves para los visitantes de su sitio web. En su mayoría, se trata de inconvenientes que pueden provocar una mala experiencia de usuario.

Básicamente, cuando los atacantes SQLi modifican sus tablas de datos, pueden provocar problemas continuos que interfieren con las operaciones de sus páginas web, formularios en línea y más. Este resultado negativo no debe restarse importancia, ya que sus visitantes esperan utilizar su sitio web sin problemas. Tener dificultades puede hacer que abandonen su sitio web.

Cuando se trata de empresas y organizaciones, el impacto puede ser más severo. En particular, las tiendas en línea tienden a contener mucha información confidencial de los clientes, como direcciones físicas para envíos y números de tarjetas de crédito para pagos.

Si un ataque SQLi provoca una filtración de datos, la información personal de sus clientes puede venderse a estafadores. Esto podría ponerlos en riesgo de sufrir esquemas de phishing, robo de identidad, fraude con tarjetas de crédito y más. También puede dañar la reputación de su empresa o provocar pérdidas monetarias.

Además, no proteger la información confidencial del usuario puede traducirse en el incumplimiento de ciertos estándares de seguridad en línea o leyes de protección de datos como PCI-DSS y GDPR.

Esto puede poner a las empresas en mayor riesgo de litigios en caso de una violación de datos. Por supuesto, los riesgos aumentan si su negocio en línea pertenece a una industria regulada como la atención médica o las finanzas, ya que dichas empresas están sujetas a estándares más altos de privacidad y protección de datos. Por ejemplo, las prácticas médicas deberán seguir cumpliendo con la HIPAA.

Cómo prevenir ataques de inyección SQL

Ahora que conoce los posibles impactos de la inyección SQL, le mostraremos cómo prevenir la inyección SQL. Repasaremos siete estrategias diferentes que puedes implementar.

1. Implementar la validación de entrada

Una de las mejores estrategias de prevención de inyección SQL es implementar la validación de entradas. Esto puede ayudar a garantizar que sólo los usuarios legítimos interactúen con su base de datos y de manera adecuada.

Existen muchas técnicas potentes de validación de datos que puede utilizar con SQL. Para empezar, puede probar restricciones SQL integradas como UNIQUE o NOT NULL.

Además, es posible que desee utilizar datos y tipos de visualización para definir cómo se almacena y presenta la información. También puede utilizar expresiones regulares (RegEx) para definir qué patrones de datos son aceptables.

Con cualquiera de estas estrategias, los atacantes SQLi serán detenidos en seco ya que sus nefastas entradas se marcarán como no válidas.

2. Actualice periódicamente su software y base de datos

Como se mencionó, varios tipos de software obsoleto pueden convertirse en objetivos de los atacantes SQLi, especialmente si se utiliza software de código abierto. Por lo tanto, una de las formas más sencillas de prevenir ataques de inyección SQL es actualizar periódicamente el software y la base de datos. Este proceso dependerá del CMS o creador de sitios web que utilice.

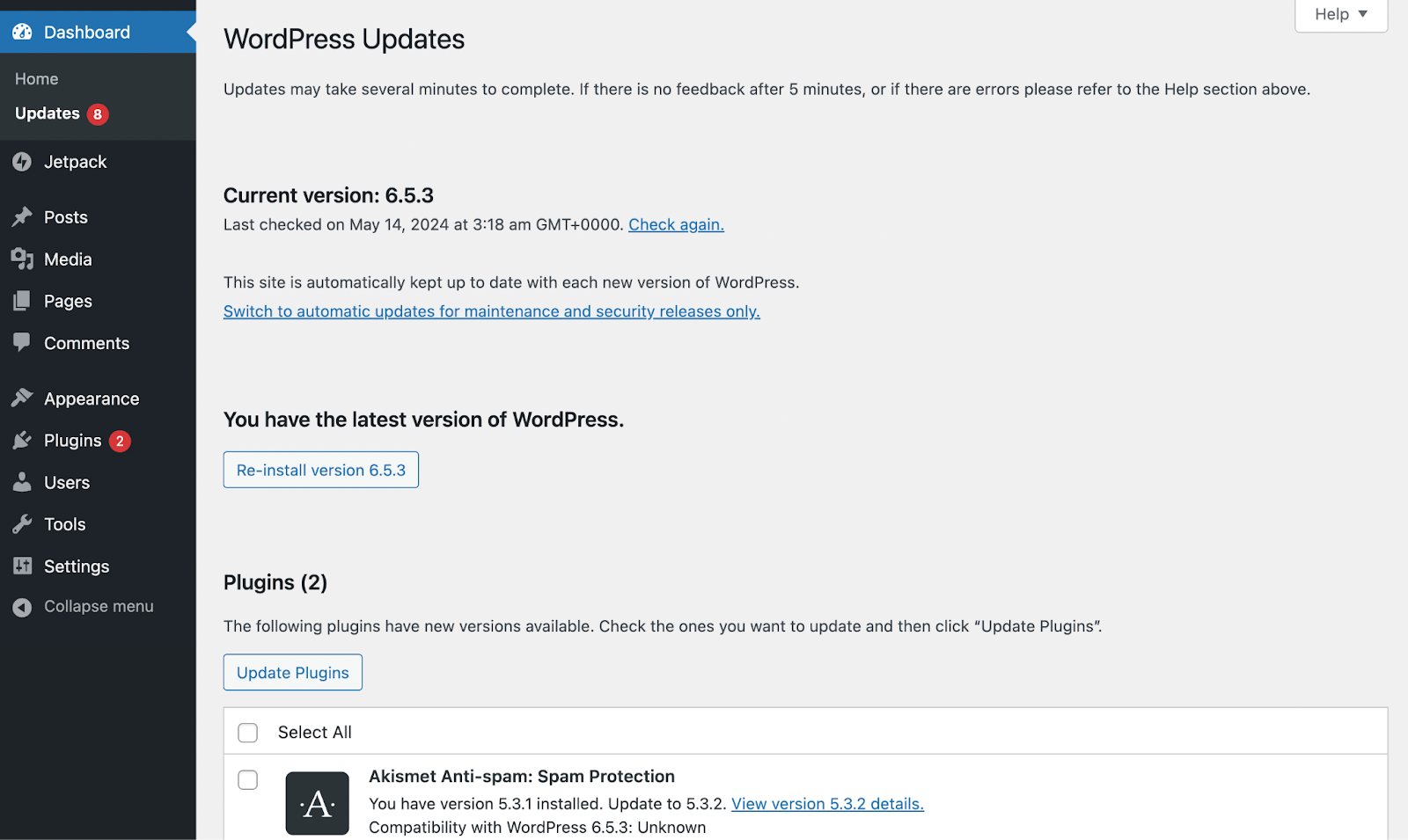

Con WordPress, actualizar el software principal es sencillo. Vaya a Panel → Actualizaciones .

Verás una notificación roja cuando tengas actualizaciones disponibles, pero aún puedes consultarlas en cualquier momento. En la parte superior, puedes actualizar WordPress. Desplácese hacia abajo para actualizar cualquier complemento o tema.

Antes de actualizar cualquier software, es importante hacer una copia de seguridad de su sitio web. Las actualizaciones pueden provocar problemas imprevistos en su sitio, especialmente si ha instalado muchos complementos.

No puede anticipar cómo interactuará el software actualizado con otras herramientas en su sitio. Por lo tanto, como regla general, querrás evitar instalar demasiados complementos de WordPress.

Lo ideal es que crees copias de seguridad automáticas para no perder datos importantes. Alternativamente, es posible que desee utilizar un sitio de prueba para probar las actualizaciones antes de publicarlas.

Actualizar su base de datos puede ser más complicado. Nuevamente, esto dependerá de la plataforma que estés utilizando.

Con WordPress, existen varias formas de limpiar y optimizar su base de datos. Si es un usuario más experimentado, es posible que desee actualizar su base de datos usando phpMyAdmin.

Instalar un complemento como Jetpack Akismet Anti-Spam también puede ayudar a mantener su base de datos en un estado óptimo.

Esto se debe a que minimiza la cantidad de comentarios spam y envíos de formularios que recibe. Esto puede incluso bloquear ataques SQLi basados en comportamientos sospechosos.

Protegemos su sitio. Tú diriges tu negocio.

Jetpack Security proporciona seguridad completa y fácil de usar para sitios de WordPress, que incluye copias de seguridad en tiempo real, un firewall de aplicaciones web, escaneo de malware y protección contra spam.

Asegure su sitio3. Implementar control de acceso basado en roles (RBAC)

Los sitios web más grandes tienden a tener mucha gente colaborando en el back-end. Por ejemplo, un sitio de comercio electrónico con un blog puede tener un desarrollador, un diseñador web, un gerente de tienda, un especialista en marketing y varios escritores de blogs.

Si a estos usuarios se les otorgan demasiados permisos, pueden crear accidentalmente vulnerabilidades de seguridad en su sitio, incluidas aquellas que conducen a ataques SQLi.

Por lo tanto, querrás implementar un control de acceso basado en roles (RBAC). Al hacer esto, considere el principio de privilegio mínimo, que es una buena práctica en ciberseguridad.

Con este enfoque, otorgará a cada usuario los permisos mínimos necesarios para realizar sus tareas. Por ejemplo, un escritor de blog para un sitio web de ropa sólo debería poder crear publicaciones y no acceder a otras partes más delicadas del sitio web, como el catálogo de productos.

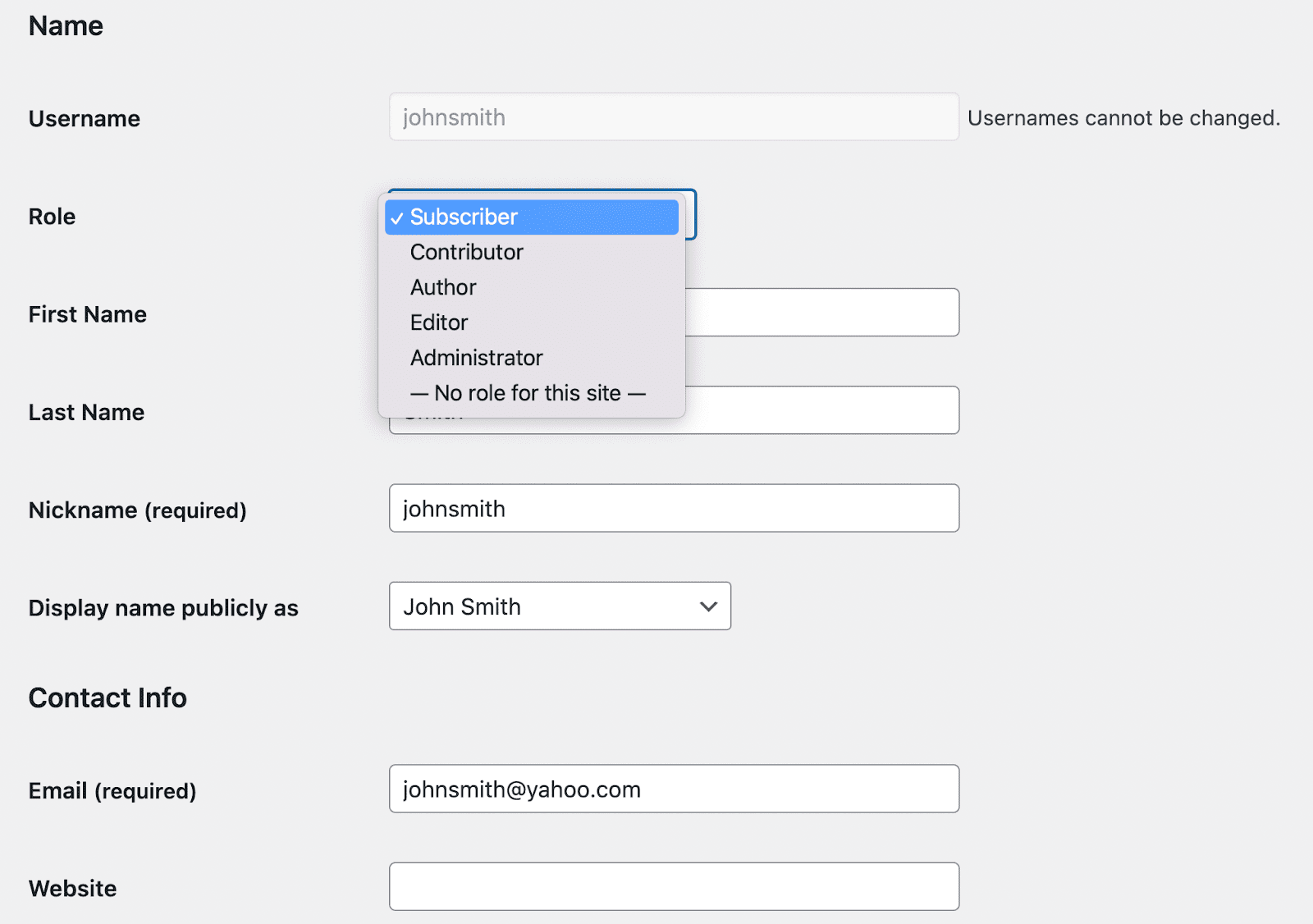

Con WordPress, puedes asignar fácilmente una función a todos los usuarios. Para hacer esto, vaya a Usuarios → Todos los usuarios . Luego, busque el usuario en cuestión y haga clic en Editar .

En el menú desplegable Función , podrá elegir la función más adecuada para esa persona. Hay cinco roles de usuario de WordPress de forma predeterminada, pero obtendrás más cuando instales ciertos complementos como WooCommerce.

4. Implementar un firewall de aplicaciones web (WAF)

Un firewall de aplicaciones web (WAF) es otra excelente defensa contra los ataques de inyección SQL. Este es un software que se ubica entre las aplicaciones cliente y los servidores web, y filtra todo el tráfico (tanto entrante como saliente).

Un WAF busca actividades y solicitudes sospechosas y las bloquea cuando es necesario. Esta solución de seguridad es ideal para la prevención de la inyección de SQL porque algunos ataques son fáciles de detectar para un WAF.

Además, algunos WAF le permiten establecer reglas para direcciones IP. Puede crear listas de permitidos y bloqueados para controlar quién puede acceder a su sitio.

Algunos proveedores de alojamiento administrado instalarán y administrarán un WAF por usted. De lo contrario, es posible que tengas que comprar tu propio firewall. Jetpack Scan es una poderosa solución para sitios web de WordPress y también ofrece escaneo automatizado de malware.

5. Ejecute un escáner de vulnerabilidades

Un escáner de vulnerabilidades puede ayudar a proteger su sitio contra muchas amenazas comunes, incluidos los ataques SQLi. Simplemente inspecciona su sitio con regularidad y compara sus hallazgos con una base de datos de vulnerabilidades conocidas.

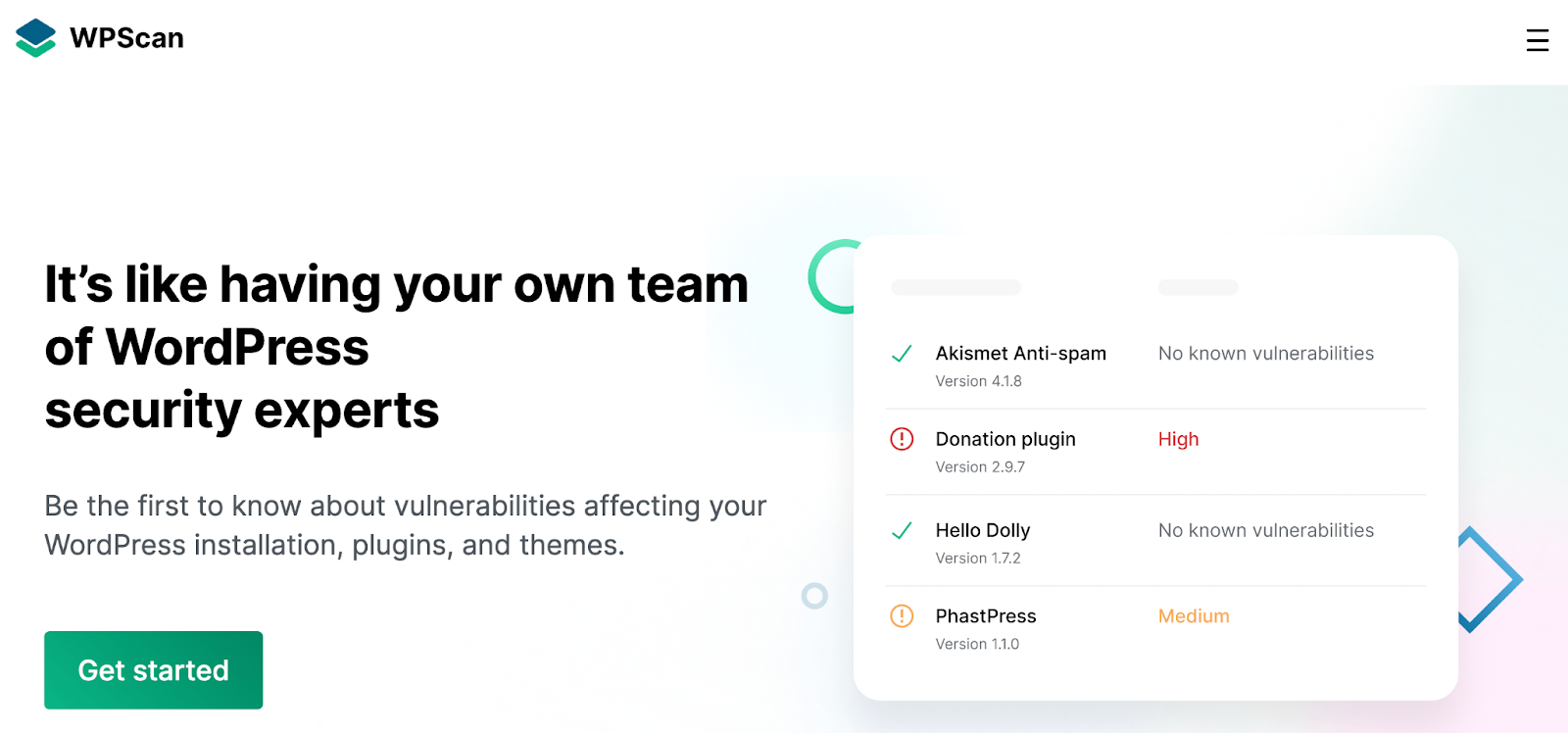

Para los sitios web de WordPress, la penúltima base de datos es WPScan.

Con más de 50.000 vulnerabilidades documentadas, esta es una de las bases de datos de vulnerabilidades más grandes. Puede obtener acceso a esta información vital cuando instala Jetpack Protect.

6. Realizar pruebas de penetración

En ciberseguridad, las pruebas de penetración (o simplemente "pentesting") se refieren a un ciberataque simulado cuyo objetivo es revelar vulnerabilidades. Esto también se denomina “piratería ética” y puede ser otra forma excelente de prevenir ataques de inyección SQL.

Con pruebas de penetración integrales, los expertos en seguridad web analizan la mayor cantidad posible de su sitio web. Esto puede incluir sus sistemas, redes, software central, complementos, etc.

Una vez que un pentester ha identificado las vulnerabilidades, intentará explotarlas (normalmente en un sitio de prueba). De esta manera, pueden evaluar el riesgo de manera más efectiva y asesorar sobre cómo eliminar estas vulnerabilidades.

Esta estrategia implica contratar expertos en seguridad web, por lo que podría resultar costosa. Pero si posee un sitio web grande o una tienda en línea, el pentesting puede ayudarlo a proteger sus datos.

7. Instale un complemento de seguridad todo en uno

Si desea proteger su sitio web contra ataques SQLi de una manera altamente eficiente, podría considerar utilizar un complemento de seguridad todo en uno. Por lo general, esto incluirá un amplio conjunto de funciones de seguridad, incluidas muchas de las herramientas que hemos analizado hasta ahora.

Por ejemplo, podría ofrecer un WAF, un escáner de vulnerabilidades, software antispam y copias de seguridad automáticas.

Jetpack Security viene con todo lo que necesitas para la prevención de inyección SQL en WordPress. Profundizaremos más en estas características de seguridad en la siguiente sección.

Cómo Jetpack Security ayuda a prevenir inyecciones SQL en WordPress

Si es propietario de un sitio web de WordPress, Jetpack Security es una de las mejores soluciones para prevenir ataques de inyección SQL. Incluye múltiples complementos de seguridad de WordPress: Jetpack VaultPress Backup, Jetpack Scan y Akismet Anti-Spam.

Eso significa que Jetpack Security proporciona casi todas las funciones de prevención de inyección SQL que se analizan en este artículo. Éstas incluyen:

- Un firewall de aplicaciones web

- Un robusto escáner de vulnerabilidades

- Escaneo automatizado de malware

- Software antispam (para bloquear comentarios no deseados y spam malicioso)

Además de eso, obtendrá una solución de copia de seguridad completa, que le brinda copias de seguridad automáticas en tiempo real.

Con VaultPress Backup, no tendrá que preocuparse por crear una copia de su sitio cuando realice actualizaciones y mantenimiento de rutina porque siempre tendrá una copia de su sitio a pedido.

Cómo instalar Jetpack Seguridad

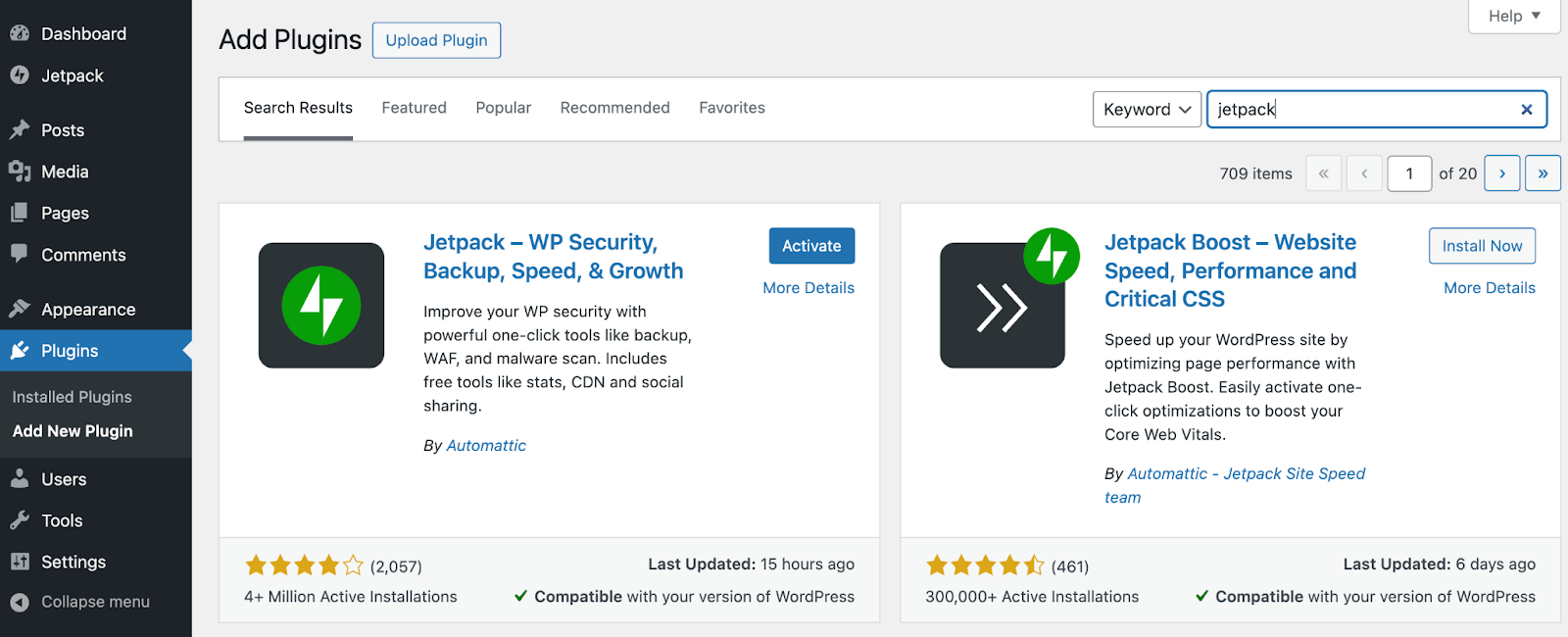

Aquí se explica cómo instalar Jetpack Security en WordPress. Para comenzar, navegue hasta su panel de WordPress. Vaya a Complementos → Agregar nuevo complemento y busque "Jetpack".

Haga clic en Instalar ahora seguido de Activar . Luego, se te pedirá que configures Jetpack. Si aún no tiene una cuenta de WordPress.com, deberá crear una y conectarla a su sitio.

Después de eso, deberás seleccionar el plan Jetpack Security y completar tu compra. ¡Es tan simple como eso!

Luego podrá configurar su WAF, ejecutar su primer análisis de vulnerabilidades y más. Para obtener más detalles sobre cómo configurar Jetpack, consulte nuestra guía sobre cómo comenzar.

Preguntas frecuentes

Hasta ahora, hemos cubierto mucho sobre la inyección SQL en ciberseguridad. Para resumir, revisaremos algunas de las preguntas más frecuentes sobre el tema.

¿Qué es SQL?

SQL es un lenguaje de programación popular en aplicaciones web y bases de datos. Le permite acceder, administrar y manipular datos estructurados o relacionales. Las tablas de datos SQL constan de columnas y filas simples.

¿Qué son las consultas SQL?

Las consultas SQL, también llamadas "declaraciones" o "comandos", le permiten administrar datos. Puede utilizarlos para agregar, eliminar o modificar información. O puede utilizarlos para extraer conjuntos de datos. Algunas de las consultas SQL más comunes son SELECCIONAR, ELIMINAR, ACTUALIZAR, DROP TABLE e INSERT INTO.

¿Qué es la inyección SQL y cómo funciona?

Una inyección SQL ocurre cuando un pirata informático inserta código malicioso en una aplicación web o base de datos. A menudo, el objetivo de un ataque SQLi es acceder a información confidencial o eludir las medidas de autenticación.

Los piratas informáticos de SQLi también pueden intentar cambiar o eliminar la información de las tablas de datos y causar estragos en las operaciones de su sitio web. Los ataques de inyección SQL más graves pueden dañar su servidor web o su infraestructura. Un atacante también puede sobrecargar su base de datos con consultas SQL para realizar un ataque DDoS.

¿Cuáles son los signos más comunes de un ataque de inyección SQL?

Dado que los ataques de inyección SQL utilizan consultas maliciosas para piratear su sitio, el mayor indicador es un gran volumen de consultas inusuales a su base de datos.

De manera similar, si nota que su aplicación web se comporta de manera inusual, esto también podría ser una señal de que los atacantes SQLi la han manipulado. También puede recibir solicitudes de acceso a la base de datos, notar cambios inesperados en sus datos o descubrir que a ciertos usuarios se les han otorgado más privilegios de los que deberían tener.

¿Cómo puedo saber si mi sitio web es vulnerable a inyecciones SQL?

Cualquier sitio web que utilice SQL es vulnerable a un ataque de inyección SQL. El riesgo aumenta si utiliza un CMS, herramientas y complementos de terceros, código heredado y sistemas obsoletos, aplicaciones con uso intensivo de datos o API de datos.

¿Qué papel desempeñan los firewalls de aplicaciones web (WAF) en la defensa contra ataques SQLi?

Los WAF filtran todo el tráfico entrante y saliente. Por lo tanto, en muchos casos, pueden identificar y bloquear rápidamente solicitudes sospechosas, deteniendo así los ataques SQLi en seco.

Cuando usas un WAF premium, como el que viene con Jetpack Security, también puedes crear una lista de permitidos. De esta manera, puede decidir qué direcciones IP pueden interactuar con su sitio.

Alternativamente, puede crear listas de bloqueo que impidan que piratas informáticos conocidos intenten atacar su sitio.

¿Cómo puedo asegurarme de que mis complementos no introduzcan vulnerabilidades de inyección SQL?

La mejor manera de garantizar que los complementos instalados no abran su sitio a posibles ataques SQLi es utilizar un escáner de vulnerabilidades como el que se ofrece en Jetpack Security.

Jetpack Security: proteja su sitio de WordPress de inyecciones SQL

Los ataques de inyección SQL ocurren cuando los piratas informáticos comprometen su base de datos mediante consultas maliciosas. Pueden provocar violaciones de datos y poner en riesgo su información personal. Para las empresas en línea, esto puede traducirse en una reputación dañada y una pérdida de ingresos. Mientras tanto, puede dañar la experiencia del usuario y exponer a sus clientes a estafas en línea como el phishing.

La buena noticia es que existen muchas formas de prevenir ataques de inyección SQL. Puede comenzar implementando validación de entradas y controles de acceso basados en roles. Si realmente desea aumentar su seguridad, puede obtener un firewall de aplicaciones web y un escáner de vulnerabilidades.

Alternativamente, puede instalar un complemento de seguridad todo en uno como Jetpack Security para agrupar múltiples funciones de seguridad. Esto incluye copias de seguridad en tiempo real, un escáner de malware y software antispam. ¡Regístrese hoy en Jetpack Security!