¿Cómo proteger su sitio web de los ataques de fuerza bruta de WordPress?

Publicado: 2022-04-22Los ataques de fuerza bruta de WordPress son abrumadores, incluso antes de que un ataque tenga éxito.

Muchos administradores de sitios ven que los recursos de su servidor se agotan rápidamente, sus sitios dejan de responder o incluso se bloquean por completo, lo que provoca que los usuarios reales queden bloqueados. El problema es que puede sentirse impotente cuando los bots de fuerza bruta golpean la página de inicio de sesión, tratando de comunicarse con su administrador de wp.

Pero no estás indefenso. Si ve varios intentos de inicio de sesión fallidos para un solo usuario, tal vez provenientes de varias direcciones IP, está en el lugar correcto.

En este artículo, desglosaremos cómo se ve un ataque de fuerza bruta de WordPress y cómo proteger su sitio de ellos.

TL; DR Proteja su sitio de la fuerza bruta de WordPress habilitando la protección de inicio de sesión de MalCare. Evite que los bots maliciosos ataquen su sitio con un potente firewall y protección integrada contra bots. Mantenga su sitio, datos y usuarios seguros con MalCare, el mejor complemento de seguridad contra la fuerza bruta en WordPress.

¿Qué es el ataque de fuerza bruta de WordPress?

Los ataques de fuerza bruta de WordPress son intentos de obtener acceso no autorizado a su wp-admin probando varias combinaciones de nombres de usuario y contraseñas . Los piratas informáticos han desarrollado bots para bombardear continuamente una página de inicio de sesión con credenciales a base de prueba y error.

A menudo, los bots prueban una serie de contraseñas de un diccionario y, por lo tanto, también se conocen como ataques de diccionario o ataques de adivinación de contraseñas. Los ataques se pueden configurar para que provengan de diferentes direcciones IP y, por lo tanto, eludan las medidas básicas de seguridad. Hay otros tipos de ataques de fuerza bruta, que veremos más adelante en este artículo.

El objetivo de un ataque de fuerza bruta es obtener acceso a su wp-admin y, por lo general, instalar malware en su sitio.

Cómo proteger su sitio de los ataques de fuerza bruta de WordPress (9 formas)

Experimentar un ataque de fuerza bruta da miedo, especialmente porque parece que no hay nada que puedas hacer para detenerlo. Además, los efectos de un ataque son inmediatamente visibles. La mayoría de los sitios tienen recursos de servidor limitados, que se agotan rápidamente y, a menudo, un sitio atacado se bloquea por completo.

Afortunadamente, hay muchas cosas que puedes hacer para prevenir ataques de fuerza bruta en WordPress. Aquí hay una lista de pasos de protección de fuerza bruta de WordPress que bloquearán la mayoría de los ataques y mitigarán los peores efectos en buena medida.

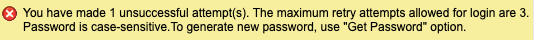

1. Limite los intentos de inicio de sesión

La mejor manera de detener los ataques de fuerza bruta de wordpress es limitar los intentos de inicio de sesión. Si se ingresa una contraseña incorrecta en la página de inicio de sesión demasiadas veces, la cuenta se bloquea temporalmente. Esto bloquea la efectividad del bot de fuerza bruta, ya que se basa en el método de prueba y error para adivinar las credenciales. Además de eso, dado que el bot no puede probar varios miles de combinaciones, las solicitudes no se envían al servidor y la actividad del bot no agota los recursos.

De forma predeterminada, WordPress permite intentos de inicio de sesión ilimitados, por lo que es susceptible a ataques de fuerza bruta en primer lugar. Con MalCare, la protección de inicio de sesión limitada se activa automáticamente. De hecho, en caso de que un usuario haya olvidado legítimamente su contraseña, puede resolver un captcha para superar el bloqueo fácilmente. Por lo tanto, limitar los intentos de inicio de sesión impide la entrada de bots de fuerza bruta sin afectar negativamente a los usuarios reales.

Para obtener más detalles, consulte nuestra guía sobre cómo limitar los intentos de inicio de sesión en WordPress.

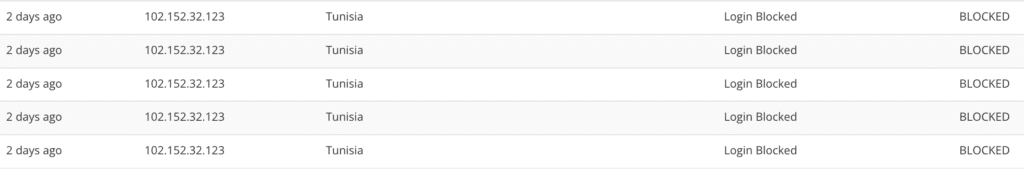

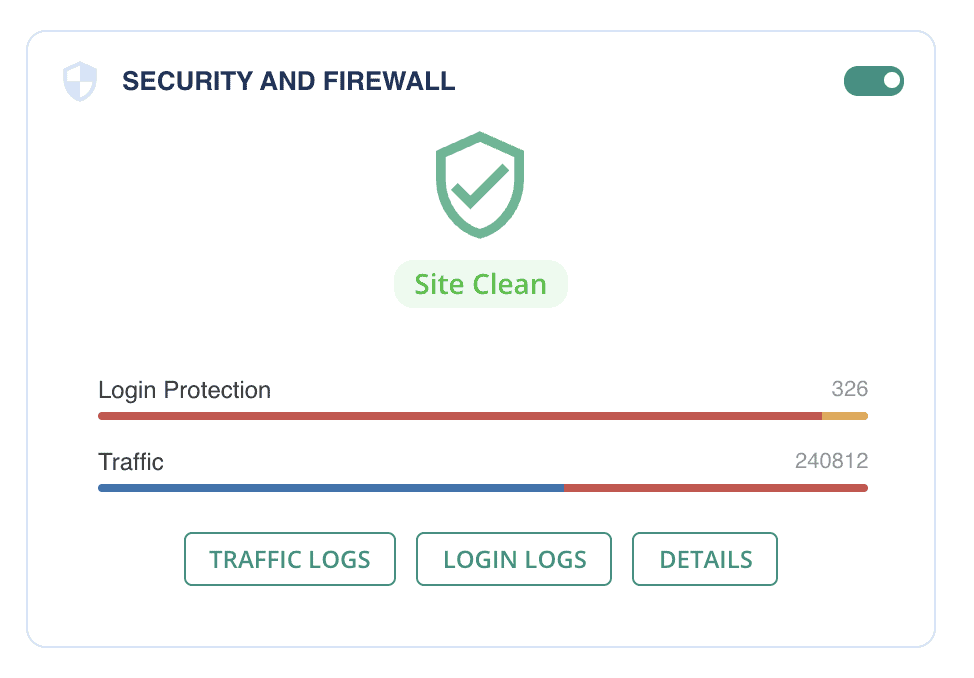

2.Bloquear bots malos

Los ataques de fuerza bruta casi siempre son realizados por bots. Los bots son pequeños programas que están diseñados para realizar una tarea simple de forma repetitiva y, por lo tanto, son ideales para ataques de fuerza bruta. El bot probará una serie de credenciales en una página de inicio de sesión hasta que encuentre una coincidencia.

Además de eso, más del 25% de todo el tráfico del sitio web son bots, por lo que hay muchos sistemas de seguridad que cuentan con protección contra bots. Sin embargo, hay que hacer una distinción importante aquí: todos los bots no son malos. Hay buenos, como otros rastreadores de motores de búsqueda y bots de monitoreo de tiempo de actividad. Desea que esos tengan acceso a su sitio, por lo que es importante obtener una protección contra bots que bloquee de manera inteligente solo los bots malos, como MalCare. También hay otros complementos de protección contra bots, como All in One, pero bloquea todos los bots de forma predeterminada, incluido Googlebot.

3. Instale un firewall de aplicaciones web

La protección de inicio de sesión es una defensa contra ataques de fuerza bruta específicamente, mientras que un firewall es una defensa contra todo tipo de ataques; incluyendo los de fuerza bruta.

Los cortafuegos usan reglas para bloquear el tráfico malicioso y hacen mucho para proteger su sitio web. Además, los firewalls mitigan uno de los mayores problemas con los ataques de fuerza bruta, la carga excesiva en los recursos del servidor, al bloquear las solicitudes incorrectas repetidas.

Los ataques de fuerza bruta a menudo se configuran para atacar desde diferentes IP y, por lo tanto, pueden pasar por alto la mayoría de los firewalls. Sin embargo, con el cortafuegos de MalCare, su sitio web se convierte en parte de la protección IP global. El cortafuegos aprende qué direcciones IP son maliciosas a partir del comportamiento registrado de más de 100 000 sitios y bloquea el tráfico de manera proactiva. Estas medidas reducen significativamente la cantidad de tráfico malo a su sitio web en primer lugar, antes de que el bot tenga la oportunidad de forzar la página de inicio de sesión de su sitio.

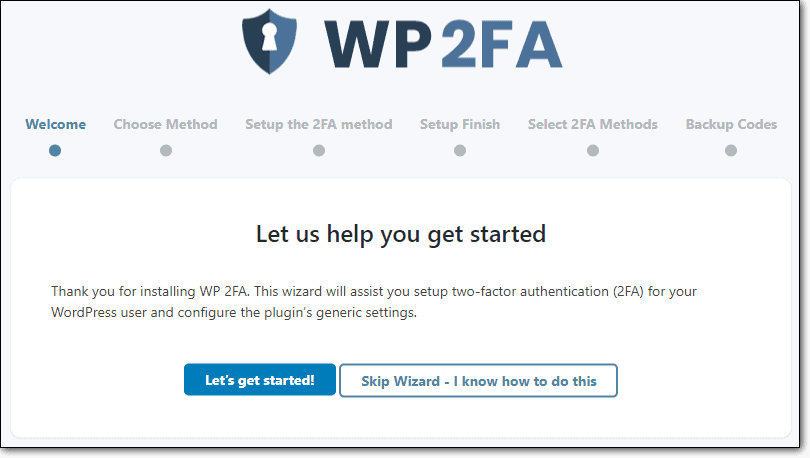

4. Agregue autenticación de dos factores en WordPress

Los nombres de usuario y las contraseñas se pueden adivinar, por lo que la autenticación de dos factores, o de hecho, la autenticación de múltiples factores, surgió como una forma de tener elementos dinámicos para autenticar a los usuarios. Con la autenticación de dos factores, un token de inicio de sesión en tiempo real, como un código OTP o QR, se comparte con el dispositivo del usuario. Tiene una validez limitada, generalmente de unos 10 a 15 minutos, y solo puede autenticar a un usuario para esa sesión.

El token adicional es difícil de descifrar además del nombre de usuario y la contraseña. Por lo tanto, agrega otra capa de seguridad a la página de inicio de sesión. Puede instalar un complemento como WP 2FA para agregar autenticación de dos factores a su sitio fácilmente.

Para obtener más información, consulte nuestra guía sobre la autenticación de dos factores de WordPress.

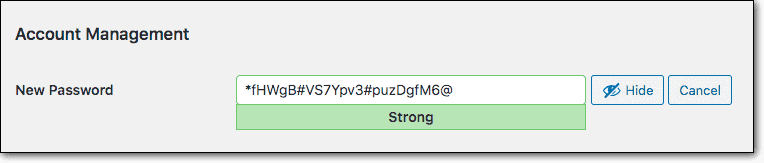

5. Usa contraseñas fuertes y únicas

El mayor defecto en la seguridad es el propio usuario y, por extensión, las contraseñas que establece. Las contraseñas son la mayor vulnerabilidad en cualquier sistema de seguridad debido a la tendencia humana (comprensible) de establecer contraseñas fáciles de recordar y reutilizarlas en diferentes cuentas. Estos son en realidad dos problemas separados y distintos con las contraseñas.

En primer lugar, nunca reutilice contraseñas en diferentes cuentas. Muchos bots de fuerza bruta usan contraseñas robadas de violaciones de datos para atacar las páginas de inicio de sesión. En segundo lugar, como puede imaginar, una contraseña como 'contraseña' es terriblemente fácil de adivinar. Use un mínimo de 12 caracteres de galimatías, o incluso mejor use una frase de contraseña como contraseña.

Recomendamos usar un administrador de contraseñas como LastPass o 1Password para evitar reutilizar contraseñas y generar contraseñas seguras según sea necesario. En caso de que sospeche que una cuenta se ha visto comprometida, puede forzar el restablecimiento de todas las contraseñas desde la sección de protección del panel de control de MalCare.

Para obtener más detalles, consulte nuestro artículo sobre la seguridad de las contraseñas de WordPress.

6. Deshabilitar XML-RPC en WordPress

El archivo XML-RPC es otra forma de autenticar a los usuarios. En otras palabras, es una forma alternativa de obtener acceso a su panel de administración, por lo que también es susceptible a ataques de fuerza bruta. Es un archivo en gran parte obsoleto y no está en uso activo por muchos complementos o temas. Continúa incluido en WordPress por compatibilidad con versiones anteriores y, por lo tanto, es relativamente seguro deshabilitarlo.

Aquí está nuestra guía sobre cómo deshabilitar XML-RPC en wordpress.

7. Revise y elimine regularmente las cuentas de usuario no utilizadas

Las cuentas inactivas suelen ser el objetivo de los piratas informáticos porque es probable que los usuarios no se den cuenta si sus cuentas son secuestradas. Además, las cuentas inactivas tienen las mismas contraseñas durante largos períodos de tiempo, lo que facilita la fuerza bruta.

Por lo tanto, revise las cuentas de usuario regularmente y elimine las que no estén en uso activo. Para obtener crédito adicional, asegúrese de que cada cuenta tenga los privilegios de usuario mínimos necesarios para administrar su cuenta. Es temerario hacer que todos sean administradores, por ejemplo.

8. Considere el geobloqueo en WordPress

Si ve mucho tráfico de bots desde una ubicación, puede considerar bloquear todo el país. Sin embargo, recomendamos discreción al usar el geobloqueo. Solo es útil si no anticipa ningún usuario legítimo de esa ubicación.

Además, tenga en cuenta que puede mantener alejados a los buenos bots de esa región. Por ejemplo, Googlebot puede operar desde cualquiera de sus ubicaciones de servidor en el mundo, y definitivamente desea que Googlebot acceda a su sitio.

Aquí hay una guía paso a paso para bloquear países en WordPress.

9. Deshabilitar la exploración de directorios

De forma predeterminada, se puede acceder abiertamente a la mayoría de las carpetas y archivos principales de WordPress a través de un navegador. Por ejemplo, puede escribir yourwebsite.com/wp-includes en la barra de URL de su navegador, y todo el contenido de la carpeta será visible de inmediato.

Aunque la exploración de directorios en sí misma no es una vulnerabilidad, puede revelar información sobre el sitio que, a su vez, se puede usar para aprovechar las vulnerabilidades. La carpeta /wp-content tiene complementos y temas, y si un pirata informático puede ver cuáles están instalados y sus números de versión, puede encontrar y explotar vulnerabilidades. Este es un tipo de ataque de fuerza bruta menos popular llamado fuerza bruta de directorio.

Por lo tanto, tiene sentido deshabilitar por completo la exploración de directorios, como medida de seguridad.

Aquí está nuestra guía completa sobre cómo deshabilitar la exploración de directorios en WordPress.

Cosas que leerá en otros lugares pero que debe evitar hacer

Hay un montón de consejos de seguridad bien intencionados pero deficientes por ahí. Entonces, además de nuestra lista de cosas que hacer, también enumeramos lo que no se debe hacer.

- Proteger con contraseña el directorio wp-admin : no hagas esto en absoluto. Aparece en prácticamente todos los artículos de prevención de fuerza bruta. La protección con contraseña del directorio wp-admin romperá AJAX para los usuarios que no hayan iniciado sesión, al restringir el acceso al archivo admin-ajax.php.

AJAX se usa a menudo para potenciar los aspectos dinámicos de los sitios web. Supongamos que hay una barra de búsqueda en su sitio. Si un visitante lo usa para buscar productos, solo se recargarán los resultados de la búsqueda, no todo el sitio web. Este es un gran ahorro de recursos y hace que la experiencia del usuario de los sitios web sea significativamente más rápida y mejor.

También verá muchas soluciones alternativas para excluir el archivo admin-ajax.php, pero no siempre funcionan a la perfección. La conclusión es que el esfuerzo que implican las soluciones alternativas no refleja una cantidad proporcional de seguridad. Por lo tanto, es un gran paso para un pequeño beneficio adicional. - Cambiar su URL de inicio de sesión de wp: verá este consejo a menudo en los artículos de refuerzo de WordPress. Sin embargo, recomendamos enfáticamente no cambiar la URL de inicio de sesión porque es casi imposible recuperarla si se pierde.

- Evite el uso de admin como nombre de usuario: dado que los bots de fuerza bruta están tratando de adivinar las combinaciones de nombre de usuario y contraseña, tiene algún valor evitar nombres de usuario obvios como admin. WordPress no le permite cambiar los nombres de usuario desde el tablero, por lo que deberá instalar un complemento para hacerlo.

Sin embargo, esta medida tiene un valor limitado y desaconsejamos gastar demasiado tiempo y esfuerzo aquí. Hay otras formas de recuperar nombres de usuario de ciertos tipos de sitios, como los de membresía. El esfuerzo necesario para tener nombres de usuario únicos para los miembros, hacer cumplir la política y luego lidiar con las consecuencias inevitables cuando las personas olvidan sus nombres de usuario únicos no vale la pena por el efecto beneficioso limitado.

Impacto de un ataque de fuerza bruta en WordPress

Hay dos formas de pensar en los efectos de un ataque de fuerza bruta. En primer lugar, qué sucede durante un ataque y, en segundo lugar, qué sucede si un ataque tiene éxito.

Generalmente, con los ataques, la primera pregunta no suele surgir, porque hay poco o ningún impacto en el sitio web, ya que experimenta un ataque. Las consecuencias asoman la cabeza una vez que un ataque tiene éxito. Sin embargo, ese no es el caso con un ataque de fuerza bruta.

¿Qué sucede cuando su sitio está siendo forzado por la fuerza bruta?

Verá un impacto inmediato en los recursos del servidor. Debido a que el ataque está bombardeando su página de inicio de sesión con solicitudes, el servidor debe responder a cada una. Por lo tanto, verá todos los efectos del mayor uso del servidor en su sitio web: un sitio web más lento, algunos usuarios no pueden iniciar sesión, tiempo de inactividad, inaccesibilidad, etc. Los servidores web también se apresuran a restringir el uso del servidor que está por las nubes, porque esto afectará sus métricas, especialmente si está utilizando un alojamiento compartido.

¿Qué sucede si el ataque de fuerza bruta tiene éxito?

Si el ataque tiene éxito, es razonable esperar ver malware o desfiguración de algún tipo. Hay varias razones por las que los piratas informáticos quieren acceder a su sitio web, y ninguna de ellas es buena.

Si eso no fuera lo suficientemente malo, su sitio web puede convertirse en parte de una botnet y usarse para atacar otros sitios web sin su consentimiento. Esto puede tener ramificaciones importantes porque otros sistemas de seguridad marcarán su sitio web como malicioso si es parte de una botnet.

Lidiando con las consecuencias del ataque de fuerza bruta de WordPress

Si un ataque de fuerza bruta ha tenido éxito, debe asumir lo peor: su sitio web se ha visto comprometido. Por lo tanto, su primera prioridad es asegurar su sitio web. Estos son los pasos principales que debe tomar para contener el daño:

- Forzar el cierre de sesión de todos los usuarios y cambiar todas las contraseñas

- Escanee su sitio web en busca de malware inmediatamente

Una vez que esté seguro de que su sitio está libre de malware, implemente las medidas de prevención enumeradas anteriormente. Recomendamos encarecidamente instalar MalCare, que se encarga de la protección de inicio de sesión y la protección contra bots, al mismo tiempo que incluye un escáner de malware, un limpiador y un firewall avanzado por si acaso. Con MalCare instalado, puede estar seguro de que su sitio está a salvo de los ataques de WordPress.

¿Es su sitio susceptible a ataques de fuerza bruta?

Sí, todos los sistemas son vulnerables a los ataques de fuerza bruta. Debido a la forma en que funcionan, los ataques de fuerza bruta se pueden lanzar contra cualquier sistema con una página de inicio de sesión. Los sitios web de WordPress no son diferentes.

La popularidad de WordPress lo convierte en un objetivo para los piratas informáticos. En primer lugar, esto se debe a que gran parte de Internet funciona con WordPress y, en segundo lugar, a que ciertos aspectos de WordPress son bien conocidos. En un ejemplo particularmente relevante para los ataques de fuerza bruta, WordPress no restringe los intentos de inicio de sesión incorrectos. Puede corregir esto con la función de límite de inicio de sesión de MalCare, como mencionamos en la sección de medidas.

Además de esto, muchos propietarios de sitios tienden a usar nombres de usuario y contraseñas que son fáciles de recordar. Los más comunes incluyen admin como nombre de usuario y contraseña 1234 o 12345678 establecida como contraseña.

Estos factores hacen que su sitio web sea susceptible a ataques de fuerza bruta.

Tipos de ataques de fuerza bruta

Los ataques de fuerza bruta son diferentes de otros tipos de amenazas y ataques, como los ataques de ingeniería social o los ataques XSS. Los ataques de ingeniería social, como el phishing, manipulan a las personas para que compartan sus credenciales haciéndose pasar por una entidad de confianza, mientras que los ataques XSS aprovechan las vulnerabilidades del sitio web. Los ataques de fuerza bruta se basan en credenciales débiles o robadas para tener éxito.

Verá algunos sabores de ataques de fuerza bruta en la naturaleza. Todos siguen el mismo patrón de prueba y error, pero las credenciales que prueban o el mecanismo que utilizan pueden variar. Estos son algunos de los tipos más comunes de ataques de fuerza bruta:

- Ataques simples: los ataques simples de fuerza bruta utilizan la lógica para adivinar las credenciales en función de su conocimiento del usuario, como nombres de mascotas o cumpleaños obtenidos de sitios de redes sociales, por ejemplo.

- Relleno de credenciales: este tipo de ataque utiliza datos obtenidos de infracciones, operando bajo el supuesto de que los usuarios tienden a usar los mismos nombres de usuario y contraseñas en múltiples sistemas.

- Ataque de diccionario: como su nombre lo indica, estos bots usan archivos de diccionario para las contraseñas. Puede ser un diccionario real o uno creado especialmente para adivinar contraseñas.

- Ataques de tabla arco iris: similar en concepto a un ataque de diccionario, una tabla arco iris es un tipo especial de lista de diccionario. En lugar de una lista de contraseñas, una tabla arcoíris contiene una lista de contraseñas cifradas.

- Rociado de contraseñas: este tipo de ataque es lógicamente un ataque de fuerza bruta inversa. En los ataques típicos de fuerza bruta, el objetivo es un nombre de usuario en particular y el juego de adivinanzas se juega con la contraseña. Por el contrario, con el rociado de contraseñas, se prueba una lista de contraseñas con varios nombres de usuario para encontrar una coincidencia potencial. Es un ataque más distribuido, en comparación con uno dirigido.

Como administrador del sitio, es posible que no necesite conocer los diferenciadores entre los diferentes tipos de ataques de fuerza bruta. Sin embargo, estos términos a menudo se usan indistintamente, por lo que es útil comprender los mecanismos subyacentes.

Otras buenas prácticas de seguridad

Prevenir ataques de fuerza bruta en WordPress es un objetivo admirable, pero es solo una parte de la seguridad del sitio web. Estas son algunas de nuestras principales recomendaciones para mantener su sitio seguro y libre de malware:

- Instale un complemento de seguridad con un buen escáner y limpiador de malware

- Mantén todo actualizado

- Invierta en copias de seguridad diarias

Para obtener una lista completa de recomendaciones, consulte nuestra guía de seguridad definitiva.

Conclusión

Los ataques de fuerza bruta pueden debilitar un sitio web, incluso si no tienen éxito. La mejor manera de lidiar con esta amenaza potencial es instalar un firewall que tenga protección contra bots integrada, como MalCare.

Incluso si un ataque de fuerza bruta ha tenido éxito, MalCare lo ayudará a detectar malware rápidamente y eliminarlo. Como es el caso con todas las infecciones, la acción rápida limita significativamente el daño.

preguntas frecuentes

¿Qué es un ataque de fuerza bruta en WordPress?

Un ataque de fuerza bruta en WordPress es cuando un pirata informático intenta obtener acceso al wp-admin del sitio tratando de adivinar las credenciales de inicio de sesión de una cuenta de usuario legítima. Los ataques de fuerza bruta hacen uso de bots para probar cientos, miles y, a veces, incluso millones de contraseñas en una página de inicio de sesión de wp en un intento de adivinar la correcta.

Los ataques de fuerza bruta no solo son peligrosos para un sitio en caso de que tengan éxito, sino que también tienen un gran impacto en el rendimiento del sitio. El ataque consume recursos del servidor e incluso puede bloquear el sitio en ocasiones.

¿Cómo proteger su sitio de WordPress de los ataques de fuerza bruta?

La forma más efectiva de proteger su sitio de ataques de fuerza bruta es limitar los intentos de inicio de sesión. De forma predeterminada, WordPress permite intentos de inicio de sesión ilimitados, por lo que puede usar MalCare para proteger su sitio de ataques de fuerza bruta. Además de la protección de inicio de sesión, MalCare incluye protección contra bots y un firewall avanzado, los cuales ayudan a proteger su sitio y mitigar los efectos nocivos de un ataque de fuerza bruta.