¿Qué es un escáner de malware de WordPress? ¿Vale la pena?

Publicado: 2024-03-12Ya sea que su sitio web de WordPress sea una tienda de comercio electrónico multimillonaria o un blog personal, los efectos negativos del malware pueden ser devastadores. No importa cuántas medidas preventivas tome, nunca se sabe cuándo alguien podría encontrar y explotar una nueva vulnerabilidad de seguridad.

Muchos tipos de malware no perturban el funcionamiento diario de su sitio web, por lo que es posible que ni siquiera sepa que ha sido comprometido. Mientras el malware está oculto, roba silenciosamente datos confidenciales, inserta enlaces de spam a sitios web dañinos, agrega redireccionamientos maliciosos, envía correos electrónicos fraudulentos a sus visitantes o usa su servidor para extraer criptomonedas. Es posible que le lleve semanas o meses descubrir que algo anda mal y, para entonces, ya habrá sido incluido en la lista bloqueada de los motores de búsqueda, habrá perdido la confianza de los usuarios y habrá comenzado una ardua lucha para recuperar datos.

El primer paso para prevenir infecciones de malware es implementar estrictas medidas de seguridad. El siguiente paso es instalar un escáner de malware como Jetpack Scan para detectar algunos de los tipos de malware más comunes y eliminarlos antes de que se produzcan daños importantes.

En este artículo, hablaremos sobre cómo funcionan los escáneres de malware y por qué son importantes para la seguridad de su sitio web. También desacreditaremos algunos mitos comunes sobre los escáneres de malware, discutiremos los factores a considerar al elegir una solución y le mostraremos cómo instalar un escáner de malware en su sitio de WordPress.

¿Qué es un escáner de malware para sitios web?

Un escáner de malware de sitios web está diseñado para identificar códigos y software maliciosos, comúnmente conocidos como malware, en el servidor de un sitio web. Escanean los archivos y directorios de un servidor y buscan características, comportamientos y patrones de malware conocidos, comúnmente conocidos como firmas, que pueden indicar la presencia de malware.

Estos análisis generalmente se realizan en intervalos periódicos constantes para proporcionar un monitoreo continuo de archivos y actividades maliciosos en un servidor. Como mínimo, este enfoque puede minimizar el daño causado por el malware, pero en muchos casos puede detectar y bloquear el malware antes de que pueda ejecutarse o causar daños.

Cuando un escáner de malware identifica un código malicioso, normalmente ofrece opciones para hacer frente a la amenaza. Esto puede incluir poner en cuarentena el archivo infectado, intentar limpiarlo o notificar al administrador web para su eliminación manual.

¿Vale la pena un escáner de malware para sitios de WordPress?

Incluso con buenas prácticas de seguridad, su sitio aún puede ser pirateado. Ninguna solución es perfecta y los piratas informáticos siempre están trabajando arduamente para idear nuevas formas de violar sitios web y evadir la detección.

Si los principales actores globales todavía tienen que lidiar periódicamente con sitios web pirateados, no hay razón para pensar que su sitio sea 100% impenetrable. Las buenas prácticas de seguridad reducirán en gran medida el riesgo y evitarán una gran mayoría de ataques. Sin embargo, si algo se escapa, un escáner de malware puede ayudar a identificar y eliminar rápidamente esas amenazas.

Al identificar rápidamente el malware, puede proteger la reputación de su sitio web de WordPress y mantener un rendimiento sólido. Si se permite que el malware se ejecute sin control en su sitio web, puede generar sanciones en los motores de búsqueda o listas de bloqueo. También puede ralentizar la velocidad de su sitio al utilizar los recursos de su servidor para ejecutar software malicioso.

El papel de los escáneres de malware

Los escáneres de malware desempeñan un papel importante en el ecosistema de seguridad. Si el malware logra superar la primera línea de defensa de un sitio web y puede penetrar en él, los escáneres sirven para ayudar a los expertos a mitigar daños potenciales tomando medidas inmediatas. Analicemos un poco más el papel de los escáneres de malware.

Detección temprana de amenazas

Los escáneres de malware pueden buscar de forma preventiva vulnerabilidades conocidas en las extensiones, alertando al usuario para que actualice o aplique las correcciones necesarias. Algunos escáneres de vulnerabilidades adicionales pueden alertarle para que incluya:

- Contraseñas de usuario inseguras

- Complementos y temas desactualizados

- Archivos principales de WordPress desactualizados o mal configurados

- Lista de bloqueo

- Actividad sospechosa en el sitio

Procesos de limpieza optimizados

Algunos escáneres de malware incluirán una opción para eliminar malware automáticamente o proporcionarle informes sobre archivos o directorios de WordPress infectados para que pueda encontrar y eliminar fácilmente cualquier código ofensivo.

Integración con otras medidas de seguridad

Los escáneres de malware son un componente importante de una estrategia de seguridad en capas, a veces denominada modelo de seguridad suizo. Ninguna medida de seguridad individual es suficiente para mantener seguro su sitio web. Siempre habrá algún agujero por donde un atacante pueda pasar. Al emplear una estrategia de queso suizo, se crean múltiples capas de protección que, cuando se usan juntas, brindan una defensa más completa.

Si su escáner de malware forma parte de un paquete de software de seguridad más amplio o es compatible con otras herramientas de seguridad que utiliza, tendrá una capa adicional de protección contra malware para su sitio web.

Desmentir mitos comunes sobre los escáneres de malware de WordPress

Mito 1: Los escáneres ofrecen una falsa sensación de seguridad

Los escáneres de malware nunca deben considerarse un único método de seguridad de un sitio web. Se debe evitar cualquier software de seguridad que prometa que sólo necesitará un escáner de malware para una seguridad completa. Lo mismo ocurre con cualquier empresa de software de seguridad que diga que el análisis de malware es innecesario.

Piénselo de esta manera: si mantiene las puertas y ventanas cerradas con llave, un intruso aún podría entrar. Podría construir su casa en una cueva subterránea con una sola entrada y salida, rodeada por varias hileras de cercas, un foso lleno de caimanes. y una serie de complejas trampas explosivas.

Pero eso no solo es poco práctico para la mayoría de los propietarios (y definitivamente va en contra de la mayoría de las reglas de la HOA), sino que sería bastante desagradable para los invitados y un intruso aún podría encontrar una manera de entrar.

Un enfoque razonable podría centrarse en cerraduras seguras en todas las ventanas y puertas, mantener los objetos de valor ocultos en una caja fuerte cerrada cuando no esté y luego instalar cámaras de seguridad al aire libre para detectar a cualquier intruso que entre sin autorización en su propiedad o intente ingresar a su hogar. .

Este mismo enfoque es válido para la seguridad de los sitios web. La única forma de hacer que su sitio web sea 100% seguro sería evitar que nadie más que usted acceda a él (y eso frustra el propósito de tener un sitio web). Siempre necesitarás equilibrar la seguridad con la usabilidad, y su aspecto variará según tus necesidades.

Concéntrese en las medidas preventivas que tienen el mayor impacto en la seguridad, luego instale un complemento de escaneo de malware para detectar las amenazas y vulnerabilidades de seguridad más comunes que puedan pasar desapercibidas.

Mito 2: todos los escáneres son iguales

No todos los escáneres de malware de WordPress funcionan de la misma manera ni ofrecen las mismas funciones. También existen diferencias de costos y, dentro de las ofertas de cada proveedor de software, puede haber diferentes niveles de servicio a diferentes precios.

A continuación se muestran algunas formas en las que los escáneres de malware pueden diferir:

- Métodos de escaneo. Los escáneres de malware pueden utilizar diferentes técnicas para escanear sitios web de WordPress. Algunos se basan en la detección basada en firmas, el análisis heurístico o el análisis de comportamiento, mientras que otros utilizan una combinación de estos métodos.

- Monitoreo en tiempo real. Algunos escáneres de malware de WordPress brindan monitoreo en tiempo real, verificando continuamente si hay malware y actividades sospechosas en su sitio web. Otros ofrecen escaneos programados o bajo demanda.

- Escaneos de bases de datos y sistemas de archivos. Los escáneres de malware pueden escanear tanto la base de datos como el sistema de archivos del sitio web en busca de códigos y archivos maliciosos. La profundidad y minuciosidad de estas exploraciones pueden variar.

- Capacidades de eliminación. Si bien la mayoría de los escáneres de malware pueden detectar malware, no todos ofrecen opciones de eliminación automática o manual. Es posible que algunos solo le avisen de la presencia de malware y dejen el proceso de eliminación en manos de los administradores del sitio web.

- Facilidad de uso. La interfaz de usuario y la facilidad de uso pueden variar entre los diferentes escáneres de malware de WordPress. Algunos ofrecen paneles fáciles de usar e informes detallados, mientras que otros pueden tener una curva de aprendizaje más pronunciada.

- Integración. Ciertos escáneres y complementos de eliminación de malware de WordPress están diseñados para funcionar a la perfección con servicios de seguridad específicos de WordPress, lo que facilita la integración para los usuarios de WordPress.

- Compatibilidad. La compatibilidad de un escáner de malware con su configuración de WordPress (incluida su plataforma de alojamiento, la versión de WordPress, los complementos y los temas que está utilizando) puede variar. Algunos escáneres pueden tener limitaciones o problemas de compatibilidad.

- El uso de recursos. El impacto en el rendimiento de su sitio web y los recursos del servidor puede diferir entre los escáneres de malware. Los escáneres locales consumirán más recursos que los escáneres remotos, lo que podría afectar la velocidad y la capacidad de respuesta de su sitio.

- Costo. Si bien algunos escáneres de malware ofrecen una versión gratuita, otros son herramientas o servicios premium que requieren una suscripción o un pago único. La estructura de precios y las características pueden variar ampliamente.

- Soporte y actualizaciones. El nivel de atención al cliente y la frecuencia de las actualizaciones proporcionadas por los desarrolladores del escáner de malware pueden diferir, lo que puede ser crucial para mantener la eficacia de la herramienta.

- Características adicionales. Algunos escáneres de malware pueden incluir funciones de seguridad adicionales, como protección de firewall, escaneo de vulnerabilidades y comprobaciones de listas de bloqueo, mientras que otros se centran únicamente en detectar malware.

Dado que existen muchas diferencias entre los escáneres, es importante realizar una investigación exhaustiva para poder elegir un escáner de malware que se adapte a sus necesidades, presupuesto y requisitos técnicos específicos.

Mito 3: Los escáneres ralentizan los sitios web

Sí, los escáneres locales pueden consumir muchos recursos, pero aún así, puede configurar estos análisis para que se ejecuten en momentos en los que normalmente recibe la menor cantidad de tráfico web.

Hay muchas otras cosas que ralentizarán su sitio de manera más consistente que incluso los análisis periódicos de un escáner de malware local. Algunos de los culpables más comunes de un sitio web lento son:

- Alojamiento de baja calidad. Si su sitio web de WordPress está alojado en un plan de alojamiento de baja calidad con almacenamiento, memoria y recursos de CPU limitados, experimentará tiempos de carga lentos. Si está en un servidor compartido, no sabrá si sus sitios "vecinos" están configurados de manera eficiente, si están infectados con malware o si realizan tareas que consumen toneladas de recursos del servidor.

- Archivos de imagen y vídeo de gran tamaño. Si los tamaños de sus archivos de imagen no están optimizados para ser lo más pequeños posible (conservando al mismo tiempo la calidad que necesita), pueden ralentizar el tiempo de carga de su sitio web. Los archivos de video también pueden consumir muchos recursos del servidor y es mejor alojarlos fuera del sitio mediante un servicio como Jetpack VideoPress, que está diseñado para entregar contenido de video de manera más eficiente.

- Falta de almacenamiento en caché. El almacenamiento en caché mejora el rendimiento del sitio web al almacenar y servir temporalmente contenido preprocesado desde el servidor web para que pueda recuperarse y entregarse rápidamente a los usuarios sin la necesidad de regenerar el contenido desde cero cada vez que se realiza una solicitud. Esto reduce la tensión en el servidor y minimiza el tiempo que lleva cargar las páginas web.

- Código no optimizado. Técnicas como la minificación de código, la compresión y la carga asincrónica o diferida pueden ayudar a mejorar drásticamente el rendimiento.

- Inflación de complementos y temas. El uso de temas y complementos mal codificados, demasiados complementos o complementos redundantes pueden contribuir a ralentizar su sitio web.

- No utilizar una red de entrega de contenidos (CDN). Una CDN es una red distribuida de servidores ubicados estratégicamente en múltiples ubicaciones geográficas con el objetivo de entregar contenido web a los usuarios finales de manera más eficiente y con un rendimiento mejorado. Las CDN están diseñadas para reducir la latencia, minimizar la carga en el servidor de origen y mejorar la experiencia general del usuario.

Si ha hecho todo lo posible para optimizar la velocidad de su sitio y desea asegurarse de que se cargue rápidamente en todo momento, opte por un escáner de malware de WordPress que utilice escaneo remoto. Los escáneres remotos utilizan los recursos de su propio servidor para realizar análisis de modo que haya poco o ningún impacto en su propio servidor.

Independientemente del tipo de escáner que esté considerando, puede estar seguro de que hay algo que ralentizará su sitio más que un escáner de malware: el malware real.

Mito 4: Si el malware puede desactivar el complemento de su escáner de todos modos, no tiene sentido instalar uno.

El principal problema con casi todas las soluciones de análisis de malware para sitios web de WordPress es que requieren la instalación de un complemento para su uso. Y si algún malware extra furtivo o cualquier hacker que obtenga acceso a nivel de administrador puede simplemente entrar y eliminar el complemento del escáner de malware, entonces ¿para qué molestarse? ¿Cuál es el punto de?

La verdad es que el hecho de que los escáneres de malware no sean perfectos no significa que no sean útiles y no sean un componente clave de un enfoque integral y por capas para la seguridad de los sitios web. El uso de un servicio de escaneo de malware de alta calidad junto con otras medidas de seguridad preventivas le brindará la mejor protección y capacidades de respuesta.

Cómo responder rápidamente ante sospecha de malware

Si le preocupa que un mal actor elimine su complemento de seguridad, aquí hay algunas cosas que puede hacer para que sea más fácil reaccionar rápidamente:

- Utilice un servicio de escaneo de malware que le enviará alertas cuando se interrumpa su conexión a su servicio. Como mínimo, su servicio debería enviarle una notificación por correo electrónico si no puede conectarse a su sitio web.

- Cree un filtro para los correos electrónicos de su empresa de software de seguridad. Márcalos como de alta prioridad o importantes para asegurarte de que no terminen accidentalmente en tu carpeta de SPAM.

- Reciba notificaciones inmediatas en su teléfono cuando se interrumpa el servicio. Asegúrese de que la empresa de software de seguridad que elija ofrezca notificaciones automáticas o alertas por SMS para que pueda obtener actualizaciones de posibles problemas lo más rápido posible.

- Utilice un registro de actividad alojado fuera del sitio. Asegúrese de que su servicio de seguridad ofrezca registro de actividad y que el registro se mantenga en servidores separados de su sitio web para que sea accesible incluso si su sitio web se ve comprometido. Debería poder revisar el registro para encontrar actividad inusual que pueda indicar cuándo su sitio fue pirateado.

Si inicia sesión en su sitio y descubre que su escáner ha sido desactivado o eliminado, aquí hay dos opciones diferentes para los próximos pasos:

- Restaurar desde una copia de seguridad limpia. Si sabe que su sitio no fue infectado en una fecha determinada, puede restaurar su sitio web a partir de una copia de seguridad anterior realizada en esa fecha. Si su proveedor de alojamiento web mantiene copias de seguridad diarias, puede restaurarlas o puede usar un complemento como Jetpack VaultPress Backup que funciona en tiempo real para brindar la protección más completa y almacena archivos fuera del sitio para mejorar la seguridad y reducir la carga de sus recursos.

Nota: Si tiene un sitio de comercio electrónico con pedidos realizados desde su última copia de seguridad limpia, o si ha publicado nuevas publicaciones o productos, puede perder esos datos al restaurar su copia de seguridad. Querrá asegurarse de exportar todos los archivos, clientes, publicaciones, productos y pedidos antes de restaurar desde su copia de seguridad para poder volver a importarlos.

Aquí es, nuevamente, donde brilla Jetpack Backup. Conserva los datos de los pedidos de WooCommerce, incluso si tiene que restaurar el resto de su sitio a una fecha anterior a que se realizaran los pedidos recientes.

Querrá examinar sus archivos exportados para asegurarse de que no haya rastros de malware ocultos en ellos. Puede hacerlo restaurando su copia de seguridad y sus archivos exportados en un sitio de prueba y realizando un escaneo antes de implementarlos en su entorno en vivo.

- Instale una copia nueva de su complemento de seguridad y ejecute un escaneo. Si no sabe cuándo ocurrió el ataque, debe eliminar el complemento de seguridad y reinstalar una copia nueva directamente desde la biblioteca de WordPress.org o el sitio web del desarrollador. En caso de que el complemento de seguridad se haya visto comprometido, esto debería sobrescribir cualquier cambio que se haya realizado en el complemento.

Luego, ejecute un escaneo de su sitio. Si el análisis detecta malware, puede hacer que el escáner lo elimine o lo solucione manualmente.

Si ejecuta un análisis y no se detecta malware, pero aún le preocupa que esté sucediendo algo sospechoso, siga los pasos de nuestro artículo Cómo detectar y eliminar malware de un sitio de WordPress. También se incluyen algunos pasos excelentes al final de ese artículo sobre qué hacer después de que se haya eliminado el malware para protegerse contra futuros ataques.

Cinco factores a considerar al elegir un escáner de malware

1. ¿Es un escáner local o un escáner remoto?

Algunos escáneres funcionan localmente en su propio servidor y otros funcionan en servidores remotos. Existen algunas diferencias clave que debe tener en cuenta entre los escáneres locales, los escáneres completamente remotos y los escáneres remotos que se integran con su sitio de WordPress mediante un complemento.

Escáneres locales

Los escáneres de malware locales se instalan directamente en el servidor web donde está alojado su sitio de WordPress (a través de un complemento) y se ejecutan dentro de ese entorno de servidor. Se centran en el escaneo profundo y el monitoreo de archivos, directorios y bases de datos de WordPress. Pueden proporcionar monitoreo en tiempo real o pueden configurarse para escanear en intervalos específicos para alertar a los propietarios de sitios web sobre cambios o actividades sospechosas.

Dado que los escáneres locales tienen acceso a sus archivos y directorios, algunos también pueden ofrecer limpieza automática de infecciones de malware.

Una desventaja de los escáneres locales es que pueden consumir más recursos del servidor que los escáneres remotos, lo que podría afectar el rendimiento del sitio web. Es especialmente importante tener esto en cuenta si su sitio web está ubicado en un entorno de alojamiento compartido, que puede tener recursos limitados disponibles.

Además, debido a que el escáner local y el malware se ejecutan dentro del mismo entorno, el malware puede atacar directamente al escáner y incluir el malware en la lista de permitidos para que no se marque como sospechoso.

Escáneres solo remotos

Los escáneres remotos de malware están alojados externamente por un proveedor de servicios de seguridad externo. Operan desde un servidor independiente de su host. Dado que los datos con los que se comparan mientras escanean su sitio se encuentran en un servidor externo, cualquier malware que pueda instalarse en su sitio no podrá realizar cambios, como intentar incluirse en la lista de permitidos.

Los escáneres puramente remotos (por ejemplo, los servicios basados en navegador en los que usted escribe la URL de su sitio y realiza un escaneo manual) no tienen acceso directo al sistema de archivos o a la base de datos de su sitio web como lo tendría un escáner local, por lo que solo pueden verificar si hay vulnerabilidades y evidencia de malware a través de partes de su sitio web de acceso público. Esto significa que hay muchos componentes del sitio que no pueden revisar en absoluto.

Escáneres remotos integrados

La mayoría de los escáneres remotos diseñados específicamente para sitios web de WordPress dependen de la instalación de un complemento que establece una conexión segura a su sitio con permisos que permiten un acceso profundo al directorio.

Este enfoque tiene los siguientes beneficios:

- Un impacto reducido en el rendimiento del sitio durante los análisis. Hacer que la mayor parte o la totalidad del proceso de escaneo se realice de forma remota permite realizar escaneos sin ralentizar su sitio web.

- Escaneo profundo de archivos y directorios y limpieza automática. Tener un componente local para su escáner de malware remoto significa que su escáner tendrá acceso a archivos y directorios que permitirá un escaneo profundo y una limpieza automática de malware. Esto mejora sus posibilidades de detectar malware y eliminarlo rápidamente.

- Escaneos que se comparan con las bases de datos más actualizadas. Cuando su proveedor aloja bases de datos de malware conocido fuera del sitio, sus análisis siempre se comparan con la información más reciente disponible, incluso si su complemento no está actualizado.

- Registro fuera del sitio. Dado que su escáner recopila información con un servidor remoto, esa información también se puede almacenar de forma remota. De esta manera, aún podrás revisar todos tus registros de actividad en caso de que pierdas el acceso a tu sitio web debido a una infección de malware (o cualquier otro motivo).

Un escáner que utilice este enfoque híbrido probablemente será su opción más eficiente y sólida.

2. ¿Tiene un firewall de aplicaciones web (WAF)?

Si bien los escáneres de malware y los WAF tienen diferentes propósitos principales, se complementan entre sí de manera efectiva para brindar una protección integral contra diversas amenazas.

La combinación de un WAF con un escáner de malware garantiza una defensa más completa. Los WAF están diseñados para bloquear y mitigar una amplia gama de amenazas, incluido el tráfico malicioso, solicitudes sospechosas y ataques comunes a aplicaciones web como inyección SQL, secuencias de comandos entre sitios (XSS) y falsificación de solicitudes entre sitios (CSRF). Si termina con un sitio de WordPress pirateado, un WAF puede evitar que el malware se propague bloqueando las solicitudes maliciosas que realiza.

Otro beneficio de los WAF es que ofrecen monitoreo y protección en tiempo real al inspeccionar el tráfico web entrante y bloquear las amenazas a medida que ocurren. Los WAF también están equipados para proteger contra vulnerabilidades de día cero y amenazas emergentes mediante la identificación de patrones y comportamientos sospechosos. Si surge una nueva cepa de malware o técnica de ataque, el WAF a menudo puede detectarla y bloquearla antes de que el escáner de malware se haya actualizado para reconocerla.

Al integrar un escáner de malware con un firewall de aplicaciones web, se crea una estrategia de defensa en capas que aborda varios aspectos de la seguridad web, desde la detección y eliminación de malware hasta la prevención y mitigación proactiva de amenazas.

3. ¿Quién desarrolló y gestiona el escáner?

Es esencial saber que puede confiar en el desarrollador del software de seguridad que está utilizando. Quiere que su software de seguridad sea de primera categoría, esté bien mantenido y esté diseñado específicamente para funcionar con WordPress.

Al evaluar una empresa de software de detección de malware, considere preguntar lo siguiente:

- ¿Es un desarrollador establecido y de buena reputación? Los desarrolladores de renombre mantienen activamente sus herramientas y publican actualizaciones para abordar nuevas amenazas y vulnerabilidades. Conocer al desarrollador le permite evaluar el compromiso de la herramienta con el soporte y la mejora continuos.

- ¿Tienen un conocimiento profundo de la seguridad de WordPress? Conocer a los desarrolladores y su reputación en la comunidad de seguridad de WordPress puede ayudarle a determinar si el escáner es digno de confianza. Los desarrolladores cuyo producto se dirige específicamente a sitios de WordPress y que tienen un largo historial de trabajo con WordPress tienen más probabilidades de crear y mantener herramientas efectivas y seguras para WordPress.

- ¿Están comprometidos con la transparencia y la privacidad en el manejo de datos? Los escáneres de malware tienen acceso a información confidencial sobre su sitio web, incluidos archivos y contenidos de bases de datos. La transparencia con respecto al uso de datos y las prácticas de almacenamiento puede brindarle la información que necesita para saber si sus datos se manejan de forma segura.

- ¿Son respetados entre los usuarios? Los desarrolladores con una fuerte presencia en línea suelen tener comunidades de usuarios activas. Verificar los comentarios y reseñas de los usuarios puede proporcionar información sobre la efectividad y confiabilidad del escáner de malware.

- ¿Tienen un alto nivel de atención al cliente? Cuando se trata de problemas de seguridad urgentes, desea poder comunicarse fácilmente para obtener soporte técnico, preguntas o asistencia si encuentra algún problema. Asegúrese de que el desarrollador de su escáner de malware ofrezca el soporte que necesita.

Comprender a los desarrolladores y administradores detrás de su escáner de malware de WordPress es crucial para garantizar la legitimidad, seguridad y eficacia de la herramienta. Es más probable que los desarrolladores acreditados con una amplia experiencia en complementos de seguridad de WordPress brinden soluciones confiables y seguras, ofrezcan soporte y actualizaciones oportunas y sean transparentes sobre sus prácticas de manejo de datos. Al seleccionar un escáner de malware para su sitio de WordPress, es aconsejable investigar a los desarrolladores y su historial para tomar una decisión informada.

4. ¿Cuánto cuesta frente al impacto financiero de un ataque?

El costo de un escáner de malware de WordPress puede variar ampliamente según varios factores, incluidas las características, capacidades y el proveedor que elija. Algunos niveles de precios generales para los escáneres de malware de WordPress incluyen:

- Complementos gratuitos. Hay varios complementos gratuitos para escanear malware disponibles en el directorio de complementos de WordPress. Estos complementos ofrecen funciones básicas de escaneo de malware sin costo alguno. Si bien pueden ser útiles para necesidades simples de escaneo, es posible que carezcan de funciones y soporte avanzados.

- Complementos premium. Los complementos premium de escaneo de malware de WordPress generalmente ofrecen funciones más avanzadas, escaneos más frecuentes, limpieza automatizada y medidas de seguridad adicionales. Los precios de los complementos premium pueden oscilar entre $ 100 y $ 500 o más por año, dependiendo de las funciones y la cantidad de sitios web que desee proteger. Algunos complementos premium también ofrecen una versión gratuita con funciones limitadas si desea probar el software por un tiempo antes de decidirse a actualizar.

- Soluciones empresariales. Una organización grande con un sitio web complejo de WordPress y requisitos de alta seguridad puede optar por soluciones empresariales personalizadas. Los precios de estas soluciones varían significativamente y generalmente se negocian con el proveedor en función de necesidades específicas, incluida la cantidad de sitios web, personalizaciones y acuerdos de nivel de servicio (SLA).

- Servicios de escaneo únicos. Algunas empresas ofrecen servicios únicos de escaneo y limpieza por una tarifa fija. Los precios de los servicios únicos de escaneo y eliminación suelen oscilar entre 50 y 200 dólares o más, dependiendo de la complejidad de la limpieza y el tamaño del sitio web.

Es importante considerar las necesidades específicas y el presupuesto de su sitio web al elegir un escáner de malware para WordPress. Si bien una versión gratuita de un complemento de seguridad puede ser suficiente para las necesidades básicas, los complementos premium y los servicios de suscripción ofrecen soporte y funciones de seguridad más completos.

5. ¿Se integra bien con otras soluciones de seguridad?

Proteger su sitio de WordPress implica una serie de pasos y es un proceso continuo. No es algo que puedas simplemente configurar y olvidar. Medidas preventivas como copias de seguridad en tiempo real, firewalls de aplicaciones web (WAF), protección de fuerza bruta, contraseñas seguras, autenticación de dos factores (2FA), configuraciones de permisos estrictas para acceder a áreas sensibles de su sitio web y otras precauciones son partes importantes de manteniendo su sitio web seguro.

Los escáneres de malware son sólo una parte de ese mayor ecosistema de seguridad.

Algunos escáneres o complementos de eliminación de malware de WordPress son independientes y pueden no ser compatibles con otro software de seguridad que esté utilizando. Otros escáneres de malware están integrados en complementos de seguridad con funciones más amplias o son un módulo dentro de un conjunto de complementos del mismo desarrollador.

Por ejemplo, Jetpack Scan se puede habilitar por sí solo, pero también está disponible como parte del popular plan de seguridad de WordPress Jetpack Security, que ofrece:

- Escaneo y eliminación de malware. Jetpack escaneará automáticamente su sitio de WordPress y podrá eliminar la mayoría del malware detectado con un solo clic.

- Protección contra ataques de fuerza bruta. Estos ataques son intentos de inicio de sesión maliciosos por parte de bots que rápidamente recorren combinaciones de nombres de usuario y contraseñas y las envían a su formulario de inicio de sesión. Si pueden ingresar la combinación correcta y obtener acceso a su sitio web, pueden instalar malware, robar datos confidenciales o cerrar su sitio por completo.

Incluso si no tienen éxito, los envíos rápidos y repetidos de formularios pueden crear un aumento en las solicitudes HTTP que pueden ralentizar drásticamente su sitio web o hacer que el servidor se quede sin memoria, haciendo que su sitio no responda.

Cuando Jetpack detecta este tipo de actividad de bot, bloqueará el acceso de esa IP a su formulario de inicio de sesión y evitará solicitudes HTTP excesivas antes de que afecten la funcionalidad de su sitio.

- Monitoreo del tiempo de inactividad. Jetpack Security rastrea y evalúa de forma proactiva y continua la disponibilidad y el rendimiento de su sitio web, alertándole sobre cualquier interrupción inesperada o período de indisponibilidad.

- Un firewall de aplicaciones web (WAF). Los WAF protegen los sitios web de amenazas y ataques en línea actuando como una barrera entre el tráfico web y el sitio web mismo. Filtra y monitorea el tráfico entrante y saliente para identificar y bloquear actividades maliciosas.

- Copia de seguridad de VaultPress. Otro aspecto importante de la seguridad es realizar y mantener copias de seguridad periódicas de su sitio web. Si realiza copias de seguridad periódicas de su sitio web, podrá restaurar una versión anterior limpia de su sitio en caso de que su sitio contraiga una infección de malware.

VaultPress realiza copias de seguridad automatizadas en tiempo real de su sitio y las almacena fuera del sitio en sus propios servidores para que permanezcan seguras en caso de que su servidor se vea comprometido. - Protección antispam de Akismet. Si bien el spam de comentarios es molesto, a menudo se pasa por alto como una amenaza a la seguridad. El spam de comentarios generalmente agrega enlaces de afiliados no solicitados con fines de obtención de clics o vínculos de retroceso SEO, pero también puede incluir enlaces de phishing o malware. El spammer puede incluso agregar su sitio a una lista de sitios a los que se puede enviar spam para que los utilicen otros robots, y usted se verá inundado de comentarios de spam, picos en las solicitudes HTTP o su sitio puede convertirse en un centro de ataques de abrevadero.

Akismet no requiere captchas ni otras adiciones a la interfaz de usuario para identificar el spam y detenerlo en seco. Funciona silenciosamente en segundo plano para bloquear comentarios no deseados y envíos de formularios, para que sus visitantes disfruten de una experiencia sin fricciones.

Akismet también lleva más tiempo en el negocio de la protección contra spam que cualquier otra empresa y tiene la base de datos más completa del mundo. Y debido a que todos los datos que se utilizan se almacenan en la nube, Akismet no tiene ningún impacto negativo en la velocidad del sitio, las tasas de rebote y las tasas de conversión.

No importa qué escáner de malware elija, asegúrese de que incluya la opción de funciones de prevención de seguridad adicionales o que pueda funcionar junto con otros complementos y medidas de seguridad que esté utilizando.

Cómo instalar y utilizar un escáner de malware en su sitio de WordPress

Instalar un escáner de malware en su sitio puede ser tan simple como ir a Complementos → Agregar nuevo en su panel de WordPress, buscar "escáner de malware", encontrar el complemento de WordPress adecuado para sus necesidades y hacer clic en Instalar en el que desea usar.

Es posible que tenga configuraciones adicionales para su escáner que necesitará configurar y, por lo general, puede encontrar esas instrucciones en el sitio web del desarrollador del complemento, o pueden aparecer en la pestaña Detalles de la página del complemento de escaneo de malware en el Directorio de complementos de WordPress.

Si está utilizando un escáner de malware premium, el desarrollador debe proporcionar documentación en su sitio web o con su compra sobre cómo instalar y configurar su escáner.

Para este ejemplo, le mostraremos cómo instalar y habilitar Jetpack Scan.

Instalación de Jetpack Scan

Jetpack Scan es una función premium disponible a través del complemento Jetpack Protect.

Si desea una herramienta más completa, puede acceder a Scan junto con funciones de seguridad adicionales de WordPress a través de un plan Seguridad o Completo con el complemento Jetpack completo.

Durante el proceso de pago, se le pedirá que cree una cuenta de WordPress.com si aún no tiene una. Una vez que haya realizado su compra, se le pedirá que seleccione un sitio en el que instalar Jetpack Scan. Si no ve su sitio web en la lista, deberá instalar el complemento Jetpack básico en su sitio web y conectarlo a su cuenta de WordPress.com. Se requiere el complemento principal de Jetpack para utilizar Jetpack Scan.

1. Instalación de Jetpack

Vaya al panel de control de su sitio de WordPress, navegue hasta Complementos → Agregar nuevo , busque "Jetpack" y haga clic en Instalar . Una vez instalado Jetpack, haga clic en Activar .

2. Conecte Jetpack a su cuenta de WordPress.com

Vaya a Jetpack → Mi Jetpack en el panel de WordPress de su sitio web. En Conexión , haga clic en Conectar . Luego se le solicitará que conecte su cuenta de usuario.

Ingrese sus credenciales de WordPress.com si aún no ha iniciado sesión y haga clic en Conecte su cuenta de usuario .

A continuación, haga clic en Aprobar para conectar su sitio a WordPress.com.

3. Activación de exploración de chorro

En el tablero de WordPress de su sitio, vaya a Jetpack → Panel de control , luego haga clic en la pestaña My Plan. En la parte superior izquierda de esa pestaña hay texto que dice: “¿Tienes una clave de licencia? Activarlo aquí ". Haga clic en activarlo aquí .

Desde aquí, puede elegir la clave de licencia asociada con su compra y hacer clic en activar .

Nota: Una vez que el sitio está conectado a JetPack Scan, su sitio permanecerá en la solución de escaneo de JetPack, incluso si cambia o agrega un plan JetPack o mueve su sitio a un nuevo host.

Completar la configuración del escaneo de jetpack

Tan pronto como se activa JetPack Scan, el primer escaneo comienza de inmediato. Sin embargo, hay algunas cosas más que querrás hacer:

1. Asegúrese de que los permisos de archivo estén configurados correctamente

Para que JetPack Scan escanee un sitio web, debe poder crear archivos en el directorio /JetPack-Temp /(que se encuentra en la raíz del sitio junto con /WP-Content /y /WP-Includes /). Escribe un archivo de ayuda temporal en este directorio durante el escaneo y lo elimina después de que se complete el escaneo.

Si su sitio está alojado en un servidor que evita que se cambien los archivos, deberá trabajar con su host para asegurarse de que JetPack pueda escribir archivos en el directorio / JetPack-Temp /.

2. Agregar credenciales del servidor

Jetpack puede escanear su sitio sin credenciales del servidor, pero se requieren credenciales del servidor para usar correcciones de un solo clic. Las credenciales del servidor también pueden ayudar a hacer que los escaneos sean más rápidos y confiables.

Lea más sobre cómo agregar acceso remoto/credenciales del servidor.

Ejecutando un escaneo

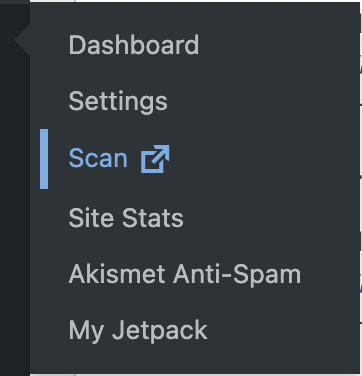

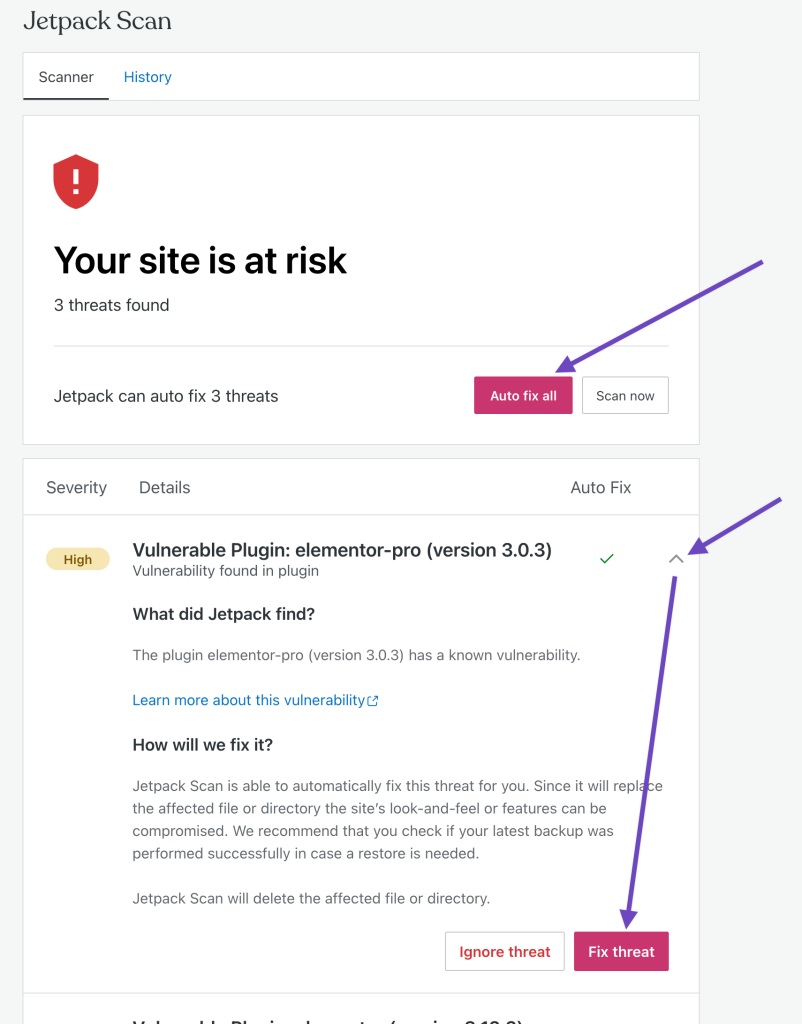

Vaya a JetPack → Escanear en el tablero de WordPress de su sitio. Después de abrir la página de escaneo , verá dos interfaces: escáner e historial .

La página del escáner proporciona una referencia AT-A-Glance del estado actual del sitio. Mostrará que el sitio se ve muy bien o enumera las amenazas actualmente activas.

Haga clic en el botón Escanear ahora comenzará un nuevo escaneo.

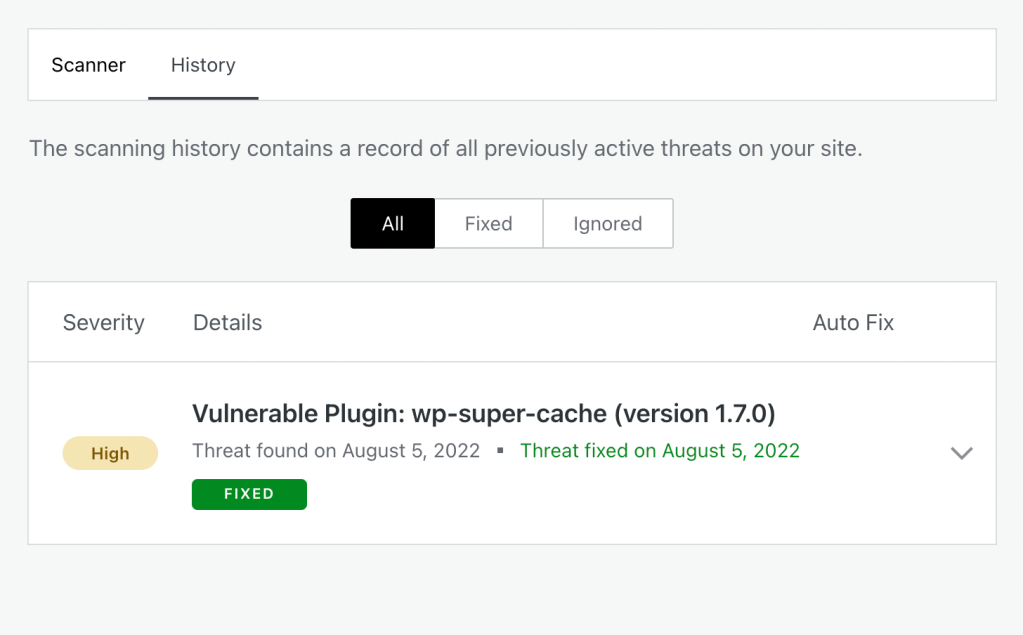

En la página del historial, verá una lista de todas las amenazas anteriores que afectaron su sitio. Puede filtrarlos por su estado de solución/ignorar, y aún así decidir arreglar las amenazas ignoradas si lo desea.

Una vez que se complete un escaneo, recibirá una notificación si se encuentran amenazas. Estas notificaciones estarán en el administrador de WordPress de su sitio, en su tablero de WordPress.com, y se le enviarán por correo electrónico.

¿Qué datos están escaneados?

- Todos los archivos en los complementos, complementos de uso imprescindible, temas y subtirectorios de carga.

- Archivos específicos de su directorio raíz de WordPress, como /wp-config.php .

- Otros archivos Seleccionar dentro del directorio / WP-Content .

¿Con qué frecuencia ocurren escaneos?

Los escaneos ocurren diariamente o cuando se activan manualmente.

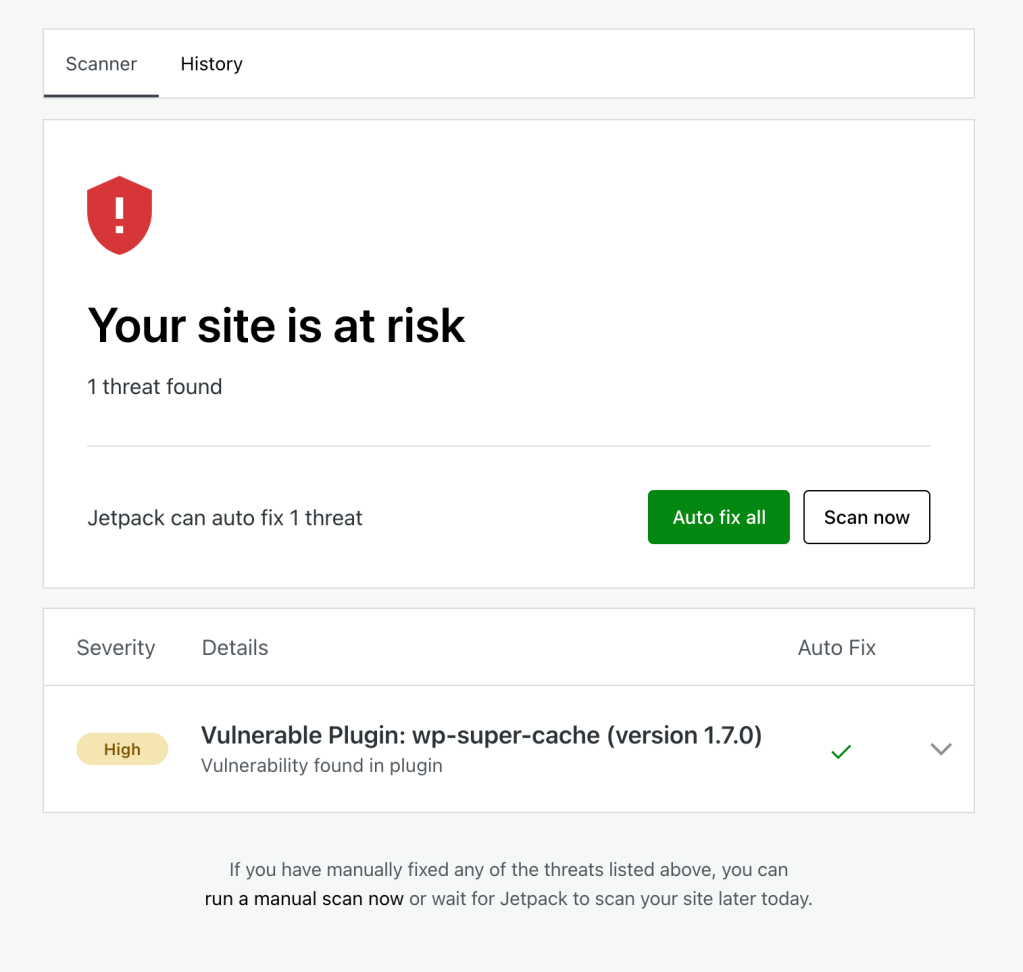

¿Cómo arreglo las amenazas?

Jetpack Scan ofrece soluciones con un solo clic para la mayoría de las amenazas detectadas.

El botón Auto-Fix All manejará todas las amenazas a la vez. Si desea abordar cada amenaza individualmente, puede hacer clic en la amenaza de ver más información sobre el problema. Desde aquí, puede hacer clic en Ignorar la amenaza o arreglar la amenaza .

Las amenazas y si han sido ignoradas o solucionadas se registrarán en la pestaña Historial.

Para problemas más complejos que no se pueden resolver con una solución de un solo clic, siga esta guía para limpiar un sitio pirateado de WordPress. Lo llevará a eliminar el malware y mejorar la seguridad de su sitio para protegerse contra futuros hacks.

Preguntas frecuentes

¿Qué es exactamente malware y cómo se diferencia de otras amenazas cibernéticas?

El malware es una amplia categoría de software que hace uso de la inyección de código malicioso con la intención específica de dañar, explotar o comprometer sistemas informáticos, redes y datos. El malware abarca una amplia gama de tipos de software, como virus, gusanos, troyanos, spyware, adware, ransomware y rólogos.

Una forma en que el malware difiere de otras amenazas es su intención. El malware se crea a propósito para comprometer, dañar, robar o manipular datos y obtener acceso no autorizado a los sistemas.

El malware también funciona de manera diferente a otras amenazas.

Algunos aspectos de la funcionalidad de malware incluyen:

- Operación encubierta. El malware está diseñado para evadir la detección para que pueda llevar a cabo su propósito ininterrumpido.

- Técnicas de propagación. El malware se extiende a través de una variedad de medios, incluidos archivos adjuntos de correo electrónico, archivos infectados, descargas maliciosas, sitios web infectados, medios extraíbles y tácticas de ingeniería social.

Algunos tipos de malware, como los virus y los gusanos, pueden autorreplicar y propagarse a otros sistemas de forma autónoma, creando una cascada de infecciones.

- Cargas útiles. El malware lleva una carga útil, que es la acción maliciosa que pretende ejecutar. Esto puede incluir robar datos confidenciales, dañar archivos, realizar vigilancia o lanzar ataques a otros sistemas.

- Comando y control. Muchas variantes de malware establecen una conexión con servidores remotos controlados por cibercriminales, lo que les permite recibir instrucciones y actualizaciones, cargar datos robados o propagarse a otros objetivos.

- Evolución y adaptación. El malware evoluciona continuamente para evadir la detección y mejorar su efectividad. Los cibercriminales frecuentemente lanzan nuevas versiones y variantes de malware para explotar las vulnerabilidades emergentes.

Por el contrario, otras amenazas pueden no siempre tener intención maliciosa, tener un mecanismo automatizado para extender o implementar un código dañino, o ser diseñado para operar encubierta. Por ejemplo:

- Vulnerabilidades y exploits. Las vulnerabilidades son debilidades en software o sistemas que pueden ser explotados por los atacantes. Las exploits son herramientas o técnicas que aprovechan estas vulnerabilidades. Si bien los exploits pueden conducir a acciones maliciosas y a la instalación de malware, los exploits no necesariamente implican la implementación de malware.

- Configuraciones erróneas de seguridad. Las configuraciones erróneas de seguridad resultan de errores en la configuración de software, servidores o redes. Estos errores pueden exponer sistemas a los ataques, pero no se crean con intención maliciosa.

- Phishing e ingeniería social . Los ataques de phishing y la ingeniería social también pueden incluir un componente de malware, pero muchos de estos ataques simplemente dependen del engaño en lugar del software malicioso. Entrenan a las personas para que revelen información confidencial o tomen acciones dañinas haciéndose pasar por una fuente de confianza como un amigo, familiar o servicio que usa.

- Ataques de denegación de servicio (DoS). Los ataques de DOS tienen como objetivo interrumpir los servicios o redes abrumandolos con tráfico o solicitudes excesivas. Si bien el impacto puede ser dañino, los ataques de DOS no involucran malware o acceso no autorizado.

- Ataques de fuerza bruta. Los ataques de fuerza bruta implican intentar todas las combinaciones posibles de contraseñas o claves de cifrado para obtener acceso a un sistema. Si bien pueden conducir a un acceso no autorizado, no necesariamente involucran malware.

Si bien el malware se crea explícitamente para llevar a cabo acciones dañinas, otras amenazas pueden involucrar vulnerabilidades, exploits, configuraciones erróneas o tácticas de ingeniería social que también pueden comprometer sistemas pero sin el uso de ningún software dañino específico. Cada tipo de amenaza requiere estrategias de prevención y mitigación específicas para proteger contra sus posibles consecuencias.

¿Cómo introducen comúnmente los piratas informáticos en un sitio web de WordPress?

Los piratas informáticos pueden usar vulnerabilidades en complementos, temas y archivos centrales de WordPress para instalar malware en los sitios de WordPress. También pueden aprovechar las configuraciones erróneas de seguridad, usar técnicas de phishing o ingeniería social, y ataques de fuerza bruta para obtener acceso no autorizado e instalar malware en su sitio.

Un método común es obtener acceso de administrador al intentar nombres de usuario comunes como "Admin" junto con una base de datos de contraseñas filtradas, por lo que los nombres de usuario únicos y las contraseñas más complejas son importantes para la seguridad.

El malware que introducen puede tomar una variedad de formularios que incluyen:

- Virus. Los virus están diseñados para replicarse y propagarse de un sistema a otro. Se adjunta o se incrusta en programas o archivos legítimos, y cuando estos programas o archivos infectados se ejecutan, el código de virus se activa y puede infectar otros archivos y sistemas.

- Gusanos. Los gusanos son similares a los virus, ya que están diseñados para autorreplicarse. La diferencia entre gusanos y virus es que los virus se adhieren a los archivos existentes y dependen de las acciones del usuario para propagarse. Los gusanos son programas autónomos y pueden extenderse automáticamente.

- Troyanos. Malware troyano, llamado así por el famoso Troya Horse en la Eneida de Virgil, a menudo se disfrazan de software inofensivo o deseable u otros tipos de archivos, engañando a los usuarios para que los descarguen y ejecutenlos. Los troyanos utilizan una variedad de métodos para robar datos confidenciales, archivos de daños, descargar malware adicional o espiar el comportamiento del usuario.

- Software espía. Spyware está diseñado para recopilar información encubierta sin el conocimiento o el consentimiento del usuario. La información podría ser datos personales, hábitos de navegación o pulsaciones de teclas para capturar credenciales de inicio de sesión e información de la tarjeta de crédito.

- Secuestro de datos. El ransomware encripta los archivos de una víctima o los bloquea de sus cuentas o dispositivos, haciéndolos inaccesibles. Luego, el atacante exige un rescate, típicamente en criptomonedas como Bitcoin, de la víctima para proporcionar la clave de descifrado o desbloquear el sistema comprometido. Los ataques de ransomware están motivados financieramente y se han vuelto cada vez más frecuentes en los últimos años.

- Rootkits y traseros. RootKits y Backdoors intentan obtener acceso y control no autorizados a través de un sitio web, red o dispositivo mediante la creación de acceso a nivel de administración que evita los protocolos de autenticación normales. Rootkits y traseros son particularmente sigilosos y sofisticados, ya que a menudo se usan para mantener el acceso persistente y oculto a un sistema comprometido mientras evade la detección por parte de software y administradores de seguridad.

Si mi sitio de WordPress es pequeño, ¿todavía estoy en riesgo de ataques de malware?

Cada sitio web, no importa cuán grande o cuán pequeño, esté en riesgo de intentos de ataques de malware. De hecho, muchos sitios web pequeños a medianos tienen un mayor riesgo de ataque porque los piratas informáticos saben que este tipo de sitios generalmente tienen menos conocimiento y menos recursos para dedicar a la seguridad.

¿Jetpack Scan ofrece escaneo de malware en tiempo real?

El WAF de Jetpack se ejecuta en tiempo real, pero el escaneo de malware se ejecuta en su sitio automáticamente cada día. También puede escanear manualmente su sitio en cualquier momento.

¿Pueden los escáneres de malware ralentizar el rendimiento de mi sitio web?

Los escáneres de malware locales, que utilizan los recursos de su servidor para escanear su sitio, pueden ralentizar el rendimiento de su sitio. Los escáneres remotos que usan servidores fuera del sitio para realizar escaneos no afectan el rendimiento de su sitio.

¿Hay diferentes tipos de escáneres de malware y, de ser así, cuál es el mejor para WordPress?

Sí, hay diferentes tipos de escáneres de malware: escáneres locales, escáneres totalmente remotos y escáneres remotos que tienen acceso local al servidor a través de un complemento.

Los escáneres locales pueden realizar análisis profundos de sus archivos y directorios, pero la información que se utiliza para comparar su sitio web se almacena en su servidor, lo que lo hace vulnerable a la manipulación por parte de malware. Debido a que los escáneres locales utilizan recursos del servidor para ejecutar sus análisis, también pueden afectar el rendimiento del sitio web, por lo que querrá programar análisis en momentos en que el tráfico en su sitio web sea menor.

Los escáneres puramente remotos, como los escáneres basados en navegador en los que escribe la URL de su sitio web y luego ejecuta un escaneo manualmente, solo pueden escanear directorios y páginas disponibles públicamente en su sitio web. Esto significa que no pueden detectar malware oculto en un nivel más profundo. Sin embargo, se ejecutan en sus propios servidores, lo que ayuda a maximizar el rendimiento del sitio durante los análisis.

Entre estos tipos de escáneres también encontrará algunas diferencias de funcionalidad. Por ejemplo, algunos escáneres deben operarse manualmente, mientras que otros pueden configurarse para escanear automáticamente su sitio web en intervalos periódicos (diario, semanal, mensual, etc.). Los escáneres también pueden diferir en la calidad de los análisis que realizan y los métodos que utilizan para escanear su sitio de WordPress.

El mejor tipo de escáner para sitios de WordPress es uno como Jetpack Scan que utiliza escaneo remoto pero también tiene acceso a todos sus archivos y directorios para que pueda ejecutar escaneos exhaustivos y automatizados que no afecten el rendimiento del sitio web. También debe registrar el historial de escaneo y los datos de actividad y almacenarlos en un servidor remoto para que pueda acceder a ellos incluso si su sitio web deja de funcionar o si se le bloquea el acceso a su sitio web.

¿Con qué frecuencia debo ejecutar análisis de malware en mi sitio de WordPress?

Es recomendable escanear los sitios de WordPress con regularidad, incluso si no sospecha que haya una infección. La frecuencia depende de la actividad de su sitio web, la frecuencia con la que actualiza o agrega contenido y el nivel de riesgo con el que se siente cómodo. Para sitios web activos, a menudo se recomiendan análisis diarios o semanales.

A continuación se indican otras ocasiones en las que es posible que desee ejecutar un análisis de malware:

- Después de actividad sospechosa. Siempre que notes algo inusual en tu sitio web (como ventanas emergentes inesperadas, ralentizaciones, acceso no autorizado, correos electrónicos no deseados provenientes de tu sitio web o archivos sospechosos), es esencial ejecutar un análisis de malware de inmediato. Una acción rápida puede evitar mayores daños o pérdida de datos.

- Después de instalar nuevos complementos o temas. Después de instalar cualquier complemento o tema nuevo, especialmente de fuentes no confiables o sitios web desconocidos, considere ejecutar un análisis de malware en esos archivos antes de activarlos. Esta práctica ayuda a garantizar la seguridad del contenido recién adquirido.

- Después de las actualizaciones de complementos y temas. Es una buena práctica ejecutar un análisis de malware después de realizar cualquier actualización para asegurarse de que nada se haya visto comprometido.

Recuerde que si bien las exploraciones periódicas son importantes, la prevención es igualmente crucial. Implemente prácticas de seguridad sólidas, actualice todo el software, utilice herramientas de seguridad confiables con protección de firewall en tiempo real y tenga cuidado al descargar archivos o hacer clic en enlaces. Combinar estas prácticas con análisis periódicos de malware ayuda a mantener un sitio web seguro y confiable.

¿Los escáneres de malware también eliminan las amenazas detectadas o simplemente las identifican?

Algunos escáneres de malware pueden eliminar el malware por usted. Por ejemplo, Jetpack Scan ofrece soluciones con un solo clic para eliminar malware. Otros escáneres solo identifican amenazas a la seguridad o pueden requerir que actualice a un nivel superior de servicio para permitir la eliminación automática de malware.

Algunos programas maliciosos son demasiado complejos para eliminarlos automáticamente. En tales casos, debes seguir esta guía para detectar y eliminar malware de un sitio de WordPress.

Además del escaneo, ¿qué otras medidas de seguridad debo adoptar para mi sitio de WordPress?

El análisis de malware es sólo un componente de una buena estrategia de seguridad. Hay otras cosas que debes hacer para ayudar a mantener seguro tu sitio de WordPress. A continuación se presentan algunas de las mejores prácticas para la seguridad del sitio web que debería considerar implementar:

- Mantenga actualizados el núcleo, los temas y los complementos de WordPress. Actualice periódicamente su software, temas y complementos principales de WordPress a la última versión. El software obsoleto a veces puede tener vulnerabilidades que los atacantes pueden aprovechar. Los desarrolladores de renombre se mantienen al tanto de las lagunas de seguridad en su software y lanzan actualizaciones para eliminarlas. Mantener actualizado el software de su sitio web minimizará la cantidad de puntos débiles en el software y la infraestructura de su sitio.

- Utilice una autenticación fuerte. Evite utilizar el nombre de usuario predeterminado "admin" para su cuenta de administrador y no utilice el mismo nombre de usuario que su nombre para mostrar. Implemente contraseñas seguras y únicas para sus cuentas de usuario de WordPress. Habilite la autenticación de dos factores (2FA) para obtener una capa adicional de seguridad de inicio de sesión.

- Limite los intentos de inicio de sesión. Limite la cantidad de intentos de inicio de sesión para evitar ataques de fuerza bruta. Jetpack Security limita automáticamente los intentos de inicio de sesión como parte de sus funciones de protección de fuerza bruta.

- Realice copias de seguridad periódicas de su sitio. Automatice las copias de seguridad periódicas de su sitio web y su base de datos y, si no tiene copias de seguridad en tiempo real, realice una copia de seguridad manual de su sitio web antes de realizar cambios importantes, como actualizar, agregar o eliminar complementos. Asegúrese de que las copias de seguridad se almacenen de forma segura y remota para que pueda acceder a ellas incluso si su sitio web deja de estar disponible debido a una infección de malware o algún otro motivo.

- Elija un host seguro. Aloje su sitio web con un proveedor de alojamiento acreditado que se especialice en seguridad de WordPress. Asegúrese de que el servidor y el entorno de alojamiento estén configurados de forma segura.

- Utilice protección cortafuegos. Implemente un firewall de aplicaciones web (WAF) para filtrar el tráfico malicioso y bloquear amenazas de seguridad comunes.

- Establezca permisos de archivos seguros. Establezca los permisos de directorio y carpeta de WordPress en 755. Los permisos de archivos generalmente deben establecerse en 644, excepto wp-config.php , que debe establecerse en 600.

- Deshabilitar el listado de directorios. Evite que el directorio de su sitio web aparezca públicamente configurando su servidor web para ocultar el contenido del directorio.

- Cabeceras de seguridad. Implemente encabezados HTTP como política de seguridad de contenido (CSP), X-Content-Type-Options y X-Frame-Options para mejorar la seguridad de su sitio.

- Utilice cifrado HTTPS. La mayoría de los navegadores requieren que los sitios web tengan una conexión HTTPS segura y un certificado SSL válido para poder mostrarse correctamente. Si su sitio utiliza http:// delante de su URL en lugar de https://, es posible que se marque como inseguro y los navegadores pueden mostrar una advertencia de que su sitio no es seguro. Muchos proveedores de hosting ofrecen certificados SSL gratuitos para que este proceso sea fluido.

- Mejore la seguridad de su base de datos. Cambie el prefijo predeterminado de la tabla de la base de datos de “wp_” a algo único como “xyzzy_” durante la instalación de WordPress para frustrar los ataques de inyección SQL.

- Restringir los permisos de los usuarios. Limite los permisos de usuario al mínimo necesario para cada rol. Evite asignar acceso de nivel de administrador a usuarios que no lo necesitan.

- Supervisar los cambios de archivos. Configure la supervisión de cambios de archivos para recibir alertas cuando se modifiquen o agreguen archivos críticos de forma inesperada.

- Protección DDoS. Considere un servicio de protección DDoS o CDN para mitigar los ataques distribuidos de denegación de servicio. Jetpack Complete ofrece protección DDoS y CDN, entre otras características.

- Endurecimiento de la seguridad. Implemente medidas de refuerzo de seguridad desactivando funciones y servicios innecesarios, como XML-RPC, pingbacks y trackbacks.

- Invierta en educar a los usuarios. Capacite a su equipo sobre las mejores prácticas de seguridad para prevenir ataques de ingeniería social y phishing. En los formularios de registro y áreas de administración de cuentas de su sitio web, explique de manera clara y concisa sus requisitos de seguridad y por qué son necesarios de una manera que no abrume ni moleste a sus usuarios.

- Desarrollar un plan de respuesta a emergencias. Desarrollar un plan para responder a incidentes de seguridad. Sepa cómo restaurar rápidamente su sitio a partir de copias de seguridad si es necesario.

Recuerde que la seguridad es un proceso continuo y es esencial mantenerse alerta y mantener su sitio web de WordPress actualizado y protegido contra las amenazas de seguridad en evolución. Revise periódicamente sus medidas de seguridad y adáptelas según sea necesario para mantener una presencia segura en línea.

Para optimizar su proceso de seguridad, utilice un plan de seguridad, como Jetpack Security, que escaneará automáticamente su sitio web y que ofrece amplias funciones de detección y prevención de amenazas.

Para obtener más información sobre los pasos que puede seguir para proteger su sitio de WordPress, considere leer los siguientes artículos: Seguridad de WordPress: cómo proteger su sitio de los piratas informáticos y cómo encontrar, acceder y editar wp-config.php en WordPress.

Jetpack Security: análisis automatizados de malware, correcciones con un solo clic y copias de seguridad para WordPress

Su sitio web es uno de los lugares clave donde se construye la confianza en su marca. Es donde interactúa con los lectores, convierte nuevos suscriptores y almacena los datos de los clientes. Si su sitio web no está bien protegido contra ataques, puede dañar gravemente su negocio y comprometer la información de sus usuarios.

Utilizar el mejor complemento de seguridad de WordPress que ofrezca un enfoque de seguridad en capas es crucial para proteger a sus usuarios, a usted mismo y a su marca.

Jetpack Security es desarrollado y mantenido por las personas detrás de WordPress.com, por lo que está diseñado específicamente para WordPress por desarrolladores con un conocimiento profundo de la seguridad de WordPress. Las características de seguridad de Jetpack incluyen:

- Protección contra spam de comentarios y formularios

- Copias de seguridad en la nube en tiempo real

- 10 GB de almacenamiento de respaldo

- Un archivo de 30 días y un registro de actividad

- Restauraciones con un clic

- Un cortafuegos para sitios web

- Escaneo diario automatizado de malware y vulnerabilidades

- Soluciones con un solo clic para la mayoría de los problemas de malware

- Notificaciones instantáneas de amenazas por correo electrónico

- Inicio de sesión único (SSO) e integración 2FA para seguridad de inicio de sesión

- Apoyo prioritario

Jetpack Security también aprovecha las técnicas de escaneo remoto, por lo que no hay ningún impacto en la velocidad y el rendimiento de su sitio web. Las copias de seguridad y los registros de actividad se alojan fuera del sitio para que siempre tengas acceso a ellos incluso si tu sitio web deja de funcionar.

Si su sitio deja de funcionar o se pierde la conexión de Jetpack a su sitio, recibirá una notificación inmediata por correo electrónico (o actualice a Jetpack Manage y opte por recibir alertas de texto por SMS) para que pueda responder lo más rápido posible a cualquier problema o amenazas de seguridad.

Obtenga Jetpack Security hoy y disfrute de tranquilidad y protección de primer nivel para su sitio web.