¿Qué es un WordPress Hack Farmacéutico?

Publicado: 2022-06-24Una de las técnicas más comunes para piratear un sitio web consiste en manipular los índices de búsqueda para incluir contenido indigno en posiciones altas de búsqueda. Este es un tipo de pirateo de Black Hat SEO, también conocido como pirateo farmacéutico de WordPress o spam de SEO.

Para millones de propietarios de sitios web en todo el mundo, WordPress es la mejor solución para crear tiendas de comercio electrónico y cualquier otro tipo de sitio web. Y debido a la popularidad del CMS de WordPress, es un objetivo frecuente de ataques y hackeos maliciosos. Pero, ¿qué es exactamente un hack farmacéutico de WordPress?

En esta guía, discutiremos los detalles de lo que es un pirateo farmacéutico de WordPress, algunos ejemplos destacados de cómo se ve este tipo de ataque y cómo prevenirlos. Vamos a ver.

¿Qué es un WordPress Hack Farmacéutico?

En pocas palabras, un pirateo farmacéutico de WordPress es una técnica de piratería que utiliza malware para infectar un sitio legítimo de WordPress para redirigir a páginas web de spam que muestran anuncios que venden versiones de imitación de productos farmacéuticos de marca, como Cialis y Viagra.

A veces, estos trucos se dirigirán a otros tipos de productos farmacéuticos. Pero Cialis y Viagra son, con mucho, los más comunes.

Un pirateo farmacéutico es un tipo de pirateo de Black Hat SEO o spam de SEO.

¿Por qué los piratas informáticos explotan los sitios de WordPress con Pharma Hacks?

Hay una respuesta simple a por qué los piratas informáticos atacan los sitios de WordPress con piratería farmacéutica: las búsquedas en línea son una gran fuente de referencias de tráfico. Un truco de SEO es la forma más fácil de atraer mucho más tráfico de referencia sin trabajar para generar tráfico de forma orgánica.

Un pirateo farmacéutico de WordPress garantiza que el pirata informático tenga un lugar destacado en las SERP (página de resultados del motor de búsqueda) al piratear sitios con alta autoridad de búsqueda y luego infectarlos con piratería de redirección de correo no deseado.

¿Qué aspecto tiene un hack farmacéutico de WordPress?

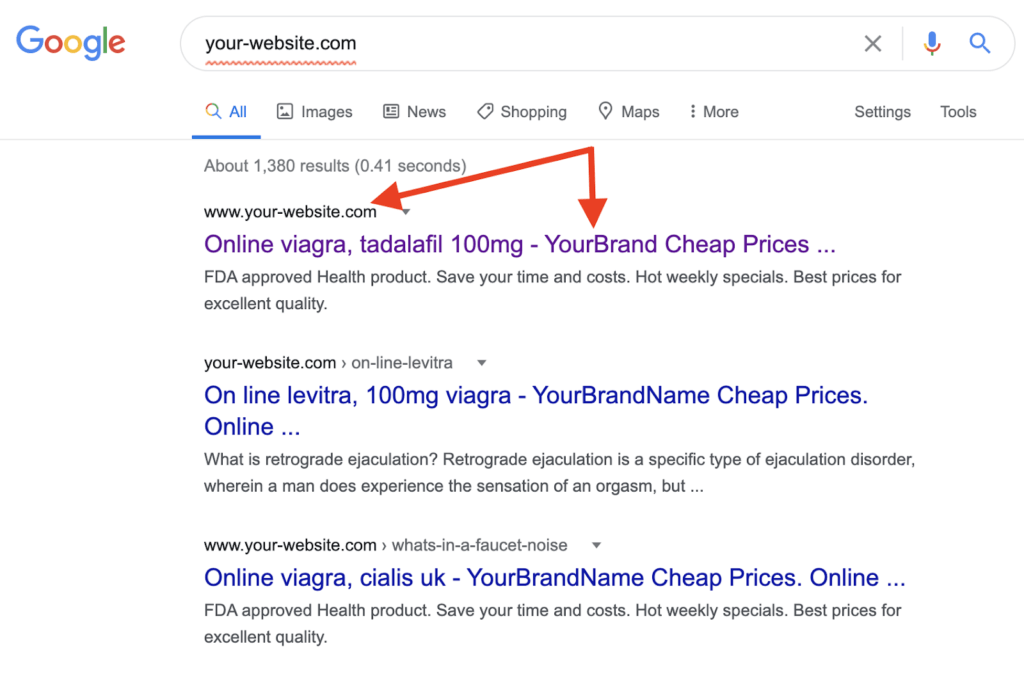

En un hack farmacéutico reciente de WordPress, fuimos testigos de una versión muy sofisticada de cómo se ve el hack. En este ataque farmacéutico, el pirata informático adaptó los resultados de búsqueda de Google directamente con el nombre de un sitio web dentro del título.

Al hacer esto, las personas realmente creen que están haciendo clic en un sitio web legítimo que vende productos farmacéuticos legales.

Como puede ver, el truco hace que parezca que está a punto de hacer clic en un anuncio farmacéutico legítimo, cuando en realidad está haciendo clic en el correo no deseado.

Cómo saber si su sitio web de WordPress está infectado por un hack farmacéutico

Sin saber lo que está buscando, es difícil detectar el spam de SEO porque no es visible de inmediato si es un administrador de WordPress o un administrador de sitios web. Los buenos hackers saben cómo ocultar lo que están haciendo siguiendo prácticas como el encubrimiento.

Sin embargo, existen algunos trucos y herramientas simples que puede emplear para descubrir si su sitio ha sido infectado con un pirateo farmacéutico.

1. Use un complemento de seguridad de WordPress

Como propietario responsable de un sitio de WordPress, es importante comprender que la seguridad de su sitio es de suma importancia. Si está ejecutando un sitio que no está completamente protegido por un poderoso conjunto de complementos de seguridad de WordPress, está poniendo a todo su sitio y a sus usuarios en riesgo de un posible ataque de ciberseguridad.

Un buen complemento de seguridad de WordPress debe ser potente, completamente actualizado y fácil de usar para los propietarios de sitios web.

Y el complemento iThemes Security Pro es una gran solución. iThemes Security tiene una poderosa función de escaneo del sitio que se integra con Google Safe Browsing para mostrar si su sitio aparece en la lista de bloqueo de Google, lo que generalmente indica que tiene algún tipo de malware en su sitio.

iThemes Security también ofrece detección de cambios de archivos, que es una forma poderosa de monitorear cualquier cambio de archivo en su sitio. Los piratas informáticos suelen modificar o cambiar archivos en su sitio, por lo que mantener un registro de estos cambios (y recibir alertas cuando los archivos cambian) puede ayudar a indicar que sucedió algo sospechoso, qué se cambió y cuándo sucedió.

2. Revisa la Búsqueda de Google

Para encontrar sitios web infectados, busque palabras clave como viagra wp-page . Tenga en cuenta que, debido a las políticas para webmasters de Google, los sitios infectados no se mostrarán en la primera página de resultados. Deberá desplazarse hasta las páginas tres y cuatro al menos.

Si ve su sitio web en la búsqueda, esto significa que su sitio es víctima de un pirateo farmacéutico de WordPress u otro spam de SEO de sombrero negro.

Notará que la lista incluye sitios infectados y páginas falsas. Si hace clic en estas páginas, es probable que sea redirigido a otras páginas. O bien, el contenido de spam puede cargarse en la página del sitio web legítimo como resultado de la infección.

Para averiguar si alguna de las páginas de su sitio está infectada con spam de SEO para Viagra, simplemente agregue la palabra "viagra" a su nombre de dominio en una búsqueda de Google ( sitio de viagra:sudominio.com ).

A menudo, solo se infectarán un par de páginas de su sitio. Y esas páginas no son visibles para usted en su panel de control de WordPress. Al hacer esta búsqueda, descubrirá cuáles son esas páginas/URL infectadas.

3. Verifique los resultados como Google Bot

Como se mencionó, estas páginas de spam farmacéutico no son visibles en un motor de búsqueda estándar. Pero un agente de usuario, como Googlebot, puede verlos y detectarlos.

Para ver lo que ve Googlebot, simplemente use un Conmutador de agente de usuario del navegador que se puede instalar en Firefox o Chrome.

Así es cómo:

- Instalar un complemento User-Agent Switcher

- Navegar a la página web infectada

- Edite la cadena User-Agent a cualquiera de las que se indican a continuación:

- Mozilla/5.0 (compatible; Googlebot/2.1; +http://www.google.com/bot.html)

- Robot de Google/2.1 (+http://www.google.com/bot.html)

- Haga clic derecho en la página y vea la fuente de la página. Esto le permitirá ver la redirección

Tenga en cuenta que si tiene el Conmutador de agente de usuario activo durante demasiado tiempo, es posible que lo incluyan en una lista negra o lo bloqueen de los sitios que mantienen buenos protocolos de seguridad. Esto se debe a que, para ellos, aparecerás como Googlebot.

La anatomía de un WordPress Hack Pharma

Ahora, analicemos la anatomía real de lo que sucede durante un pirateo farmacéutico de WordPress.

1. Su vulnerabilidad a un Pharma Hack

Para llevar a cabo este tipo de hackeo, el hacker primero debe explotar una vulnerabilidad conocida o un exploit de día cero.

Algunas de las vulnerabilidades más comunes incluyen:

- Inyecciones SQL de XSS. Esto sucede debido a los estándares de codificación de software deficientes dentro del tema o los complementos que ejecuta. A veces, estos problemas incluso ocurren en el software principal de WordPress. Mantenga siempre el software que ejecuta en WordPress completamente actualizado, incluidos sus complementos y temas.

- FTP y contraseñas de cuenta débiles. Las contraseñas seguras son absolutamente esenciales si eres propietario de un sitio de WordPress. Y esto se aplica a sitios web de todos los tamaños. Incluso el repositorio GitHub de Linux Gen fue pirateado recientemente debido a credenciales de inicio de sesión débiles.

- La visualización de errores y la lista de contenido están habilitadas. Como resultado, cualquier persona en Internet puede leer abiertamente los archivos críticos de su sitio.

2. La persistencia de un Pharma Hack

Un hack farmacéutico de WordPress tiene éxito al alterar el contenido de su directorio raíz. Y la mayoría de los ataques de spam ocurrirán a través de sus carpetas /includes o /misc .

Un spammer ganará persistencia, o acceso prolongado, utilizando métodos como:

- Agregar nuevas páginas como leftpanelsin.php , cache.php , etc.

- Modificar archivos PHP como index.php , wp-page.php , nav.php , etc.

- Ocultar los archivos de spam dentro de la carpeta /images . Los rastreadores web no esperan ver archivos aquí, lo que evita que los detecten.

- Ofuscación de código usando codificación base64

- Edición de xmlrpc.php para evitar la detección por parte de los webmasters

- Uso de trabajos cron para reinfectar

- Encubrimiento: diferenciar entre rastreadores web en función del agente de usuario. El resultado es que el contenido que ve Googlebot es diferente al contenido que ve un usuario de Mozilla.

- Agregando un punto antes de la extensión del archivo. Por lo tanto, renombrar la página como .otherfile para que sea invisible.

3. Los resultados de un Pharma Hack

¿Qué le sucede a usted, como propietario de un sitio de WordPress, cuando un pirata informático tiene éxito en un pirateo farmacéutico en su sitio?

- Su sitio perderá su buena reputación, ya que ahora mostrará anuncios de Cialis y Viagra.

- Es probable que Google lo incluya en la lista negra, lo que significa que será muy difícil recuperar la reputación de su sitio.

- Los usuarios ya no confiarán en su sitio y no volverán.

- Las clasificaciones de los motores de búsqueda se desplomarán.

- Su sitio generará clics a otros sitios. Los mismos clics que ha trabajado tan diligentemente para ganar irán a otra parte.

Obviamente, todos estos resultados son perjudiciales para su sitio web y su negocio.

Arreglando un Hack Farmacéutico de WordPress

Los hacks farmacéuticos están ocultos. Como tal, buscar y eliminar un hack farmacéutico de WordPress puede ser un proceso largo y tedioso.

Esto es lo que debe hacer:

1. Haz una copia de seguridad de tu sitio

Para asegurarse de no perder todo el trabajo que ha realizado en su sitio, descargue el complemento BackupBuddy y haga una copia de seguridad completa de sus archivos principales, la base de datos y los archivos de temas y complementos. Sí, incluso el malware. Confíe en nosotros, se alegrará de tener esto si algo sale mal durante el proceso de limpieza.

Obviamente, ayuda si tiene una copia de seguridad de la versión "limpia" de su sitio antes del hackeo farmacéutico, así que asegúrese de implementar copias de seguridad como medida de seguridad preventiva.

2. Busque vulnerabilidades, malware conocido y el estado de su lista de bloqueo de Google

Utilice el complemento iThemes Security Pro mencionado anteriormente para ejecutar un análisis completo de su sitio. La función Site Scan escanea su versión principal, complementos y temas de WordPress en busca de vulnerabilidades conocidas que puedan haber abierto una puerta trasera para el ataque. Además, Site Scan se integra con Google Safe Browsing, que indica si Google ha encontrado algún malware conocido en su sitio. Si es así, su sitio se agregará a la lista de bloqueo de Google. iThemes Security mostrará el estado de su lista de bloqueo de Google.

3. Eliminar archivos infectados

Utilice un cliente FTP para conectarse a su servidor de alojamiento. Alternativamente, puede usar un administrador de archivos.

Navegue a la carpeta /wp-content/ y busque los complementos y archivos pirateados. Los archivos pirateados incluirán palabras como .cache , .class o .old que se utilizan para camuflarlos como archivos de complemento legítimos.

Recuerde que un punto colocado al comienzo de un nombre de archivo los oculta. Así que asegúrese de tener seleccionada la opción "mostrar archivos ocultos" al hacer esto.

Cuando presente estos archivos, elimínelos.

Consulte nuestra publicación completa, la lista de verificación descargable y el video sobre cómo limpiar un sitio de WordPress pirateado.

4. Limpia tu archivo .htaccess

El archivo .htaccess es un archivo de configuración de alto nivel para el servidor que define cómo se procesan las solicitudes del servidor.

Un pirata informático puede usar este archivo para crear puertas traseras de sitios web. En el archivo .htaccess, busque cualquier código que se vea así:

Motor de reescritura encendido

Reescribir Cond %{ENV:REDIRECT_STATUS} 200

Regla de reescritura ^ - [L]

RewriteCond %{HTTP_USER_AGENT} (google|yahoo|msn|aol|bing) [O] #chequea Google, Yahoo, msn, aol y bing crawler

RewriteCond %{HTTP_REFERER} (google|yahoo|msn|aol|bing)

RewriteRule ^(.*)$ somehackfile.php?$1 [L] #redirige a un archivo hackeadoCambie el nombre del archivo .htaccess actual. Luego, para regenerar completamente el archivo .htaccess, simplemente diríjase a su panel de control de WordPress, navegue a Configuración, luego seleccione Enlace permanente y haga clic en Guardar.

5. Eliminar código malicioso en la base de datos

Este es un paso que no debe realizar hasta que tenga una copia de seguridad completa del sitio utilizando el complemento BackupBuddy.

Una vez hecho esto, puede limpiar manualmente su base de datos con estos pasos:

- Ir a phpMyAdmin

- Seleccione la base de datos

- Haga clic en la tabla wp_options

- Use la pestaña Buscar para buscar entradas maliciosas

Una muestra de posibles entradas maliciosas para buscar son:

- fwp

- wp_check_hash

- class_generic_support

- widget_generic_support

- credenciales_ftp

Recuerde tener mucho cuidado de no eliminar nada importante de su tabla wp_options . Esto podría hacer que su sitio funcione mal o se bloquee por completo.

Por supuesto, si no se siente cómodo profundizando tanto en su sitio, lo mejor es buscar la ayuda de un experto.

6. Encuentra y elimina el código sospechoso

El código sospechoso es una de las principales causas de los hackeos de sitios web de WordPress. El código sospechoso se verá así:

<ul> <li><a href="hackerdomain.com">Algo2</a></li>

Un código como este redirigirá su sitio a un dominio controlado por el atacante. Es importante verificar si hay dominios en el código de su sitio que no deberían estar allí.

La mayoría de las veces, un pirata informático ocultará su código en base64. Esto les ayuda a evitar ser detectados. Lo que esto significa es que, en lugar de ver la URL de su sitio web (hackerdomain.com), se verá como YXR0YWNrZXJkb21haW4uY29t .

Por supuesto, esto hace que el código sospechoso sea más difícil de detectar. Para buscar estas codificaciones base64 en sus archivos, es útil usar el comando grep:

encontrar . -nombre "*.php" -exec grep "base64"'{}'\; -imprimir &> b64-detecciones.txtEste código busca las codificaciones base64 en los archivos .php que elija. Posteriormente, los resultados se almacenan en b64-detections.txt.

Una vez que tenga ese archivo, busque un recurso en línea que los decodifique para que pueda averiguar qué sucede en su sitio detrás de escena.

7. Escanee en busca de diferencias de contenido

El complemento iThemes Security Pro se puede usar para monitorear cualquier cambio de archivo en su sitio, y comparará sus archivos principales de WordPress y los archivos de terceros en el repositorio de WordPress en busca de entradas y nombres de archivo inusuales o sospechosos.

Después de determinar cuáles de sus archivos han sido pirateados, puede eliminar el código infectado o restaurar sus archivos de complemento. Es muy importante limpiar completamente el código de tu sitio. El código malicioso que se deja atrás puede hacer que su sitio se vuelva a infectar rápidamente.

8. Restaure la reputación de su sitio

Ahora que ha limpiado su sitio, deberá evaluar la reputación de su sitio con Google.

Simplemente limpiar y restaurar su sitio de WordPress pirateado no restaurará automáticamente la reputación del sitio. De hecho, hay varias cosas que deberá hacer para asegurarse de que Google y los otros motores de búsqueda no continúen penalizando su sitio después de que haya sido pirateado y limpiado.

A menudo, la primera señal que tendrá de que su sitio ha sido pirateado es que Google le informa de la situación. Para ver cómo Google está viendo su sitio actualmente, diríjase a Google Search Console.

Si encuentra Sitemaps extraños en Search Console que no deberían estar allí, o parece que están publicando enlaces de spam, querrá eliminarlos de inmediato. Después de esto, querrá echar un vistazo a cualquier problema de seguridad que exista en Search Console. Si actualmente se muestra la gran pantalla roja de pesimismo de Google, verá algunas banderas grandes en la consola de búsqueda en Problemas de seguridad.

Aquí es donde solicitará que Google revise su sitio web ahora que se ha limpiado.

Prevención de un pirateo farmacéutico de WordPress

Si alguna vez encuentra áreas de su sitio que se ven afectadas por este tipo de ataque, siga los pasos que hemos detallado en esta guía para resolver el problema lo más rápido posible. Ahora que sabe qué es un pirateo farmacéutico en WordPress y cómo asegurarse de que su sitio no se vea afectado, es hora de ponerse a trabajar para fortalecer su sitio contra futuros ataques.

1. Instale y active el complemento iThemes Security Pro

Comience descargando e instalando el complemento iThemes Security Pro para determinar si su sitio ha sido infectado. El complemento agrega múltiples capas de seguridad del sitio web al monitorear los cambios de archivos, aumentar la seguridad del usuario, escanear sus complementos y temas en busca de vulnerabilidades (y luego actualizarlos automáticamente) y proporcionar comparaciones de archivos en línea que pueden indicar un pirateo.

Como mínimo, habilite las siguientes configuraciones dentro del complemento iThemes Security:

- Habilite la autenticación de dos factores para todos los usuarios administradores.

- Habilite iThemes Site Scan para escanear su sitio web dos veces al día en busca de complementos, temas y versiones principales de WordPress vulnerables.

- Active la gestión de versiones con parches automáticos de vulnerabilidades.

- Activar la detección de cambio de archivo

2. Instale y active el complemento BackupBuddy

Tener una estrategia de respaldo para su sitio web es una parte crucial para prevenir futuros ataques. Una copia de seguridad significa que tiene una copia de su sitio web en un momento determinado, como antes de que ocurriera un ataque. Tener esta copia de seguridad significa que puede restaurar fácilmente su sitio a una versión anterior. (Solo asegúrese de reforzar cualquier vulnerabilidad o puerta trasera del sitio web) que exista en esa versión de su sitio o el ataque podría ocurrir nuevamente.

3. Use las mejores prácticas de seguridad del sitio web

Como administrador, administrador o propietario de un sitio web, su seguridad en línea afectará la seguridad de su sitio web.

Por ejemplo:

- Nunca reutilice contraseñas para varias cuentas.

- Nunca comparta sus contraseñas con otros.

- Use la autenticación de dos factores para su inicio de sesión de administrador de WordPress.

- Nunca instale complementos o temas de WordPress anulados.

- Mantenga su versión principal, complementos y temas de WordPress actualizados a las últimas versiones.

- Utilice un proveedor de alojamiento web de buena reputación con una sólida seguridad de servidor.

- Use un complemento de seguridad de WordPress y un complemento de copia de seguridad.

4. Esté atento a la seguridad de su sitio web

¡La investigación muestra que el tiempo promedio que se tarda en encontrar una brecha de seguridad o un ataque es de 200 días! Los sitios desatendidos son a menudo los más vulnerables a este tipo de ataques, así que asegúrese de verificar la seguridad y el rendimiento de su sitio, incluso si tiene sitios en los que no inicia sesión con frecuencia.

El simple hecho de verificar cómo se ve su sitio, revisar los registros de seguridad y asegurarse de que todos sus temas, complementos y versiones principales de WordPress estén actualizados contribuirá en gran medida a prevenir un pirateo farmacéutico de WordPress. Armado con el conocimiento de cómo proteger su sitio y con algunas herramientas para ayudar a hacer el trabajo, es más probable que su sitio se mantenga seguro y protegido.

Asegure y proteja su sitio de hacks y brechas de seguridad

Actualmente, WordPress funciona en más del 40% de todos los sitios web, por lo que se ha convertido en un objetivo fácil para los piratas informáticos con intenciones maliciosas. El complemento iThemes Security Pro elimina las conjeturas de la seguridad de WordPress para que sea más fácil asegurar y proteger su sitio web de WordPress. Es como tener un experto en seguridad a tiempo completo en el personal que supervisa y protege constantemente su sitio de WordPress por usted.

Kristen ha estado escribiendo tutoriales para ayudar a los usuarios de WordPress desde 2011. Como directora de marketing aquí en iThemes, se dedica a ayudarlo a encontrar las mejores formas de crear, administrar y mantener sitios web de WordPress efectivos. Kristen también disfruta escribir un diario (¡vea su proyecto paralelo, The Transformation Year !), hacer caminatas y acampar, hacer ejercicios aeróbicos, cocinar y aventuras diarias con su familia, con la esperanza de vivir una vida más presente.