Encuentra la diferencia: Amenaza, vulnerabilidad o riesgo de seguridad de WordPress

Publicado: 2022-05-11Probablemente haya escuchado el término "amenaza cibernética" utilizado más de una vez en el contexto de la seguridad cibernética. Sin embargo, lo que quizás no sepa es que el término "amenaza" a menudo se usa erróneamente para referirse a otros riesgos para la seguridad cibernética, como las vulnerabilidades. Aunque estos tres términos pueden parecer lo mismo, cada uno tiene su propio significado. Este hecho es cierto en el contexto de la seguridad del sitio de WordPress.

Es más importante que nunca comprender las diferencias entre amenazas, riesgos y vulnerabilidades, teniendo en cuenta que los ataques cibernéticos aumentan constantemente. Entre 2019 y 2020, el Centro de Quejas de Delitos en Internet experimentó un aumento del 69 % en las quejas de delitos cibernéticos debido a un número creciente de ataques de ransomware, un ejemplo popular de amenazas cibernéticas.

Entonces, para comprender cómo funcionan las herramientas y tecnologías de administración de vulnerabilidades y cómo usarlas, cubramos las principales diferencias entre riesgos, amenazas y vulnerabilidades y cómo se relacionan con la seguridad del sitio de WordPress.

¿Qué son las amenazas de WordPress?

Las amenazas son lo que utilizan los terceros maliciosos para comprometer y robar directamente los activos digitales y paralizar las operaciones comerciales. Puede abordar las amenazas dividiendo el término en tres categorías:

- amenazas intencionales

- amenazas no intencionales

- amenazas naturales

La primera categoría, amenazas intencionales, se refiere a ciberataques bien conocidos, como el phishing y el malware, que los actores de amenazas utilizan para atacar los sistemas de seguridad y software. Las amenazas no intencionales están asociadas con un simple error humano , como olvidarse de cerrar la puerta de la sala de servidores de una empresa. Las amenazas naturales son solo eso. Son amenazas atribuidas a fuerzas de la naturaleza como las inclemencias del tiempo. Si bien no está técnicamente relacionado con la ciberseguridad, aún puede comprometer los activos de datos.

Como mencionamos, las estafas de phishing son algunas de las formas más populares en que los actores de amenazas intentan comprometer el software y los sistemas de seguridad. Si está tratando de mantenerse alerta contra amenazas intencionales como estafas de phishing, recuerde que los malos a menudo usan URL que imitan, pero no son idénticas, al sitio web que intentan copiar.

Además, si recibe un correo electrónico en su sitio de WordPress que sospecha que es ilegítimo, simplemente verifique el dominio firmado desde el cual se envió el correo electrónico. También le recomendamos encarecidamente que confirme que su sitio de WordPress muestra el icono de candado junto a su URL cuando accede desde su navegador de Internet, lo que indica que su sitio y sus datos son seguros.

Puede tomar varios pasos para asegurarse de que su sitio de WordPress esté más seguro contra amenazas como fragmentos de código dañinos, ataques de phishing, malware y ransomware. Actualizar su plataforma de WordPress a la última versión, crear contraseñas seguras que sean únicas de las contraseñas que usa para otros sitios web y usar complementos de WordPress que lo protejan contra los atacantes de fuerza bruta son algunos de los mejores métodos que recomendamos.

Asegúrese de utilizar la autenticación de dos factores y supervise constantemente sus entornos de WordPress para protegerse también de las amenazas. Y también consulte esta lista en HubSpot que incluye más de 20 consejos para poner su seguridad en forma.

¿Qué son las vulnerabilidades de WordPress?

Las vulnerabilidades, a diferencia de las amenazas, surgen de las debilidades que están presentes en su diseño web, sistemas de software y hardware. Mientras que las amenazas son fuerzas que comprometen y roban activos de datos, las vulnerabilidades son brechas que los actores de amenazas pueden aprovechar para ejecutar sus ataques cibernéticos.

Específicamente, esas brechas a menudo toman la forma de vulnerabilidades de la red, fallas en las políticas del sistema operativo que involuntariamente proporcionan puertas traseras a través de las cuales pueden ingresar virus y malware, y un simple error humano.

Los propietarios de WordPress tienen varias formas de detectar vulnerabilidades a su disposición mediante el uso de herramientas y tecnologías de gestión de vulnerabilidades.

Tampoco está de más emplear la ayuda de profesionales de diseño web que pueden proporcionar pruebas de control de calidad y asegurarse de que está utilizando soluciones web personalizadas avanzadas, como inicios de sesión seguros. Los profesionales de diseño y desarrollo web también pueden ayudarlo con la localización y la accesibilidad, así como con el análisis de confiabilidad y rendimiento de su sitio para mitigar posibles vulnerabilidades.

Como administrador de WordPress, una de sus principales prioridades debe ser implementar medidas de seguridad con las herramientas y tecnologías de administración de vulnerabilidades adecuadas para protegerse contra el software malicioso.

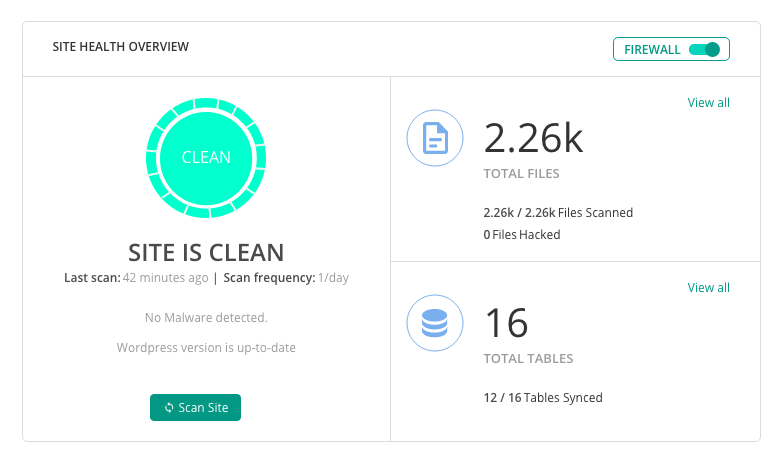

A veces, sin embargo, es posible que su sitio ya esté comprometido sin que usted lo sepa. Afortunadamente, puede escanear su sitio de WordPress usando herramientas como Sucuri para identificar vulnerabilidades presentes en su sitio y estar al tanto de cualquier brecha de seguridad que ya haya ocurrido. Estas herramientas pueden realizar escaneos en su seguridad de WordPress además de su entorno de alojamiento y servidor web.

También puede elegir revisar su sitio en busca de vulnerabilidades instalando un complemento específico de WordPress como MalCare. Los complementos se utilizan para acceder a su servidor en el entorno de alojamiento que está utilizando para ejecutar un análisis más completo.

Con un complemento, puede configurar sus reglas y opciones de escaneo para la automatización y potencialmente otorgar acceso a su base de datos si desea que su complemento escanee tan profundamente. En última instancia, a diferencia de las herramientas de escaneo, los complementos pueden escanear su servidor en busca de elementos maliciosos que de otro modo podrían pasar desapercibidos. Si no está seguro de elegir un complemento o una herramienta de análisis para detectar vulnerabilidades, lo mejor es consultar con los expertos en seguridad designados para ver qué recomiendan.

¿Qué son los riesgos de WordPress?

Finalmente, tenemos los riesgos, que se pueden considerar como una combinación de amenazas y vulnerabilidades. Los riesgos representan el compromiso potencial de sus activos digitales si una amenaza se aprovecha de una debilidad en su software, hardware o procedimientos.

Para mantener bajo el nivel de riesgo de su sitio de WordPress, lo mejor es:

- realice regularmente actualizaciones de complementos mientras usa las últimas versiones principales de WordPress

- realice copias de seguridad periódicas de WordPress de la base de datos de su sitio

- use herramientas de verificación de riesgos cibernéticos que realicen escaneos de nivel superior de su dominio.

Los pasos procesables que debe tomar para mitigar los riesgos para su sitio también deben ser repetibles y formar parte de un plan de gestión de riesgos de ciberseguridad. Al incluir estos pasos en un plan de gestión de riesgos, puede responder a los riesgos de manera sistemática y proactiva e identificarlos antes de que ocurran.

Realizar una evaluación de riesgos

Debe realizar una evaluación de riesgos de ciberseguridad antes de desarrollar un plan de gestión de riesgos:

Comience por averiguar qué áreas de riesgo corren mayor riesgo de verse comprometidas. Es posible que se dé cuenta de que necesita fortalecer sus firewalls, actualizar sus controles de acceso o simplemente instituir alguna educación comprobada para el personal sobre amenazas comunes como el phishing y el malware.

Con estas áreas de riesgo en mente, dedique tiempo a determinar cómo podrían verse comprometidas . Luego repita este proceso al menos una vez al mes. Saber cómo pueden verse comprometidas sus áreas de riesgo le permite anticipar los posibles costos de remediación. Además, le brinda la oportunidad de familiarizarse con los requisitos de informes que debe cumplir en caso de una brecha de seguridad.

Ahora, también mensualmente, es importante que revise la evaluación de riesgos que ha realizado y determine en qué medida se alinea con su marco de gestión de riesgos. En otras palabras, solicite el consenso regular de las partes interesadas relevantes de su organización de que su evaluación de riesgos contribuye positivamente a su marco de gestión de riesgos.

Si es posible, designe a cierto personal para que asuma la responsabilidad diaria o semanal de informar los riesgos de su sitio de WP y otros componentes de su infraestructura de TI.

Crear un plan de gestión de riesgos

Una vez que haya establecido un proceso de evaluación de riesgos repetible, es hora de crear un plan de gestión de riesgos de ciberseguridad:

Los resultados que ha obtenido de su evaluación de riesgos están listos para implementarlos en su plan de gestión de riesgos. Necesitará al menos un experto en seguridad (aunque preferiblemente un equipo) para realizar evaluaciones semanales y mensuales, durante las cuales se puede evaluar y mejorar su proceso de gestión de riesgos. Cuanto más sólido sea su plan de gestión de riesgos de ciberseguridad, más cómodos se sentirán usted (o las partes interesadas) al hacer preguntas a sus expertos en seguridad.

Parte de las responsabilidades de sus expertos en seguridad designados debe ser incorporar la investigación que ha realizado y transformarla en un perfil de riesgo fácilmente digerible. Este perfil de riesgo será una parte principal de lo que se presenta a las partes interesadas de su plan de gestión de riesgos de ciberseguridad, y debe prestarse a las discusiones que sus expertos en seguridad lideren con otros empleados relevantes.

Estas discusiones deben informar a los empleados sobre las mejores prácticas de seguridad y los últimos riesgos que amenazan su sitio WP y su red.

Ahora que comprende las principales diferencias entre amenazas, vulnerabilidades y riesgos, está en el camino correcto para crear un plan para la administración de riesgos cibernéticos de seguridad del sitio de WordPress con el que puede alinear su sitio de WordPress. Este plan de gestión de riesgos debe incorporar los procesos diarios, semanales y mensuales que hemos cubierto anteriormente, pero también debe evolucionar en función de las discusiones que sus expertos en seguridad realicen con las partes interesadas de su plan.

Al final del día, los riesgos de ciberseguridad también son riesgos para sus operaciones comerciales y su continuidad. Mantén seguros los datos de tu negocio y los de tus clientes. Desarrolle un plan de gestión de riesgos cibernéticos que tenga en cuenta las posibles amenazas, vulnerabilidades y riesgos que pueden comprometer la seguridad de su sitio de WordPress.