Améliorez automatiquement la sécurité de l'hébergement des sites WordPress avec le nouvel outil Block XML-RPC

Publié: 2024-02-13Si offrir à vos clients une sécurité d'hébergement imprenable pour leurs sites Web WordPress sans lever le petit doigt vous semble génial, vous allez adorer Block XML-RPC … notre nouvelle arme contre les attaques XML-RPC !

Depuis sa création, WordPress permet aux utilisateurs d'interagir à distance avec leurs sites à l'aide d'une fonctionnalité intégrée appelée XML-RPC. Ce n’est pas seulement merveilleux pour les utilisateurs de smartphones qui souhaitent bloguer en déplacement… mais aussi pour les pirates !

Dans cet article, nous couvrirons tout ce que vous devez savoir sur XML-RPC et vous montrerons comment protéger facilement et automatiquement les sites WordPress hébergés avec WPMU DEV contre les pirates exploitant les vulnérabilités XML-RPC à l'aide de notre dernier outil de sécurité d'hébergement.

Nous vous montrerons également comment protéger les sites WordPress hébergés ailleurs.

Continuez à lire ou cliquez sur un lien ci-dessous pour ignorer les bases et accéder aux bonnes choses :

Les bases:

- Qu'est-ce que XML-RPC ?

- À quoi sert XML-RPC ?

- Sécurité XML-RPC et WordPress

Les bonnes choses:

- Automatisez la sécurité de votre hébergement avec l'outil Block XML-RPC de WPMU DEV

- Non hébergé avec WPMU DEV ? Nous avons ce qu'il vous faut

Allons-y directement…

Qu'est-ce que XML-RPC ?

XML-RPC est un protocole d'appel de procédure distante (RPC) qui utilise XML pour coder ses appels et HTTP comme mécanisme de transport.

En termes simples et pratiques, XML-RPC est utilisé pour permettre à des applications externes d'interagir avec votre site WordPress. Cela inclut des actions telles que la publication de contenu, la récupération de publications et la gestion des commentaires à distance, sans utiliser l'interface Web de WordPress.

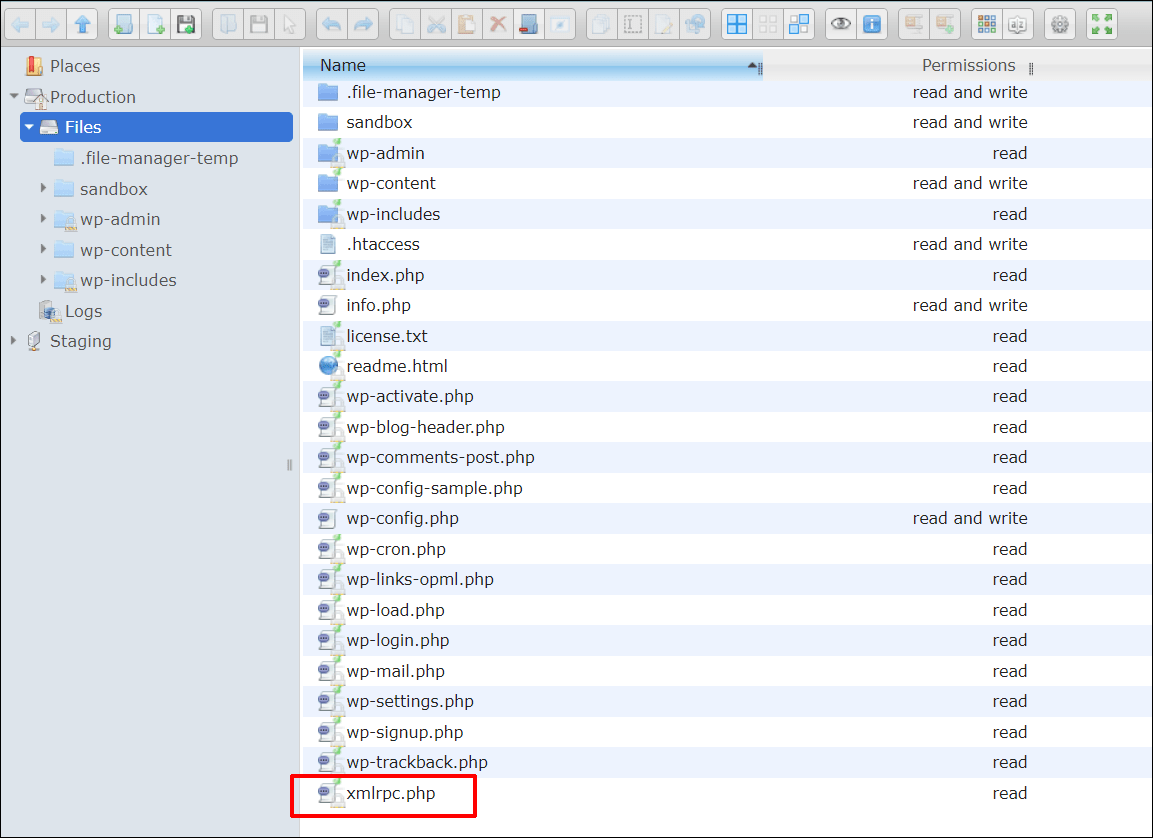

WordPress prend en charge XML-RPC via un fichier appelé xmlrpc.php , qui se trouve dans le répertoire racine de chaque installation WordPress. En fait, la prise en charge WordPress de XML-RPC faisait partie de WordPress avant même que WordPress ne devienne officiellement WordPress.

Vous pouvez en savoir plus sur XML-RPC et WordPress dans cet article : XML-RPC et pourquoi il est temps de le supprimer pour la sécurité de WordPress.

À quoi sert XML-RPC ?

Si vous avez besoin d'accéder à votre site Web WordPress, mais que vous n'êtes pas à proximité de votre ordinateur, XML-RPC facilite la gestion de contenu à distance et l'intégration avec des applications tierces et rationalise le processus de gestion des sites WordPress sans accès direct au tableau de bord d'administration.

Les utilisateurs de WordPress peuvent bénéficier de l’utilisation de XML-RPC dans des domaines tels que :

- Blogs mobiles : publiez des articles, modifiez des pages et téléchargez des fichiers multimédias à distance à l'aide de l'application mobile WordPress ou d'autres applications mobiles.

- Intégration avec les clients de blogging de bureau : des applications telles que Windows Live Writer ou MarsEdit permettent aux utilisateurs d'écrire et de publier du contenu depuis leur bureau.

- Intégration avec les services : établissez des connexions avec des services comme IFTTT

- Outils de gestion à distance : permettez la gestion de plusieurs sites WordPress à partir d'un seul tableau de bord.

- Trackbacks et Pingbacks utilisés par d'autres sites pour faire référence à votre site.

Bien qu'il ait perdu de sa popularité au profit d'API plus récentes, plus efficaces et plus sécurisées, construites sur des standards comme REST ou GraphQL et n'étant plus pris en charge par PHP à partir de la version 8.0, XML-RPC est toujours largement utilisé dans WordPress car il est intégré dans de nombreux systèmes existants. .

Sécurité XML-RPC et WordPress

Si vous utilisez l'application mobile WordPress, souhaitez établir des connexions à des services comme IFTTT ou souhaitez accéder et publier sur votre blog à distance, vous devez activer XML-RPC. Sinon, ce n'est qu'un autre portail que les pirates peuvent cibler et exploiter.

Avantages et inconvénients de l'utilisation de XML-RPC

Les avantages de l'utilisation de XML-RPC sont principalement la commodité et l'efficacité.

Bien que la plupart des applications puissent utiliser l'API WordPress au lieu de XML-RPC, certaines peuvent toujours nécessiter un accès à xmlrpc.php et l'utiliser pour garantir une compatibilité ascendante avec les anciennes versions activement installées.

Il est cependant important de connaître les inconvénients de l'utilisation de XML-RPC.

Fondamentalement, XML-RPC est un protocole obsolète présentant des failles de sécurité inhérentes.

Ceux-ci inclus:

- Risque de sécurité : XML-RPC peut être exploité pour des attaques par force brute à grande échelle, car il permet des tentatives de connexion illimitées. Les attaquants ont utilisé la fonctionnalité XML-RPC pour exécuter des attaques par force brute généralisées contre les sites WordPress. En exploitant la méthode system.multicall, les attaquants peuvent tester des milliers de combinaisons de mots de passe avec une seule requête.

- Performances : XML-RPC peut être un vecteur d'attaques DDoS via la fonctionnalité pingback, transformant des sites WordPress sans méfiance en robots contre des domaines ciblés, et potentiellement ralentissant ou faisant planter le site.

Comment vérifier si XML-RPC est activé/désactivé sur les sites WordPress

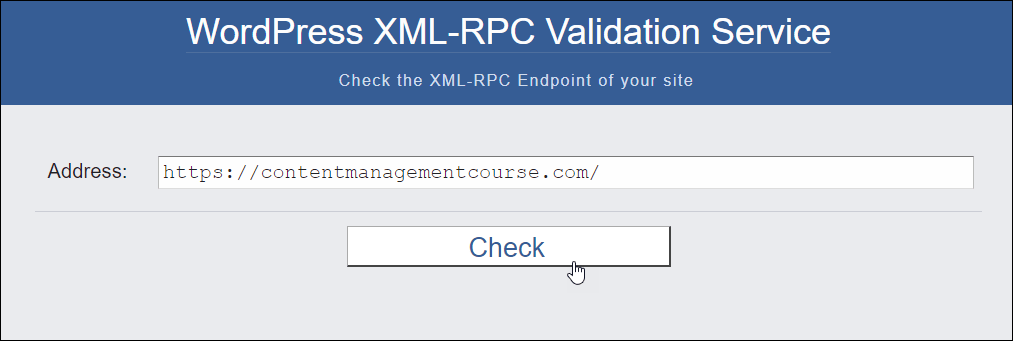

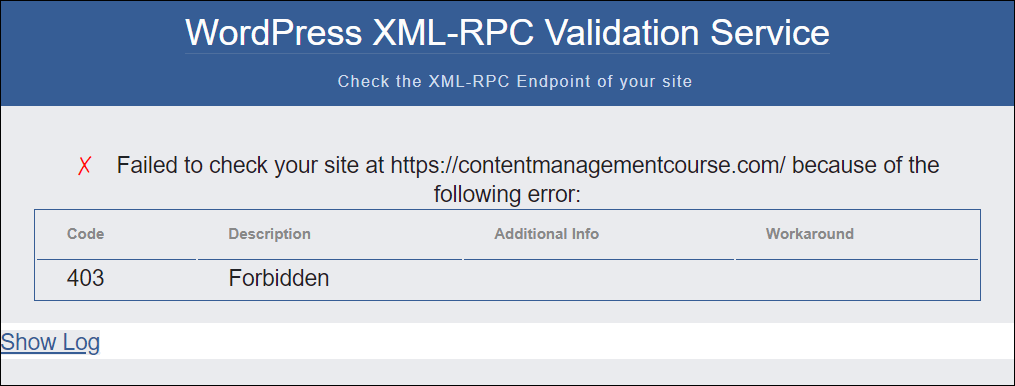

Vous pouvez utiliser un outil de validation XML-RPC pour vérifier si XML-RPC est activé ou désactivé sur votre site WordPress.

Entrez votre URL dans le champ Adresse et cliquez sur le bouton Vérifier.

LIVRE GRATUIT

Votre feuille de route étape par étape vers une entreprise de développement Web rentable. De l’acquisition de plus de clients à la croissance fulgurante.

LIVRE GRATUIT

Planifiez, créez et lancez votre prochain site WP sans accroc. Notre liste de contrôle rend le processus facile et reproductible.

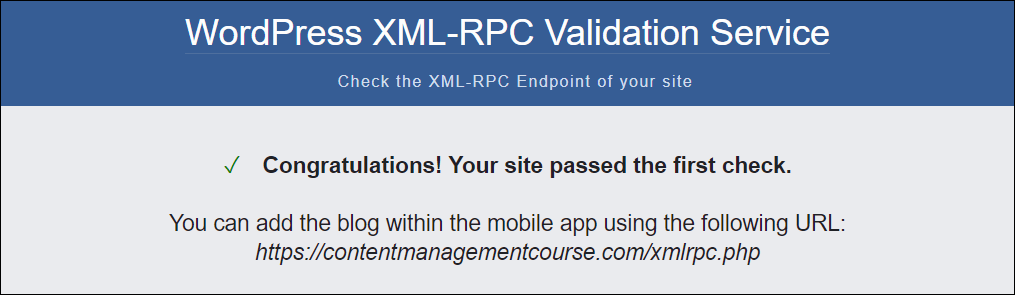

Si XML-RPC est activé, vous verrez un message comme celui présenté ci-dessous.

Comme expliqué ci-dessus, XML-RPC peut rendre les sites WordPress vulnérables au spam et aux cyberattaques.

C'est pourquoi les meilleures sociétés d'hébergement bloquent XML-RPC par défaut et pourquoi nous vous recommandons de désactiver XML-RPC sur votre (vos) site(s) WordPress, sauf si vous avez installé des applications qui nécessitent son activation.

Jetons ensuite un coup d'œil à quelques options que vous pouvez utiliser pour désactiver automatiquement XML-RPC sur votre site (voir cet article pour une méthode manuelle qui implique l'ajout de code à votre fichier .htaccess).

Automatisez la sécurité de votre hébergement avec l'outil Block XML-RPC de WPMU DEV

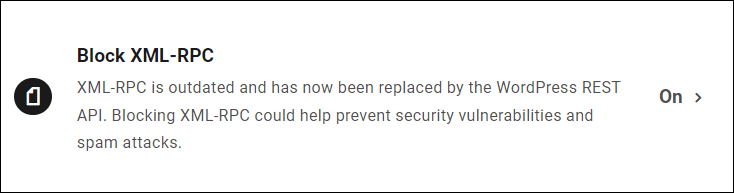

Nous avons récemment lancé un outil d'hébergement appelé Block XML-RPC qui bloque automatiquement les requêtes entrantes sur /xmlrpc.php lorsqu'il est activé.

Si l'outil est désactivé, votre site WordPress permettra aux applications d'accéder au fichier /xmlrpc.php .

Remarque : Les nouveaux sites hébergés sur WPMU DEV sont créés avec l'outil Block XML-RPC activé par défaut.

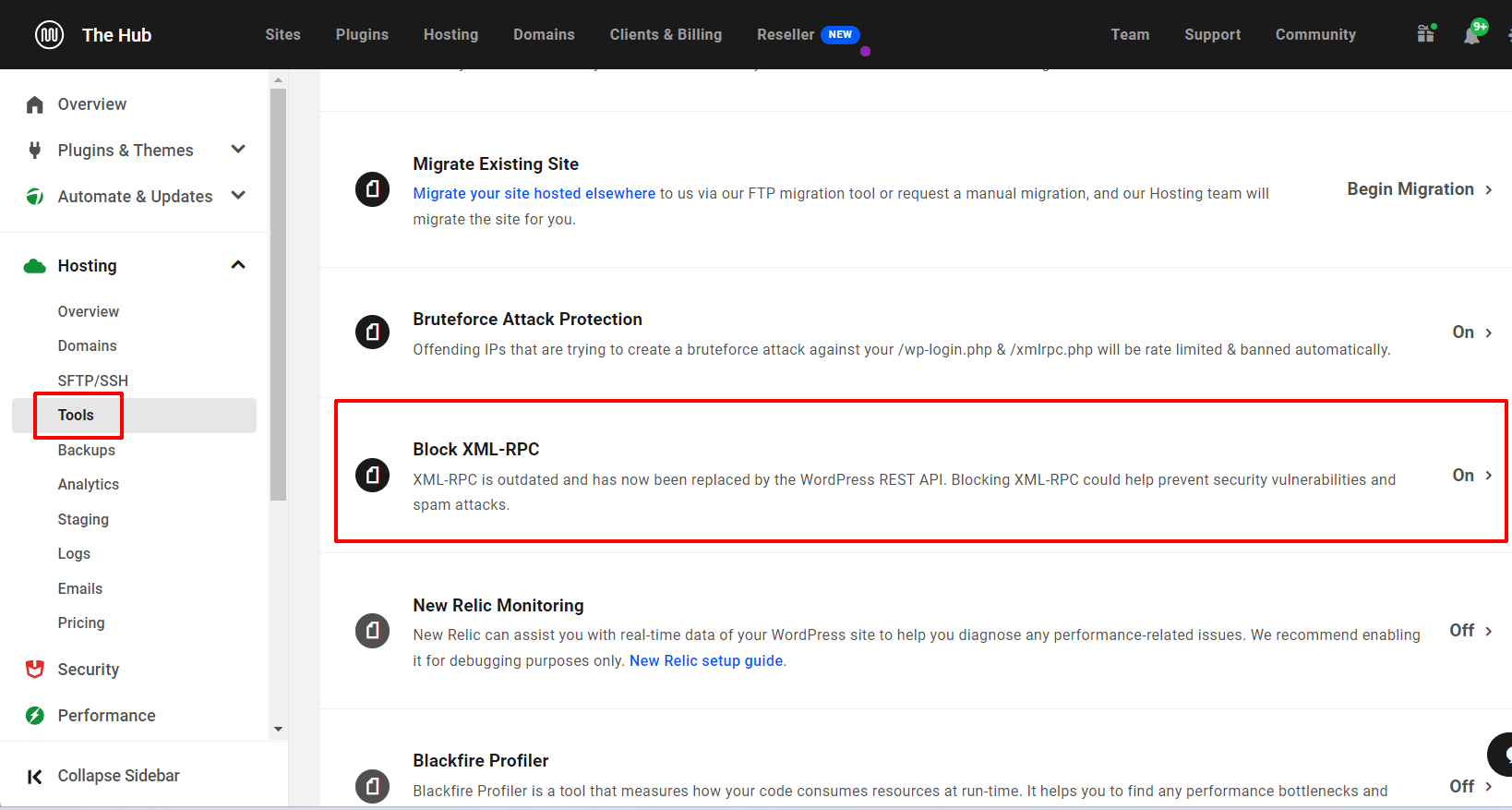

Pour accéder à l'outil et activer le blocage XML-RPC sur les sites existants, accédez au Hub et sélectionnez l'onglet Hébergement > Outils .

Cliquez sur On/Off pour activer la fonctionnalité et enregistrer vos paramètres une fois terminé.

C'est ça! Votre site est désormais protégé contre les exploits et attaques XML-RPC au niveau du serveur.

Non hébergé avec WPMU DEV ? Nous avons ce qu'il vous faut

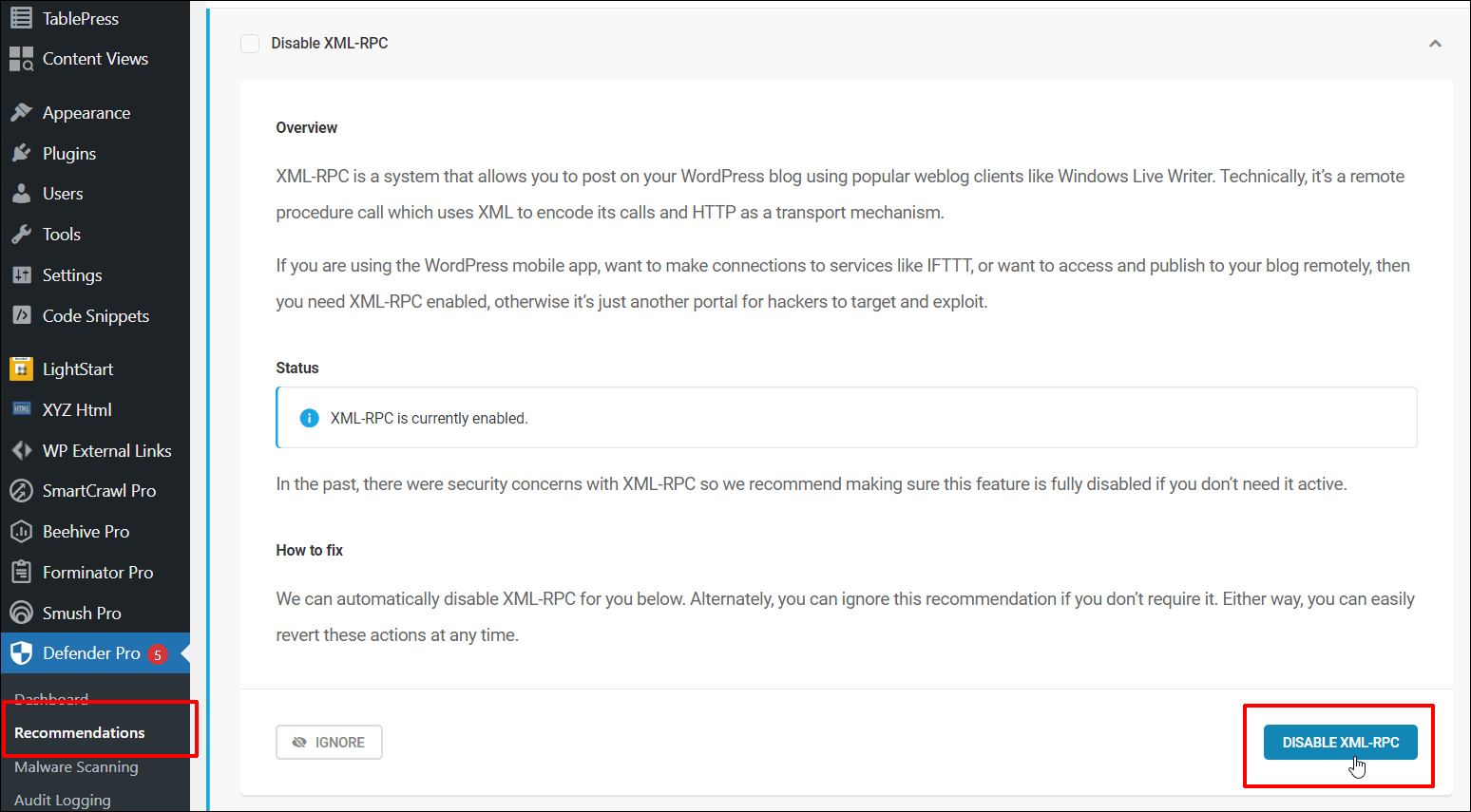

Si votre site n'est pas hébergé avec WPMU DEV (tsk, tsk…) , vous pouvez utiliser notre plugin de sécurité Defender gratuit pour désactiver XML-RPC.

La fonctionnalité Désactiver XML-RPC se trouve dans la section Recommandations du plugin.

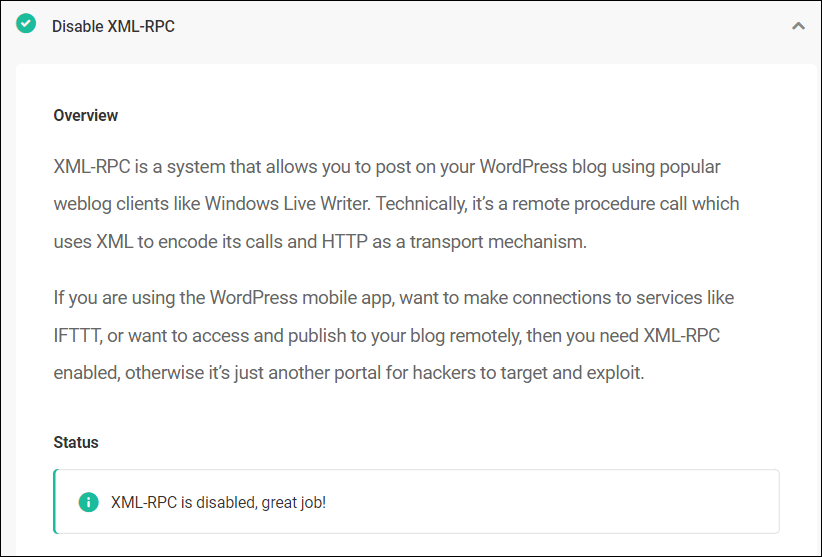

Vous pouvez vérifier si XML-RPC a été désactivé dans la section Statut .

Pour d'autres moyens de protéger votre site contre les attaques DDoS, consultez ce didacticiel : Comment protéger votre site contre les attaques DDoS.

Remarque : les plugins WordPress bloquent uniquement XML-RPC au niveau WordPress PHP, donc si une attaque se produit, la requête atteindra toujours WordPress PHP, augmentant par la suite la charge du serveur.

En revanche, lorsque vous activez le blocage XML-RPC au niveau du serveur, les requêtes n'atteindront jamais votre site et renverront un message d'erreur « 403 Forbidden » aux attaquants.

Pour plus d'informations et des didacticiels détaillés sur ce qui précède, consultez ces sections de la documentation : Bloquer l'outil XML-RPC (hébergement) et Désactiver XML RPC (plugin Defender).

RESPECTER XML-RPC

Compte tenu des risques de sécurité potentiels, les propriétaires de sites WordPress doivent soigneusement déterminer si la commodité offerte par XML-RPC l'emporte sur ses vulnérabilités.

Pour les sites WordPress qui bénéficient de XML-RPC, nous recommandons de mettre en œuvre des mots de passe forts, de limiter les tentatives de connexion et d'utiliser un plugin de sécurité comme Defender pour aider à atténuer les risques.

Cependant, si la fonctionnalité n'est pas nécessaire et que vos sites fonctionnent sur l'un de nos plans d'hébergement, nous vous recommandons fortement de désactiver XML-RPC au niveau du serveur à l'aide de l'outil XML-RPC pour réduire davantage le risque d'attaques DDoS et par force brute.