Mots de passe compromis : pourquoi ils se produisent et comment les éviter

Publié: 2024-01-24La sécurité des informations personnelles et organisationnelles dépend de la force et de l'intégrité des mots de passe. Souvent la première ligne de défense en matière de cybersécurité, les mots de passe peuvent être vulnérables à diverses menaces, entraînant des accès non autorisés, des violations de données et une cascade d'autres problèmes de sécurité. Comprendre pourquoi les mots de passe sont compromis et apprendre à prévenir ce type de problème est essentiel pour protéger les identités et les actifs numériques.

Cet examen complet des mots de passe compromis abordera les techniques utilisées pour les violer et les risques que pose une violation. Plus important encore, il proposera des stratégies concrètes pour se protéger contre ces vulnérabilités, notamment l’utilisation de solutions de sécurité spécialisées telles que Jetpack Security pour les sites WordPress.

Alors que nous étudions les nuances de la sécurité des mots de passe, n’oubliez pas que les bons outils et connaissances sont vos meilleurs alliés dans cette bataille continue contre les cybermenaces.

Qu'est-ce qu'un mot de passe compromis ?

Un mot de passe compromis est un mot de passe qui a été divulgué, intentionnellement ou non, à des personnes non autorisées. Cette exposition expose le compte ou les données qu’il protège à des personnes mal intentionnées. Les mots de passe compromis constituent une préoccupation importante en matière de cybersécurité, car ils peuvent entraîner toute une série de failles de sécurité, du vol de données personnelles au piratage d'entreprise à grande échelle.

Le concept est simple, mais les implications peuvent être assez graves. Lorsqu'un mot de passe tombe entre de mauvaises mains, cela peut entraîner de graves dommages qui pourraient passer inaperçus jusqu'à ce qu'il soit trop tard. Il est donc crucial de comprendre l’anatomie des mots de passe compromis, tant pour les individus que pour les organisations.

Il ne s’agit pas seulement du vol d’un mot de passe, il s’agit également des conséquences potentielles du vol du mot de passe.

Causes courantes de mots de passe compromis

Il existe des dizaines, voire des centaines, de causes possibles derrière la fuite de mots de passe. Parfois, ils sont le résultat d’une simple erreur. D’autres fois, ils sont le résultat d’un stratagème complexe. Nous examinerons ci-dessous quelques-unes des causes les plus courantes.

Mots de passe faibles et réutilisation des mots de passe

L’une des causes les plus courantes de mots de passe compromis est l’utilisation de mots de passe faibles ou faciles à deviner. Les attaquants peuvent facilement déchiffrer des mots de passe simples, tels que « 123456 » ou « mot de passe ».

De plus, la réutilisation des mots de passe sur plusieurs comptes augmente considérablement le risque. Si un compte est piraté, tous les comptes utilisant le même mot de passe sont potentiellement compromis.

Tactiques de phishing et d’ingénierie sociale

Le phishing, une forme d'ingénierie sociale, consiste à inciter les individus à révéler leurs mots de passe. Cette tromperie se produit souvent par le biais d'e-mails ou de messages imitant des sources légitimes, persuadant les utilisateurs de saisir leurs informations d'identification sur de faux sites Web. La sophistication de ces tactiques peut les rendre difficiles à détecter, conduisant à une divulgation accidentelle du mot de passe.

Violations de données et vulnérabilités de tiers

Les violations de données dans les grandes organisations peuvent conduire à la divulgation de millions de mots de passe. Ces violations se produisent souvent en raison de vulnérabilités dans les systèmes de sécurité de l'entreprise ou de tentatives de piratage réussies. Lorsque les services tiers sont compromis, tous les utilisateurs qui dépendent de ces plateformes deviennent vulnérables.

Intrusions de logiciels malveillants et d’enregistreurs de frappe

Les logiciels malveillants, en particulier les enregistreurs de frappe, constituent une menace importante. Ces programmes malveillants s'installent secrètement sur l'appareil d'un utilisateur et enregistrent les frappes au clavier, y compris les entrées de mot de passe. Ces informations sont ensuite transmises à l'attaquant.

Comment les mots de passe sont compromis

Comprendre les mécanismes et les techniques à l’origine des compromissions de mots de passe est essentiel pour une protection efficace. La sophistication et la variété de ces violations soulignent la nécessité de mesures de sécurité robustes et de pratiques d'utilisation éclairées. En se renseignant sur les risques, les individus et les organisations peuvent mieux anticiper et atténuer les risques.

Craquage de mot de passe

Le piratage de mots de passe est une méthode utilisée par les cybercriminels pour obtenir un accès non autorisé à des comptes en « devinant » essentiellement les mots de passe.

Attaques par force brute

Les attaques par force brute consistent à vérifier systématiquement toutes les combinaisons de mots de passe possibles jusqu'à ce que la bonne soit trouvée. Cette méthode est simple, mais peut être efficace contre les mots de passe faibles. Le temps nécessaire pour déchiffrer un mot de passe par force brute dépend de sa complexité et de sa longueur.

Attaques de dictionnaire

Les attaques par dictionnaire utilisent une liste de mots et d’expressions courants pour deviner les mots de passe. Contrairement aux attaques par force brute qui tentent toutes les combinaisons, les attaques par dictionnaire reposent sur la probabilité qu'une personne utilise des mots courants ou de simples variantes de ceux-ci comme mot de passe.

Tables arc-en-ciel

Les tables arc-en-ciel sont des tables précalculées utilisées pour inverser les fonctions de hachage cryptographique, principalement pour déchiffrer les hachages de mots de passe. En utilisant les tables arc-en-ciel, les attaquants peuvent trouver rapidement un mot de passe si sa valeur hachée est connue, évitant ainsi d'avoir à essayer toutes les combinaisons de mots de passe possibles.

Ces techniques mettent en évidence l’importance de mots de passe forts et complexes et de mesures de sécurité avancées pour se protéger contre de telles attaques.

Ingénierie sociale

L'ingénierie sociale est une tactique utilisée par les cybercriminels pour manipuler des individus afin qu'ils divulguent des informations confidentielles, telles que des mots de passe. Cette méthode s’appuie davantage sur la psychologie humaine que sur des techniques techniques de hacking.

Hameçonnage

Le phishing consiste à envoyer des communications frauduleuses qui semblent provenir d'une source fiable, généralement par courrier électronique. Ces e-mails incitent souvent le destinataire à saisir ses informations sur un faux site Web qui ressemble étonnamment au site légitime.

Hameçonnage

Le spear phishing est une forme de phishing plus ciblée. Les attaquants personnalisent leur approche en fonction de leur victime spécifique, en utilisant souvent des informations personnelles pour rendre l'attaque plus convaincante. Cela pourrait impliquer de se faire passer pour un collègue ou une organisation de confiance et d’envoyer des messages personnalisés à la victime.

Imitation

L'usurpation d'identité dans le domaine numérique consiste à se faire passer pour quelqu'un d'autre pour gagner la confiance et accéder à des informations sensibles. Cela pourrait être réalisé via de faux profils de réseaux sociaux, des comptes de messagerie piratés ou d'autres moyens. L’attaquant, une fois digne de confiance, peut obtenir des mots de passe et d’autres données confidentielles.

La sensibilisation et l’éducation sont cruciales pour se défendre contre les attaques d’ingénierie sociale. En comprenant ces tactiques, les individus et les organisations peuvent identifier et éviter plus efficacement les pratiques trompeuses.

Violations et fuites de données

Les violations et fuites de données représentent une menace importante pour la sécurité des mots de passe. En fait, il s’agit souvent de l’objectif principal de nombreuses violations de données. Une violation se produit chaque fois que des données sensibles, protégées ou confidentielles sont consultées ou divulguées de manière non autorisée. Cela implique souvent des informations personnelles telles que des mots de passe, des informations financières et des dossiers médicaux.

Les violations de données peuvent survenir par divers moyens. Nous décrirons ci-dessous quelques-uns des plus répandus.

Cyber-attaques

Les pirates peuvent exploiter les vulnérabilités d'un système pour obtenir un accès non autorisé aux données.

Menaces internes

Parfois, les violations sont causées par des individus au sein d’une organisation qui abusent de leur accès à des informations sensibles.

Exposition accidentelle

Dans certains cas, des fuites de données peuvent survenir suite à une exposition accidentelle, par exemple lorsqu'un employé envoie par erreur des données sensibles à la mauvaise personne ou les laisse sans protection.

Des mesures de sécurité insuffisantes

Les violations se produisent souvent en raison de mesures de sécurité insuffisantes, les systèmes ne disposant pas des défenses nécessaires pour se protéger contre les tentatives de piratage.

Les conséquences des violations de données sont considérables. Non seulement ils entraînent un risque immédiat de compromission des mots de passe et des comptes, mais ils nuisent également à la confiance, nuisent à la réputation et ont un impact sur les finances.

La protection contre les violations de données implique la mise en œuvre de solides pratiques de cybersécurité, la surveillance régulière des systèmes et la sensibilisation des employés à l'importance de la sécurité des données.

Pour les particuliers, se tenir informé des dernières failles de sécurité et changer régulièrement ses mots de passe sont des étapes clés pour protéger les informations.

Les risques multiformes liés aux mots de passe compromis

Les mots de passe compromis présentent des risques qui vont bien au-delà de l’accès non autorisé à un seul compte. Ces risques ont souvent un impact sur les individus et les organisations de dizaines de manières. Ci-dessous, nous passerons en revue les impacts directs et secondaires des mots de passe compromis, en soulignant la nature étendue de ces risques.

Conséquences directes

L'accès non autorisé

La conséquence la plus immédiate d'un mot de passe compromis est un accès non autorisé. Grâce à cet accès, les pirates peuvent utiliser à mauvais escient des comptes personnels, des systèmes d'entreprise ou des bases de données sensibles pour des activités malveillantes.

Vol de données et atteintes à la vie privée

Les mots de passe compromis entraînent souvent un vol général de données, notamment des informations personnelles, des données commerciales confidentielles et des droits de propriété intellectuelle exclusifs. Cela peut avoir de graves conséquences sur la vie privée des individus et des désavantages concurrentiels pour les entreprises.

Perte financière

La perte financière est un risque important associé aux mots de passe compromis. Celles-ci peuvent aller d’achats et transactions non autorisés à des fraudes financières plus étendues, affectant à la fois les individus et les organisations.

Vol d’identité et fraude

Les mots de passe compromis peuvent conduire à un vol d'identité, dans lequel un attaquant utilise des informations personnelles volées pour usurper l'identité de sa victime. Avec cette nouvelle identité en main, les criminels peuvent commettre des activités frauduleuses comme ouvrir de nouveaux comptes ou obtenir des prêts au nom de la victime.

Nous gardons votre site. Vous dirigez votre entreprise.

Jetpack Security offre une sécurité complète et facile à utiliser pour les sites WordPress, comprenant des sauvegardes en temps réel, un pare-feu pour les applications Web, une analyse des logiciels malveillants et une protection anti-spam.

Sécurisez votre siteImpact sur la réputation personnelle et organisationnelle

Les conséquences d’une violation de mot de passe peuvent gravement nuire à la réputation des individus et des organisations. Le manque de sécurité perçu peut éroder la confiance des clients, des partenaires et du public, entraînant une atteinte à la réputation à long terme.

Ces conséquences directes démontrent l’importance cruciale de maintenir une sécurité robuste des mots de passe et la nécessité de mesures efficaces pour empêcher la compromission des mots de passe.

Impacts secondaires

L’effet domino sur les systèmes connectés

De nos jours, les systèmes numériques sont tellement interconnectés que l’accès à un compte peut constituer une passerelle vers de nombreux autres comptes et systèmes. Cela est particulièrement vrai lorsque la réutilisation des mots de passe est si courante. L’effet domino qui en résulte peut amplifier l’impact d’un seul mot de passe compromis.

Actions en justice et responsabilités

Les organisations victimes de violations de mots de passe sont souvent confrontées à des conséquences juridiques. Ils peuvent être tenus responsables de ne pas avoir protégé les données des clients, ce qui entraînera des poursuites, des amendes et des mesures réglementaires. Ces contestations judiciaires peuvent être coûteuses et nuire à la crédibilité de l'organisation.

Respect des lois sur la protection des données

Les violations de données résultant de mots de passe compromis peuvent entraîner le non-respect des lois sur la protection des données telles que le RGPD et le CCPA. Cela peut entraîner de lourdes amendes et nécessiter des mesures approfondies pour rétablir la conformité, ce qui alourdit la charge financière et opérationnelle.

Comprendre ces impacts secondaires souligne l’importance de pratiques robustes en matière de sécurité des mots de passe, non seulement pour prévenir les dommages directs, mais également pour atténuer les risques plus larges qui peuvent avoir des effets durables sur les individus et les organisations.

Comment éviter que vos mots de passe ne soient compromis

Créez des mots de passe forts

Créer des mots de passe forts et uniques est la première étape pour protéger vos comptes. Un mot de passe fort doit être une combinaison complexe de lettres, de chiffres et de caractères spéciaux. Évitez d'utiliser des informations faciles à deviner comme les anniversaires ou les mots courants.

Longueur et complexité du mot de passe

La longueur et la complexité d'un mot de passe sont essentielles pour définir sa force. Les mots de passe plus longs sont intrinsèquement plus sécurisés en raison du nombre accru de combinaisons possibles qu'un robot doit essayer lors d'une attaque par force brute. Un minimum de 12 à 15 caractères est recommandé.

La complexité est tout aussi importante. Un mot de passe complexe est un mélange de lettres majuscules et minuscules, de chiffres et de symboles. Cette complexité rend exponentiellement plus difficile le déchiffrement du mot de passe par les outils de craquage de mot de passe, car chaque type de caractère supplémentaire augmente le nombre de combinaisons possibles.

Utilisez des caractères spéciaux, des chiffres et des casses mixtes

L'intégration d'un mélange de types de caractères dans vos mots de passe est essentielle. Les caractères spéciaux (comme !, @, #) et les chiffres ajoutent des niveaux de difficulté. Une stratégie efficace consiste à remplacer les lettres par des chiffres ou des symboles d'apparence similaire (par exemple, en remplaçant « o » par « 0 » ou « E » par « 3 »).

Cette approche, connue sous le nom de « leet », peut améliorer la force du mot de passe tout en le gardant mémorisable. Malheureusement, les pirates informatiques sont de plus en plus compétents pour déjouer ce genre d'astuces, vous ne devriez donc pas vous fier uniquement à eux.

Évitez les mots et les modèles courants

Les mots de passe contenant des mots, des expressions ou des modèles séquentiels courants (comme « qwerty » ou « 12345 ») sont particulièrement vulnérables aux attaques par dictionnaire. Les attaques utilisent souvent des listes précompilées de mots de passe courants et de variantes. Par conséquent, pour renforcer la sécurité, évitez d'utiliser ces éléments prévisibles. Optez plutôt pour des combinaisons aléatoires de caractères ou utilisez une phrase secrète, une séquence de mots qui crée un mot de passe plus long (par exemple, « Blue#Coffee7!Rainbow »).

Évitez de réutiliser les mots de passe

La réutilisation des mots de passe sur plusieurs comptes est un piège courant. Si un compte est compromis, tous les autres comptes possédant le même mot de passe sont menacés. Pour maintenir la sécurité sur toutes les plateformes, utilisez un mot de passe unique pour chaque compte. Cette pratique garantit qu'une violation sur un site n'entraîne pas un effet domino de compromission sur d'autres sites.

Utiliser des gestionnaires de mots de passe

Les gestionnaires de mots de passe sont des outils précieux pour conserver des mots de passe forts et uniques pour chaque compte. Ils génèrent, récupèrent et stockent des mots de passe complexes, vous n'avez donc pas besoin de vous souvenir de chacun d'entre eux.

Les gestionnaires de mots de passe offrent également généralement un stockage crypté, garantissant ainsi la sécurité de vos mots de passe. Beaucoup peuvent remplir automatiquement vos informations d'identification sur les sites Web, réduisant ainsi le risque de tomber dans le piège des sites de phishing, puisqu'ils ne se remplissent automatiquement que sur le site Web légitime.

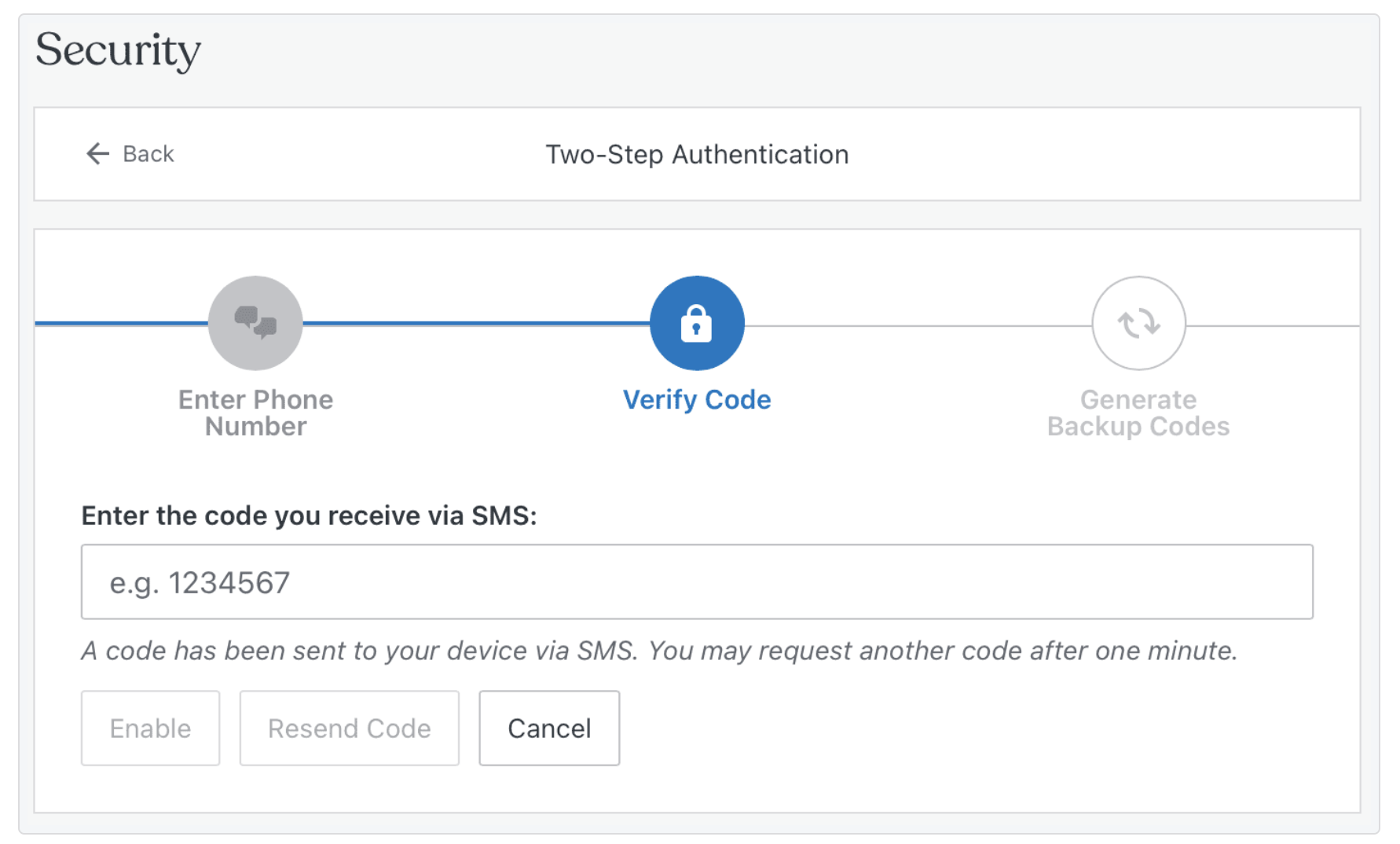

Implémenter l’authentification multifacteur (MFA)

L'authentification multifacteur (MFA) ajoute une couche de sécurité critique au-delà d'un mot de passe. Cela nécessite une ou plusieurs vérifications supplémentaires, ce qui réduit considérablement la probabilité d'un accès non autorisé. Ce système nécessite à la fois quelque chose que vous connaissez (un mot de passe) et quelque chose que vous possédez (un smartphone ou un jeton de sécurité). Même si un mot de passe est compromis, la MFA peut souvent empêcher un attaquant d'y accéder.

Mettez régulièrement à jour les mots de passe

La mise à jour régulière des mots de passe est une pratique clé en matière de sécurité numérique. Il est préférable de changer les mots de passe tous les trois à six mois, en particulier pour les comptes sensibles. Cela limite la fenêtre d'exposition si un mot de passe est compromis. Lors de la mise à jour des mots de passe, assurez-vous que le nouveau mot de passe est sensiblement différent du précédent afin de maximiser les avantages en matière de sécurité.

Surveiller l'activité du compte pour détecter les violations de données

La surveillance de l'activité du compte est cruciale pour la détection précoce des accès non autorisés. De nombreux services proposent désormais des alertes pour les nouvelles connexions ou les activités inhabituelles. De plus, l'utilisation de services tels que « Have I Been Pwned » peut vous informer si les détails de votre compte ont fait partie d'une violation de données. Rester vigilant et réactif à ces alertes vous permet de prendre des mesures immédiates, comme changer votre mot de passe, pour sécuriser votre compte.

Appliquer des politiques de mot de passe dans les organisations

Les organisations doivent appliquer des politiques strictes pour protéger les données sensibles. Cela inclut des lignes directrices sur la complexité, des règles contre le partage de mots de passe et des exigences en matière de changements réguliers de mots de passe. De plus, les organisations devraient envisager de mettre en œuvre des gestionnaires de mots de passe de niveau entreprise pour aider les employés à conserver des mots de passe sécurisés sans risquer de les oublier.

Éduquer les employés et les utilisateurs sur l’hygiène des mots de passe

L’éducation est un élément crucial de la cybersécurité. Des sessions de formation régulières, des rappels et du matériel pédagogique peuvent aider les membres de l'équipe à comprendre l'importance des mots de passe forts et comment les créer.

Cette formation devrait inclure les risques associés aux mots de passe faibles, les méthodes utilisées par les pirates pour compromettre les mots de passe et les meilleures pratiques en matière de création et de gestion de mots de passe.

Utilisez une solution de sécurité de site Web si vous exploitez un site Web

Pour les gestionnaires de sites Web WordPress, la mise en œuvre d’une solution de sécurité de site Web robuste est vitale. Jetpack Security pour WordPress offre une protection complète. Il comprend des fonctionnalités telles que la protection contre les attaques par force brute, la connexion sécurisée (2FA) et la surveillance des temps d'arrêt.

En intégrant Jetpack Security dans la gestion de leur site Web, les administrateurs WordPress peuvent améliorer considérablement les défenses de leur site contre les attaques liées aux mots de passe, garantissant ainsi la sécurité et l'intégrité des données des visiteurs et des fonctionnalités du site Web.

Jetpack Security fournit non seulement une couche de protection supplémentaire, mais offre également une tranquillité d'esprit, sachant que le site Web est protégé contre les types de cybermenaces les plus répandus et les plus dommageables.

En savoir plus sur la sécurité Jetpack.

Questions fréquemment posées

Quelles sont les erreurs les plus courantes qui conduisent à des mots de passe compromis ?

Le voyage vers des mots de passe compromis commence souvent par des erreurs courantes et négligées. Parmi ceux-ci, les plus fréquents sont :

- Utiliser des mots de passe simples et prévisibles . Opter pour des mots de passe faciles à retenir signifie souvent qu'ils sont faciles à deviner. Cela inclut l'utilisation d'informations personnelles telles que des noms, des dates de naissance ou des séquences simples (par exemple, « 123456 »).

- Réutilisation des mots de passe sur plusieurs comptes . De nombreuses personnes utilisent le même mot de passe pour plusieurs comptes. Si un compte est piraté, tous les autres sont également vulnérables.

- Ignorer les mises à jour logicielles . Ne pas mettre à jour le logiciel peut laisser des failles de sécurité non corrigées, ce qui permet aux pirates informatiques d'exploiter plus facilement les faiblesses.

- En cliquant sur des liens de phishing . Les tentatives de phishing, qui semblent souvent légitimes, peuvent inciter les utilisateurs à divulguer volontairement leurs mots de passe.

- Ne pas utiliser l'authentification multifacteur (MFA) . Ignorer cette couche de sécurité supplémentaire rend les comptes plus vulnérables aux violations.

Comment puis-je savoir si mon mot de passe a été compromis ?

La détection d'un mot de passe compromis implique souvent de remarquer une activité inhabituelle telle que :

- Notifications de compte inattendues . Recevoir des e-mails ou des SMS concernant des tentatives de connexion ou des modifications des détails du compte que vous n'avez pas initiées.

- Activité de compte étrange . Observer des actions inconnues dans votre compte, comme des messages envoyés que vous n'avez pas écrits ou des transactions non reconnues.

- Alertes de sécurité . De nombreux services en ligne informent les utilisateurs d'activités suspectes, telles que des connexions depuis des emplacements inhabituels.

- Actualités sur les violations de données . Être proactif dans la surveillance des actualités concernant les violations de données impliquant les services que vous utilisez peut vous avertir d'éventuelles compromissions de mots de passe.

Quelles sont les premières mesures à prendre lorsque je soupçonne que mon mot de passe est compromis ?

Si vous pensez que votre mot de passe a été compromis, une action immédiate est cruciale. Vous pouvez commencer par ces étapes :

- Changez votre mot de passe . Faites cela pour le compte concerné et pour tout autre compte pour lequel vous avez utilisé le même mot de passe.

- Vérifiez les anomalies . Examinez l’activité récente du compte pour toute action non autorisée.

- Activez ou mettez à jour MFA . Si vous ne l'avez pas déjà fait, configurez l'authentification multifacteur. S'il est déjà configuré, assurez-vous qu'il fonctionne correctement et mettez à jour les codes de récupération si nécessaire.

- Avertir les parties concernées . Contactez le prestataire du compte compromis et, si nécessaire, alertez vos institutions financières ou autorités judiciaires.

- Exécutez une analyse de sécurité . Utilisez un outil de sécurité fiable pour rechercher des logiciels malveillants sur vos appareils.

Comment les cybercriminels utilisent-ils les mots de passe divulgués pour poursuivre leurs attaques ?

Les cybercriminels exploitent les mots de passe divulgués de plusieurs manières :

- Bourrage d'informations d'identification . Utiliser des outils automatisés pour tester les mots de passe divulgués sur divers sites Web, en exploitant la réutilisation des mots de passe.

- Attaques ciblées . Utiliser les informations personnelles glanées à partir d’un compte pour personnaliser les attaques de phishing ou les tentatives d’escroquerie sur d’autres plateformes.

- Vol d'identité . Utiliser des informations personnelles associées à des mots de passe compromis pour usurper l'identité de la victime dans le cadre d'activités frauduleuses.

Pour les gestionnaires et propriétaires de sites Web, quels sont les meilleurs moyens d’éviter la compromission des mots de passe ?

Pour les gestionnaires et propriétaires de sites Web, atténuer le risque de compromission des mots de passe implique plusieurs étapes :

- Mettez en œuvre des politiques de mots de passe solides . Imposez la création de mots de passe complexes et des mises à jour régulières pour tous les utilisateurs.

- Utilisez des plugins de sécurité . L'utilisation d'outils tels que Jetpack Security peut considérablement améliorer les défenses de votre site. Jetpack Security offre des fonctionnalités telles que la protection contre les attaques par force brute, ce qui rend plus difficile pour les attaquants d'obtenir un accès non autorisé.

- Mettez régulièrement à jour et corrigez les systèmes . Garder le logiciel de votre site Web à jour est crucial pour vous protéger contre les vulnérabilités connues.

- Éduquez votre équipe . Assurez-vous que toutes les personnes impliquées dans la gestion du site Web connaissent les meilleures pratiques en matière de sécurité des mots de passe et comprennent comment identifier les tentatives de phishing.

Comment puis-je sécuriser mon site Web contre les techniques de piratage de mots de passe telles que les attaques par force brute ?

Sécuriser votre site Web contre les techniques de piratage de mots de passe implique une combinaison de bonnes pratiques et de solutions de sécurité robustes :

- Limitez les tentatives de connexion . Implémentez des fonctionnalités qui verrouillent les utilisateurs après un certain nombre de tentatives de mot de passe incorrectes.

- Utilisez des mots de passe forts et MFA . Encouragez ou imposez l’utilisation de mots de passe complexes et d’authentification multifacteur pour tous les comptes.

- Surveillez les activités suspectes . Gardez un œil sur les modèles de connexion et faites attention aux activités inhabituelles.

- Implémentez des outils de sécurité comme Jetpack Security . Pour les propriétaires de sites WordPress, Jetpack Security fournit une solution de sécurité complète. Il protège contre les attaques par force brute, surveille les activités suspectes et garantit des connexions sécurisées. Cette approche intégrée est cruciale pour protéger votre site contre les techniques d'attaque par mot de passe les plus courantes et les plus dommageables.

Jetpack Security : protégez votre site Web WordPress des attaques par mot de passe

Jetpack Security se présente comme un gardien robuste pour les sites Web WordPress, répondant au besoin critique d’une sécurité renforcée par mot de passe et d’une protection contre diverses attaques. Sa suite complète de fonctionnalités de sécurité est conçue pour lutter contre les menaces sophistiquées auxquelles les propriétaires et gestionnaires de sites Web sont aujourd'hui confrontés.

Principales fonctionnalités de Jetpack Security :

Protection contre les attaques par force brute . Jetpack Security déjoue activement les attaques par force brute en surveillant et en bloquant les tentatives de connexion suspectes. Cette fonctionnalité est cruciale pour empêcher les attaquants de deviner les mots de passe.

Analyse régulière des logiciels malveillants . Jetpack Security recherche les logiciels malveillants et les vulnérabilités, garantissant que les menaces potentielles sont identifiées et traitées rapidement. Les propriétaires de sites peuvent même résoudre la majorité des problèmes en un seul clic.

Surveillance des temps d'arrêt . L'outil surveille la disponibilité de votre site Web et vous alerte immédiatement en cas de panne de votre site – un indicateur potentiel d'une faille de sécurité.

Sauvegardes en temps réel. Jetpack stocke en toute sécurité les données de votre site dans le cloud et les met à jour chaque fois que vous effectuez une modification. Chaque commentaire, modification, achat ou soumission de formulaire est verrouillé au cas où vous auriez besoin de récupérer.

Un journal d'activité . Cette fonctionnalité enregistre toutes les actions importantes sur le site, permettant aux gestionnaires de sites Web de surveiller toute modification ou connexion non autorisée. Cela aide également à résoudre les problèmes et à déterminer le point exact auquel le site doit être restauré.

Jetpack Security ne sert pas seulement d'outil défensif, mais aussi de mesure proactive pour maintenir l'intégrité et la fiabilité des sites Web WordPress. En intégrant Jetpack dans leur stratégie de sécurité, les propriétaires et gestionnaires de sites WordPress peuvent améliorer considérablement leur défense contre le paysage en constante évolution des attaques par mot de passe, garantissant ainsi que leurs actifs numériques restent sécurisés et fiables.

En savoir plus sur la sécurité Jetpack.