DNS Poisoning alias DNS Spoofing : signification, prévention et solution

Publié: 2022-11-11Les pirates informatiques conçoivent toujours de nouvelles façons ou inventent de nouvelles méthodes pour pirater ou attaquer un site Web. Vous avez peut-être aussi souvent entendu le terme empoisonnement DNS ou usurpation DNS, qui est considéré comme une stratégie de cyberattaque assez populaire. Après tout, c'est l'une des stratégies de cyberattaque les plus simples et les plus intelligentes qui ne peut pas être facilement détectée.

Fondamentalement, l'empoisonnement DNS ou également connu sous le nom d'usurpation de cache DNS ou d'usurpation DNS, comme vous l'appelez, est l'une des cyberattaques les plus trompeuses dans laquelle les pirates redirigent intelligemment le trafic Web d'un site Web vers un autre site Web malveillant ou un faux site Web. serveur. OU les pirates peuvent simplement empêcher les visiteurs de charger le site Web usurpé.

Ces sites Web malveillants ou faux se font passer pour le site Web réel et en font un moyen facile pour les pirates de voler les informations sensibles des visiteurs telles que les informations de carte de crédit, les coordonnées bancaires, les mots de passe ou les informations personnelles.

Lors de la visite d'un site Web faux ou usurpé, un visiteur peut ne rien remarquer de louche. Le site Web peut sembler normal, tout comme l'original et même fonctionner normalement, cela semble tout semble sûr.

Ou, dans un autre cas, les visiteurs pourraient avoir du mal à recharger le site Web usurpé sans savoir que le site a été piraté. Ils continuent d'essayer de recharger le site Web une fois ou plus et, par frustration, blâment la société d'hébergement Web.

La meilleure façon de lutter contre l'empoisonnement DNS est la prévention. Cet article tentera d'explorer tous les termes liés à l'empoisonnement DNS, qui doivent connaître et également partager certaines des meilleures méthodes pour l'empêcher de se produire.

Alors, continuez à lire cet article jusqu'à la fin et apprenez tout sur l'empoisonnement DNS de manière très complète. Commençons !

Qu'est-ce que l'empoisonnement DNS ou DNS Spoofing ?

Comme nous l'avons déjà mentionné dans la section d'introduction, l'empoisonnement DNS est un autre type de cyberattaque, dans lequel un pirate se fait passer pour un site Web exactement comme le site Web d'origine et lui permet de voler plus facilement les informations sensibles des visiteurs.

Cette usurpation d'identité d'un site Web est généralement effectuée dans le but de réaliser un hameçonnage en ligne ou d'interrompre le flux normal du trafic Web.

Les pirates sont capables de mettre en œuvre cette technique de piratage en découvrant les failles dans les systèmes de noms de domaine (DNS). Lorsqu'ils réussissent à identifier toutes les failles ou vulnérabilités, ils redirigent le trafic Web du site Web d'origine vers le faux.

Si vous ne connaissez rien au terme DNS ou ne savez pas comment cela fonctionne ? Veuillez consulter notre article dédié sur « Qu'est-ce que le DNS ? Comment fonctionne un nom de domaine ? » Et apprenez tous les différents termes qui lui sont associés et ses fonctionnalités de manière très complète.

Pour mieux comprendre cela, prenons un exemple. Supposons que quelqu'un ait demandé votre adresse personnelle mais que vous ne vouliez pas qu'il vienne chez vous, vous lui fournissez plutôt une fausse adresse. Pour que les choses aient l'air réelles, vous êtes allé à cette fausse adresse et avez changé tout autour de la rue et des numéros de maison. Ainsi, sans aucun doute, ils peuvent se retrouver dans la mauvaise maison ou la mauvaise destination.

Comment fonctionne l'empoisonnement DNS et quelles en sont les causes ?

L'ensemble du mécanisme de l'empoisonnement DNS tourne autour des bases du fonctionnement d'Internet et de la manière dont il est capable d'acheminer les utilisateurs vers leurs sites Web de destination.

Comme vos adresses personnelles ou n'importe quel endroit sur terre a des coordonnées uniques, chaque appareil et serveur a ses propres adresses IP uniques et distinctes, ce qui est la même analogie que nos adresses physiques. Ces adresses IP ou de protocole Internet sont essentiellement une série de chiffres qui sont connectés à chaque appareil du réseau et utilisent le protocole Internet pour la communication.

Chaque site Web que vous visitez possède un nom de domaine distinctif qui aide les internautes à s'en souvenir et à les identifier facilement sur le front-end. Mais dans le backend, les choses fonctionnent différemment, lorsqu'un utilisateur entre l'URL ou l'adresse du site Web dans la barre d'adresse du navigateur, le serveur DNS ou de nom de domaine mappe immédiatement le nom de domaine à ses adresses IP appropriées et achemine le trafic.

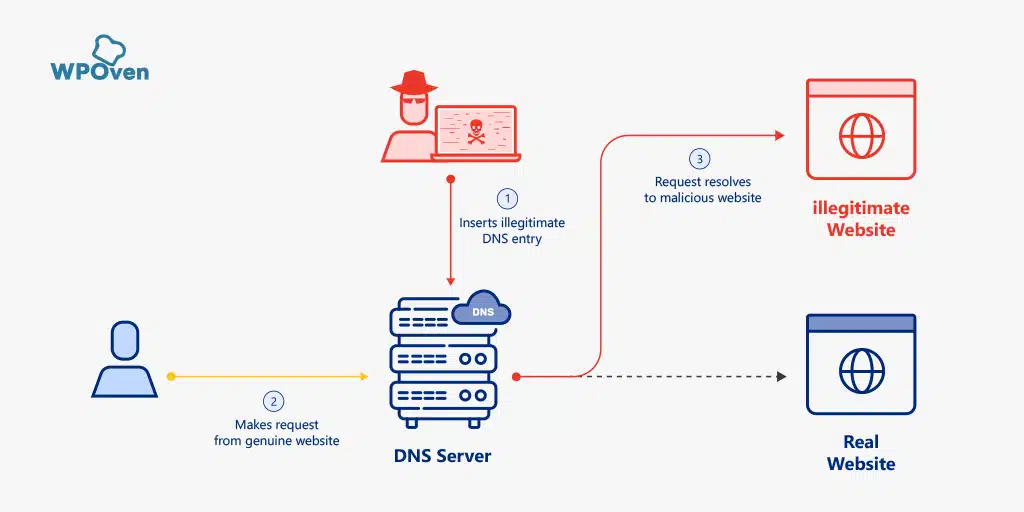

Maintenant, à ce stade, les pirates ont profité de toutes les vulnérabilités et failles pour rediriger tout le trafic Web vers un faux site Web. En fait, les pirates infiltrent un serveur DNS et apportent des modifications à son répertoire qui dirigent les utilisateurs vers une autre adresse IP illégitime. Ce processus est techniquement connu sous le nom d'empoisonnement DNS.

Une fois que les pirates ont réussi à infiltrer le serveur DNS et à diriger le trafic Web vers le site Web illégitime, cette partie de redirection est connue sous le nom d'usurpation DNS. Vous êtes confus entre l'empoisonnement DNS et l'usurpation DNS ? Ne vous inquiétez pas, tous vos doutes seront dissipés dans la section suivante.

Ce n'est pas la fin, l'empoisonnement du cache DNS pousse tout ce processus un peu plus loin. Une fois l'empoisonnement DNS terminé, les navigateurs de l'utilisateur stockent l'adresse IP du faux site Web dans sa mémoire cache.

Par conséquent, chaque fois qu'un utilisateur essaie de visiter le site Web d'origine, il sera automatiquement redirigé vers le faux, même si le problème a été résolu. Mais comment est-ce possible ? N'y a-t-il pas de protocoles de sécurité ? Découvrons-le.

Vous avez peut-être également entendu parler de l'attaque DDoS qui est assez similaire à l'empoisonnement DNS, consultez cet article sur "Un guide complet sur l'attaque DDoS" et apprenez-en plus à ce sujet.

Pourquoi l'empoisonnement du cache DNS se produit-il ?

L'une des principales raisons qui permettent à cet empoisonnement du cache DNS est la faiblesse du système de routage du trafic Web. Les serveurs DNS utilisent UDP ou User Datagram Protocol dans lequel il n'est pas nécessaire de vérifier les informations requises entre l'expéditeur et les destinataires lors de la communication.

Alors que dans TCP ou Transmission Communication Protocol, vous constaterez que l'expéditeur et les destinataires doivent effectuer une poignée de main pour démarrer la communication et effectuer également la vérification de l'identité de l'appareil.

Par conséquent, cet UDP offre aux pirates une opportunité d'envoyer un message à travers lui et de prétendre qu'il s'agit d'une réponse d'un serveur légitime en utilisant une fausse identité. Puisqu'il n'y a pas d'installation de vérification supplémentaire disponible, si le résolveur DNS reçoit une fausse réponse, il acceptera et mettra en cache les données sans aucun doute.

Malgré le fait que le processus de mise en cache DNS présente trop de défauts, de failles ou de vulnérabilités. Faire des attaques d'empoisonnement DNS n'est pas aussi facile qu'il n'y paraît. Pour que cela se produise, un pirate doit envoyer rapidement une fausse réponse en quelques millisecondes, juste avant que la réponse du serveur de noms légitime n'entre en jeu.

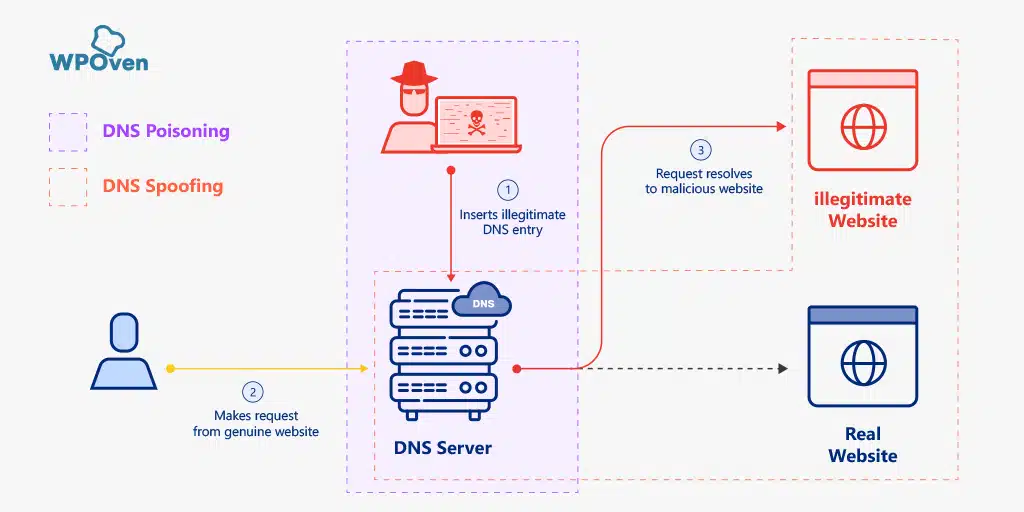

Empoisonnement DNS vs usurpation DNS

Vous avez peut-être vu; les termes empoisonnement DNS et usurpation DNS sont considérés comme identiques et souvent utilisés de manière interchangeable. Mais il y a une petite différence entre ces deux :

- Empoisonnement DNS - Il s'agit d'un processus ou d'une méthode par laquelle des pirates ou des attaquants infiltrent le DNS et apportent certaines modifications aux informations afin de rediriger le trafic Web vers un site Web illégitime.

- Usurpation DNS - Alors que l'usurpation DNS est le résultat final de l'empoisonnement DNS, où le trafic est redirigé vers le site Web malveillant en raison de l'empoisonnement du cache DNS.

En d'autres termes, nous pouvons dire que l'empoisonnement DNS est le processus et que l'usurpation DNS est le résultat final.

Quelles sont les plus grandes menaces dues à l'empoisonnement DNS ?

L'empoisonnement DNS est l'une des attaques les plus notoires qui peuvent potentiellement endommager n'importe qui ou n'importe quelle organisation. Il est si grave qu'une fois que vous en êtes victime, il devient très difficile de détecter et de résoudre le problème.

C'est parce que, après l'empoisonnement DNS, la pire chose qui arrive à n'importe quel appareil est l'empoisonnement du cache DNS, qui est très difficile à réparer car l'utilisateur sera automatiquement par défaut redirigé vers le site Web malveillant encore et encore.

En plus de cela, il est également très difficile de suspecter ou de détecter un empoisonnement DNS, en particulier dans le cas où les pirates ont redirigé le trafic de votre site Web vers un faux site Web usurpé qui a exactement le même aspect.

En conséquence, les téléspectateurs saisissent sans aucun doute leurs informations critiques comme d'habitude et s'exposent eux-mêmes ou leurs organisations à un risque élevé.

Vol d'informations critiques

L'empoisonnement DNS permet aux pirates de rediriger le trafic de votre site Web vers un faux se faisant passer pour le vôtre et de voler les informations sensibles des visiteurs telles que les détails de la carte de crédit, les identifiants de connexion et de mot de passe, les coordonnées bancaires ou les clés de sécurité, etc.

Infecter les appareils avec des virus et des logiciels malveillants

Une fois que les pirates sont en mesure de rediriger le trafic de votre site Web vers leur site Web d'usurpation d'identité malveillant et illégitime, ils pourront également infecter les appareils des visiteurs en installant des logiciels malveillants ou en hébergeant des virus sur eux. Cela peut entraîner de multiples autres actes répréhensibles, comme infecter d'autres appareils avec lesquels ils contactent et les laisser voler leurs informations sensibles.

Blocage des mises à jour de sécurité

Les pirates peuvent également utiliser l'empoisonnement DNS pour rediriger le trafic des fournisseurs de sécurité et les bloquer afin d'obtenir des mises à jour et des correctifs de sécurité réguliers. Ce type d'attaque a un effet à long terme et peut être grave, ce qui affaiblit la sécurité globale du site Web et sera plus sujet à d'autres types d'attaques telles que les virus et les logiciels malveillants.

Restrictions gouvernementales

Outre certaines menaces graves, l'empoisonnement du DNS peut également bénéficier au gouvernement en termes de restriction ou d'interdiction d'accès à certaines informations critiques dans le domaine public. Grâce à cette technique, le gouvernement peut contrôler ses citoyens en leur interdisant de visiter certains sites Web qu'ils ne sont pas censés voir, tels que les sites Web sombres, les informations militaires, etc.

Comment prévenir l'empoisonnement DNS ?

On dit toujours qu'il vaut mieux prévenir que guérir et qu'il peut vous coûter beaucoup plus cher de résoudre un problème que de le prévenir. Après tout, une fois que votre appareil est pris dans un empoisonnement DNS et que votre site Web tombe en panne, les visiteurs ne blâmeront pas les pirates pour cela, mais ils vous blâmeront directement, vous ou votre entreprise.

Bien que la prévention soit nécessaire pour que l'empoisonnement DNS se produise, ce n'est pas si facile, voyons ce que vous pouvez faire de votre côté.

Utilisez un hébergement web réputé et sécurisé

Choisir un hébergement Web réputé et sécurisé dès le début est toujours encouragé et il ne faut jamais faire de compromis à ce sujet. Comme il existe de nombreux fournisseurs de services d'hébergement Web, vous devez choisir le seul qui a une bonne réputation et les meilleures fonctionnalités de sécurité du secteur.

WPOven est l'un des fournisseurs de services d'hébergement Web renommés et réputés aux États-Unis, qui croit en la fourniture d'une excellente expérience d'hébergement Web. Tous les sites Web hébergés sur WPOven sont dotés d'une sécurité de niveau entreprise et d'autres fonctionnalités que personne ne peut fournir à des tarifs abordables. Certaines des fonctionnalités de sécurité de premier ordre de WPOven que vous ne devriez jamais manquer sont :

- SSL gratuit basé sur le cryptage pour tous vos sites

- Serveurs renforcés

- Firewall d'applications Web

- Protection intégrée contre les bots

- Analyse anti-malware régulière

- Assistance experte WordPress 24 heures sur 24 et 7 jours sur 7

- Intégration mondiale de Cloudflare

- Mise en scène illimitée

- Sauvegarde hors site quotidienne et restauration en 1 clic

- Assistance anti-piratage

- Mises à jour automatiques et sécurisées , etc.

Pour en savoir plus, vous pouvez également consulter notre page dédiée sur « l'hébergement WordPress hautement sécurisé« .

Activer les extensions de sécurité DNS (DNSSEC)

L'activation de DNSSEC peut être l'une des étapes les plus importantes qui vous aideront à prévenir l'empoisonnement DNS ou l'usurpation DNS. Le DNSSEC ajoute une couche d'authentification qui fait défaut dans vos protocoles Internet typiques pour vérifier les données DNS.

Utiliser le logiciel DNS de protection intégré

Certains logiciels DNS proposent des fonctionnalités de protection intégrées, vous devez parler aux développeurs et confirmer la même chose avant de l'installer.

Gardez votre système à jour

Il est toujours recommandé de maintenir votre système à jour avec les dernières versions ou définitions disponibles. De même, votre DNS doit également être mis à jour régulièrement, ce qui ajoute souvent de nouveaux protocoles de sécurité, corrige des bogues et supprime les vulnérabilités précédentes. En plus de cela, les dernières mises à jour vous permettent également d'être prêt pour les changements futurs.

Restreindre les requêtes DNS

Restreindre ou limiter les requêtes DNS aux ports ouverts vous aidera à éviter l'inondation de requêtes, qui peuvent éventuellement infecter vos données.

Toujours activer le chiffrement des données

L'activation du chiffrement des données dans les requêtes DNS ainsi que dans les réponses peut également être bénéfique pour prévenir l'empoisonnement DNS. Cela ajoute une couche de protection supplémentaire à travers laquelle il devient difficile pour les pirates d'intercepter les données et de continuer les actes répréhensibles.

Par exemple, si par hasard un pirate est capable de s'infiltrer dans votre DNS et parvient à intercepter ces données, il ne pourra toujours rien faire. En effet, puisque les données sont cryptées, elles ne seront pas lisibles et les pirates ne pourront pas utiliser ces informations particulières pour se faire passer pour le site Web d'origine.

Comment détecter l'empoisonnement DNS ?

Maintenant, si vous souhaitez vérifier si votre site Web a été victime d'un empoisonnement DNS ou non, vous devez vérifier les points suivants :

- Une baisse inattendue du trafic de votre site Web peut être un signe d'empoisonnement DNS car tout le trafic de votre site Web sera redirigé vers un site Web illégitime.

- Essayez d'accéder à votre site Web à partir d'un autre appareil ou utilisez un VPN et voyez si votre site Web est redirigé vers un site Web inconnu ou non. Si oui, cela signifie que votre cache DNS a été empoisonné.

- Si vous remarquez une activité DNS suspecte détectée sur un domaine, qu'il s'agisse d'une source unique vers des domaines uniques ou de plusieurs domaines.

Différentes approches pour réparer l'empoisonnement DNS

Pour l'instant, vous savez comment se produit l'empoisonnement DNS, quelles sont ses menaces possibles, ses mesures préventives et comment vous pouvez le détecter. Mais si vous avez la malchance et que votre site Web est victime d'un empoisonnement DNS, alors comment pouvez-vous y remédier ? Laissez-nous vérifier certaines des méthodes qui peuvent vous aider à y faire face.

Exécuter le programme antimalware

Si vous êtes en mesure de détecter un empoisonnement DNS, la première chose à faire est de vous assurer qu'aucune infection par un logiciel malveillant n'a eu lieu. Pour vous en assurer, exécutez un programme antimalware et voyez s'il est capable de le détecter et de résoudre le problème. Cependant, certains programmes antimalware ne peuvent toujours pas détecter et résoudre le problème d'empoisonnement DNS, vous ne pouvez donc pas vous y fier entièrement.

Vous devez également garder à l'esprit que chaque infection malveillante fonctionne différemment et nécessite donc une approche différente pour les corriger.

Réparer manuellement l'empoisonnement DNS

Si l'antimalware ne fonctionne pas pour vous, la deuxième méthode que vous pouvez essayer est de le faire manuellement. Pour cela, la première chose que vous devez faire est d'éteindre complètement votre appareil Internet (Wi-Fi) ou de débrancher le câble réseau de n'importe quel PC. Ainsi, le PC ne pourra plus télécharger de code malveillant pendant que vous essayez de résoudre le problème.

Lorsque vous avez réussi à déconnecter votre appareil de toute source réseau, il est temps de commencer. L'ensemble du mécanisme d'empoisonnement DNS est basé sur la redirection du processus de résolution de noms Windows.

En réalité, le système d'exploitation Windows lui-même utilise plusieurs mécanismes de résolution de noms, dans lesquels la majorité d'entre eux ne sont que des résidus des premiers jours.

C'est ainsi que fonctionne la résolution de noms Windows. Lorsque Windows essaie de résoudre un nom, la première chose qu'il fait est de vérifier si le nom n'est pas le sien, après quoi il procède à la vérification du fichier Hosts. La vérification du fichier hôte est obligatoire car c'est l'une des cibles les plus populaires pour les pirates.

Si Windows n'est pas en mesure de résoudre le nom d'hôte via le fichier hôte, il n'aura d'autre choix que d'utiliser DNS. Même si le DNS ne fonctionne pas non plus, le système d'exploitation Windows utilisera NetBIOS comme dernière option.

Étant donné que le mécanisme de résolution de nom complet est géré et contrôlé par le registre Windows. Il est fortement recommandé de faire d'abord une sauvegarde de votre appareil, puis de modifier le registre. C'est parce que, par hasard, si quelque chose se passait mal, cela pourrait endommager tout votre système d'exploitation.

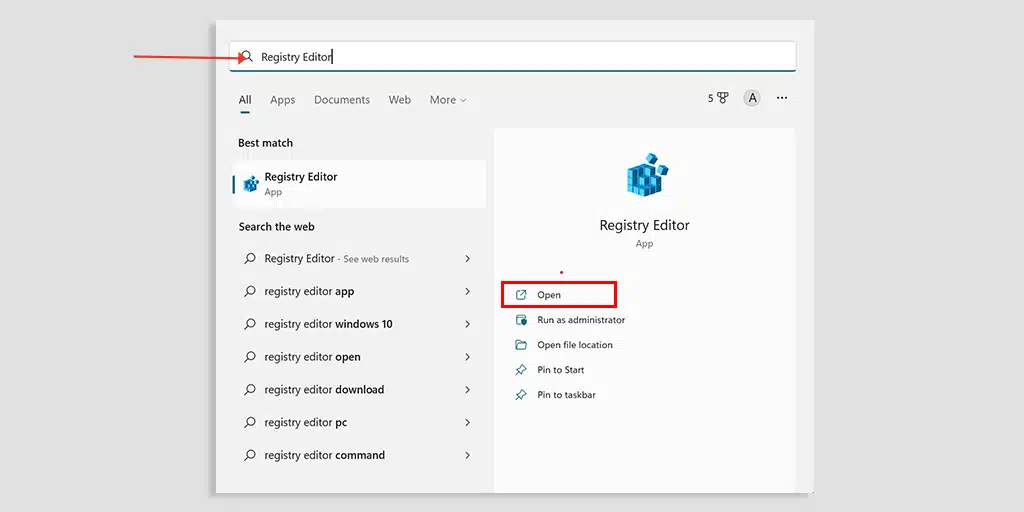

Ouvrez maintenant l'Éditeur du Registre, vous le trouverez dans votre système d'exploitation Windows en effectuant simplement une recherche dans la barre de menus, comme indiqué dans l'image ci-dessous.

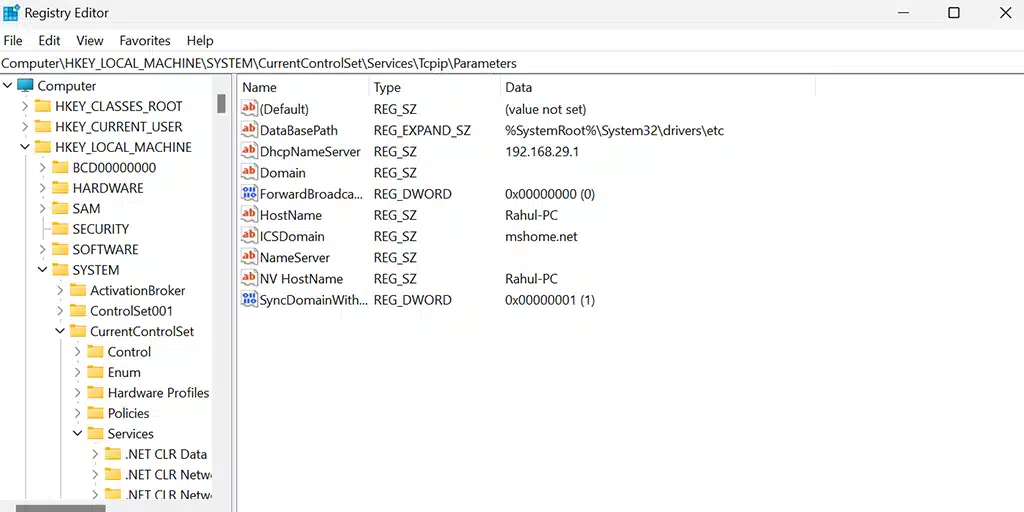

Maintenant, dans l'Éditeur du Registre, accédez à HKEY_LOCAL_MACHINE > SYSTEM > CurrentControlSet > Services > Tcpip > Parameters . Comme nous l'avons dit précédemment, Windows lance le processus de résolution de nom en vérifiant si le nom d'hôte lui appartient ou non. Ainsi, dans la clé HostName, vous trouverez que le nom d'hôte du système est stocké comme indiqué ci-dessous.

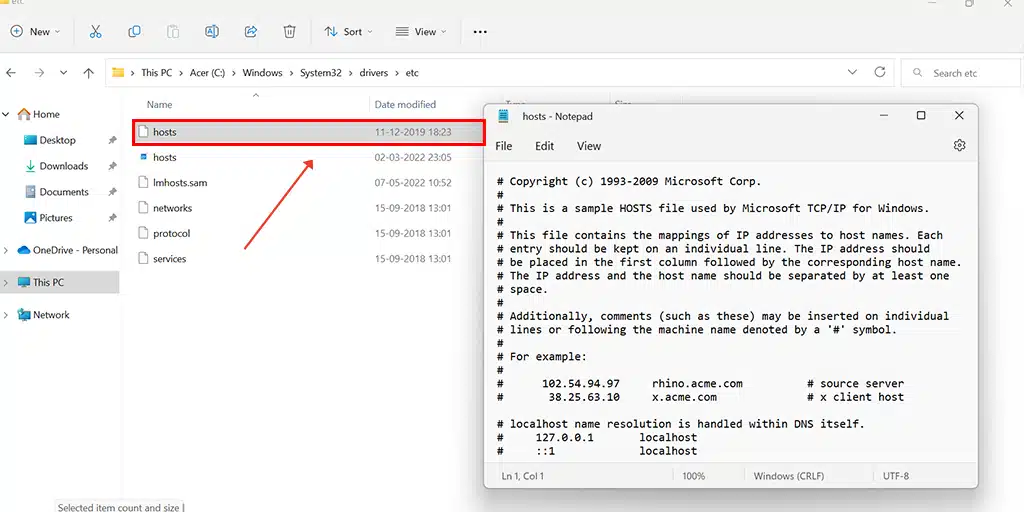

Maintenant, après avoir vérifié le HostName, à l'étape suivante, le système d'exploitation vérifie le fichier Host. Les utilisateurs de Windows 10 ainsi que 11 peuvent trouver l'emplacement de leur fichier hôte sur C:\Windows\System32\Drivers\etc. Par défaut, chaque commentaire mentionné dans le fichier hôte doit commencer par un signe dièse (#) , sauf si vous y avez apporté certaines modifications.

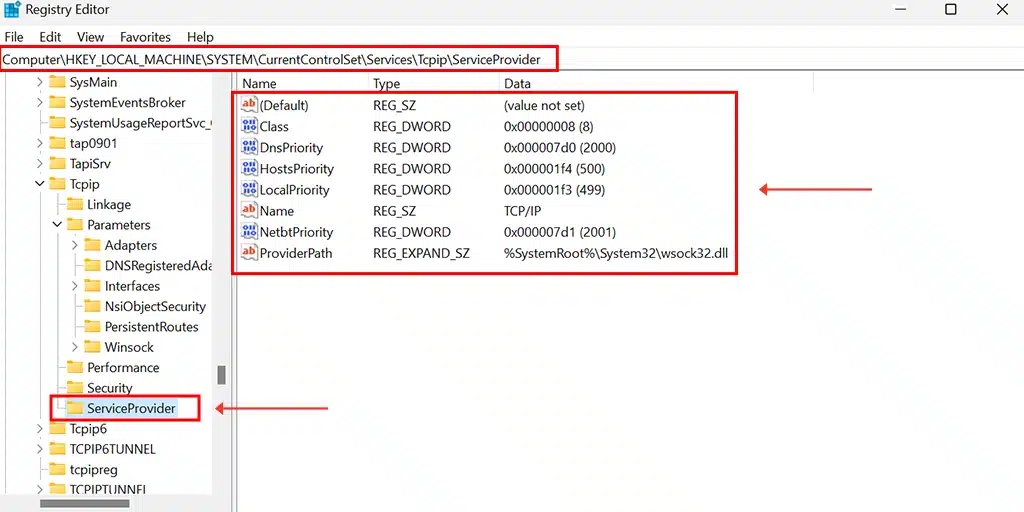

Comme nous avons discuté précédemment du mécanisme de résolution de nom complet et que son ordre est géré par le registre lui-même, vous pouvez vérifier et vérifier l'ordre en allant à l'emplacement HEKY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\ServiceProvider dans le éditeur de registre.

Maintenant, vous pouvez voir qu'il existe différentes entrées disponibles telles que DNS Priority, HostsPriority, LocalPriority et NEtbtPriority. Chacun d'eux s'est vu attribuer un numéro unique représentant sa hiérarchie de priorité. Plus la valeur numérique est élevée, plus la priorité est faible et vice versa. Par conséquent, LocalPriority avec une valeur numérique attribuée de (499) affiche une priorité plus élevée que HostPriority avec une valeur numérique attribuée (500) .

Si vous n'aimez pas aller beaucoup plus loin, il y a deux choses principales que vous pouvez faire de votre côté. La première chose à examiner et à vérifier la configuration de votre adresse IP est de vous assurer que votre appareil n'utilise pas un serveur DNS illégitime.

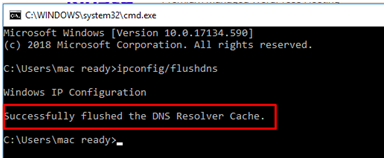

La deuxième chose que vous pouvez faire est de vider complètement votre cache DNS, afin de vous débarrasser de toute entrée suspecte potentielle. Pour ce faire, il vous suffit d'ouvrir une invite de commande sur votre PC Windows et de suivre les étapes simples ci-dessous :

Voici les étapes pour effacer les fenêtres pour vider le DNS -

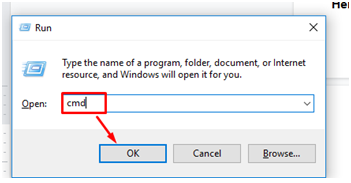

- Passez en mode invite de commande :

- A. Appuyez sur les boutons Windows + R de votre clavier

- Cela lancera une petite boîte pour les commandes d'exécution.

- Entrez CMD dans la case et appuyez sur Entrée

- Il ouvrira l'écran d'invite de commande

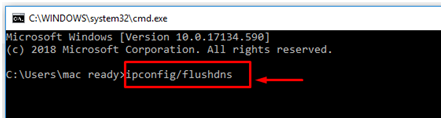

- Entrez ipconfig/flushdns et appuyez sur Entrée comme indiqué ci-dessous

- Il affichera le message de réussite comme confirmation du DNS Flush

Il n'y a pas de règle particulière pour réparer une infection par empoisonnement DNS. Chaque infection est différente d'une autre et nécessite des approches différentes pour y faire face. Mais pour toute infection, vous devez d'abord essayer de la réparer avec un programme antimalware avant de passer à la méthode manuelle.

Exemples d'empoisonnement DNS

De nombreux cas d'empoisonnement DNS ont été signalés dans lesquels certains des cas les plus médiatisés sont mentionnés ci-dessous :

Selon les rapports de la célèbre publication d'actualités technologiques américaines The Register , en 2018, le réseau Amazon AWS a été détourné par un groupe de voleurs, qui volent une partie de la crypto-monnaie de MYEtherWallet.

Le groupe de voleurs a réussi à infiltrer le réseau AWS et a effectué un empoisonnement DNS grâce auquel ils ont pu rediriger tout le trafic des domaines hébergés sur le réseau vers un faux site Web d'usurpation d'identité.

L'une des principales victimes de cette attaque a été le célèbre site Web de crypto-monnaie Myetherwallet.com . Les voleurs ont pu rediriger tout le trafic de myetherwallet.com vers un site Web malveillant se faisant passer pour le vrai site Web et ont volé toutes les informations sensibles telles que les identifiants de connexion des visiteurs.

En conséquence, les voleurs ont utilisé ces informations pour se connecter à leurs comptes myetherwallet réels et vider tous les fonds.

Il a été estimé que les bandits ont réussi à transférer environ 17 millions de dollars en Ethereum vers leurs propres portefeuilles au fil du temps.

Sommaire

Les attaques DNS ne sont plus nouvelles et sévissent depuis assez longtemps. La meilleure façon de lutter contre de telles attaques à l'avenir est de suivre des mesures préventives strictes et fortes plutôt que de chercher une solution.

C'est parce que ces types d'attaques sont très difficiles à détecter et que chaque infection peut être différente des autres. Par conséquent, la solution n'est pas fixe. La meilleure chose que vous puissiez faire de votre côté est d'héberger votre site Web sur un site Web d'hébergement Web fiable, fiable et réputé et de profiter de la tranquillité d'esprit.

Si vous souhaitez ajouter quelques points ou si vous avez des doutes, veuillez nous en informer dans la section des commentaires ci-dessous.

Choisir le bon hébergeur Web peut être votre aubaine pour vous protéger de toutes les attaques de pirates informatiques, des menaces de sécurité, des problèmes de gestion de site Web et bien d'autres. Vous pouvez bénéficier de services d'hébergement Web en toute tranquillité d'esprit en hébergeant votre site Web sur les serveurs dédiés hautement sécurisés, fiables et les plus rapides de WPOven . Il vous sera fourni,

- SSL gratuit basé sur le cryptage pour tous vos sites

- Serveurs renforcés

- Firewall d'applications Web

- Protection intégrée contre les bots

- Analyse anti-malware régulière

- Assistance experte WordPress 24 heures sur 24 et 7 jours sur 7

- Intégration mondiale de Cloudflare

- Sauvegarde hors site quotidienne et restauration en 1 clic

- Assistance anti-piratage

- Mises à jour automatiques et sécurisées , etc.

Vous pouvez avoir toutes ces fonctionnalités et bien plus encore dans un seul plan à partir de 16,61 $ par mois avec des migrations gratuites illimitées, une mise en scène illimitée et une garantie sans risque de 14 jours , Inscrivez-vous maintenant !

Questions fréquemment posées

Comment savoir si mon DNS est empoisonné ?

Il existe plusieurs façons de détecter ou de vérifier si votre DNS est empoisonné ou non.

1. Vérifiez s'il y a une baisse inattendue du trafic de votre site Web

2. Surveillez votre DNS pour toute activité suspecte

3. Essayez d'accéder à votre site Web à partir d'un autre appareil ou utilisez un VPN et voyez si votre site Web est redirigé vers un site Web inconnu ou non.

Quelles sont les attaques DNS les plus courantes ?

Les attaques DNS les plus courantes sont :

1. Attaques DDoS

2. Usurpation DNS

3. Inondation DNS

4. Attaque principale NXDO

5. Tunnellisation DNS, etc.

Pourquoi les pirates utilisent-ils l'empoisonnement DNS ?

Les pirates utilisent l'empoisonnement DNS pour effectuer une usurpation DNS grâce à laquelle tout le trafic Web sera redirigé vers un autre site Web frauduleux se faisant passer pour. Ce type d'attaque ouvre la porte aux pirates pour voler les informations sensibles des visiteurs ou perturber le trafic Web.