Vos e-mails sont-ils conformes aux nouvelles exigences d'envoi d'e-mails de Google et Yahoo ?

Publié: 2024-05-28En février 2024, Gmail et Yahoo Mail ont commencé à appliquer de nouvelles règles pour protéger les destinataires des e-mails et contribuer à rendre leurs boîtes de réception plus sûres et moins spammées.

Ces règles exigent que tous les expéditeurs d'e-mails adhèrent à des directives spécifiques pour garantir la délivrabilité des e-mails.

Ce guide complet explique quelles sont ces nouvelles exigences et comment elles affectent votre entreprise.

Nous couvrirons :

- Les nouvelles exigences d'envoi d'e-mails de Google et Yahoo

- Comprendre SPF, DKIM et DMARC

- FPS

- DKIM

- DMARC

- Exemples de vérification d'e-mail

- Les e-mails ne parviennent pas aux destinataires

- E-mail conforme

- Utiliser les outils de vérification

- Vérifiez SPF, DKIM et DMARC

- Vérifier le PTR

- Meilleures pratiques pour les expéditeurs d'e-mails

- Points supplémentaires et informations utiles

- Conseils pour l'envoi d'e-mails en masse

- Idées fausses sur le SPF

- Idées fausses sur le DKIM

Les nouvelles exigences d'envoi d'e-mails de Google et Yahoo

En octobre 2023, Neil Kumaran, chef de produit du groupe Security & Trust de Gmail, a annoncé sur le blog de Google qu'à partir de février 2024, les expéditeurs d'e-mails devraient authentifier leurs e-mails, permettre un désabonnement facile (expéditeurs groupés) et rester sous un seuil de spam signalé pour que leur e-mails à envoyer aux adresses Gmail.

Comme ces exigences sont désormais en vigueur, si vous les ignorez, votre courrier sera automatiquement rejeté ou envoyé dans le dossier spam du destinataire.

Selon Neil, bien que les outils de détection de Gmail empêchent 99,9 % du spam, du phishing et des logiciels malveillants d'atteindre les boîtes de réception et bloquent près de 15 milliards d'e-mails indésirables chaque jour, le service est désormais confronté à des menaces toujours plus complexes que depuis son lancement en avril 2004. .

Comme le dit Neil sur le blog de Google…

"Aussi simple que cela puisse paraître, il est encore parfois impossible de vérifier de qui provient un e-mail étant donné le réseau de systèmes obsolètes et incohérents sur Internet."

Les nouvelles exigences en matière d'envoi d'e-mails sont conçues pour aider les utilisateurs à garder leur boîte de réception plus sûre et sans spam.

Cette initiative visant à lutter contre les e-mails frauduleux ou spammés en imposant des exigences plus strictes aux expéditeurs d'e-mails ne vient cependant pas uniquement de Google. Des partenaires industriels tels que Yahoo se sont également associés pour travailler aux côtés de Google et du reste de la communauté du courrier électronique afin de faire de ces nouvelles exigences une norme industrielle et une pratique de base en matière d'hygiène du courrier électronique.

Les meilleures pratiques des expéditeurs de courrier électronique de Yahoo contiennent des recommandations similaires à celles de Google et incluent un lien vers un guide complet sur les meilleures pratiques communes des expéditeurs du Messaging, Malware and Mobile Anti-Abuse Working Group (M3AAWG), une organisation engagée à aider les industries à lutter et à prévenir les abus en ligne. .

Ce document s'adresse à toute personne impliquée dans la livraison et la conformité des communications électroniques, y compris le personnel de marketing et de gestion. Il vaut la peine d'être téléchargé et couvre les pratiques recommandées les plus récentes et les plus efficaces pour l'envoi de messages électroniques commerciaux.

Alors, quelles sont ces nouvelles exigences et comment affectent-elles votre entreprise ?

Essentiellement, les principales exigences peuvent être résumées comme suit :

- Votre taux de plaintes pour spam doit être inférieur à 0,3 %.

- L'authentification via SPF, DKIM et DMARC (expéditeurs d'e-mails en masse) est désormais requise.

- Vous devez disposer d'une option de désabonnement en un clic et supprimer les personnes demandant à être désabonnées de votre liste dans un délai de 1 à 2 jours (expéditeurs d'e-mails en masse).

Les exigences supplémentaires pour tous les expéditeurs d’e-mails incluent :

- S'assurer que les domaines ou les adresses IP d'envoi disposent d'enregistrements DNS directs et inverses valides, également appelés enregistrements PTR.

- Utilisez une connexion TLS pour transmettre des e-mails.

- Formater les messages selon la norme Internet Message Format, RFC 5322

Il existe des exigences supplémentaires pour les expéditeurs d’e-mails en masse.

Vous pouvez lire l'article de Neil Kumaran ici et consulter les directives de Google pour les expéditeurs d'e-mails et les meilleures pratiques de Yahoo pour savoir comment envoyer avec succès des e-mails à des comptes personnels Gmail et YahooMail.

Comprendre SPF, DKIM et DMARC

La mise en œuvre des protocoles SPF, DKIM et DMARC améliore la délivrabilité des e-mails, protège la réputation de l'expéditeur et garantit que les e-mails parviennent en toute sécurité dans la boîte de réception des destinataires.

Si vous n'êtes pas familier avec SPF, DKIM et DMARC, voici un aperçu :

FPS

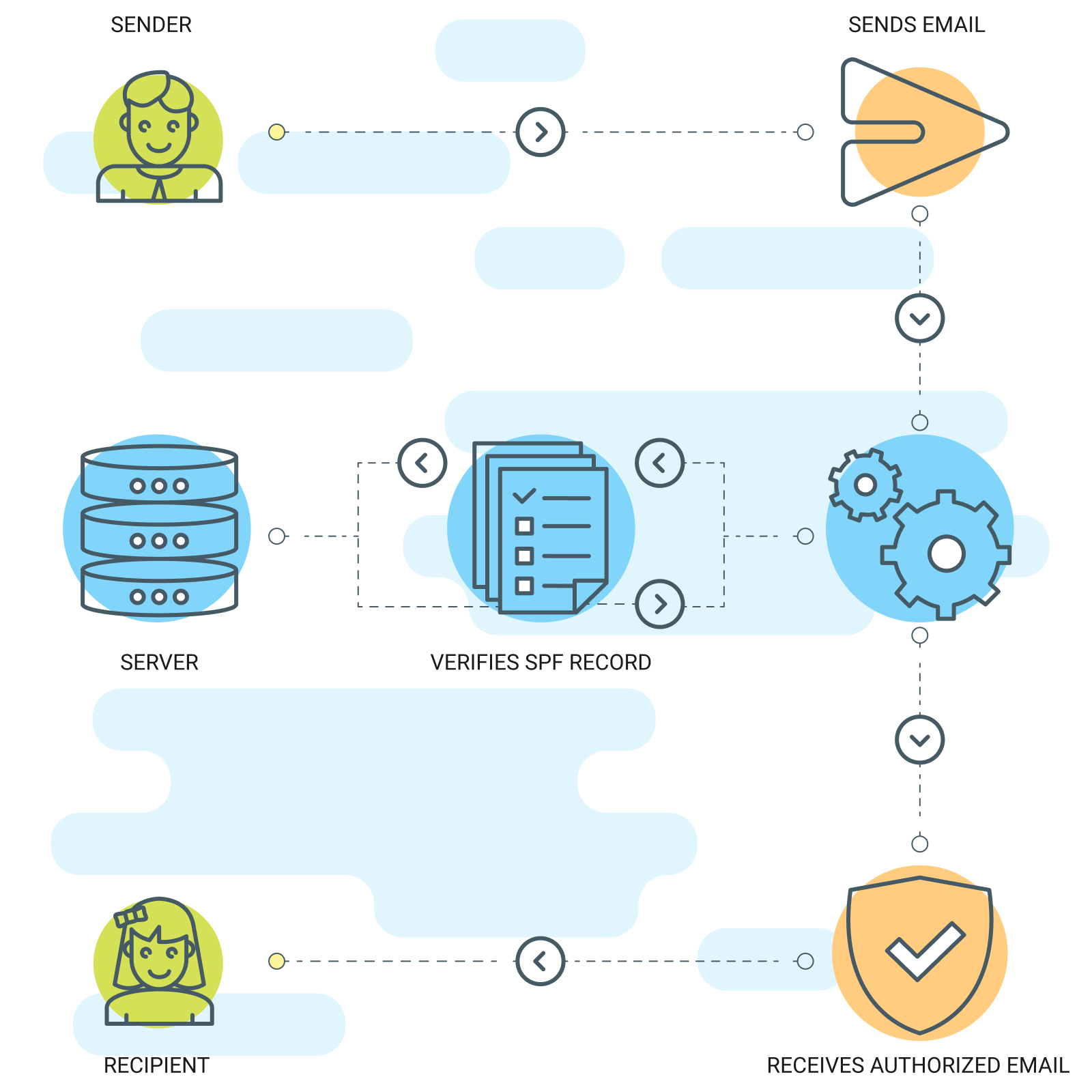

SPF (Sender Policy Framework) est un protocole qui vérifie l'authenticité de l'expéditeur en vérifiant si un e-mail provient d'un serveur autorisé.

Il garantit la légitimité des expéditeurs de courrier électronique en validant l'identité d'un expéditeur en croisant l'adresse IP du serveur de messagerie d'envoi avec une liste prédéterminée d'adresses IP d'envoi autorisées contenues dans l'enregistrement DNS.

Les enregistrements DNS agissent essentiellement comme un répertoire qui mappe les noms de domaine à leurs adresses IP respectives et peuvent inclure des instructions sur le traitement des demandes dirigées vers ce domaine.

En vérifiant l'authenticité de l'identité de l'expéditeur par rapport aux adresses IP d'envoi autorisées répertoriées dans l'enregistrement DNS d'un domaine, SPF aide à prévenir l'usurpation d'e-mail et à améliorer la délivrabilité en réduisant la probabilité que les e-mails soient mis sur liste noire ou marqués comme spam.

Voici les étapes à suivre pour créer un enregistrement SPF pour l'authentification des e-mails :

1. Recueillir des informations : Collectez les adresses IP de tous les serveurs autorisés à envoyer des emails au nom de votre domaine. Cela inclut vos propres serveurs de messagerie, les fournisseurs de services de messagerie tiers et tout autre serveur utilisé pour l'envoi d'e-mails.

2. Identifiez les domaines d'envoi : dressez une liste de tous les domaines utilisés pour envoyer des e-mails, même s'ils ne sont pas actuellement actifs. Cela empêche les tentatives d'usurpation de domaine.

3. Créez la syntaxe d'enregistrement SPF :

- Commencez par la balise de version :

v=spf1 - Ajouter des adresses IP autorisées : par exemple

ip4:192.0.2.0 - Inclure les expéditeurs tiers :

include:thirdparty.com - Spécifiez la stratégie SPF :

-all(échec matériel) ou~all(échec logiciel).

- Commencez par la balise de version :

Après avoir suivi les étapes ci-dessus, votre enregistrement SPF devrait ressembler à l'exemple ci-dessous :

v=spf1 ip4:192.0.2.0 include:thirdparty.com -all

Remarque : les enregistrements SPF doivent contenir moins de 255 caractères et être limités à dix instructions d'inclusion maximum .

4. Publier l'enregistrement SPF sur DNS : accédez à votre console de gestion DNS fournie par votre registraire de domaine ou votre fournisseur d'hébergement, ajoutez un nouvel enregistrement TXT avec le nom d'hôte de votre domaine et la syntaxe de l'enregistrement SPF, puis enregistrez les modifications.

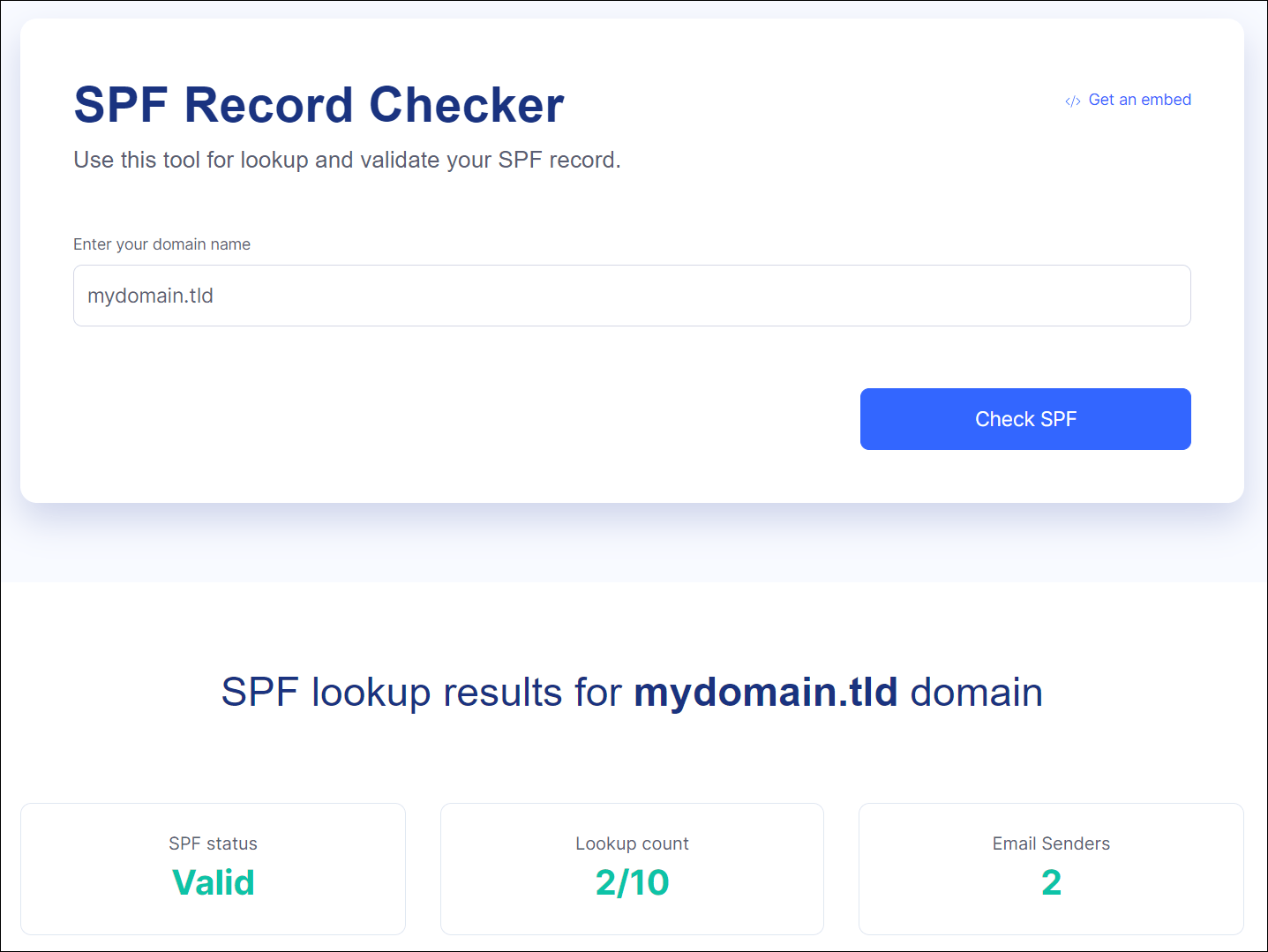

5. Testez l'enregistrement SPF : utilisez les outils de vérification SPF (par exemple, le vérificateur d'enregistrement SPF d'EasyDMARC) pour vérifier si l'enregistrement SPF est présent ou non et assurez-vous que toutes les adresses IP d'envoi légitimes sont répertoriées et correctement formatées.

DKIM

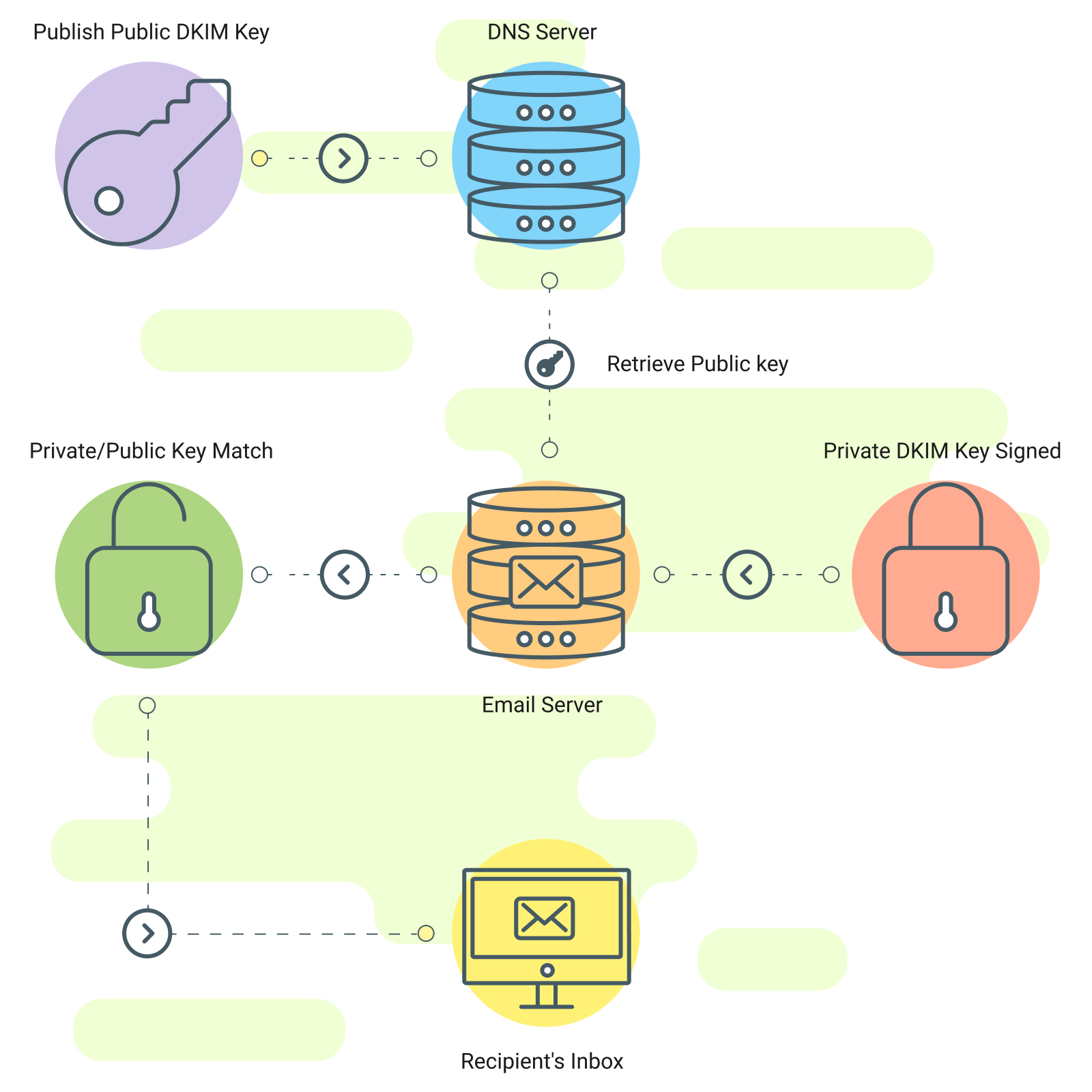

DKIM (DomainKeys Identified Mail) est une méthode d'authentification de courrier électronique qui ajoute une signature numérique aux courriers électroniques sortants.

Cette signature est validée par le serveur de messagerie du destinataire, garantissant ainsi l'intégrité et l'authenticité de l'e-mail. DKIM empêche la falsification des e-mails et renforce la délivrabilité des e-mails en réduisant le risque que les e-mails soient signalés comme spam ou phishing.

DKIM est comme une signature numérique pour les e-mails, un moyen pour l'expéditeur (vous) de prouver qu'il a réellement envoyé l'e-mail et qu'il n'a été modifié par personne entre les deux.

Un en-tête de signature DKIM comprend généralement plusieurs éléments représentés par des paires tag=value .

Voici un exemple qui illustre les composants essentiels nécessaires à l'authentification des e-mails via DKIM :

DKIM-Signature: v=1; a=rsa-sha256; c=relaxed/relaxed; d=example.com; s=dkim1; h=From:To:Subject:Date; bh=XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX; b=YYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYY

Explication de chaque élément :

-

v=1: Version de la spécification DKIM utilisée. -

a=rsa-sha256: L'algorithme cryptographique utilisé pour générer la signature. -

c=relaxed/relaxed: Méthodes de canonisation utilisées pour l'en-tête et le corps de l'email. -

d=example.com: domaine propriétaire de la paire de clés DKIM. -

s=dkim1: Le sélecteur DKIM, qui indique la clé spécifique utilisée pour la signature. -

h=From:To:Subject:Date: Liste des champs d'en-tête inclus dans la signature. -

bh=XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX: Le hash du corps de l'email. -

b=YYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYY: La signature numérique réelle générée à l'aide de la clé privée associée au sélecteur.

Voici les étapes à suivre pour créer un enregistrement DKIM :

1. Générer des clés DKIM : utilisez un outil générateur de clés DKIM fourni par votre fournisseur de services de messagerie ou un service tiers (voir liste ci-dessous). Cela génère une paire de clés publique et privée.

2. Publier la clé publique sur DNS :

- Connectez-vous à votre console de gestion DNS fournie par votre registraire de domaine ou votre fournisseur d'hébergement.

- Accédez aux paramètres DNS de votre domaine.

- Ajoutez un nouvel enregistrement TXT avec le sélecteur DKIM comme nom de sous-domaine et la clé publique comme valeur d'enregistrement. Le sélecteur est généralement fourni par votre fournisseur de services de messagerie et est spécifique à votre configuration DKIM.

Exemple d'enregistrement DKIM :

selector._domainkey.example.com. IN TXT "v=DKIM1; k=rsa; p=MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQC2h9gFo3... (long string)"

3. Vérifiez l'enregistrement DKIM : après avoir ajouté l'enregistrement DKIM, vérifiez son exactitude à l'aide des outils de recherche DNS et assurez-vous que l'enregistrement TXT contient le sélecteur DKIM et la clé publique corrects.

4. Testez DKIM : envoyez des e-mails de test depuis votre domaine et vérifiez qu'ils réussissent les contrôles d'authentification DKIM à l'aide des outils de test d'authentification d'e-mail.

Voici quelques outils que vous pouvez utiliser pour générer des clés DKIM :

- DKIMCORE.org

- Générateur d'enregistrements DKIM par EasyDMARC

- Assistant générateur DKIM par SocketLabs

DMARC

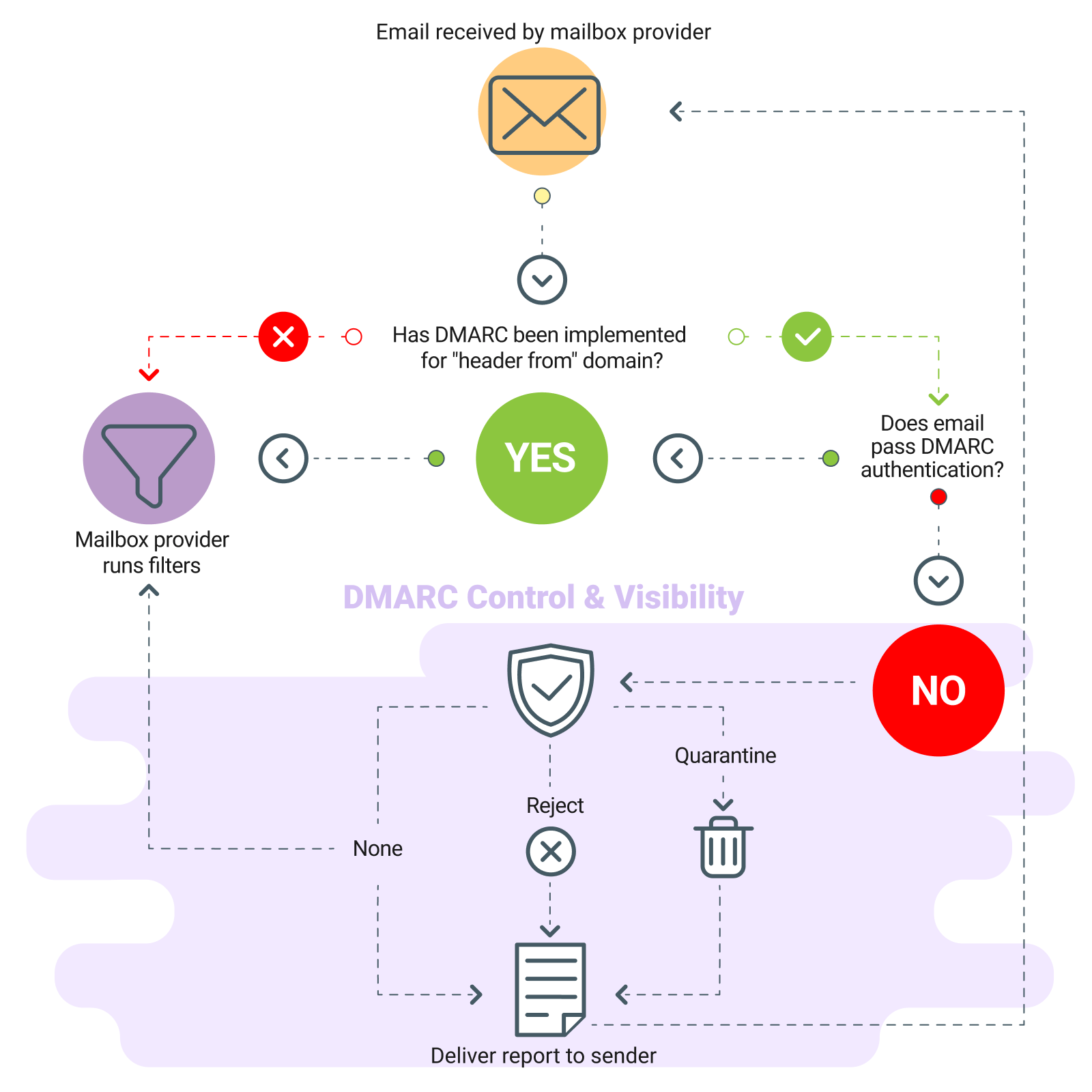

DMARC (Domain-based Message Authentication, Reporting, and Conformance) est un protocole qui aide à protéger les domaines de messagerie contre l'utilisation à des fins de phishing, d'usurpation d'identité et d'autres activités malveillantes, et s'appuie sur SPF et DKIM pour fournir des fonctionnalités supplémentaires d'authentification et de reporting des e-mails.

DMARC permet de garantir que les e-mails que vous envoyez proviennent bien de vous. Si quelqu'un tente de falsifier votre adresse e-mail, DMARC aide à empêcher ces faux messages d'atteindre les autres, préservant ainsi la sécurité de votre réputation de messagerie.

DMARC :

- Améliore la délivrabilité des e-mails en permettant aux expéditeurs de surveiller et d'appliquer les politiques d'authentification des e-mails.

- Permet aux propriétaires de domaine de spécifier une politique de traitement pour les e-mails qui échouent aux contrôles SPF et DKIM, améliorant ainsi la transparence et la sécurité et réduisant les tentatives d'usurpation d'identité et de phishing.

- Permet aux propriétaires de domaine de recevoir des alertes lorsque des parties non autorisées utilisent le domaine à des fins d'usurpation d'e-mail, protégeant ainsi la réputation de leur marque.

Pour répondre aux critères DMARC, SPF et DKIM doivent être correctement configurés pour le domaine De l'e-mail. Le domaine From doit alors correspondre au domaine authentifié par SPF ou DKIM.

Comment mettre en œuvre DMARC

1. Définir la politique DMARC : décidez de la politique DMARC que vous souhaitez appliquer. DMARC propose 3 options de politique :

- Aucun : mode de surveillance uniquement, aucune action n'est entreprise si un e-mail échoue au DMARC.

- Quarantaine : les e-mails suspects sont envoyés dans le dossier spam/courrier indésirable.

- Rejeter : les e-mails suspects sont purement et simplement rejetés.

2. Générer un enregistrement DMARC : créez un enregistrement DMARC TXT avec la politique de votre choix. Utilisez la syntaxe suivante :

_dmarc.example.com. IN TXT "v=DMARC1; p=none; rua=mailto:[email protected]; ruf=mailto:[email protected]"

- Remplacez

example.compar votre domaine. -

v=DMARC1: Indique la version DMARC. -

p=none/quarantine/reject: Définit la politique. -

rua: Spécifie l’adresse e-mail pour recevoir les rapports agrégés. -

ruf: Spécifie l'adresse e-mail pour recevoir les rapports médico-légaux.

- Remplacez

3. Publiez l'enregistrement DMARC sur DNS : connectez-vous au tableau de bord de votre fournisseur DNS.

- Accédez à la section de gestion DNS de votre domaine.

- Ajoutez un nouvel enregistrement TXT avec l'

host _dmarcet la valeur de l'enregistrement DMARC que vous avez généré.

4. Vérifiez l'enregistrement DMARC : utilisez les outils de recherche DNS pour vous assurer que l'enregistrement DMARC est correctement publié et propagé.

5. Surveiller les rapports : vérifiez régulièrement les rapports globaux et médico-légaux envoyés aux adresses e-mail spécifiées dans l'enregistrement DMARC. Ces rapports fournissent des informations sur les échecs d'authentification des e-mails et vous aident à affiner votre politique DMARC.

Remarques:

- Soyez très prudent lorsque vous créez un enregistrement DMARC, car toute mauvaise configuration aura un impact négatif sur la livraison de vos e-mails. Nous vous recommandons de suivre ces directives de Google lorsque vous débutez avec DMARC.

- Assurez-vous que SPF et DKIM authentifient les e-mails pendant au moins 48 heures AVANT d'activer DMARC.

Voici quelques outils gratuits que vous pouvez utiliser pour créer, vérifier et valider des enregistrements DMARC :

- Outils DMARC par dmarcian.

- Recherche et vérification d'enregistrements DMARC par EasyDMARC

- DMARC Digests – Si vous configurez une adresse de reporting DMARC, il n'est pas recommandé d'utiliser votre adresse personnelle ou professionnelle, car votre boîte de réception sera inondée d'e-mails inintelligibles. Envisagez plutôt de vous inscrire à un outil de reporting DMARC pour vous assurer que vous avez correctement authentifié tous les outils que vous utilisez pour envoyer des e-mails.

Exemples de vérification d'e-mail

Maintenant que nous avons défini ce que signifient SPF, DKIM et DMARC, examinons quelques exemples réels de ces protocoles en action, afin que vous puissiez mieux comprendre pourquoi vos e-mails peuvent ou non atteindre leurs destinataires prévus.

Les e-mails ne parviennent pas aux destinataires

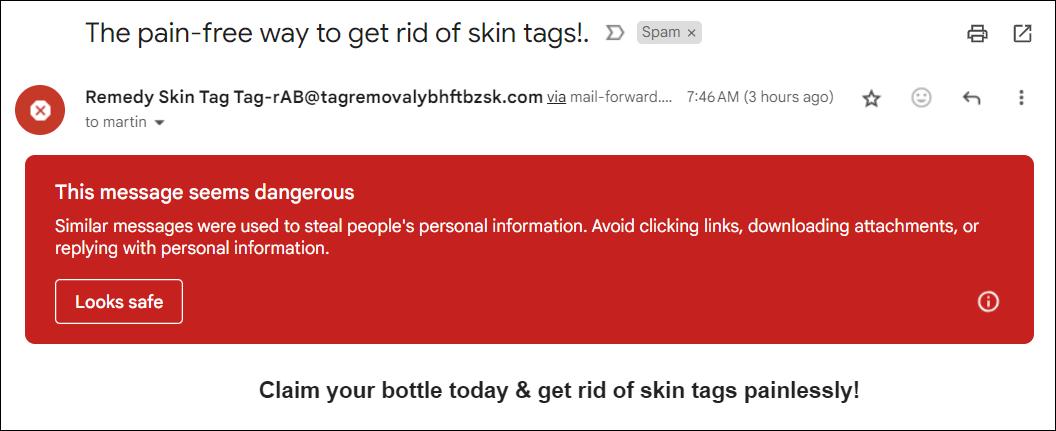

Tout d’abord, examinons un spam évident envoyé à une adresse Gmail. Cela nous aidera à comprendre comment Gmail et d'autres fournisseurs de messagerie filtrent automatiquement les courriers indésirables.

Voici un e-mail envoyé à mon adresse Gmail personnelle qui n'est même jamais arrivé dans ma boîte de réception. Gmail l'a filtré et envoyé directement dans mon dossier SPAM.

Ignorons le fait qu'il s'agit d'un spam évident et examinons l'en-tête de l'e-mail pour voir pourquoi les outils automatisés de Gmail l'ont détecté et signalé comme spam.

LIVRE GRATUIT

Votre feuille de route étape par étape vers une entreprise de développement Web rentable. De l’acquisition de plus de clients à la croissance fulgurante.

LIVRE GRATUIT

Planifiez, créez et lancez votre prochain site WP sans accroc. Notre liste de contrôle rend le processus facile et reproductible.

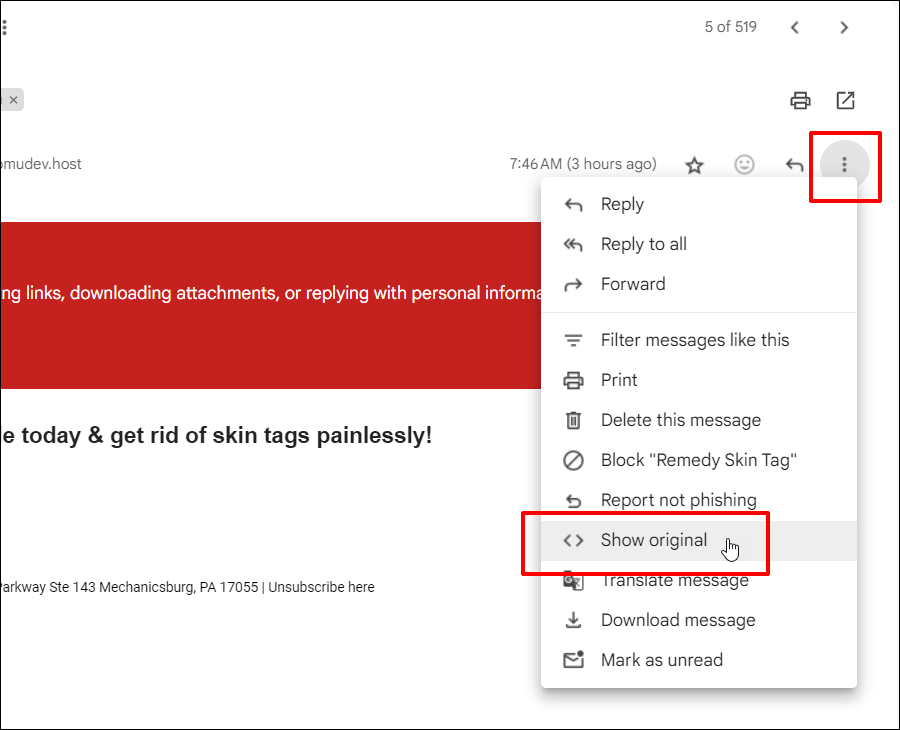

Pour ce faire, consultez l'e-mail dans votre compte Gmail (ne cliquez sur aucun lien dans l'e-mail, bien sûr !), cliquez sur l'icône de points de suspension verticaux et sélectionnez Afficher l'original dans les options du menu…

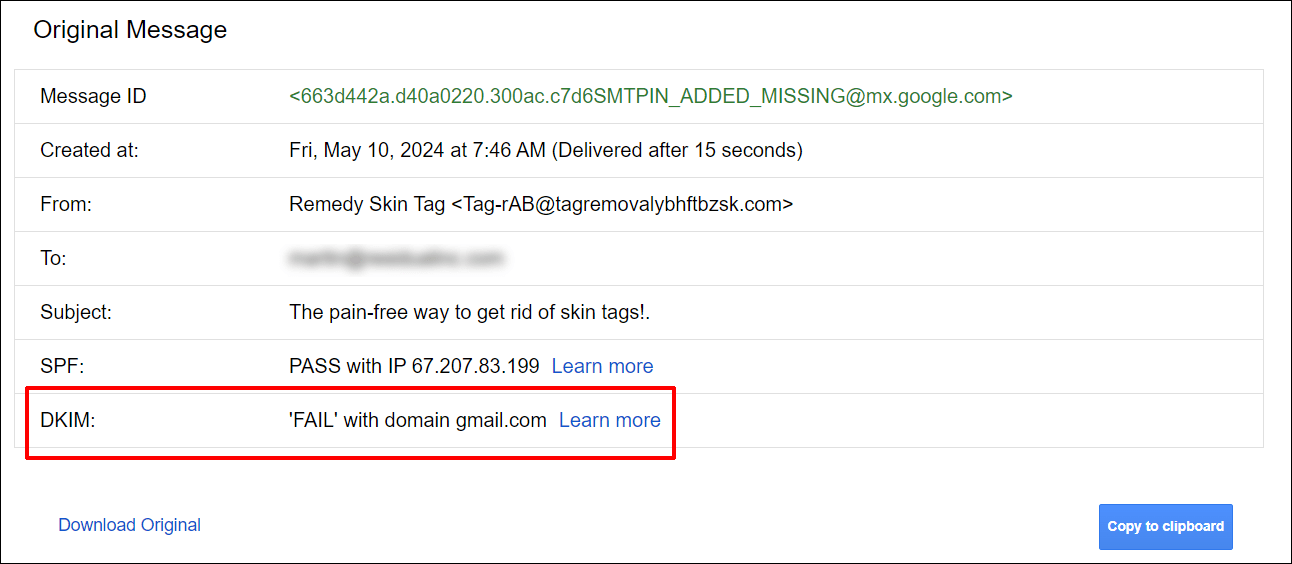

Comme vous pouvez le constater, cet e-mail ne respecte pas les exigences de la politique DKIM de Gmail.

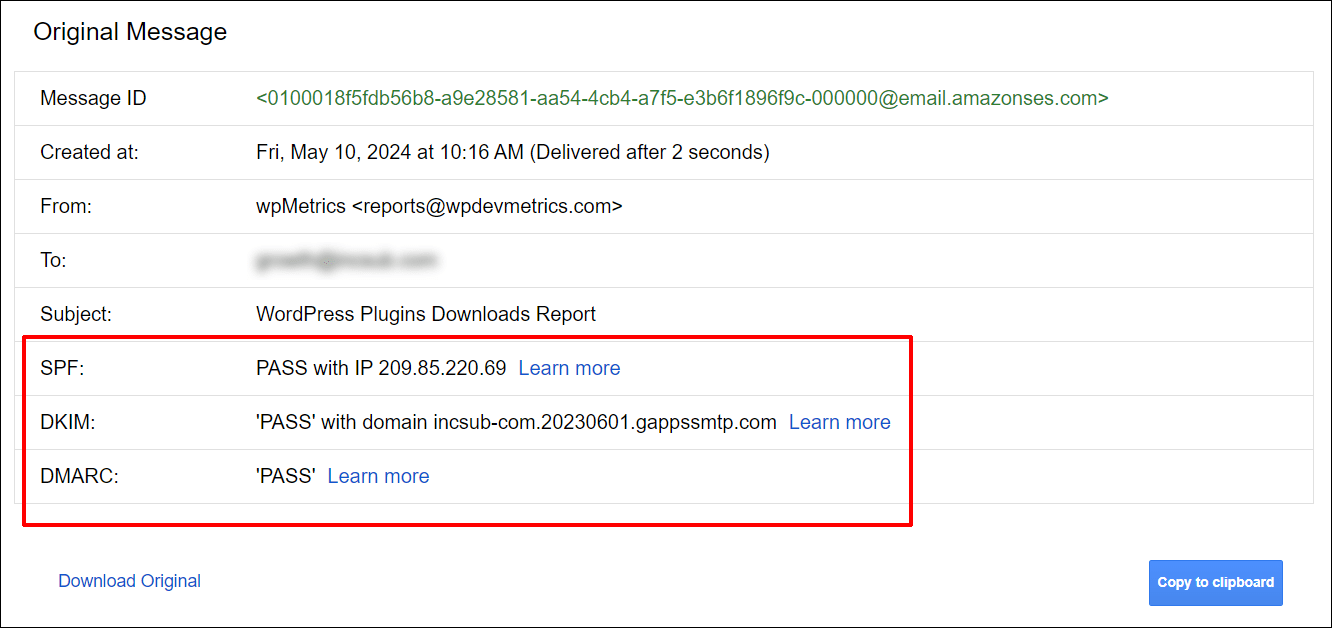

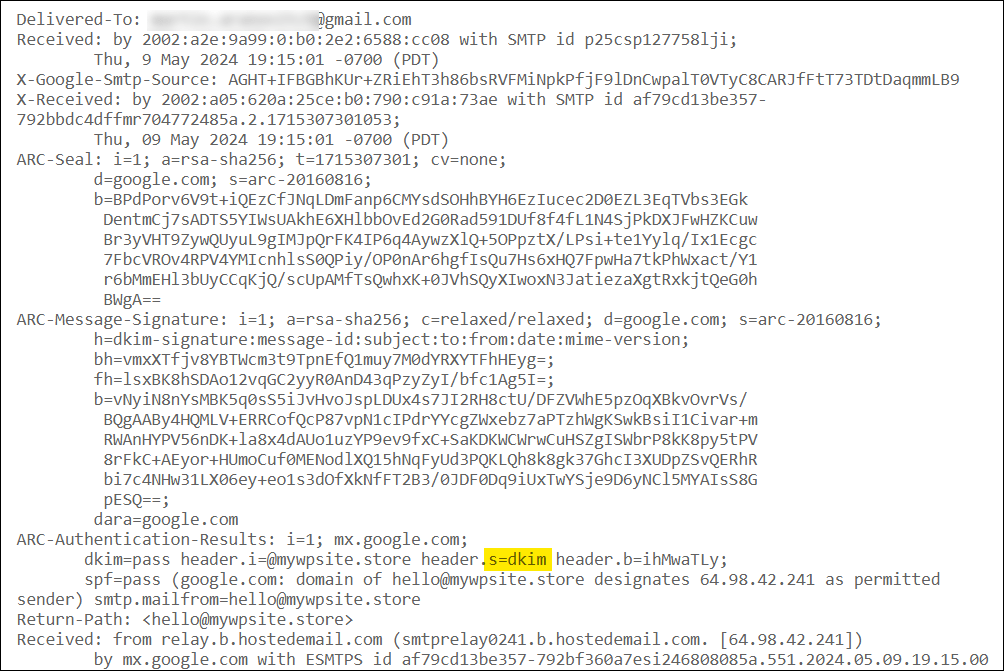

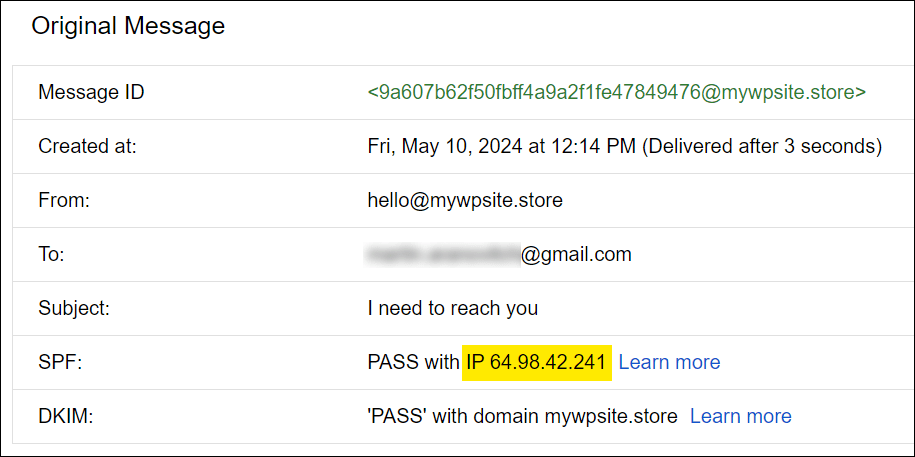

E-mails conformes

À titre de comparaison, voici l'en-tête d'un e-mail envoyé à mon adresse Gmail professionnelle par un expéditeur conforme. Comme vous pouvez le constater, cette société a satisfait à toutes les exigences de Gmail en matière de livraison sécurisée des e-mails.

Utiliser les outils de vérification

Comme mentionné précédemment, il existe un certain nombre d'excellents outils que vous pouvez utiliser pour vérifier et/ou dépanner si votre domaine de messagerie (ou le domaine de messagerie d'un client ou d'un service tiers) répond aux protocoles requis pour se conformer aux directives des expéditeurs de courrier électronique.

Vérifiez SPF, DKIM et DMARC

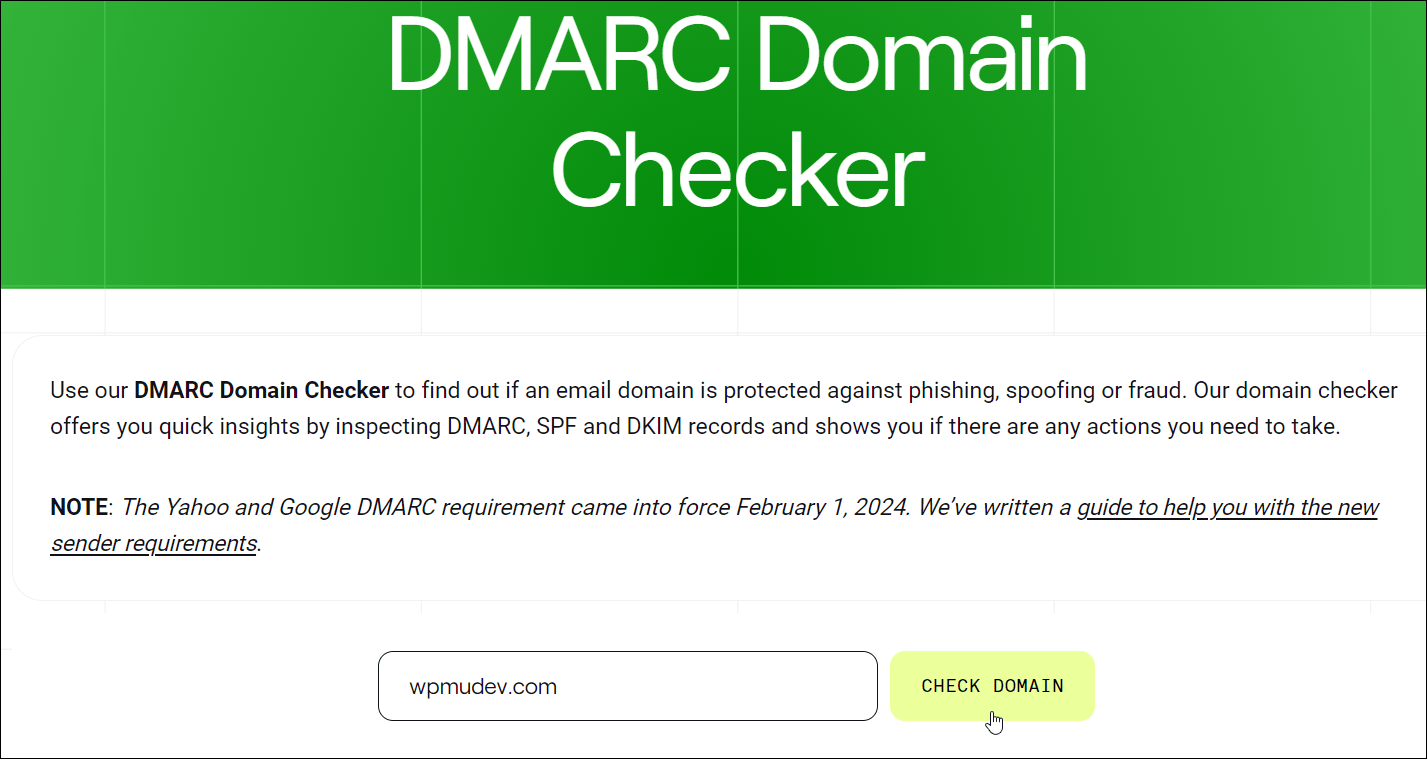

Pour les exemples de cette section, nous utiliserons les outils gratuits de dmarcian.com.

Rendez-vous dans la section des outils gratuits de dmarcian et cliquez sur leur outil de vérification de domaine…

Entrez le nom de domaine de messagerie dans le champ (uniquement le domaine, pas d' adresse @ ) et cliquez sur Vérifier le domaine …

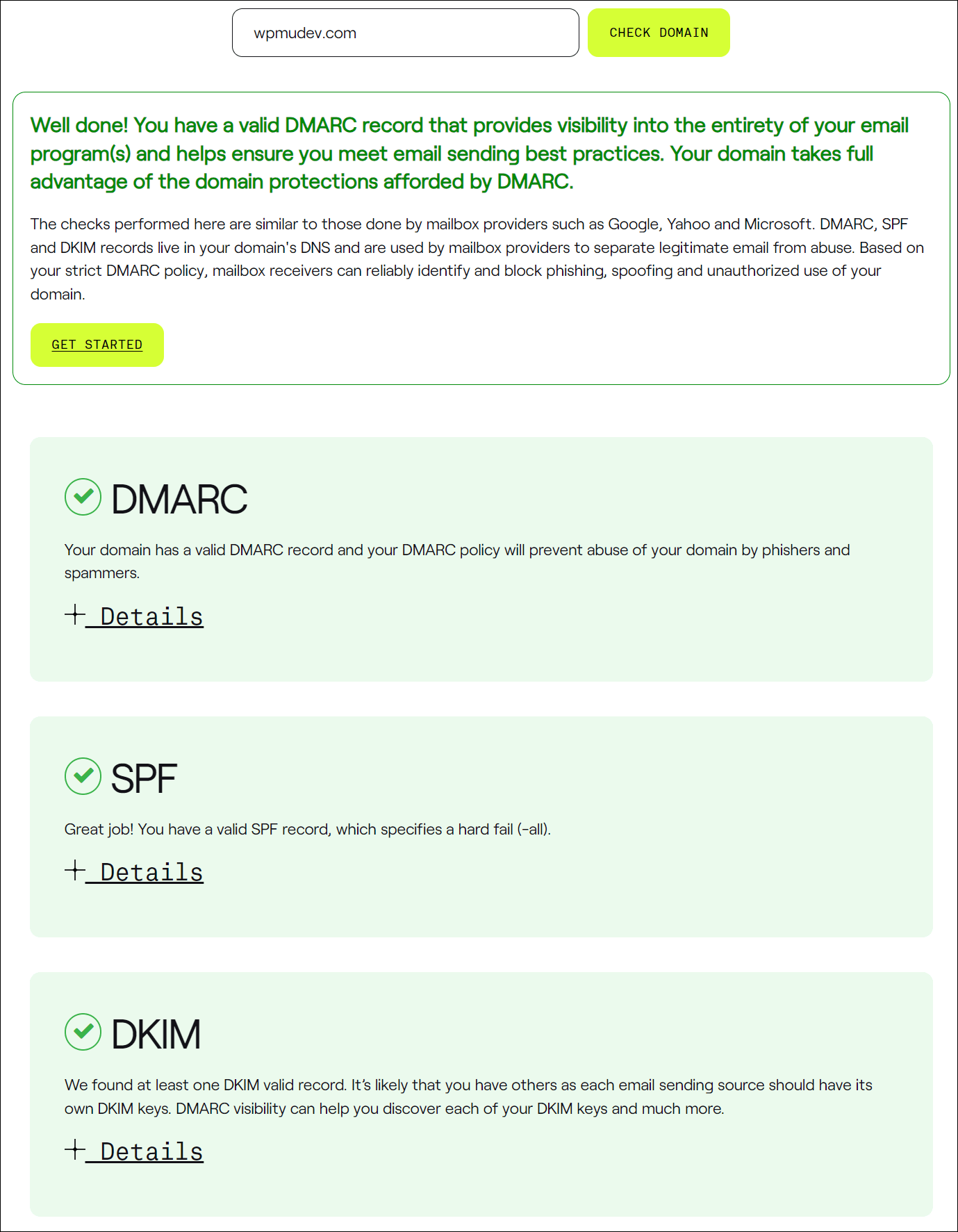

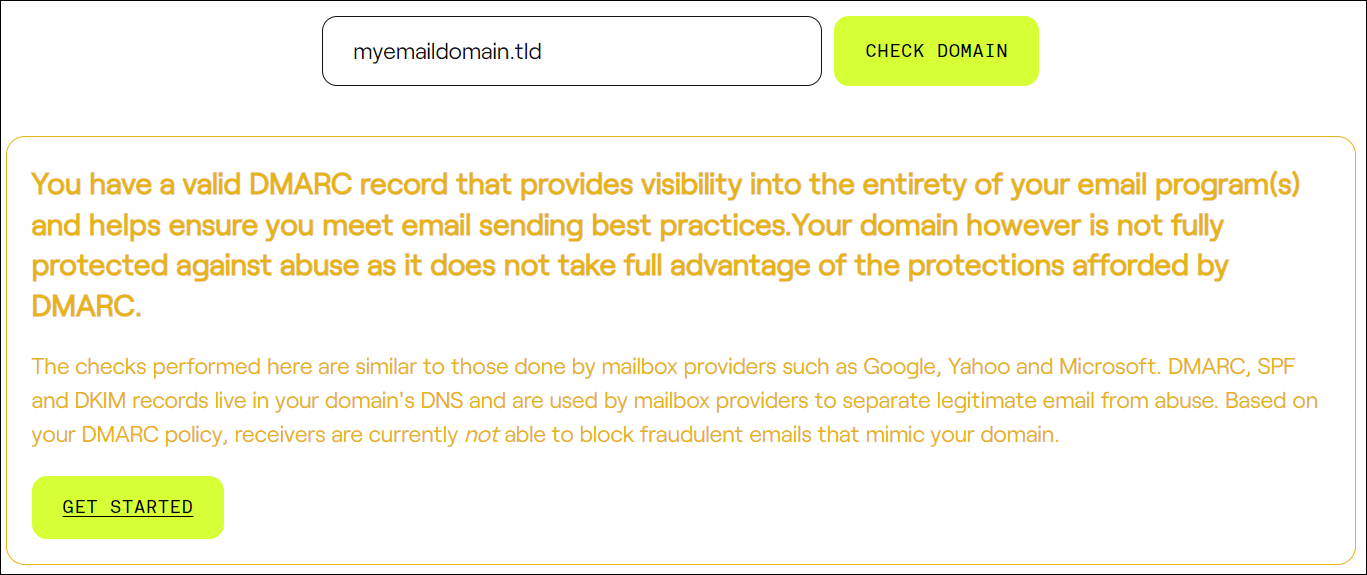

L'outil effectue des vérifications similaires à celles effectuées par les fournisseurs de boîtes aux lettres comme Google, Yahoo et Microsoft et affiche des résultats indiquant si les enregistrements du domaine de messagerie répondent ou non aux exigences SPF, DKIM et DMARC.

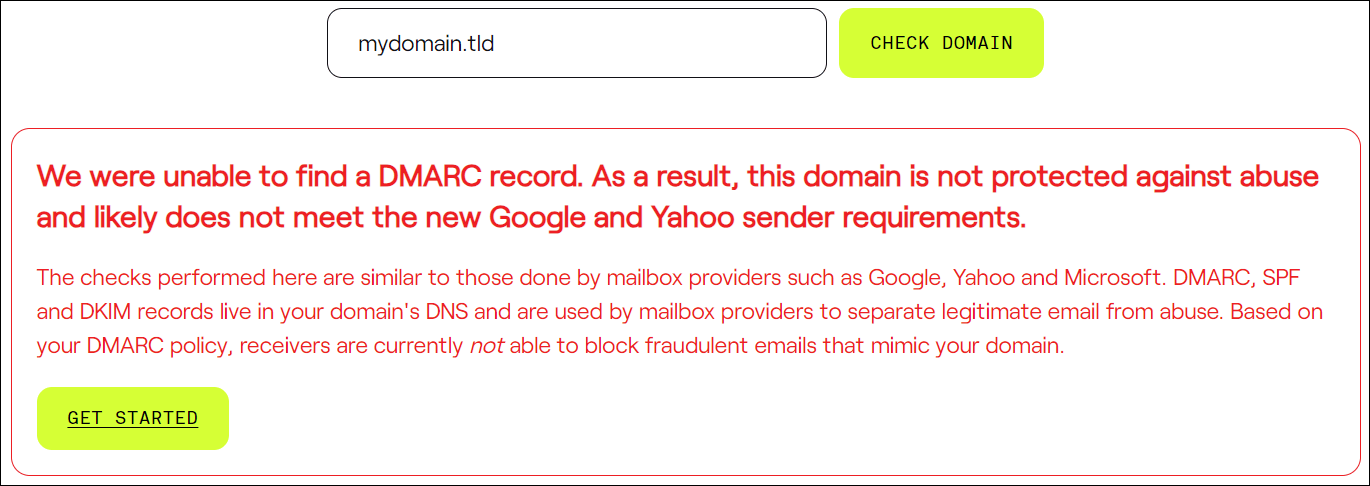

Si un domaine de messagerie ne répond pas aux vérifications, vous verrez un résultat similaire à celui présenté ci-dessous.

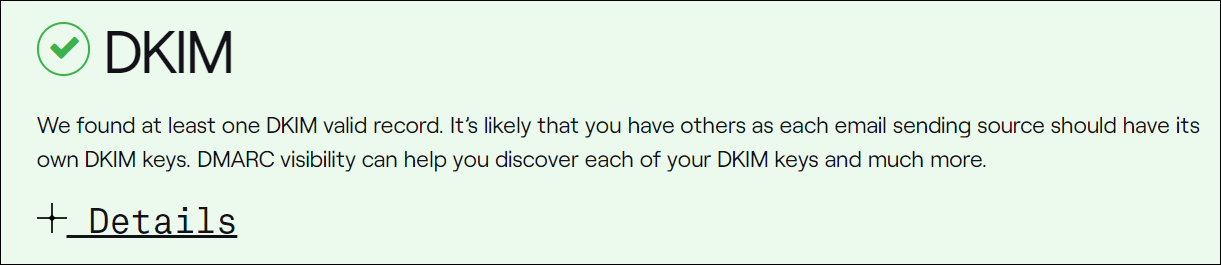

Parfois, vous pouvez recevoir un message similaire à celui présenté ci-dessous. Le message ci-dessous laisse entendre que vos e-mails répondent aux critères et seront toujours livrés, mais vous souhaiterez peut-être utiliser les services de l'entreprise pour garantir une conformité totale.

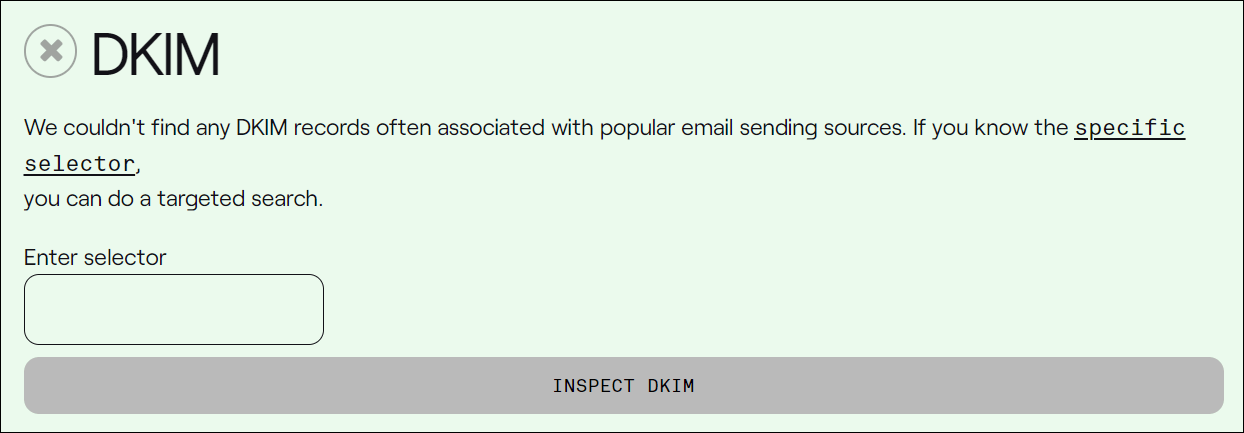

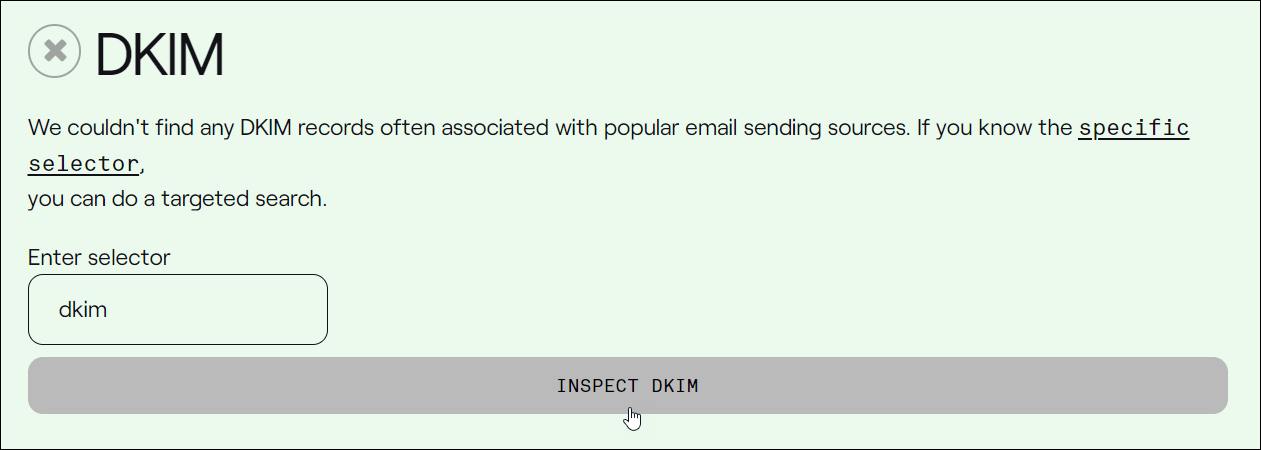

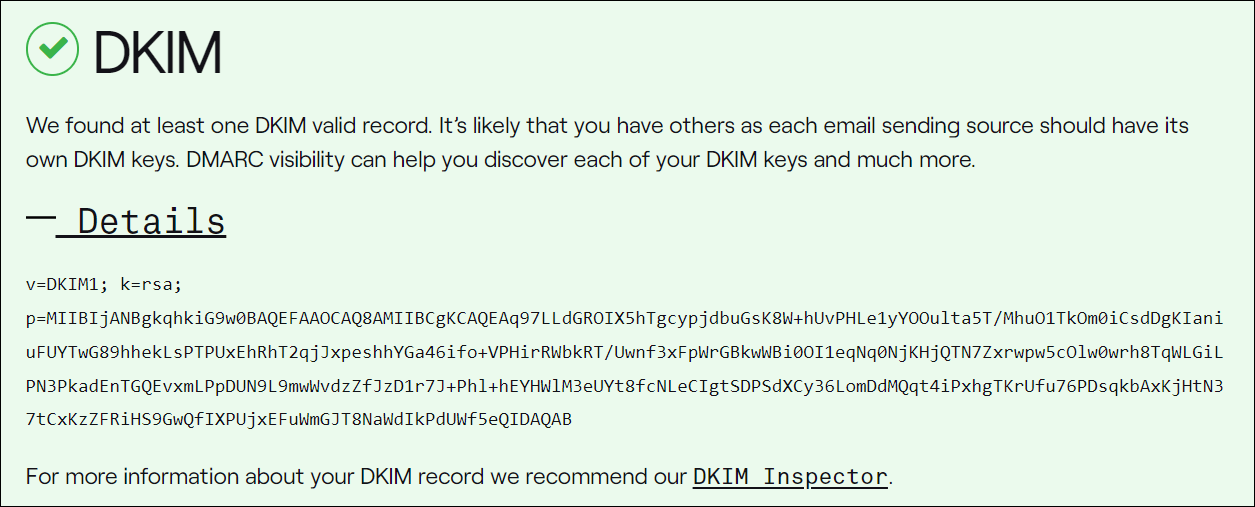

Voici un autre conseil utile à garder à l'esprit si vous effectuez un test sur vos domaines de messagerie et obtenez un résultat de vérification DKIM, comme indiqué dans la capture d'écran ci-dessous…

Lors de la vérification ci-dessus, l'outil n'a pas pu trouver les enregistrements DKIM pour le domaine de messagerie car il manque un sélecteur. Un sélecteur est normalement inclus dans l'enregistrement DKIM lorsqu'un email conforme est envoyé.

Pour trouver un sélecteur pour effectuer cette vérification, procédez comme suit :

- Lancez votre compte de messagerie et recherchez un e-mail envoyé par le domaine que vous vérifiez. Dans cet exemple, nous utiliserons Gmail.

- Cliquez sur l'icône de points de suspension verticaux et sélectionnez Afficher l'original dans les options du menu.

- Faites défiler la section des en-têtes Internet jusqu'à ce que vous arriviez au fouillis de code.

- Recherchez la partie

s=de l’en-tête de signature DKIM. Ceci est votre sélecteur

Copiez la partie du sélecteur et collez-la dans l'outil de vérification DKIM, puis cliquez sur le bouton Inspecter DKIM.

Cela devrait résoudre le problème et permettre à votre e-mail de passer le contrôle DKIM.

Cliquez sur le lien Détails pour afficher plus de détails sur les résultats.

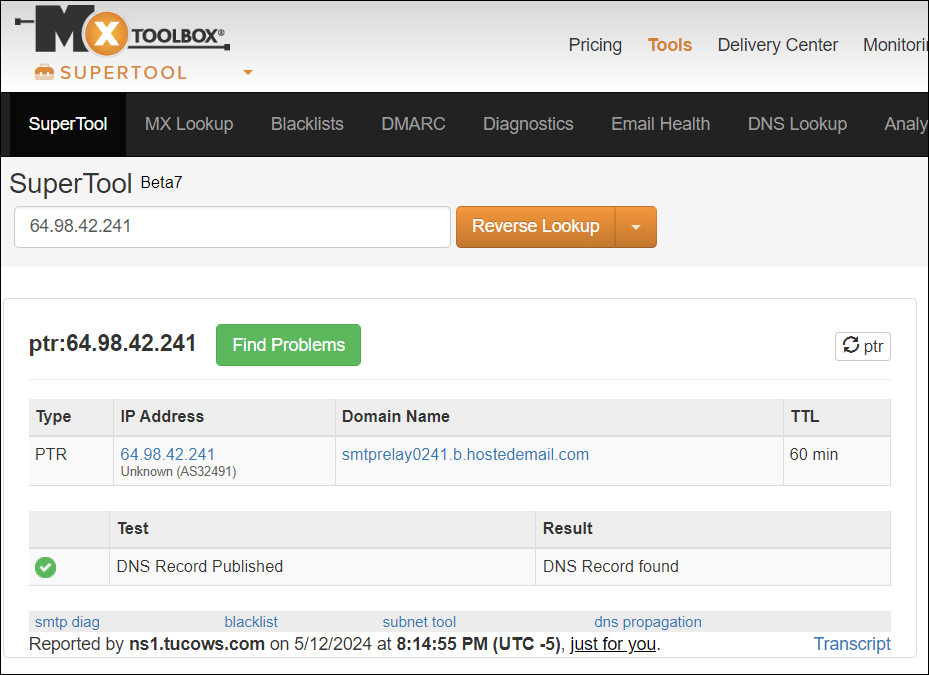

Vérifier le PTR

Un enregistrement de pointeur DNS, en abrégé PTR, sert à relier une adresse IP à son nom de domaine correspondant. Contrairement à l'enregistrement « A », qui mappe les noms de domaine aux adresses IP, l'enregistrement PTR remplit la fonction inverse en associant les adresses IP aux noms de domaine.

Pour vérifier que les domaines ou les adresses IP d'envoi disposent d'enregistrements DNS directs et inverses valides, comme requis, localisez et copiez d'abord l'adresse IP du domaine de messagerie d'envoi dans l'en-tête de l'e-mail…

Collez-le ensuite dans un outil de recherche DNS inversé, comme MXToolbox.com pour vérifier si le PTR est valide…

Bien que les vérifications ci-dessus vous donnent les bonnes informations, nous vous recommandons également de tester votre courrier électronique pour détecter le spam. Cela contribuera à garantir une délivrabilité optimale de vos e-mails.

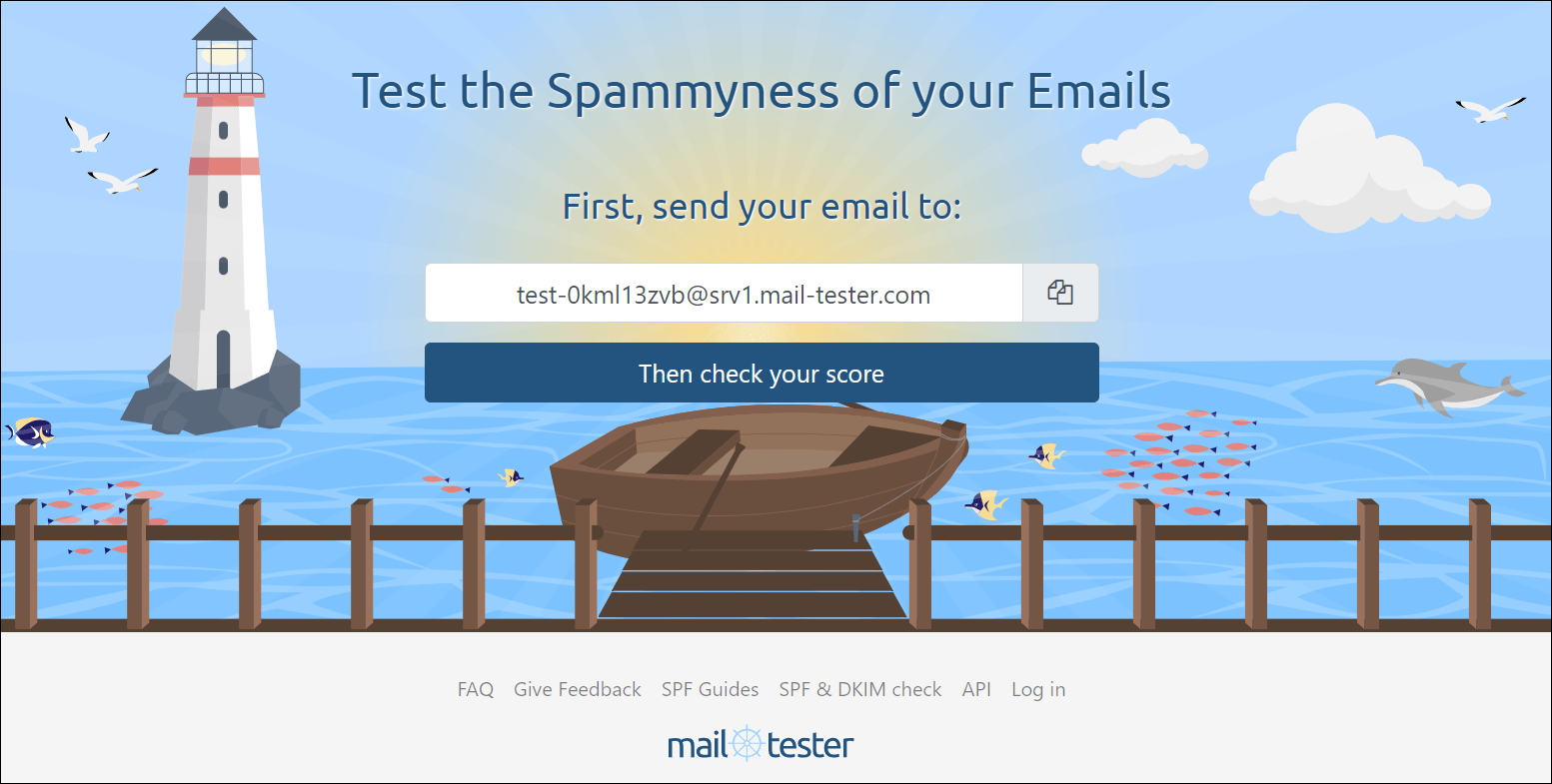

Nous vous recommandons d'utiliser un service comme Mail Tester (ils disposent également d'un outil de vérification SPF et DKIM).

Espérons que ce guide vous a donné une compréhension de base de ce que signifient SPF, DKIM et DMARC et comment utiliser les outils pour vérifier la validité des domaines de messagerie et résoudre les problèmes potentiels.

Si vous utilisez (ou prévoyez d'utiliser) les services de messagerie Web ou d'hébergement de courrier électronique de WPMU DEV, consultez notre guide sur la façon d'optimiser la délivrabilité des e-mails à l'aide des services de messagerie de WPMU DEV.

Meilleures pratiques d'envoi d'e-mails

Si vous envisagez d'envoyer des e-mails en masse, voici un aperçu des principales pratiques d'envoi d'e-mails à suivre pour rester conforme aux nouvelles directives :

- Abonnements : n'envoyez des e-mails qu'à ceux qui se sont inscrits. Si vous êtes un expéditeur d'e-mails massifs qualifié, vous pouvez utiliser un outil gratuit tel que Postmaster Tools de Google pour éviter les marquages de spam et accéder régulièrement aux données et aux diagnostics sur les erreurs de livraison Gmail, les rapports de spam et les commentaires. boucle, et plus encore pour garantir que les taux de plaintes restent inférieurs à 0,3 % .

- Gestion des abonnements : activez la désinscription en un clic pour des désinscriptions efficaces. Autorisez les destinataires à consulter et à se désinscrire de listes de diffusion spécifiques.

- Formatage des messages : formatez les e-mails conformément aux normes RFC 5322 et HTML. Évitez de masquer le contenu et assurez-vous que les informations sur l’expéditeur sont claires.

- Directives d'envoi : authentifiez les e-mails avec SPF et DKIM. Maintenez des adresses IP d’envoi cohérentes et catégorisez les messages. Utilisez une connexion TLS pour transmettre des e-mails.

- Évitez les pratiques d'envoi : ne mélangez pas les types de contenu, ne vous faites pas passer pour d'autres et n'achetez pas de listes de diffusion.

- Augmentez lentement le volume d'envoi : augmentez progressivement le volume et surveillez les mesures de livraison.

- Considérations particulières : Assurer le respect des directives, en particulier pour les fournisseurs tiers.

- Exercices de marketing d'affiliation et de phishing : surveillez régulièrement les affiliés et évitez d'envoyer des e-mails de test de phishing.

Pour obtenir des directives plus détaillées concernant les expéditeurs d'e-mails, consultez : Aide Google : Consignes relatives aux expéditeurs d'e-mails.

Points supplémentaires et informations utiles

Couvrir tout ce qu’il y a à savoir sur la délivrabilité des e-mails dépasse le cadre de cet article. Cependant, nous avons pensé inclure ici quelques informations supplémentaires utiles pour vous éviter des heures de recherche.

Envoi massif d'e-mails

Voici quelques éléments à garder à l’esprit si vous envisagez d’envoyer des e-mails en masse :

- Les e-mails usurpés sont pris en compte dans la limite des expéditeurs groupés de 5 000 . Selon Yahoo, « les courriels usurpés seront pris en compte dans le courrier que nous examinons à des fins d’application. Si vous rencontrez un problème d'usurpation d'identité, vous devez quand même mettre en œuvre une politique d'application DMARC (p = quarantaine ou p = rejet).

- Les sous-domaines sont également soumis aux exigences . Les e-mails non conformes envoyés depuis le sous-domaine d'un domaine au niveau de l'organisation soumis à une vérification DMARC seront impactés.

Idées fausses sur le SPF (Sender Policy Framework)

Comprendre le rôle de SPF dans l'authentification des e-mails est important, mais le protocole présente également des limites. Voici quelques idées fausses populaires sur le SPF :

- SPF protégera entièrement mon domaine contre l'usurpation d'identité : SPF ne protège pas entièrement l'adresse de l'expéditeur visible par l'utilisateur. Il vérifie l'autorisation du domaine mais ne sécurise pas l'adresse de l'expéditeur. Utilisez DMARC pour protéger les noms de domaine visibles contre l'usurpation d'identité.

- La mise en œuvre de SPF est suffisante pour empêcher toutes tentatives d'usurpation d'identité et de phishing : Si le SPF est une mesure cruciale, il ne constitue pas une solution complète contre l'usurpation d'identité et le phishing. D'autres méthodes d'authentification de courrier électronique (par exemple DMARC) sont nécessaires pour une protection complète.

- L'inclusion de l'enregistrement SPF d'une entreprise dans les e-mails garantit une authentification appropriée : les entreprises demandent parfois par erreur aux clients d'inclure leur enregistrement SPF. Cependant, cela peut ne pas authentifier efficacement les e-mails et entraîner des erreurs de configuration.

Idées fausses sur le DKIM (DomainKeys Identified Mail)

Comme avec SPF, il est également important de comprendre le rôle que joue DKIM dans l'envoi et la livraison de vos e-mails, mais il existe certaines idées fausses dont il faut être conscient :

- Malentendu concernant le chiffrement : Contrairement à la croyance populaire, DKIM ne chiffre pas les e-mails. Au lieu de cela, il se concentre sur la vérification de l’intégrité des messages via des hachages sous les balises « bh » et « b », offrant une protection contre les attaques de modification et de relecture, bien qu’une protection partielle contre le vol d’identité et la falsification. Une vérification DKIM réussie indique l'autorisation de l'expéditeur et garantit l'intégrité du contenu du message pendant le transit.

- Forgery Fallacy : Il existe une idée fausse selon laquelle les signatures DKIM peuvent être falsifiées puisque leurs détails sont accessibles au public dans les enregistrements DNS. Cependant, DKIM s'appuie sur une infrastructure à clé publique (PKI) avec une paire de clés – publique et privée. Bien que la clé publique soit accessible dans les enregistrements DNS, la clé privée réside en toute sécurité sur le serveur du fournisseur de services de messagerie, garantissant ainsi l'authenticité du message. Par conséquent, les signatures DKIM ne peuvent pas être falsifiées car la clé privée reste confidentielle et utilisée uniquement pour la signature des messages.

- Illusion de solution anti-spam : bien que DKIM aide à vérifier l'autorisation de l'expéditeur et l'intégrité des messages, il ne fournit pas de solution définitive au spam. Même si cela réduit la probabilité que des spammeurs utilisent des adresses e-mail falsifiées ou volées, cela ne les empêche pas d'acheter des domaines et de créer des enregistrements DKIM pour poursuivre leurs activités. Par conséquent, cela peut, par inadvertance, légitimer dans une certaine mesure le spam. Cependant, une utilisation authentique du domaine peut atténuer les attaques de phishing, en améliorant la sécurité des e-mails contre les tentatives malveillantes, telles que les e-mails frauduleux provenant prétendument d'entreprises légitimes.

Pour connaître les dernières mises à jour sur les directives de Google concernant l'envoi d'e-mails à des comptes Gmail personnels et les exigences en matière d'envoi d'e-mails en masse, consultez la FAQ sur les directives des expéditeurs d'e-mails de Google.

Avez-vous déjà reçu le message ?

Alors que la lutte de plus en plus complexe et continue contre le spam et le phishing par des acteurs malveillants sophistiqués continue de s'intensifier, les principaux fournisseurs comme Google, Yahoo, Microsoft et d'autres ont commencé à imposer des exigences strictes en matière d'envoi d'e-mails à tous les utilisateurs afin de garantir la livraison sécurisée des e-mails à destination. destinataires.

Espérons que cet article vous a donné toutes les informations dont vous avez besoin pour comprendre et respecter toutes les directives et exigences relatives à l'envoi d'e-mails qui parviendront aux boîtes de réception de vos destinataires.

Reportez-vous à notre guide sur la façon d'optimiser la délivrabilité des e-mails à l'aide des services de messagerie de WPMU DEV pour savoir comment votre entreprise peut facilement se conformer à ces nouvelles règles d'envoi d'e-mails.