Vulnérabilité de téléchargement de fichiers - Comment empêcher les pirates de l'exploiter

Publié: 2023-04-19Pensez-vous que votre site Web présente une vulnérabilité de téléchargement de fichiers ? Craignez-vous que des pirates l'exploitent pour pirater votre site ?

Nous aimerions pouvoir vous dire qu'il n'y a pas de quoi s'inquiéter, mais la vérité est qu'une vulnérabilité de téléchargement de fichier est un problème sérieux.

Si un pirate découvre cette vulnérabilité sur votre site, il peut pirater votre site et en prendre le contrôle total. Ils peuvent causer de graves dommages à votre site en défigurant vos pages, en supprimant des fichiers, en volant des données et même en envoyant des spams à vos clients. Vous pouvez vérifier les principales vulnérabilités de WordPress ici.

De plus, les choses peuvent faire boule de neige dans des problèmes de sécurité beaucoup plus importants. Lorsque Google détecte le piratage, il met immédiatement votre site Web sur liste noire pour empêcher les utilisateurs de Google d'y accéder. De plus, votre fournisseur de serveurs Web suspendra votre compte.

Mais ne vous inquiétez pas, vous pouvez empêcher tout cela de se produire en prenant les bonnes mesures pour corriger et empêcher les vulnérabilités de téléchargement de fichiers sur votre site.

Dans cet article, nous expliquerons ce qu'est une vulnérabilité de téléchargement de fichier et vous montrerons les moyens les plus efficaces de protéger votre site contre celle-ci. Vous pouvez également apprendre comment les pirates piratent WordPress.

[lwptoc skipHeadingLevel=”h1,h3,h4,h5,h6″ skipHeadingText=”Réflexions finales”]

Qu'est-ce qu'une vulnérabilité de téléchargement de fichier ?

De nombreux sites Web WordPress offrent aux visiteurs la possibilité de télécharger des fichiers à diverses fins. Par exemple, un portail d'emploi permettrait à un utilisateur de télécharger un CV et des certificats. Un site Web bancaire vous permettrait de télécharger des pièces justificatives telles que l'identité, l'adresse et une preuve de revenu. Lorsqu'un fichier est téléchargé sur votre site, WordPress vérifie le fichier et le stocke dans un dossier spécifique appelé le répertoire Uploads.

Généralement, les documents ou certains fichiers téléchargés par les téléchargeurs de fichiers sont dans un format qui ne peut exécuter aucune commande sans afficher de message d'erreur.

Pour les images, les formats acceptés incluent png et jpeg. Pour les documents, les formats incluent PDF et Docx. Et pour les vidéos, il inclut les extensions de fichiers mp3 et mp4. Les formats ou types de fichiers vous permettent de visualiser uniquement ces fichiers.

Comme nous l'avons dit, ces formats ne sont pas exécutables, ce qui signifie que même s'ils contiennent du code malveillant, le code ne peut exécuter aucune commande sur votre site.

Généralement, les champs de téléchargement sur un site Web n'acceptent que les fichiers non exécutables. Mais en cas de dysfonctionnement, il peut commencer à accepter des téléchargements de fichiers sans restriction.

Les pirates peuvent en tirer parti et télécharger des codes exécutables dans des formats de fichiers tels que le fichier PHP, JavaScript et exe. Ces fichiers peuvent exécuter des commandes faisant des ravages sur votre site Web. Vous pouvez vérifier comment empêcher les attaques par injection SQL.

C'est ce qu'on appelle une vulnérabilité de téléchargement de fichier.

Dans les sections ci-dessous, vous apprendrez comment protéger votre site Web contre une telle vulnérabilité.

Heureusement, il existe des mesures que vous pouvez prendre pour protéger votre site Web contre une telle vulnérabilité. Cependant, il est important de comprendre comment cette vulnérabilité fonctionne. Donc, avant de discuter des mesures de protection, nous examinerons plus en détail la vulnérabilité de base du téléchargement de fichiers dans la section suivante.

Quels sont les différents types de vulnérabilité de téléchargement de fichiers ?

Plus tôt, nous avons expliqué comment fonctionne la vulnérabilité de téléchargement de fichiers. Nous avons dit que dans un site Web WordPress, il y a des champs pour télécharger des fichiers. Vous ne pouvez télécharger que certains types de fichiers non exécutables. Mais si le champ de téléchargement fonctionne mal (en raison d'une vulnérabilité), les pirates peuvent télécharger des fichiers exécutables malveillants.

Il y a maintenant deux manières dont le champ de téléchargement vulnérable accepte un fichier.

1. Il peut accepter un fichier directement sur le site Web. Dans ce cas, les pirates peuvent télécharger directement des fichiers malveillants. C'est ce qu'on appelle la vulnérabilité de téléchargement de fichier local .

2. Certains champs de téléchargement n'autorisent pas les téléchargements directs. Ils vous demandent de télécharger vos fichiers sur un autre site Web, par exemple sur des services cloud tels que GDrive, Dropbox.

Ensuite, vous devez partager l'emplacement sous la forme d'une URL. Le site Web récupérera le fichier à partir de l'emplacement. Il s'agit d'un moyen indirect de télécharger des fichiers qui permet à un attaquant de télécharger des fichiers malveillants sur un site Web. C'est ce qu'on appelle la vulnérabilité de téléchargement à distance .

La vulnérabilité de téléchargement local et la vulnérabilité de téléchargement à distance sont les deux types différents de vulnérabilités de téléchargement de fichiers.

Un exemple de vulnérabilité de téléchargement à distance qui vient immédiatement à l'esprit est la vulnérabilité TimThumb. C'était un plugin de redimensionnement d'image populaire et la vulnérabilité affectait un grand nombre de sites Web WordPress. Il permettait aux utilisateurs d'importer des images à partir de sites Web d'hébergement d'images (comme imgur.com et flickr.com). Cependant, en raison du manque de mesures de sécurité, les pirates ont également pu télécharger des fichiers malveillants à la place des images. Ces fichiers peuvent avoir un nom de fichier différent ou différentes tailles de fichier. Mais le contenu du fichier peut être très dangereux.

Comment les pirates exploitent-ils une vulnérabilité de téléchargement de fichiers ?

Le processus de piratage d'un site Web est complexe et technique. Nous l'avons simplifié autant que possible et défini les étapes d'une manière facile à comprendre pour tout le monde.

→ Les pirates sont toujours à la recherche de vulnérabilités grâce auxquelles ils peuvent accéder à des sites Web.

→ Dans un site WordPress, il est courant de trouver des vulnérabilités dans les plugins et les thèmes . Lorsque les développeurs de plugins et de thèmes découvrent ces vulnérabilités, ils publient rapidement une mise à jour.

→ Les mises à jour contiennent des détails sur le correctif, c'est ainsi que les pirates apprennent qu'un plugin ou un thème spécifique présente une vulnérabilité pouvant être exploitée.

En savoir plus sur les techniques courantes de piratage de sites Web.

Que se passe-t-il lorsque vous ne mettez pas à jour votre site ?

→ Les pirates ciblent rarement un seul site Web. Ils parcourent Internet pour trouver des milliers de sites Web utilisant le plugin vulnérable. De nombreux propriétaires de sites Web ont tendance à différer les mises à jour car ils ne sont pas conscients de l'importance des mises à jour de WordPress. Ils continuent de fonctionner sur les anciennes versions du plugin qui sont vulnérables.

→ Supposons que vous utilisez un plugin pour activer une section de commentaires sur votre blog. Les développeurs de ce plugin ont récemment découvert une vulnérabilité de téléchargement de fichiers. Pour résoudre ce problème, ils ont publié un correctif via une mise à jour. Pour une raison quelconque, vous n'avez pas pu mettre à jour le plugin. La vulnérabilité reste dans le plugin. Les pirates découvrent que votre site utilise l'ancienne version du plugin de commentaires. Ils téléchargent des fichiers malveillants sur votre site Web en exploitant la vulnérabilité de téléchargement de fichiers (tests de pénétration). Le fichier contient des scripts à l'aide desquels ils peuvent commencer à exécuter des activités malveillantes.

→ Une fois que les fichiers infectés sont à l'intérieur de votre site Web, les pirates exécutent des commandes qui leur permettent de voler des données sensibles telles que les identifiants de connexion à la base de données de votre site Web. Ils peuvent encore aggraver le piratage en utilisant les données pour se connecter à votre site Web et obtenir le contrôle complet de votre site.

Comment protéger votre site Web contre la vulnérabilité de téléchargement de fichiers ?

Comme nous l'avons mentionné précédemment, une vulnérabilité de téléchargement de fichier peut avoir des impacts techniques dévastateurs sur votre site Web. Cependant, si vous mettez en œuvre les étapes suivantes, vous pouvez corriger la vulnérabilité et protéger votre site contre les pirates.

Voici 6 mesures de sécurité importantes pour les sites Web que nous vous recommandons de prendre immédiatement :

1. Installez un plugin de sécurité WordPress

C'est une bonne idée d'avoir un plugin de sécurité WordPress installé sur votre site. Comme nous l'avons mentionné précédemment, des vulnérabilités sont vouées à apparaître et pour une raison quelconque, si vous ne parvenez pas à mettre à jour le plugin, les pirates vont en profiter et pirater votre site.

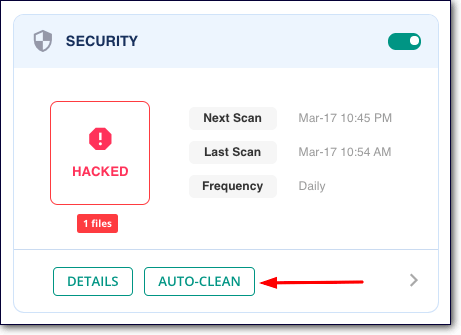

Nous vous recommandons d'utiliser notre plugin de sécurité - MalCare. Il est livré avec un scanner et un nettoyeur, entre autres. Le scanner utilise des techniques de détection avancées pour trouver les logiciels malveillants cachés. Et le nettoyeur est automatisé, ce qui vous permet de nettoyer votre site Web en quelques clics seulement.

Le scanner de vulnérabilité du plugin analysera votre site Web tous les jours et vous alertera immédiatement du piratage. Cela vous aidera également à nettoyer votre site Web en moins d'une minute avant que les pirates ne puissent endommager votre site.

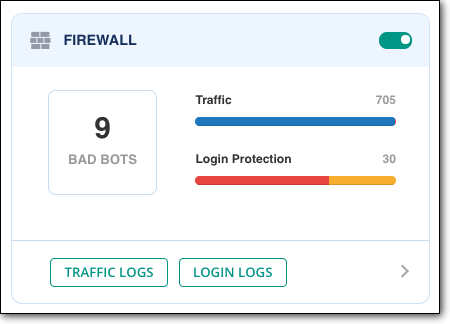

De plus, les plugins de sécurité protègent votre site Web via un pare-feu WordPress.

Un pare-feu WordPress fonctionne comme votre propre super-héros de la sécurité Web qui empêche le trafic malveillant d'accéder à votre site Web. Il vérifie tout le trafic entrant de votre site Web. Il permet au bon trafic d'accéder à votre site et le mauvais trafic est rapidement bloqué.

Cela signifie que même si votre site Web contient des vulnérabilités, les pirates ne peuvent pas l'exploiter car ils sont empêchés d'accéder au site Web par le pare-feu.

2. Gardez votre site Web à jour

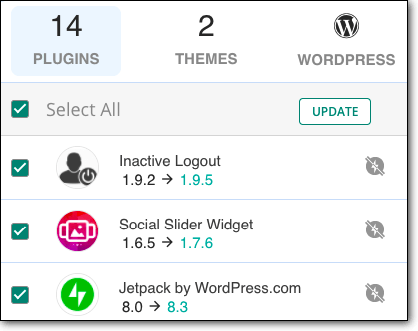

Nous avons expliqué précédemment que lorsque les développeurs découvrent une vulnérabilité de téléchargement de fichier dans leur plugin ou leur thème, ils la corrigent et publient une version mise à jour. La nouvelle version contiendra un correctif de sécurité pour les applications Web. Une fois que vous aurez mis à jour cette version, la vulnérabilité de téléchargement de fichiers sera corrigée sur votre site.

Cela dit, les mises à jour peuvent parfois être un problème. Ils sont fréquemment disponibles et peuvent parfois entraîner une panne ou un dysfonctionnement de votre site. Nous vous recommandons de réserver du temps chaque semaine pour mettre à jour votre site Web en toute sécurité en utilisant un site intermédiaire.

Vous pouvez utiliser notre plugin, MalCare, pour configurer un site intermédiaire et tester les mises à jour avant de les installer sur votre site en ligne. Si vous exploitez plusieurs sites Web, le plug-in vous permet de les gérer et de les mettre à jour à partir d'un tableau de bord centralisé. Cela rend les mises à jour plus faciles, plus rapides et sans tracas.

3. Achetez des plugins et des thèmes sur des marchés réputés

Les vulnérabilités se développent fréquemment dans les thèmes et plugins de mauvaise qualité. C'est pourquoi nous vous suggérons d'utiliser uniquement des thèmes et des plugins de bonne qualité. Un bon moyen de déterminer la qualité des logiciels est de les acheter sur des marchés réputés comme Themeforest, CodeCanyon, Evanto, Mojo Marketplace, etc.

Les marchés réputés ont des politiques et des protocoles de sécurité stricts que les développeurs doivent suivre. Ainsi, les produits disponibles sur ces plateformes sont créés avec soin et bien entretenus.

4. Retirer la fonction de téléchargement de fichiers (si possible)

Si vous pensez que la fonction de téléchargement de fichiers sur votre site Web n'est pas importante, vous pouvez envisager de désactiver la fonctionnalité.

Pour certains sites Web tels que les sites de recrutement, cela peut ne pas être une option. Cependant, si la fonction de téléchargement de fichiers n'est pas requise sur votre site Web, nous vous suggérons fortement de la retirer.

Si vous utilisez un plug-in pour exécuter la fonctionnalité de téléchargement de fichiers, nous vous suggérons de désactiver et de supprimer le plug-in. Cela supprimera complètement la possibilité d'une vulnérabilité de téléchargement de fichier.

5. Modifier l'emplacement de stockage des fichiers téléchargés (risqué)

Tout ce qui est téléchargé sur votre site Web WordPress est stocké dans le dossier Uploads. Le dossier est situé dans le répertoire public_html qui stocke tous les fichiers critiques de votre site WordPress.

Lorsque les pirates téléchargent un fichier malveillant dans le dossier Upload, cela leur permet d'accéder au répertoire public_html, c'est-à-dire à l'ensemble de votre site Web.

Si vous déplacez le dossier Upload en dehors de ce répertoire, il sera beaucoup plus difficile de prendre le contrôle de votre site Web.

AVERTISSEMENT : Déplacer le dossier de téléchargement nécessite une expertise, donc si vous n'êtes pas familier avec le fonctionnement interne de WordPress, nous vous suggérons de sauter cette étape. Même si vous connaissez WordPress, nous vous recommandons fortement de faire des sauvegardes complètes du site Web avant d'apporter des modifications. Le moindre faux pas peut entraîner la rupture de votre site Web.

Ce sont les 6 mesures de prévention des vulnérabilités de téléchargement de fichiers. En prenant ces mesures, votre site sera protégé contre les vulnérabilités de téléchargement de fichiers. Cela nous amène à la fin de la prévention des vulnérabilités de téléchargement de fichiers sur votre site WordPress.

En conclusion

Protéger votre site WordPress contre les vulnérabilités de téléchargement de fichiers est une étape pour garantir que votre site Web est sûr et sécurisé contre les attaques de piratage.

Cependant, les pirates ont de nombreuses autres façons d'essayer de s'introduire dans votre site. Pour éviter tout type de tentatives de piratage sur votre site Web, nous recommandons ce qui suit -

1. Ayez toujours un plugin de sécurité comme MalCare installé sur votre site. Le plugin est livré avec un scanner de sécurité qui analysera et surveillera votre site quotidiennement. Son pare-feu empêchera également les pirates d'accéder à votre site.

2. Mettez régulièrement à jour votre site WordPress. Assurez-vous que vous utilisez la dernière version du noyau WordPress et de tous les plugins et thèmes installés sur votre site Web.

3. Et enfin, durcissez votre site WordPress. Les mesures de renforcement du site garantiront que votre site est difficile à pénétrer par les pirates.

Prenez ces mesures pour avoir l'esprit tranquille en sachant que votre site est sécurisé.

Essayez le plugin de sécurité MalCare dès maintenant !