Fortifiez votre site WordPress à partir de l'injection SQL : 9 méthodes efficaces

Publié: 2023-09-23Imaginez votre site Web comme une forteresse dressée, protégeant vos données et votre contenu précieux. Imaginez maintenant un pirate informatique rusé, armé de la magie noire de la cyber-intrusion, tentant de percer les défenses de votre château. Dans cette bataille numérique aux enjeux élevés, l’une des armes les plus redoutables de l’arsenal des hackers est l’injection SQL . Mais comment vous équiper pour le combat et vous préparer à protéger votre site Web contre les vulnérabilités ? Eh bien, vous êtes sur le point de le découvrir. Alors, portez votre armure et plongez directement dans notre guide détaillé ci-dessous.

L’injection SQL est une technique sinistre qui peut rendre votre site WordPress vulnérable à l’exploitation. C'est comme un cheval de Troie qui se faufile dans le sanctuaire intérieur de votre site Web, contournant les mesures de sécurité et y faisant des ravages. Par conséquent, nous discuterons non seulement des vulnérabilités SQL auxquelles vous devez faire attention, mais dans ce blog, nous discuterons également des moyens par lesquels vous pouvez atténuer les risques d’attaque de pirates informatiques et de sites de phishing.

Qu'est-ce que l'injection SQL : comprendre les bases

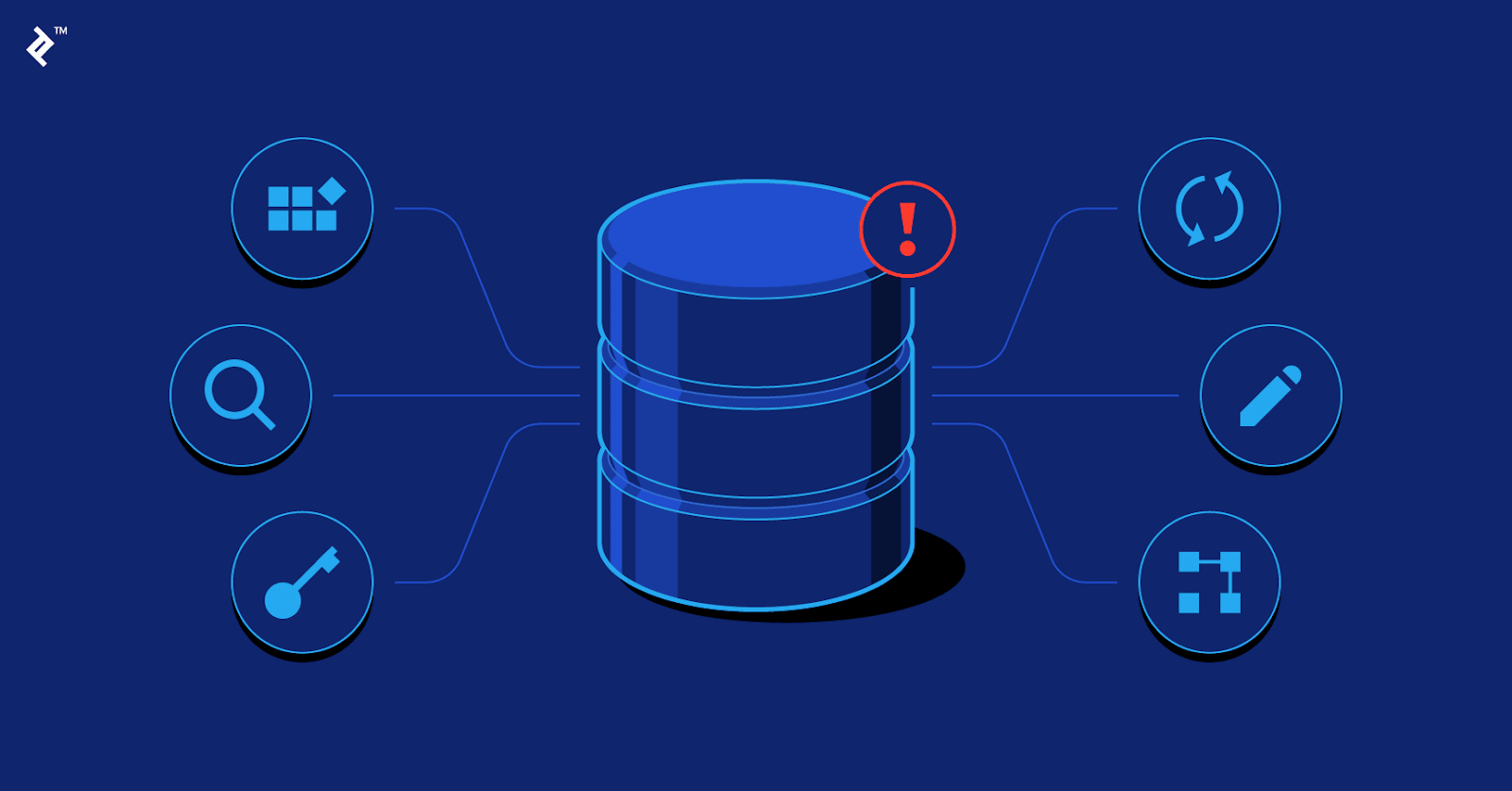

Tout d’abord, commençons par les bases. SQL est un langage utilisé pour gérer et récupérer des données à partir de bases de données. Lorsqu'un site Web interagit avec une base de données, il utilise souvent des requêtes SQL pour récupérer ou modifier des informations. Mais alors, que signifie réellement l’injection SQL et pourquoi serait-elle mauvaise pour votre site ?

L'injection SQL, en abrégé SQLi, est un type de cyberattaque qui exploite les vulnérabilités de la sécurité d'une application Web pour manipuler sa base de données à l'aide de commandes SQL (Structured Query Language). Lors d'une attaque par injection SQL, un attaquant injecte du code SQL malveillant dans les champs de saisie de l'application ou dans les URL qui interagissent avec la base de données. L'application, sans le savoir, exécute ce code SQL injecté parallèlement à ses commandes SQL légitimes, conduisant à un accès non autorisé, à une manipulation des données ou même à une destruction potentielle de la base de données.

Comment l’injection SQL viole-t-elle la sécurité dans WordPress ?

L'injection SQL se produit lorsqu'une application ne valide pas et ne nettoie pas correctement les entrées utilisateur. Les attaquants exploitent cette vulnérabilité pour injecter du code SQL, modifiant ainsi les fonctionnalités prévues de l'application et accédant à la base de données sous-jacente. Voici comment cela viole généralement la sécurité :

Manque de validation des entrées : lorsqu'une application accepte les entrées de l'utilisateur (comme les formulaires de connexion ou les champs de recherche) sans validation appropriée, elle peut être amenée à accepter du code SQL malveillant.

Nettoyage inadéquat : le fait de ne pas nettoyer ou échapper correctement les caractères spéciaux dans les entrées utilisateur permet l'exécution de code malveillant dans la requête SQL, modifiant ainsi son comportement.

Gestion des erreurs insuffisante : les messages d'erreur générés par l'application peuvent exposer par inadvertance des informations précieuses sur la structure de la base de données, aidant ainsi les attaquants à créer des attaques par injection SQL efficaces.

Différents types d'injection SQL

Ces types d’attaques se manifestent sous diverses formes, chacune visant à exploiter les vulnérabilités de votre site WordPress de différentes manières :

Injection SQL classique : l'attaquant manipule les champs de saisie pour modifier ou récupérer des données, altérer la structure de la base de données ou même exécuter des commandes administratives.

Blind Injection : Ici, l'attaquant ne voit pas directement les résultats de ses actions malveillantes. Ils déduisent le succès ou l'échec en fonction des réponses de l'application, souvent utilisées pour extraire des informations sensibles.

Injection SQL aveugle basée sur le temps : les attaquants introduisent des retards dans la réponse de l'application pour déduire le succès des instructions SQL injectées, facilitant ainsi l'extraction des données.

Injection basée sur les erreurs : exploiter les messages d'erreur pour collecter des informations sur la base de données, aidant ainsi les attaquants à concevoir des injections SQL efficaces.

Injection SQL basée sur l'union : utilisation de l'opérateur SQL UNION pour combiner les résultats de différentes requêtes, souvent pour extraire des données de la base de données.

9 meilleures façons de protéger le site WordPress contre l'injection SQL

Protéger votre site WordPress contre de telles attaques par injection est primordial pour garantir la sécurité de vos données et l’intégrité de votre application Web. Voici neuf stratégies efficaces pour empêcher l’injection SQL :

Validation et désinfection des entrées

Mettez en œuvre des pratiques strictes de validation et de désinfection des entrées pour toutes les entrées utilisateur. Assurez-vous que l'exactitude des données saisies dans les formulaires ou reçues via des URL est vérifiée et nettoyée pour supprimer tout caractère potentiellement dangereux. WordPress propose des fonctions telles que sanitize_text_field() et esc_sql() pour vous aider.

Déclarations préparées (requêtes paramétrées)

Utilisez des instructions préparées et des requêtes paramétrées lors de l'interaction avec la base de données. Les instructions préparées séparent le code SQL des entrées utilisateur, empêchant ainsi les attaquants d'injecter du code SQL malveillant dans la requête. WordPress fournit des fonctions comme $wpdb->prepare() à cet effet.

Source : Toptal

Utiliser le mappage objet-relationnel (ORM)

Envisagez d'utiliser une bibliothèque ou un framework de mappage objet-relationnel (ORM) comme WP_Query ou Doctrine pour les interactions avec la base de données. Les outils ORM résument les requêtes SQL, réduisant ainsi le risque d'injection en gérant automatiquement la génération de requêtes et la vérification des entrées.

Échapper aux entrées utilisateur

Échapper correctement aux entrées utilisateur lors de leur intégration dans des requêtes SQL. WordPress propose des fonctions telles que $wpdb->prepare() , $wpdb->escape() et esc_sql() pour échapper et nettoyer les données avant de les utiliser dans des requêtes.

Limiter les privilèges de la base de données

Suivez le principe du moindre privilège pour les utilisateurs de la base de données. Assurez-vous que le compte utilisateur de base de données utilisé par votre application WordPress dispose uniquement des autorisations nécessaires pour effectuer les opérations prévues, limitant ainsi les dommages potentiels qu'un attaquant peut infliger.

Mises à jour et correctifs réguliers

Gardez votre noyau WordPress, vos plugins et vos thèmes à jour. Les développeurs publient souvent des mises à jour pour corriger les failles de sécurité, et rester à jour est crucial pour empêcher les attaquants d'exploiter les failles connues.

Pare-feu d'applications Web (WAF)

Déployez un pare-feu d'application Web (WAF) pour surveiller et filtrer le trafic entrant afin de détecter d'éventuelles tentatives de violation de SQL. Un WAF peut aider à bloquer les requêtes malveillantes et fournir une couche de défense supplémentaire contre de telles attaques.

Plugins de sécurité

Pensez à utiliser des plugins de sécurité comme Wordfence ou Sucuri Security , qui offrent des fonctionnalités spécifiques pour vous protéger contre l'injection de requêtes SQL et d'autres vulnérabilités courantes des applications Web. Ces plugins peuvent fournir une surveillance et une détection des menaces en temps réel.

Audits de sécurité et tests d'intrusion réguliers

Effectuez périodiquement des audits de sécurité et des tests d’intrusion de votre site WordPress. Cette approche proactive peut aider à identifier et à corriger les vulnérabilités avant que les attaquants ne puissent les exploiter.

Protégez votre site WordPress contre les violations SQL

En mettant en œuvre ces neuf stratégies efficaces, vous pouvez protéger le site Web WordPress contre les attaques par injection SQL et améliorer sa sécurité globale. N'oubliez pas qu'une approche de sécurité proactive et à plusieurs niveaux est essentielle pour protéger vos précieuses données et votre présence en ligne.

N'hésitez pas à partager vos commentaires dans la section commentaires, à vous abonner à notre blog et à rejoindre notre communauté Facebook pour des mises à jour plus intéressantes.