Comment réparer l'avertissement ERR_SSL_OBSOLETE_VERSION dans Chrome

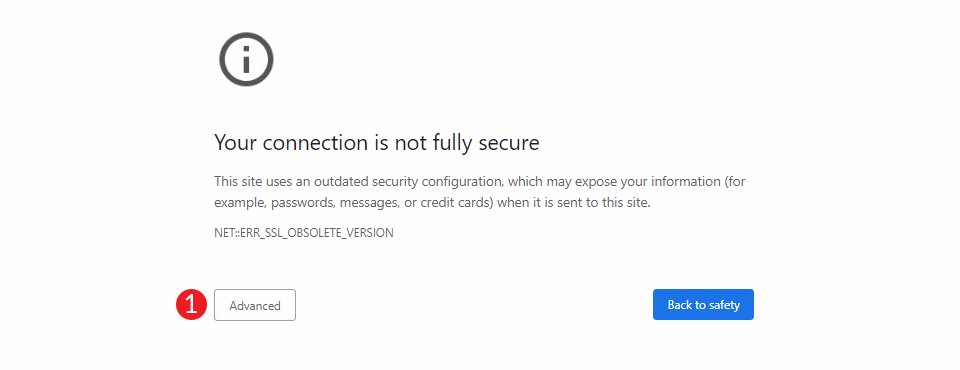

Publié: 2022-08-28L'avertissement de sécurité est l'une des erreurs les plus préoccupantes que les visiteurs de votre site peuvent rencontrer. Avec toutes les attaques par force brute, les logiciels malveillants et les attaques par déni de service, il est extrêmement important pour les internautes de naviguer et d'acheter en toute sécurité. Si votre site affiche l'avertissement ERR_SSL_OBSOLETE_VERSION, les visiteurs ne pourront pas accéder à votre site sans cliquer sur un lien dans l'erreur qui leur dit essentiellement qu'ils ne doivent pas revenir.

Dans cet article, nous discuterons de ce qu'est l'avertissement ERR_SSL_OBSOLETE_VERSION et des mesures que vous pouvez prendre pour le corriger. Nous vous montrerons également comment tester ces correctifs localement sur les deux serveurs Web les plus courants - Apache et NGINX. Faisons du rock and roll.

Qu'est-ce que l'avertissement ERR_SSL_OBSOLETE_VERSION ?

L'avertissement ERR_SSL_OBSOLETE_VERSION est un message d'erreur que les visiteurs de votre site voient si votre certificat de sécurité utilise une version obsolète telle que TLS 1.0 ou 1.1. Depuis la sortie de Chrome 72, ces versions n'étaient plus prises en charge.

Qu'est-ce que TLS contre SSL ?

Transport Layer Security (TLS) est un protocole de sécurité Internet qui permet l'authentification et la diffusion sécurisée de contenu sur Internet. Par exemple, cela permet de sécuriser des choses comme l'utilisation d'une carte de crédit pour les achats ou le remplissage de demandes d'employés avec des informations sensibles sur des sites Web.

Secure Socket Layers (SSL) est une méthode obsolète de cryptage de la connexion entre un client et un serveur qui a été remplacée par la nouvelle méthode TLS. La différence entre TLS et SSL de nos jours n'est vraiment qu'une question de terminologie. La plupart des gens utilisent encore le terme SSL même si TLS est le protocole réellement utilisé.

Pourquoi devriez-vous vous soucier de TLS si vous avez un SSL ?

Comme mentionné précédemment, votre site n'utilise techniquement plus SSL de toute façon. De manière générale, tous les certificats SSL sont en fait des certificats TLS de nos jours. La plupart des hébergeurs utilisent encore le terme certificat SSL en raison de la notoriété qu'il apporte, mais utilisent TLS pour ses avantages en matière de sécurité et de rapidité.

Comment la mise à jour de la version TLS de votre serveur peut corriger ERR_SSL_OBSOLETE_VERSION

En 2019, Google a annoncé qu'il abandonnerait TLS 1.0 et 1.1 sur Chrome en raison de leurs failles de sécurité. Depuis la sortie de TLS 1.3 en 2018, Chrome a besoin d'au moins la version 1.2 pour afficher les sites Web sans avertissement. En conséquence, tous les sites Web utilisant les versions précédentes de TLS sont giflés avec un message disgracieux ERR_SSL_OBSOLETE_VERSION. L'utilisation de versions non prises en charge de TLS est dangereuse, non seulement pour votre site Web, mais également pour vos visiteurs.

La plupart des principaux navigateurs prennent désormais en charge TLS 1.3 (IE exclus) et c'est la valeur par défaut pour la sécurité des transports pour Google, Youtube et Netflix depuis 2020, entre autres. Non seulement TLS 1.3 offre des niveaux de sécurité plus élevés, mais il transfère également les données beaucoup plus rapidement. Par exemple, TLS 1.3 prend deux fois moins de temps pour transférer les données du navigateur de votre visiteur vers votre serveur que TLS 1.2. En outre, d'autres protocoles Internet tels que HTTPS, SMTP et POP3 (utilisés pour les e-mails) utilisent déjà des versions plus récentes de TLS. Même si vous ne recevez pas d'avertissement sur votre site, vous devez vous assurer que votre site exécute au moins la version 1.2 de TLS. La sécurité de votre site Web en dépend.

Comment réparer ERR_SSL_OBSOLETE_VERSION dans Chrome

Si vous voyez déjà cette erreur dans Chrome lorsque vous essayez d'accéder à votre site Web, votre site exécute très probablement une version TLS obsolète. La résolution de ce problème nécessitera différentes méthodes qui dépendent en fin de compte de votre fournisseur d'hébergement spécifique. Cependant, un bon point de départ consiste à vérifier quelle version de TLS votre site utilise.

Comment trouver la version de TLS de votre site en cours d'exécution

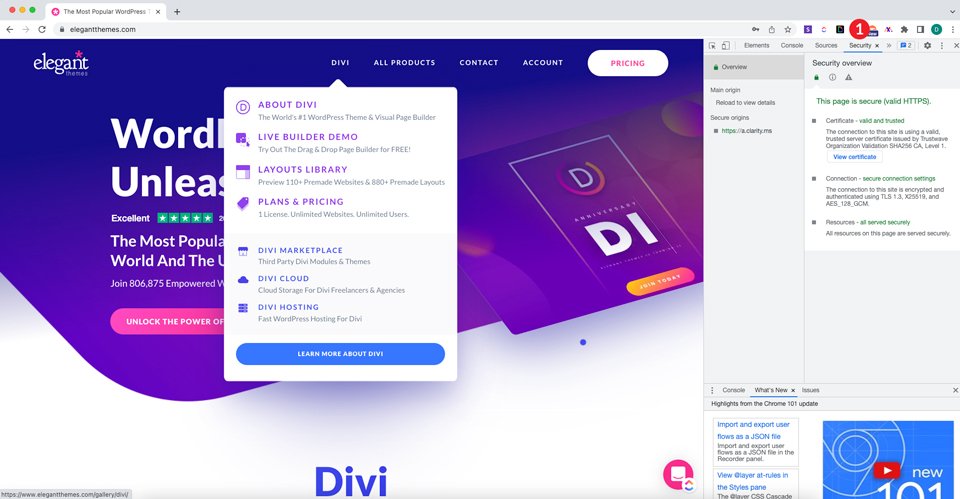

Vous pouvez accéder à ces informations dans Chrome en utilisant les outils de développement et un raccourci clavier. Appuyez sur les touches Commande+Option+C (sur Mac) ou Ctrl+Maj+C (sur Windows et Linux). Ensuite, cliquez sur l'onglet sécurité . L'écran apparaîtra et révélera la version de TLS en cours d'exécution sur votre site.

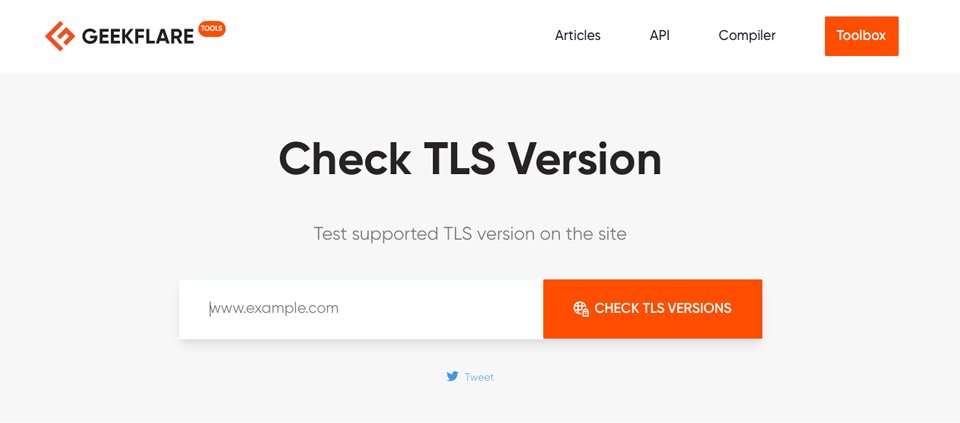

Comment trouver la version de TLS que votre hébergeur/serveur de site Web exécute

Avant de contacter votre hébergeur ou d'apporter des modifications aux fichiers de votre hébergeur, il est judicieux de vérifier si votre serveur hôte prend en charge TLS 1.2 ou 1.3. Vous pouvez accomplir cela en visitant le vérificateur TLS de Geekflare. Tapez l'URL de votre hôte et cliquez sur Soumettre. Lorsque les résultats apparaissent, faites défiler jusqu'à ce que vous voyiez les protocoles installés. Recherchez TLS 1.2 et 1.3. S'ils sont pris en charge, vous verrez oui à côté de chacun.

Contactez ou mettez à jour votre fournisseur d'hébergement

Une fois que vous avez vérifié que votre site et/ou serveur exécute une version TLS obsolète, la solution la plus simple à l'erreur ERR_SSL_OBSOLETE_VERSION est de contacter votre fournisseur d'hébergement pour déterminer si votre version de TLS peut être mise à niveau. Passer de TLS 1.0 ou 1.1 à TLS 1.2+ résoudrait votre problème. Si ce n'est pas une option, il est temps de commencer à rechercher un nouvel hébergeur pour votre site.

Nous avons effectué des tests sur plusieurs grands fournisseurs d'hébergement pour tester la capacité de leur serveur à exécuter TLS 1.3. Siteground, WP Engine, Pressable, Flywheel, Bluehost et Cloudways le prennent tous en charge. Donc, si vous hébergez avec l'un de ces fournisseurs, il est probable que vous ne verrez pas l'erreur ERR_SSL_OBSOLETE_VERSION. Cependant, nous devons noter que ce n'est pas parce qu'un fournisseur d'hébergement prend en charge la version TLS la plus récente qu'il l'exécute réellement. Certains hébergeurs utilisent encore la version 1.1 par défaut, ce qui n'est pas génial. C'est pourquoi il est important de vérifier quelle version est actuellement installée sur votre site.

Test d'un correctif à l'erreur ERR_SSL_OBSOLETE_VERSION sur un serveur local

Si vous souhaitez vérifier que la mise à jour de la version TLS corrigera l'erreur ERR_SSL_OBSOLETE_VERSION pour votre site Web, vous pouvez toujours la tester à l'aide d'un serveur local.

Si vous utilisez WordPress, votre fournisseur d'hébergement utilise très probablement des serveurs Web Apache ou NGINX. Pour les besoins de ce didacticiel, nous utiliserons un serveur local et MAMP Pro pour modifier nos fichiers SSLProtocol sur Apache et NGINX afin de désactiver TLS 1.0 et 1.1. Ensuite, nous allons activer la prise en charge de TLS 1.2 et 1.3. Si vous utilisez une machine Windows, vous pouvez nous suivre en utilisant WAMP pour accomplir la même tâche.

Nous aimerions répéter que vous vérifiez auprès de votre hôte pour confirmer qu'il prend en charge TLS 1.2 ou 1.3. Apporter des modifications à vos protocoles SSL sans le support approprié entraînera la rupture de votre certificat SSL.

Comment mettre à jour la version TSL dans Apache à l'aide de Mamp Pro

Si vous utilisez MAMP Pro pour ce didacticiel, nous supposerons que vous savez déjà comment créer un site WordPress et installer un SSL. Si vous avez besoin de conseils sur la façon de procéder, consultez notre Guide ultime de MAMP Pro pour les utilisateurs de WordPress.

Comment désactiver TLS 1.0 et 1.1 dans Apache

Afin de désactiver TLS 1.0 et 1.1 dans Apache, vous devrez modifier le fichier de configuration qui contient le protocole SSL pour votre serveur Web. Selon la plate-forme que vous utilisez, ce fichier peut se trouver à différents endroits.

Sur un emplacement Apache par défaut, il est susceptible de se trouver ici :

/usr/local/apache2/conf/extra/httpd-ssl.conf

Si vous utilisez un serveur Ubuntu/Debian, le fichier se trouvera probablement ici :

/etc/apache2/mods-enabled/ssl.conf

Enfin, si vous utilisez un serveur local sur macOS via MAMP Pro (comme nous), vous trouverez le fichier ici :

/mamp/conf/apache/extra/httpd-ssl.conf

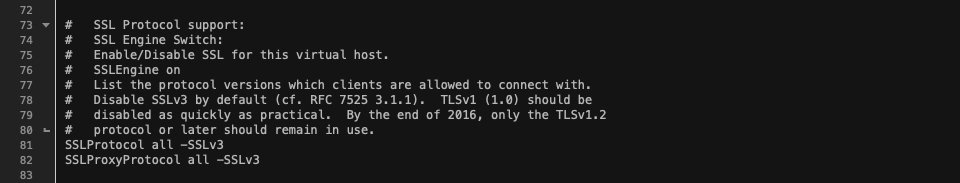

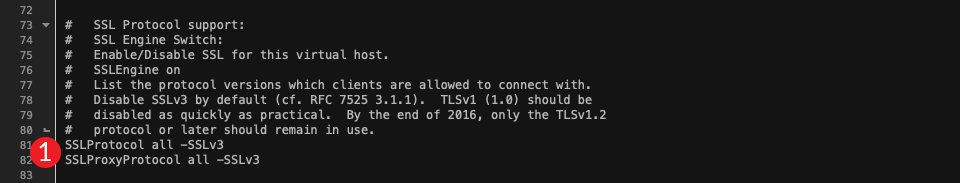

Ensuite, recherchez la section Prise en charge du protocole SSL , qui consistera en quelques lignes de code. Il s'agit du paramètre par défaut de votre fichier httpd-ssl.conf :

Pour déterminer quels protocoles sont activés, regardez les deux dernières lignes de code.

Nous devrons dire à Apache de n'exécuter que les versions de TLS 1.2 ou supérieures. À l'heure actuelle, toutes les versions sont activées. Pour changer cela, vous allez remplacer SSLProtocol all -SSLv3 SSLProxyProtocol all -SSLv3 par ce qui suit :

SSLProtocol TLSv1.1 TLSv1.2

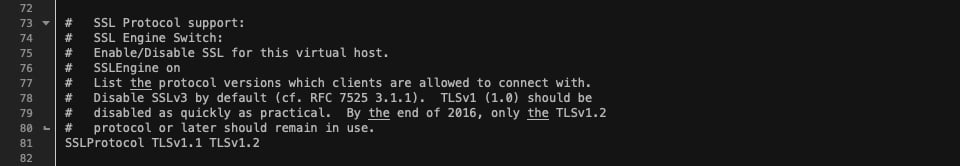

Le fichier devrait maintenant ressembler à ceci :

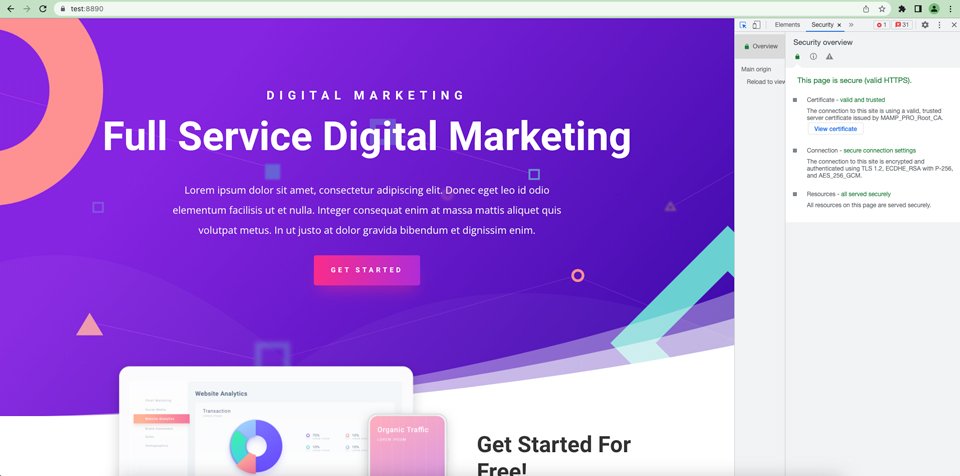

La dernière étape consiste à redémarrer le serveur. Une fois le serveur redémarré, ouvrez votre site Web dans une fenêtre de navigation privée. L'avertissement ERR_SSL_OBSOLETE_VERSION devrait avoir disparu. Ouvrez votre site et utilisez les outils de développement pour afficher vos paramètres de sécurité.

Comment mettre à jour la version TLS dans NGINX à l'aide de Mamp Pro

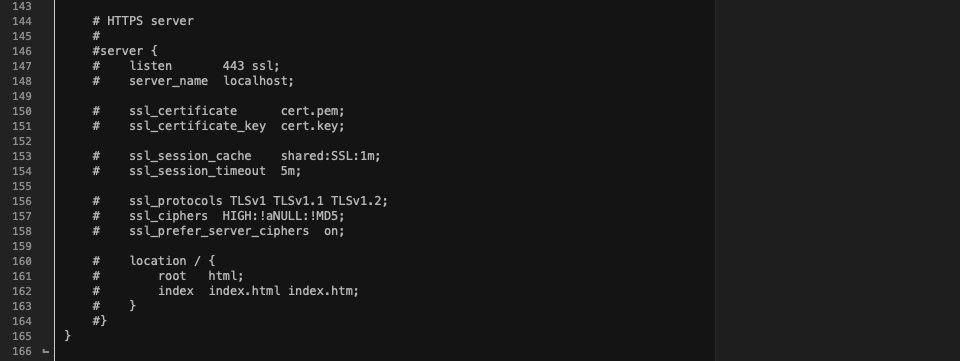

Pour mettre à jour le protocole SSL sur un serveur Web NGINX, vous devez localiser les fichiers de configuration de votre site. Il peut également être situé dans le fichier de configuration principal de NGINX, comme avec MAMP Pro. Pour modifier le fichier à l'aide de MAMP, accédez à mamp/conf/nginx/nginx.conf . Ouvrez le fichier avec votre éditeur HTML/texte. Pour ce tutoriel, nous utilisons BBedit, mais n'importe quel éditeur fera l'affaire. Si vous ne suivez pas l'utilisation de MAMP Pro, le fichier nginx.conf se trouve généralement dans /etc/nginx/nginx.conf .

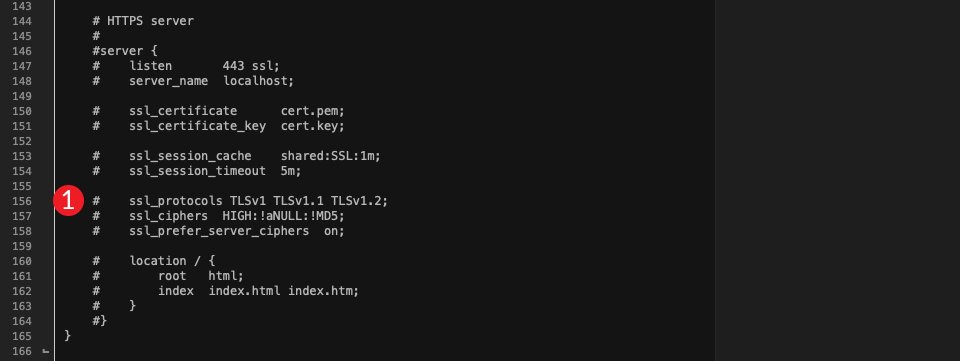

Faites défiler vers le bas jusqu'à ce que vous voyiez la ligne commençant par ssl_protocols . Si toutes les versions de TLS sont activées, votre fichier ressemblera à ceci :

Comme vous pouvez le constater, TLS 1.0, 1.1 et 1.2 sont activés, mais la version 1.3 n'est pas prise en charge. Pour changer cela, vous devrez modifier ssl_protocols TLSv1 TLSv1.1 TLSv1.2 ; à ce qui suit :

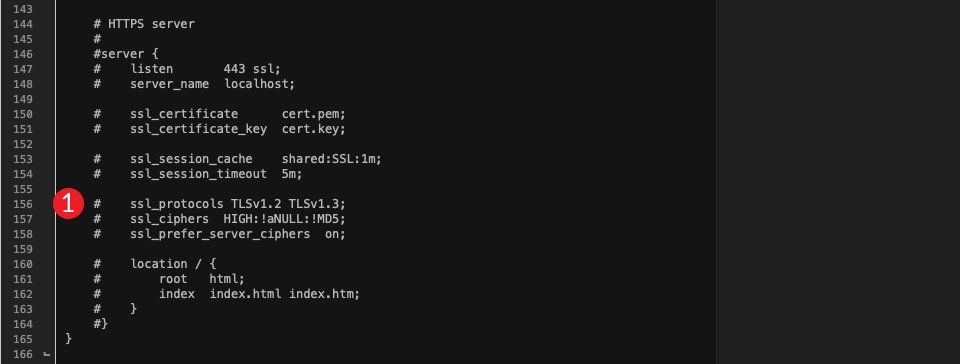

ssl_protocols TLSv1.2 TLSv1.3;

Le fichier devrait maintenant ressembler à ceci :

Votre serveur ne devrait désormais utiliser que les versions 1.2 et 1.3 de TLS. Pour confirmer, redémarrez votre serveur et ouvrez votre site dans Chrome. Vérifiez vos paramètres à l'aide des outils de l'inspecteur de développement. Comme mentionné précédemment, vous pouvez le faire en appuyant sur les touches Commande + Option + C (sur Mac) ou Contrôle + Maj + C (sur Windows et Linux), puis en cliquant sur l'onglet Sécurité .

Nous aimerions mentionner que les paramètres de votre configuration par défaut peuvent être écrasés par le bloc de serveur d'un domaine individuel. Si vous avez implémenté notre correctif et que vous recevez toujours l'avertissement ERR_SSL_OBSOLETE_VERSION, cela pourrait être la cause principale.

Conclure les choses

Les problèmes de sécurité augmentant à un rythme rapide, il est important de maintenir votre site à jour avec les dernières versions de TLS. Nous savons que les erreurs de navigateur peuvent être une expérience frustrante, surtout si vous ne savez pas quoi faire pour les corriger. Vous pouvez confirmer le problème à l'aide d'outils tels que Chrome Dev Tools et le vérificateur TLS de Geekflare. Mais, malheureusement, la solution au problème consiste à mettre à jour la version TLS, ce qui ne peut être fait qu'au niveau du serveur. La meilleure chose à faire est donc de contacter votre hébergeur ou, si nécessaire, de mettre à niveau votre fournisseur d'hébergement pour vous assurer qu'il prend en charge les nouvelles versions de TLS. Il peut également être utile de tester localement les nouvelles versions de TLS sur votre site sur les serveurs Web Apache et NGINX. Cela aidera à garantir que vos visiteurs ne seront pas confrontés à l'avertissement disgracieux ERR_SSL_OBSOLETE_VERSION lorsque vous mettrez ces modifications en ligne.

Avez-vous déjà rencontré l'erreur d'avertissement ERR_SSL_OBSOLETE_VERSION dans Chrome ? Si tel est le cas, sonnez dans la section des commentaires ci-dessous.

Image sélectionnée Valeriya Kozoriz, Funtap / Shutterstock.com