Raisons pour lesquelles les pirates piratent des sites WordPress - MalCare

Publié: 2023-04-13Pourquoi les pirates piratent : les sites Web WordPress sont une cible populaire pour les pirates. 714 nouveaux sites WordPress sont créés chaque jour, ce qui fait de WordPress le service de gestion de contenu à la croissance la plus rapide au monde. Ce genre de popularité a un prix. Il est livré avec une cible placée sur le dos. Cela explique pourquoi les pirates choisissent de cibler WordPress plus que tout autre CMS, mais la question demeure, que gagnent les pirates en piratant des sites Web ?

Les sites Web peuvent être piratés avec une raison ou au hasard parce que les pirates ont appris à utiliser chaque site Web. Pour comprendre la nature exacte du gain, il faut d'abord comprendre les intentions des hackers qui peuvent être classés en trois groupes :

- Hacktivistes

- Pirates informatiques

- Pirates au chapeau noir

Hacktivistes

Les militants qui piratent des sites Web dans le but de sensibiliser à un problème sont appelés hacktivistes. La majorité du temps, les hacktivistes défigurent les pages du site Web et injectent une information sensible qu'ils veulent que les visiteurs voient. Prenez la fuite des Panama Papers où des hacktivistes ont fait irruption sur les sites Web de la CIA et du FBI, extrait des informations officielles et les ont ensuite publiées en ligne. Une autre fois, des hacktivistes ont défiguré le site Web d'ISIS avec des médicaments améliorant les performances. La question de savoir si l'hacktivisme est un crime est un sujet de débat. Alors que les partisans crient que c'est une forme de liberté d'expression, les opposants soutiennent que c'est l'intrusion dans la propriété qui nuit à la visibilité de la marque.

Hackers à chapeau blanc

Ces pirates n'ont pas d'intentions malveillantes car ils recherchent des vulnérabilités qui peuvent être signalées de manière responsable. Les pirates informatiques sont soit des développeurs eux-mêmes, soit ils font partie d'une équipe de sécurité chargée d'éliminer les vulnérabilités, contribuant ainsi à faire de la communauté WordPress une expérience sûre.

Hackers au chapeau noir

Les hackers black-hat sont ceux qui exploitent les vulnérabilités pour leurs gains personnels. Ils sont généralement craints et détestés car ils pénètrent souvent dans des sites Web pour voler, modifier ou utiliser les ressources de ce site. En général, la plupart des pirates informatiques ne ciblent pas des sites Web spécifiques car ils ne cherchent pas à promouvoir un programme comme les hacktivistes ni ne recherchent des vulnérabilités spécifiques pour le plus grand bien. Ils utilisent principalement Kali Linux et ne sont pas étrangers à l'utilisation de techniques de force brute pour trouver des noms d'utilisateur et des mots de passe pour pirater des sites Web WordPress.

Pourquoi les hackers piratent les sites WordPress ?

Leur intention peut être divisée en 3 catégories, à savoir :

- Pour la réputation

- Exploitation de la ressource

- Accès à l'information

1. Pour la réputation :

Les hackers black-hat qui cherchent à se faire une réputation dans la communauté des hackers peuvent être divisés en deux types : les hackers expérimentés et les script kiddies .

Les script kiddies sont des amateurs qui utilisent des outils facilement disponibles pour pénétrer dans les sites Web. Leur but principal est d'être reconnus par leurs pairs et ils n'ont généralement pas d'intentions malveillantes. Outre les connaissances techniques, la communauté des hackers compte également le déchaînement qu'un hacker est capable de créer par lui-même. Étant donné que les script kiddies sont des amateurs, effectuer des hacks pour eux est une expérience d'apprentissage. C'est une voie vers une plus grande expérience et une plus grande réputation et acceptation dans la communauté des hackers. Un script kiddy devient un hacker expérimenté lorsqu'il ne s'appuie plus sur des outils pour effectuer des hacks et peut contourner les mesures de sécurité habituelles en utilisant le code malveillant qu'il élabore.

Les pirates expérimentés sont intéressés à gravir les échelons de la réputation qui leur permettront d'exercer un pouvoir sur la communauté et ils seront également bien payés pour leurs services . Il y a quelques années, il y avait un forum appelé Darkode qui ressemblait un peu à un marché noir en ligne. Les pirates informatiques avaient des profils sur le site Web et un système de classement était en place. Le classement dépendrait de critères tels que le nombre de sites Web piratés, les difficultés rencontrées lors du piratage, la taille des sites et enfin la satisfaction des clients vis-à-vis du service (en supposant que le piratage ait été effectué à la suite d'une demande faite par un client ). Plus le classement était élevé, plus la reconnaissance était importante et les clients paieraient plus pour leurs services.

S'il s'agit d'un grand site Web avec une bonne réputation, ou si les pirates devaient surmonter une grande barrière de sécurité, ils seraient vénérés par une communauté. Les pirates expérimentés sont également compétents dans l'utilisation des ressources. Toutes les informations qu'ils acquièrent ne leur sont pas utiles, ils les vendent donc à des acheteurs qui sont prêts à payer une somme importante pour les données extraites.

2. Exploitation des ressources du site Web

Que constitue une ressource de site Web ? Généralement, cela implique la base de données du site Web, le serveur du site, ses utilisateurs ainsi que les visiteurs. C'est ce que recherchent de nombreux pirates informatiques. Plusieurs pirates informatiques pénètrent dans WordPress avec l'intention d'utiliser les ressources du site Web pour exécuter des actions telles que :

- Attaquer d'autres sites Web

- WordPress Envoi de spams

- Stockage de fichiers illégaux

- Miner de la crypto-monnaie

- Piratage de WordPress Pharma, etc.

Attaquer d'autres sites Web

L'utilisation d'un site pour attaquer d'autres sites Web est risquée car ils sont faciles à suivre. De plus, s'appuyer sur un site signifie que s'il est sur liste noire, l'opération de piratage est vouée à l'échec. C'est pourquoi les pirates recherchent toujours de nouveaux sites Web qu'ils peuvent utiliser pour attaquer des sites Web ciblés. Plus de sites Web signifient une plus grande échelle d'exécution.

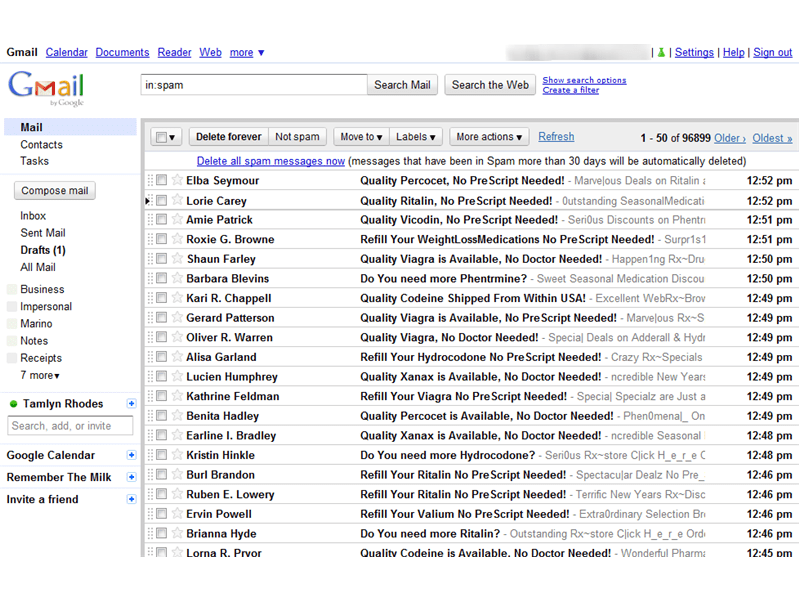

Envoi de spams

Quiconque a eu un compte de messagerie doit avoir rencontré des spams. Les spams sont inévitables. Les pirates utilisent souvent des sites compromis pour envoyer des centaines de milliers de spams à des fins telles que l'acquisition d'informations d'identification bancaires ou la vente de drogues illégales, etc. La plupart du temps, les propriétaires de sites Web ne savent pas que leur site Web a été piraté et qu'il est utilisé pour envoyer des spams. Les pirates aiment que cela reste ainsi, car dès que le propriétaire du site le découvre, il nettoie le site, efface les portes dérobées et le pirate ne pourra plus accéder au site ni utiliser ses ressources.

Stockage de fichiers illégaux

Parfois, les pirates stockent des millions de fichiers comme des shareware, des vidéos mp3, des films piratés qui ont tendance à occuper beaucoup d'espace disque sur votre site Web. Lorsque ces fichiers sont exécutés sur votre serveur, ils ont tendance à enliser votre site. Lorsque les hébergeurs découvrent qu'ils suspendent le site piraté et que Google le met sur liste noire. Cela signifie que vous perdez du trafic organique et que votre réputation en prend un coup.

Crypto-monnaie minière

À l'heure actuelle, la crypto-monnaie la plus populaire est le Bitcoin. Il est généré par un processus appelé "minage". Au cours des dernières années, Bitcoin est devenu une telle rage que la communauté des pirates s'y est particulièrement intéressée, en particulier les individus qui veulent s'enrichir rapidement. À cette fin, ils pénètrent dans des sites Web et installent des mineurs de crypto-monnaie qui génèrent de la crypto-monnaie chaque fois qu'un visiteur demande une page du site piraté. Cela a des effets néfastes sur le site Web, comme si Google le découvrait, le site piraté serait mis sur liste noire.

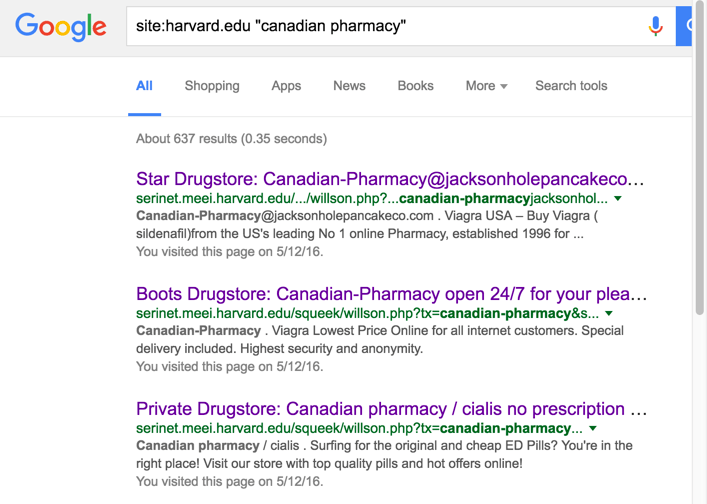

Hacks pharmaceutiques

Sur Internet, il existe des restrictions sur quelques médicaments pharmaceutiques, ce qui incite certaines sociétés pharmaceutiques à pirater des sites Web, à manipuler les résultats de recherche avec des mots-clés spam et à remplir leurs pages de publicités illégales sur les médicaments. Ils le font pour profiter des visiteurs de votre site Web qui seraient repoussés et ne reviendraient plus jamais sur votre site. Ou ils cliqueront sur l'annonce et seront redirigés vers le site Web du pirate.

3. Accès aux informations

Les données, en particulier pour les sites Web de commerce électronique, sont précieuses. Ces données ne sont pas disponibles publiquement et sont donc uniques. Les pirates informatiques piratent parfois des sites pour récupérer des données ou des informations telles que des adresses de contact, des dossiers médicaux, des préférences personnelles, des photos, des informations financières, etc. Les pirates utilisent ces informations :

- Porter atteinte à la réputation en publiant des données sensibles.

- Pour vendre ces informations sensibles en ligne.

- Pour faire chanter le site Web à partir duquel les données ont été récupérées et bien plus encore.

Publier des informations sans consentement

Il ne doit pas s'agir uniquement d'informations financières ! Même des données comme l'adresse e-mail peuvent être utilisées pour lancer une attaque de spam massive. D'autres tentatives malveillantes pourraient aller jusqu'à porter atteinte à la réputation d'un individu en publiant des images sensibles. Si le site piraté mène des activités en ligne, la publication d'informations sur les clients ne portera pas seulement atteinte à la réputation de l'établissement, mais ruinera également la confiance de vos clients.

Informations sur la vente en ligne

Certains vendent des données de célébrités (prenons le cas des photos iCloud de Pippa Middleton) pour des avantages monétaires, d'autres ciblent des sites Web médicaux pour des données telles que les numéros de sécurité sociale, les soins de santé et les informations médicales. Ces cas d'usurpation d'identité prouvent que les pirates ne ciblent pas uniquement les informations financières. Il y a aussi une bonne raison. Pour vendre des données financières, les pirates doivent courir contre la montre car des informations comme le mot de passe peuvent être modifiées. De plus, les personnes dont les données sont volées prennent des mesures de précaution immédiates comme changer de banque, bloquer des cartes, etc. Les pirates ne peuvent obtenir un bon prix pour les données financières volées que si elles sont toujours valides. La validité du vol d'identité est beaucoup plus longue et donc les rendements sont beaucoup plus élevés.

On ne peut s'empêcher de penser que font les acheteurs avec l'information ? À l'aide des informations, les acheteurs :

- Créer de faux identifiants qu'ils utilisent pour exécuter des intentions malveillantes

- Faire une demande de médicaments prescrits

- Prendre des prêts auprès des banques

- Obtenir des cartes de crédit en utilisant l'identité de quelqu'un d'autre

Étant donné qu'il existe une forte demande pour ces données, les sites Web contenant tout type d'informations sur les utilisateurs sont exposés à de grands risques. Avec des gains comme ceux que nous avons mentionnés ci-dessus, il n'est pas surprenant que les hackers black-hat soient en demande. Et parce que les gains sont si élevés, les pirates se donnent beaucoup de mal pour se procurer des informations sensibles. Souvent, après avoir extrait des informations, les pirates laissent derrière eux des portes dérobées qui leur permettent d'accéder ultérieurement au site Web. Par conséquent, le propriétaire du site Web doit prévoir le pire à l'avance. Suivez les meilleures pratiques de sécurité et espérez le meilleur.