Sécurisez votre site web avec Let's Encrypt !

Publié: 2016-11-22Let's Encrypt est une initiative qui fournit un moyen gratuit et automatisé de sécuriser le trafic HTTP de votre site Web. La configuration de HTTPS sécurisé a toujours été un processus complexe, et nous sommes heureux de soutenir tout effort qui rend l'ensemble du processus plus simple et plus direct pour les utilisateurs.

De manière générale, pour activer HTTPS sur votre site Web, vous devez acquérir un certificat de sécurité auprès d'une autorité de certification (CA). Une autorité de certification est considérée comme un tiers de confiance qui peut vérifier l'identité d'un site Web auprès de vos visiteurs. Le certificat de sécurité (également appelé certificat SSL) est installé sur le serveur Web et assure deux fonctions : a) Il crypte tout le trafic HTTP entre votre site Web et vos visiteurs b) Il authentifie l'identité de votre site Web, afin que vos visiteurs sachent qu'ils sont ne pas visiter un faux.

La sécurisation de l'identité de votre site Web et du trafic des visiteurs est l'avantage évident ici, mais il y en a aussi quelques autres qui nécessitent des explications supplémentaires.

Avant Let's Encrypt, vous deviez choisir le type de certificat que vous vouliez, un processus un peu déroutant pour les utilisateurs non familiarisés avec les systèmes à clé publique, puis vous deviez générer vos clés, signer une demande de génération de certificat et enfin dépenser une somme considérable d'argent pour en acheter un.

Attendez, mais qu'est-ce que le SSL ?

Le Secure Sockets Layer, ou SSL est un protocole cryptographique qui sécurise la communication d'un réseau. Il garantit la confidentialité de la communication, c'est-à-dire que les données échangées entre deux parties sont cryptées et ne peuvent être écoutées par un tiers. Il authentifie également l'identité des parties communicantes, généralement le serveur, en utilisant le certificat SSL que nous avons mentionné précédemment.

Comment savoir si un site Web est sécurisé ?

Les sites Web sécurisés par SSL sont facilement identifiables par deux éléments :

- Il y a une icône de cadenas vert à côté de l'adresse URL (selon le navigateur que vous utilisez)

- L'URL commence par https au lieu de http.

Cependant, les certificats SSL ont également une date d'expiration. Passée cette date, la communication n'est plus sécurisée et le certificat doit être renouvelé. Vous pouvez facilement vérifier si le certificat SSL de votre site Web a expiré ou non en cliquant d'abord sur l'icône du cadenas et, selon le navigateur que vous utilisez, procédez comme suit :

Sur Firefox, cliquez sur le bouton fléché à droite, puis sur le lien Plus d'informations . Enfin, cliquez sur le bouton Afficher le certificat sous l'onglet Sécurité pour afficher les détails du certificat.

Si vous utilisez Chrome, cliquez sur le lien Détails , puis sur le bouton Afficher le certificat sous l'onglet Aperçu de la sécurité .

Sous la section Période de validité , il y a deux dates liées au certificat. Les champs Émis le et Expire le . La première est la date à laquelle le certificat a été activé, tandis que la seconde est sa date d'expiration. Si la date d' expiration est dépassée, le certificat doit être renouvelé et la communication n'est plus sécurisée !

Pourquoi se soucier de SSL ?

Eh bien, il y a plusieurs raisons ! Sécuriser la communication entre votre site Web et vos visiteurs, authentifier l'identité de votre site Web, assurer l'intégrité des données entre le navigateur et le serveur Web, et même obtenir un classement SEO plus élevé.

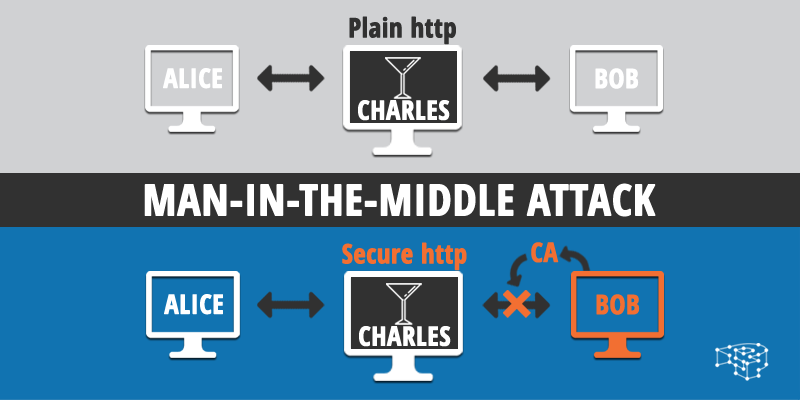

Une communication sécurisée et une identité authentifiée semblent être de bonnes choses à avoir, mais de quoi protègent-elles votre site Web ? Le concept peut sembler nébuleux pour certains. En réalité, ces deux éléments travaillent ensemble pour combattre peut-être l'une des méthodes d'attaque les plus classiques documentées en matière de sécurité informatique. L'attaque "man-in-the-middle" (ou abrégé, MitM).

Supposons que nous ayons un site Web exploité par Alice, qui est visité par Bob (l'attaque fonctionne également sur différents services, pas seulement sur des sites Web). Jusqu'ici tout va bien. Ensuite, il y a ce méchant appelé Charles (les méchants en sécurité informatique sont généralement appelés Charles pour une raison quelconque. Les martinis secs et les cachettes secrètes viennent à l'esprit.)

Charles, en utilisant un certain nombre de techniques différentes trop complexes pour être détaillées dans cet article, prend le contrôle du canal de communication entre Alice et Bob. Il est assis tranquillement et invisiblement, entre eux.

Lorsque Bob visite le site Web d'Alice, il pense qu'il envoie et reçoit des données d'Alice. En réalité, les données qu'il envoie passent par Charles, qui à son tour les transmet à Alice (en s'assurant avant de le faire de les stocker ou de les falsifier de manière vilaine). Lorsque le site Web d'Alice répond, les données passent à nouveau de Charles à Bob. C'est exactement comme avoir une écoute électronique puissante. En plus de pouvoir stocker des données sensibles telles que des e-mails, des mots de passe et des cartes de crédit, Charles peut même usurper l'identité de parties du site Web d'Alice ou de la session de navigation Web de Bob.

On voit donc là où nos deux alliés SSL, identité authentifiée et communication sécurisée viennent à la rescousse !

Lorsque votre site Web est protégé par SSL, les attaques Man-in-the-middle deviennent beaucoup plus difficiles à réaliser. Lorsque Bob se connecte au site Web d'Alice, il reçoit le certificat du serveur et le valide par rapport à l'autorité de certification. Une fois le certificat validé, le serveur et le client échangent des informations supplémentaires, puis la communication de données commence (comme le type de chiffrement qu'ils utiliseront, un processus appelé établissement de liaison). Si Charles essayait de se faire passer pour Alice en envoyant à Bob sa propre clé publique, il n'irait pas très loin. À l'intérieur du certificat, il y a une chaîne de données appelée la signature numérique, qui garantit l'intégrité du fichier. Si une partie du certificat change, la signature change également.

Ainsi, si Charles tentait de modifier la clé publique, l'autorité de certification rejetterait le certificat et aviserait Bob (car la signature numérique calculée par l'autorité de certification ne correspondrait pas à celle actuelle sur le certificat). Puisque Charles n'a pas la clé privée d'Alice, il ne peut pas déchiffrer la communication. La seule façon pour Charles de pouvoir faire quoi que ce soit est d'essayer de compromettre également les serveurs de l'autorité de certification.

Mais en plus de vous protéger des méchants buveurs de martini, cela améliore également votre classement SEO ! Selon un article du blog Google Webmasters de Zineb Ait Bahajji et Gary Illyes, HTTPS est utilisé comme signal de classement :

“ Nous avons vu des résultats positifs, nous commençons donc à utiliser HTTPS comme signal de classement. Pour l'instant, ce n'est qu'un signal très léger. Mais avec le temps, nous pourrions décider de le renforcer, car nous aimerions encourager tous les propriétaires de sites Web à passer du HTTP au HTTPS pour assurer la sécurité de tous sur le Web. "

De plus, à partir de septembre, le blog Google Security a annoncé que le navigateur Chrome commencerait à étiqueter explicitement les sites Web comme « non sécurisés ». Ceci est fait dans le but de "passer à un web plus sécurisé" et de sensibiliser les utilisateurs.

Comment ça fonctionne ?

Jusqu'à présent, nous avons parlé des certificats SSL et de leur importance dans la sécurité et l'authentification de l'identité. Dans cette section, nous allons retrousser nos manches et entrer dans le vif du sujet !

SSL fonctionne en utilisant un système appelé infrastructure à clé publique (ou PKI, pour sort).

PKI est un système de sécurité informatique utilisé pour résoudre le problème de la communication sécurisée sur un réseau non sécurisé. En termes simples, si Alice et Bob veulent communiquer en toute sécurité sur Internet, ils doivent échanger une clé de cryptage quelconque. Mais s'ils le font, et que quelqu'un qui se trouve entre eux et qui possède un ordinateur obtient cette clé, il pourra lire toutes les communications futures ! (ce n'est peut-être pas une personne de type Charles ; les administrateurs système, en raison de la nature de leur travail, ont également accès à toutes les données en clair passant par leurs serveurs).

Cela peut sembler un problème paradoxal, mais il est résolu par l'utilisation non seulement d'une, mais d'une paire de clés. Une publique et une privée :

- Alice et Bob échangent leurs clés publiques . Comme ceux-ci sont publics, ils peuvent être envoyés sur un réseau non sécurisé sans souci. En fait, les afficher en public est leur utilisation prévue !

- Alice crypte ensuite le message qu'elle veut envoyer à Bob en utilisant sa clé privée avec la clé publique de Bob .

- Bob reçoit le message et le déchiffre en utilisant sa clé privée avec la clé publique d'Alice .

Les clés privées sont généralement stockées localement sur votre ordinateur (ou clé USB, ou quelque part où vous savez qu'elles sont en sécurité). Peu importe qui lit votre e-mail ou votre communication réseau, il ne recevra qu'un texte brouillé sans votre clé privée.

Un autre aspect utile du chiffrement à clé publique est la notion de signature numérique. Nous l'avons mentionné plus tôt, quand Charles essayait de falsifier le certificat.

Lorsqu'Alice envoie un message à Bob, elle peut également le signer numériquement à l'aide de sa clé privée. Cela garantit que le message est bien envoyé par Alice, et non par quelqu'un d'autre. La signature numérique est en réalité une longue chaîne de nombres hexadécimaux qui est calculée à l'aide des informations du certificat. Même si un octet change dans le certificat, la signature numérique changera également et l'autorité de certification la rejettera.

Un certificat SSL est simplement un fichier de données installé sur un système (généralement sur un serveur Web) et fonctionne de la même manière. Il crypte la communication et garantit l'identité d'une entité (dans notre cas, un site Web). Il contient des informations telles que :

- le nom du propriétaire du certificat

- adresse e-mail

- durée de validité

- le nom de domaine complet du serveur Web

- la clé publique du propriétaire

- une signature numérique qui garantit que le certificat n'a été altéré d'aucune façon.

Il utilise toutes ces informations pour associer efficacement une entité/organisation à ce système.

Il existe deux façons de délivrer un certificat. La première consiste à le signer vous-même (auto-signé), tandis que le second consiste à l'acquérir via une autorité de certification (de confiance).

Quelle est la différence entre un certificat auto-signé et un certificat de confiance ?

Un certificat auto-signé fournit le même niveau de cryptage qu'un certificat de confiance, mais il ne garantit pas l'identité du propriétaire. Il est principalement utilisé pour les tests ou dans une infrastructure de réseau local où il n'y a pas de besoin urgent d'avoir un propriétaire lié à un système.

Un certificat de confiance, quant à lui, fournit à la fois le cryptage et l'authentification de l'identité. Le certificat est délivré par une tierce partie (CA) qui vérifie l'identité du propriétaire du certificat à l'aide d'un certain nombre de vérifications des antécédents.

Cela signifie donc que vous devez faire confiance à l'autorité de certification. Et si c'est un voyou et comment peut-on le savoir?

Cela peut certainement arriver, et s'est produit dans le passé à de nombreuses reprises. Puisqu'il s'agit bien d'une question de confiance, la seule solution est de s'assurer que l'autorité de certification que vous utilisez est une organisation connue, établie et respectable. Les CA facturent de l'argent pour la délivrance de la certification (généralement d'aussi peu que 10 $ à des sommes à trois chiffres), mais il ne faut pas tomber dans le piège de penser qu'une CA coûteuse signifie plus de confiance et de sécurité !

Comment sécuriser SSL votre site Web avec Let's Encrypt

Il existe plusieurs façons de générer un certificat Let's Encrypt et de l'installer sur votre serveur Web. Le processus dépend de si vous travaillez à partir d'un shell Unix ou non, du type de serveur Web que vous utilisez, etc. Pointez votre navigateur sur la page de démarrage de Let's Encrypt pour obtenir plus d'informations.

Si vous êtes déjà client Pressidium, rien de plus simple !

Tout d'abord, connectez-vous à votre compte Pressidium Portal :

- Cliquez sur l'onglet Certificats SSL .

- Cliquez sur le bouton Générer un certificat Let's Encrypt gratuit .

- Sélectionnez le site Web sur lequel vous souhaitez installer le certificat en le choisissant dans le menu déroulant Installer Let's Encrypt .

- Enfin, cliquez sur le bouton Créer et installer un certificat SSL et vous avez terminé !

Afin de tester si le SSL est activé sur votre site Web, ouvrez votre navigateur et visitez l'URL de votre site Web en utilisant https dans l'adresse. Si votre navigateur affiche le signe vert familier du cadenas sécurisé, vous êtes en affaires !

Votre nouveau certificat Let's Encrypt a une durée de 90 jours, mais il se renouvellera automatiquement. Vous pouvez également gérer et installer vos propres certificats achetés à partir du portail. Lisez cet article de la base de connaissances pour tout savoir à ce sujet !

La sécurité est un processus, pas une solution clé en main

La dure vérité est que vous ne pouvez pas simplement acheter quelque chose, ou installer un logiciel et l'oublier, et penser que vous avez réussi à résoudre tous les problèmes de sécurité. La sécurité informatique est un immense puzzle qui implique des mécanismes techniques, des politiques, des ordinateurs, et surtout des personnes et la psychologie humaine ! Vous devez obtenir toutes les pièces du puzzle et vous en occuper en permanence. Il s'agit d'un processus et non d'une solution clé en main.

Le facteur humain est quelque chose qui a été exploité à maintes reprises par des utilisateurs malveillants. Nous soutenons à 100% toute initiative visant à informer, outiller et sensibiliser le public aux questions de sécurité sur Internet. Dans les prochains articles, nous approfondirons et approfondirons les aspects de sécurité de WordPress. WordPress est utilisé par des personnes et des entreprises pour fournir de la valeur et de la nourriture sur la table pour beaucoup. Les incidents de sécurité ne concernent plus la dégradation de sites Web et les cyber-graffitis, mais ils affectent concrètement la vie des autres. Et c'est quelque chose que nous prenons très au sérieux.