Sécuriser les applications Web : stratégies et bonnes pratiques

Publié: 2024-06-24- Comprendre les menaces liées aux applications Web

- Meilleures pratiques pour sécuriser les applications Web

- Conclusion

La sécurité des applications de sites Web est d’autant plus importante qu’Internet joue un rôle central dans les opérations commerciales modernes. Les cybermenaces ne cessent d’évoluer, ce qui oblige les organisations à donner la priorité aux mesures de sécurité.

Les applications Web sont des passerelles vers des données sensibles, ce qui en fait une cible pour les personnes malveillantes. Le secteur de la cybersécurité ne cesse d’évoluer, avec l’émergence de nouveaux vecteurs d’attaque et vulnérabilités. Il est très important d’adopter une approche proactive et globale en matière de sécurité.

Vous pouvez également en savoir plus : Guide de sécurité WordPress pour les débutants 2024

Comprendre les menaces liées aux applications Web

Connaître la nature du paysage des menaces est important pour sécuriser les applications Web. Les menaces incluent divers types de vulnérabilités pouvant compromettre l'intégrité et la sécurité de ces applications.

Reconnaître ces menaces permet aux organisations de mettre en œuvre des mesures de sécurité appropriées et d'atténuer les risques. Vous trouverez ci-dessous les menaces les plus courantes auxquelles sont confrontées les applications Web :

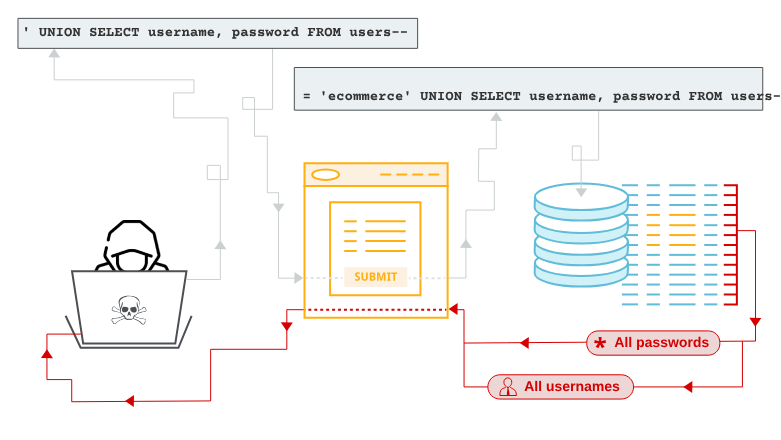

Attaques par injection

Ce sont les menaces les plus répandues et les plus dangereuses. Ils se produisent lorsque des liens ou des données non fiables sont envoyés dans le cadre d’une requête ou d’une commande. SQL est l'attaque par injection la plus courante qui se produit lorsque des requêtes SQL malveillantes sont utilisées pour manipuler une base de données. Les attaquants peuvent également utiliser des scripts intersites ou l’injection de commandes pour exploiter les applications vulnérables.

Vulnérabilités d’authentification et de gestion de session

Une authentification faible et une mauvaise gestion des sessions exposent également les applications Web à des menaces. Les trois principales vulnérabilités qui existent ici sont :

- Mots de passe faibles : les pirates peuvent facilement suivre les mots de passe simples ou réutilisés. Cela leur donne un accès illimité et non autorisé.

- Détournement de session : des personnes malveillantes peuvent également usurper l'identité d'utilisateurs légitimes en volant ou en falsifiant des cookies de session.

- Génération de jetons non sécurisée : les attaquants peuvent compromettre des jetons de session facilement prévisibles, leur donnant accès à des informations sensibles.

Mauvaise configuration de la sécurité

Cela se produit principalement lorsque les paramètres de sécurité ne sont pas configurés correctement ou sont laissés par défaut. L’utilisation d’informations d’identification par défaut telles que les noms d’utilisateur et les mots de passe sur les applications Web en fait des cibles plus faciles. De même, l’activation de fonctionnalités inutiles peut compromettre la sécurité des applications Web. Les pirates peuvent exploiter des fonctionnalités telles que les modèles de débogage en cas de besoin.

Exposition de données sensibles

Cela se produit lorsque des applications Web exposent par erreur des informations sensibles telles que des informations personnelles, d'authentification ou de carte de crédit. Bien que rare, cela peut se produire en raison d’une transmission de données non sécurisée ou d’un stockage inapproprié. Les pirates peuvent intercepter la transmission de données si elles sont envoyées sur des réseaux sans configuration HTTPS. De même, le stockage de ces informations en texte brut ou l’utilisation de méthodes de cryptage faibles peuvent entraîner des violations.

Risques liés aux composants tiers

La plupart des applications Web s'appuient sur des composants tiers, notamment des bibliothèques et des frameworks. Les organisations préfèrent accélérer le développement, améliorer les fonctionnalités et réduire les coûts. Bien qu’ils soient bénéfiques, ils introduisent des risques de sécurité importants s’ils ne sont pas gérés correctement. Certains composants tiers contiennent des vulnérabilités que des personnes malveillantes peuvent exploiter. Ces problèmes proviennent souvent d’erreurs de codage ou de dépendances obsolètes.

Cela mis à part, la plupart des composants tiers sont gérés par des communautés open source ou des développeurs externes. Ils peuvent ne pas être régulièrement mis à jour, laissant les applications Web exposées à des vulnérabilités basiques.

Meilleures pratiques pour sécuriser les applications Web

1. Adopter des mécanismes d'authentification solides

L'introduction de mécanismes d'authentification forts est essentielle pour garantir la sécurité des applications Web. L'authentification permet de vérifier l'identité de l'utilisateur avant d'accéder aux fonctionnalités ou aux données sensibles de l'application. Des mécanismes faibles peuvent conduire à des accès non autorisés et à des violations de données.

Les entreprises peuvent améliorer leurs mécanismes d'authentification de plusieurs manières. La première passe par les politiques de mots de passe et le hachage. La mise en œuvre de politiques de mots de passe solides permet de contrecarrer les attaques par force brute et les tentatives de devinette de mots de passe. Les mots de passe doivent être compliqués, avec une combinaison de lettres majuscules et minuscules, de caractères spéciaux et de chiffres. Ils doivent également être hachés avant d'être stockés.

Le deuxième mécanisme d'authentification est la gestion de session. Cela empêche le détournement et l’accès non autorisé aux comptes d’utilisateurs vérifiés. Cela implique essentiellement des délais d'expiration de session, où les sessions actives expirent automatiquement après une certaine période d'inactivité.

L'adoption de l'authentification multifacteur est la troisième mesure d'authentification, et la plus efficace. Cette couche de sécurité supplémentaire oblige les utilisateurs à satisfaire plusieurs options de vérification avant d'accéder à leurs comptes. Il peut s'agir d'une combinaison de mots de passe et de données biométriques. Ces options réduisent les risques d’accès non autorisé.

2. Gardez les logiciels et les bibliothèques à jour

Les organisations doivent également maintenir leurs logiciels et bibliothèques à jour pour maintenir la sécurité et l'intégrité de leurs applications de site Web. Les progrès technologiques signifient que les éditeurs de logiciels et les communautés open source publient de nouvelles mises à jour et correctifs pour les codes malveillants présentant des vulnérabilités connues. Ne pas mettre à jour vos composants logiciels à temps rend vos applications Web vulnérables à l’exploitation.

Les organisations devraient commencer par automatiser les mécanismes de mise à jour logicielle. La mise en œuvre de mises à jour automatisées rationalise les processus d'application des correctifs et des mises à jour de sécurité. Les organisations doivent utiliser des outils tels que les gestionnaires de packages pour automatiser la détection, le téléchargement et l'installation des mises à jour disponibles. Cela réduit la charge des équipes informatiques.

Les organisations doivent disposer d’un processus robuste de gestion des correctifs qui garantit des mises à jour en temps opportun de leurs piles d’applications. Cela inclut les frameworks d'applications, les serveurs Web et les bibliothèques tierces. Ils doivent également surveiller régulièrement les avis des fournisseurs et les bases de données de vulnérabilités pour rester informés des derniers correctifs et mises à jour adaptés à leur pile technologique.

Il est également important d’effectuer régulièrement des analyses et des évaluations des vulnérabilités. Il aide les entreprises à identifier les composants obsolètes ou vulnérables dans leur pile d'applications. Heureusement, les outils d'analyse automatisés, comme les outils d'analyse de code statique, peuvent aider à détecter les vulnérabilités présentes dans les bibliothèques de logiciels.

De même, ils doivent être testés dans un environnement contrôlé avant d’intégrer les mises à jour des applications. Cela permet aux organisations d'évaluer l'impact de ces mises à jour sur les performances et les fonctionnalités de leurs applications Web avant de les déployer entièrement. Les tests aident à atténuer le risque de conséquences involontaires entraînées par les mises à jour.

Enfin, les mises à jour logicielles peuvent parfois introduire des problèmes inattendus, même avec des tests minutieux. Les organisations doivent établir des procédures de retour en arrière et des plans d’urgence. Cela les aide à revenir à leur état stable initial en cas d’échec des mises à jour ou de comportement inattendu. Les procédures de restauration minimisent les temps d'arrêt en cas d'urgence inattendue.

3. Effectuer régulièrement des évaluations et des tests de pénétration

Les évaluations régulières constituent une approche proactive pour identifier et corriger les vulnérabilités des applications Web. Ces évaluations permettent d'évaluer l'état de sécurité des applications Web. Les tests d'intrusion impliquent la création d'une attaque simulée dans le monde réel sur l'application.

Les pirates éthiques utilisent diverses techniques pour identifier les points d’entrée possibles que les attaquants pourraient utiliser. La simulation des différents scénarios d'attaque aide les organisations à mieux comprendre leur situation générale en matière de sécurité et à prioriser la correction des vulnérabilités identifiées. L’importance de mener de telles évaluations comprend :

- Identification des vulnérabilités : ces évaluations commencent généralement par l'identification des vulnérabilités potentielles dans l'application. Une combinaison d'outils d'analyse automatisés et de révisions manuelles du code peut être utilisée. Les scanners automatisés détectent les vulnérabilités courantes telles que les failles d'injection, tandis que les révisions manuelles du code sont effectuées par des professionnels expérimentés.

- Priorisation des risques : toutes les menaces ne présentent pas le même niveau de risque. Les évaluations de sécurité aident à prioriser les risques. Les organisations peuvent identifier et se concentrer sur l’atténuation des vulnérabilités qui constituent la plus grande menace pour l’intégrité du système.

- Rapports et mesures correctives : les organisations doivent rédiger un rapport détaillé après l'évaluation de la sécurité. Le rapport doit mettre en évidence les vulnérabilités identifiées, le cas échéant, les niveaux de gravité et les procédures de remédiation efficaces.

N'oubliez pas que la sécurité des applications Web doit être un processus continu. Les organisations doivent régulièrement évaluer et tester leurs systèmes. Cela garantit qu’ils s’adaptent aux menaces et aux vulnérabilités en constante évolution. Il est prudent d’établir une culture d’amélioration continue, qui inclut une évaluation de la sécurité. Il aide les organisations à maintenir et à améliorer leur posture de sécurité. Ils peuvent minimiser les risques de failles de sécurité ou mieux se préparer aux menaces émergentes.

4. Mettre en œuvre les en-têtes de sécurité et la politique de sécurité du contenu

Les en-têtes de sécurité et les politiques de sécurité du contenu sont des mesures de sécurité fiables pour les applications Web. Ces options offrent une défense supplémentaire contre les vulnérabilités courantes. Pour commencer, les en-têtes de sécurité sont essentiellement des en-têtes de réponse HTTP utilisés par les applications Web pour indiquer aux navigateurs comment se comporter dans des situations spécifiques.

Ce faisant, ils appliquent des règles sur la transmission des données et la gestion du contenu, contribuant ainsi à atténuer diverses formes d'attaques. Par exemple, HTTP garantit que les navigateurs n'interagissent avec les sites Web que via HTTPS. Cela empêche le détournement de cookies et les attaques de rétrogradation.

De même, une politique de sécurité du contenu est une stratégie de sécurité solide qui prévient un large éventail d’attaques. Il spécifie les sources de contenu qui peuvent être chargées et exécutées par les navigateurs. Cela atténue les attaques telles que les scripts intersites et l'injection de données.

5. Désinfecter et valider les données d'entrée

Le nettoyage et la validation des données d'entrée contribuent également à sécuriser les applications Web contre les attaques par injection et d'autres formes de menaces. La validation des entrées garantit que les données saisies dans le système sont conformes aux formats attendus. D’autre part, la désinfection supprime les intrants dangereux pour neutraliser les menaces. Le maintien de cette double approche permet de maintenir l’intégrité des données. Certains des avantages et des meilleures pratiques de nettoyage et de validation des données d'entrée incluent :

- Empêche les attaques par injection : injectez des attaques telles que SQL exploitent les vulnérabilités en envoyant des liens ou des données malveillants via des champs de saisie. Une validation appropriée empêche les attaquants d’injecter des codes dommageables. Il garantit que les données saisies ne contiennent pas de caractères suspects.

- Maintient l’intégrité des données : la validation garantit également que les données d’entrée respectent les formats et les plages attendus. Ceci est essentiel pour maintenir l’intégrité des données et éviter tout comportement anormal dans les applications.

- Améliorez la sécurité et l'expérience utilisateur : la validation et la désinfection améliorent la sécurité car elles garantissent que seules les données correctement formatées sont traitées par les applications Web.

Les organisations doivent observer diverses bonnes pratiques pour la validation et la désinfection des entrées. Par exemple, les organisations doivent clairement définir les contraintes pour chaque domaine. Ce sont les caractères, le format et le type autorisés. L'application de ces contraintes côté client et côté serveur garantit que seules les données valides sont saisies.

Conclusion

La sécurisation des applications Web nécessite une approche proactive et une compréhension approfondie du paysage changeant des menaces. La mise en œuvre de mesures de cybersécurité robustes telles que la validation des entrées et des mécanismes d'authentification fiables peuvent atténuer considérablement ces risques. En outre, rester informé des menaces émergentes est important pour maintenir l’intégrité des applications Web dans l’écosystème numérique interconnecté actuel.

En tant que l'un des co-fondateurs de Codeless, j'apporte mon expertise dans le développement d'applications WordPress et Web, ainsi qu'une expérience dans la gestion efficace de l'hébergement et des serveurs. Ma passion pour l'acquisition de connaissances et mon enthousiasme pour la construction et le test de nouvelles technologies me poussent à innover et à m'améliorer constamment.

Compétence:

Développement web,

Création de sites web,

Administration système Linux,

Référencement

Expérience:

15 ans d'expérience dans le développement Web en développant et en concevant certains des thèmes WordPress les plus populaires comme Specular, Tower et Folie.

Éducation:

J'ai un diplôme en ingénierie physique et un MSC en science des matériaux et optoélectronique.

Twitter, Linkedin