Que sont les enregistrements SPF, DKIM et DMARC ? Et pourquoi en avez-vous besoin ?

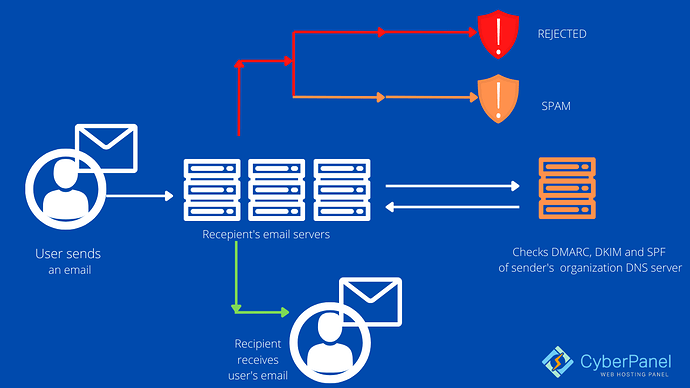

Publié: 2022-04-06SPF, DKIM, DMARC sont plus que de simples configurations techniques de messagerie. Ils ont un impact négatif sur la livraison des e-mails. Ils travaillent ensemble pour assurer une meilleure livraison des e-mails.

En un mot, les trois approches sont utilisées par les fournisseurs de services Internet (FAI) pour vérifier l'authenticité des e-mails. L'expéditeur est-il vraiment celui qu'il prétend être ?

Vous devez prouver que vous êtes un expéditeur valide afin de passer par les filtres des FAI. Comment pouvez-vous montrer que vous n'envoyez pas au nom de quelqu'un d'autre et que votre identité n'a pas été usurpée ? En utilisant SPF DKIM DMARC.

Les enregistrements de texte qui prouvent et protègent expressément l'authenticité d'un expéditeur sont appelés enregistrements SPF DKIM DMARC.

Vous pouvez configurer tous ces enregistrements sur CyberPanel en utilisant : Obtenez un score de 10/10 par e-mail avec CyberPanel !

Table des matières

FPS

Le Sender Policy Framework, ou SPF en abrégé, est un protocole de validation des e-mails permettant de détecter et de bloquer la contrefaçon des e-mails. Il permet aux intermédiaires de messagerie de vérifier que le courrier entrant d'un certain domaine provient d'une adresse IP qui a été autorisée par l'administration du domaine. Un enregistrement SPF est un enregistrement TXT dans le DNS (Domain Name System) qui indique quelles adresses IP et/ou serveurs sont autorisés à envoyer du courrier "depuis" ce domaine. C'est comme avoir une adresse de retour fiable et identifiable sur une carte postale : la plupart des individus sont beaucoup plus susceptibles d'ouvrir une lettre si l'adresse de retour est fiable et reconnaissable.

Les FAI examinent le domaine Return-Path du message après sa transmission. L'adresse IP qui a envoyé l'e-mail est ensuite comparée à l'adresse IP indiquée dans l'enregistrement SPF du domaine Return-Path pour vérifier si elles correspondent. Si tel est le cas, les FAI vérifient la vérification SPF et envoient le message.

Exemple d'enregistrement SPF :

v=spf1 ip4:168.119.13.219 include:mailgun.org include:zoho.com include:mxlogin.com ~all

Pourquoi c'est important?

SPF est une "norme proposée" qui aide à protéger les utilisateurs de messagerie contre les spammeurs. Les adresses "de" et les domaines falsifiés sont fréquemment utilisés dans les courriers indésirables et le phishing. Par conséquent, la plupart des gens considèrent la publication et la vérification des enregistrements SPF comme l'une des stratégies anti-spam les plus efficaces et les plus simples. Si vous avez une bonne image d'envoi, un spammeur peut essayer d'envoyer des emails depuis votre domaine afin de profiter de la bonne réputation d'expéditeur de votre FAI. Cependant, une authentification SPF correctement configurée informe le FAI destinataire que, même si le domaine peut être le vôtre, le serveur émetteur n'est pas autorisé à envoyer du courrier en votre nom.

Même si un sous-domaine n'a pas son propre enregistrement SPF, un enregistrement SPF dans le domaine supérieur l'authentifiera automatiquement.

Avantages

Lorsque les spammeurs prendront le contrôle de votre domaine, ils tenteront d'envoyer des e-mails indésirables. Cela nuira à votre crédibilité ainsi qu'à votre capacité à livrer. Si vous n'avez pas encore authentifié votre domaine, vous devez en faire une priorité. SPF garantit que votre délivrabilité est élevée des manières suivantes :

• Avertit les destinataires des offres de tiers.

Si les spammeurs utilisent un relais, un enregistrement SPF garantit que l'utilisateur final est averti.

• Accès rapide aux boîtes de réception

Grâce à la mise en place du SPF, les destinataires des e-mails gagneront en confiance en votre marque et vos futurs e-mails auront un accès sécurisé à leur boîte de réception.

• Obligatoire pour certains destinataires

Certains destinataires d'e-mails veulent simplement un enregistrement SPF et désigneront les e-mails comme spam s'ils n'en ont pas. Sinon, il est possible que votre e-mail rebondisse.

• Améliore le score de l'expéditeur

Le score de l'expéditeur de chaque serveur de messagerie sortant est calculé à l'aide de mesures de messagerie traditionnelles telles que les désabonnements et les fichiers de spam. SPF améliore votre score d'expéditeur, ce qui améliore la livraison des e-mails.

Désavantages

Le système SPF a quelques limitations. Voici les détails :

• Ne fonctionne pas sur les e-mails qui ont été transférés

Étant donné que les e-mails transférés ne contiennent pas l'identification de l'expéditeur d'origine et semblent être des spams, ils échouent fréquemment au test du cadre de stratégie de l'expéditeur.

• N'est pas mis à jour régulièrement

De nombreux gestionnaires de domaine peuvent ne pas être en mesure de tenir à jour régulièrement leurs enregistrements SPF.

• Malgré le fait que le serveur a changé, vous devez mettre à jour.

Lors de l'utilisation d'un fournisseur de messagerie tiers, le domaine doit mettre à jour l'enregistrement SPF chaque fois que les serveurs du fournisseur de services changent, ce qui ajoute à la charge de travail.

Comment ça marche?

Les serveurs de réception vérifient le SPF en recherchant la valeur Return-Path du domaine dans les en-têtes de l'e-mail. Ce chemin de retour est utilisé par le serveur destinataire pour rechercher un enregistrement TXT dans le serveur DNS de l'expéditeur. Si SPF est activé, il affichera une liste de tous les serveurs approuvés à partir desquels le courrier peut être envoyé. La vérification SPF échouera si l'adresse IP ne figure pas dans la liste.

Les enregistrements SPF sont divisés en deux sections : qualificatifs et mécanismes.

- Il est possible de définir qui est autorisé à livrer du courrier au nom d'un domaine à l'aide de mécanismes. L'un des quatre qualificatifs peut être utilisé si ces conditions sont remplies.

- Lorsqu'un mécanisme est mis en correspondance, les qualificateurs sont les actions qui sont entreprises. Le + par défaut est utilisé si aucun qualificateur n'est spécifié. Les quatre types de qualificateurs pouvant être utilisés pour configurer les stratégies de messagerie SPF sont répertoriés ci-dessous.

DKIM

DKIM (DomainKeys Identified Mail) permet à une organisation (ou un gestionnaire de messages) d'assumer la responsabilité d'un message pendant son transit. DKIM ajoute un nouvel identifiant de nom de domaine à un message et utilise des techniques cryptographiques pour vérifier son autorisation. Tout autre identifiant dans le message, tel que le champ De : de l'auteur, n'a aucun effet sur l'identification. DKIM, une signature d'enregistrement TXT, aide également à établir la confiance entre l'expéditeur et le destinataire.

Pourquoi c'est important?

Bien que DKIM ne soit pas essentiel, il rend vos e-mails plus authentiques pour vos destinataires et les rend moins susceptibles de se retrouver dans les dossiers Junk ou Spam. L'usurpation d'e-mails provenant de domaines dignes de confiance est une tactique courante pour les campagnes de spam dangereuses, et DKIM rend plus difficile l'usurpation d'e-mails provenant de domaines compatibles DKIM.

DKIM est compatible avec l'architecture de messagerie actuelle et fonctionne en conjonction avec SPF et DMARC pour fournir des couches de sécurité supplémentaires aux expéditeurs de courrier électronique. Même si leurs serveurs de messagerie ne prennent pas en charge les signatures DKIM, ils peuvent toujours recevoir des messages signés. C'est un mécanisme de sécurité facultatif et DKIM n'est pas une norme largement utilisée.

Avantages

La signature et la vérification sont deux actions indépendantes fournies par DKIM. L'un ou l'autre peut être géré par un module d'agent de transfert de courrier (MTA). Les clés DKIM privées et publiques sont créées par paires.

DKIM utilise la "cryptographie asymétrique", également connue sous le nom de "cryptographie à clé publique". DKIM utilise une "clé privée" pour établir une signature après la réception d'un message et avant qu'il ne soit transmis à son destinataire. Le message est accompagné de cette signature. Lorsque le message est envoyé à son destinataire, le serveur de destination demande la clé publique de l'expéditeur afin de valider la signature. Le serveur de destination peut supposer que l'expéditeur est celui qu'il prétend être si la clé publique lui permet de déchiffrer la signature donnée à la même valeur qu'il calcule comme la signature.

Désavantages

- Type d'enregistrement SPF - L'enregistrement SPF ne peut être publié qu'au format TXT. L'enregistrement de type "SPF" n'est plus supporté et doit être évité.

- Plusieurs enregistrements - Ajout de plusieurs enregistrements SPF à un domaine. Les enregistrements supplémentaires doivent être supprimés ou fusionnés avec l'enregistrement actuel.

- L'utilisation de la technique d'inclusion pour faire référence à un enregistrement inexistant est appelée inclure un enregistrement inexistant. Les éléments inclus qui ne sont pas valides doivent être éliminés.

- En cas de doute, utilisez -all. Tout en l'utilisant sans inclure complètement toutes les sources possibles augmente le risque de rejet de vrais e-mails.

- Trop d'enregistrements - Inclure trop d'enregistrements, en particulier dans les zones _spf.google.com et spf.protection.outlook.com, peut entraîner un nombre excessif de recherches. Ces enregistrements doivent être optimisés.

Comment ça marche?

DKIM génère une paire de clés publique et privée via un chiffrement asymétrique. Dans le DNS du domaine de l'expéditeur, la clé publique est publiée sous la forme d'un enregistrement TXT spécifique. La clé privée est utilisée pour rendre unique la signature de chaque e-mail.

Un algorithme de confidentialité a attribué une signature aléatoire dans le cadre des en-têtes de l'e-mail en utilisant votre clé privée et le contenu de l'e-mail.

Lorsqu'un serveur de messagerie sortant envoie un message, il génère et joint un en-tête de signature DKIM unique au message. Deux hachages cryptographiques, l'un des en-têtes définis, et l'autre d'au moins une partie du contenu du message sont inclus dans cet en-tête. L'en-tête DKIM inclut également des détails sur la façon dont la signature a été créée.

Lorsqu'un serveur SMTP reçoit un e-mail avec une telle signature dans l'en-tête, il interroge le DNS pour l'enregistrement TXT de clé publique pour le domaine d'envoi. Le serveur de réception pourra vérifier si l'e-mail a été envoyé à partir de ce domaine et n'a pas été falsifié en transit à l'aide de la clé publique.

Le fournisseur de services de messagerie du destinataire peut classer l'e-mail comme spam ou interdire complètement l'adresse IP de l'expéditeur si la vérification échoue ou si la signature n'existe pas. Cela rend plus difficile pour les escrocs d'usurper l'identité de votre adresse de domaine dans les e-mails.

DMARC

Pourquoi c'est important?

Tout e-mail qui ne correspond pas est considéré comme frauduleux et sera ignoré. L'hameçonnage est l'activité trompeuse consistant à envoyer des e-mails malveillants se faisant passer pour quelqu'un d'autre afin d'obtenir la carte de crédit d'un utilisateur ou d'autres informations personnelles. Par conséquent, en utilisant DMARC, vous vous protégez.

Une installation DMARC réussie passerait progressivement de différents niveaux de quarantaine au rejet complet. Une bonne pratique nécessite également que l'expéditeur surveille régulièrement les rapports DMARC. Ces rapports vous alerteraient de tout effort de phishing effectué contre votre domaine, ainsi que si votre propre e-mail est rejeté en raison d'échecs DKIM ou SPF.

Avantages

Si vous utilisez le courrier électronique, DMARC est une bonne idée à mettre en œuvre.

Lorsque des contrôles de sécurité efficaces contre les e-mails frauduleux sont mis en œuvre, la livraison est simplifiée, la fiabilité de la marque s'améliore et les propriétaires de domaines gagnent en visibilité sur la manière dont leurs domaines sont utilisés sur Internet.

- Sécurité : pour protéger les consommateurs contre le spam, la fraude et le phishing, n'autorisez pas l'utilisation illégale de votre domaine de messagerie.

- Visibilité : gagnez en visibilité sur qui et quoi envoie des e-mails depuis votre domaine sur Internet.

- Livraison : utilisez la même technologie de pointe que celle utilisée par les méga-entreprises pour distribuer les e-mails.

- Identité : Rendez votre e-mail facilement identifiable dans le vaste et croissant écosystème de récepteurs compatibles DMARC.

Désavantages

DMARC est capable dans la plupart des cas. L'hameçonnage est devenu beaucoup plus difficile en raison des progrès technologiques. Cependant, bien que cette approche résolve un problème, elle en crée un autre : les faux positifs. Dans deux types de situations, les messages légitimes peuvent être bloqués ou marqués comme spam :

- Messages qui ont été transférés Que les messages soient transférés à partir de plusieurs boîtes aux lettres ou détournés via des nœuds de messagerie intermédiaires, certains systèmes de messagerie échouent aux signatures SPF et DKIM dans les messages transférés (relais).

- Le réglage est incorrect. Lors de la configuration de DKIM et SPF, il n'est pas rare que les administrateurs du serveur de messagerie commettent des erreurs.

Comment ça marche?

Étant donné que DMARC dépend des résultats SPF et/ou DKIM, au moins l'un d'entre eux doit exister pour le domaine de messagerie. Vous devez publier une entrée DMARC dans le DNS pour utiliser DMARC.

Après avoir validé le statut SPF et DKIM, un enregistrement DMARC est un élément de texte dans l'enregistrement DNS qui indique au monde la politique de votre domaine de messagerie. Si SPF, DKIM ou les deux réussissent, DMARC s'authentifie. Ceci est connu sous le nom d'alignement d'identifiant ou d'alignement DMARC. Il est possible que SPF et DKIM réussissent, mais que DMARC échoue, en fonction de l'alignement de l'identifiant.

Un enregistrement DMARC demande également aux serveurs de messagerie de soumettre des rapports XML à l'adresse e-mail de rapport de l'enregistrement DMARC. Ces rapports vous montrent comment votre e-mail voyage dans l'écosystème et vous permettent de voir qui d'autre utilise votre domaine de messagerie.

Donner un sens aux rapports rédigés en XML peut être difficile, surtout lorsqu'ils sont nombreux. La plate-forme DMARCIAN peut recevoir ces données et visualiser comment vos domaines de messagerie sont utilisés, vous permettant d'agir et de modifier votre politique DMARC en p=reject.

Différence entre SPF et DKIM

DKIM est une collection de clés qui indique aux adresses IP que vous êtes l'expéditeur d'origine et que votre e-mail n'a pas été falsifié. SPF est une liste blanche qui inclut toutes les personnes autorisées à envoyer des messages en votre nom. Si vous êtes impatient de voir comment tout cela fonctionne, regardez les en-têtes des e-mails pour voir si un e-mail est correctement signé avec DKIM ou passe SPF.

Pourquoi avez-vous besoin de SPF DKIM DMARC ?

Activer la vérification des e-mails n'est pas seulement une bonne idée pour que vos e-mails soient livrés ; c'est également un outil crucial pour protéger la réputation de votre entreprise en réduisant les chances qu'un expéditeur non autorisé puisse utiliser votre domaine sans votre permission ou sans votre connaissance.

Utilisation de SPF DKIM DMARC ensemble ?

En raison de l'évolution des protocoles de messagerie Internet, nous en aurons besoin de trois.

Les en-têtes de message (tels que les adresses À :, De : et Cci :) ont été délibérément isolés du contenu réel du message. C'était un avantage, mais cela a entraîné de nouveaux mondes de souffrance pour les responsables informatiques d'aujourd'hui.

Si vous implémentez correctement les trois protocoles dans votre infrastructure de messagerie, vous pouvez vous assurer que les messages ne peuvent pas être facilement falsifiés et qu'ils n'atteignent jamais les boîtes de réception de vos utilisateurs.

Conclusion

Dans le monde d'aujourd'hui, la validation des e-mails sur vos e-mails est essentielle pour la livraison des e-mails. En raison des multiples tentatives d'usurpation d'identité et de violation des e-mails, la réglementation ne fera que devenir plus sévère à l'avenir. Assurez-vous simplement que si vous envoyez des e-mails via un certain domaine ISP, vous vérifiez leurs politiques de validation pour voir comment vous pouvez tirer le meilleur parti de vos livraisons d'e-mails.