L'état de la sécurité de WordPress : la communauté et la collaboration nous aident tous à gagner

Publié: 2023-03-09Les logiciels open source s'améliorent et sont plus sûrs lorsque la confiance et la coopération l'emportent sur le secret et le travail seul dans l'obscurité. Le rapport de Patchstack sur l'état de la sécurité de WordPress en 2022 montre qu'il ne s'agit pas seulement d'un idéal mais d'une réalité réalisable. La transparence et la collaboration sur les questions de sécurité jouent sur les points forts des communautés open source. Ce sont des valeurs et des pratiques essentielles pour créer et maintenir des sites, produits et services WordPress de meilleure qualité et plus sécurisés. Nous sommes fiers d'avoir Patchstack comme partenaire fournissant les dernières informations sur les vulnérabilités à nos clients iThemes Security et Security Pro afin qu'ils puissent mieux protéger tous les sites WordPress qu'ils créent, possèdent ou gèrent.

Patchstack, l'une des principales sociétés de recherche sur la sécurité open source et CVE Numbering Authority (CNA), a publié son rapport annuel sur l' état de la sécurité WordPress en 2022 . Ce rapport inclut mais va bien au-delà de l'analyse habituelle des tendances en matière de sécurité. Cela montre l'impact de Patchstack avec son programme unique de primes de bogues, la Patchstack Alliance. Ce réseau coopératif, volontaire et ouvert aide les développeurs WordPress à découvrir et à corriger chaque jour les bogues de sécurité. Ces correctifs se transforment en alertes de sécurité et en mises à jour sur lesquelles la communauté WordPress s'appuie. Nos utilisateurs iThemes Security et Security Pro reçoivent une notification préalable de 48 heures lorsqu'une nouvelle vulnérabilité affecte leur site, grâce à Patchstack. La plupart des mises à jour de sécurité que nous appliquons tous régulièrement à nos sites WordPress seront au moins en partie le résultat du travail de pionnier de Patchstack.

La divulgation des vulnérabilités rend l'espace WordPress plus sûr

La base de données de Patchstack a montré une augmentation de 328 % des vulnérabilités signalées en 2022. Ils expliquent ce pic à la suite de chercheurs en sécurité « regardant de plus en plus loin » dans le code de tout l'écosystème WordPress. La détection de plus de vulnérabilités indique que WordPress devient plus sûr, estime Patchstack. D'autres découvertes dans leur état de la sécurité WordPress en 2022 étayent cette conclusion. Par exemple, les vulnérabilités découvertes (et rapidement corrigées) dans certains des plugins WordPress les plus utilisés (par exemple, Elementor, Yoast, All-in-One SEO, MonsterInsights, Wordfence) n'étaient pas la cible des exploits les plus actifs.

Les défis des vulnérabilités non corrigées et des chaînes d'approvisionnement interrompues

Selon l'analyse de Patchstack, les principales cibles des exploits actifs dans l'écosystème WordPress sont les plugins avec des vulnérabilités connues qui ne sont pas corrigées, parfois pendant des années. Lors d'une vérification ponctuelle de tous les sites surveillés par le réseau de Patchstack, 42 % en moyenne exécutaient un composant non sécurisé connu. Les plugins non corrigés représentent 26 % des bogues de sécurité les plus critiques signalés en 2022 - un nombre que nous aimerions tous voir baisser. La Patchstack Alliance travaille dans ce but avec les développeurs pour aider à corriger les vulnérabilités nouvellement découvertes, mais cela n'est pas possible avec les logiciels abandonnés.

L'une des tendances les plus importantes notées dans le rapport annuel de Patchstack associe une augmentation des vulnérabilités CSRF à leur propagation sur de nombreux sites via une seule dépendance. Alors que les vulnérabilités de Cross-Site Scripting (XSS) restent courantes, les bogues de Cross-Site Request Forgery (CSRF) ont eu tendance à augmenter en 2022. Patchstack rapporte que cela était dû en partie aux bogues CSRF qui sont apparus dans les frameworks YITH et Freemius, soulignant l'importance chaînes d'approvisionnement avec tous les utilisateurs en aval d'une base de code commune.

En 2023, alors que nous suivons les données de Patchstack dans nos rapports de vulnérabilité hebdomadaires sur iThemes, nous constatons trois fois plus de vulnérabilités XSS par rapport aux rapports CSRF. C'est un bon signe que 2022 était une valeur aberrante. Comme nous l'avons noté dans notre propre rapport de sécurité 2022, c'est également une bonne nouvelle que la plupart des vulnérabilités l'année dernière se trouvaient dans les catégories de risque faible à moyen pour leur gravité. Les données de Patchstack montrent que ces vulnérabilités moins graves représentaient 87 % du total en 2022.

Les utilisateurs finaux méritent des données de vulnérabilité accessibles et exploitables

Les cotes de gravité sont une chose, mais comprendre réellement si et comment une vulnérabilité affecte votre site est une autre histoire. De nombreuses CNA et leurs bases de données de vulnérabilités sont très techniques dans la manière dont elles documentent chaque vulnérabilité. Les utilisateurs de WordPress doivent savoir, dans des termes qu'ils peuvent facilement comprendre, à quel point ils peuvent être exposés lorsque des vulnérabilités apparaissent. La base de données de vulnérabilité Patchstack vise à fournir ces informations à tout propriétaire de site afin qu'il puisse comprendre les menaces et prendre les mesures appropriées. Et ces informations alimentent notre produit iThemes Security.

Voici une description typique de la vulnérabilité Patchstack pour CVE-2023-0968 (MITRE) dans la base de données Patchstack :

Marco Wotschka a découvert et signalé cette vulnérabilité de type Cross-Site Scripting (XSS) dans WordPress Watu Quiz Plugin. Cela pourrait permettre à un acteur malveillant d'injecter des scripts malveillants, tels que des redirections, des publicités et d'autres charges utiles HTML dans votre site Web, qui seront exécutés lorsque des invités visiteront votre site.

Les utilisateurs de WordPress et iThemes Security ou Security Pro avec une version non sécurisée de ce plugin installée sur leur site recevront une alerte. Ils ont également la possibilité d'en savoir plus sur les risques potentiels que la vulnérabilité peut représenter pour eux. De manière significative, Patchstack a classé CVE-2023-0968 comme une vulnérabilité de haute gravité contrairement aux autres CNA. D'autres n'ont pas noté que les attaquants peuvent exploiter cette vulnérabilité sans compte d'utilisateur ni privilèges sur le site ciblé - un détail crucial.

Les CNA peuvent différer considérablement dans la façon dont ils évaluent et décrivent les menaces

Comme vous pouvez le voir dans l'exemple ci-dessus, Patchstack donne du crédit aux chercheurs en sécurité qui sont essentiels pour trouver et corriger les vulnérabilités avant qu'elles ne puissent être exploitées. Ils le méritent! L'utilisateur final ou le propriétaire du site qui reçoit ces alertes mérite également des éclaircissements sur les risques auxquels il est confronté. Le résumé de Patchstack indique clairement où se trouve la menace. Cliquer sur les détails techniques de leur base de données confirme que cette vulnérabilité peut être exploitée sans se connecter au site. C'est la clarté de la communication et l'expérience utilisateur positive à laquelle vous pouvez vous attendre si vous êtes un utilisateur iThemes Security ou Security Pro.

Devin Walker, directeur général de StellarWP, a déclaré qu'il était fier de faire partie du réseau de Patchstack depuis son partenariat avec eux plus tôt cette année et l'adoption de leur base de données de vulnérabilités pour les utilisateurs d'iThemes Security. Selon lui, « le rapport de sécurité complet de Patchstack met en évidence leur engagement à identifier et à traiter activement les vulnérabilités de sécurité dans l'écosystème WordPress. En étant transparents sur leur travail, ils établissent la norme en matière d'approche de la sécurité dans l'industrie. »

Nipping Bugs in the Bud — The WordPress Way

Patchstack ne se contente pas de signaler les bogues que d'autres mettent en lumière - ils trouvent des bogues et aident à les corriger. Personne ne cherche plus profondément et plus loin dans les problèmes de sécurité de WordPress que la Patchstack Alliance, qui est ouverte à toute personne travaillant dans le domaine de la sécurité open source.

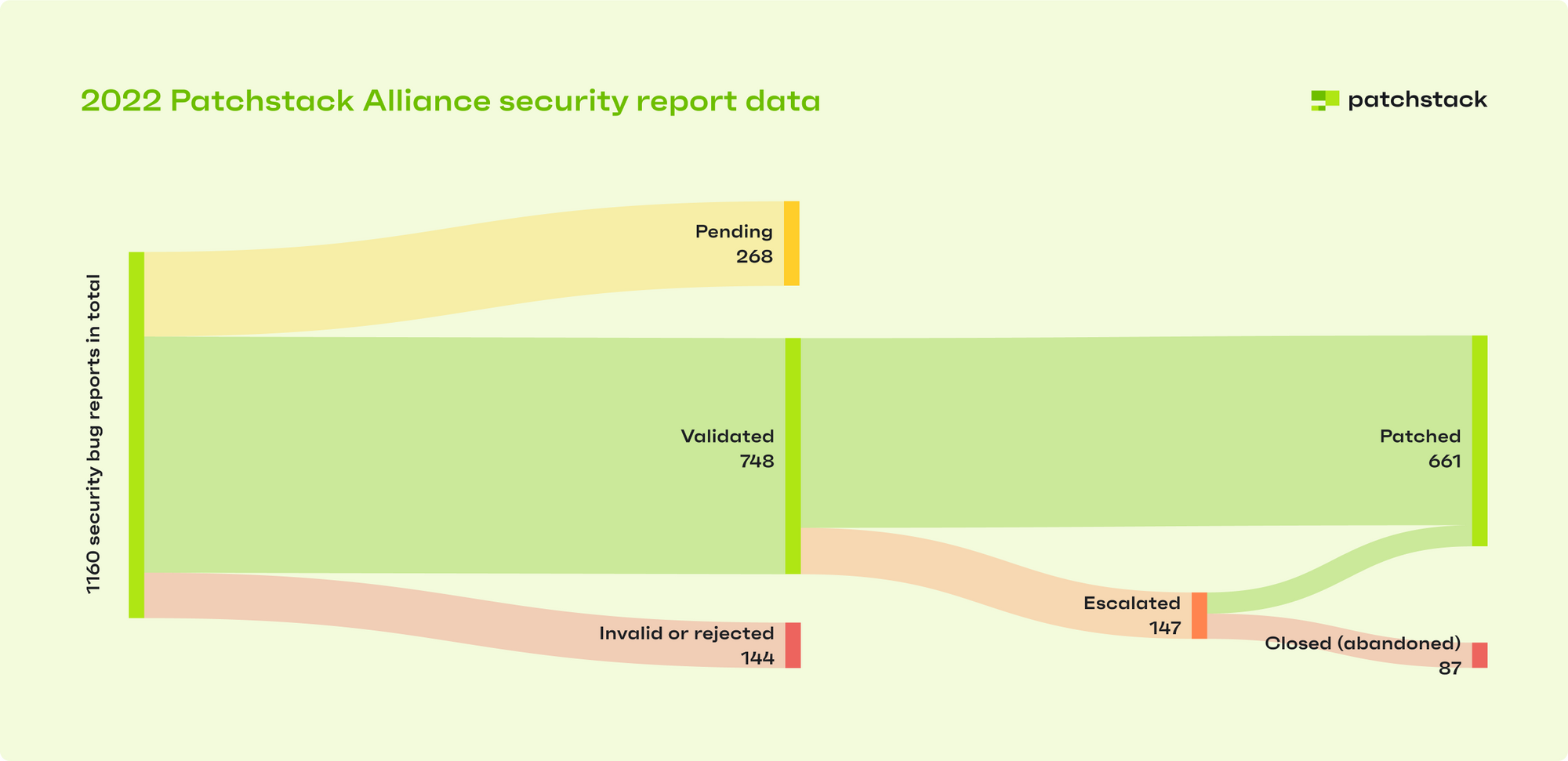

En 2022, Patchstack a versé 16 050 $ en primes aux pirates éthiques de leur réseau. Ces chercheurs ont découvert et vérifié 748 bogues de sécurité uniques dans l'écosystème WordPress. C'est seulement 21,46 $ pour étouffer un insecte dans l'œuf ! C'est beaucoup, beaucoup moins que ce qu'il en coûterait pour traiter le même bogue qu'un exploit zero-day.

Sur les 748 rapports de bogues validés, Patchstack a pu voir 661 correctifs en travaillant avec les personnes responsables du code vulnérable. Seuls 147 ou 20% de ces cas ont dû être transmis à l'équipe du plugin WordPress.

Patchstack s'associe à 17 hébergeurs et fournisseurs de services (y compris iThemes) pour avertir et protéger de manière proactive leurs clients lorsqu'ils utilisent des logiciels non sécurisés. Certains, comme One.com, ont corrigé avec succès les sites de leurs propres clients - une pratique qui peut être utile pour d'autres hôtes à adopter.

WordPress Security est un effort communautaire

Le PDG de Patchstack, Oliver Sild, explique que ce qui rend son entreprise unique, c'est l'accent mis sur la transparence et la communauté. "Nous parlons des vulnérabilités telles qu'elles sont sans les utiliser à des fins alarmistes, et nous nous assurons que les chercheurs en sécurité qui contribuent à trouver des problèmes dans l'open source seront aussi appréciés que les développeurs qui construisent ces projets", a-t-il déclaré.

Une autre différence clé dans l'espace de sécurité est l'accent mis par Patchstack sur la collaboration. Oliver dit qu'ils travailleront avec tous ceux qui peuvent aider à avoir un impact positif, y compris d'autres dans l'espace de sécurité. La concurrence peut coexister avec la coopération, et lorsqu'il s'agit de vulnérabilités dans l'open source, il est essentiel de se rassembler autour d'intérêts communs comme la sécurité. Cette coopération offre la tranquillité d'esprit à nos utilisateurs iThemes Security et Security Pro. Nos clients peuvent être sûrs qu'ils reçoivent des alertes claires, exploitables et opportunes sur les nouvelles vulnérabilités 48 heures avant qu'elles ne soient rendues publiques. Et c'est grâce à nos partenaires de Patchstack, ainsi qu'à tous ceux qui soutiennent leurs initiatives et travaillent ensemble pour sécuriser l'écosystème WordPress.

Obtenez une longueur d'avance de 48 heures contre les attaquants potentiels avec iThemes Security

Si vous n'utilisez pas déjà iThemes Security et sa fonction d'analyse de site pour garder un œil sur les vulnérabilités émergentes deux jours avant qu'elles ne soient divulguées publiquement , laissez-nous vous aider à sécuriser votre site WordPress dès aujourd'hui. Avec une surveillance proactive des vulnérabilités et 30 façons de renforcer le profil de sécurité de votre site, y compris la commodité des connexions sans mot de passe, iThemes Security Pro est le meilleur moyen de garantir que votre site WordPress ne soit jamais compromis par des cyberattaques.

Dan Knauss est le généraliste du contenu technique de StellarWP. Il est écrivain, enseignant et pigiste travaillant en open source depuis la fin des années 1990 et avec WordPress depuis 2004.