Sécurité VPS – Meilleures pratiques et conseils

Publié: 2024-08-02Un serveur privé virtuel (VPS) fournit un environnement informatique virtualisé, offrant la puissance et le contrôle d'un serveur dédié à une fraction du coût. L'hébergement VPS est un choix populaire pour les entreprises et les développeurs qui ont besoin de plus de flexibilité et de ressources que ce que l'hébergement partagé peut fournir. Cependant, cette puissance accrue s'accompagne de la responsabilité cruciale de sécuriser le serveur contre les menaces potentielles.

Sécuriser un VPS est crucial car il est souvent ciblé par les cybercriminels cherchant à exploiter les vulnérabilités pour le vol de données, la distribution de logiciels malveillants ou le piratage de serveur. Les menaces de sécurité courantes incluent les attaques par force brute, les infections par des logiciels malveillants, les accès non autorisés et les attaques par déni de service (DoS). Ces menaces peuvent entraîner des violations de données, des interruptions de service et des pertes financières importantes.

Comprendre et mettre en œuvre des mesures de sécurité robustes est essentiel pour protéger votre VPS. Ce guide fournira des conseils pratiques pour minimiser la surface d'attaque, configurer des mécanismes d'authentification forts, gérer les pare-feu, etc. En suivant ces bonnes pratiques, vous pouvez améliorer considérablement la sécurité de votre VPS et protéger vos données et applications contre les activités malveillantes.

Meilleures pratiques pour sécuriser votre VPS

Sécuriser votre VPS implique la mise en œuvre d'une série de bonnes pratiques conçues pour protéger votre serveur des menaces potentielles. Voici quelques étapes essentielles pour garantir la sécurité de votre VPS :

Mises à jour régulières et gestion des correctifs

- Importance des mises à jour : Garder votre logiciel à jour est l'un des moyens les plus simples mais les plus efficaces de sécuriser votre VPS. Les mises à jour incluent souvent des correctifs pour les failles de sécurité que les attaquants pourraient exploiter.

- Mises à jour automatisées ou manuelles : envisagez d'activer les mises à jour automatiques pour les correctifs de sécurité critiques. Une approche manuelle peut être préférée pour d’autres mises à jour afin de garantir la compatibilité et la stabilité.

Mécanismes d'authentification solides

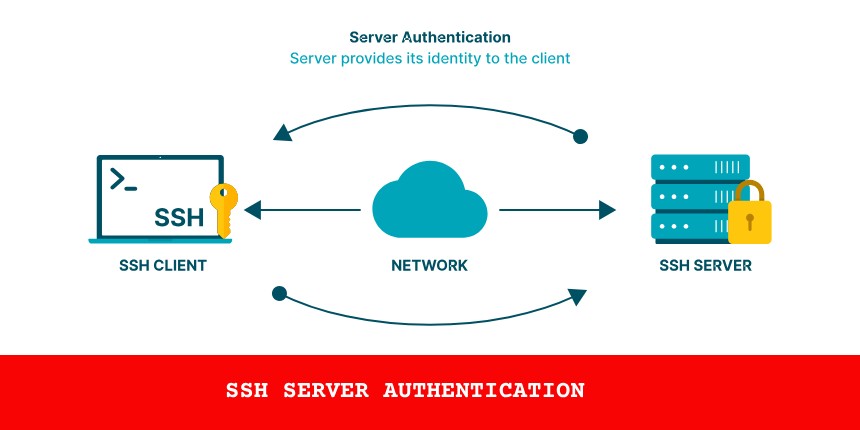

- Clés SSH : utilisez des clés SSH au lieu de mots de passe pour accéder à votre VPS. Les clés SSH offrent un niveau de sécurité plus élevé car elles ne sont pas sensibles aux attaques par force brute.

- Authentification à deux facteurs (2FA) : implémentez 2FA pour ajouter une couche de sécurité supplémentaire. Même si votre mot de passe est compromis, 2FA peut empêcher tout accès non autorisé.

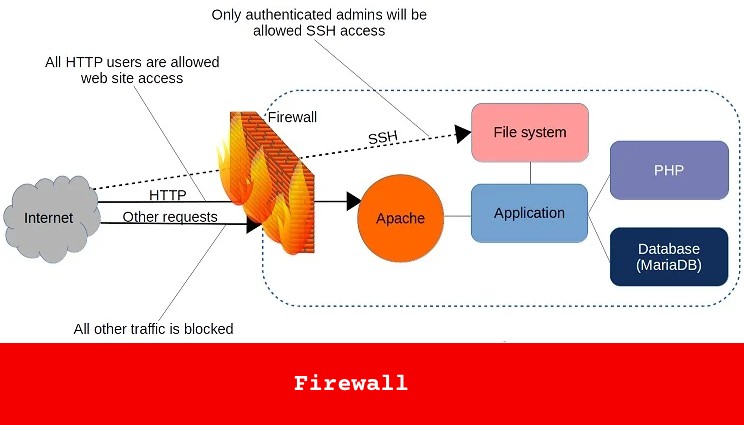

Configuration du pare-feu

- Configuration d'un pare-feu : Un pare-feu est votre première ligne de défense contre les accès non autorisés. Configurez votre pare-feu pour autoriser uniquement le trafic nécessaire vers et depuis votre VPS. (Vous pouvez utiliser Linux iptables ou ufw – Pare-feu simple)

- Règles de pare-feu communes : implémentez des règles pour bloquer tout le trafic entrant par défaut et n'autoriser que les ports et adresses IP spécifiques nécessaires à vos applications.

Systèmes de détection d'intrusion (IDS)

- Types d'IDS : les IDS basés sur le réseau surveillent le trafic réseau à la recherche d'activités suspectes, tandis que les IDS basés sur l'hôte se concentrent sur la surveillance du système lui-même.

- Implémentation et surveillance : déployez un IDS pour surveiller votre VPS à la recherche de signes d'intrusion en continu. Examinez régulièrement les alertes et les journaux IDS pour répondre rapidement aux menaces potentielles.

Stratégies de protection des données et de sauvegarde

Protéger vos données et garantir que vous pouvez récupérer de tout incident sont des aspects essentiels de la sécurité VPS. Voici quelques stratégies pour vous aider à protéger vos données :

Chiffrement

- Importance du cryptage : le cryptage des données au repos et en transit est essentiel pour protéger les informations sensibles contre tout accès non autorisé. Le cryptage garantit que même si les données sont interceptées ou consultées sans autorisation, elles restent illisibles.

- Outils et méthodes :

- Données au repos : utilisez des outils de chiffrement complet du disque tels que LUKS (Linux Unified Key Setup) pour chiffrer l'intégralité du périphérique de stockage. Pour les bases de données, envisagez d'utiliser les fonctionnalités de chiffrement intégrées fournies par le système de gestion de base de données.

- Données en transit : implémentez des certificats SSL/TLS pour crypter les données transmises sur les réseaux. Des outils tels que Let's Encrypt fournissent des certificats SSL/TLS gratuits pour sécuriser le trafic Web.

Sauvegardes régulières

- Planification des sauvegardes : établissez un calendrier de sauvegarde régulier pour garantir que toutes les données critiques sont sauvegardées fréquemment. Selon la nature de vos données, vous pouvez choisir des sauvegardes quotidiennes, hebdomadaires ou même en temps réel.

- Stratégies de sauvegarde :

- Sauvegardes complètes : effectuez périodiquement des sauvegardes complètes de l'ensemble de votre système, qui capturent toutes les données et configurations.

- Sauvegardes incrémentielles : utilisez des sauvegardes incrémentielles pour enregistrer uniquement les modifications apportées depuis la dernière sauvegarde. Cette approche réduit les besoins de stockage et accélère le processus de sauvegarde.

- Sauvegardes différentielles : Semblables aux sauvegardes incrémentielles, les sauvegardes différentielles enregistrent les modifications apportées depuis la dernière sauvegarde complète, offrant un équilibre entre vitesse et complexité de récupération des données.

- Stockage des sauvegardes en toute sécurité : stockez les sauvegardes dans un emplacement sécurisé hors site pour vous protéger contre la perte de données due à des dommages physiques, au vol ou à d'autres incidents locaux. Pensez à utiliser des services de sauvegarde basés sur le cloud pour la redondance et la facilité d'accès.

Surveillance et journalisation

Une surveillance et une journalisation efficaces sont essentielles pour identifier et répondre rapidement aux incidents de sécurité.

Outils de surveillance du système

- Exemples d'outils de surveillance : utilisez des outils tels que Nagios, Zabbix ou Prometheus pour surveiller les performances et la sécurité de votre VPS. Ces outils peuvent suivre diverses mesures, telles que l'utilisation du processeur, l'utilisation de la mémoire et le trafic réseau.

- Configuration des alertes : configurez des alertes pour vous avertir de toute activité inhabituelle ou suspecte. Cela peut inclure des tentatives de connexion à partir d’adresses IP inconnues, des pics soudains d’utilisation des ressources ou des modifications non autorisées des fichiers système.

Gestion des journaux

- Importance de la tenue des journaux : les journaux fournissent un enregistrement de l'activité du système qui peut être inestimable pour diagnostiquer les problèmes et enquêter sur les incidents de sécurité. Assurez-vous que la journalisation est activée pour tous les services et applications critiques.

- Outils de gestion des journaux : utilisez des outils tels que ELK Stack (Elasticsearch, Logstash, Kibana) pour collecter, analyser et visualiser les journaux. Examinez régulièrement les journaux pour identifier toute anomalie ou signe de compromission.

- Politiques de conservation des journaux : mettez en œuvre des politiques de conservation des journaux pour conserver les journaux pendant une durée appropriée, en équilibrant le besoin de données historiques avec les contraintes de stockage. Assurez-vous que les journaux sont stockés en toute sécurité et protégés contre tout accès non autorisé.

En suivant ces stratégies de protection et de sauvegarde des données, vous pouvez améliorer la résilience de votre VPS, garantissant que vos données restent sécurisées et récupérables en cas de faille de sécurité ou d'autres incidents.

Gestion des utilisateurs et contrôle d'accès

Une bonne gestion des utilisateurs et un contrôle d’accès sont des éléments essentiels de la sécurité VPS. S'assurer que seuls les utilisateurs autorisés ont accès et que leurs autorisations sont correctement gérées peut réduire considérablement le risque d'accès non autorisé et de violations de données.

Principe du moindre privilège

- Autorisations minimales : attribuez aux utilisateurs le niveau d'accès minimum requis pour effectuer leurs tâches. Cela réduit les dommages potentiels liés aux comptes compromis.

- Examens réguliers des autorisations : examinez périodiquement les autorisations des utilisateurs pour vous assurer qu'elles sont toujours appropriées. Supprimez ou mettez à jour les autorisations pour les utilisateurs qui n’en ont plus besoin.

Politiques d'accès sécurisé

- Politiques de mots de passe fortes : appliquez des politiques de mots de passe fortes nécessitant des mots de passe complexes et uniques. Encouragez ou imposez l’utilisation de gestionnaires de mots de passe pour aider les utilisateurs à gérer leurs mots de passe en toute sécurité.

- Politiques de verrouillage de compte : mettez en œuvre des politiques de verrouillage de compte pour empêcher les attaques par force brute. Après un certain nombre de tentatives de connexion infructueuses, verrouillez le compte et avertissez l'utilisateur ou un administrateur.

- Délais d'expiration de session : configurez les délais d'expiration de session pour déconnecter les utilisateurs après une période d'inactivité. Cela permet d'empêcher tout accès non autorisé aux sessions sans surveillance.

Authentification multifacteur (MFA)

- Implémentez MFA : ajoutez une couche de sécurité supplémentaire en exigeant que les utilisateurs fournissent au moins deux facteurs de vérification pour accéder à leurs comptes. Cela peut inclure quelque chose qu’ils connaissent (mot de passe), quelque chose qu’ils possèdent (jeton de sécurité) ou quelque chose qu’ils sont (vérification biométrique).

- Outils MFA : utilisez des outils et services MFA tels que Google Authenticator, Authy ou des jetons matériels comme YubiKey.

Listes de contrôle d'accès (ACL)

- Contrôle d'accès granulaire : utilisez les ACL pour définir quels utilisateurs ou processus système peuvent accéder à des ressources spécifiques. Cela permet un contrôle précis des autorisations des utilisateurs.

- Autorisations de fichiers et de répertoires : configurez soigneusement les autorisations de fichiers et de répertoires pour garantir que les données sensibles ne sont accessibles qu'aux utilisateurs autorisés. Utilisez des outils comme

chmod,chownetsetfaclpour gérer ces autorisations.

Gestion des comptes utilisateurs

- Créer des comptes d'utilisateurs séparés : évitez d'utiliser le compte root pour les opérations quotidiennes. Créez des comptes d'utilisateurs distincts avec des privilèges appropriés pour différentes tâches.

- Désactiver les comptes inutilisés : auditez régulièrement les comptes d'utilisateurs et désactivez ou supprimez les comptes qui ne sont plus nécessaires. Cela réduit le nombre de points d’entrée potentiels pour les attaquants.

- Utilisation de Sudo : configurez sudo pour permettre aux utilisateurs d'effectuer des tâches administratives sans avoir besoin d'un accès root complet. Cela peut être géré via le fichier

/etc/sudoers.

Accès à distance sécurisé

- VPN pour l'accès à distance : obliger les utilisateurs à se connecter via un réseau privé virtuel (VPN) lorsqu'ils accèdent au VPS à distance. Cela crypte la connexion et ajoute une couche de sécurité supplémentaire.

- Configuration SSH :

- Désactiver la connexion root : empêchez la connexion root directe en définissant

PermitRootLogin nodans le fichier de configuration SSH (/etc/ssh/sshd_config). - Modifier le port SSH par défaut : remplacez le port SSH par défaut (22) par un port non standard pour réduire le risque d'attaques automatisées.

- Authentification par clé SSH : nécessite une authentification par clé SSH au lieu de mots de passe pour accéder au VPS. Assurez-vous que les clés sont protégées par des phrases secrètes solides.

- Désactiver la connexion root : empêchez la connexion root directe en définissant

En mettant en œuvre des mesures robustes de gestion des utilisateurs et de contrôle d'accès, vous pouvez améliorer considérablement la sécurité de votre VPS, en garantissant que seuls les utilisateurs autorisés y ont accès et que leurs activités sont correctement surveillées et contrôlées.

Conclusion

La sécurisation de votre VPS est un processus continu qui nécessite une attention aux détails et une approche proactive. En mettant en œuvre les meilleures pratiques décrites dans ce guide, vous pouvez protéger votre serveur contre un large éventail de menaces de sécurité et garantir la sécurité de vos données et applications.

En tant que l'un des co-fondateurs de Codeless, j'apporte mon expertise dans le développement d'applications WordPress et Web, ainsi qu'une expérience dans la gestion efficace de l'hébergement et des serveurs. Ma passion pour l'acquisition de connaissances et mon enthousiasme pour la construction et le test de nouvelles technologies me poussent à innover et à m'améliorer constamment.

Compétence:

Développement web,

Création de sites web,

Administration système Linux,

Référencement

Expérience:

15 ans d'expérience dans le développement Web en développant et en concevant certains des thèmes WordPress les plus populaires comme Specular, Tower et Folie.

Éducation:

J'ai un diplôme en ingénierie physique et un MSC en science des matériaux et optoélectronique.

Twitter, Linkedin