Qu’est-ce que l’analyse des vulnérabilités et comment fonctionne-t-elle ?

Publié: 2024-08-15Imaginez que vous vous réveillez et découvrez que votre site Web a été piraté du jour au lendemain. Ce n’est pas une chose amusante à imaginer et aucune entreprise ne veut jamais y faire face. Heureusement, l’analyse des vulnérabilités peut agir comme une sorte de chien de garde pour votre présence en ligne.

Mais qu’est-ce que l’analyse des vulnérabilités exactement ? Et comment fonctionne-t-il pour assurer la sécurité de votre site Web ? Ici, vous apprendrez les bases de l'analyse des vulnérabilités pour démystifier le processus et vous montrerez comment cet outil – et comment Jetpack en particulier – peut protéger votre site Web contre les menaces potentielles.

Qu’est-ce que l’analyse des vulnérabilités ?

L'analyse des vulnérabilités est un processus de cybersécurité essentiel conçu pour identifier et évaluer les faiblesses potentielles d'un système, d'un réseau ou d'une application que des attaquants pourraient exploiter. C'est une mesure proactive. Autrement dit, vous implémentez cela avant qu’un problème ne survienne.

Et cela implique l’utilisation d’outils automatisés pour analyser et détecter les vulnérabilités. Il recherche des éléments tels que des bugs dans les logiciels, des erreurs de configuration et d'autres failles de sécurité que des acteurs malveillants pourraient cibler.

Fondamentalement, l’analyse des vulnérabilités fournit aux entreprises un aperçu complet du degré de vulnérabilité (et, par conséquent, du degré de protection) de leurs systèmes. Et en analysant régulièrement leurs systèmes, les entreprises peuvent identifier et résoudre les problèmes potentiels avant qu'ils ne puissent être exploités.

Ces analyses peuvent être réalisées en interne ou en externe :

- Les analyses internes se concentrent sur l'identification des vulnérabilités au sein du réseau d'une organisation.

- Les analyses externes ciblent les systèmes et les applications exposés à Internet.

Les scanners de vulnérabilités peuvent également effectuer à la fois des analyses authentifiées (qui nécessitent des informations de connexion) et des analyses non authentifiées, fournissant ainsi une évaluation approfondie des risques de sécurité potentiels.

Les outils disponibles varient en complexité et en fonctionnalités, mais nous y reviendrons dans un instant.

Pourquoi l'analyse des vulnérabilités est-elle cruciale pour la sécurité des sites Web ?

L'analyse des vulnérabilités est un élément essentiel de la sécurité des sites Web, servant de première ligne de défense contre les cybermenaces potentielles. Mais qu’est-ce qui le rend si essentiel ?

Voici quelques raisons :

Il offre une détection proactive des menaces

L'analyse des vulnérabilités permet aux organisations d'identifier de manière proactive les failles de sécurité et de les traiter avant qu'un pirate informatique ne puisse les exploiter. Grâce à une surveillance continue, ces scanners peuvent offrir une alerte immédiate sur les vulnérabilités. Cela signifie que votre entreprise peut garder une longueur d'avance sur les menaces potentielles et réduire le risque d'une cyberattaque réussie.

Selon l’OWASP, une analyse régulière permet de maintenir une « posture de sécurité robuste » en découvrant des failles cachées qui autrement pourraient passer inaperçues. Avoir des « yeux » sur vos systèmes, applications et réseaux à tout moment sert de garde proverbial sur les murs du château.

Il contribue à la conformité et aux exigences réglementaires

Certaines industries doivent respecter des exigences réglementaires spécifiques concernant les vulnérabilités des sites. Quelques cadres de conformité populaires incluent PCI DSS et HIPAA. Mais le plus connu en ligne est probablement le RGPD. Chacun de ces éléments oblige les entreprises à effectuer des analyses de routine pour garantir que les données sensibles sont toujours sécurisées.

Vous êtes responsable des données traitées par votre site Web. Et si des vulnérabilités sont présentes – et que vous n’avez rien fait pour les identifier ou y remédier – vous pourriez en être tenu responsable.

C'est une mesure de sécurité rentable

S'attaquer rapidement aux vulnérabilités grâce à des analyses régulières est bien plus rentable que de gérer les conséquences d'une violation de données. Une cyberattaque qui compromet les informations des clients peut causer d’importants dommages financiers et de réputation. Et si vous dirigez une petite ou moyenne entreprise, ces dommages pourraient vous mettre en faillite. Payer pour des outils qui peuvent aider à atténuer les risques est une option beaucoup plus rentable.

Il améliore la réponse aux incidents

Les scanners de vulnérabilités fournissent souvent des rapports détaillés mettant en évidence les problèmes de sécurité potentiels. Il est ainsi beaucoup plus facile de savoir quelles sont les priorités pour remédier aux vulnérabilités. Cela signifie également que vous bénéficierez d'un taux de réponse aux incidents plus rapide, annulant ainsi les menaces plus efficacement.

Cela aide à maintenir la confiance des clients

Les gens s’attendent à ce que leurs informations personnelles soient protégées. Une analyse régulière des vulnérabilités permet de garantir la sécurité de votre site Web et de maintenir la confiance et la fidélité des clients. Une violation peut nuire à votre réputation, entraînant une perte de confiance pour votre entreprise et vos clients.

Comment fonctionne le processus d’analyse des vulnérabilités ?

L'analyse des vulnérabilités est un processus systématique qui aide les entreprises à identifier et à corriger les failles de sécurité bien avant que les acteurs malveillants ne les découvrent.

Voici un aperçu des étapes clés impliquées dans le processus d'analyse des vulnérabilités :

Découverte

La première étape de l’analyse des vulnérabilités est la découverte. Il s’agit d’identifier et d’enregistrer tout ce qui est connecté à un réseau. Le scanner examine l'application, l'hôte ou le réseau et identifie tout ce qui y est connecté. C’est très important car cela garantit que le scanner est conscient de tout ce qu’il devra vérifier à l’avenir.

Une partie du processus de découverte implique l’énumération. Selon l'EC-Council Cybersecurity Exchange, l'énumération implique l'identification de chaque appareil sur un hôte, les ports ouverts, les noms d'utilisateur, les noms de répertoire et les noms de partage. Une fois terminé, le scanner comprendra les points d’entrée potentiels pour les attaquants.

Identification

Une fois la phase de découverte terminée, le scanner passe à la phase d'identification. Ici, il recherche les vulnérabilités des actifs identifiés. Pour ce faire, il vérifie les versions et configurations du logiciel par rapport à une base de données de vulnérabilités connues, telle que celle disponible via WPScan.

Mais il peut également rechercher des logiciels obsolètes, des correctifs manquants, des logiciels mal configurés et d'autres failles de sécurité qui pourraient être exploitées. Sur un site WordPress, des éléments tels que des plugins ou des thèmes obsolètes, ou ceux présentant des failles de sécurité identifiées, sont signalés à cette étape.

Rapports

Une fois les vulnérabilités identifiées, le scanner génère un rapport détaillé. Ce rapport répertorie toutes les vulnérabilités découvertes, les classe par gravité et fournit des recommandations pour les corriger.

Ce type de rapport est très utile, car il peut vous indiquer sur quoi concentrer vos efforts et comment combler les failles de sécurité identifiées. Ces rapports incluent généralement des mesures concrètes à prendre pour atténuer chaque vulnérabilité. Mais à tout le moins, ils incluent une liste des vulnérabilités trouvées et où. Vous pourrez alors prendre rapidement des mesures correctives.

Analyse en cours

L’analyse des vulnérabilités n’est pas une activité ponctuelle. Il s'agit plutôt d'un processus continu. Des analyses régulières sont nécessaires pour suivre les nouvelles menaces qui apparaissent. Et malheureusement, ils arriveront . Le noyau, les plugins et les thèmes WordPress sont tous des moyens d'apparition de vulnérabilités, donc des analyses automatisées et programmées peuvent vous aider à maintenir la sécurité du site sur le long terme.

Les différents types de scanners de vulnérabilités

Comme vous l'avez peut-être déjà deviné, il existe différents types de scanners de vulnérabilités, chacun adapté à différents aspects d'un environnement informatique. Les principaux types incluent l'application, le réseau et l'hôte.

Scanners au niveau des applications

Les scanners au niveau des applications se concentrent sur l'identification des vulnérabilités au sein des applications Web, des sites Web et des services Web. Ils sont conçus pour détecter les problèmes couramment rencontrés dans les applications telles que l'injection SQL, les scripts intersite (XSS), les logiciels malveillants et d'autres vulnérabilités spécifiques au Web.

Ces scanners fonctionnent en simulant des attaques sur l'application pour découvrir les failles de sécurité exploitées par les attaquants.

Voici quelques exemples de scanners axés sur la sécurité des applications :

- Acunetix . Cet outil propose des tests de sécurité des applications Web, y compris une analyse approfondie des applications JavaScript et HTML5.

- Nikto . Cet outil open source est spécialisé dans l'identification des vulnérabilités des serveurs et applications Web, avec une base de données de plus de 7 000 tests.

- Jetpack . Bien que Jetpack propose une gamme de fonctionnalités pour les sites WordPress, il est particulièrement connu pour ses capacités de sécurité. Il comprend des outils tels que la surveillance des temps d'arrêt, la protection contre les attaques par force brute et l'analyse automatisée des logiciels malveillants.

Scanners basés sur le réseau

Les scanners basés sur le réseau identifient les vulnérabilités sur l'ensemble d'un réseau. Ils analysent tous les appareils connectés au réseau, y compris les serveurs, les postes de travail et les équipements. Et ce faisant, ils peuvent détecter les ports ouverts, les mauvaises configurations et les logiciels obsolètes. Ces scanners fournissent une vue d'ensemble de la sécurité d'un réseau et un rapport sur ce qui doit être modifié pour rendre le réseau plus étanche.

Si la sécurité du réseau est une priorité pour vous, un outil comme Nmap est un bon choix. Il s'agit d'un scanner de réseau open source largement utilisé qui fonctionne rapidement et offre des informations détaillées sur les inventaires du réseau, la disponibilité des hôtes et les ports ouverts.

Scanners basés sur l'hôte

Et puis il existe des scanners basés sur l'hôte, qui se concentrent sur des systèmes individuels. Ces scanners les examinent à la recherche de vulnérabilités dans les logiciels installés, les configurations du système d'exploitation et les paramètres de sécurité. Et ils peuvent fournir des informations sur l’état de sécurité d’un hôte. Une fois les faiblesses identifiées, vous pouvez ensuite les corriger.

Nessus est un scanner de vulnérabilités populaire qui couvre de nombreux domaines, y compris les réseaux et les hôtes. Une fois l'analyse terminée, elle fournit des rapports détaillés sur les vulnérabilités détectées et les problèmes de conformité.

Avantages de l'utilisation d'un scanner de vulnérabilités

L’ajout d’une analyse des vulnérabilités à votre stratégie de cybersécurité est une décision judicieuse et apporte de nombreux avantages. En fait, tout plan de sécurité complet doit comporter une sorte de fonction de « surveillance » ou d’analyse pour répondre correctement aux menaces – et les prévenir complètement.

Même si votre équipe pourrait tenter d’examiner régulièrement tous vos logiciels et systèmes pour détecter les vulnérabilités, ce n’est tout simplement pas une manière réaliste (ou efficace) d’aborder la cybersécurité à l’ère moderne. Voici les principaux avantages de l’utilisation d’un scanner de vulnérabilités automatisé :

Économisez du temps et de l’argent grâce à l’automatisation

L’analyse automatisée des vulnérabilités permet d’économiser beaucoup de temps et d’argent. Contrairement aux analyses manuelles, qui demandent beaucoup de travail et de temps, les outils automatisés effectuent des analyses approfondies avec rapidité et précision. Et ils sont entièrement sans intervention une fois installés. Cela signifie que vous ou votre équipe pouvez vous concentrer sur d’autres tâches de sécurité critiques ou sur la maintenance du site.

Et cela sans parler des économies réalisées grâce à la prévention des attaques. Les violations de données peuvent être coûteuses, vous économisez donc de l'argent sur les coûts associés à la résolution de ces problèmes et à la mise en œuvre de nouvelles mesures de sécurité, ainsi que sur les amendes légales et la perte de clients.

Bénéficiez de bases de données de vulnérabilités fréquemment mises à jour

Les scanners de vulnérabilités utilisent de vastes bases de données de vulnérabilités connues, qui sont fréquemment mises à jour pour inclure les dernières menaces. Cela garantit que vos systèmes sont protégés contre les vulnérabilités les plus récentes. Et cela signifie que vous n'avez pas personnellement à garder un œil sur les dernières menaces de sécurité.

Par exemple, WPScan propose le plus grand catalogue de vulnérabilités connues liées à WordPress.

Protégez la réputation de votre marque et la confiance de vos clients

La recherche et la correction régulières des vulnérabilités contribuent à protéger la réputation de votre entreprise et à maintenir la confiance des clients. Les violations de données et les incidents de sécurité peuvent gravement nuire à votre réputation et éroder la confiance des clients au fil du temps. Ainsi, si vous démontrez un engagement en faveur de la sécurité et de la protection des données, vous donnez à votre entreprise une apparence plus crédible auprès des prospects et des clients.

Nous gardons votre site. Vous dirigez votre entreprise.

Jetpack Security offre une sécurité complète et facile à utiliser pour les sites WordPress, comprenant des sauvegardes en temps réel, un pare-feu pour les applications Web, une analyse des logiciels malveillants et une protection anti-spam.

Sécurisez votre siteJetpack Security : bien plus qu'un scanner de vulnérabilités WordPress

Jetpack Security propose une suite complète d'outils conçus pour protéger votre site WordPress bien au-delà de la simple analyse des vulnérabilités.

Jetez un œil aux fonctionnalités clés qui font de Jetpack Security un outil essentiel pour la protection des sites Web et pourquoi il peut vous servir de solution d'analyse des vulnérabilités.

1. Analyse automatisée des logiciels malveillants et des vulnérabilités

Jetpack fournit une analyse des logiciels malveillants en temps réel, alimentée par la base de données WPScan de pointe que nous avons mentionnée plus tôt, garantissant une protection continue contre les menaces. Le scanner identifie et corrige les vulnérabilités potentielles telles que les plugins obsolètes. Ensuite, il vous indique immédiatement ce qui doit être fait pour résoudre les problèmes détectés. Une fois configurée, il s’agit d’une solution très « réglez-le et oubliez-le ».

2. Corrections en un clic pour la plupart des problèmes

L'une des fonctionnalités les plus remarquables de Jetpack Security est l'option de résolution en un clic de nombreux problèmes de sécurité. Une fois les problèmes découverts, il vous suffit de cliquer sur un bouton pour les résoudre. Il n’est pas nécessaire de plonger dans le code. C’est idéal pour ceux qui ont une expérience technique minimale ou un temps limité à consacrer à de tels processus.

3. Notifications instantanées par e-mail lorsque des menaces sont détectées

Jetpack envoie des notifications instantanées par e-mail si des menaces sont détectées sur votre site. Ce système d'alerte immédiate vous aide à rester informé de l'état de sécurité de votre site Web et à prendre des mesures rapides si nécessaire. Encore une fois, le fait que vous n'ayez pas besoin de vous connecter à votre tableau de bord WordPress pour voir s'il y a un problème (vous êtes automatiquement averti) est une autre façon de protéger votre site des menaces.

4. Un pare-feu de site WordPress (WAF) 24h/24 et 7j/7

Le pare-feu d'application Web (WAF) toujours actif fourni par Jetpack aide à bloquer le trafic malveillant avant qu'il n'atteigne votre site. Ce pare-feu constitue une ligne de défense essentielle contre les menaces Web courantes, notamment les attaques par force brute et l'injection SQL.

5. Sauvegardes en temps réel de votre site WordPress

Jetpack inclut des fonctionnalités de sauvegarde en temps réel via la fonctionnalité Jetpack VaultPress Backup. Les sauvegardes intégrées permettent de garantir que les données de votre site sont sauvegardées en permanence sur le cloud. De cette façon, si des problèmes surviennent ou si des vulnérabilités sont détectées, vous pouvez rapidement restaurer votre site vers une version précédente, sans problème. Les sauvegardes sont effectuées en temps réel, de sorte que chaque nouveau commentaire sur une publication, toute modification que vous effectuez ou toute vente que vous réalisez est immédiatement enregistré. Vous ne perdrez jamais rien.

6. Protection anti-spam des commentaires et des formulaires

Le spam est un autre facteur auquel il faut prêter attention et Jetpack contribue également à s’en protéger. Il inclut une protection contre le spam de commentaires et de soumission de formulaires, et tout est alimenté par Akismet. Cela protège votre site des commentaires indésirables et garantit que l'interaction des utilisateurs reste authentique.

7. Surveillance des temps d'arrêt

La fonction de surveillance des temps d'arrêt vous avertit immédiatement si votre site est en panne. Cela signifie que vous pouvez résoudre tous les problèmes, dès qu'ils surviennent, pour garantir que votre site soit de nouveau opérationnel le plus rapidement possible. La surveillance des temps d'arrêt réduit la durée pendant laquelle votre site est hors ligne, ce qui signifie que moins de clients sont susceptibles d'être impactés.

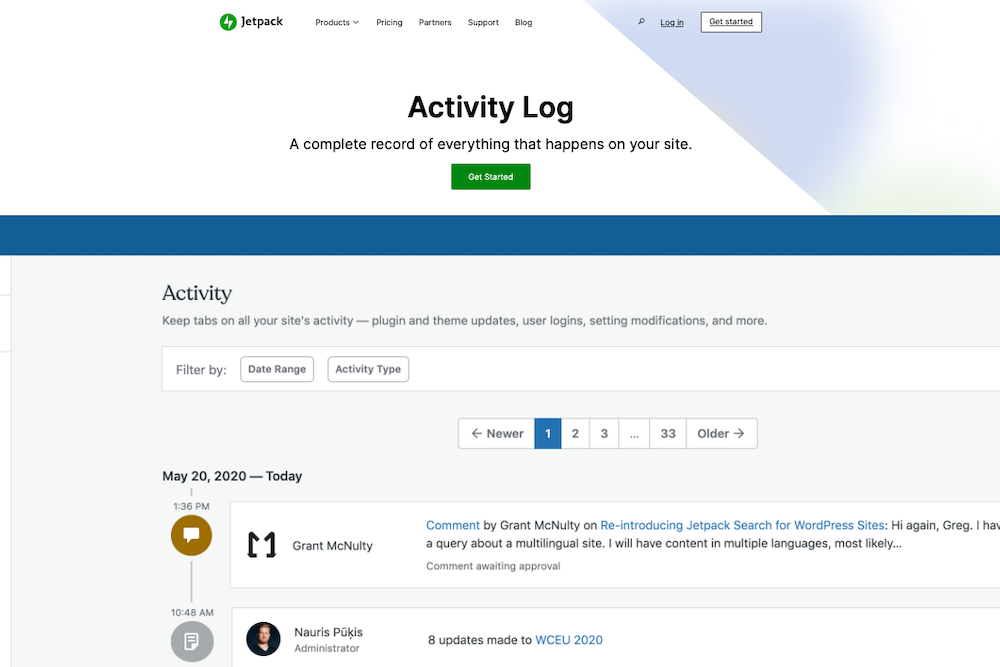

8. Un journal d'activité

Ensuite, il y a le journal d'activité, qui garde une trace de toutes les modifications et actions des utilisateurs sur votre site Web. Il enregistre tous les événements importants (tels que les connexions, les mises à jour et les modifications apportées aux paramètres du site) afin que vous puissiez y revenir et les consulter plus tard. Ce journal peut vous aider à résoudre les problèmes en fournissant un historique détaillé de ce qui s'est passé sur votre site. Si votre site tombe en panne ou si une vulnérabilité est découverte, vous pouvez alors accéder au journal d'activité pour voir ce qui s'est passé et quand cela s'est produit afin de diagnostiquer rapidement le problème.

Jetpack Security combine ces fonctionnalités pour fournir une solution de sécurité tout-en-un pour les sites Web WordPress. Et comme bon nombre de ces tâches de sécurité essentielles sont automatisées, vous pouvez mieux vous concentrer sur la gestion de votre site tout en sachant qu'il est protégé contre les menaces potentielles.

Questions fréquemment posées

J'espère que vous avez maintenant une solide compréhension de ce qu'est l'analyse des vulnérabilités, de son fonctionnement et de la manière dont Jetpack peut fournir cette fonctionnalité (et plus encore). Pour conclure, jetons un coup d’œil à quelques questions fréquemment posées sur le sujet.

Quelle est la différence entre une analyse de vulnérabilité et un test d’intrusion ?

Une analyse de vulnérabilité est un processus automatisé qui identifie et signale les faiblesses de sécurité potentielles d'un réseau, d'un hôte ou d'une application. Il utilise des bases de données de vulnérabilités connues pour détecter les problèmes, tels que les logiciels qui n'ont pas été mis à jour depuis un certain temps ou les erreurs de configuration.

Un test d'intrusion, contrairement à une analyse de vulnérabilité, est une évaluation qui simule des attaques réelles pour faire connaître les vulnérabilités. Les tests d'intrusion vont au-delà de la détection, visant à briser les défenses de sécurité pour évaluer leur efficacité.

Quels sont les risques potentiels liés au fait de ne pas effectuer régulièrement des analyses de vulnérabilité ?

Ne pas effectuer régulièrement des analyses de vulnérabilité peut exposer votre système à des menaces. Si des faiblesses dans votre sécurité sont présentes, des acteurs malveillants peuvent les exploiter. Et si rien n’est fait, cela peut entraîner une violation de données, ainsi qu’une perte de revenus et une réputation ternie.

Quelles sont les fonctionnalités clés à rechercher dans un outil d’analyse des vulnérabilités ?

Lorsque vous choisissez un outil d'analyse des vulnérabilités, recherchez des fonctionnalités telles qu'une connexion à des bases de données de vulnérabilités complètes, l'automatisation, des rapports détaillés, une surveillance en temps réel et une correction rapide. Cette combinaison de fonctionnalités garantit que l'outil peut identifier automatiquement les risques de sécurité et fournir des suggestions de correctifs qui nécessitent un effort minimal de réparation de votre part.

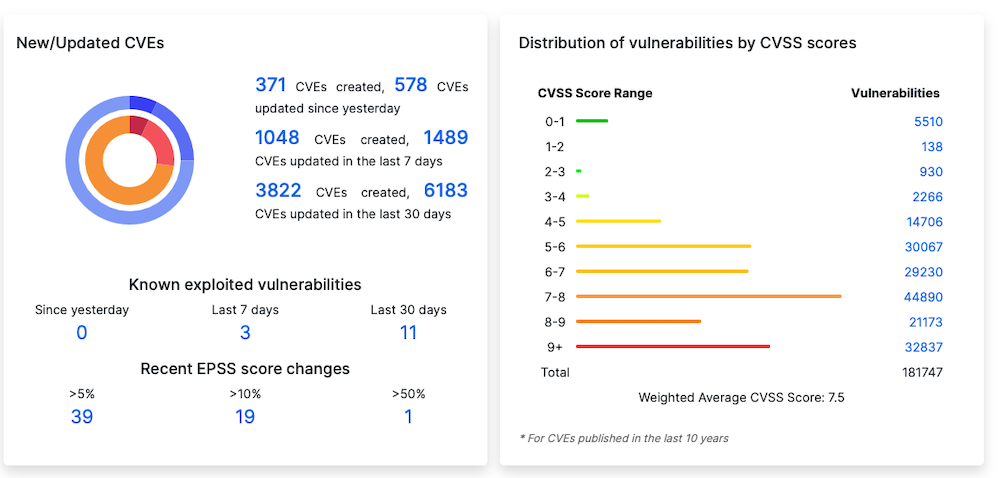

Qu'est-ce qu'un score CVE et comment est-il utilisé dans l'analyse des vulnérabilités ?

CVE signifie « vulnérabilités et expositions courantes ». Ainsi, un score CVE est une note standardisée attribuée aux vulnérabilités de sécurité connues. Il vous aide à hiérarchiser la gravité des vulnérabilités en fonction de leur impact potentiel. Les outils d'analyse des vulnérabilités utilisent ces scores pour catégoriser et hiérarchiser les problèmes identifiés, ce qui en fait une décision plus simple pour vous lorsque vous déterminez les problèmes à résoudre en premier.

Quelles sont les vulnérabilités les plus courantes trouvées dans les sites WordPress ?

Les vulnérabilités courantes des sites WordPress incluent des plugins et des thèmes obsolètes, des mots de passe faibles, le manque de configurations appropriées, l'injection SQL, les scripts intersites (XSS) et l'exposition aux attaques par force brute.

À quelle fréquence dois-je exécuter des analyses de vulnérabilité sur mon site WordPress ?

Il est recommandé d’exécuter quotidiennement des analyses de vulnérabilité sur votre site WordPress – et les analyses en temps réel sont encore meilleures.

Jetpack Security est-il compatible avec toutes les versions, thèmes et plugins WordPress ?

Jetpack Security est conçu pour être compatible avec la grande majorité des versions, thèmes et plugins WordPress. Cependant, il est toujours préférable de s’assurer que votre noyau, vos thèmes et vos plugins WordPress sont mis à jour avec les dernières versions. Cela garantira que votre site reste compatible avec Jetpack et aidera à éviter les problèmes de sécurité.

Qui a développé Jetpack Security et pourquoi devrais-je leur faire confiance ?

Jetpack Security a été développé par Automattic, les personnes derrière WordPress.com. Leur expertise et leur réputation font de Jetpack un choix fiable pour sécuriser votre site WordPress.

D'où provient la base de données de vulnérabilités de Jetpack Security ?

Jetpack Security utilise les données de vulnérabilité de WPScan. WPScan maintient une base de données complète des vulnérabilités connues spécifiques à WordPress. Cela garantit que Jetpack peut détecter et résoudre avec précision tous les problèmes de sécurité connus en temps réel.

Où puis-je en savoir plus sur la sécurité Jetpack ?

Vous pouvez en savoir plus sur Jetpack Security ici. Vous y trouverez des informations détaillées sur ses fonctionnalités, ses tarifs et comment utiliser le plugin pour mieux sécuriser votre site WordPress.