Qu'est-ce qu'une Rainbow Table et comment prévenir ces attaques

Publié: 2024-02-20Plus les entreprises et les particuliers s’appuient sur les plateformes numériques, plus les implications d’une cyberattaque sont grandes. L’une des méthodes les plus connues pour accéder à un système protégé par mot de passe est l’attaque par table arc-en-ciel.

Heureusement, pour la plupart, les attaques par table arc-en-ciel ne sont qu’une partie de l’histoire de la cybersécurité.

WordPress, par exemple, a publié un moyen de contrecarrer les attaques de table arc-en-ciel dès 2008, lorsque le noyau de WordPress a implémenté des hachages salés.

Les développeurs qui contribuent à WordPress visent toujours à garder une longueur d'avance sur les menaces. Ainsi, lorsque de nouveaux dangers ou vulnérabilités sont découverts, ils sont généralement corrigés assez rapidement.

Cela dit, WordPress n'est pas à l'abri de tous les problèmes de cybersécurité et un plugin de sécurité WordPress fiable comme Jetpack est indispensable pour renforcer vos défenses contre d'autres menaces encore répandues.

Si vous utilisez un système qui pourrait être vulnérable aux attaques de la table arc-en-ciel, ou si vous souhaitez simplement en savoir plus sur des parties importantes de l'histoire de la cybersécurité, continuez à lire pour en savoir plus sur elles et sur les défenses qui fonctionnent le mieux.

Qu'est-ce qu'une table arc-en-ciel ?

Une table arc-en-ciel est une table précalculée utilisée pour inverser les fonctions de hachage cryptographique, principalement pour déchiffrer les hachages de mots de passe. Les fonctions de hachage sont des algorithmes qui transforment un ensemble de données (comme un mot de passe) en une chaîne de caractères de taille fixe, qui est généralement une séquence de chiffres et de lettres. Cependant, la fonction de hachage est un processus à sens unique : il est facile de transformer un mot de passe en hachage, mais très difficile de reconvertir un hachage en mot de passe.

C'est là qu'interviennent les tables arc-en-ciel. Ce sont de grandes tables précalculées de valeurs de hachage pour chaque combinaison possible de caractères. Un attaquant peut utiliser une table arc-en-ciel pour inverser le processus de hachage, en faisant correspondre le hachage à une chaîne de la table et en découvrant le mot de passe d'origine. Cette méthode peut être très efficace contre les systèmes qui utilisent des hachages non salés, dans lesquels la fonction de hachage n'ajoute pas de données aléatoires aux mots de passe avant de les hacher.

Comprendre la nature des tables arc-en-ciel est essentiel pour mettre en œuvre des mesures de sécurité efficaces. Ils représentent une vulnérabilité importante, en particulier pour les systèmes qui s'appuient sur de simples fonctions de hachage sans mesures de sécurité supplémentaires comme le salage.

Comment fonctionnent les tables arc-en-ciel ?

La fonctionnalité des tables arc-en-ciel repose sur un mélange sophistiqué de cryptographie et de gestion des données. Pour comprendre leur fonctionnement, il est important de saisir deux concepts clés : les fonctions de hachage et le précalcul.

Les fonctions de hachage prennent une entrée (comme un mot de passe) et produisent une chaîne de caractères de taille fixe, qui semble aléatoire. Ces fonctions sont conçues pour être à sens unique : générer un hachage à partir d'une entrée est simple, mais déterminer l'entrée d'origine à partir du hachage est censé être un défi.

Les tables arc-en-ciel contournent ce problème en utilisant une méthode intelligente appelée précalcul. Avant une attaque, les pirates génèrent une table arc-en-ciel, qui est une grande base de données contenant un grand nombre de mots de passe potentiels et leurs valeurs de hachage correspondantes.

Ce processus consiste à sélectionner une gamme de mots de passe potentiels, à appliquer la fonction de hachage à chacun et à stocker les résultats. En effectuant ce travail à l'avance, les pirates peuvent rapidement comparer un hachage volé à leur table, trouver une entrée correspondante et révéler le mot de passe d'origine.

Ce qui distingue les tables arc-en-ciel des simples tables de recherche est leur utilisation d'une fonction de réduction. Cette fonction convertit un hachage en un autre mot de passe, qui peut ensuite être à nouveau haché, formant une chaîne de mots de passe et de hachages.

Les tables arc-en-ciel stockent uniquement le premier et le dernier élément de ces chaînes. Lorsque les pirates rencontrent un mot de passe haché, ils utilisent la fonction de réduction pour voir s'il apparaît quelque part dans leurs chaînes, réduisant progressivement les possibilités jusqu'à ce qu'ils trouvent une correspondance.

Cette méthode réduit considérablement l'espace de stockage nécessaire pour la table, faisant des attaques de table arc-en-ciel une méthode réalisable, bien que gourmande en ressources, pour pirater les mots de passe. Cependant, ils sont moins efficaces contre les systèmes dotés de mesures de sécurité strictes, telles que des fonctions de hachage complexes et l'utilisation de sel (données aléatoires ajoutées à un mot de passe avant le hachage).

Principales motivations derrière les attaques de la table arc-en-ciel

Apprendre les motivations derrière les attaques de table arc-en-ciel permet d’expliquer pourquoi certains systèmes sont ciblés et comment mieux les protéger. Il existe plusieurs motivations clés :

L'accès non autorisé

L’objectif principal de la plupart des attaques Rainbow Table est d’obtenir un accès non autorisé aux systèmes et aux réseaux. En déchiffrant les mots de passe, les attaquants peuvent infiltrer les systèmes, souvent dans le but d'accéder à des informations confidentielles ou d'exécuter des activités malveillantes sans être détectés.

Vol de données et d’identité

L’accès à un système peut entraîner un vol de données et d’identité. Les pirates peuvent voler des informations personnelles, des détails financiers ou de la propriété intellectuelle. Ils peuvent ensuite utiliser ces données pour diverses activités illégales, notamment la fraude et la vente d’informations sur le dark web.

Reprise de compte et de système

Les attaques par table arc-en-ciel peuvent également constituer une étape vers la prise de contrôle de comptes ou de systèmes entiers. Une fois à l’intérieur, les attaquants peuvent modifier les mots de passe et verrouiller les utilisateurs légitimes, prenant ainsi le contrôle du système pour leurs besoins.

Recyclage des identifiants

Les attaquants utilisent souvent les mots de passe obtenus sur un système pour tenter d'accéder à d'autres systèmes. Cette technique, connue sous le nom de recyclage des informations d'identification, exploite l'habitude courante d'utiliser le même mot de passe sur plusieurs plates-formes.

Cibles courantes des attaques de table arc-en-ciel

Les attaques par table arc-en-ciel ne sont pas aveugles : elles ciblent des types spécifiques de systèmes qui sont les plus vulnérables en fonction de certaines caractéristiques. Comprendre ces cibles communes peut vous aider à prioriser les efforts de sécurité.

Systèmes avec des mots de passe faibles

Les systèmes dans lesquels les utilisateurs ont des mots de passe faibles, communs ou par défaut sont des cibles privilégiées. Les mots de passe simples peuvent être facilement déchiffrés à l'aide de tables arc-en-ciel, car ils sont susceptibles d'être inclus dans les valeurs de hachage précalculées.

Systèmes avec des hachages non salés

Le hachage des mots de passe est une pratique de sécurité standard. Cependant, lorsque ces hachages ne sont pas salés (sans données aléatoires ajoutées avant le hachage), ils deviennent plus vulnérables. Les tables arc-en-ciel peuvent efficacement effectuer une rétro-ingénierie de ces hachages non salés.

Pour rappel, c’est pourquoi les sites WordPress ne sont plus vulnérables aux attaques Rainbow Table. L’ajout de hachages salés dans le noyau de WordPress en 2008 a effectivement éliminé l’utilité de cette cybermenace spécifique.

Systèmes sans authentification à deux facteurs (2FA)

2FA ajoute une couche de sécurité supplémentaire au-delà d’un simple mot de passe. Les systèmes dépourvus de cette fonctionnalité sont plus sensibles aux attaques, car la seule barrière est le mot de passe, qui pourrait potentiellement être déchiffré via les tables arc-en-ciel.

Risques et conséquences des attaques de la table arc-en-ciel

Les risques et les conséquences des attaques de la table arc-en-ciel sont nombreux et touchent à la fois les individus et les organisations.

Violations et vols de données

La conséquence la plus directe d’une attaque réussie par table arc-en-ciel est l’accès non autorisé à des données sensibles. Cela peut conduire à des violations de données importantes, où des informations personnelles, financières ou exclusives sont volées.

Interruption de service et perte financière

Au-delà du vol de données, ces attaques peuvent perturber les services, entraînant des interruptions de service des sites Web. Cette perturbation entraîne souvent des pertes financières, tant en termes de revenus immédiats que de confiance des clients à long terme.

Dommage à la réputation

Une faille de sécurité, en particulier celle qui entraîne la perte de données client, peut gravement nuire à la réputation d'une organisation. Rétablir la confiance du public peut être un processus long et difficile.

Distribution de logiciels malveillants et de rançongiciels

Les systèmes compromis peuvent être utilisés comme plate-forme pour distribuer des logiciels malveillants ou des ransomwares, aggravant ainsi l'impact de l'attaque. Cela peut entraîner des incidents de sécurité supplémentaires au sein de l’organisation concernée ou même parmi ses contacts.

Conséquences juridiques et poursuites

Les entreprises victimes de violations de données peuvent faire face à des conséquences juridiques, surtout si elles n'ont pas correctement protégé les données de leurs clients. Les poursuites et les amendes peuvent être à la fois lourdes financièrement et préjudiciables à l'image publique d'une entreprise.

Ces risques soulignent la nécessité de stratégies de sécurité globales capables de contrecarrer efficacement la menace des attaques de table arc-en-ciel et de protéger les actifs numériques précieux.

Nous gardons votre site. Vous dirigez votre entreprise.

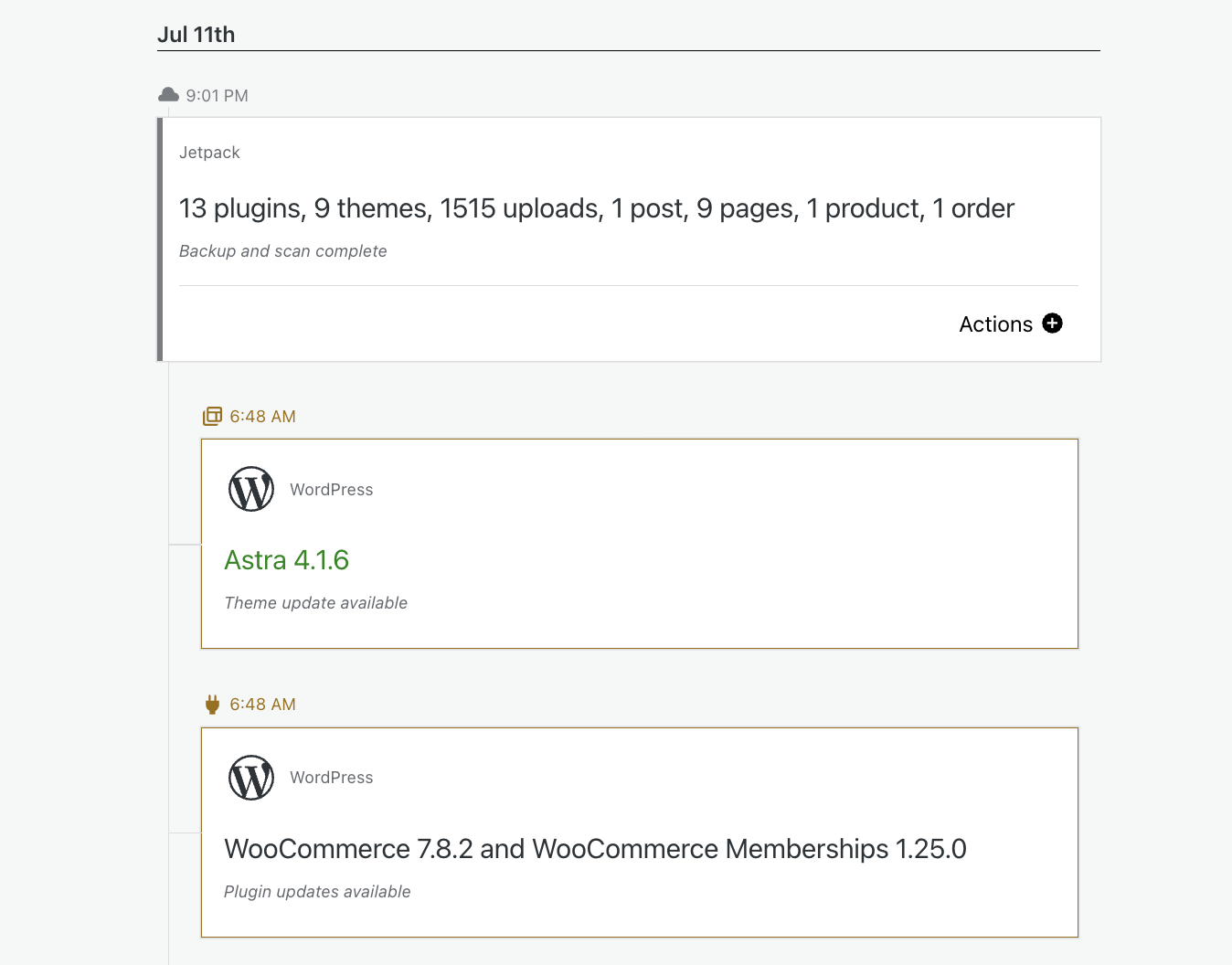

Jetpack Security offre une sécurité complète et facile à utiliser pour les sites WordPress, comprenant des sauvegardes en temps réel, un pare-feu pour les applications Web, une analyse des logiciels malveillants et une protection anti-spam.

Sécurisez votre siteComment prévenir et atténuer les attaques de table arc-en-ciel

Prévenir et atténuer les attaques de table arc-en-ciel nécessite une approche à multiples facettes, combinant une gestion robuste des mots de passe, des configurations système et une surveillance continue. Chaque élément joue un rôle essentiel en formant une défense impénétrable contre ces attaques sophistiquées.

1. Politiques de mot de passe fortes

La mise en œuvre de politiques de mots de passe solides constitue la première ligne de défense. Cela implique de définir des lignes directrices garantissant que tous les mots de passe utilisés dans le système sont complexes et difficiles à déchiffrer.

Un mot de passe fort comprend généralement un mélange de lettres majuscules et minuscules, de chiffres et de caractères spéciaux. Il doit être assez long, idéalement plus de 12 caractères.

De plus, encourager ou imposer des changements réguliers de mot de passe peut renforcer encore la sécurité. Cependant, il est essentiel d'équilibrer la sécurité avec facilité pour garantir que les utilisateurs ne recourent pas à des pratiques non sécurisées telles que la rédaction de mots de passe.

2. Salage de mot de passe

Le salage des mots de passe ajoute une couche de sécurité. Ce processus consiste à ajouter une chaîne unique de caractères, appelée « sel », à chaque mot de passe avant qu'il ne soit haché.

L'ajout du sel garantit que même si deux utilisateurs ont des mots de passe identiques, leurs valeurs de hachage seront différentes. Dans WordPress, le salage est implémenté par défaut. Les clés salt peuvent être trouvées et personnalisées dans le fichier wp-config.php . En modifiant ces clés, les administrateurs WordPress peuvent améliorer la sécurité sur leur site, car cela rend les tables arc-en-ciel précalculées inefficaces.

3. Limitation des tarifs et verrouillage du compte

La mise en œuvre de mécanismes de limitation de débit et de verrouillage de compte est un moyen efficace de contrecarrer les tentatives automatisées de deviner les mots de passe. La limitation du débit restreint le nombre de tentatives de connexion pouvant être effectuées au cours d'une période donnée, tandis que les politiques de verrouillage de compte verrouillent un compte après un certain nombre de tentatives de connexion infructueuses. Ces mesures empêchent non seulement les attaques par force brute et par table arc-en-ciel, mais alertent également les administrateurs des menaces potentielles pour la sécurité.

4. Authentification à deux facteurs (2FA)

L'authentification à deux facteurs améliore considérablement la sécurité du compte. En exigeant une deuxième forme de vérification, comme un message texte ou une application d'authentification, 2FA garantit que la seule connaissance du mot de passe ne suffit pas pour y accéder. Ceci est particulièrement efficace contre les attaques de table arc-en-ciel, car le deuxième facteur constitue un obstacle supplémentaire pour les attaquants.

5. Installez une solution de sécurité tout-en-un

Bien que les attaques par table arc-en-ciel ne constituent plus une menace pour les sites WordPress, les administrateurs doivent toujours installer une solution de sécurité WordPress complète comme Jetpack Security pour se protéger contre d'autres dangers.

Jetpack Security offre des fonctionnalités complètes, notamment des sauvegardes en temps réel, un pare-feu d'application Web, une analyse des logiciels malveillants et une protection anti-spam. Son approche intégrée protège les sites WordPress contre toute une série de menaces.

6. Surveillance et journalisation des activités

La surveillance continue des activités du système et la tenue de journaux détaillés sont essentielles pour la détection précoce des activités suspectes pouvant indiquer une faille de sécurité. Les outils de surveillance peuvent alerter les administrateurs en cas de schémas inhabituels, tels que des connexions à des heures indues ou à partir d'emplacements inattendus, ce qui pourrait indiquer une tentative d'utilisation d'informations d'identification volées. Les journaux fournissent un enregistrement des activités qui peuvent être inestimables pour enquêter et comprendre la nature de tout incident de sécurité qui se produit.

En intégrant ces stratégies dans leur plan de sécurité, les propriétaires de sites WordPress peuvent réduire considérablement leur vulnérabilité aux attaques Rainbow Table et à d’autres types de cybermenaces, protégeant ainsi les données de leur organisation et de leurs utilisateurs.

Questions fréquemment posées

Pour explorer les complexités entourant les attaques de table arc-en-ciel, une compréhension claire des concepts associés est cruciale. Examinons quelques questions fréquemment posées qui mettent en lumière ces sujets.

Quelle est la différence entre les tables arc-en-ciel et les attaques par force brute ?

Les tables arc-en-ciel et les attaques par force brute se distinguent par leur approche du piratage des mots de passe. Les attaques par force brute tentent méthodiquement toutes les combinaisons de caractères possibles jusqu'à ce que le mot de passe correct soit trouvé. Ce processus peut être long et exigeant en termes de calcul, en particulier pour les mots de passe plus longs.

Les tables arc-en-ciel, en revanche, s'appuient sur des tables précalculées qui font correspondre les mots de passe hachés à leurs versions en texte brut. Bien que plus rapides pour certains types de mots de passe, ils nécessitent un stockage important et sont moins efficaces contre les mots de passe forts et salés.

Quelle est la différence entre les tables arc-en-ciel et le credential stuffing ?

Le credential stuffing est un type de cyberattaque dans lequel les identifiants de comptes volés (généralement des noms d'utilisateur, des adresses e-mail et des mots de passe) sont utilisés pour obtenir un accès non autorisé aux comptes d'utilisateurs via des demandes de connexion automatisées à grande échelle.

Cela diffère des attaques par table arc-en-ciel, qui se concentrent sur le déchiffrement des mots de passe hachés à l’aide de tables précalculées. Le credential stuffing repose sur la réutilisation des informations d'identification sur plusieurs plates-formes, tandis que les tables arc-en-ciel ciblent l'aspect cryptage du stockage des mots de passe.

Les tables arc-en-ciel peuvent-elles déchiffrer n'importe quel type de mot de passe ?

L'efficacité des tables arc-en-ciel diminue considérablement face aux mots de passe bien sécurisés. Les mots de passe complexes, longs, utilisant une variété de caractères et salés présentent un formidable défi pour les attaques par table arc-en-ciel. Ces mesures augmentent l’effort de calcul requis à un point tel que les tables arc-en-ciel deviennent peu pratiques.

Quels types de fonctions de hachage sont les plus vulnérables aux attaques de table arc-en-ciel ?

Les fonctions de hachage qui produisent des sorties prévisibles ou non salées sont plus sensibles aux attaques de table arc-en-ciel. Les fonctions de hachage plus anciennes ou plus simples comme MD5 ou SHA-1, qui génèrent des hachages non salés, sont particulièrement vulnérables. Des algorithmes de hachage plus modernes incluant le salage et une complexité informatique accrue offrent des défenses plus solides contre ces attaques.

Quelle est l’efficacité du salage pour prévenir les attaques de la table arc-en-ciel ?

Le salage est une méthode très efficace pour contrer les attaques de la table arc-en-ciel. En ajoutant une chaîne de caractères unique et aléatoire à chaque mot de passe avant le hachage, le salage garantit que même des mots de passe identiques produiront des hachages uniques. Celles-ci rendent les tables arc-en-ciel précalculées inutiles, car elles ne peuvent pas prendre en compte le sel unique appliqué à chaque mot de passe.

Quelle est la différence entre saler et poivrer dans le hachage de mot de passe ?

Le salage et le poivre ajoutent tous deux une couche de sécurité supplémentaire au hachage des mots de passe, mais ils le font de différentes manières. Le salage consiste à ajouter une valeur unique à chaque mot de passe avant qu'il ne soit haché, et le sel est généralement stocké dans la base de données à côté du hachage. Peppering, cependant, implique d'ajouter une valeur secrète au mot de passe avant le hachage. Contrairement au sel, le poivre n'est pas stocké avec le hachage et constitue généralement une valeur fixe utilisée dans tous les hachages de mot de passe.

Comment savoir si mon système est vulnérable aux attaques de table arc-en-ciel ?

Pour évaluer la vulnérabilité, vérifiez l'utilisation de fonctions de hachage non salées, de mots de passe faibles ou prévisibles et l'absence de couches de sécurité supplémentaires comme 2FA. Des audits de sécurité et des tests d'intrusion réguliers peuvent également aider à identifier les vulnérabilités potentielles.

Étant donné que les hachages salés sont implémentés par défaut, si vous utilisez WordPress, vous ne devriez plus avoir à vous soucier des attaques de table arc-en-ciel en tant que menace.

Quels sont les signes indiquant qu’une attaque de table arc-en-ciel s’est produite ?

Les indicateurs d'une attaque de table arc-en-ciel incluent un accès non autorisé aux comptes d'utilisateurs, des modifications inexpliquées dans les détails du compte ou des alertes des systèmes de sécurité concernant des requêtes de base de données inhabituelles. Une surveillance continue des activités anormales est essentielle pour une détection précoce.

Quel rôle jouent les pare-feux et les systèmes de détection d’intrusion dans la prévention de ces attaques ?

Bien que les pare-feu et les systèmes de détection d’intrusion soient des éléments essentiels d’une stratégie de sécurité globale, leur rôle dans la prévention directe des attaques Rainbow Table est limité. Ces systèmes sont plus efficaces pour surveiller et gérer le trafic réseau, détecter les tentatives d'accès non autorisées et fournir des alertes sur les failles de sécurité potentielles.

Comment les petites entreprises aux ressources limitées peuvent-elles se protéger au mieux ?

Les petites entreprises peuvent mettre en œuvre des politiques de mot de passe strictes, utiliser des fonctions de hachage salé, activer l'authentification à deux facteurs et mettre régulièrement à jour et corriger leurs systèmes. De plus, des solutions de sécurité abordables adaptées aux petites entreprises peuvent offrir une protection substantielle. La formation des employés aux pratiques de base en matière de cybersécurité est également cruciale.

Existe-t-il des plugins spécialement conçus pour protéger contre les attaques basées sur des mots de passe pour WordPress ?

Oui, il existe plusieurs plugins conçus pour améliorer la sécurité de WordPress contre les attaques par mot de passe. Par exemple, Jetpack Security offre une protection complète grâce à des fonctionnalités telles que la prévention des attaques par force brute, l'authentification à deux facteurs et une analyse de sécurité régulière.

Même si les attaques par table arc-en-ciel ne sont plus un problème pour les sites WordPress, d’autres attaques basées sur des mots de passe peuvent encore l’être. Jetpack Security est spécialement conçu pour fournir un mécanisme de défense robuste contre ce type d'attaques. Il y parvient grâce à plusieurs fonctionnalités clés :

1. Protection contre les attaques par force brute. Le plugin protège efficacement contre les attaques par force brute, qui peuvent être des précurseurs ou des alternatives aux attaques de table arc-en-ciel, en limitant les tentatives de connexion et en surveillant les activités suspectes.

2. Authentification à deux facteurs. Utilisez la fonction d'authentification sécurisée de Jetpack pour activer la connexion à WordPress.com et exiger une authentification à deux facteurs pour les utilisateurs.

3. Analyse de sécurité régulière. Jetpack Security recherche régulièrement les vulnérabilités et alerte immédiatement les administrateurs du site des menaces potentielles, permettant ainsi une action rapide pour atténuer les risques.

En intégrant Jetpack Security dans les sites WordPress, les utilisateurs peuvent renforcer considérablement leurs défenses contre les attaques basées sur les mots de passe, rendant ainsi leur présence en ligne plus sécurisée et plus résiliente contre les cybermenaces.

En savoir plus sur la sécurité Jetpack.