Qu’est-ce que l’injection SQL en cybersécurité ? Comment prévenir les attaques SQLi

Publié: 2024-06-20Une injection SQL (SQLi) se produit lorsque des pirates informatiques insèrent un code nuisible dans une base de données afin d'accéder à des informations sensibles telles que des données personnelles ou des données de carte de crédit. Malheureusement, il s’agit de l’une des menaces les plus courantes sur le Web. Donc, si vous êtes propriétaire d'un site Web, vous souhaiterez vous familiariser avec la prévention des injections SQL.

Une fois que vous aurez découvert les différents types d’attaques SQLi et leurs cibles communes, vous serez mieux équipé pour protéger votre site contre elles. Vous pouvez décider de mettre en œuvre la validation des entrées, de déployer un pare-feu d'application Web ou d'exécuter un scanner de vulnérabilités.

Dans cet article, nous discuterons de tout ce que vous devez savoir sur l'injection SQL en cybersécurité. Nous commencerons par répondre à la question « Qu'est-ce que l'injection SQL ? » et à d'autres questions sur les types d'attaques et les cibles les plus courantes. Nous examinerons ensuite certains des risques et impacts potentiels des attaques SQLi. Enfin, nous vous montrerons comment empêcher l'injection SQL.

Qu'est-ce qu'une injection SQL ?

Pour comprendre les bases de cette cyberattaque courante, vous devez d'abord avoir quelques connaissances en langage de requête structuré (SQL). Il s'agit d'un langage de programmation utilisé dans les applications Web et les bases de données. Il vous permet d'accéder, de gérer et de manipuler des données structurées ou relationnelles. Les tables de données SQL sont constituées de colonnes et de lignes simples.

Vous pouvez utiliser des requêtes SQL ou des « commandes » pour modifier, ajouter ou supprimer des informations. Alternativement, vous pouvez simplement extraire des ensembles de données pour les analyser.

Supposons que vous disposiez d'une base de données SQL sur les salaires des instructeurs et que vous souhaitiez avoir une idée générale de la comparaison de ces revenus. Dans ce cas, vous pouvez utiliser cette requête SQL :

SELECT Id, Name, Salary, (SELECT Count(*) from instructor ii where ii.salary > i.salary) as num from instructor i;Cela demande à votre base de données de renvoyer le nom de chaque instructeur, son salaire et une valeur numérique indiquant combien de personnes gagnent plus que le professeur spécifique répertorié.

Une injection SQL se produit lorsqu'un pirate informatique insère du code malveillant dans votre application ou base de données pour interférer avec celle-ci. Dans de nombreux cas, l’objectif est d’accéder à des informations cachées ou de contourner les mécanismes d’authentification.

Les pirates informatiques pourront alors modifier ou supprimer les informations contenues dans vos tableaux de données. Des attaques par injection SQL plus graves peuvent endommager le serveur ou l'infrastructure sous-jacente de votre site Web. Si un attaquant surcharge votre base de données avec des requêtes SQL excessives, il s'agit d'une variante d'une attaque par déni de service distribué (DDoS).

Les différents types d'attaques par injection SQL

Il existe trois types différents d'attaques par injection SQL. Examinons-les de près.

SQLi intrabande

Les attaques SQLi intrabande (également appelées SQLi « classiques ») sont généralement les plus faciles à détecter et à exploiter. Dans ce scénario, le pirate informatique n’utilise qu’un seul canal de communication pour obtenir une réponse directe.

Autrement dit, ils utilisent le même support pour lancer l’attaque et récupérer les résultats. Un exemple courant serait une attaque exécutée sur une page Web.

Les deux principales variantes de SQLi intra-bande sont :

- Attaques par injection SQL basées sur des erreurs . C'est à ce moment que les pirates insèrent des requêtes malveillantes dans une base de données pour déclencher intentionnellement un message d'erreur. Lorsque cela se produit, le message d'erreur qui en résulte révèle des informations sensibles qui peuvent leur permettre de mener d'autres attaques et d'énumérer la base de données.

- Attaques par injection SQL basées sur l'Union . Dans ce cas, l'attaquant utilise l'opérateur UNION pour extraire les données de plusieurs tables. Les résultats montreront au moins un ensemble de données légitimes tout en révélant également un tableau de données qui devrait être masqué.

Comme nous l'avons mentionné, ce sont quelques-uns des types d'attaques SQLi les plus courants.

SQLi aveugle

Une autre forme d’injection SQL, plus sophistiquée et plus secrète, est l’attaque aveugle SQLi. On l'appelle aussi « SQLi inférentiel ».

Avec ce type de cyberattaque, le pirate insère du code malveillant dans l'application web, mais ne peut pas voir directement les résultats (comme avec SQLi classique). Cela signifie qu’ils travaillent « à l’aveugle », d’où leur nom.

Afin d'exposer les données souhaitées, les pirates peuvent ensuite envoyer des requêtes SQL qui révèlent des informations sensibles en fonction de délais ou d'un comportement booléen.

Avec SQLi aveugle basé sur le temps, la requête malveillante force la base de données à attendre un laps de temps spécifié avant de pouvoir répondre. Les pirates peuvent alors déduire si la réponse est VRAIE ou FAUX en fonction du délai.

Pendant ce temps, avec les attaques SQLi booléennes ou basées sur le contenu, la requête force la base de données à renvoyer des résultats différents. Ces résultats permettent au pirate informatique de déduire si le contenu est vrai ou faux.

Les attaques aveugles SQLi nécessitent généralement de nombreuses itérations afin de récupérer suffisamment d'informations pour énumérer la base de données. Pour cette raison, ils sont généralement plus lents et plus difficiles à exécuter.

Mais l’avantage (pour les pirates) est que, grâce à leur subtilité, les attaques aveugles SQLi peuvent passer inaperçues pendant des périodes plus longues. En conséquence, les cybercriminels pourraient être en mesure d’extraire des données plus précieuses (et de faire plus de dégâts) qu’avec une attaque SQLi classique.

Il convient également de noter que les attaques SQLi pilotées par des robots peuvent être particulièrement dangereuses, car elles permettent aux pirates de travailler beaucoup plus rapidement.

SQLi hors bande

Le dernier type d’attaque par injection SQL est le SQLi hors bande. Contrairement à une injection SQL entrante, cette variante nécessite plusieurs canaux de communication pour mener à bien l'attaque.

En règle générale, SQLi hors bande ne fonctionne que pour les serveurs capables de déclencher des réponses HTTPS ou DNS (ce qui est le cas pour la plupart des bases de données SQL). Un exemple courant de SQLi hors bande est lorsque des pirates informatiques insèrent du code qui incite le serveur à intercepter les informations de connexion des utilisateurs et à les envoyer à un point de terminaison distant.

Cibles d'injection SQL courantes

Maintenant que nous avons passé en revue les principales formes d'injection SQL, passons en revue les cibles les plus courantes pour ces types d'attaques.

1. Systèmes de gestion de contenu (CMS)

Un système de gestion de contenu (CMS) permet aux utilisateurs de créer, modifier et gérer du contenu Web. Quelques exemples incluent Wix, Joomla et WordPress.

Ces solutions sont plus sophistiquées et personnalisables que les créateurs de sites Web comme Squarespace. Vous pouvez utiliser un CMS comme WordPress pour créer presque tous les types de sites Web, d'un simple portfolio à une boutique en ligne florissante.

Cela dit, de nombreux CMS utilisent le système de base de données MySQL pour gérer le contenu. De par leur conception, cela en fait une cible pour les attaques par injection SQL.

De plus, certains CMS comme WordPress sont open source. Cela signifie que le logiciel est téléchargeable gratuitement et que tout le monde peut le modifier. Dans le cas de WordPress, le CMS reçoit également des mises à jour régulières de maintenance et de sécurité, qui incluent des correctifs de vulnérabilité importants.

Le contenu de ces mises à jour étant rendu public en ligne, les pirates peuvent les étudier pour apprendre à les exploiter. Ensuite, ils peuvent cibler les sites Web qui fonctionnent sur des versions plus anciennes et moins sécurisées de WordPress.

En plus de cela, les sites Web créés avec des CMS incluent généralement des fonctionnalités d'engagement telles que des formulaires de contact, des barres de recherche et des sections de commentaires, qui peuvent être des points vulnérables pour les attaques par injection SQL.

2. Plugins et intégrations tiers

De nombreux CMS et autres outils de création de sites Web s'appuient sur des plugins tiers pour étendre leurs fonctionnalités. Par exemple, WordPress dispose d’un vaste répertoire de plugins de près de 60 000 outils.

Vous pouvez utiliser ces plugins pour tout ajouter, des solutions de sécurité comme Akismet aux outils d'optimisation des performances comme Jetpack Boost.

Les intégrations fonctionnent de la même manière que les plugins et les extensions. Par exemple, de nombreuses solutions marketing populaires, comme Mailchimp, proposent des intégrations (souvent facilitées à l'aide de plugins ou d'extensions).

Fondamentalement, les plugins et les intégrations permettent aux utilisateurs de créer un site Web hautement personnalisé. Mais les développeurs du logiciel principal de WordPress ne contrôlent pas tous les plugins gratuits et premium du marché. Par conséquent, l’intégrité et la sécurité de chaque outil ne sont pas réglementées. C'est aux propriétaires de sites Web de s'assurer qu'ils installent des plugins de haute qualité. Une façon de procéder consiste à sélectionner des plugins dans la bibliothèque WordPress.org.

Il appartient également aux propriétaires de sites Web de s'assurer que tous les plugins sont à jour. Si ce n’est pas le cas, les pirates peuvent utiliser des bases de données de vulnérabilités pour exploiter des logiciels obsolètes (nous y reviendrons plus tard).

3. Applications gourmandes en données

Comme nous l'avons évoqué, SQL est un langage de programmation utilisé dans les systèmes de gestion de bases de données, et les injections SQL ciblent ces bases de données pour extraire, modifier, ajouter ou supprimer des données avec une intention néfaste.

Naturellement, les applications gourmandes en données deviennent les cibles les plus viables pour ce type de cyberattaque. Les pirates ont le plus à gagner lorsqu’il y a de grandes quantités de données à extraire.

Par conséquent, les magasins en ligne et les grands sites Web sont probablement plus exposés aux attaques SQLi.

4. Code hérité et systèmes obsolètes

Comme nous l'avons mentionné, les logiciels et systèmes obsolètes peuvent augmenter les risques de piratage d'un site Web via des injections SQL. Cela est particulièrement vrai lorsqu'un site est construit sur un logiciel open source comme WordPress, Drupal ou Joomla.

En effet, les cyberattaquants peuvent utiliser des bases de données ou des enregistrements publics de correctifs de sécurité pour trouver et exploiter ces vulnérabilités. Le code hérité peut également constituer un gros problème avec les sites Web plus anciens.

5. API de données et services Web

Comme nous en avons discuté, de nombreux sites Web construits sur des CMS utilisent diverses intégrations de plugins pour rationaliser le processus de gestion du site Web. La plupart de ces intégrations fonctionnent grâce à des interfaces de programmation d'applications (API) de données qui utilisent SQL.

Par exemple, l'API REST de WordPress permet au CMS de communiquer avec toutes les applications nécessaires.

De même, Drupal et Joomla disposent de leurs propres API propriétaires. Ces API peuvent permettre l'utilisation d'extensions gratuites ou premium ainsi que d'autres services Web tels que des logiciels d'analyse ou de sécurité.

Étant donné que les API traitent en permanence les requêtes, il existe de nombreuses opportunités d'exploiter les vulnérabilités de SQLi.

Motivations derrière les attaques par injection SQL

Jusqu’à présent, nous avons expliqué en détail ce qu’implique l’injection SQL, mais vous vous interrogez peut-être encore sur les motivations derrière ces attaques.

Voici quelques-unes des intentions les plus courantes :

- Vol et manipulation de données . De nombreuses attaques SQLi visent à voler des données ou à manipuler la base de données pour exécuter des requêtes à son détriment. Les données volées peuvent ensuite être utilisées pour commettre d’autres cybercrimes comme la fraude dans le commerce électronique ou le vol d’identité.

- Distribution de logiciels malveillants et de rançongiciels . Certaines attaques par injection SQL tentent de compromettre la base de données, l'infrastructure ou le serveur d'un site Web à l'aide de logiciels malveillants. Ils voudront peut-être supprimer un site Web ou accéder au serveur racine (et donc au contenu de la base de données).

- Impact sur l'intégrité et la réputation du site Web . Une motivation plus secrète des attaques SQLi est de nuire à la réputation d'une entreprise. Par exemple, les pirates informatiques qui n'aiment pas votre entreprise peuvent voler et exposer les données des clients pour envoyer un message.

Bien sûr, il est important de comprendre les motivations de ces cyberattaques, mais il est également crucial d’être conscient de l’ impact des injections SQL malveillantes. Nous y reviendrons dans la section suivante.

L'impact des attaques par injection SQL

Nous commencerons par les conséquences les moins graves pour les visiteurs de votre site Web. Il s’agit pour la plupart d’inconvénients qui peuvent conduire à une mauvaise expérience utilisateur.

Essentiellement, lorsque des attaquants SQLi modifient vos tables de données, cela peut entraîner des problèmes persistants qui interfèrent avec le fonctionnement de vos pages Web, de vos formulaires en ligne, etc. Ce résultat négatif ne doit pas être minimisé, car vos visiteurs s'attendent à utiliser votre site Web sans problème. Rencontrer des difficultés peut les amener à quitter votre site Web.

Lorsqu’il s’agit d’entreprises et d’organisations, l’impact peut être plus grave. En particulier, les boutiques en ligne ont tendance à détenir de nombreuses informations sensibles sur les clients, comme les adresses physiques pour l'expédition et les numéros de carte de crédit pour les paiements.

Si une attaque SQLi entraîne une violation de données, les informations personnelles de vos clients peuvent être vendues à des fraudeurs. Cela pourrait les exposer à des stratagèmes de phishing, au vol d’identité, à la fraude par carte de crédit, etc. Cela peut également nuire à la réputation de votre entreprise ou entraîner des pertes monétaires.

De plus, ne pas protéger les informations sensibles des utilisateurs peut se traduire par le non-respect de certaines normes de sécurité en ligne ou lois sur la protection des données comme la PCI-DSS et le RGPD.

Cela peut exposer les entreprises à un plus grand risque de litige en cas de violation de données. Bien entendu, les risques deviennent plus élevés si votre activité en ligne se situe dans un secteur réglementé comme la santé ou la finance, car ces entreprises sont soumises à des normes plus élevées en matière de confidentialité et de protection des données. Par exemple, les cabinets médicaux devront rester conformes à la HIPAA.

Comment prévenir les attaques par injection SQL

Maintenant que vous connaissez les impacts potentiels de l’injection SQL, nous allons vous montrer comment empêcher l’injection SQL. Nous passerons en revue sept stratégies différentes que vous pouvez mettre en œuvre.

1. Implémenter la validation des entrées

L'une des meilleures stratégies de prévention des injections SQL consiste à implémenter la validation des entrées. Cela peut contribuer à garantir que seuls les utilisateurs légitimes interagissent avec votre base de données – et de manière appropriée.

Il existe de nombreuses techniques puissantes de validation des données que vous pouvez utiliser avec SQL. Pour commencer, vous pouvez essayer les contraintes SQL intégrées comme UNIQUE ou NOT NULL.

De plus, vous souhaiterez peut-être utiliser des types de données et d'affichage pour définir la manière dont les informations sont stockées et présentées. Vous pouvez également utiliser des expressions régulières (RegEx) pour définir quels modèles de données sont acceptables.

Avec chacune de ces stratégies, les attaquants SQLi seront stoppés net puisque leurs entrées néfastes seront signalées comme invalides.

2. Mettez régulièrement à jour votre logiciel et votre base de données

Comme indiqué précédemment, différents types de logiciels obsolètes peuvent devenir des cibles pour les attaquants SQLi, surtout si vous utilisez des logiciels open source. Par conséquent, l’un des moyens les plus simples de prévenir les attaques par injection SQL consiste à mettre régulièrement à jour votre logiciel et votre base de données. Ce processus dépendra du CMS ou du créateur de site Web que vous utilisez.

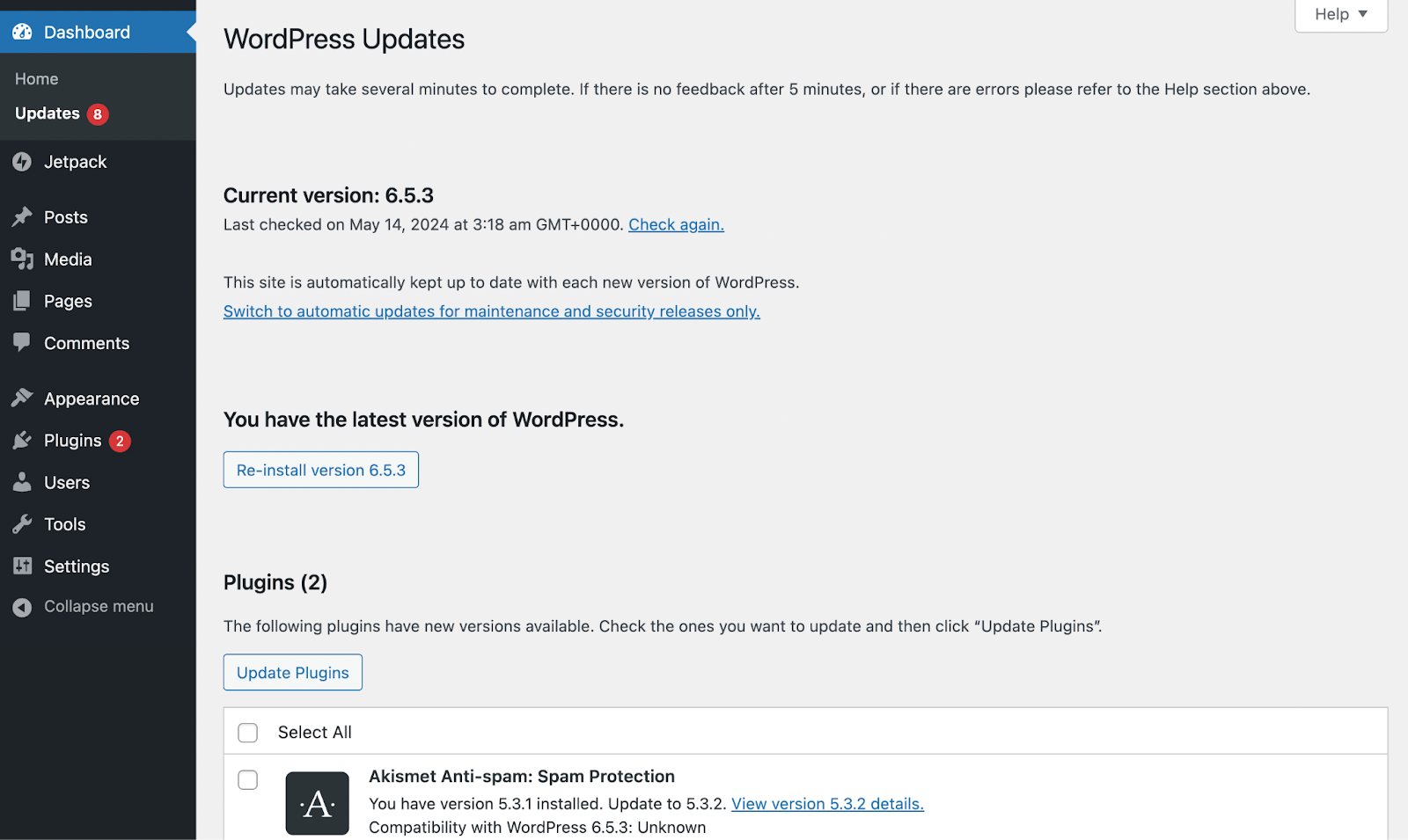

Avec WordPress, la mise à jour du logiciel principal est simple. Accédez à Tableau de bord → Mises à jour .

Vous verrez une notification rouge lorsque des mises à jour sont disponibles, mais vous pouvez toujours les vérifier à tout moment. En haut, vous pouvez mettre à jour WordPress. Faites défiler vers le bas pour mettre à jour les plugins ou les thèmes.

Avant de mettre à jour un logiciel, il est important de faire une sauvegarde de votre site Web. Les mises à jour peuvent entraîner des problèmes imprévus sur votre site, surtout si vous avez installé de nombreux plugins.

Vous ne pouvez pas anticiper la manière dont le logiciel mis à jour interagira avec les autres outils de votre site. Par conséquent, en règle générale, vous devez éviter d’installer trop de plugins WordPress.

Idéalement, vous créerez des sauvegardes automatiques afin de ne pas perdre de données importantes. Vous pouvez également utiliser un site intermédiaire pour tester les mises à jour avant de les mettre en ligne.

La mise à jour de votre base de données peut être plus complexe. Encore une fois, cela dépendra de la plateforme que vous utilisez.

Avec WordPress, il existe plusieurs façons de nettoyer et d’optimiser votre base de données. Si vous êtes un utilisateur plus expérimenté, vous souhaiterez peut-être mettre à jour votre base de données à l'aide de phpMyAdmin.

L'installation d'un plugin comme Jetpack Akismet Anti-Spam peut également aider à maintenir votre base de données dans un état optimal.

En effet, cela minimise le nombre de commentaires spammés et de soumissions de formulaires que vous recevez. Cela peut même bloquer les attaques SQLi basées sur un comportement suspect.

Nous gardons votre site. Vous dirigez votre entreprise.

Jetpack Security offre une sécurité complète et facile à utiliser pour les sites WordPress, comprenant des sauvegardes en temps réel, un pare-feu pour les applications Web, une analyse des logiciels malveillants et une protection anti-spam.

Sécurisez votre site3. Mettre en œuvre le contrôle d'accès basé sur les rôles (RBAC)

Les sites Web plus grands ont tendance à avoir de nombreuses personnes collaborant en back-end. Par exemple, un site de commerce électronique avec un blog peut avoir un développeur, un concepteur Web, un responsable de boutique, un spécialiste du marketing et divers rédacteurs de blog.

Si ces utilisateurs disposent de trop d'autorisations, ils peuvent accidentellement créer des failles de sécurité sur votre site, y compris celles qui conduisent à des attaques SQLi.

Par conséquent, vous souhaiterez implémenter un contrôle d’accès basé sur les rôles (RBAC). Ce faisant, tenez compte du principe du moindre privilège, qui constitue une bonne pratique en matière de cybersécurité.

Avec cette approche, vous accorderez à chaque utilisateur les autorisations minimales nécessaires pour effectuer ses tâches. À titre d'exemple, un rédacteur de blog pour un site Web de vêtements devrait uniquement pouvoir créer des articles, et non accéder à d'autres parties plus délicates du site Web, comme le catalogue de produits.

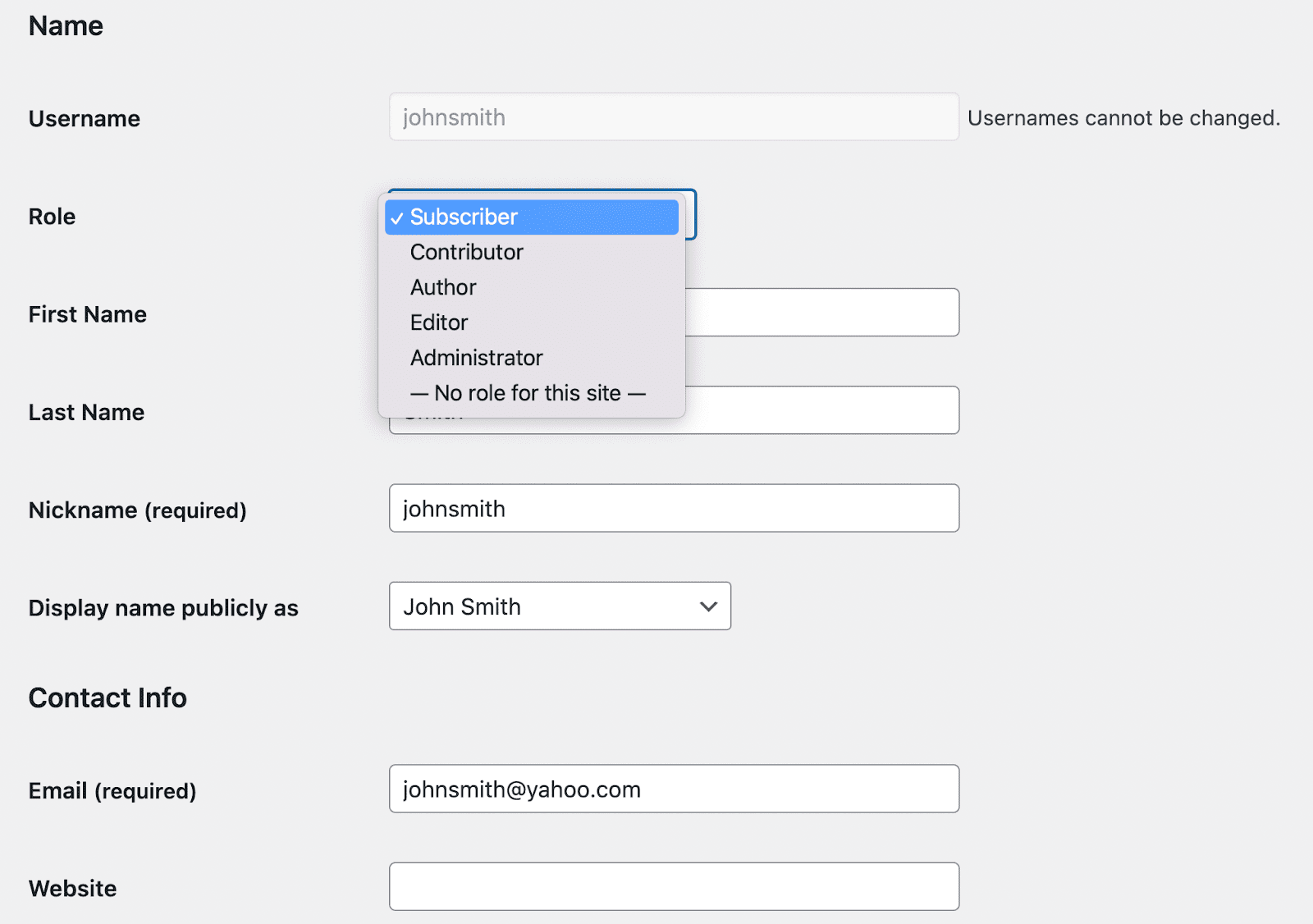

Avec WordPress, vous pouvez facilement attribuer un rôle à tous les utilisateurs. Pour ce faire, allez dans Utilisateurs → Tous les utilisateurs . Ensuite, recherchez l'utilisateur en question et cliquez sur Modifier .

Dans le menu déroulant Rôle , vous pourrez choisir le rôle le plus approprié pour cette personne. Il existe cinq rôles d'utilisateur WordPress par défaut, mais vous en obtiendrez davantage lorsque vous installerez certains plugins comme WooCommerce.

4. Déployez un pare-feu d'application Web (WAF)

Un pare-feu d'application Web (WAF) constitue une autre excellente défense contre les attaques par injection SQL. Il s'agit d'un logiciel situé entre les applications clientes et les serveurs Web et qui filtre tout le trafic (entrant et sortant).

Un WAF recherche les activités et demandes suspectes et les bloque si nécessaire. Cette solution de sécurité est idéale pour la prévention des injections SQL car certaines attaques sont faciles à repérer pour un WAF.

De plus, certains WAF vous permettent de définir des règles pour les adresses IP. Vous pouvez créer des listes d'autorisation et des listes de blocage pour contrôler qui peut accéder à votre site.

Certains fournisseurs d'hébergement gérés installeront et géreront un WAF pour vous. Sinon, vous devrez peut-être acheter votre propre pare-feu. Jetpack Scan est une solution puissante pour les sites Web WordPress et propose également une analyse automatisée des logiciels malveillants.

5. Exécutez un scanner de vulnérabilités

Un scanner de vulnérabilités peut aider à protéger votre site contre de nombreuses menaces courantes, notamment les attaques SQLi. Il inspecte simplement votre site régulièrement et compare ses résultats à une base de données de vulnérabilités connues.

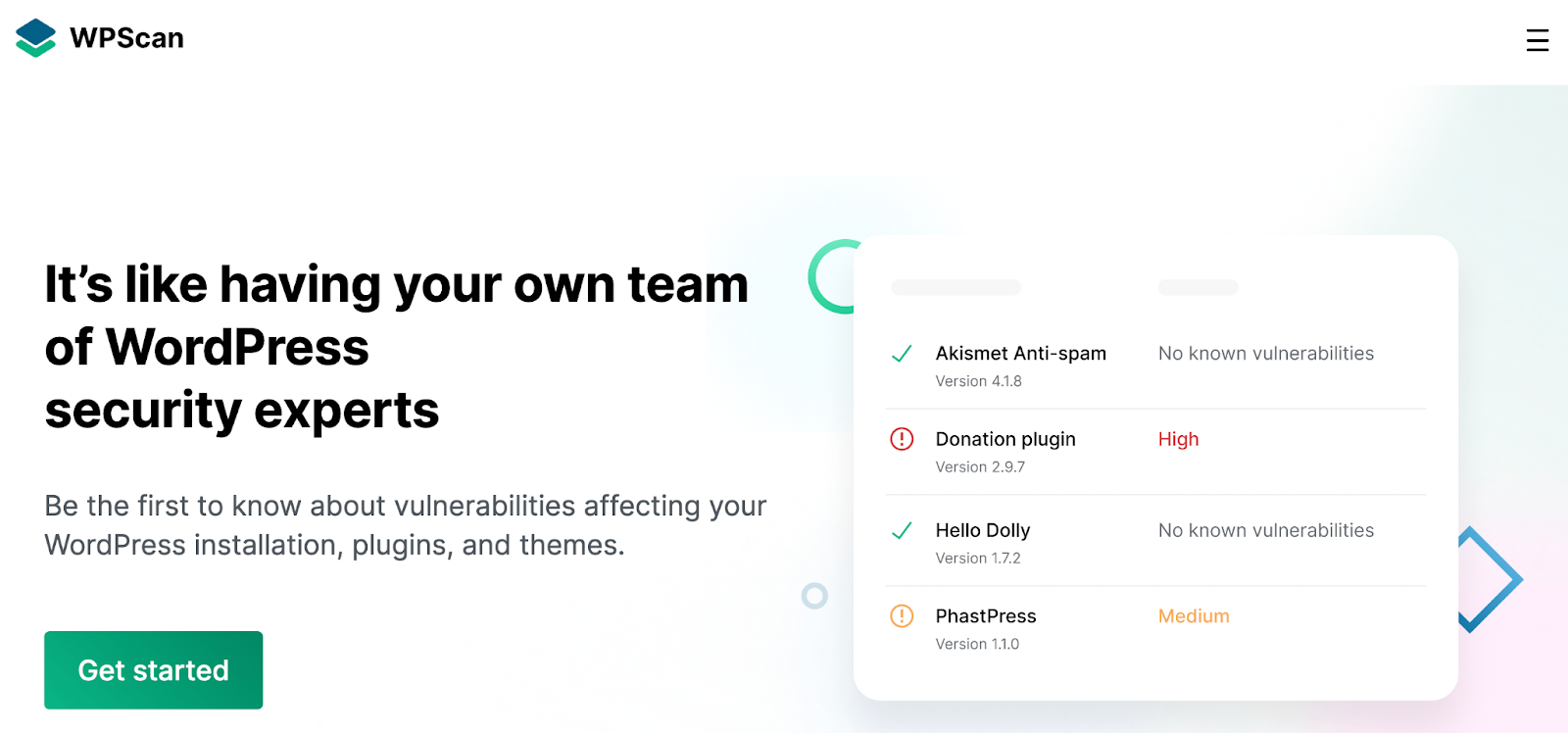

Pour les sites WordPress, l’avant-dernière base de données est WPScan.

Avec plus de 50 000 vulnérabilités documentées, il s’agit de l’une des plus grandes bases de données de vulnérabilités. Vous pouvez accéder à ces informations vitales lorsque vous installez Jetpack Protect.

6. Effectuer des tests d'intrusion

En cybersécurité, les tests d'intrusion (ou simplement « pentesting ») font référence à une cyberattaque simulée visant à révéler des vulnérabilités. Ceci est également appelé « piratage éthique » et peut constituer un autre excellent moyen de prévenir les attaques par injection SQL.

Grâce à des tests d’intrusion complets, les experts en sécurité Web analysent autant que possible votre site Web. Cela peut inclure ses systèmes, réseaux, logiciels de base, plugins, etc.

Une fois qu'un pentester a identifié les vulnérabilités, il tentera de les exploiter (généralement sur un site de test). De cette façon, ils peuvent évaluer plus efficacement les risques et conseiller sur la manière d’éliminer ces vulnérabilités.

Cette stratégie implique l’embauche d’experts en sécurité Web, elle pourrait donc s’avérer coûteuse. Mais si vous possédez un grand site Web ou une boutique en ligne, le pentesting peut vous aider à protéger vos données.

7. Installez un plugin de sécurité tout-en-un

Si vous souhaitez protéger votre site Web contre les attaques SQLi de manière très efficace, vous pouvez envisager d'utiliser un plugin de sécurité tout-en-un. Cela inclura généralement une vaste suite de fonctionnalités de sécurité, y compris de nombreux outils dont nous avons parlé jusqu'à présent.

Par exemple, il peut proposer un WAF, un scanner de vulnérabilités, un logiciel anti-spam et des sauvegardes automatiques.

Jetpack Security est livré avec tout ce dont vous avez besoin pour prévenir les injections SQL dans WordPress. Nous approfondirons ces fonctionnalités de sécurité dans la section suivante.

Comment Jetpack Security aide à prévenir les injections SQL sur WordPress

Si vous êtes propriétaire d'un site Web WordPress, Jetpack Security est l'une des meilleures solutions pour prévenir les attaques par injection SQL. Il comprend plusieurs plugins de sécurité WordPress : Jetpack VaultPress Backup, Jetpack Scan et Akismet Anti-Spam.

Cela signifie que Jetpack Security fournit presque toutes les fonctionnalités de prévention des injections SQL abordées dans cet article. Ceux-ci inclus:

- Un pare-feu d'applications Web

- Un scanner de vulnérabilité robuste

- Analyse automatisée des logiciels malveillants

- Logiciel anti-spam (pour bloquer le spam de commentaires et le spam de formulaires malveillants)

En plus de cela, vous bénéficierez d'une solution de sauvegarde complète, qui vous offre des sauvegardes automatiques en temps réel.

Avec VaultPress Backup, vous n'aurez pas à vous soucier de créer une copie de votre site lors des mises à jour et de la maintenance de routine, car vous disposerez toujours d'une copie de votre site sur demande.

Comment installer Jetpack Sécurité

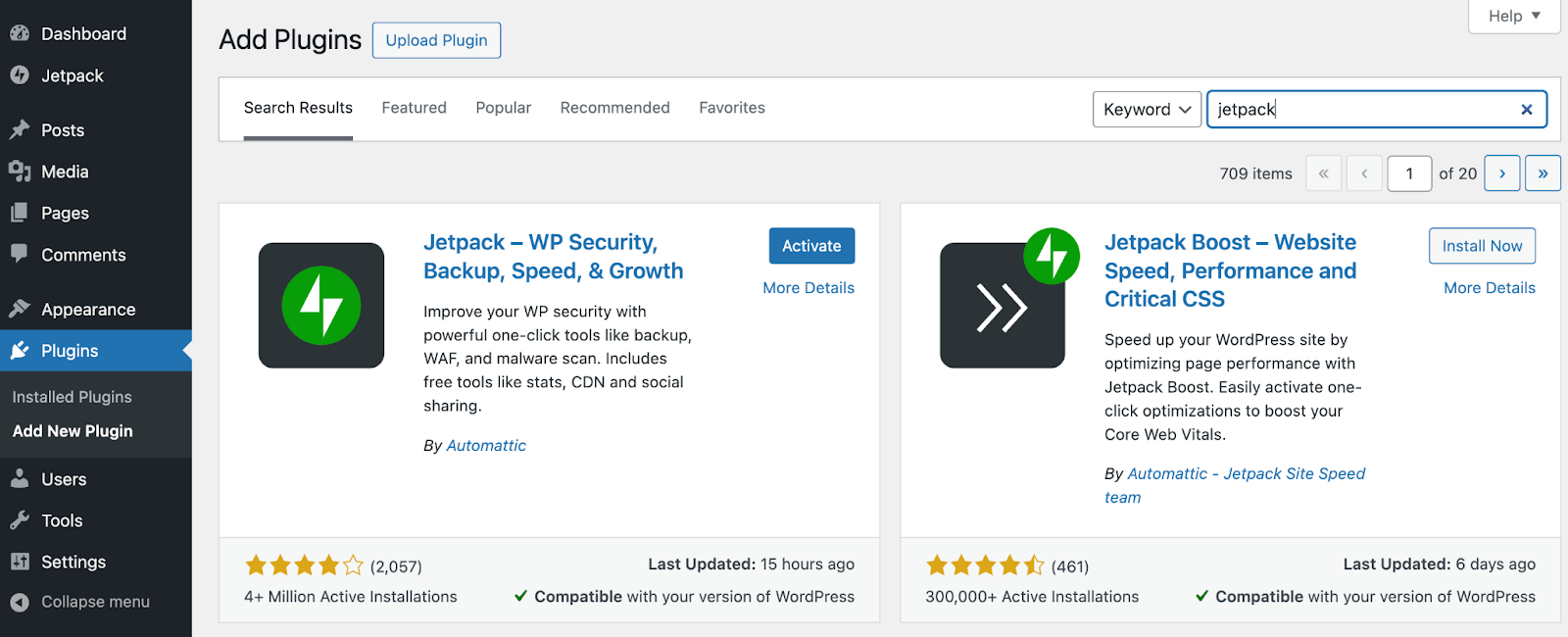

Voici comment installer Jetpack Security dans WordPress. Pour commencer, accédez à votre tableau de bord WordPress. Allez dans Plugins → Ajouter un nouveau plugin et recherchez « Jetpack ».

Cliquez sur Installer maintenant suivi de Activer . Ensuite, vous serez invité à configurer Jetpack. Si vous n'avez pas encore de compte WordPress.com, vous devrez en créer un et le connecter à votre site.

Après cela, vous devrez sélectionner le plan Jetpack Security et finaliser votre achat. C'est aussi simple que ça!

Vous pourrez alors configurer votre WAF, exécuter votre première analyse de vulnérabilité, et bien plus encore. Pour plus de détails sur la configuration de Jetpack, consultez notre guide sur la façon de démarrer.

Questions fréquemment posées

À l’heure actuelle, nous avons beaucoup parlé de l’injection SQL dans la cybersécurité. Pour conclure, nous passerons en revue certaines des questions les plus fréquemment posées sur le sujet.

Qu’est-ce que SQL ?

SQL est un langage de programmation populaire dans les applications Web et les bases de données. Il vous permet d'accéder, de gérer et de manipuler des données structurées ou relationnelles. Les tables de données SQL sont constituées de colonnes et de lignes simples.

Que sont les requêtes SQL ?

Les requêtes SQL, également appelées « instructions » ou « commandes », permettent de gérer des données. Vous pouvez les utiliser pour ajouter, supprimer ou modifier des informations. Vous pouvez également les utiliser pour extraire des ensembles de données. Certaines des requêtes SQL les plus courantes sont SELECT, DELETE, UPDATE, DROP TABLE et INSERT INTO.

Qu’est-ce que l’injection SQL et comment ça marche ?

Une injection SQL se produit lorsqu'un pirate informatique insère du code malveillant dans une application Web ou une base de données. Souvent, l’objectif d’une attaque SQLi est d’accéder à des informations sensibles ou de contourner les mesures d’authentification.

Les pirates SQLi peuvent également tenter de modifier ou de supprimer les informations contenues dans les tableaux de données et de perturber les opérations de votre site Web. Des attaques par injection SQL plus graves peuvent endommager votre serveur Web ou votre infrastructure. Un attaquant peut également surcharger votre base de données avec des requêtes SQL pour mener une attaque DDoS.

Quels sont les signes les plus courants d’une attaque par injection SQL ?

Étant donné que les attaques par injection SQL utilisent des requêtes malveillantes pour pirater votre site, le principal indicateur est un grand volume de requêtes inhabituelles sur votre base de données.

De même, si vous remarquez que votre application Web se comporte de manière inhabituelle, cela peut également indiquer que des attaquants SQLi l'ont falsifiée. Vous pouvez également recevoir des demandes d'accès à la base de données, remarquer des modifications inattendues dans vos données ou constater que certains utilisateurs ont reçu plus de privilèges qu'ils n'auraient dû.

Comment puis-je savoir si mon site Web est vulnérable aux injections SQL ?

Tout site Web utilisant SQL est vulnérable à une attaque par injection SQL. Le risque devient plus élevé si vous utilisez un CMS, des outils et plugins tiers, du code existant et des systèmes obsolètes, des applications gourmandes en données ou des API de données.

Quel rôle les pare-feu d'applications Web (WAF) jouent-ils dans la défense contre les attaques SQLi ?

Les WAF filtrent tout le trafic entrant et sortant. Ainsi, dans de nombreux cas, ils peuvent rapidement identifier et bloquer les requêtes suspectes, stoppant ainsi net les attaques SQLi.

Lorsque vous utilisez un WAF premium, comme celui fourni avec Jetpack Security, vous pouvez également créer une liste verte. De cette façon, vous pouvez décider quelles adresses IP sont autorisées à interagir avec votre site.

Vous pouvez également créer des listes de blocage qui empêchent les pirates informatiques connus de tenter d'attaquer votre site.

Comment puis-je m'assurer que mes plugins n'introduisent pas de vulnérabilités d'injection SQL ?

La meilleure façon de garantir que vos plugins installés n'ouvrent pas votre site à des attaques potentielles SQLi est d'utiliser un scanner de vulnérabilités comme celui proposé dans Jetpack Security.

Jetpack Security : protégez votre site WordPress des injections SQL

Les attaques par injection SQL se produisent lorsque des pirates informatiques compromettent votre base de données à l'aide de requêtes malveillantes. Ils peuvent entraîner des violations de données et mettre vos informations personnelles en danger. Pour les entreprises en ligne, cela peut se traduire par une réputation ternie et une perte de revenus. Parallèlement, cela peut nuire à l’expérience utilisateur et exposer vos clients à des escroqueries en ligne comme le phishing.

La bonne nouvelle est qu’il existe de nombreuses façons de prévenir les attaques par injection SQL. Vous pouvez commencer par mettre en œuvre la validation des entrées et des contrôles d’accès basés sur les rôles. Si vous souhaitez vraiment renforcer votre sécurité, vous pouvez vous procurer un pare-feu d'application Web et un scanner de vulnérabilités.

Vous pouvez également installer un plugin de sécurité tout-en-un tel que Jetpack Security pour regrouper plusieurs fonctionnalités de sécurité. Cela inclut des sauvegardes en temps réel, un scanner de logiciels malveillants et un logiciel anti-spam. Inscrivez-vous à Jetpack Security dès aujourd'hui !