30+ des problèmes de sécurité et vulnérabilités WordPress les plus courants

Publié: 2023-08-18WordPress est l'un des systèmes de gestion de contenu (CMS) les plus sûrs que vous puissiez utiliser pour gérer un site Web. Pourtant, chaque logiciel présente des vulnérabilités et des problèmes de sécurité, dont la plupart dépendent du comportement de l'utilisateur. Si vous ne savez pas quels sont ces problèmes ou comment les éviter, même le logiciel le plus sécurisé peut ne pas être en mesure de protéger votre site Web contre les attaques.

La bonne nouvelle est que la protection des sites WordPress est plus facile qu'avec d'autres systèmes car vous avez accès à de puissants plugins de sécurité. Combinez cela avec des informations d'identification sûres et toutes les attaques, sauf les plus sophistiquées, n'auront aucune chance de violer votre site.

Dans cet article, nous parlerons de l'importance de la prévention lorsqu'il s'agit de sécuriser WordPress. Ensuite, nous discuterons des types de problèmes les plus courants que les propriétaires de sites WordPress peuvent rencontrer et des types d'attaques dont les sites Web sont le plus souvent victimes.

De votre première installation initiale de WordPress à la gestion d'un site animé et réussi, nous avons ce qu'il vous faut.

L'importance de fermer toutes les vulnérabilités de sécurité potentielles

Le concept de garder votre site Web "sûr" peut être un peu nébuleux. Lorsque les gens parlent de protéger votre site, ils font généralement référence à empêcher les utilisateurs non autorisés de WordPress d'y apporter des modifications, d'empêcher le téléchargement de fichiers malveillants ou de réduire les risques de violation de données.

Ne pas protéger votre site Web contre d'éventuelles failles de sécurité peut vous affecter de multiples façons, même si vous ne traitez pas une grande quantité d'informations sensibles sur les utilisateurs. Par exemple, si vous dirigez une petite entreprise en ligne bien établie, les problèmes de sécurité peuvent avoir un impact négatif sur la façon dont les clients vous perçoivent.

Pour comprendre à quel point il est important de prévenir problèmes de sécurité, expliquons pourquoi ils peuvent être si dommageables :

- L'accès non autorisé. De nombreuses mises à jour pour les sites WordPress contiennent des correctifs pour les vulnérabilités de sécurité qui ont été découvertes depuis la publication de la version précédente. Si votre site Web n'est pas mis à jour, il risque d'être consulté et exploité par des pirates qui sont conscients de ces vulnérabilités.

- Perte d'informations confidentielles. Si votre site Web est compromis, des acteurs malveillants peuvent prendre le contrôle de votre site et de vos données sensibles, y compris les informations des utilisateurs et d'autres éléments confidentiels. Si vous exploitez une boutique en ligne ou tout autre type de site qui traite des données d'utilisateurs privés, cela pourrait avoir de graves conséquences, tant sur le plan juridique qu'en termes de réputation.

- Mauvaises performances du site Web. Si quelqu'un accède à votre site Web, il peut modifier son fonctionnement et avoir un impact négatif sur ses performances. Dans certains cas, les attaquants peuvent même ne pas avoir besoin d'entrer pour mettre un site Web « hors service », comme avec les attaques par déni de service direct (DDoS).

- Manquement à la conformité. Dans certains secteurs, ne pas sécuriser les données des utilisateurs peut vous mettre en infraction avec la conformité réglementaire. Par exemple, dans les secteurs de la santé et de la finance, les entreprises sont tenues d'utiliser des logiciels à jour pour garantir le plus haut niveau de sécurité des données. Et les sites qui acceptent les paiements par carte de crédit doivent se conformer à la norme de sécurité des données de l'industrie des cartes de paiement (PCI DSS).

Si vous exploitez un site Web WordPress, la sécurité est de la plus haute importance. Consolider votre site Web dès le début évitera les types de problèmes les plus courants et vous aidera à protéger les données des utilisateurs.

Comment découvrir les failles de sécurité sur votre site WordPress

Malheureusement, il est possible d'utiliser un ordinateur infecté sans le savoir. Dans de nombreux cas, les appareils se retrouvent criblés de logiciels malveillants et les utilisateurs n'en sont pas plus avertis.

La même chose peut arriver avec un site Web. Votre site WordPress peut être vulnérable aux attaques ou il peut déjà être infecté par des logiciels malveillants. À moins que les attaquants ne le rendent évident ou que vous n'ayez accès aux bons outils, cela peut être difficile à repérer.

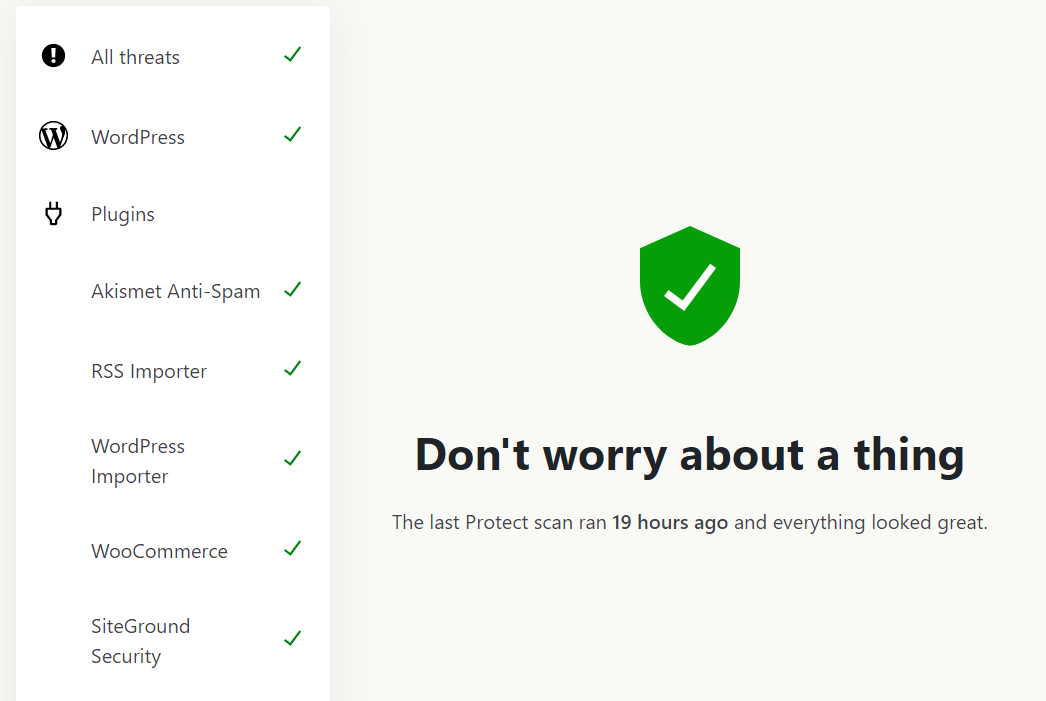

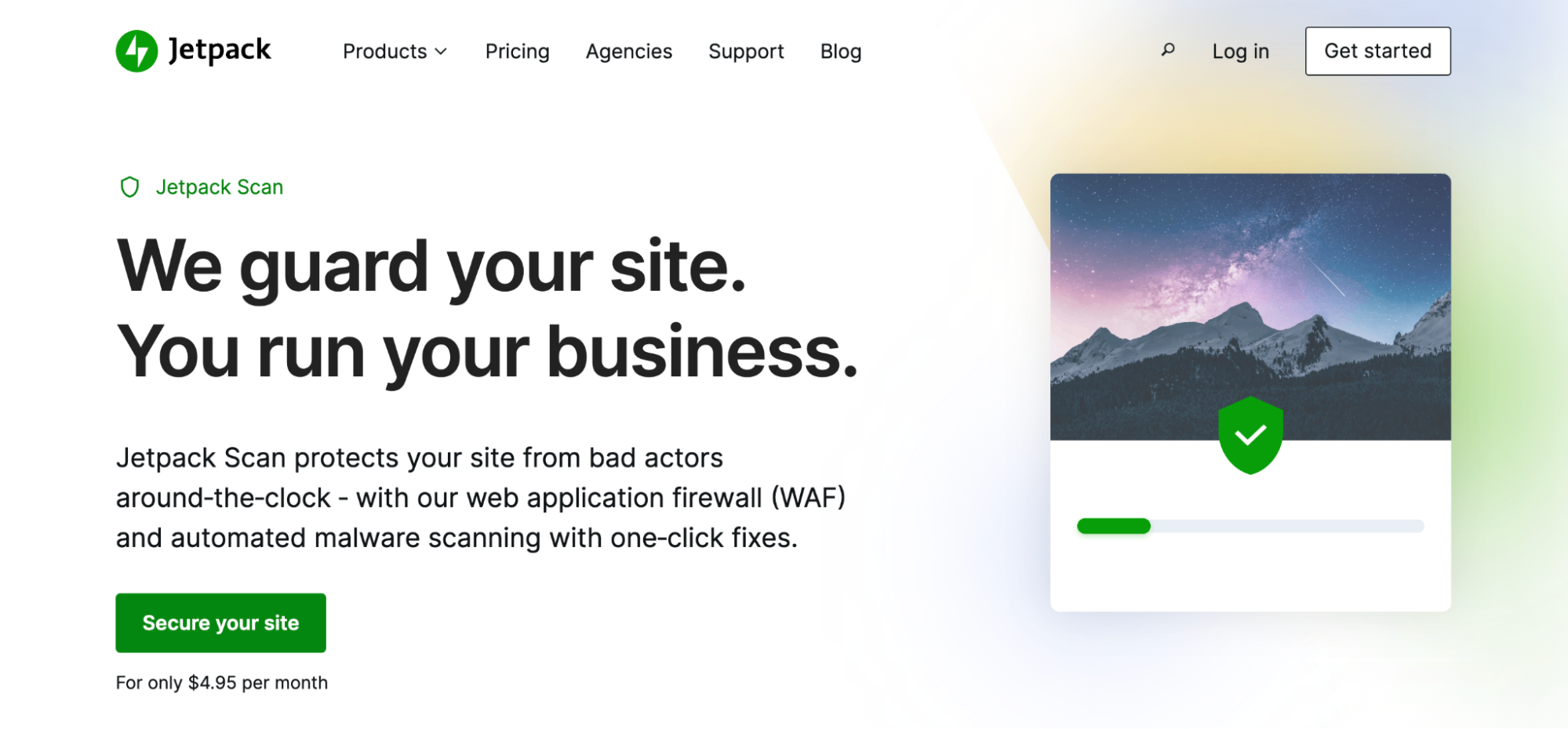

Tout comme vous avez un logiciel antivirus pour les ordinateurs, il existe également des scanners de sécurité pour WordPress. Des outils comme Jetpack Security peuvent analyser votre site Web à la recherche de vulnérabilités de sécurité WordPress et vous faire savoir s'il y a des problèmes ou des irrégularités que vous devez corriger.

L'outil d'analyse de Jetpack Security s'appuie sur la base de données de vulnérabilités WPScan, qui est utilisée par les entreprises. Cela signifie que la base de données est très complète et a la capacité d'identifier les vulnérabilités les plus courantes auxquelles votre site peut être confronté.

De plus, Jetpack Security est un plugin de sécurité facile à utiliser développé par Automattic, la société derrière WordPress.com. En plus de Jetpack Scan, il inclut VaultPress Backup et Akismet. Ainsi, lorsque vous optez pour cet outil, vous serez en mesure de protéger votre site des vulnérabilités ainsi que du spam, et vous bénéficierez également de fonctionnalités de sauvegarde avancées.

Les 20 problèmes de sécurité et vulnérabilités WordPress les plus courants

Dans cette section, nous nous concentrerons sur les problèmes de sécurité les plus courants rencontrés sur les sites WordPress. Chacun de ces problèmes peut entraîner des vulnérabilités que les attaquants peuvent exploiter.

Cela peut représenter beaucoup d'informations à digérer, alors ne soyez pas submergé. Nous vous dirons ce que vous devez savoir sur chaque problème de sécurité et vous fournirons des ressources supplémentaires pour en savoir plus à leur sujet et sur la manière de les résoudre.

1. Manque de plugins de sécurité WordPress

Les plugins de sécurité font partie des outils WordPress les plus populaires. Selon le plug-in que vous utilisez, il peut analyser votre site Web à la recherche de logiciels malveillants, configurer un pare-feu, vous aider à créer des sauvegardes, empêcher le spam, etc.

Vous pouvez faire tout ce qu'un plugin de sécurité fait manuellement. Mais cela implique généralement de personnaliser de nombreux aspects de votre site en arrière-plan. Par exemple, modifier les fichiers de base pour bloquer les adresses IP suspectes. Comme vous pouvez l'imaginer, la sécurisation manuelle de votre site peut prendre beaucoup de temps.

La beauté des plugins de sécurité est qu'ils peuvent vous faire économiser une tonne de temps et de tracas. De plus, ils peuvent agir comme des solutions tout-en-un pour un grand nombre des vulnérabilités WordPress les plus courantes.

Les plugins WordPress offrent différentes fonctionnalités, nous vous recommandons donc d'opter pour un outil qui couvre autant de vulnérabilités que possible, comme Jetpack Security.

Comme nous l'avons mentionné, Jetpack Security peut vous aider à automatiser les sauvegardes, à conserver les journaux de sécurité de votre site, à configurer un pare-feu, à analyser votre site à la recherche de logiciels malveillants, etc. De plus, il s'intègre à Akismet pour vous aider à prévenir le spam dans les commentaires et les formulaires de votre site.

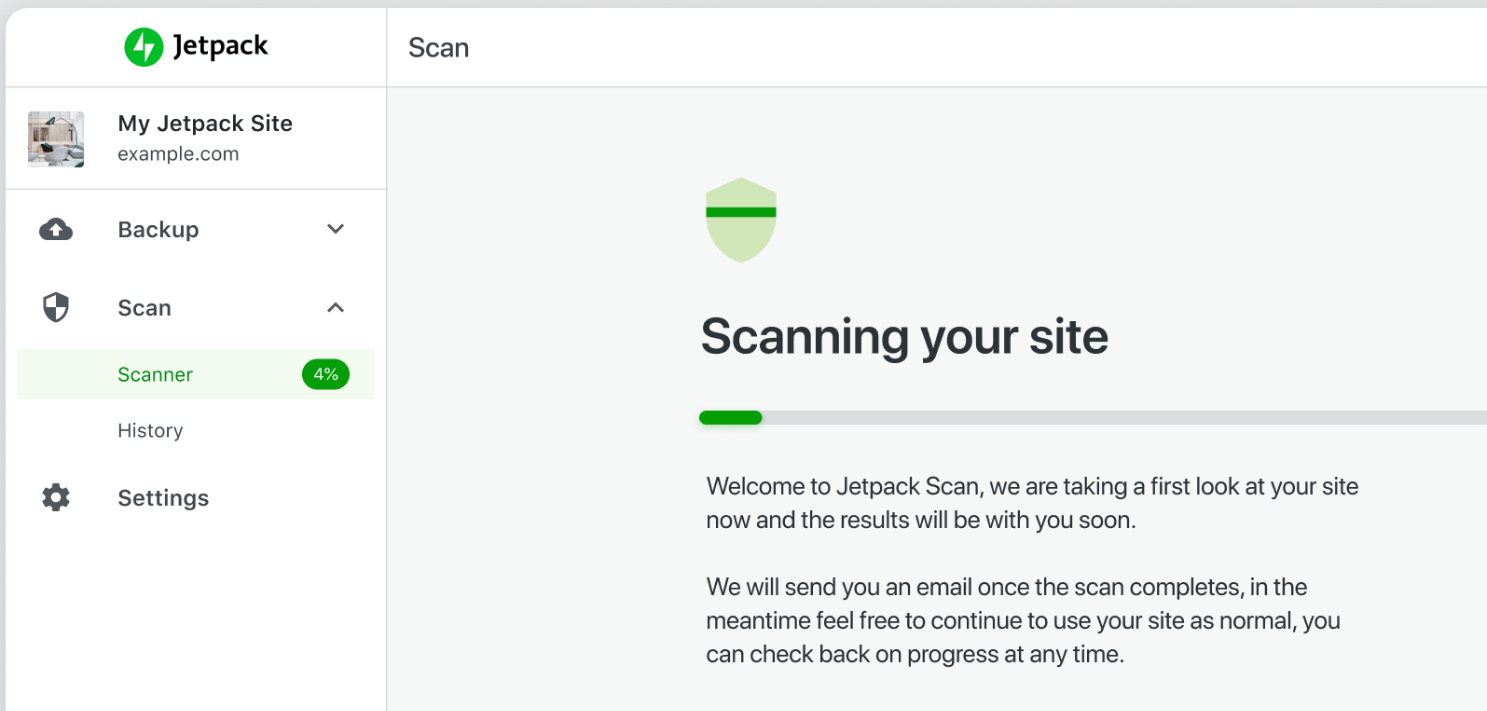

2. Manque d'analyses régulières du site

Les analyses régulières sont comme des bilans de santé pour votre site Web. Ils vous aident à identifier les menaces telles que les infections par des logiciels malveillants, les failles de sécurité et les activités inhabituelles.

Pour le dire simplement, si vous n'exécutez pas d'analyses régulières sur votre site Web WordPress, vous le laissez vulnérable aux menaces de sécurité. Cela peut conduire à un site compromis, à la perte de données sensibles, à des classements endommagés dans les moteurs de recherche et à une perte de confiance des visiteurs.

Les outils d'analyse de site s'exécutent généralement en arrière-plan sans affecter aucune fonctionnalité. Ainsi, si vous disposez d'un plug-in de sécurité ou d'un outil d'analyse, il s'exécutera généralement automatiquement de temps en temps et ne vous alertera que s'il détecte un problème avec votre site Web.

Pensez aux scanners de site comme des outils antivirus pour votre site Web. Chaque système d'exploitation (OS) moderne est livré avec des scanners de logiciels malveillants intégrés et des outils de suppression, même si vous n'êtes pas au courant, ils s'exécutent en arrière-plan. Ces outils aident à protéger votre ordinateur et, sans eux, votre expérience serait bien pire.

3. Manque de sauvegardes régulières du site

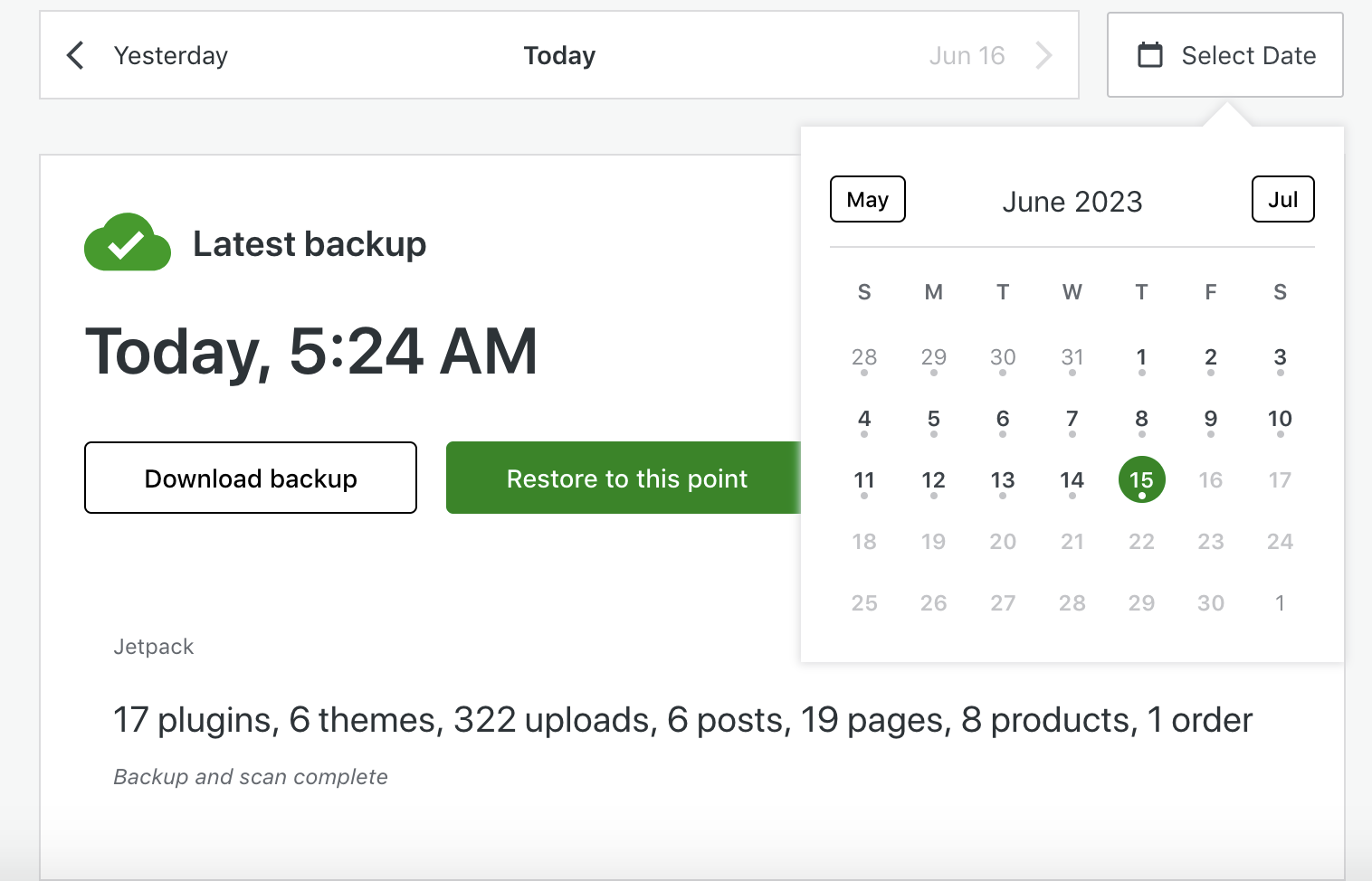

Les sauvegardes agissent comme un filet de sécurité, préservant les données de votre site en cas d'incidents techniques ou de failles de sécurité. Sans sauvegardes régulières, vous pourriez perdre tout le contenu du site Web et les données des utilisateurs.

Le plus grand avantage des sauvegardes de site régulières est peut-être qu'elles vous fournissent des points de restauration au cas où vous rencontreriez des problèmes. Au lieu de passer des heures ou des jours à résoudre les failles de sécurité, vous pouvez simplement rétablir votre site à un état antérieur sans perdre de données critiques.

Idéalement, les sauvegardes devraient être automatiques et vous ne devriez pas laisser trop de temps s'écouler entre elles. Des plugins comme Jetpack Security incluent des outils de sauvegarde qui vous permettent d'enregistrer les informations de votre site Web dans le cloud. Avec VaultPress Backup (qui fait partie de Jetpack Security), vous aurez accès à des sauvegardes en temps réel chaque fois que vous apporterez des modifications à votre site Web.

4. Versions ou plugins WordPress obsolètes

La mise à jour de votre noyau WordPress et de vos plugins est cruciale pour la sécurité et la fonctionnalité de votre site. En effet, les versions obsolètes des logiciels ont tendance à avoir des vulnérabilités connues que les pirates peuvent exploiter.

En plus de cela, ils peuvent causer des problèmes de compatibilité affectant les performances de votre site Web. Cela pourrait entraîner des données compromises, une perte de fonctionnalité du site et une mauvaise expérience utilisateur.

Si votre site Web WordPress contient de nombreuses mises à jour en attente, il est temps de vous mettre au travail pour mettre à jour tous ses composants. Vous pouvez également activer les mises à jour automatiques pour le noyau WordPress directement depuis le tableau de bord → Mises à jour écran.

5. Version PHP obsolète

Le préprocesseur hypertexte, ou PHP, est l'épine dorsale de WordPress. C'est l'un des principaux langages de programmation sur lesquels repose le CMS. L'utilisation d'une version obsolète de PHP peut entraîner des problèmes de sécurité et des problèmes de compatibilité WordPress.

Les nouvelles versions de PHP améliorent également considérablement les performances. En règle générale, votre hébergeur mettra à jour votre serveur pour utiliser les nouvelles versions de PHP au fur et à mesure de leur sortie. Si vous souhaitez vérifier la version de PHP que vous utilisez, vous pouvez le faire directement depuis WordPress.

6. Un environnement d'hébergement non sécurisé

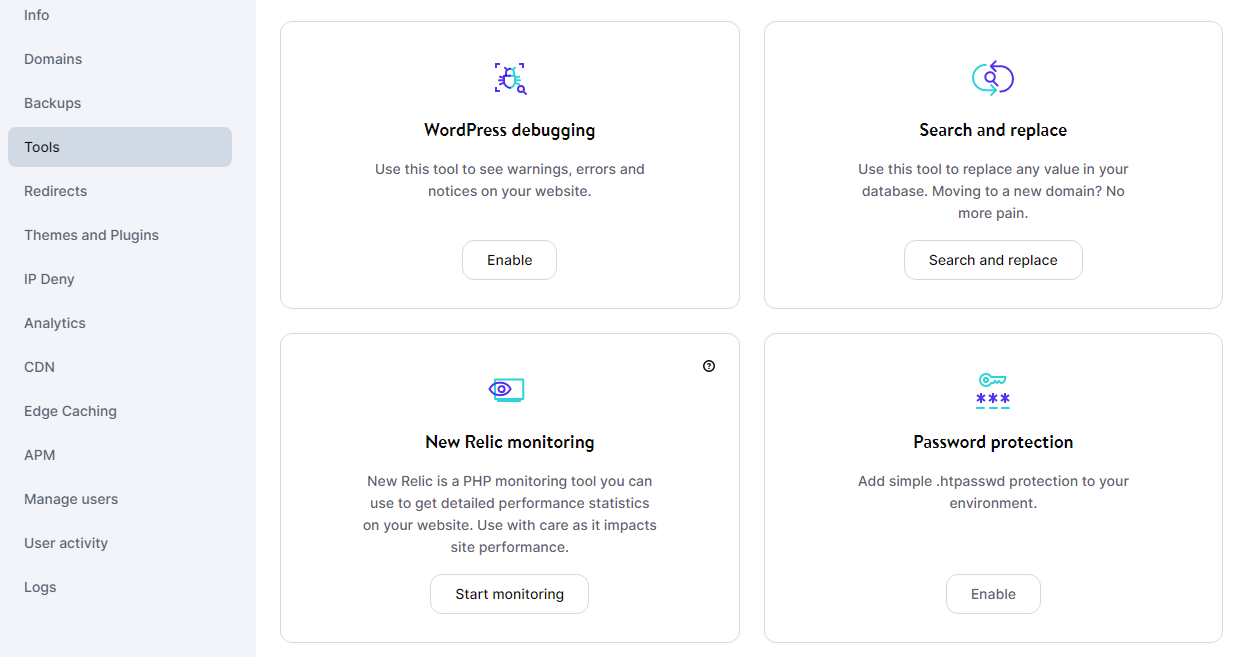

Le travail de votre fournisseur d'hébergement consiste à vous aider à créer un site Web en vous fournissant les meilleures ressources possibles. Cela signifie un serveur stable avec un matériel décent, un tableau de bord de gestion de l'hébergement facile à utiliser et des mesures de sécurité solides.

Si votre hébergeur ne vous fournit pas les paramètres de sécurité de base, cela aura un impact sur la façon dont vous gérez votre site Web. Fondamentalement, vous devrez passer beaucoup plus de temps à couvrir les vulnérabilités de sécurité de base de WordPress au lieu de travailler sur votre site.

Un fournisseur d'hébergement WordPress sécurisé offrira des fonctionnalités telles que les sauvegardes automatisées, les pare-feu d'applications Web (WAF), le blocage automatique des adresses IP malveillantes connues, l'atténuation des attaques DDoS, etc. Si vous utilisez un hébergeur qui n'offre pas de mesures de sécurité WordPress décentes, nous vous recommandons de passer à un fournisseur d'hébergement WordPress de meilleure qualité.

7. Mot de passe et identifiants de connexion faibles

L'utilisation de mots de passe et d'identifiants de connexion faibles est probablement le problème de sécurité le plus courant avec les sites Web WordPress. En fait, c'est un énorme problème pour tout site ou logiciel qui vous oblige à vous connecter.

Il est important de noter que cela n'inclut pas seulement la page de connexion de l'administrateur WordPress. Des informations d'identification d'hébergement Web et de protocole de transfert de fichiers (FTP) faibles peuvent également entraîner des vulnérabilités.

En termes simples, la plupart des utilisateurs n'aiment pas les tracas de mots de passe compliqués et uniques pour chaque application avec laquelle ils travaillent.

Bien que les mots de passe faibles et recyclés puissent être plus faciles à retenir, ils peuvent mettre votre site en danger. En effet, ils permettent aux attaquants de pénétrer plus facilement dans les sites Web ou d'utiliser des informations d'identification divulguées pour accéder à des comptes sur d'autres plates-formes.

Si vous souhaitez protéger votre site, toute personne ayant accès à des outils critiques devra apprendre à utiliser des informations d'identification sécurisées, en créant uniquement des mots de passe et des noms d'utilisateur forts. De plus, l'ajout de la prise en charge de l'authentification à deux facteurs (2FA) peut vous aider à sécuriser davantage votre site.

8. Manque de 2FA

L'authentification à deux facteurs, ou 2FA, ajoute une couche de sécurité supplémentaire en exigeant une deuxième étape de vérification lors du processus de connexion. Cela rend les connexions non autorisées beaucoup plus difficiles, car les attaquants pourraient également besoin d'accéder à votre compte de messagerie ou à votre téléphone, selon le type de 2FA que vous configurez pour votre site.

Il n'y a aucune raison de ne pas proposer 2FA en option sur votre site Web. La mise en œuvre du système est remarquablement facile et il existe de nombreux plugins WordPress, y compris Jetpack, qui peuvent configurer 2FA pour vous.

9. Stockage des données de connexion non sécurisé

Stocker des données de connexion de manière non sécurisée, comme en texte clair (ou en utilisant un Post-it), revient à laisser vos coordonnées bancaires au grand jour. De mauvaises pratiques de stockage permettent aux attaquants d'obtenir facilement ces détails s'ils accèdent à l'emplacement. Cela peut entraîner un accès non autorisé, des violations de données et une perte potentielle de contrôle du site Web.

En règle générale, ne stockez pas les informations de connexion là où d'autres personnes pourraient y avoir accès, que ce soit physiquement ou numériquement. Si vous devez stocker des identifiants de connexion, utilisez un outil de stockage de mot de passe, comme 1Password, qui peut chiffrer ces données pour vous.

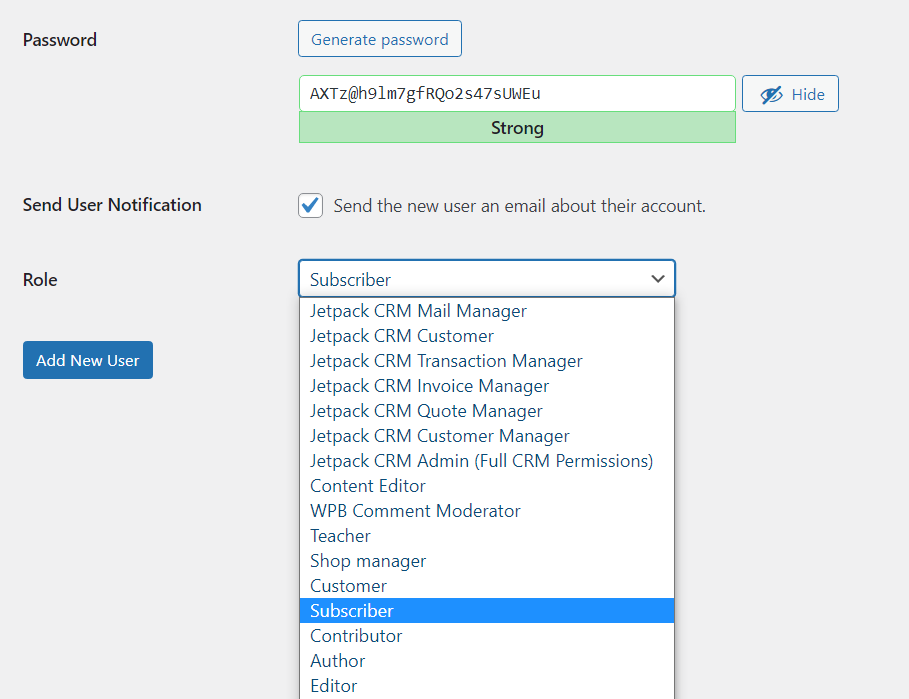

10. Rôles d'utilisateur mal gérés et non définis

Des rôles d'utilisateur mal gérés peuvent amener les utilisateurs à avoir plus d'autorisations qu'ils n'en ont besoin, ce qui crée des risques de sécurité. Cela peut entraîner des modifications non autorisées ou accidentelles du site, des fuites de données ou une mauvaise utilisation des ressources.

Idéalement, l'administrateur devrait être la seule personne ayant un accès complet au backend WordPress. Pour tous les autres rôles d'utilisateur, les comptes doivent recevoir les autorisations minimales nécessaires à l'exécution de leurs tâches.

La bonne nouvelle est que WordPress donne à l'administrateur un contrôle total sur les attributions de rôles d'utilisateur. De plus, chaque rôle est accompagné d'un ensemble défini d'autorisations correspondant à ses fonctions. Et, si vous souhaitez créer des rôles supplémentaires ou modifier leurs autorisations, vous pouvez le faire en utilisant les plugins WordPress.

11. Surveillance insuffisante des connexions et des activités des utilisateurs

Sans une surveillance adéquate, vous risquez de manquer des comportements suspects ou des activités malveillantes sur votre site. Ce manque de visibilité peut entraîner des modifications non autorisées, des violations de données et une mauvaise utilisation du système, ce qui peut nuire à la fonctionnalité de votre site.

Prêt à l'emploi, le noyau WordPress n'offre aucune fonctionnalité de journal de sécurité. Mais, vous pouvez utiliser des plugins comme Jetpack avec sa fonction de journal d'activité pour suivre ce qui se passe sur votre site Web (et qui y accède).

Certains hébergeurs WordPress vous donnent également accès aux journaux d'activité au niveau du serveur, ce qui vous permet de surveiller si quelqu'un apporte des modifications à sa configuration.

Lorsque vous utilisez ce type d'outil, il est préférable de configurer des notifications pour des types d'activités spécifiques, comme les tentatives de connexion infructueuses. De cette façon, vous serez prévenu si quelque chose de sommaire se passe sans avoir à lire des dizaines de pages de journaux.

12. Thèmes et plugins contenant des vulnérabilités

Les thèmes et plugins WordPress présentant des failles de sécurité sont souvent ciblés par les pirates. S'ils parviennent à exploiter ces vulnérabilités, cela peut entraîner un accès non autorisé, des violations de données, etc.

La bonne nouvelle est que cela ne se produit généralement que si vous utilisez des plugins et des thèmes obsolètes. De même, cela peut être plus susceptible de se produire lorsque vous téléchargez des versions "gratuites" de plugins et de thèmes premium à partir de sites Web peu recommandables.

Ces versions gratuites peuvent inclure du code qui permet aux attaquants d'accéder à votre site. Donc, à moins que vous ne recherchiez régulièrement des vulnérabilités, il est préférable d'éviter cela.

Pourtant, il existe de nombreux plugins et thèmes de qualité qui sont également gratuits. Donc, si vous devez en installer un, il est préférable de lire les commentaires des utilisateurs sur des sites comme WordPress.org avant de les télécharger. De nombreux utilisateurs partageront leurs histoires de problèmes ou de problèmes de sécurité WordPress, ce qui peut vous aider à prendre une décision éclairée.

13. Base de données WordPress mal configurée

Une base de données mal configurée peut exposer les données de votre site, ce qui le rend vulnérable aux attaques par injection SQL et/ou aux violations de données. L'un des types d'erreurs de configuration les plus courants consiste à utiliser le préfixe par défaut pour les bases de données dans WordPress ( wp) .

Cela permet aux attaquants d'identifier facilement la base de données et d'essayer d'y accéder. De même, l'utilisation d'informations d'identification faibles au niveau de la base de données peut la rendre vulnérable.

Gardez à l'esprit que WordPress stocke tout le contenu de votre site dans une base de données unique. Cela signifie que si quelqu'un accède à la base de données, il peut tout voir sur votre site Web et modifier les paramètres critiques.

14. Un réseau de diffusion de contenu (CDN) mal configuré

Si votre audience est répartie dans le monde entier, la mise en place d'un réseau de diffusion de contenu (CDN) peut être un excellent moyen d'améliorer ses performances pour les visiteurs qui sont plus éloignés de vos serveurs. Mais un CDN mal configuré peut entraîner des failles de sécurité.

Les attaquants pourraient exploiter ces vulnérabilités pour lancer des attaques DDoS, manipuler du contenu ou obtenir un accès non autorisé à des données sensibles. Par mauvaise configuration, nous entendons une erreur humaine en termes de contenu mis en cache par le CDN, des problèmes avec les configurations SSL/TLS ou l'exposition de l'adresse IP d'origine du site.

La configuration d'un CDN peut être délicate avec certains fournisseurs. Si vous recherchez une option simple, le CDN de Jetpack est très facile à configurer et à utiliser. Aucune configuration n'est requise, vous n'avez donc pas à vous soucier des erreurs de l'utilisateur !

15. Autorisations de fichiers et de répertoires non sécurisées

Les autorisations de fichiers et de répertoires déterminent qui peut lire, écrire et exécuter des fichiers sur votre site Web WordPress. Ces autorisations sont cruciales pour maintenir la sécurité et l'intégrité de votre site.

S'ils ne sont pas sécurisés ou mal configurés, ils peuvent rendre votre site vulnérable à diverses menaces, telles que la possibilité pour les attaquants de télécharger des logiciels malveillants ou d'obtenir un accès non autorisé à des fichiers.

Les fichiers non sécurisés vous exposent également à des violations de données potentielles. Si les autorisations ne sont pas définies correctement, les attaquants pourront lire ou modifier le contenu des fichiers, ce qui signifie qu'ils peuvent voler ou effacer des données critiques.

16. Téléchargements de fichiers publics illimités

De nombreux sites Web WordPress permettent aux utilisateurs de télécharger des fichiers via des formulaires. Cela peut être utile si vous souhaitez que les personnes puissent soumettre des fichiers à réviser, joindre des images aux commentaires, etc.

Tout formulaire permettant aux utilisateurs de télécharger et de soumettre des fichiers sur votre site doit être étroitement sécurisé. Cela signifie un contrôle total sur le type de fichiers que les gens peuvent télécharger, afin qu'ils ne puissent pas utiliser les formulaires pour obtenir des logiciels malveillants sur votre serveur.

Si vous utilisez un plugin de sécurité WordPress qui offre une analyse des logiciels malveillants en temps réel, il devrait détecter tous les fichiers malveillants qui dépassent la sécurité de votre formulaire. Sans analyse de sécurité, vous risquez d'héberger des fichiers malveillants qui peuvent permettre à des attaquants d'accéder à votre site.

17. Services et intégrations tiers non sécurisés

Comme vous le savez peut-être déjà, il est courant d'utiliser des services et des intégrations tiers dans WordPress. Cela peut vous aider à ajouter de nouvelles fonctionnalités. Mais si vous connectez votre site Web à un service qui n'est pas sécurisé, vous risquez de vous retrouver avec des vulnérabilités supplémentaires sur votre site Web.

Par exemple, si un service tiers fournit une API non sécurisée pour l'intégration, il peut servir de passerelle pour les attaques. Les pirates peuvent exploiter la faible sécurité de l'API pour effectuer des actions telles que l'injection de code malveillant, le vol de données ou la perturbation des fonctionnalités de votre site.

Les services tiers avec des normes de sécurité faibles peuvent également compromettre vos informations d'identification, ce qui peut permettre aux attaquants d'accéder à votre site Web si vous n'utilisez pas 2FA ou des protections supplémentaires. En un mot, vous ne devez jamais connecter votre site Web à un service tiers, sauf si vous êtes sûr qu'il est de bonne réputation.

18. Actions AJAX non authentifiées

AJAX (Asynchronous JavaScript and XML) est une technique utilisée pour créer des applications Web dynamiques et réactives en envoyant et en récupérant des données d'un serveur de manière asynchrone. Cela signifie que le processus d'envoi et de récupération n'interfère pas avec le chargement de la page.

En ce qui concerne WordPress, il est courant d'utiliser AJAX pour gérer la soumission et la récupération des données en arrière-plan. Par exemple, de nombreux plugins utilisent AJAX pour alimenter le chargement « infini » de contenu. Il est également fréquemment utilisé pour activer la fonctionnalité de recherche instantanée sur les sites de commerce électronique.

Chaque action AJAX doit suivre les directives de sécurité et d'authentification pour assurer la sécurité de votre site. Sans une vérification appropriée de l'utilisateur, les attaquants peuvent "inciter" votre site Web à effectuer des actions qui récupèrent des informations sensibles de la base de données.

19. Serveurs Web mal configurés

Un serveur Web qui n'est pas correctement configuré peut être vulnérable du point de vue de la sécurité. Par « configuration du serveur », nous entendons la mise en œuvre de règles de sécurité et d'accès de base pour le protéger des attaquants.

Pour vous donner un exemple, un serveur sécurisé ne permettra pas aux visiteurs d'exécuter du code car ils n'ont pas les bonnes autorisations. De même, une bonne configuration de sécurité empêchera les adresses IP malveillantes connues d'interagir avec le serveur à l'aide d'outils comme un pare-feu d'application Web (WAF).

Sauf si vous avez un accès direct au serveur, cette sécurité dépend de votre hébergeur. Certains hébergeurs Web prennent les problèmes de sécurité de WordPress plus au sérieux que d'autres, il est donc essentiel que vous choisissiez le bon fournisseur pour votre site Web.

20. Exploits zero-day et vulnérabilités inconnues

Il y aura toujours de nouveaux exploits et vulnérabilités WordPress que les attaquants chercheront à utiliser pour endommager votre site Web.

Les exploits zero-day et les vulnérabilités inconnues font référence à des failles de sécurité dans les logiciels qui ne sont pas connues des développeurs jusqu'à ce qu'elles soient exploitées par des attaquants. La bonne nouvelle est qu'une fois que les attaquants commencent à cibler de nouvelles vulnérabilités, les développeurs les corrigent généralement assez rapidement.

En théorie, il est impossible d'empêcher les exploits zero-day car nous ne savons pas ce qu'ils sont. Néanmoins, vous pouvez considérablement atténuer le risque qu'ils posent en utilisant un plugin de sécurité WordPress robuste comme Jetpack Security. Étant donné que Jetpack Scan (alimenté par WPScan) utilise une base de données complète régulièrement mise à jour, il sera en mesure de détecter rapidement les problèmes de sécurité WordPress les plus récents au fur et à mesure qu'ils apparaissent.

Les principaux types de menaces de sécurité auxquelles les sites WordPress sont confrontés

Jusqu'à présent, nous nous sommes concentrés sur des vulnérabilités de sécurité spécifiques dans WordPress et sur la manière dont elles peuvent affecter votre site Web. Mais il est important de comprendre à quoi peut ressembler une « attaque » ou une « violation » sur votre site Web dans la vraie vie.

Contrairement aux films, les attaquants ne tapent généralement pas sur un écran avec des lettres au néon pour pirater votre site Web. En réalité, le « hacking » est beaucoup plus intéressant et les attaques peuvent prendre plusieurs formes. Alors, jetons un coup d'œil à certains des problèmes de sécurité WordPress les plus courants.

1. Logiciels malveillants et infections virales

Vous connaissez probablement les termes malware et virus. Dans le contexte d'un site Web, les logiciels malveillants (abréviation de logiciel malveillant) et les virus sont des types de code malveillant qui peuvent nuire à votre site ou à ses visiteurs.

Les logiciels malveillants sont généralement insérés dans votre site Web et peuvent causer un large éventail de problèmes. Par exemple, il peut être utilisé pour défigurer votre site, voler des données ou même diffuser des logiciels malveillants à ses visiteurs.

Les types de logiciels malveillants sur les sites Web peuvent inclure les portes dérobées (permettant un accès non autorisé), les téléchargements intempestifs (téléchargeant automatiquement des logiciels nuisibles sur l'appareil d'un utilisateur) et la dégradation (modifiant l'apparence visuelle de votre site Web).

2. Attaques par injection SQL

Une injection SQL est un type d'attaque qui permet à quelqu'un d'interférer avec les requêtes qu'une application adresse à sa base de données. Dans ce cas, les requêtes que WordPress soumet à la base de données. Le but de ce type d'attaque est d'obtenir un accès non autorisé à des informations ou au site lui-même.

Voici comment cela fonctionne : lorsque WordPress prend une entrée utilisateur, il la structure en langage de requête structuré (SQL) pour extraire les informations correspondantes de la base de données. Si la requête n'est pas « nettoyée » au préalable, un attaquant peut la modifier. Ces instructions peuvent manipuler l'intention d'origine de la requête, entraînant une exposition non autorisée des données, une modification des données ou même une suppression des données.

3. Attaques de type Cross-Site Scripting (XSS)

Les attaques de type Cross-Site Scripting, ou XSS, se produisent lorsqu'un attaquant parvient à injecter des scripts malveillants dans des pages Web consultées par d'autres utilisateurs. Ces scripts sont généralement écrits en JavaScript et s'exécutent dans le navigateur de l'utilisateur.

Une fois qu'une attaque XSS réussit, l'attaquant peut voler des données sensibles (comme les cookies de session) et usurper l'identité de l'utilisateur. Selon le degré d'accès de l'utilisateur au site, ils peuvent faire beaucoup de ravages.

4. Attaques CSRF (Cross-Site Request Forgery)

Cross-Site Request Forgery (CSRF), également connu sous le nom de XSRF, est un type d'attaque qui incite la victime à soumettre une demande malveillante. Il exploite la confiance qu'un site a dans le navigateur d'un utilisateur, en utilisant essentiellement l'identité et les privilèges de la victime pour « l'infiltrer ».

Supposons qu'un utilisateur soit connecté à une application Web où il peut effectuer certaines actions, comme changer son adresse e-mail. Une attaque CSRF peut impliquer que l'attaquant envoie à l'utilisateur un e-mail avec un lien ou intègre un lien sur un autre site Web.

Si l'utilisateur clique sur le lien, il déclenche une requête vers l'application Web qui utilise la session déjà authentifiée de l'utilisateur pour effectuer l'action - dans ce cas, changer son adresse e-mail en une adresse contrôlée par l'attaquant.

5. Attaques par force brute

Une attaque par force brute consiste à essayer plusieurs combinaisons d'informations d'identification jusqu'à ce que la bonne soit trouvée. Les attaquants utilisent généralement des bots ou des logiciels pour ce faire. Cela signifie que si votre site Web ne les empêche pas d'accéder à l'écran de connexion, ils peuvent essayer des milliers de combinaisons.

Ces tentatives peuvent être aléatoires, mais le plus souvent, les attaquants utilisent un dictionnaire de mots de passe couramment utilisés ou emploient des méthodes plus avancées comme l'utilisation de listes d'informations d'identification violées provenant d'autres sites.

6. Attaques DDoS

Les attaques par déni de service distribué (DDoS) impliquent que plusieurs ordinateurs se connectent à un site Web en même temps pour tenter de le surcharger. Cela est possible car chaque serveur ne peut gérer qu'un certain volume de trafic avant de commencer à abandonner les requêtes ou de s'arrêter temporairement.

En règle générale, les attaquants utilisent un réseau d'ordinateurs compromis pour mener des attaques DDoS. Selon le degré de protection de votre site, ce type d'attaque peut entraîner des temps d'arrêt prolongés.

7. Redirections malveillantes

Une « redirection » se produit lorsque vous visitez une URL et que votre navigateur vous envoie à une adresse différente. Cela se produit parce que le serveur auquel vous essayez d'accéder a des instructions pour rediriger tout ou partie du trafic vers cet emplacement.

Il existe de nombreuses raisons d'utiliser les redirections. Par exemple, si vous changez de nom de domaine ou si vous souhaitez éviter que les utilisateurs visitent des pages qui n'existent plus. Mais, si les attaquants ont accès au serveur, ils peuvent configurer des redirections malveillantes envoyant les utilisateurs vers des sites Web dangereux à la place.

8. Attaques par inclusion de fichiers

Une attaque par inclusion de fichiers se produit lorsqu'un attaquant parvient à inciter votre site Web à inclure des fichiers provenant d'un serveur distant qu'il contrôle. Ce type d'attaque exploite généralement des entrées utilisateur mal validées ou non filtrées.

Un nettoyage correct des entrées peut vous aider à prévenir les attaques par inclusion de fichiers ainsi que les injections SQL et d'autres types de vulnérabilités. Une autre façon d'éviter cela consiste à utiliser un WAF et à maintenir votre site à jour pour éviter les failles dans sa sécurité.

9. Attaques de traversée de répertoire

Les attaques par traversée de répertoire ou de chemin impliquent que les attaquants manipulent une URL de manière à ce que le serveur exécute ou révèle le contenu de fichiers situés n'importe où dans son système de fichiers.

Le but de ce type d'attaque est d'accéder à des fichiers que vous n'êtes pas autorisé à voir ou à modifier. La meilleure façon d'empêcher ce type d'attaque consiste à configurer des autorisations de fichiers et de répertoires sécurisés.

10. Attaques d'exécution de code à distance

Une attaque par exécution de code à distance se produit lorsqu'une personne peut exécuter un code nuisible à distance. Pour les sites Web, cela signifie que les attaquants peuvent exécuter des scripts malveillants sur votre serveur d'hébergement.

Ce type d'attaque peut se produire si votre serveur est vulnérable. Selon le type d'accès que les attaquants obtiennent, ils peuvent potentiellement exécuter n'importe quelle commande sur le serveur.

11. Détournement de session et attaques de fixation

Un "détournement de session" est un type d'attaque qui exploite les mécanismes utilisés par les sites pour vous aider à rester connecté lors de plusieurs visites. Généralement, les sites Web utilisent des cookies pour stocker des informations sur chaque session. Si un attaquant peut "voler" ces cookies, il peut détourner la session.

Concrètement, cela signifie que le site Web permettra à l'attaquant d'utiliser votre compte sans avoir à passer par le processus de connexion. Selon les autorisations dont dispose le compte, quelqu'un peut faire beaucoup de dégâts avec une session piratée.

12. Spam de référencement

En termes d'optimisation pour les moteurs de recherche (SEO), le spam peut faire référence à la réutilisation de mots clés, au partage des mêmes liens plusieurs fois et à la tentative de déjouer les algorithmes qui déterminent le classement des sites dans les pages de résultats.

Souvent, les attaquants essaieront d'accéder à des sites Web et de les utiliser pour améliorer leur propre classement. Ils peuvent le faire en utilisant votre site pour créer des liens excessifs vers le leur.

Selon le degré d'agressivité du spam, il peut affecter votre propre classement dans les moteurs de recherche et entraîner une pénalisation. Cela peut également éroder la confiance de vos utilisateurs, car ils pourraient penser que c'est vous qui les spammez.

13. Attaques de phishing

Vous êtes probablement familier avec les attaques de phishing. Ils impliquent de prétendre être quelqu'un d'une organisation ou d'un site Web pour essayer d'obtenir des identifiants de connexion ou d'autres informations critiques d'un utilisateur spécifique.

Pour un site Web WordPress, cela pourrait ressembler à un faux e-mail demandant aux utilisateurs de réinitialiser leurs informations d'identification et de les diriger vers une page qui enregistre leurs entrées. De nombreux utilisateurs non avertis sont victimes d'attaques de phishing. Il est donc important que vous essayiez d'informer vos visiteurs sur les communications officielles de votre site.

Questions fréquemment posées

Si vous avez encore des questions sur les vulnérabilités de WordPress ou les types d'attaques que vous pourriez rencontrer, cette section y répondra, espérons-le.

WordPress est-il sécurisé ?

La reponse courte est oui. De par sa conception, WordPress est un CMS sécurisé. De plus, son logiciel de base est régulièrement mis à jour à des fins de maintenance et de sécurité.

Mais, comme pour tout autre logiciel, sa sécurité dépend de la façon dont vous l'utilisez.

Si vous ne mettez pas régulièrement à jour WordPress et ses composants et que vous utilisez des identifiants de connexion faibles, vous exposez votre site à de nombreux risques.

Quels sont les signes qu'un site WordPress a été piraté ?

Parfois, il peut être difficile de repérer si un site Web WordPress est compromis. Pourtant, il existe de nombreux signes révélateurs d'attaques qui peuvent vous alerter. D'une part, vous remarquerez peut-être des changements dans les pages clés ou des différences dans les liens.

Si le site est piraté, certains moteurs de recherche avertiront également directement les visiteurs lorsqu'ils tenteront d'y accéder. Rencontrer l'un de ces avis de sécurité est un indicateur solide que vous devez analyser votre site Web à la recherche de logiciels malveillants et rechercher des moyens de le supprimer.

Comment pouvez-vous supprimer les logiciels malveillants d'un site WordPress ?

Le moyen le plus simple de supprimer les logiciels malveillants de WordPress est d'avoir accès aux sauvegardes. Si vous utilisez un scanner de logiciels malveillants comme Jetpack Scan, il peut détecter les modifications apportées aux fichiers de votre serveur ainsi que le code nuisible.

Vous pouvez acheter cet outil seul ou l'obtenir dans le cadre du pack Jetpack Security.

Ce scanner peut être en mesure de nettoyer votre site Web en supprimant le logiciel malveillant ou en restaurant une sauvegarde à partir du moment où le serveur n'était pas infecté.

Comment pouvez-vous empêcher les attaques par force brute sur WordPress ?

Vous pouvez empêcher les attaques par force brute sur votre site Web en utilisant un pare-feu pour bloquer les connexions des adresses IP malveillantes connues. Des plugins comme Jetpack vous permettent de le faire et aident à protéger votre page de connexion contre les tentatives répétées de violation.

Qu'est-ce que Jetpack Security ?

Jetpack Security est un service qui inclut VaultPress Backup, Jetpack Scan et Akismet dans un seul package. Cela signifie qu'il vous aide à automatiser les sauvegardes, à configurer des analyses régulières de logiciels malveillants et à protéger votre site Web contre le spam, le tout dans un seul plan.

Qu'est-ce que la base de données des vulnérabilités WPScan ?

WPScan est une base de données de vulnérabilités WordPress maintenue par des experts des métiers du CMS et de la sécurité. La base de données est constamment mise à jour et vous pouvez y accéder via WP-CLI si vous êtes développeur. Jetpack Protect utilise la base de données WPScan pour identifier les vulnérabilités de sécurité ou les logiciels malveillants potentiels de WordPress sur votre site Web.

Jetpack Security : le bouclier de votre site WordPress contre les vulnérabilités

Quel que soit le type de site WordPress que vous utilisez, il est préférable d'être proactif pour le protéger des menaces de sécurité et des vulnérabilités. Sinon, les performances de votre site Web pourraient en souffrir et les données utilisateur sensibles pourraient tomber entre de mauvaises mains. En conséquence, votre entreprise ou votre réputation pourraient en souffrir.

Le moyen le plus simple d'éviter cela est de resserrer les choses avec un plugin de sécurité WordPress comme Jetpack Security. Cet outil puissant permet à quiconque de s'attaquer rapidement aux tâches les plus importantes pour des sites WordPress plus sécurisés, notamment la génération de sauvegardes en temps réel, l'exécution d'analyses automatiques des vulnérabilités et des logiciels malveillants et le filtrage du spam.