Attaques XSS vs CSRF : en quoi elles diffèrent et comment les contrer

Publié: 2024-10-11Les attaques par cross-site scripting (XSS) et par cross-site request forgery (CSRF) comptent parmi les dangers les plus courants pour les sites Web modernes. Comprendre comment fonctionnent ces attaques et comment les prévenir est essentiel pour assurer la sécurité de votre site. Il est également judicieux de connaître les différences entre les attaques XSS et CSRF, et de savoir comment se protéger contre les deux.

La bonne nouvelle est qu’il existe un chevauchement important dans les mesures de sécurité que vous pouvez prendre pour vous protéger contre les attaques XSS et CSRF. Bien qu’elles soient très différentes en termes techniques et en termes de vecteurs d’attaque, les bonnes pratiques de sécurité contribuent grandement à prévenir les deux.

Dans cet article, nous expliquerons comment fonctionnent les attaques XSS et CSRF. Nous discuterons également des différences entre eux et parlerons des meilleures pratiques pour prévenir ces attaques. Allons-y !

Partie 1 : XSS (Cross-site scripting)

Pour comprendre comment se protéger contre les attaques XSS, il est important de savoir comment elles fonctionnent. Commençons par les bases.

Qu'est-ce qu'une attaque XSS ?

Une attaque XSS consiste à injecter des scripts malveillants dans des sites Web en exploitant les vulnérabilités de leur code. Les attaques XSS utilisent généralement JavaScript et peuvent être utilisées pour voler des informations telles que des informations de connexion ou des informations personnelles. Les attaquants peuvent également détourner les sessions des utilisateurs et effectuer des actions non autorisées sur les comptes d'utilisateurs.

Il existe différents types d'attaques XSS. La façon dont ils fonctionnent varie en fonction des attaquants et des vulnérabilités qu'ils peuvent identifier sur votre site Web (le cas échéant).

Les attaques XSS affectent tous les types de sites Web, y compris les sites WordPress. Les attaquants configurent des robots pour explorer le Web et rechercher des sites Web présentant des vulnérabilités qu'ils peuvent exploiter. Par conséquent, renforcer la sécurité des sites Web est essentiel, même pour les nouveaux sites Web qui ne génèrent pas encore beaucoup de trafic.

Types d'attaques XSS

Il existe plusieurs types d’attaques XSS, mais toutes utilisent des scripts malveillants injectés dans le site Web. La communauté de la sécurité Web classe les attaques XSS en fonction du mode de fonctionnement de ces scripts malveillants :

- XSS stocké. Avec ce type d'attaque, le script malveillant reste sur le serveur. Les attaquants procèdent ainsi afin de pouvoir transmettre le script aux visiteurs lorsqu'ils accèdent au site. Il s’agit peut-être du type d’attaque XSS le plus dangereux car il peut affecter un grand nombre d’utilisateurs.

- XSS réfléchi. Dans ce cas, l'attaquant ne stocke pas le script malveillant sur le serveur de votre site. Au lieu de cela, il s’agit d’inciter les utilisateurs à cliquer sur une URL, ce qui les mènera au script.

- XSS basé sur DOM. Cette attaque tente d'injecter du code malveillant dans le navigateur d'un visiteur en modifiant l'environnement du modèle objet de document (DOM). Cela se produit généralement après que les utilisateurs interagissent avec le site d'une manière ou d'une autre, par exemple en soumettant un formulaire.

Si vous êtes encore un peu confus, ne vous inquiétez pas. Dans les sections suivantes, nous développerons tous les types d'attaques XSS, leur fonctionnement et l'impact qu'elles peuvent avoir sur votre site Web et ses visiteurs.

Comment fonctionnent les attaques XSS

Les attaques XSS exploitent les vulnérabilités d'un site Web pour injecter du code malveillant. Ces vulnérabilités peuvent aller d’un code personnalisé défectueux à des plugins WordPress obsolètes présentant des problèmes de sécurité connus.

Pour mieux comprendre ce que cela signifie, décomposons le fonctionnement des attaques XSS. Le premier élément de toute attaque XSS consiste à identifier une vulnérabilité sur votre site Web.

Certains des éléments les plus courants susceptibles d’être attaqués comprennent :

- Champs de saisie. Ces éléments sont partout sur le Web, des sections de commentaires aux formulaires de contact. La sécurisation des champs dans lesquels les utilisateurs soumettent des données est essentielle pour protéger votre site Web contre les scripts malveillants.

- Cookies d'utilisateur. Ceux-ci stockent les données liées aux sessions et aux comptes des utilisateurs. Les scripts ont tendance à cibler les cookies pour détourner les sessions des utilisateurs. Les plateformes de haute qualité comme WordPress utilisent cependant des cookies « HttpOnly », empêchant les attaques XSS de les voler.

- Contenu réfléchi. Le contenu « réfléchi » désigne les données que le site Web renvoie aux utilisateurs sans nettoyage. Ce processus supprime les caractères et le code dangereux des entrées utilisateur pour empêcher les attaques.

Une fois que les attaquants auront identifié une vulnérabilité sur votre site Web, ils créeront un script pour tenter de l'exploiter. Les attaques XSS peuvent avoir différents objectifs, qui détermineront ce que fait le script.

Certaines des raisons les plus courantes des attaques XSS incluent :

- Redirections malveillantes. Grâce aux redirections, vous pouvez envoyer les visiteurs du site d'origine vers n'importe quelle autre destination. Les attaquants peuvent utiliser cela pour diriger les visiteurs vers des sites de phishing ou des pages contenant des logiciels malveillants.

- Enregistrement des frappes au clavier. Certains scripts malveillants sont capables d'enregistrer les frappes des utilisateurs. Si cela vous arrive, les attaquants peuvent voir tout ce que vous avez tapé pendant que le keylogger est actif.

- Détournement de session. Avec ce type d'attaque, quelqu'un d'autre peut prendre le contrôle de votre session sur un site Web sur lequel vous êtes connecté. En fonction de la session qu'ils détournent, les attaquants peuvent ainsi obtenir des informations précieuses auprès des utilisateurs.

- Voler des données de cookies. Les cookies peuvent stocker des informations sensibles sur les utilisateurs. Certaines attaques XSS utilisent des scripts pour voler ces cookies ou lire leur contenu.

Lorsque le script est prêt, il est temps de l'injecter dans le site Web via la vulnérabilité trouvée par les attaquants. Cela nous ramène aux trois types d'attaques XSS les plus courants, qui sont stockés, réfléchis et basés sur le DOM.

Un exemple d'attaque XSS stockée pourrait être un utilisateur publiant un script malveillant dans une section de commentaires ouverte. Cela pourrait ressembler à ceci :

<script>alert('XSS')</script>Dans ce scénario, la vulnérabilité est que le site Web ne nettoie pas les entrées lorsque les utilisateurs soumettent des commentaires. Puisque les commentaires sont stockés dans la base de données du site Web, l’attaque est persistante. En cas de succès, il exécutera le script chaque fois que quelqu'un visitera la page contenant les commentaires.

Une fois que le site Web exécute le script pour un utilisateur, l’attaque réussit. À ce stade, vous constaterez peut-être que vous devrez aider les utilisateurs dans des cas de vol de données, de détournement de session ou de logiciels malveillants provenant de votre site Web.

L'impact des attaques XSS sur les utilisateurs et les entreprises

L’impact des attaques XSS sur une entreprise et ses utilisateurs ne peut être surestimé. Si des acteurs malveillants parviennent à identifier des vulnérabilités qu’ils peuvent utiliser pour mener des attaques XSS, vos utilisateurs sont en danger.

Ce danger peut prendre la forme de données volées, de sessions détournées ou de logiciels malveillants sur leurs appareils. En tant que propriétaire du site, vous avez la responsabilité d'assurer la sécurité des visiteurs. De plus, ces types d’attaques peuvent affecter votre réputation auprès de votre public. Selon la taille de votre entreprise, les violations de données résultant d'attaques XSS peuvent même faire l'actualité.

Il est également important de noter que, dans certaines circonstances, les entreprises peuvent être tenues responsables de violations de données. Le Règlement Général sur la Protection des Données (RGPD) est un exemple de législation qui oblige les organisations à mettre en œuvre les mesures nécessaires pour protéger les données des utilisateurs. Ne pas le faire peut entraîner des amendes et/ou des poursuites judiciaires.

Que vous soyez légalement responsable ou non, il est essentiel de résoudre les vulnérabilités pouvant conduire à des attaques XSS. Cela s'applique même si vous avez un nouveau site Web avec peu de trafic, car les moteurs de recherche peuvent avertir les utilisateurs s'ils détectent qu'il présente un risque pour la sécurité.

Détection et prévention des attaques XSS

Il existe plusieurs mesures que vous pouvez prendre pour protéger votre site Web contre les attaques XSS. Les plus efficaces incluent :

- Validation et désinfection des entrées. Ce processus consiste à valider toutes les données que les utilisateurs saisissent sur votre site Web (via des formulaires de contact ou de soumission de commentaires). Le site Web vérifie que les entrées de l'utilisateur correspondent à ce qui est attendu, puis les nettoie pour supprimer tout contenu nuisible avant d'envoyer les données.

- Politique de sécurité du contenu (CSP). Avec un CSP, vous pouvez spécifier à partir de quelles sources le site Web peut charger des scripts. Vous pouvez décider quelles sources doivent être ajoutées à la liste autorisée afin qu'aucun script non autorisé ne puisse se charger sur votre site Web.

- Utiliser des outils pour détecter les vulnérabilités XSS. Il existe plusieurs outils que vous pouvez utiliser pour détecter les vulnérabilités XSS sur votre site Web. Parmi eux, vous disposez d'options telles que des scanners automatiques de site, des outils de révision de code qui vérifient votre base de code pour les problèmes de sécurité, et bien plus encore.

Si votre site est sur WordPress, pensez à utiliser Jetpack Scan pour vous aider à détecter les attaques XSS.

Le service analyse automatiquement votre site Web à la recherche de problèmes de sécurité et de vulnérabilités et vous avertit dès qu'il trouve quelque chose. De plus, Jetpack Scan propose des correctifs automatiques pour de nombreux problèmes.

Outre les méthodes ci-dessus, il est également important de favoriser des pratiques de codage sécurisées au sein de votre équipe. Les développeurs doivent suivre les directives de sécurité à jour et utiliser des frameworks et des bibliothèques sécurisés.

Partie 2 : CSRF (falsification de requêtes intersites)

Une attaque CSRF consiste à inciter les utilisateurs à effectuer des actions spécifiques sur un site Web ou une application sur laquelle ils sont authentifiés (connectés). Les attaquants peuvent intégrer des liens malveillants qui déclenchent des actions sur un site avec les cookies d'authentification des utilisateurs.

Pour mettre cela en perspective, imaginez que vous êtes connecté à PayPal ou à un compte de service similaire. Vous recevez un email contenant un lien suspect, et vous cliquez dessus. Le lien peut mener à un script qui envoie une demande à PayPal pour envoyer de l'argent à un autre utilisateur.

C'est un exemple extrême, mais c'est le type de scénario possible avec une attaque CSRF réussie. Pour un site Web classique, l’objectif de cette attaque pourrait être de voler les données des utilisateurs, ce qui peut être dévastateur pour l’entreprise.

Formes d'attaques CSRF

Toutes les attaques CSRF suivent une structure similaire à celle décrite dans la section précédente. L'attaquant tente d'exploiter les informations d'identification d'un utilisateur pour agir sur un site Web ou une application à son insu.

Cette attaque peut prendre plusieurs formes :

- Attaque CSRF réfléchie. Ce vecteur d'attaque consiste à inciter les utilisateurs à cliquer sur un lien ou un bouton. Le lien peut mener vers un script ou contenir des instructions spécifiques pour envoyer une requête au site cible.

- Connectez-vous à l’attaque CSRF. Avec cette méthode, les attaquants tentent d’amener les utilisateurs à se connecter à des comptes qui leur appartiennent (les attaquants) sur le même site Web. Le but de ce type d'attaque est d'amener les utilisateurs à soumettre des informations sensibles ou à effectuer des transactions via le compte.

- Attaque CSRF par script sur le même site. Avec ce type d'attaque, les utilisateurs malveillants exploitent des sites ou des applications approuvés par votre site Web (comme par un CSP). L’attaque exploite cette confiance pour envoyer des requêtes malveillantes.

- Attaque CSRF inter-domaines. Avec les attaques inter-domaines, l’objectif est d’amener les utilisateurs à visiter un site Web malveillant. Ce site Web envoie des requêtes malveillantes au site d'origine, en exploitant les informations d'identification des utilisateurs.

- Attaque API CSRF. Dans certains scénarios, les attaquants peuvent exploiter les vulnérabilités des points de terminaison de l'API. Si l'API ne vérifie pas la source de la requête, elle peut effectuer des actions en leur nom.

Il existe de nombreux vecteurs d’attaque en ce qui concerne les vulnérabilités CSRF. Certains des correctifs de sécurité que vous pouvez mettre en œuvre pour les empêcher fonctionnent également pour les attaques XSS. En rendant votre site plus sécurisé contre un type d’attaque, vous pouvez également vous protéger contre l’autre.

Comment fonctionnent les attaques CSRF

Pour mieux comprendre le fonctionnement des attaques CSRF, passons en revue les étapes nécessaires à leur exécution.

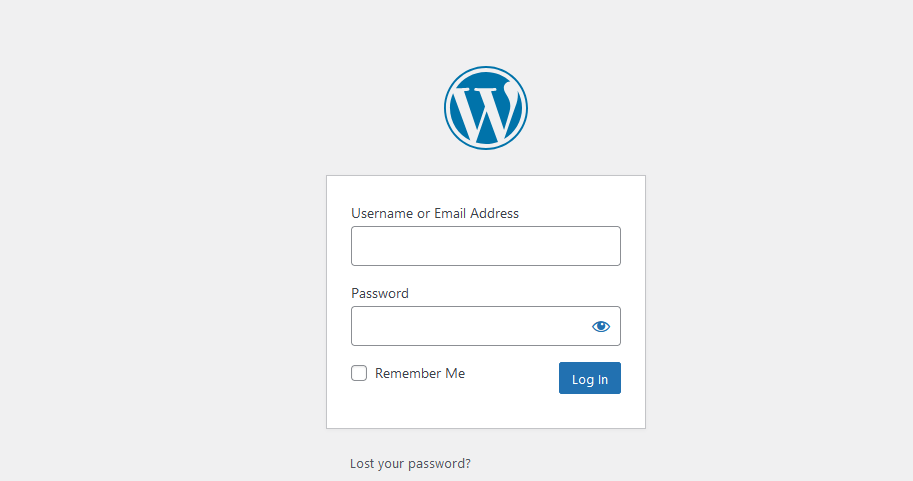

La première étape est l'authentification de l'utilisateur. Cela se produit via un formulaire ou une page de connexion :

C'est lorsqu'un utilisateur se connecte au site Web ou à l'application ciblé par l'attaque CSRF. Une fois connecté à la plupart des sites Web, votre navigateur stockera des informations sur la session à l'aide de cookies.

Pour commencer, les attaquants créent un script ou un lien malveillant contenant la requête qu'ils souhaitent envoyer, en utilisant vos informations d'identification. Cette demande exécutera une action spécifique, qui peut aller de la modification de votre mot de passe à la suppression d'un compte ou même à l'envoi de fonds à un autre utilisateur.

Une fois la charge utile prête, les attaquants doivent trouver un moyen de la transmettre. Cela se fait généralement par le biais d’ingénierie sociale ou de spams contenant un lien malveillant. Si vous vérifiez votre dossier spam maintenant, vous trouverez probablement plusieurs e-mails contenant des liens suspects, dont certains pourraient être des attaques CSRF.

L’ingénierie sociale s’oriente davantage vers l’envoi d’e-mails prétendant provenir du site Web cible. Avec cette méthode, les attaquants peuvent inciter les gens à leur faire confiance en utilisant la marque ou d'autres détails du site Web cible.

Lorsque les utilisateurs cliquent sur ce lien ou que le script s'exécute sur leur navigateur, ils envoient une demande au site Web cible. Cela se produit à l'insu de l'individu et vous ne verrez pas d'onglet de navigateur ouvert ou quoi que ce soit de ce genre. La demande se produit en arrière-plan.

Selon la demande, vos visiteurs pourraient subir des violations de données ou même des pertes monétaires. La prévention des attaques CSRF est donc une priorité absolue pour les sites Web qui stockent des informations sensibles ou traitent un grand nombre de visiteurs.

Impact des attaques CSRF sur les utilisateurs et les entreprises

Les attaques CSRF peuvent avoir un impact significatif sur les entreprises et leurs utilisateurs. Semblables aux attaques XSS, les attaques CSRF peuvent entraîner des violations de données, des atteintes à la réputation et même des pertes monétaires.

Pour les visiteurs, les attaques CSRF peuvent entraîner des pertes monétaires directes. Pour votre entreprise, les pertes monétaires peuvent provenir d'une perte de confiance des utilisateurs, voire de lourdes amendes si vous enfreignez les réglementations qui protègent la vie privée des utilisateurs.

Certaines réglementations sur la confidentialité des données imputent la responsabilité au propriétaire du site Web. Cela signifie que vous devez protéger votre site Web contre les incidents de sécurité tels que les attaques CSRF. Ne pas le faire peut être considéré comme une forme de négligence.

Détection et prévention des attaques CSRF

Il existe plusieurs façons de protéger votre site Web contre les attaques CSRF. Pour cette section, nous passerons en revue chaque méthode de prévention et expliquerons son fonctionnement :

- Jetons anti-CSRF. Ce sont des jetons générés par le serveur lorsqu'un utilisateur charge un formulaire ou effectue une action similaire. Les jetons sont stockés dans la session utilisateur et lorsqu'ils soumettent une demande, le serveur peut utiliser les jetons pour la valider.

- Cookies du même site. Il s'agit d'une fonctionnalité de sécurité disponible dans les cookies, qui permet de contrôler la manière dont les cookies fonctionnent avec les requêtes intersites. Vous pouvez configurer l'attribut SameSite dans les cookies pour limiter les requêtes intersites à vos préférences.

- Meilleures pratiques de gestion de sessions. Suivre les meilleures pratiques en matière de gestion de session implique de définir des valeurs raisonnables pour les expirations de session. Vous pouvez également utiliser des attributs qui augmentent la sécurité des cookies, comme SameSite. Certains sites Web obligent également les utilisateurs à se reconnecter pour des actions sensibles, comme finaliser un achat.

- Outils de détection des vulnérabilités CSRF. Il existe des outils que vous pouvez utiliser pour analyser votre site Web à la recherche de vulnérabilités CSRF, ainsi que d'autres problèmes de sécurité.

Comme pour les attaques XSS, Jetpack Scan est une option puissante pour détecter les vulnérabilités si vous utilisez WordPress. Jetpack Scan vérifie périodiquement votre site Web par rapport à la plus grande base de données de vulnérabilités WordPress connues, qui est mise à jour fréquemment.

Différences entre XSS et CSRF

Nous avons passé en revue ce que sont les attaques XSS et CSRF, comment elles fonctionnent et comment elles peuvent affecter votre entreprise. Avant de discuter des pratiques de sécurité globales pour les éviter, prenons une minute pour comparer ces attaques.

Nous gardons votre site. Vous dirigez votre entreprise.

Jetpack Security offre une sécurité complète et facile à utiliser pour les sites WordPress, comprenant des sauvegardes en temps réel, un pare-feu pour les applications Web, une analyse des logiciels malveillants et une protection anti-spam.

Sécurisez votre siteDifférences techniques et impact

Les attaques XSS et CSRF sont par nature très différentes. Avec le premier, les attaquants injectent des scripts malveillants sur votre site Web en utilisant des vulnérabilités généralement trouvées dans les champs de saisie.

Les attaques CSRF peuvent être beaucoup plus complexes en termes de configuration et d'exécution. Avec une attaque CSRF, quelqu'un peut envoyer des requêtes malveillantes à votre site Web en incitant de vrais utilisateurs à les aider à le faire. Tout cela sans que les utilisateurs authentiques s’en rendent compte.

Les méthodes d’attaque permettant de cibler les deux types de vulnérabilités sont très différentes. Avec les attaques XSS, les acteurs malveillants identifient les vulnérabilités de votre site et les utilisent pour amener le serveur à exécuter ou à distribuer des scripts malveillants. Nettoyer les entrées et les valider peut grandement contribuer à éliminer ce vecteur d’attaque.

Les attaques CSRF reposent sur une mauvaise gestion des sessions et de mauvaises pratiques en matière de cookies. Au lieu de cibler directement le site Web, les attaquants s’appuient sur les utilisateurs comme vecteurs d’attaque. Ils essaient de tromper les utilisateurs pour qu'ils envoient des demandes en leur nom. Cela peut être beaucoup plus difficile à protéger que la désinfection des intrants.

En termes de visibilité, les attaques XSS ont tendance à avoir un impact plus immédiat. Ces attaques peuvent entraîner des modifications directes sur le site Web ou un vol de données ouvertes, ce qui peut attirer l'attention de vos utilisateurs.

Les attaques CSRF ont tendance à être moins visibles. Cela peut les rendre plus difficiles à détecter sans des outils de surveillance et de journalisation appropriés, ainsi qu’une main-d’œuvre qualifiée.

Les attaques CSRF et XSS peuvent conduire à des résultats similaires pour les utilisateurs et les entreprises. Il s’agit notamment des violations de données, des violations de la vie privée et même des pertes monétaires (pour les utilisateurs et pour l’entreprise).

Il est également important de noter que les deux types d’attaques peuvent entraîner une perte de confiance des visiteurs. Ceci est essentiel pour la plupart des sites Web et constitue un facteur à prendre en compte au moment de décider des mesures de sécurité à mettre en œuvre.

Différentes méthodes pour détecter et prévenir les attaques XSS vs CSRF

Il existe un certain chevauchement en termes de méthodes que vous pouvez utiliser pour détecter et prévenir les attaques XSS et CSRF.

Pensez à utiliser des scanners de vulnérabilités et des outils de révision de code. Ceux-ci peuvent vous aider à identifier les vulnérabilités ou les problèmes de sécurité de votre site et ainsi à pouvoir les corriger.

En matière de prévention, vos principales armes pour contrecarrer les attaques XSS seront la désinfection et la validation des entrées, ainsi qu'une politique de sécurité du contenu (CSP). La vérification et la validation des entrées impliquent la configuration des champs de soumission pour vérifier si les entrées correspondent à la réponse attendue et la suppression de tout contenu potentiellement malveillant avant la soumission.

Un CSP, quant à lui, vous permet de configurer les sources à partir desquelles votre site Web peut charger des scripts. Étant donné que les attaques XSS reposent sur l’exécution de scripts malveillants par les sites Web, un CSP peut vous aider à limiter les options que le site exécutera en configurant une liste autorisée.

Avec une attaque CSRF, vous vous appuyez sur les meilleures pratiques en matière de cookies et de gestion de session pour la protection, ainsi que sur les jetons anti-CSRF et les noms occasionnels WordPress. Les jetons insèrent des identifiants uniques dans les cookies des utilisateurs, afin que le serveur puisse disposer d'un point de données supplémentaire pour valider les demandes. Si les requêtes n’incluent pas ces jetons d’identification, l’attaque CSRF est stoppée net. Les nonces font la même chose pour les URL : en ajoutant des valeurs hachées à usage unique à la fin des URL.

Lorsqu’il s’agit de bonnes pratiques en matière de cookies et de gestion de sessions, il est utile de les configurer pour qu’ils expirent régulièrement. Cela peut rendre plus difficile pour les attaquants de cibler les utilisateurs, car ils devront se reconnecter souvent.

Pour les cookies spécifiquement, vous pouvez également utiliser la fonctionnalité SameSite . Il s'agit d'un attribut que vous pouvez ajouter aux cookies pour limiter les requêtes intersites. Cela peut vous aider à atténuer les attaques CSRF intersites ciblant votre site Web.

Bonnes pratiques pour prévenir les attaques CSRF et XSS

Nous avons couvert individuellement certaines méthodes de détection et de prévention des attaques CSRF et XSS. Il est maintenant temps de passer en revue des pratiques de sécurité plus complètes qui peuvent vous aider à stopper ces types d'attaques, ainsi que d'autres.

Analyse des vulnérabilités en temps réel

La mise en œuvre d’une analyse des vulnérabilités en temps réel est peut-être la méthode de prévention la plus importante contre les attaques CSRF et XSS. Un scanner de vulnérabilités peut auditer périodiquement votre site Web pour détecter les problèmes susceptibles d'ouvrir la porte à ce type d'attaques.

Avec un scanner de vulnérabilités, vous pouvez exploiter les informations sur les vulnérabilités connues de millions de sites Web. La plupart des vulnérabilités ne sont pas exploitées une seule fois, cela peut donc aider à atténuer la plupart des attaques sur votre site, à moins qu'il ne s'agisse d'un exploit de 0 jour.

Par exemple, Jetpack Scan utilise la base de données de vulnérabilités WPScan et analyse votre site Web par rapport à celle-ci. Il s’agit de la base de données de vulnérabilités WordPress la plus complète disponible et elle peut vous aider à identifier les problèmes de sécurité de votre site.

Pratiques de codage sécurisées

Dans ce cas, les pratiques de codage sécurisées englobent des mesures telles que la mise en œuvre de la validation et de la désinfection des entrées, la configuration de jetons anti-CSRF et un CSP. Combinées, ces mesures de sécurité peuvent aider à prévenir les attaques CSRF et XSS.

Cela vaut également la peine d’envisager l’idée d’une formation régulière sur les meilleures pratiques de codage pour votre équipe. Cela contribue à faire connaître les vecteurs d’attaque nouvellement découverts.

Mises à jour logicielles régulières et audits de sécurité

Vous devez régulièrement mettre à jour tout logiciel qui alimente votre site Web. Pour un site Web WordPress, cela inclut tout, de PHP à l'installation principale, en passant par les plugins et les thèmes.

Les développeurs qui suivent les meilleures pratiques de sécurité mettent souvent à jour leurs logiciels pour corriger les vulnérabilités le plus rapidement possible. Garder les composants de votre site à jour est le moyen le plus simple d'éviter les problèmes de sécurité en général.

Vous souhaiterez également effectuer des audits de sécurité. Il s'agit d'examens périodiques de la pile et des pratiques de sécurité de votre entreprise. Un audit peut être un processus très chronophage, mais il vous permet de détecter les problèmes avant que les attaquants ne puissent les exploiter.

Utilisation d'un pare-feu d'application web (WAF)

Un WAF vous aide à surveiller et filtrer les requêtes vers votre site Web. Cela empêche le trafic et les requêtes malveillantes, comme les attaques XSS.

Considérez un WAF comme une ligne de défense supplémentaire dans votre pile de sécurité. Au fur et à mesure que vous affinez ses règles, il devient plus efficace.

Journalisation et surveillance des activités

La mise en œuvre de la journalisation et de la surveillance des activités est une mesure de sécurité essentielle. Les journaux vous permettent d'examiner l'activité sur votre site Web et peuvent servir de preuve médico-légale lors du dépannage des problèmes.

Une grande partie de la gestion de sites Web à grande échelle ou professionnels implique le dépannage et la correction des problèmes de sécurité. Les outils de connexion et de surveillance des activités fournissent un aperçu détaillé de ce qui se passe sur votre site et de tout changement qui s'y produit.

Les attaques XSS peuvent être faciles à identifier grâce aux journaux d'activité. A titre d'exemple, si un attaquant tente d'insérer un script dans un commentaire sur votre site et que celui-ci est bloqué, un journal d'activité peut enregistrer cet événement. Cela pourrait vous permettre de bloquer l’adresse IP incriminée et d’empêcher de nouvelles attaques provenant de celle-ci.

Comment Jetpack Security aide à prévenir et atténuer ces attaques

Jetpack Security propose un ensemble d'outils destinés à rendre votre site Web WordPress plus sécurisé. Vous bénéficierez d'une solution de sauvegarde en temps réel, d'une protection anti-spam, de journaux d'activité, d'un WAF et d'une analyse des vulnérabilités, entre autres fonctionnalités de sécurité. Examinons deux de ces outils plus en détail :

Détection et prévention

L'analyse des vulnérabilités est peut-être le meilleur outil de prévention pour éviter les attaques XSS et CSRF. Avec Jetpack Security, vous aurez accès à l'outil Jetpack Scan, qui analysera automatiquement votre site par rapport à la plus grande base de données de vulnérabilités WordPress. Vous pourrez également faire des sauvegardes en temps réel de votre site avec Jetpack VaultPress.

Récupération

Disposer de sauvegardes récentes est indispensable pour tout site Web. Une façon de résoudre ce problème consiste à automatiser le processus de sauvegarde. Cela signifie utiliser une solution de sauvegarde qui s'exécute périodiquement et stocke les sauvegardes en toute sécurité.

Un outil de sauvegarde en temps réel tel que Jetpack VaultPress Backup créera automatiquement des copies de votre site Web lorsque vous y apporterez des modifications. Cela signifie que vous bénéficiez d’une couverture complète. De plus, vous pouvez facilement restaurer votre contenu en un seul clic.

Protégez votre site aujourd'hui

Si vous recherchez une solution de sécurité complète pour votre site Web, essayez Jetpack Security dès aujourd'hui ! Construit par les personnes derrière WordPress.com, c'est la solution de confiance utilisée pour améliorer et sécuriser des millions de sites à travers le monde. C'est l'outil dont vous avez besoin lorsque vous n'attendez que le meilleur.