Cara Melindungi Situs Anda Terhadap Serangan Eksekusi Kode Jarak Jauh (5 Cara)

Diterbitkan: 2022-05-19Jika Anda menjalankan situs WordPress, Anda mungkin menyadari banyak risiko keamanan yang dapat mengancam bisnis Anda. Misalnya, serangan Remote Code Execution (RCE) dapat mengeksploitasi kerentanan situs web Anda untuk mencuri data, menghancurkan konten Anda, atau mengambil alih situs Anda sama sekali.

Untungnya, Anda dapat dengan mudah melindungi situs web Anda dengan memahami seluk beluk serangan semacam ini. Dengan pengetahuan yang tepat, Anda dapat mengambil langkah-langkah yang diperlukan untuk mengamankan situs web Anda dari peretasan RCE.

Dalam posting ini, kami akan membahas serangan RCE dan bagaimana mereka dapat membahayakan situs web Anda. Kemudian, kita akan membahas lima cara untuk melindungi situs Anda, termasuk menggunakan Web Application Firewall (WAF). Mari selami!

Gambaran Umum Serangan Eksekusi Jarak Jauh

RCE adalah serangan siber di mana peretas mengeksekusi perintah kode dari jarak jauh pada perangkat seseorang. Serangan ini dapat terjadi jika host secara tidak sadar mengunduh malware berbahaya. Kemudian, peretas dapat menginstal malware pencuri data dan menolak akses ke file pengguna hingga pemiliknya membayar uang tebusan atau menambang cryptocurrency.

Selain itu, setelah penyerang mengekspos kerentanan, mereka dapat melakukan kontrol penuh atas informasi dan perangkat Anda. Data pelanggan Anda dapat disusupi, Anda mungkin kehilangan file situs web Anda, dan reputasi Anda dapat dihancurkan selamanya.

Selain itu, serangan RCE meningkat, meningkat dari 7 menjadi 27 persen dari kerentanan kritis paling umum antara 2019 dan 2020. Peningkatan ini kemungkinan disebabkan oleh pandemi COVID-19 yang memindahkan banyak bisnis ke lingkungan virtual-first.

Cara Melindungi Situs Web Anda Terhadap Serangan Eksekusi Kode Jarak Jauh (5 Cara)

Kami baru saja membahas bahaya serangan RCE. Sekarang, mari kita bahas lima cara untuk melindungi situs web Anda dari mereka!

1. Instal Firewall Aplikasi Web

Web Application Firewall (WAF) adalah alat pencegahan luar biasa yang dapat melindungi situs Anda dari berbagai risiko keamanan, termasuk serangan RCE. Ini memantau dan memfilter lalu lintas HTTP untuk memblokir pihak yang mencurigakan agar tidak melanggar pertahanan Anda. Pada dasarnya, ini bertindak sebagai penyangga antara server web Anda dan lalu lintas masuk.

Misalnya, alat seperti Sucuri WAF dapat melindungi situs Anda dari serangan RCE, mempercepat waktu pemuatan, dan bahkan meningkatkan ketersediaan situs web Anda:

Selain melindungi situs Anda dari serangan RCE, Sucuri dapat menghapus kode berbahaya yang ada di situs Anda dan mencegah serangan DDoS. Tergantung pada host web Anda, layanan hosting Anda mungkin juga dilengkapi dengan perlindungan WAF.

2. Pastikan Perangkat Lunak Anda Terkini

Menjaga semua perangkat lunak situs web Anda tetap mutakhir sangat penting untuk pencegahan RCE. Oleh karena itu, sangat penting untuk secara konsisten memantau situs Anda untuk pembaruan baru untuk tema, plugin, dan perangkat lunak inti WordPress.

Pengembang di belakang WordPress, plugin, dan tema secara teratur meluncurkan pembaruan yang meningkatkan keamanan dan fungsionalitas. Jadi, memperbarui situs Anda sesering mungkin secara efektif meminimalkan risiko keamanan yang dapat dieksploitasi oleh peretas RCE.

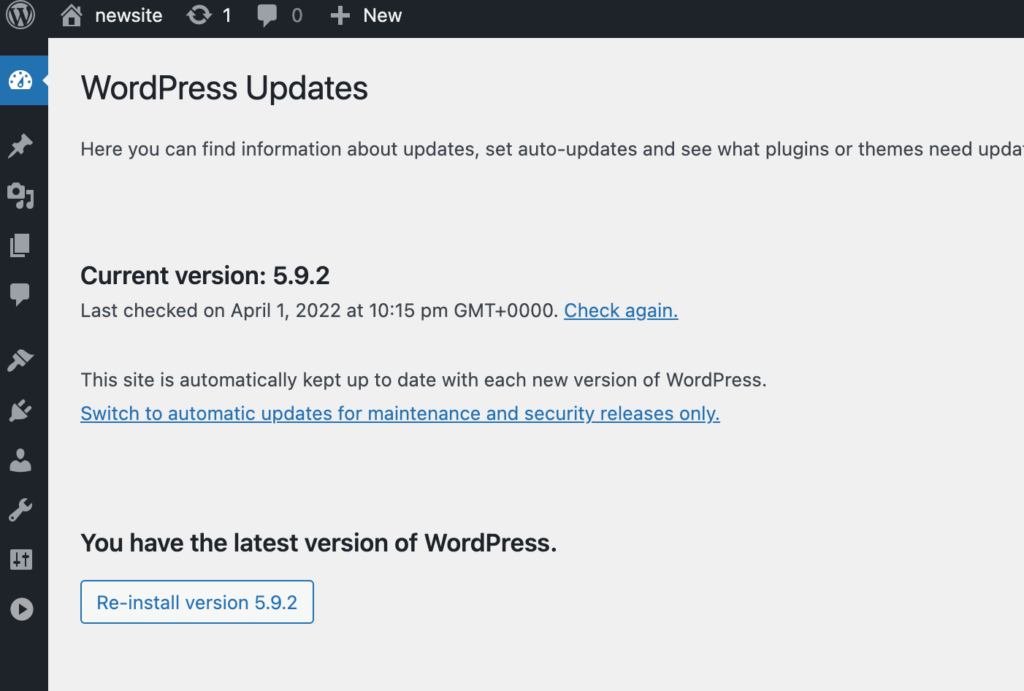

Buka Dasbor> Pembaruan di dasbor WordPress Anda untuk memperbarui perangkat lunak Anda secara manual. Di sini, Anda dapat melihat pembaruan yang tersedia dan mengaktifkannya dengan mengekliknya:

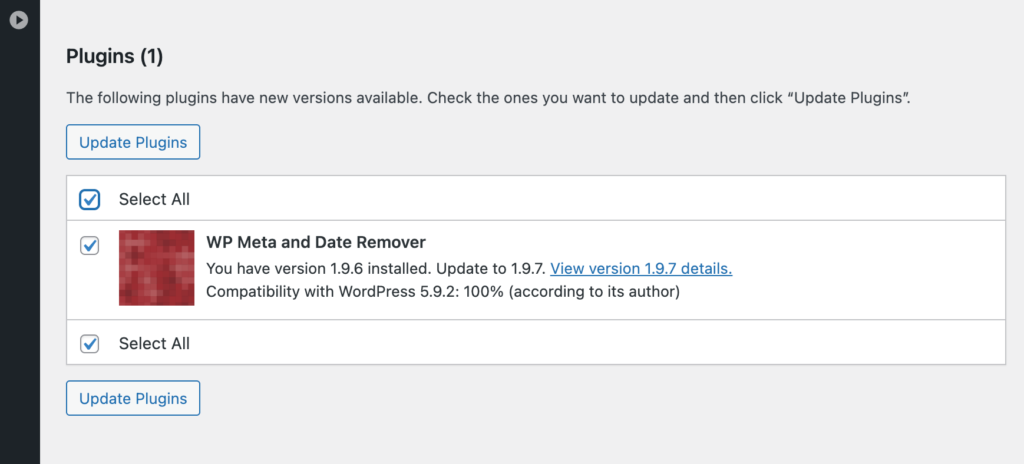

Jika Anda memiliki plugin yang kedaluwarsa, klik Pilih Semua dan Perbarui Plugin untuk mendapatkan versi terbaru:

Atau, Anda dapat bermitra dengan penyedia hosting WordPress yang dikelola. Perusahaan ini menangani banyak tugas di belakang layar seperti pembaruan otomatis, keamanan situs web, dan peningkatan kinerja. Memilih host terkelola dapat secara otomatis melindungi situs Anda dari serangan RCE dan ancaman keamanan lainnya.

Misalnya, WP Engine adalah host web yang andal dengan WAF canggih, pembaruan otomatis, pencadangan harian, dan akses ke Jaringan Pengiriman Konten (CDN) dan sertifikasi SSL:

Paket hosting WP Engine mulai dari $23 per bulan. Paket ini mendukung satu situs web dan 25.000 pengunjung bulanan.

3. Gunakan Perlindungan Buffer Overflow

Buffer menyimpan data di zona penyimpanan memori saat ditransfer di antara lokasi yang berbeda. Overflow terjadi ketika jumlah data melebihi kapasitas buffer. Ketika ini terjadi, program penulisan data mulai menimpa lokasi memori lain.

Jika ada buffer overflow, ini dapat memungkinkan pengeksploitasi untuk menimpa memori perangkat lunak Anda. Mereka dapat menambahkan kode berbahaya dan melakukan serangan RCE. Oleh karena itu, melindungi situs Anda dari buffer overflow sangat penting untuk mencegah ancaman RCE.

Untungnya, perlindungan buffer overflow biasanya dibangun di sebagian besar pustaka kode tema di WordPress. Bahasa seperti C/C++ mungkin tidak memiliki perlindungan buffer overflow, tetapi Javascript, PERL, dan C# memilikinya.

Oleh karena itu, kami juga menyarankan untuk mengikuti praktik terbaik pengkodean untuk melindungi dari buffer overflow saat mengembangkan situs Anda.

4. Batasi Izin Akses Pengguna

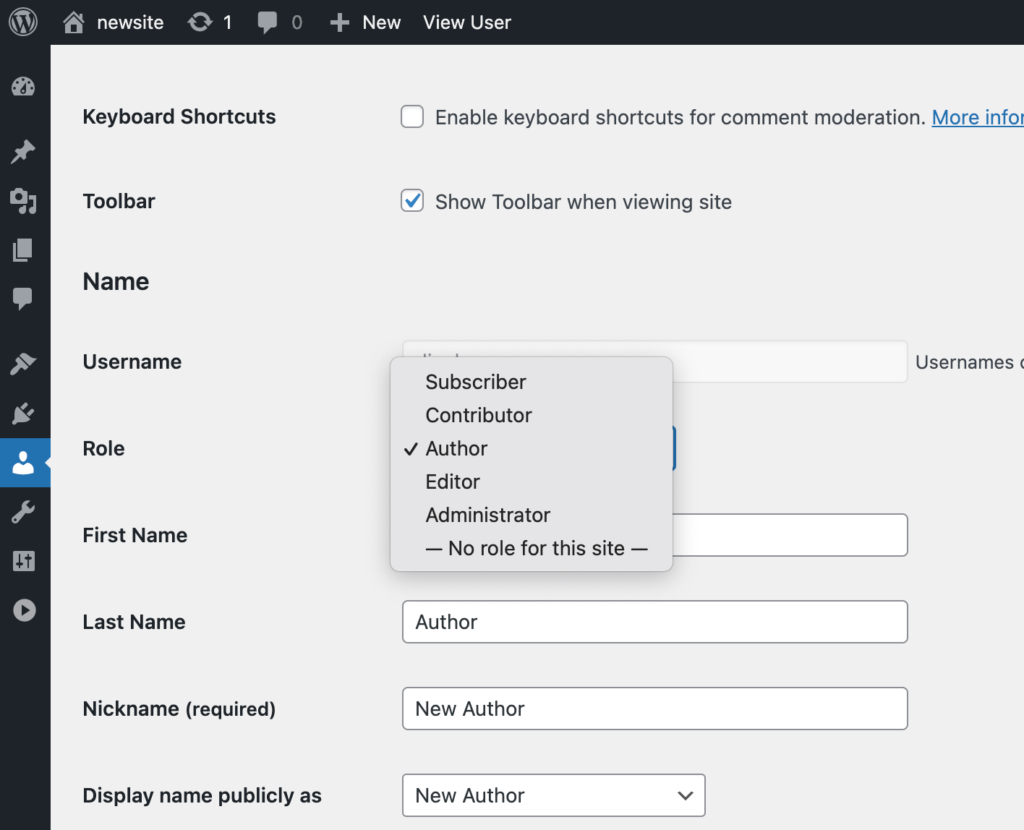

Di WordPress, Anda dapat menetapkan beberapa izin berbeda untuk pengguna Anda. Misalnya, ada administrator, editor, penulis, kontributor, dan pelanggan. Setiap jenis pengguna memiliki izin yang berbeda, dan hanya administrator yang dapat mengedit kode secara langsung.

Dengan memastikan setiap pengguna hanya memiliki tingkat akses yang mereka butuhkan untuk melakukan pekerjaan mereka, situs Anda tidak akan sepenuhnya disusupi jika peretas menyusup ke salah satu peran pengguna.

Misalnya, jika Anda memiliki penulis lepas di blog Anda, pertimbangkan untuk menetapkan mereka sebagai editor, penulis, atau kontributor, tergantung pada peran mereka.

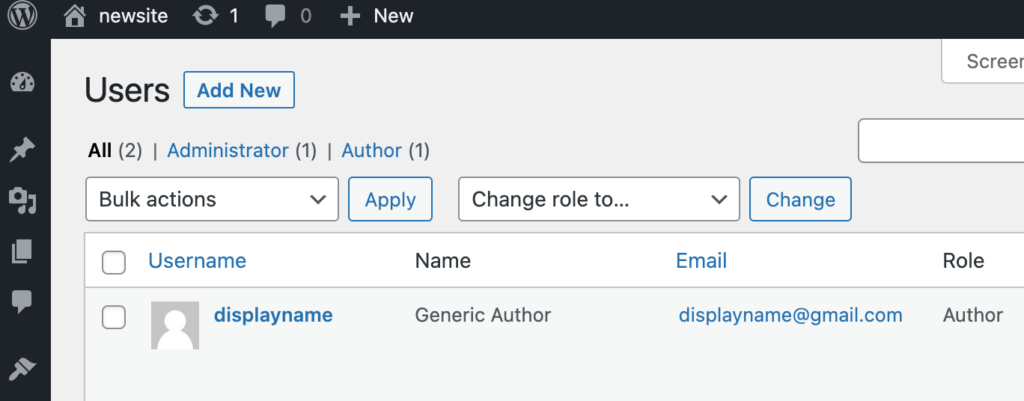

Arahkan ke Pengguna > Semua Pengguna di dasbor WordPress Anda untuk mengedit peran pengguna. Kemudian, klik Edit di bawah pengguna yang ingin Anda ubah:

Kemudian, gulir ke bawah ke Peran dan pilih peran yang sesuai untuk pengguna dari menu tarik-turun:

Sebagai aturan umum, jangan beri siapa pun peran Administrator kecuali Anda ingin mereka memiliki akses penuh ke situs Anda dan kodenya.

5. Gunakan Perangkat Lunak Deteksi Intrusi

Intrusion Detection Software (IDS) memindai lalu lintas masuk dan keluar situs web Anda dan memberi tahu Anda jika mendeteksi aktivitas yang mencurigakan. Dengan pemberitahuan ini, Anda akan tahu kapan dan jika Anda perlu mengambil tindakan proaktif terhadap serangan RCE.

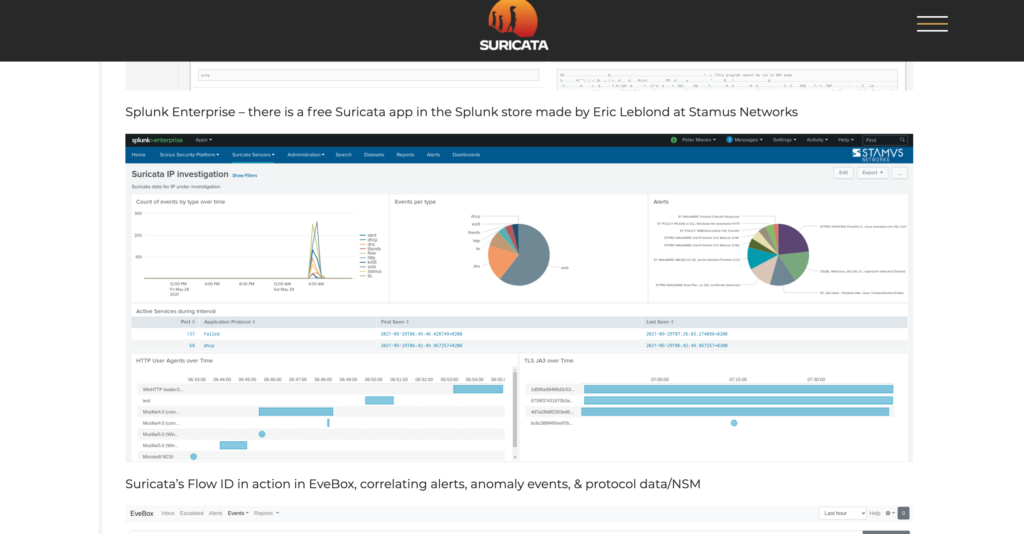

Suricata adalah contoh alat IDS gratis dan sumber terbuka yang dapat mengingatkan Anda ketika jaringan Anda menerima permintaan yang mencurigakan:

Selain deteksi intrusi, Suricata menyediakan layanan seperti:

- Pencatatan dan analisis TLS/SSL

- Pencatatan HTTP

- Pencatatan DNS

Suricata juga memberi pengguna panel kontrol penuh analitik, peristiwa per jenis, peringatan, dan agen pengguna HTTP dari waktu ke waktu.

Kesimpulan

Menjaga keamanan Anda tetap mutakhir adalah tugas penting sebagai pemilik situs WordPress. Jika peretas dapat mengakses situs Anda dan mencuri data pelanggan, kemungkinan besar Anda akan menghadapi hukuman hukum dan keuangan yang berat. Namun, Anda dapat menggagalkan serangan cyber umum seperti Remote Code Execution (RCE) dengan mengambil tindakan pencegahan sederhana.

Dalam posting ini, kami membahas lima metode untuk melindungi situs web Anda dari serangan RCE:

- Instal Firewall Aplikasi Web (WAF).

- Pastikan perangkat lunak situs web Anda diperbarui untuk mengurangi risiko keamanan.

- Pastikan situs web Anda terlindungi dari buffer overflow.

- Batasi izin akses pengguna Anda.

- Memanfaatkan Intrusion Detection Software (IDS).

Apakah Anda memiliki pertanyaan lebih lanjut tentang serangan Eksekusi Kode Jarak Jauh dan bagaimana cara melindunginya? Beri tahu kami di bagian komentar di bawah!