WordPress Diretas? Pindai & Bersihkan Situs WordPress yang Diretas

Diterbitkan: 2023-04-19WordPress diretas – dua kata ini menimbulkan ketakutan dan kebingungan di hati admin situs.

Situs web WordPress yang diretas dapat berarti hilangnya:

- Lalu lintas;

- Pendapatan;

- Nilai merk;

Dan perjuangan berhari-hari dalam mencoba dan gagal untuk membersihkannya.

Ini terutama berlaku untuk situs WooCommerce di mana Anda benar-benar dapat melihat toko Anda kehilangan uang di dasbor Anda!

Bagian yang paling membingungkan adalah Anda mungkin bahkan tidak mengerti apakah situs WordPress Anda benar-benar diretas atau tidak. WordPress dapat mengalami banyak kegagalan fungsi.

Jadi, kebanyakan orang melakukan hal yang logis dan memasang plugin pemindai malware. Kemudian mereka menyadari bahwa kebanyakan dari mereka tidak membersihkan situs dengan baik.

Bagian terburuknya?

Saat Anda berjuang untuk mengembalikan hidup Anda ke jalur yang benar, peretas mengharapkan Anda gagal membersihkan situs Anda.

Saatnya menekan tombol reset.

Pada artikel ini, kami akan membantu Anda:

- Cari tahu pasti apakah situs Anda diretas atau tidak;

- Cari tahu jenis malware apa yang telah menginfeksi situs Anda yang diretas WordPress;

- Bersihkan situs yang diretas WordPress Anda dalam 3 menit;

- Pahami konsekuensi diretas;

- Pelajari bagaimana Anda bisa diretas dan bagaimana Anda bisa mencegahnya;

Kami akan membantu Anda kembali ke jalur apa pun situasinya.

Mari selami.

TL;DR: Cara paling efisien untuk memperbaiki situs web WordPress yang Diretas adalah dengan menggunakan plugin penghapus malware WordPress . Ada cara lain untuk melakukannya, tetapi kami tidak menyarankan menggunakan metode pembersihan manual karena dapat merusak situs Anda sepenuhnya.

Apakah Anda Benar-benar Memiliki Situs yang Diretas WordPress?

Kami tahu Anda bingung.

Apakah Anda bahkan memiliki situs yang diretas WordPress?

Sifat WordPress sedemikian rupa sehingga dapat menyebabkan banyak kegagalan fungsi. Dalam banyak kasus, situs tersebut tidak diretas. Hanya saja… dalam masalah biasa.

Jadi, apa cara mudah untuk mengetahui dengan pasti bahwa situs Anda telah diretas?

Gunakan Pemindai Malware GRATIS dari MalCare.

Dibutuhkan:

- 1 menit untuk menginstal;

- 1 menit untuk memindai situs Anda;

Dalam 2 menit, Anda akan tahu pasti apakah Anda memiliki situs WordPress yang diretas atau tidak.

Pemindai malware MalCare adalah plugin super ringan yang membuat salinan situs WordPress Anda yang diretas di server khusus. Setelah salinan dibuat, MalCare menjalankan algoritme pemindaian kompleks untuk menentukan malware di situs Anda.

Dengan cara ini, pemindaian lebih dalam dan lebih akurat daripada plugin pemindai malware lainnya.

Bagian terbaik?

Sama sekali tidak ada beban di server Anda. Juga, ini benar-benar gratis.

MalCare menggunakan algoritme pembelajaran untuk terus menjadi lebih pintar dari waktu ke waktu dengan menghadapi lebih banyak malware.

Inilah yang perlu Anda lakukan untuk memindai situs Anda dari malware:

- Langkah Selanjutnya: Pindai Situs WordPress Anda menggunakan MalCare

Itu saja!

Seluruh proses memakan waktu paling lama beberapa menit. Jika MalCare menyarankan – Anda tidak memiliki situs WordPress yang diretas, maka Anda memerlukan saran pemecahan masalah WordPress.

Tetapi jika MalCare mengatakan bahwa Anda memiliki situs WordPress yang diretas, maka Anda harus mengikuti proses pembersihan nanti.

Either way, Anda perlu memindai situs Anda terlebih dahulu dengan MalCare.

Gejala Umum Beberapa Situs Web yang Diretas WordPress

Mari diagnosa situs WordPress Anda yang diretas sekarang.

Kami akan menunjukkan masalahnya dan menemukan cara untuk memperbaikinya sehingga Anda dapat kembali menghasilkan uang lagi.

Besar kemungkinan Anda menemukan artikel ini karena salah satu atau beberapa gejala tersebut.

Jangan khawatir.

Kami memiliki artikel tentang cara membersihkan peretasan umum dan setelah kami menemukan masalah Anda, kami dapat membicarakan solusinya.

Meskipun situs WordPress Anda yang diretas memiliki malware yang tidak biasa, ada beberapa kabar baik:

“Hampir semua malware merupakan varian dari beberapa malware lainnya. Malware hanyalah kode pada akhirnya. Ada banyak cara untuk meretas situs WordPress dan banyak cara untuk menginfeksinya. Tetapi cara kerja peretas hampir selalu konstan. Memahami hasilnya adalah cara terbaik untuk memahami peretasan – dan kemudian menghapusnya”

– Akshat Choudhary, CEO MalCare

Singkatnya: Anda perlu menemukan cara untuk membersihkan situs Anda untuk menghentikan peretas dan mengendalikan hidup Anda lagi.

Mari kita lihat gejala paling umum dari situs yang diretas WordPress:

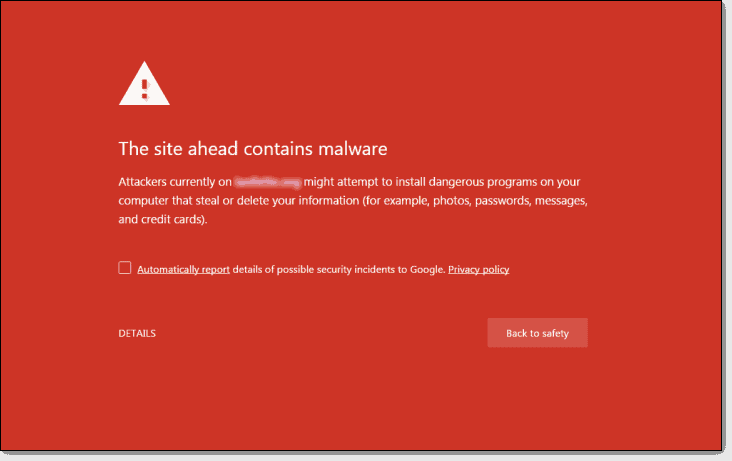

1. Google Chrome Menampilkan Peringatan Saat Mengunjungi Situs Web Anda

Salah satu tanda yang paling jelas bahwa situs Anda diretas adalah jika Google Chrome memberi tahu pengunjung Anda bahwa "situs di depan berisi malware".

Notifikasi browser untuk situs yang diretas WordPress berasal dari Google Safe Browsing.

Faktanya, Opera, Chrome, Firefox, dan Safari semuanya menggunakan daftar hitam Google untuk memverifikasi situs yang disusupi dan memberi tahu pengguna tentang malware.

Notifikasi seperti ini bisa langsung merusak reputasi dan traffic Anda. Untuk situs WooCommerce, ini dapat mengakhiri bisnis Anda sepenuhnya.

Jika ini yang Anda alami, tarik napas dalam-dalam. Kami mengerti betapa kesalnya Anda saat ini. Ini adalah salah satu notifikasi paling ambigu yang pernah ada. Ini adalah pemberitahuan yang sangat umum bahwa situs web Anda diretas. Pada saat yang sama, ia mengatakan TIDAK ADA tentang apa yang sebenarnya salah.

Kemudian lompat ke depan untuk membaca cara membersihkan situs web yang diretas WordPress.

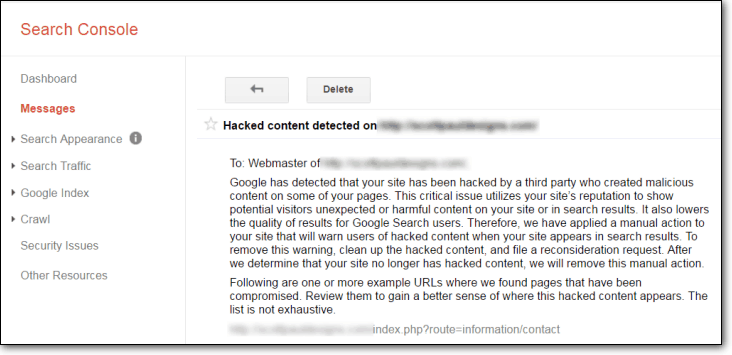

2. Google Search Console Mengirim Pesan Mengatakan Situs Web Anda Diretas Atau Memiliki Malware

Jika sebagian besar bisnis Anda digerakkan oleh SEO, maka Anda tidak asing dengan Google Search Console. Jika Google mendeteksi konten berbahaya di situs WordPress Anda yang diretas, Google akan mengirimi Anda pesan di Search Console yang terlihat seperti ini:

Google akan merekomendasikan agar Anda menggunakan 'Ambil sebagai Google' untuk menemukan kode berbahaya. Tapi ini bukan ide yang bagus. Menggunakan pemindai Google baik-baik saja untuk pemindaian tingkat permukaan. Apa yang dilakukannya adalah mencari kode berbahaya di HTML dan javascript situs web.

Jadi apa masalahnya?

Masalahnya adalah situs WordPress yang diretas biasanya terinfeksi malware yang sangat tersembunyi. Pemindai HTML tidak cukup untuk menentukan asal peretasan.

Kami merekomendasikan penggunaan pemindai tingkat server untuk mengungkap masalah sebenarnya.

Mendaftar ke MalCare untuk pemindaian sekali klik dan MalCare akan menemukan malware paling kompleks dalam 60 detik.

Sumber Daya Tambahan: Cara Menghapus Peringatan "Situs Ini Diretas" dari Google

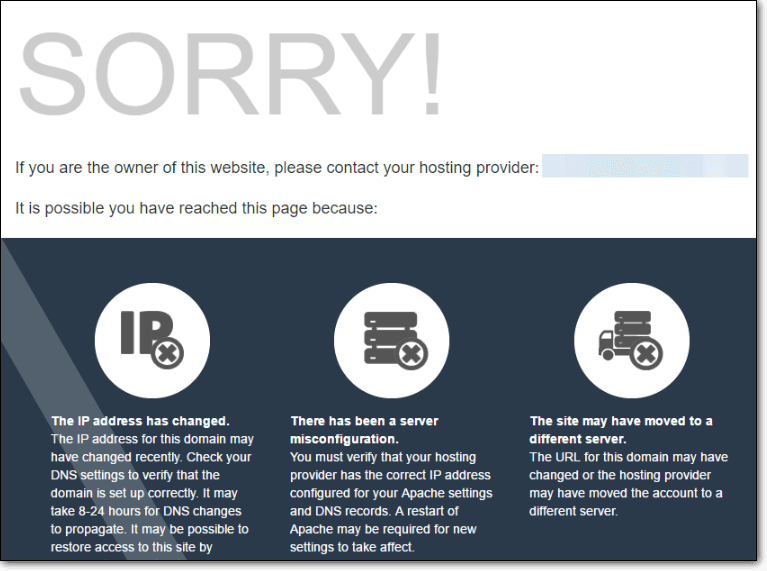

3. Perusahaan Hosting Anda Menonaktifkan Situs Web Anda

Sebagian besar perusahaan hosting memindai server mereka secara teratur untuk situs web yang diretas WordPress. Ada beberapa tanda-tanda yang dicari oleh perusahaan hosting:

- Penggunaan sumber daya CPU yang berlebihan

- Email spam dikirim secara massal

- Domain yang masuk daftar hitam di Google, Norton Safe Web, Spamhaus, dll.

Dan mereka biasanya mengirimkan email yang sangat membingungkan:

Dalam kasus tertentu, perusahaan hosting bahkan bermitra dengan perusahaan hosting untuk pemindaian malware biasa. Lihat artikel ini tentang bagaimana MalCare menyediakan Cloudways dengan perlindungan bot.

Jika Anda berada dalam situasi ini, maka Anda harus bertindak cepat sebelum terlambat.

Beberapa perusahaan hosting seperti GoDaddy akan mencoba mendorong layanan keamanan mereka sendiri kepada Anda. Meskipun ini tampaknya merupakan ide yang bagus, sebenarnya tidak. Sebagian besar layanan ini akan menagih Anda BANYAK uang setiap kali Anda diretas. Ini juga bisa memakan waktu berminggu-minggu untuk membersihkan situs Anda oleh layanan.

Sementara itu, situs Anda akan terus kehilangan lalu lintas, pendapatan, dan nilai merek.

Baca semua tentang bagaimana MalCare membantu WordPress meretas situs web di GoDaddy.

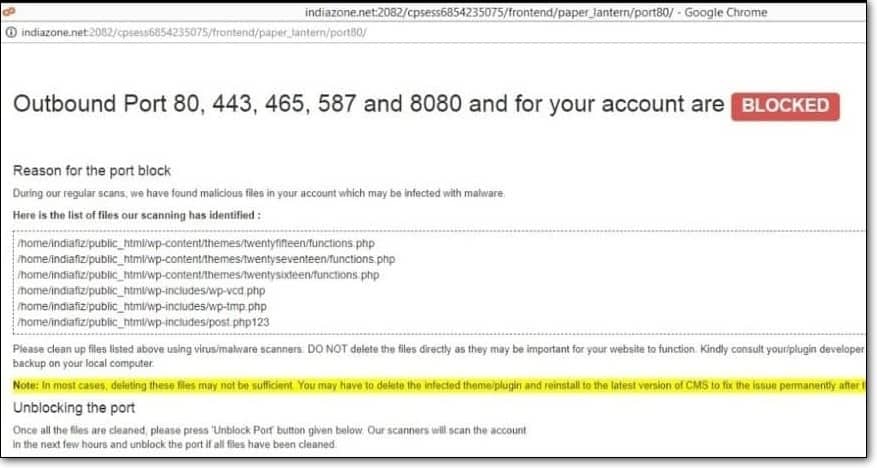

4. Port Keluar 80, 443, 587 dan 465 Untuk Akun Anda Diblokir

Penyedia hosting seperti BigRock, GoDaddy, dan HostGator pertama-tama akan mengeluarkan peringatan sebelum mereka menghapus situs Anda. Saat mereka mengirimi Anda email peringatan, mereka juga akan mengunci port keluar 80, 443, 587, dan 465 agar malware di situs Anda tidak menyebar.

Sebagian besar akun mereka adalah akun hosting bersama .

Jadi, prioritas pertama mereka adalah menahan malware dan menghentikan satu situs web yang diretas WordPress agar tidak menginfeksi situs lain di server yang sama.

Sekali lagi, jika Anda belum melakukannya – segera pindai situs Anda untuk malware.

5. Pelanggan Mengeluh Tentang Kartu Kredit Mereka Dibebankan Secara Ilegal

Pengguna WooCommerce: Jika Anda memiliki situs web WordPress yang diretas, ini bagus untuk Anda.

Anda tahu pasti bahwa situs Anda diretas jika pelanggan Anda mengeluh tentang penggunaan kartu kredit mereka tanpa izin. Basis data WooCommerce menyimpan semua informasi yang dibutuhkan peretas untuk mencuri informasi kartu kredit.

Biasanya, ini menunjukkan pintu belakang dalam kode – titik masuk di situs web WordPress yang diretas yang dapat digunakan peretas untuk mengakses file dan database Anda kapan pun mereka mau.

Serangan semacam ini dapat benar-benar berasal dari segala jenis malware yang ditulis dengan cukup baik.

Langsung saja dan pelajari cara membersihkan situs WordPress yang diretas.

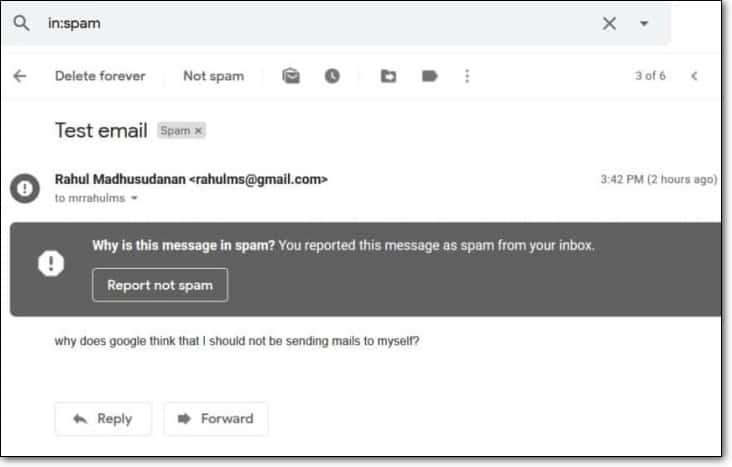

6. Email Anda Dikirim Ke Folder Spam

Jika kotak masuk email Anda mengirimkan terlalu banyak email berisi spam, sebagian besar kotak masuk email akan mengirimkan email Anda yang akan datang langsung ke folder spam.

Peretas dapat menggunakan situs web WordPress Anda yang diretas untuk mengirim banyak email spam ke pengguna di seluruh dunia.

Jika folder 'Terkirim' Anda penuh dengan email yang PASTI tidak Anda kirim, lihat artikel kami tentang apa yang harus dilakukan jika situs web Anda mengirimkan email spam.

7. Website Anda Menjadi Sangat Lambat

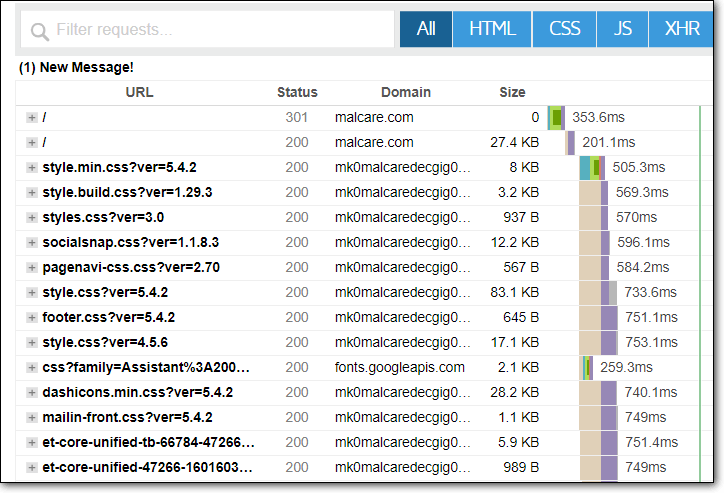

Kecepatan situs bukanlah indikator malware yang bagus. Ada banyak hal yang dapat memperlambat situs web WordPress. Cara termudah untuk memahami apa yang terjadi adalah dengan membuka GTMetrix dan membuat laporan kecepatan situs.

Kiat Pro: Gunakan bagan Air Terjun untuk memahami komponen situs web mana yang paling lama dimuat.

Jika Anda melihat sesuatu yang tidak biasa di sini, Anda mungkin terinfeksi malware.

Beberapa serangan berbahaya paling umum yang memperlambat situs Anda adalah:

- injeksi SQL

- Serangan koin

- Serangan brute force oleh bot

Kabar baiknya adalah semua peretasan ini dapat dibersihkan.

Kalau-kalau Anda merasa sedikit tersesat: Jangan khawatir. Sangat normal untuk merasa sedikit kewalahan. Kami sudah dalam bisnis ini selama lebih dari 8 tahun sekarang. Itu sebabnya kami tidak peduli dengan kode berbahaya dan berbagai jenis peretasan. Bagi seseorang yang baru di dunia ini, ini bisa sangat diserap – terutama jika Anda berurusan dengan situs web WordPress yang diretas untuk pertama kalinya.

Itulah mengapa kami membuat MalCare.

Instal rangkaian lengkap fitur keamanan MalCare untuk memindai, membersihkan, dan melindungi situs Anda 24×7.

8. Iklan & Munculan Terbuka Saat Mengunjungi Situs Web Anda

Jika Anda melihat beberapa iklan dan pop-up yang tidak Anda pasang sendiri, Anda memerlukan bantuan sekarang. Kami sudah cukup sering berurusan dengan malware seperti itu. Ini adalah bentuk lain dari perusakan situs web yang sering kita lihat.

Bagian terburuk tentang adware adalah ia dapat menyedot sebagian besar lalu lintas Anda. Kerusakan jangka panjang berasal dari fakta bahwa pop-up ini benar-benar dapat merusak reputasi Anda. Situs web yang diretas WordPress dapat menampilkan iklan obat-obatan terlarang, porno, dan kebencian politik.

Tidak keren.

Sebagian besar iklan dan pop-up berasal dari serangan injeksi SQL. Jadi, jika Anda melihat iklan dan pop-up yang tidak sah, Anda perlu membersihkan database Anda.

PENTING: Jangan mencoba membersihkan database Anda jika Anda memiliki situs WordPress yang diretas kecuali Anda memiliki banyak pengalaman sebagai administrator database. Itu benar-benar dapat merusak situs Anda untuk selamanya.

9. Situs Web Anda Dialihkan ke Situs yang Diretas

Kami telah menyebutkan ini sebelumnya, tetapi tidak ada yang lebih jelas dari itu:

Anda memiliki situs WordPress yang diretas.

Ini dapat terjadi dengan berbagai cara. Sebagian besar, ini adalah kode pengalihan di file wp-config.php atau .htaccess.

Beberapa gejala yang mungkin terjadi antara lain:

- Situs Anda menampilkan halaman kosong dan tidak dimuat

- Situs Anda dialihkan ke beberapa situs web berbahaya

- Situs Anda mengarahkan Anda ke Google

- Situs Anda tidak dapat diakses oleh Google

- File .htaccess Anda terus dimodifikasi

Lihat artikel kami di situs WordPress yang mengalihkan ke Spam untuk detail tentang malware dan cara membersihkannya.

10. Anda Melihat Lonjakan Lalu Lintas, Terkadang Di Halaman Yang Tidak Ada

Peretas dapat menggunakan situs web WordPress yang diretas untuk 'spamvertising'.

Ini menyebabkan lonjakan lalu lintas yang gila. Email spam dikirim dari server Anda dengan tautan ke halaman yang ada atau baru yang dibuat oleh peretas.

Spamvertising dapat merusak blog, situs web, forum, dan bagian komentar dengan hyperlink untuk mendapatkan peringkat mesin pencari yang lebih tinggi untuk situs web peretas.

Tentu saja, ini tidak berfungsi lagi – siapa pun di SEO akan memberi tahu Anda bahwa .

Ini adalah teknik blackhat yang sangat ketinggalan zaman yang diabaikan sepenuhnya oleh Google. Tetapi pada saat yang sama, peretas yang mengisi situs web WordPress Anda yang diretas tidak terlalu peduli dengan hal ini. Malware akan menghancurkan situs Anda secara bersamaan.

Beberapa Diagnostik Sederhana Untuk Dijalankan

Terlepas dari gejala-gejala tersebut, ada 4 diagnostik sederhana yang dapat Anda jalankan untuk melihat apakah Anda memiliki situs web yang diretas WordPress atau tidak:

1. JavaScript yang Tampak Aneh di Kode Situs Web Anda

Jika ada Javascript yang tampak aneh dalam kode situs web Anda, dan Anda dapat memahaminya, Anda adalah orang yang cukup teknis.

Jika Anda bukan orang teknis, inilah yang dapat dilakukannya pada situs web yang diretas WordPress:

Untungnya, ini adalah salah satu retasan yang dapat ditunjukkan sedikit lebih jelas.

Anda memiliki salah satu malware ini di situs WordPress yang diretas:

- Pengalihan yang diretas WordPress

- pembuatan skrip XSS

- Injeksi SQL

Berhati-hatilah!

Peretasan ini pada akhirnya menyebabkan perusakan situs web. Jika Anda tidak mengambil tindakan sekarang, Anda dapat kehilangan kendali atas situs WordPress yang diretas dengan sangat cepat.

Bagian terburuknya adalah Javascript dapat berada di mana saja di situs web WordPress Anda yang diretas.

2. Anda Menemukan Pesan Kesalahan Tak Terduga Di Log Kesalahan Anda

Tidak setiap pengguna WordPress memeriksa log kesalahan mereka.

Jika Anda salah satu dari sedikit orang super teknis yang benar-benar dapat membaca dan memahami log kesalahan, maka tidak banyak yang belum Anda ketahui.

Yang dapat kami sampaikan kepada Anda adalah bahwa Anda sudah memahami sepenuhnya seberapa besar kerusakan yang dapat dilakukan peretas jika mereka mendapatkan akses tidak terbatas ke situs Anda.

Lewati ke bagian di mana Anda mempelajari cara memperbaiki situs web WordPress yang diretas.

3. Anda Menemukan Pengguna Admin Baru Atau Akun FTP Yang Belum Anda Buat

Ini rumit untuk situs besar. Sangat sulit untuk mengawasi akun admin dan akun FTP yang mencurigakan.

Tetapi jika Anda memperhatikan ini, maka inilah saatnya untuk memeriksa file inti WordPress Anda. Situs WordPress yang diretas biasanya terinfeksi dengan cara yang dapat memengaruhi keseluruhan situs. Ini menjadikan file inti WordPress sebagai target ideal.

Dalam beberapa kasus, ada kode yang dapat dieksekusi tersembunyi di file yang terlihat tidak berbahaya. Anehnya, itu bahkan bisa disembunyikan di file favicon.ico! Lihat saja artikel kami di WordPress hacked redirect malware. Akun admin palsu dan akun FTP sangat umum untuk malware semacam itu.

4. File Baru-Baru Ini Dimodifikasi

Dengan sebagian besar malware, peretas pertama-tama menginfeksi situs yang diretas WordPress dengan kode berbahaya yang dicampur dengan kode WordPress normal.

Cara termudah untuk melakukannya adalah dengan memasukkan kode tersebut ke dalam file WordPress seperti wp-config.php, .htaccess, dan sebagainya.

Mengedit file di situs web WordPress yang diretas adalah tema berulang dengan malware seperti wp-vcd.php. Tindakan pencegahan sederhana adalah mencabut izin edit ke file inti Anda. Namun, jika situs WordPress Anda sudah diretas, maka Anda perlu segera membersihkan situs tersebut.

Kiat Pro: JANGAN hapus apa pun dari file dan tabel database kecuali Anda 100% yakin bahwa itu berbahaya.

Cara Membersihkan Situs Web WordPress yang Diretas

Ada dua cara untuk membersihkan situs web yang diretas WordPress:

- Anda dapat menggunakan pemindai dan pembersih malware;

- Atau, Anda dapat secara manual menyelami kode situs web Anda dan membersihkannya.

Untuk semua maksud dan tujuan, kami tidak pernah merekomendasikan melakukan pembersihan manual.

Pernah.

Mengapa? Itu terlalu berbahaya.

Situs web yang diretas WordPress biasanya memiliki kode berbahaya yang tersembunyi di dalam kode jinak yang tanpanya situs web tidak akan berfungsi. Menghapus potongan kode secara manual dapat menyebabkan kerusakan situs secara permanen.

Anda mungkin berpikir bahwa Anda dapat memulihkan situs Anda dari cadangan. Tapi bagaimana Anda tahu jika backup tidak terinfeksi juga? Apakah cadangan bahkan mengganti file yang terinfeksi?

Namun, yang kami sarankan adalah menggunakan pemindai malware WordPress dan plugin pembersih.

Cara Membersihkan Situs WordPress yang Diretas Menggunakan MalCare

Tujuan dari pemindai dan pembersih malware adalah untuk mempermudah menemukan, menentukan, dan membersihkan situs web yang terinfeksi.

Yang menyedihkan adalah:

- Sebagian besar pemindai malware tidak dapat menentukan asal malware yang kompleks;

- Mereka menggunakan metode pemindaian kasar yang menimbulkan alarm palsu;

- Setelah pemindaian, sebagian besar plugin keamanan memerlukan pembersihan manual;

- Pembersihan manual mahal dan Anda membayar melalui hidung saat Anda dalam keadaan darurat;

- Dan kemudian Anda dikenakan biaya tambahan untuk peretasan berulang.

Singkatnya: Plugin keamanan yang seharusnya melindungi situs web Anda menahan Anda untuk tebusan dan kemudian memberi Anda solusi yang paling tipis.

Itulah mengapa kami menyarankan Anda memindai situs Anda menggunakan MalCare.

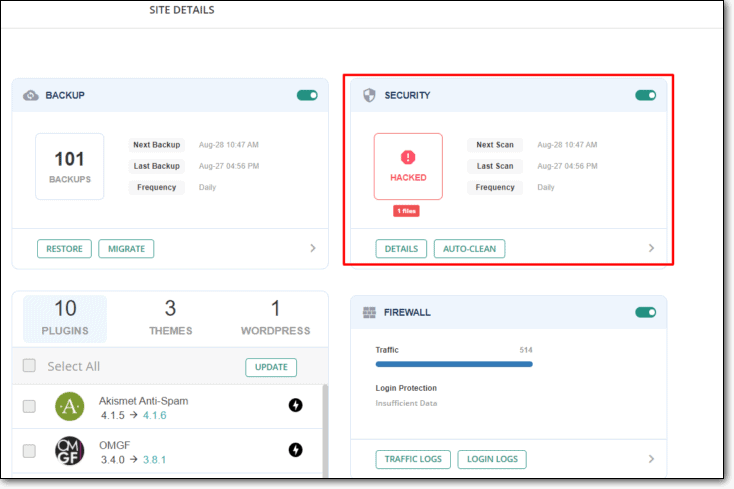

MalCare menawarkan rangkaian lengkap fitur keamanan yang akan memindai, membersihkan, dan melindungi situs WordPress Anda dari serangan malware oleh peretas.

Dengan algoritme pembelajaran tercanggih untuk mendukungnya, MalCare sejauh ini merupakan Plugin Keamanan WordPress terbaik yang terus menjadi lebih pintar dari waktu ke waktu.

Kami tahu bahwa ini terdengar agak bias, jadi inilah beberapa statistik penting tentang MalCare untuk diingat:

- Penghapusan malware instan satu klik dalam 3 menit atau kurang;

- 99% malware terdeteksi dan dibersihkan secara otomatis tanpa pembersihan manual apa pun;

- Kurang dari 0,1% positif palsu yang ditandai di jaringan 250.000+ situs web;

- Tidak ada biaya tambahan dan tidak ada BS;

- Semuanya seharga $99/tahun!

Jika ini kedengarannya bagus untuk Anda, kami dapat membuatnya lebih baik hanya dengan dua kata:

BENAR. Cerita.

Jika Anda belum melakukannya, instal MalCare dan bersihkan situs web WordPress yang diretas hari ini.

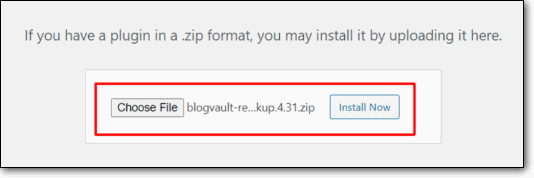

Inilah cara Anda melakukannya:

Langkah 1: Mendaftar ke MalCare

Mendaftar untuk plugin MalCare dari situs kami.

Langkah 2: Pindai Situs Anda

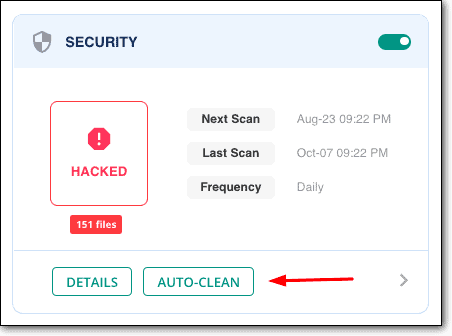

Gunakan MalCare untuk Memindai Situs Anda secara otomatis:

Langkah 3: Bersihkan Situs Anda dalam 1 Klik

Klik 'Pembersihan otomatis' untuk membersihkan secara instan:

Setelah semua ini selesai, Anda harus membaca panduan kami untuk melindungi situs Anda dari serangan di masa mendatang.

Anda mendapatkan semua ini hanya dengan $89/tahun!

Bergabunglah dengan 250.000 situs lain dan instal MalCare hari ini.

Cara Membersihkan Situs WordPress yang Diretas Secara Manual (TIDAK DIREKOMENDASIKAN)

Membersihkan situs web WordPress yang diretas secara manual terdiri dari tiga bagian utama:

- Memindai server untuk kode berbahaya dalam file;

- Memindai database untuk kode berbahaya;

- Mendeteksi pintu belakang dan akun admin palsu;

Lalu, hapus malware dari situs WordPress yang diretas.

Ini adalah penyederhanaan yang berlebihan.

Dalam banyak kasus, Anda mungkin telah masuk daftar hitam oleh Mesin Pencari dan diblokir oleh host web Anda. Dalam kasus seperti itu, tidak cukup hanya membersihkan situs Anda, tetapi juga mengambil tindakan untuk menghapus situs web dari daftar hitam.

Tapi mari kita mulai saja:

#1 Mencari Kode Berbahaya di File dan Folder WordPress

Cara paling jelas di mana malware dapat disuntikkan ke situs web WordPress yang diretas oleh peretas adalah dengan mengunggah file secara langsung. Ini jarang terjadi, tetapi patut dicoba.

Cari file yang memiliki nama yang mencurigakan. Mulailah dengan folder WordPress seperti:

- wp-content

- wp-termasuk

Ini adalah folder yang tidak boleh berisi file yang dapat dieksekusi. Jika ada file PHP atau javascript di sini, maka itu hal yang buruk.

Kiat Pro: Cari terutama file PHP. PHP dengan sendirinya tidak dapat mengeksekusi kode javascript tanpa tampilan HTML. Javascript biasanya menyuntikkan konten ke frontend. Hal pertama yang perlu Anda singkirkan adalah kode PHP.

Jika ini tidak berhasil, teruslah membaca.

#2 Mencari Pola Tali Berbahaya

Sebagian besar malware meninggalkan beberapa kode umum yang disebut pola string di situs web yang diretas WordPress.

Jadi, langkah selanjutnya adalah menuju ke file WordPress dan mencari potongan kode ini. Biasanya, Anda akan menemukannya di file inti WordPress seperti:

- wp-config.php;

- .htaccess

- wp-aktivasi.php

- wp-blog-header.php

- wp-komentar-post.php

- wp-config-sample.php

- wp-cron.php

- wp-links-opml.php

- wp-load.php

- wp-login.php

- wp-mail.php

- wp-settings.php

- wp-signup.php

- wp-trackback.php

- xmlrpc.php

PERHATIAN: JANGAN coba ini kecuali Anda memahami PHP secara mendalam. Seperti yang Anda lihat, hampir semua file di WordPress adalah file PHP kecuali .htaccess. Banyak dari string ini dapat menjadi bagian dari kode biasa. Menghapus sesuatu hanya berdasarkan daftar ini dapat merusak situs Anda.

Cari cuplikan seperti:

- tmpcontentx

- fungsi wp_temp_setupx

- wp-tmp.php

- derna.top/code.php

- stripos($tmpcontent, $wp_auth_key)

Jika kedua ide ini tidak berhasil, kami memiliki beberapa ide lanjutan yang dapat Anda coba.

#3 Memeriksa File functions.php

File functions.php adalah salah satu target paling populer di situs web WordPress mana pun yang diretas.

Jadi, lihat juga file itu dengan cepat.

Sulit untuk mengatakan dengan tepat apa yang seharusnya Anda cari di sini. Bergantung pada malware, Anda dapat memiliki berbagai jenis kode berbahaya di dalam file.

Anda mungkin ingin memeriksa apakah kode functions.php menambahkan fitur yang tidak sah ke dalam tema atau plugin. Ini sangat sulit ditemukan pada saat-saat terbaik dan sangat sulit untuk melakukannya dengan benar.

Beberapa cara sederhana untuk memeriksa apakah file functions.php telah dirusak adalah:

- Jika peretasan sangat terlihat seperti pengalihan yang diretas, coba ubah tema dan periksa apakah masalahnya masih ada.

- Periksa dan lihat apakah memperbarui tema menyelesaikan sesuatu. Sebagian besar itu tidak akan membantu sama sekali, tetapi patut dicoba.

- Coba masuk ke dasbor WordPress Anda. Jika tidak bisa, mungkin karena kode berbahaya di file functions.php.

Jika salah satu dari ide ini menunjukkan sedikit perubahan, maka Anda tahu bahwa functions.php adalah tempat yang baik untuk mulai mencari.

#4 Jalankan Diffchecker Terhadap File Inti WordPress

Diffchecker adalah program yang memeriksa dua bagian kode dan menemukan perbedaan di antara keduanya.

Inilah yang dapat Anda lakukan:

- Unduh file inti WordPress asli dari repositori GitHub.

- Unduh file dari server Anda menggunakan cPanel.

- Jalankan diffchecker antara dua file.

Bagian terburuk dari ide ini adalah Anda harus memeriksa setiap file di situs WordPress yang diretas satu per satu dan memeriksa perbedaannya. Tentu saja, Anda harus mencari tahu apakah kode yang berbeda itu berbahaya atau tidak.

Jika ini tampak terlalu teknis atau terdengar terlalu merepotkan, kami menyarankan Anda menginstal MalCare.

Ini adalah perbaikan yang cepat, mudah, dan terjangkau.

Mengapa Situs Anda Diretas?

Mereka mengatakan bahwa mencegah lebih baik daripada mengobati.

Kami setuju. Tapi sejujurnya, tidak sesederhana itu ketika Anda berbicara tentang situs web yang diretas WordPress.

Peretas membuat 300.000 malware baru setiap hari. Ini berarti bahwa hampir semua perangkat lunak keamanan di luar sana menjadi usang atau tidak relevan dalam beberapa hari, bahkan berjam-jam.

Sebagian besar situs yang diretas WordPress memiliki satu atau lebih kerentanan berikut:

- Versi WordPress Kedaluwarsa: Banyak webmaster berpikir bahwa memperbarui versi WordPress dapat merusak situs mereka. Ini benar sampai batas tertentu. Tetapi tidak memperbarui WordPress di situs Anda adalah ide yang jauh lebih buruk. WordPress secara terbuka menyatakan kerentanannya dan versi lama mudah dieksploitasi oleh peretas. Kami merekomendasikan menggunakan situs pementasan untuk menguji pembaruan dan kemudian meluncurkannya setelah memperbaiki semua bug.

- Tema dan plugin yang kedaluwarsa: Tema dan plugin WordPress yang kedaluwarsa biasanya memiliki eksploit yang didokumentasikan dengan sangat baik dan mudah ditemukan oleh peretas. Jika ada versi yang diperbarui di luar sana, perbarui saja perangkat lunaknya. Perlu meluangkan waktu untuk melakukannya.

- Plugin dan Tema Bajakan: Jika Anda menggunakan plugin dan tema nulled atau bajakan, maka 100% Anda memiliki situs WordPress yang diretas. Gunakan alternatif gratis jika Anda tidak ingin membayar plugin atau tema. Sesederhana itu.

- Halaman Login WordPress Tidak Aman: Halaman login WordPress mudah ditemukan dan sangat rentan terhadap serangan brute force. Tidak ada perlindungan terhadap bot secara default. Yang terbaik yang bisa Anda dapatkan dalam instalasi WordPress off-the-rack adalah pemblokir Multiple Login Attempts. Sejujurnya, terlalu mudah untuk melewati plugin itu juga.

- Kata Sandi Lemah: Anda akan terkejut betapa sering kesalahan Anda sendiri yang membuat Anda diretas. Kata sandi yang paling umum adalah sesuatu yang lemah seperti 'p@ssword' atau 'Password@1234'. Dibutuhkan kurang dari 1 detik untuk algoritme brute force untuk melewati sesuatu seperti itu. JANGAN mempercayai aturan sederhana seperti memasukkan angka dan karakter khusus untuk menilai kekuatan kata sandi. Langkah-langkah itu sangat tidak memadai.

- Peran WordPress: JANGAN biarkan peran pengguna WordPress default sebagai administrator. WordPress memiliki banyak peran pengguna karena suatu alasan. Jika terlalu banyak orang yang memiliki akses admin, kemungkinan besar Anda akan diretas. Bagian terburuknya? Anda akan diretas berkali-kali tanpa menyadari mengapa hal itu terjadi pada Anda.

- Kemampuan untuk Mengeksekusi Kode di Folder Tidak Dikenal: Kode yang dapat dieksekusi, terutama kode PHP hanya boleh berada di dalam folder tepercaya. Idealnya, folder yang berisi file inti WordPress, file tema, dan plugin adalah satu-satunya folder yang harus memiliki kode yang dapat dieksekusi.

- Menjalankan Situs Web di HTTP: Jika situs web Anda masih berjalan di HTTP dan bukan di HTTPS, maka Anda hanya mengundang peretas untuk memberi Anda situs yang diretas WordPress. Dan jika Anda menjalankan situs WooCommerce tanpa sertifikat SSL, semoga Tuhan membantu Anda. Instal sertifikat SSL atau berisiko semua informasi Anda dicuri.

- Mengatur Izin File yang Salah: Ini mungkin tampak tidak penting, tetapi izin file yang salah dapat memberikan opsi kepada peretas untuk menulis kode ke dalam file yang tidak dilindungi. Semua file WordPress Anda harus memiliki nilai 644 sebagai izin file. Semua folder di situs WordPress Anda harus memiliki 755 sebagai izin file mereka.

- File wp-config.php Konfigurasi WordPress Tidak Terlindungi: File wp-config.php dimuat setiap kali seseorang mencoba masuk ke situs Anda dan berisi semua kredensial database Anda. Jika tidak aman, peretas dapat memperoleh akses ke database Anda menggunakan file tersebut. Ini adalah perbaikan yang cukup sederhana. Cukup tambahkan cuplikan kode kecil ini ke file .htaccess Anda:

<files wp-config.php> order allow, deny deny from all </files>- Mengubah Prefiks Basis Data WordPress: Prefiks basis data WordPress default adalah 'wp_' dan Anda dapat mengubahnya selama instalasi WordPress di situs Anda. Membiarkan ini tidak berubah membuatnya sangat mudah bagi peretas untuk menebak nama basis data Anda. Jadi, kami sangat menyarankan untuk mengubah awalan basis data di file wp-config.php.

Seperti yang mungkin bisa Anda pahami, ada terlalu banyak cara untuk diretas.

Tapi sebagai aturan umum:

- Instal firewall yang kuat dan perlindungan bot untuk situs web Anda

- Instal sertifikat SSL yang akan melindungi situs Anda dari serangan lebih lanjut

- Berhenti menggunakan tema dan plugin nulled

- Jangan percaya vendor mana pun secara implisit – selalu periksa URL untuk semua yang Anda lakukan

- Jika Anda pernah mencurigai adanya kecurangan, segera pindai dan bersihkan situs web Anda

Sejujurnya, sebagian besar malware tidak langsung merusak situs WordPress yang diretas. Jika Anda dapat memindai dan menemukan malware sejak awal, Anda berhasil menghapusnya tanpa menimbulkan kerusakan sama sekali.

Untuk tujuan ini, kami sangat menyarankan agar Anda segera memindai situs Anda dari malware.

Tindakan Pasca-Peretasan: Cara Mencegah Situs Anda Diretas Lagi

Bagian selanjutnya dari artikel ini adalah tentang langkah-langkah keamanan yang lebih kuat yang dapat Anda ambil untuk melindungi situs web Anda dari serangan malware. Kami juga telah menjelaskan beberapa jargon keamanan yang paling umum sehingga Anda tidak merasa bingung dengan beberapa sumber lainnya.

Jangan ragu untuk membahas semuanya dan jika Anda memiliki pertanyaan, hubungi kami.

Instal Firewall untuk Mencegah Lalu Lintas Berbahaya dari Situs Anda

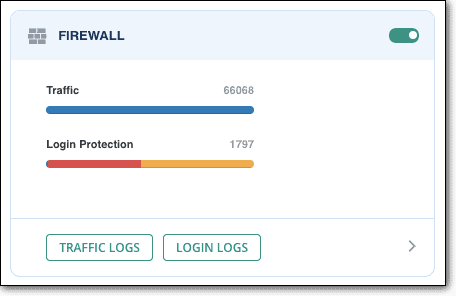

Firewall adalah lapisan perlindungan yang melindungi situs web Anda dari lalu lintas masuk. Ini bertindak sebagai penghalang antara jaringan tepercaya dan tidak tepercaya. Dalam hal ini: penghalang antara bot dan situs Anda yang mencegah munculnya situs yang diretas WordPress.

Sederhananya: jika situs web Anda mendapatkan lalu lintas berbahaya atau percobaan peretasan, firewall mencegah situs web menerima lalu lintas tersebut.

Firewall WordPress dirancang khusus untuk melindungi situs web WordPress agar tidak diretas. Ini berjalan antara situs Anda dan internet untuk menganalisis semua permintaan HTTP yang masuk. Ketika permintaan HTTP berisi muatan berbahaya, firewall WordPress menghentikan koneksi.

Sama seperti pemindai malware mencari tanda tangan malware berbahaya di situs web yang diretas WordPress, firewall WordPress akan memindai permintaan HTTP berbahaya.

Beberapa firewall langka seperti yang kami gunakan di MalCare sebenarnya dapat belajar dari serangan sebelumnya dan menjadi lebih pintar dari waktu ke waktu. MalCare dapat menganalisis lalu lintas masuk dan mengenali IP berbahaya dari database besar yang telah disusunnya dengan melindungi 250.000+ situs.

Setelah permintaan HTTP ditandai oleh MalCare sebagai mencurigakan atau berbahaya, situs web Anda bahkan tidak akan memuat WordPress. Seolah-olah TIDAK ADA lalu lintas berbahaya.

Kiat Pro: MalCare sebenarnya mencatat semua upaya koneksi dengan situs Anda di log lalu lintas. Jadi, jika Anda menggunakan MalCare, coba perhatikan jenis lalu lintas yang Anda dapatkan. Setiap upaya login diberi kode warna sehingga Anda dapat menganalisisnya secara sekilas.

Dua peretasan paling umum yang dapat dilindungi oleh pemasangan firewall adalah serangan brute force dan serangan DDoS. Mari kita bahas keduanya secara singkat sehingga Anda tahu apa yang diharapkan dari keduanya.

Apa itu Serangan Brute Force?

Serangan brute force adalah cara menebak kredensial akses Anda dengan benar-benar menggunakan setiap kemungkinan kata sandi yang ada. Ini peretasan yang sederhana dan janggal. Komputer melakukan semua kerja keras dan peretas duduk diam menunggu program melakukan tugasnya.

Biasanya, serangan brute force digunakan untuk dua tujuan:

- Pengintaian: Bot menggunakan kekerasan untuk menemukan kerentanan yang dapat dieksploitasi

- Infiltrasi: Bot mencoba menebak kredensial akses untuk mendapatkan kendali atas situs web yang diretas WordPress

Jenis serangan brute force yang paling primitif adalah serangan kamus di mana program menggunakan daftar kombinasi kata sandi berdasarkan asumsi tertentu tentang kata sandi.

Bentuk serangan kamus yang lemah adalah daur ulang kredensial di mana ia menggunakan nama pengguna dan kata sandi dari peretasan lain yang berhasil untuk mencoba masuk ke situs web Anda.

Tetapi varian yang lebih modern adalah pencarian kunci yang lengkap. Jenis serangan brute force ini benar-benar mencoba setiap kemungkinan kombinasi dari semua kemungkinan karakter dalam kata sandi.

Pro-Tip: Algoritme brute force pencarian kunci lengkap dapat memecahkan kata sandi 8 karakter dengan huruf kapital dan huruf kecil, angka, dan karakter khusus dalam dua jam. Selalu buat kata sandi yang panjang dan acak dengan campuran karakter yang bagus untuk membuatnya lebih sulit.

Penyerang juga menggunakan serangan brute force untuk mencari halaman web tersembunyi. Halaman web tersembunyi adalah halaman aktif yang tidak ditautkan ke halaman lain. Serangan brute force menguji alamat yang berbeda untuk melihat apakah mereka mengembalikan halaman web yang valid, dan akan mencari halaman yang dapat mereka manfaatkan.

Bonus Pro-Tip: Jika Anda tiba-tiba melihat peningkatan lalu lintas tanpa alasan yang jelas, periksa analitik Anda. Jika Anda melihat banyak kesalahan 404 dari halaman yang tidak ada, Anda mungkin diserang oleh bot brute force.

Anda dapat mencegah serangan brute force dengan:

- Menggunakan kata sandi yang lebih panjang

- Menggunakan password yang lebih kompleks

- Membatasi upaya masuk

- Menerapkan Captcha Halaman Login

- Menyiapkan Otentikasi Dua Faktor WordPress

Tidak perlu dikatakan lagi, tetapi Anda juga membutuhkan firewall yang sangat kuat untuk situs web WordPress Anda. Firewall di atas semua tindakan pencegahan ini akan membantu Anda melindungi bisnis Anda dari peretas yang mencoba memaksa masuk.

Sebagai alternatif untuk semua ini, Anda dapat menginstal MalCare. MalCare hadir dengan firewall premium bawaan yang mendeteksi lalu lintas yang mencurigakan dan mencegah situs web Anda bahkan memuat halaman login WordPress.

To learn more about Login Protection checkout our Guide on WordPress Login Security.

What is a DDoS Attack?

A distributed denial-of-service (DDoS) attack is a malware attack that sends too much traffic to your WordPress website for your server to handle.

Hackers don't hack just one website or device. Instead, they establish an entire army of hacked devices and websites to direct focused DDoS attacks.

The collection of compromised devices used for a DDoS attack acts on an internet called a botnet. Once a botnet is established, the hacker remotely sends instructions to it and causes other servers to be overwhelmed by a huge surge of traffic.

Pro-Tip: If your website is loading very slowly or if your web host refuses to serve your website, check your analytics immediately. DDoS attacks work in patterns that can be discerned:

- Traffic originating from a single IP address or IP range;

- Traffic from users who share a single behavioral profile, such as device type, geolocation, or web browser version;

- An unexplained surge in requests to a single page or WooCommerce endpoint;

- Traffic spikes at odd hours of the day or a spike every 10 minutes;

These are all symptoms of a DDoS attack.

One of the major motivations behind a DDoS attack is extortion under the threat of destruction of property. The only way to prevent a DDoS attack is to use an effective firewall that can clamp down on suspicious traffic immediately.

Install an SSL Certificate to Secure Your Traffic

SSL Certificates are now the staple for almost all cPanel hosting providers and resellers. An SSL certificate is a small digital file that encrypts an organization's details. Commonly, SSL certificates, when installed, binds:

- A domain name, server name, or hostname;

- And the organization's identity and location.

This secure connection ensures that the traffic between the server and the browser is encrypted.

Before we get into the kind of security an SSL certificate provides, let's understand how it works.

SSL certificates use a method of encryption called public key cryptography.

Public key cryptography uses two sets of keys for encryption – a public key and a private key. It's in many ways similar in concept to WordPress Salts and Keys.

In this kind of encryption, if:

- Angelina sends Brad a message, then the message is locked using Brad's public key.

- But for Brad to read the message, he must unlock it using his private key.

If a hacker intercepts the message without having Brad's private key, they will only see encrypted code that not even a computer can decrypt.

What is Man-In-the-Middle Attack?

A MITM attack is when a third party intercepts a communication between two people. Here, the hacker is essentially a 'man in the middle'.

This might sound all fun and frivolous, but this is a very dangerous attack. The hacker can effectively see every request coming in and out of your website including all transactions.

If the hacker can't get admin access, they can send your users fake web pages that can grab their access credentials.

Imagine this for an instant:

The credit card, the phone number, the email address – everything your users submit on your WordPress hacked website is openly accessible to a hacker.

The simplest way to protect against attacks like this one is to install an SSL certificate.

Pro-Tip: Check all your web pages for the 'https' in the URL. If there are pages missing out on that, you may have a mixed content issue. Fix that as soon as possible. A brute force attack could find the vulnerable pages and push for a MITM attack.

Implement WordPress Hardening and Basic Hygeine

This segment is all about protecting your WordPress website from getting hacked again.

Now, the simplest thing you can do is to implement WordPress hardening measures. Hardening makes sure that even if your website gets hacked again, the hacker can't really edit any files and databases.

Another major tip we have: stop using nulled themes and plugins. Nulled themes and plugins are essentially cracked versions of the plugin. The only problem is that nulled themes and plugins are usually chock full of malware.

Also, if you are using a lot of plugins, be careful of zero-day vulnerabilities. A zero-day vulnerability is essentially a security flaw that the developers and vendors know about, but haven't really fixed. Many WordPress hacked websites have plugins with zero-day vulnerabilities.

The most troubling part about a zero-day vulnerability is that people assume that updating the plugin or theme can automatically fix the WordPress hacked website. That's not true, though. You will have to clean up the website first and then update the software to prevent future hacks.

What Are The Consequences of Getting Hacked?

One of the major questions that we get all the time is – why does it matter if my website gets hacked? Unless it completely defaces the website, why should I even care?

Short answer: you really should care because a hacked website can severely damage your business even if it isn't visibly defacing your website.

A WordPress hacked website can damage your traffic, revenue, and brand value (more on this soon).

But the biggest reason to care is:

Almost all malware is created with the intent to make money off your hard work.

In essence, you spend a lot of time and money on building traffic and revenue, and then because you have a WordPress hacked website, the hacker makes money instead of you.

Tidak keren.

How Hackers Make Money Off Your WordPress Hacked Site

Hackers make money from your website by using your traffic and here's how it works:

- Illicit ads and pop-ups redirect a huge portion of your traffic to other sites and the hacker gets paid for that traffic.

- URL redirections work in the same way – the hacker can redirect the traffic from your WordPress hacked website to make some quick cash.

- If a hacker gets into a WooCommerce website, they can steal the credit card information of your buyers.

- In some cases, a hacker can redirect to a page that looks like yours. When people buy something from the fake page, the hacker gets paid and you never get to know about it.

- A hacker can easily replace a bank account linked to your WooCommerce store. You'll still make the sales number, but the hacker steals all the money.

Let's put this into perspective:

It's not just you who's getting hacked. And it's definitely not just you who's unprepared for a WordPress hacked website.

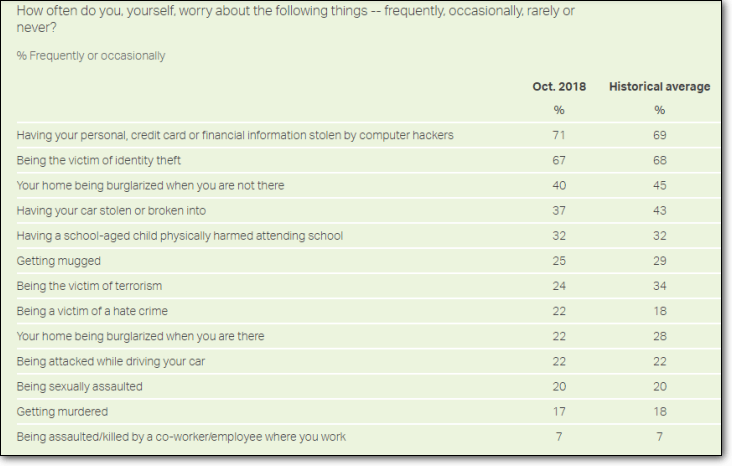

People in America panic a lot more over cybersecurity than personal security:

A study of more than 4,000 organizations across the US, UK, Germany, Spain, and the Netherlands found that 73% of companies are not ready for a cyber attack. (Source: hiscox.co.uk)

We know this sounds bad. But honestly, this is just the tip of the iceberg with WordPress hacked websites.

Believe it or not, it actually gets much worse in the long term.

In the long term, a WordPress hacked website can:

- Completely stop traffic to your business because it got blacklisted

- Destroy your brand's reputation because no one wants to be a victim of cybercrime

- Essentially destroy your revenue channels by destroying trust and stealing traffic

That's not even the worst part.

The worst part is that the hack may not even have visible consequences. You might be getting robbed on a daily basis without ever knowing it.

Now, maybe a security plugin flags a malware along with 10 other false alarms. And maybe you do see it. How often do you take action and check out all the alarms?

And even if you do find the malware and clean it, even if you miss a single backdoor on your WordPress hacked website, you can get infected all over again.

The simplest way to get out of this vicious cycle is to install an automatic malware scanner and removal tool.

Membungkus

Now that you know how to scan and clean a WordPress hacked website, just take the time to set up security measures to prevent future hacks. You have successfully defeated the hacker. You can now go back to building your business after you set up the basic security measures.

Bonus Tip: You can set up WordPress hardening manually or install MalCare and do it in 3 minutes or less.

It's time to take a sip of hot, steaming tea and relax – especially if you're a MalCare user. You never have to worry about WordPress security again.

If you have any questions, feel free to drop a comment below. We have a team of WordPress security experts who can help you resolve any issue you might face.

Until next time!