Migliora automaticamente la sicurezza dell'hosting per i siti WordPress con il nuovo strumento Block XML-RPC

Pubblicato: 2024-02-13Se offrire ai tuoi clienti sicurezza di hosting inespugnabile per i loro siti Web WordPress senza muovere un dito ti sembra una buona idea, adorerai Block XML-RPC ... la nostra nuova arma contro gli attacchi XML-RPC!

Fin dal suo inizio, WordPress ha consentito agli utenti di interagire in remoto con i propri siti utilizzando una funzionalità integrata chiamata XML-RPC. Questo non è meraviglioso solo per gli utenti di smartphone che vogliono bloggare in movimento... ma anche per gli hacker!

In questo articolo, tratteremo tutto ciò che devi sapere su XML-RPC e ti mostreremo come proteggere in modo semplice e automatico i siti WordPress ospitati con WPMU DEV dagli hacker che sfruttano le vulnerabilità XML-RPC utilizzando il nostro ultimo strumento di sicurezza dell'hosting.

Ti mostreremo anche come proteggere i siti WordPress ospitati altrove.

Continua a leggere o fai clic su un collegamento qui sotto per saltare le nozioni di base e arrivare alle cose migliori:

Le basi:

- Cos'è XML-RPC?

- A cosa serve XML-RPC?

- Sicurezza XML-RPC e WordPress

La roba buona:

- Automatizza la sicurezza del tuo hosting con lo strumento Block XML-RPC di WPMU DEV

- Non ospitato con WPMU DEV? Ti abbiamo coperto

Facciamo un salto subito...

Cos'è XML-RPC?

XML-RPC è un protocollo RPC (Remote Procedure Call) che utilizza XML per codificare le chiamate e HTTP come meccanismo di trasporto.

In termini semplici e pratici, XML-RPC viene utilizzato per consentire ad applicazioni esterne di interagire con il tuo sito WordPress. Ciò include azioni come pubblicare contenuti, recuperare post e gestire commenti da remoto, senza utilizzare l'interfaccia web di WordPress.

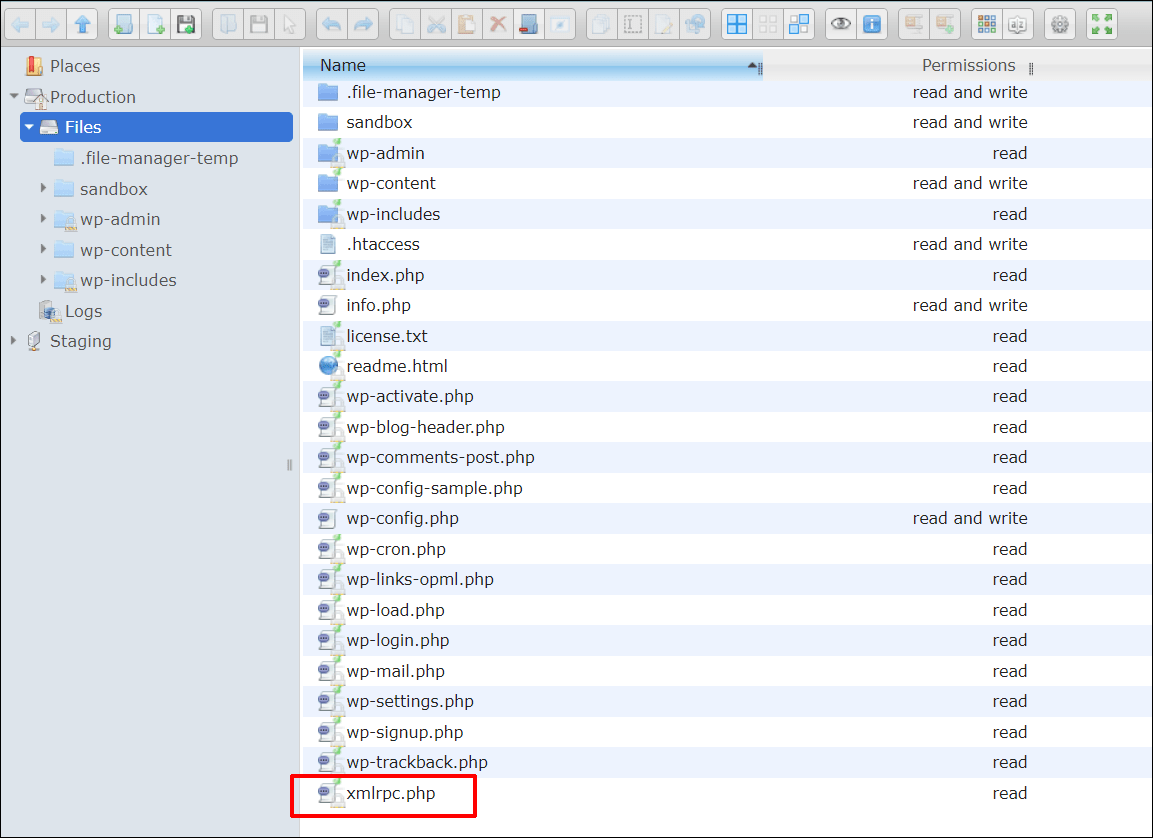

WordPress supporta XML-RPC tramite un file chiamato xmlrpc.php , che può essere trovato nella directory principale di ogni installazione di WordPress. In effetti, il supporto di WordPress per XML-RPC faceva parte di WordPress anche prima che WordPress diventasse ufficialmente WordPress.

Puoi saperne di più su XML-RPC e WordPress in questo post: XML-RPC e perché è ora di rimuoverlo per la sicurezza di WordPress.

A cosa serve XML-RPC?

Se devi accedere al tuo sito Web WordPress, ma non sei vicino al tuo computer, XML-RPC facilita la gestione remota dei contenuti e l'integrazione con applicazioni di terze parti e semplifica il processo di gestione dei siti WordPress senza accesso diretto al dashboard di amministrazione.

Gli utenti di WordPress possono trarre vantaggio dall'utilizzo di XML-RPC in aree come:

- Blog mobile : pubblica post, modifica pagine e carica file multimediali in remoto utilizzando l'app mobile WordPress o altre app mobili.

- Integrazione con client di blogging desktop : applicazioni come Windows Live Writer o MarsEdit consentono agli utenti di scrivere e pubblicare contenuti dai propri desktop.

- Integrazione con i servizi: crea connessioni a servizi come IFTTT

- Strumenti di gestione remota : abilita la gestione di più siti WordPress da un'unica dashboard.

- Trackback e Pingback utilizzati da altri siti per fare riferimento al tuo sito.

Nonostante abbia perso popolarità a causa di API più nuove, più efficienti e più sicure basate su standard come REST o GraphQL e non più supportate da PHP dalla versione 8.0 in poi, XML-RPC è ancora ampiamente utilizzato in WordPress poiché è integrato in molti sistemi esistenti .

Sicurezza XML-RPC e WordPress

Se utilizzi l'app mobile WordPress, vuoi stabilire connessioni a servizi come IFTTT o vuoi accedere e pubblicare sul tuo blog da remoto, allora devi abilitare XML-RPC. Altrimenti è solo un altro portale che gli hacker possono prendere di mira e sfruttare.

Pro e contro dell'utilizzo di XML-RPC

I vantaggi dell'utilizzo di XML-RPC sono principalmente la comodità e l'efficienza.

Sebbene la maggior parte delle applicazioni possa utilizzare l'API di WordPress anziché XML-RPC, alcune potrebbero comunque richiedere l'accesso a xmlrpc.php e utilizzarlo per garantire la compatibilità con le versioni precedenti installate attivamente.

È importante, tuttavia, conoscere gli svantaggi dell'utilizzo di XML-RPC.

Fondamentalmente, XML-RPC è un protocollo obsoleto con difetti di sicurezza intrinseci.

Questi includono:

- Rischio per la sicurezza : XML-RPC può essere sfruttato per attacchi di forza bruta su larga scala, poiché consente tentativi di accesso illimitati. Gli aggressori hanno utilizzato la funzionalità XML-RPC per eseguire diffusi attacchi di forza bruta contro i siti WordPress. Sfruttando il metodo system.multicall, gli aggressori possono testare migliaia di combinazioni di password con una singola richiesta.

- Prestazioni : XML-RPC può essere un vettore di attacchi DDoS attraverso la funzionalità pingback, trasformando ignari siti WordPress in bot contro domini presi di mira e potenzialmente rallentando o bloccando il sito.

Come verificare se XML-RPC è abilitato/disabilitato sui siti WordPress

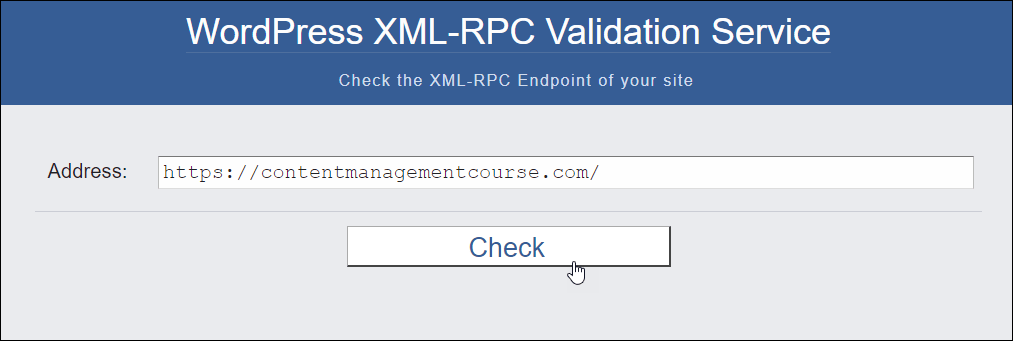

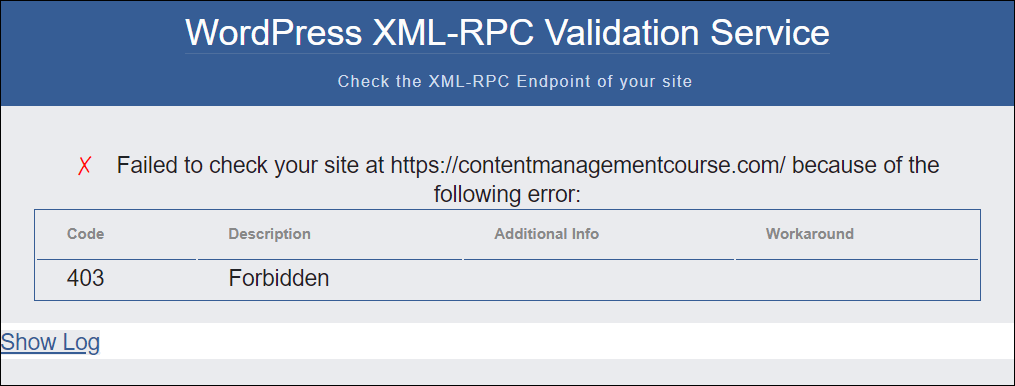

Puoi utilizzare uno strumento di convalida XML-RPC per verificare se il tuo sito WordPress ha XML-RPC abilitato o disabilitato.

Inserisci il tuo URL nel campo Indirizzo e fai clic sul pulsante Controlla.

EBOOK GRATUITO

La tua tabella di marcia passo dopo passo verso un'attività di sviluppo web redditizia. Dall'acquisizione di più clienti alla crescita come un matto.

EBOOK GRATUITO

Pianifica, costruisci e lancia il tuo prossimo sito WP senza intoppi. La nostra lista di controllo rende il processo semplice e ripetibile.

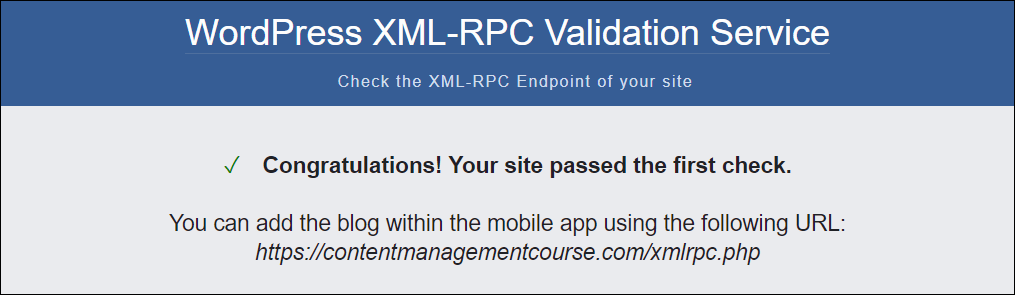

Se XML-RPC è abilitato, vedrai un messaggio come quello mostrato di seguito.

Come spiegato sopra, XML-RPC può rendere i siti WordPress vulnerabili allo spam e agli attacchi informatici.

Questo è il motivo per cui le migliori società di hosting bloccano XML-RPC per impostazione predefinita e perché ti consigliamo di disabilitare XML-RPC sui tuoi siti WordPress, a meno che tu non abbia applicazioni installate che ne richiedono l'abilitazione.

Diamo un'occhiata, quindi, ad un paio di opzioni che puoi utilizzare per disabilitare automaticamente XML-RPC sul tuo sito (vedi questo post per un metodo manuale che prevede l'aggiunta di codice al tuo file .htaccess).

Automatizza la sicurezza del tuo hosting con lo strumento Block XML-RPC di WPMU DEV

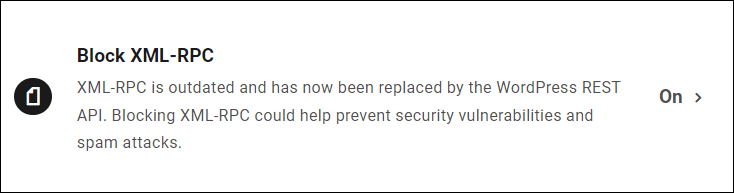

Recentemente abbiamo lanciato uno strumento di hosting chiamato Block XML-RPC che blocca automaticamente le richieste in entrata su /xmlrpc.php quando abilitato.

Se lo strumento è disabilitato, il tuo sito WordPress consentirà alle applicazioni di accedere al file /xmlrpc.php .

Nota: i nuovi siti ospitati su WPMU DEV vengono creati con lo strumento Blocca XML-RPC abilitato per impostazione predefinita.

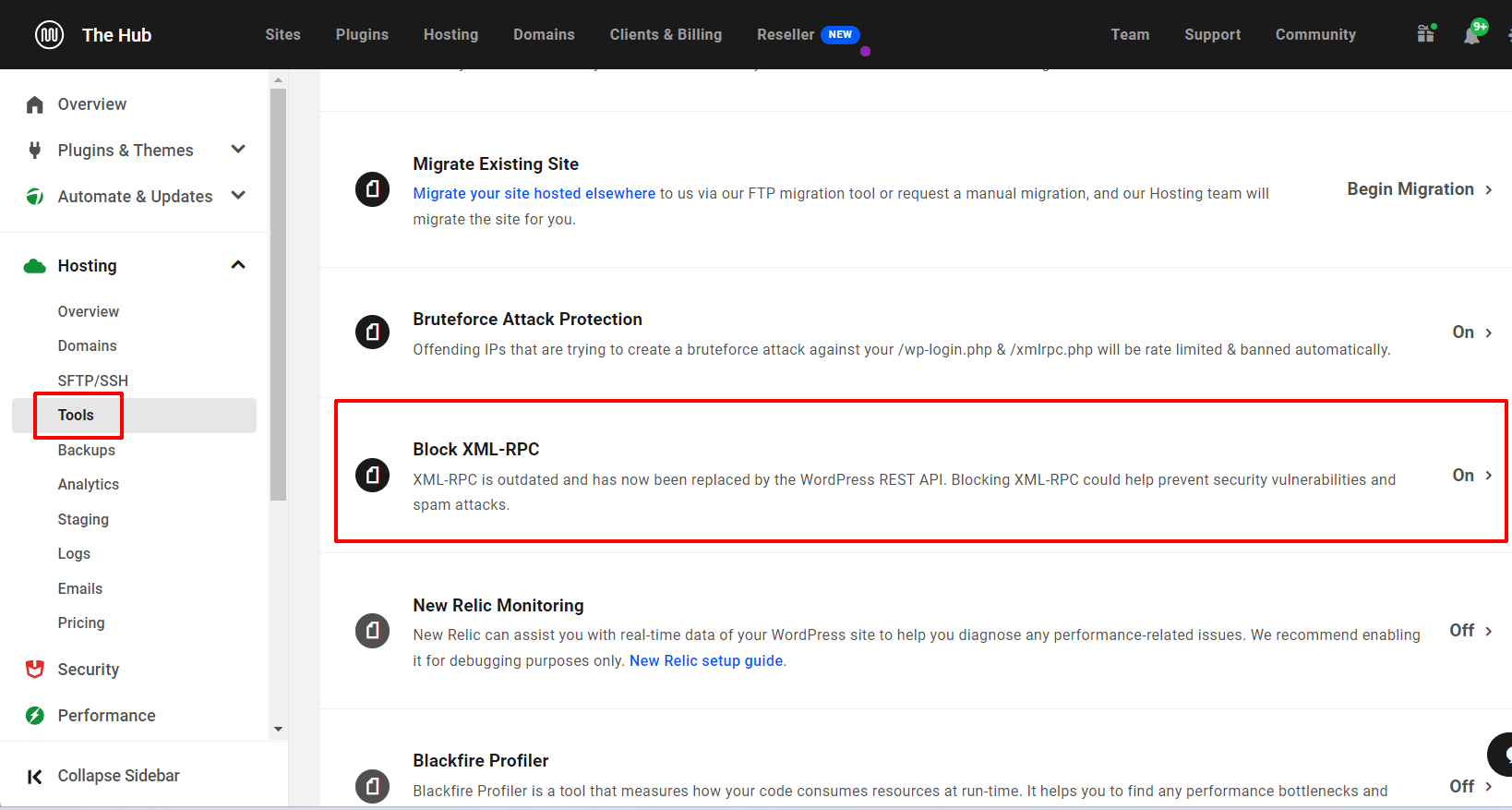

Per accedere allo strumento e abilitare il blocco XML-RPC sui siti esistenti, vai su The Hub e seleziona la scheda Hosting > Strumenti .

Fare clic su On/Off per attivare/disattivare la funzionalità e salvare le impostazioni una volta terminato.

Questo è tutto! Il tuo sito è ora protetto da exploit e attacchi XML-RPC a livello di server.

Non ospitato con WPMU DEV? Ti abbiamo coperto

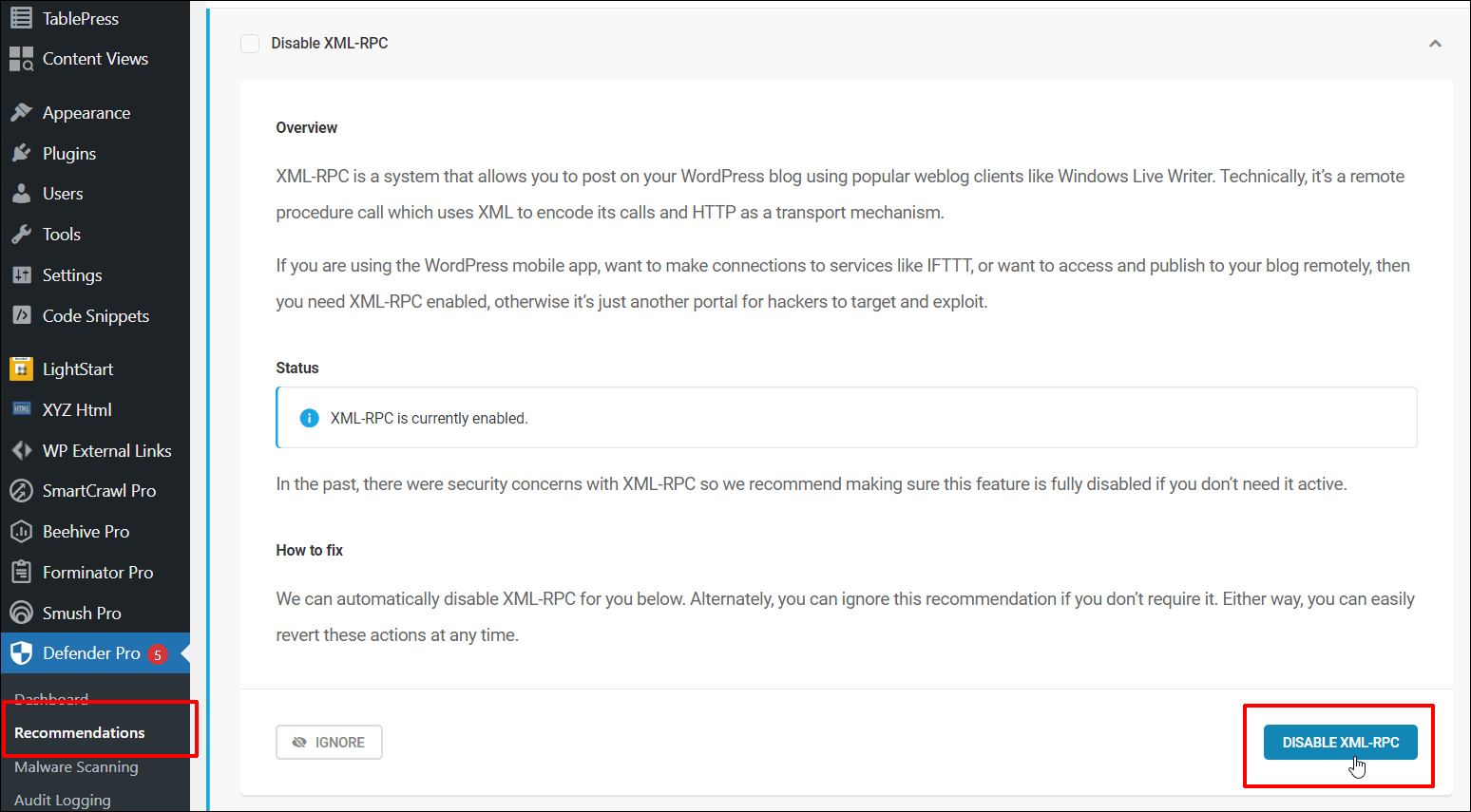

Se il tuo sito non è ospitato con WPMU DEV (tsk, tsk...) , puoi utilizzare il nostro plug-in di sicurezza Defender gratuito per disabilitare XML-RPC.

La funzione Disabilita XML-RPC si trova nella sezione Consigli del plugin.

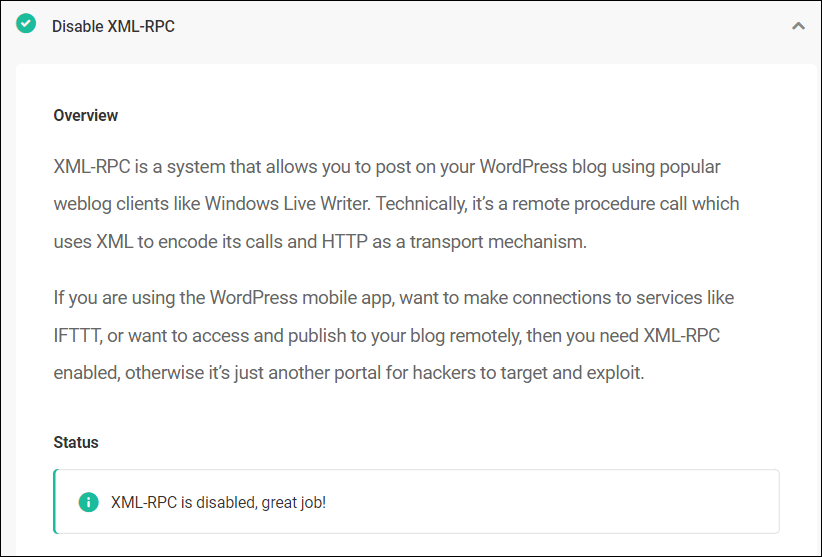

Puoi verificare se XML-RPC è stato disabilitato nella sezione Stato .

Per ulteriori modi per proteggere il tuo sito dagli attacchi DDoS, consulta questo tutorial: Come proteggere il tuo sito dagli attacchi DDoS.

Nota: i plugin di WordPress bloccano XML-RPC solo a livello di WordPress PHP, quindi se si verifica un attacco, la richiesta raggiungerà comunque WordPress PHP, aumentando successivamente il carico del server.

Al contrario, quando abiliti Block XML-RPC a livello di server, le richieste non raggiungeranno mai il tuo sito e restituiranno un messaggio di errore “403 Forbidden” agli aggressori.

Per ulteriori informazioni e tutorial dettagliati su quanto sopra, vedere queste sezioni della documentazione: Blocca strumento XML-RPC (Hosting) e Disabilita XML RPC (plug-in Defender).

RISPETTO XML-RPC

Considerati i potenziali rischi per la sicurezza, i proprietari dei siti WordPress dovrebbero valutare attentamente se la comodità offerta da XML-RPC supera le sue vulnerabilità.

Per i siti WordPress che beneficiano di XML-RPC, consigliamo di implementare password complesse, limitare i tentativi di accesso e utilizzare un plug-in di sicurezza come Defender per contribuire a mitigare i rischi.

Tuttavia, se la funzionalità non è necessaria e i tuoi siti vengono eseguiti su uno qualsiasi dei nostri piani di hosting, ti consigliamo vivamente di disabilitare XML-RPC a livello di server utilizzando lo strumento XML-RPC per ridurre ulteriormente la possibilità di attacchi DDoS e di forza bruta.